计算机网络安全技术实验

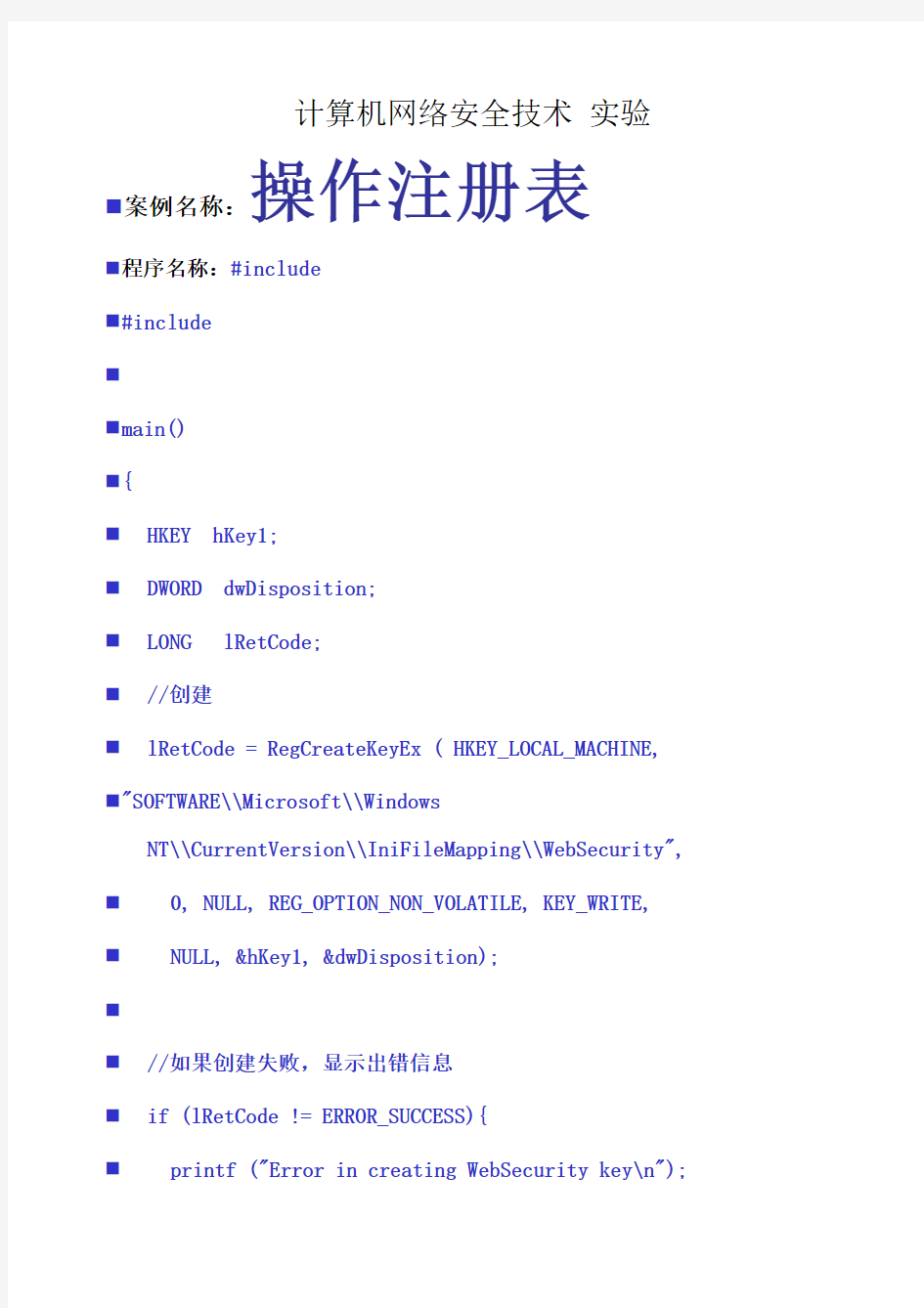

计算机网络安全技术实验?案例名称:操作注册表

?程序名称:#include

?#include

?

?main()

?{

?HKEY hKey1;

?DWORD dwDisposition;

?LONG lRetCode;

?//创建

?lRetCode = RegCreateKeyEx ( HKEY_LOCAL_MACHINE, ?"SOFTWARE\\Microsoft\\Windows

NT\\CurrentVersion\\IniFileMapping\\WebSecurity", ?0, NULL, REG_OPTION_NON_VOLATILE, KEY_WRITE,

?NULL, &hKey1, &dwDisposition);

?

?//如果创建失败,显示出错信息

?if (lRetCode != ERROR_SUCCESS){

?printf ("Error in creating WebSecurity key\n");

?return (0) ;

? }

?//设置第一个键值

?lRetCode = RegSetValueEx ( hKey1,

?"Hack_Name",

?0,

?REG_SZ,

?(byte*)"sixage",

?100);

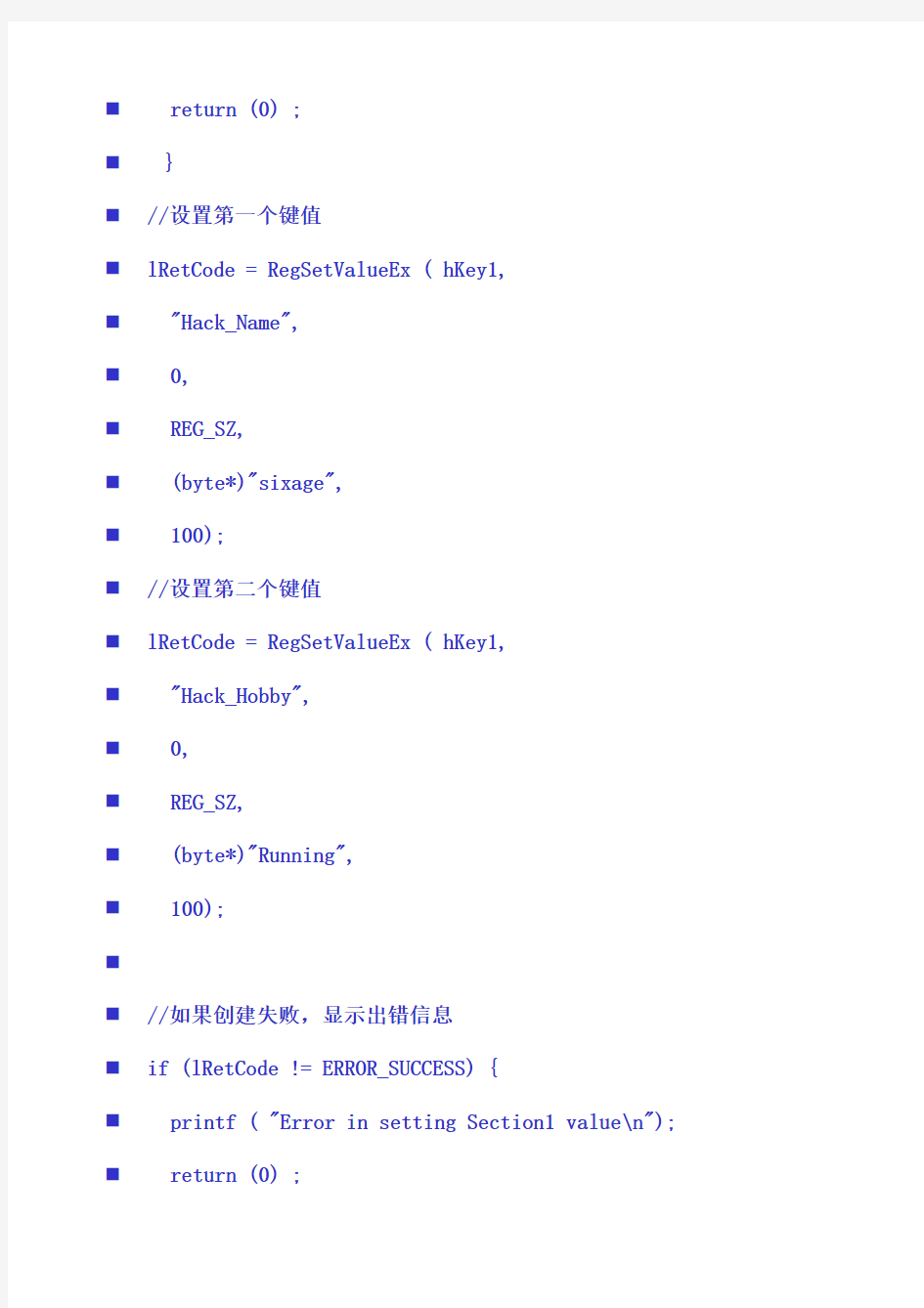

?//设置第二个键值

?lRetCode = RegSetValueEx ( hKey1,

?"Hack_Hobby",

?0,

?REG_SZ,

?(byte*)"Running",

?100);

?

?//如果创建失败,显示出错信息

?if (lRetCode != ERROR_SUCCESS) {

?printf ( "Error in setting Section1 value\n");

?return (0) ;

? }

?printf("注册表编写成功!\n");

?return(0);

?}

?案例名称:判断是否中了“冰河”

?程序名称:proj3_13.cpp

?

?#include

?#include

?main()

?{

?HKEY hKEY;

?LPCTSTR data_Set = "txtfile\\shell\\open\\command";

?long ret0 = (RegOpenKeyEx(HKEY_CLASSES_ROOT,

?data_Set, 0, KEY_READ,&hKEY));

?if(ret0 != ERROR_SUCCESS) //如果无法打开hKEY,则终止程序的执行?{

?return 0;

?}

?//查询有关的数据

?LPBYTE owner_Get = new BYTE[80];

?DWORD type_1 = REG_EXPAND_SZ ;

?DWORD cbData_1 = 80;

?long ret1=RegQueryValueEx(hKEY, NULL, NULL,

?&type_1, owner_Get, &cbData_1);

?if(ret1!=ERROR_SUCCESS)

?{

?return 0;

?}

?

?if(strcmp((const char

*)owner_Get,"%systemroot%\\system32\\notepad.exe %1") == 0)

?{

?printf("没有中冰河");

?}

?else

?{

?printf("可能中了冰河");

?}

?printf("\n");

?}

编译运行会有下面结果

然后在注册表中HKEY_CLASSES_ROOT主键下的“txtfile\shell\open\command”

将值改为其他的,然后再运行。会有下面结果。

?案例名称:更改系统登录用户

?程序名称:proj3_14.cpp

?

?#include

?#include

?

?main()

?{

?HKEY hKey1;

?LONG lRetCode;

?lRetCode = RegOpenKeyEx ( HKEY_LOCAL_MACHINE, ?"SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Winlogon", ?0, KEY_WRITE,

?&hKey1

?);

?

?if (lRetCode != ERROR_SUCCESS){

?printf ("Error in creating appname.ini key\n");

?return (0) ;

? }

?

?lRetCode = RegSetValueEx ( hKey1,

?"DefaultUserName",

?0,

?REG_SZ,

?(byte*)"Hacker_sixage",

?20);

?

?if (lRetCode != ERROR_SUCCESS) {

?printf ( "Error in setting Section1 value\n");

?return (0) ;

?

? }

?printf("已经将登录名该成Hacker_sixage");

?return(0);

?}

?文件系统编程非常的重要,可以在DOS命令行下执行的操作都可以使用程序

实现。

?在DOS命令行下使用命令“net user Hacker /add”添加一个用户,同样可

以在程序中实现,如程序proj3_15.cpp所示。

?

?案例名称:添加系统用户

?程序名称:proj3_15.cpp

?

?#include

?#include

?main()

?{

?char * szCMD = "net user Hacker /add";

?BOOL bSuccess;

?PROCESS_INFORMATION piProcInfo;

?STARTUPINFO Info;

?Info.cb=sizeof(STARTUPINFO);

?Info.lpReserved=NULL;

?Info.lpDesktop=NULL;

?Info.lpTitle=NULL;

?Info.cbReserved2=0;

?Info.lpReserved2=NULL;

?bSuccess=CreateProcess(NULL,szCMD,NULL,NULL,false,NULL,NULL,NUL

L,&Info,&piProcInfo);

?if(!bSuccess)

?printf("创建进程失败!");

?return 1;

?}

?案例名称:系统时间

?程序名称:proj3_17.cpp

?

?#include

?#include

?main()

?{

?SYSTEMTIME sysTime;

?GetLocalTime(&sysTime);

?printf("%d年%d月%d日%d时%d分%d秒\n",

?sysTime.wYear,sysTime.wMonth,sysTime.wDay,sysTime.wHour,?sysTime.wMinute,sysTime.wSecond);

?return 1;

?}

?案例名称:定时器编程

?程序名称:proj3_18.cpp

?

?#include

?WNDCLASS wc;

?HWND h_wnd;

?MSG msg;

?

?/* 消息处理函数wndProc的声明*/

?long WINAPI WindowProc(HWND,UINT,WPARAM,LPARAM);

?

?/* winMain 函数的声明*/

?int PASCAL WinMain(HINSTANCE h_CurInstance,

? HINSTANCE h_PrevInstance,LPSTR p_CmdLine,int m_Show)?{

?/*初始化wndclass结构变量*/

?wc.lpfnWndProc =WindowProc;

?wc.hInstance =h_CurInstance;

?wc.hbrBackground =(HBRUSH)GetStockObject(WHITE_BRUSH);

?wc.lpszClassName ="TheMainClass";

?

?/* 注册WndClass结构变量*/

?RegisterClass(&wc);

?

?/* 创建窗口*/

?h_wnd=CreateWindow("TheMainClass","Our first Window",

?WS_OVERLAPPEDWINDOW,0,0,400,500,0,0,h_CurInstance,0);

?

?/* 显示窗口*/

?ShowWindow(h_wnd,SW_SHOWMAXIMIZED);

?

?/*消息循环*/

?while(GetMessage(&msg,NULL,0,0))

?DispatchMessage(&msg);

?return (msg.wParam );

?}

?#define ID_TIMER 1

?

?/* 定义消息处理函数*/

?long WINAPI WindowProc(HWND h_wnd,UINT WinMsg,? WPARAM w_param,LPARAM l_param)?{

?static BOOL fFlipFlop = FALSE ;

?HBRUSH hBrush ;

?HDC hdc ;

?PAINTSTRUCT ps ;

?RECT rc ;

?

?switch (WinMsg)

?{

?SetTimer (h_wnd, ID_TIMER, 1000, NULL) ;

?return 0 ;

?

?case WM_TIMER :

?MessageBeep (-1) ;

?fFlipFlop = !fFlipFlop ;

?InvalidateRect (h_wnd, NULL, FALSE) ;

?return 0 ;

?

?case WM_PAINT :

?hdc = BeginPaint (h_wnd, &ps) ;

?GetClientRect (h_wnd, &rc) ;

?hBrush = CreateSolidBrush (fFlipFlop ? RGB(255,0,0) :

RGB(0,0,255)) ;

?FillRect (hdc, &rc, hBrush) ;

?

?EndPaint (h_wnd, &ps) ;

?DeleteObject (hBrush) ;

?return 0 ;

?

?KillTimer (h_wnd, ID_TIMER) ;

?PostQuitMessage (0) ;

?return 0 ;

?}

?return DefWindowProc(h_wnd,WinMsg,w_param,l_param);?}

案例名称:内存驻留程序的编写

?程序名称:proj3_19.cpp

?

?#include

?WNDCLASS wc;

?HWND h_wnd;

?MSG msg;

?

?/* 消息处理函数wndProc的声明*/

?long WINAPI WindowProc(HWND,UINT,WPARAM,LPARAM);

?

?/* winMain 函数的声明*/

?int PASCAL WinMain(HINSTANCE h_CurInstance,

? HINSTANCE h_PrevInstance,LPSTR p_CmdLine,int m_Show)?{

?/*初始化wndclass结构变量*/

?wc.lpfnWndProc =WindowProc;

?wc.hInstance =h_CurInstance;

?wc.hbrBackground =(HBRUSH)GetStockObject(WHITE_BRUSH);

?wc.lpszClassName ="TheMainClass";

?

?/* 注册WndClass结构变量*/

?RegisterClass(&wc);

?

?/* 创建窗口*/

?h_wnd=CreateWindow("TheMainClass","Our first Window",

?WS_OVERLAPPEDWINDOW,0,0,400,500,0,0,h_CurInstance,0);

?

?/* 显示窗口*/

?ShowWindow(h_wnd, SW_HIDE);

?

?/*消息循环*/

?while(GetMessage(&msg,NULL,0,0))

?DispatchMessage(&msg);

?return (msg.wParam );

?}

?#define ID_TIMER 1

?

?/* 定义消息处理函数*/

?long WINAPI WindowProc(HWND h_wnd,UINT WinMsg,? WPARAM w_param,LPARAM l_param)?{

?static BOOL fFlipFlop = FALSE ;

?HBRUSH hBrush ;

?HDC hdc ;

?PAINTSTRUCT ps ;

?RECT rc ;

?

?switch (WinMsg)

?{

?case WM_CREATE:

?SetTimer (h_wnd, ID_TIMER, 1000, NULL) ;

?return 0 ;

?

?case WM_TIMER :

?MessageBeep (-1) ;

?fFlipFlop = !fFlipFlop ;

?InvalidateRect (h_wnd, NULL, FALSE) ;

?return 0 ;

?

?case WM_PAINT :

?hdc = BeginPaint (h_wnd, &ps) ;

?GetClientRect (h_wnd, &rc) ;

?hBrush = CreateSolidBrush (fFlipFlop ? RGB(255,0,0) :

RGB(0,0,255)) ;

?FillRect (hdc, &rc, hBrush) ;

?

?EndPaint (h_wnd, &ps) ;

?DeleteObject (hBrush) ;

?return 0 ;

?

?case WM_DESTROY :

?KillTimer (h_wnd, ID_TIMER) ;

?PostQuitMessage (0) ;

?return 0 ;

?}

?return DefWindowProc(h_wnd,WinMsg,w_param,l_param);?}

?案例3-7 “冰河”原型

?#include

?WNDCLASS wc;

?HWND h_wnd;

?MSG msg;

?

?/* 消息处理函数wndProc的声明*/

?long WINAPI WindowProc(HWND,UINT,WPARAM,LPARAM);

?

?/* winMain 函数的声明*/

?int PASCAL WinMain(HINSTANCE h_CurInstance,

? HINSTANCE h_PrevInstance,LPSTR p_CmdLine,int m_Show)?{

?//MessageBox(NULL,p_CmdLine,"",MB_OK);

?BOOL bSuccess;

?PROCESS_INFORMATION piProcInfo;

?STARTUPINFO Info;

?Info.cb = sizeof(STARTUPINFO);

?Info.lpReserved = NULL;

?Info.lpDesktop = NULL;

?Info.lpTitle = NULL;

?Info.cbReserved2 = 0;

?Info.lpReserved2 = NULL;

?char lpAppName[100];

?strcpy(lpAppName, "notepad.exe ");

?//MessageBox(NULL,lpAppName,"",MB_OK);

?if(strcmp(p_CmdLine,"")!=0)

? strcat(lpAppName, p_CmdLine);

?//MessageBox(NULL,lpAppName,"",MB_OK);

?bSuccess=CreateProcess(NULL,lpAppName,NULL,NULL,false,NULL,NULL

,NULL,&Info,&piProcInfo);

?

?/*初始化wndclass结构变量*/

?wc.lpfnWndProc =WindowProc;

?wc.hInstance =h_CurInstance;

?wc.hbrBackground =(HBRUSH)GetStockObject(WHITE_BRUSH);

?wc.lpszClassName ="TheMainClass";

?

?/* 注册WndClass结构变量*/

?RegisterClass(&wc);

?

?/* 创建窗口*/

?h_wnd=CreateWindow("TheMainClass","Our first Window",

?WS_OVERLAPPEDWINDOW,0,0,400,500,0,0,h_CurInstance,0);

?

?/* 显示窗口*/

?ShowWindow(h_wnd,SW_HIDE);

?

?/*消息循环*/

?while(GetMessage(&msg,NULL,0,0))

计算机网络实验报告精编WORD版

计算机网络实验报告精 编W O R D版 IBM system office room 【A0816H-A0912AAAHH-GX8Q8-GNTHHJ8】

计算机网络实验报告实验时间:2018年5月16日 参加人员:袁志伟朱兴旺周瑞锦刘小旭 一、实验名称:VLAN划分与配置 了解vlan的作用,掌握在一台交换机上划分VLan的方法和跨交换机的VLan的配置方法,掌握Trunk端口的配置方法。理解三层交换的原理,熟悉Vlan接口的配置 二、实验内容 首先,在一台交换机上划分VLan,用ping命令测试在同一VLan和不同VLan中设备的连通性。然后,在交换机上配置Trunk端口,用ping命令测试在同一VLan和不同VLan中设备的连通性。最后,利用交换机的三层功能,实现Vlan间的路由,再次用ping命令测试其连通性。 三、实验步骤 实验组网架构

图二 Trunk 端口的配置组网图 E0/11 E0/1 E0/1 E0/11 E0/13 E0/1S1 S2 Vlan2 Vlan2 Vlan3 Vlan3 注:S1中vlan2包括端口e0/1 到e0/5,vlan3包括端口e0/7到e 0/11; 注:vlan2包括端口e0/1到e0/5,vlan3包括端口e0/7到e0/11 E0/1 E0/2 E0/10 E0/11 Vlan2 Vlan3 S1 PA PB

图三 VLan 间通信的配置组网图 实施步骤 1.Vlan 的基本配置 步骤1 按照组网图一连接好设备,为交换机划分Vlan 。参考配置命令如下:

网络安全技术与应用

一、《网络安全技术和使用》杂志社有限公司办刊宗旨 本刊成立于2003年,先由中华人民共和国公安部主管、中国人民公安大学出版社主办。从2009年起,本刊改由中华人民教育部主管,北京大学出版社主办,是国内网络安全技术和使用领域行业指导性科技月刊,国内外公开发行。 本刊针对网络安全领域的“新人新潮新技术”,旨在传达和反映政府行业机构的政策、策略、方法,探索和追踪技术使用的最新课题、成果、趋势,透视和扫描企业、人物及产业项目的形象、风采、焦点,推动并引领行业整体进步和发展。 本刊系“三高两强”刊物,即信息量高、学术水平高、技术含量高;专业性强、使用性强。读者定位侧重于政府有关各部门领导、干部、专业工作者,企事业、军队、公安部门和国家安全机关,国家保密系统、金融证券部门、民航铁路系统、信息技术科研单位从事网络工作的人员和大专院校师生,信息安全产品厂商、系统集成商、网络公司职员及其他直接从事或热心于信息安全技术使用的人士。 创刊以来,本刊和国内外近百家企业建立了良好的合作关系,具体合作方式包括:长期综合合作、协办、支持、栏目协办和中短期合作。今后,本刊愿和国内外业界权威机构、团体、政府官员及专家学者进一步建立、开展广泛的联系和交流,热忱欢迎业界同仁以多种形式加盟我们的事业。 本刊通过邮订、邮购、赠阅、派送、自办发行及定点销售等多渠道发行,目前发行范围集中于公安、军队、电信、银行、证券、司法、政府机构、大专院校及政务、商务其它各行业使用领域的广大读者。 二、《网络安全技术和使用》主要栏目 焦点●论坛 特别报道:中国信息安全技术和使用中热点、焦点和难点问题的深度报道;业内重大事件透视。 权威论坛:业内专家、学者和官方以及政府有关领导及权威人士的署名文章、讲话,从宏观上对网络安全技术和使用方面的趋势、走向和策略,进行深层次的论述。 技术●使用

网络安全技术实验报告

中南林业科技大学 实验报告 课程名称:计算机网络安全技术 专业班级:2014 级计算机科学与技术 2班 姓名:孙晓阳 / 学号:

( 目录 实验一java 安全机制和数字证书的管理 (5) 一实验名称 (5) 二实验目的 (5) 三实验内容 (5) 四实验结果和分析 (6) , 命令输入 (6) 分析 (7) 五小结 (8) 实验二对称密码加密算法的实现 (10) 一实验名称 (10) 二实验目的 (10) 三实验内容 (10) ? 四实验结果和分析 (10) 说明 (10) 实验代码 (10) 实验结果 (13) 五小结 (13) 实验三非对称密钥 (14) 一实验名称 (14) { 二实验目的 (14) 三实验内容 (14) 四实验结果和分析 (14)

实验代码 (14) 实验结果 (15) 五小结 (16) 实验四数字签名的实现 (17) — 一实验名称 (17) 二实验目的 (17) 三实验内容 (17) 四实验结果和分析 (17) 实验代码 (17) 实验结果 (19) 五小结 (19) ? 总结 (19)

实验一java 安全机制和数字证书的管理》 一实验名称 java 安全机制和数字证书的管理 二实验目的 了解 java 的安全机制的架构和相关的知识; 利用 java 环境掌握数字证书的管理 三实验内容 java 安全机制(JVM,沙袋,安全验证码)。 & java 的安全机制的架构 加密体系结构(JCA,Java Cryptography Architecture) 构 成 JCA 的类和接口: :定义即插即用服务提供者实现功能扩充的框架与加解密功能调用 API 的核心类和接口组。 一组证书管理类和接口。 一组封装 DSA 与 RSA 的公开和私有密钥的接口。 描述公开和私有密钥算法与参数指定的类和接口。用 JCA 提供的基本加密功能接口可以开发实现含消息摘要、数字签名、密钥生成、密钥转换、密钥库管理、证书管理和使用等功能的应用程序。 加密扩展(JCE,Java Cryptography Extension) 构 成 JCE 的类和接口: :提供对基本的标准加密算法的实现,包括 DEs,三重 DEs(Triple DEs),基于口令(PasswordBasedEncryptionstandard)的 DES,Blowfish。 ( 支持 Diffie 一 Hell-man 密钥。定义密钥规范与算法参数规范。 安全套接扩展(JSSE,Java Secure Socket1 Extension)JSSE 提供了实现 SSL 通信的标准 Java API。 JSSE 结构包括下列包: .包含 JSSE API 的一组核心类和接口。

计算机网络实验报告

《计算机网络》实验报告 内蒙古工业大学信息工程学院计算机系 年 月 日 专业 班级 组号 学号 姓名

实验一网线制作及网络设备的配置 3. nslookup的主要用途是什么? 4.检查本地主机的端口占用情况,摘抄部分并解释。 5. 利用ipconfig命令检查本地主机的ip地址和mac地址的配置 6. 使用 Ping 命令,验证本地计算机的 IP 地址是否正确地添加到网络?默认网关是否运行?能否通过路由器通讯?写出验证方法和结果。

7.使用 tracert 跟踪某个网络连接,说明该命令的工作原理。 8. 解释Arp指令的主要用途 9.完成交换机的以下配置,应该用什么命令? 1)由用户视图进入系统视图: 2)进入交换机的端口1: 3)显示交换机端口1的信息: 10.写出交换机端口1的显示信息,并解释交换机端口1所显示信息的含义 11. 完成路由器的以下配置,应该用什么命令? 1)配置路由器的名称为R2: 2)进入路由器的端口1: 3)设置端口1的IP地址和和子网掩码分别为192.168.5.1、255.255.255.248: 4)显示端口1的信息: 12. 写出路由器端口1的显示信息,并解释路由器端口1所显示信息的含义。

13.查看路由表信息,写出相应命令和路由信息 14. 写出在路由器上配置静态路由(到192.168.2.0/24,下一跳192.168.1.1)、缺省路由(115.24.92.1)所用的基本命令。 静态路由 缺省路由

实验二组建网络 1、把你在做简单组网实验的连通情况填入下表。 表2-1 配置路由器前的连通情况 2. 配置完路由器后,如何查看路由器的E0及E1的接口状态?将路由器的E0及E1的接口状态信息记录下来。 (1)查看路由器的E0的接口状态命令: 根据显示结果填写E0的接口状态信息: Ethernet0/0 current state : Line protocol current state : The Maximum Transmit Unit: Internet Address: Hardware address: Media type: 是否设置回环(loopback): 是否设置为混杂模式(promiscuous mode): 速率: (2)查看路由器的E1的接口状态命令: 根据显示结果填写E1的接口状态信息: Ethernet0/0 current state : Line protocol current state :

浅谈计算机网络安全技术

浅谈计算机网络安全技术 近年来,随着计算机在社会生活各个领域的广泛运用,网络已成为一个无处不在、无所不用的工具。然而,网络安全问题也越来越突出,特别是计算机病毒以及计算机网络联接形式的多样性、终端分布的不均匀性、网络的开放性、网络资源的共享性等因素,致使计算机网络容易遭受病毒、黑客、恶意软件和其它不轨行为的攻击。为确保信息的安全与畅通,我们必须不断加强和提高网络安全防范意识。网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。网络安全从其本质上来讲就是网络上的信息安全。从广义来说,凡是涉及到网络上信息的保密性、完整性、可用性、真实性和可控性的相关技术和理论都是网络安全的研究领域。网络安全是一门涉及计算机科学、网络技术、通信技术、密码技术、信息安全技术、应用数学、数论、信息论等多种学科的综合性学科。从技术上来说,主要由防病毒、防火墙等多个安全组件组成,一个单独的组件无法确保网络信息的安全性。目前广泛运用和比较成熟的网络安全技术主要有:防火墙技术、数据加密技术、PKI技术等。网络安全的具体含义会随着“角度”的变化而变化。比如:从用户(个人、企业等)的角度来说,他们希望涉及个人隐私或商业利益的信息在网络上传输时受到机密性、完整性和真实性的保护,避免其他人或对手利用窃听、冒充、篡改、抵赖等手段侵犯用户的利益和隐私。 网络安全应具有以下四个方面的特征: (1)保密性:信息不泄露给非授权用户、实体或过程,或供其利用的特性。完整性:数据未经授权不能进行改变的特性。即信息在存储或传输过程中保持不被修改、不被破坏和丢失的特性。 (2)可用性:可被授权实体访问并按需求使用的特性。即当需要时能否存取所需的信息。例如网络环境下拒绝服务、破坏网络和有关系统的正常运行等都属于对可用性的攻击; (3)可控性:对信息的传播及内容具有控制能力。 (4)可审查性:出现的安全问题时提供依据与手段。 从网络运行和管理者角度说,他们希望对本地网络信息的访问、读写等操作受到保护和控制,避免出现“陷门”、病毒、非法存取、拒绝服务和网络资源非法占用和非法控制等威胁,制止和防御网络黑客的攻击。对安全保密部门来说,他们希望对非法的、有害的或涉及国家机密的信息进行过滤和防堵,避免机要信息泄露,避免对社会产生危害,对国家造成巨大损失。从社会教育和意识形态角度来讲,网络上不健康的内容,会对社会的稳定和人类的发展造成阻碍,必须对其进行控制。随着计算机技术的迅速发展,在计算机上处理的业务也由基于单机的数学运算、文件处理,基于简单连接的内部网络的内部业务处理、办公自动化等发展到基于复杂的内部网(Intranet)、企业外部网(Extranet)、全球互连网(Internet)的企业级计算机处理系统和世界范围内的信息共享和业务处理。在系统处理能力提高的同时,系统的连接能力也在不断的提高。但在连接能力信息、流通能力提高的同时,基于网络连接的安全问题也日益突出,整体的网络安全主要表现在以下几个方面:网络的物理安全、网络拓扑结构安全、网络系统安全、应用系统安全和网络管理的安全等。因此计算机安全问题,应该象每家每户

计算机网络基础模拟器实验报告

计算机网络模拟器实验报告 实验说明:共5个实验,其中前3个必做,后2个选做。 一、实验目的 1、掌握模拟器软件的使用方法; 2、掌握配置PC、交换机、路由器的方法; 3、掌握为交换机设置VLAN,为端口设置TRUNK的方法。 二、实验环境(请注意关闭杀毒软件) WinXP/WIN7、HW-RouteSim 2.2(软件请到BB课程资源下 载,下载后直接解压缩运行;下载前请关闭杀毒软件)三、实验步骤及结果 实验一:计算机和交换机基本设置 添加一个交换机,两个计算机,连接A电脑到交换机3号端口,B 电脑到6号端口,双击交换机,进入终端配置:

[S3026]quit

网络安全技术实验报告实验10数据库及数据安全

XX大学 本科实验报告 课程名称:网络安全技术 1421351 学号: XXX 姓名: 网络工程专业: 班级:网络B14-1 指导教师: 课内实验目录及成绩 信息技术学院 2016年11 月24日

XX大学实验报告 课程名称:网络安全技术实验类型:演示、验证 实验项目名称:实验十数据库及数据安全 实验地点:信息楼320 实验日期:2017 年11月24 日 实验十数据库及数据安全(数据备份与恢复) 1.实验目的 理解备份的基本概念,了解备份设备的概念。掌握各种备份数据库的方法,了解如何制定备份计划,如何从备份中恢复设备,掌握数据库的恢复方法。掌握SQL Server 备份和恢复数据库的方法。 ?(1)理解SQL Server 2014系统的安全性机制。 ?(2)明确管理和设计SQL Server登录信息,实现服务器级安全控制。 ?(3)掌握设计和实现数据库级的安全保护机制的方法。 ?(4)独立设计和实现数据库备份和恢复。 2.预备知识 数据库的备份与恢复是两个相对应的概念,备份是恢复的基础,恢复是备份的目的。数据库备份是指系统管理员定期或不定期地将数据库部分或全部内容复制到磁带或另一个磁盘上保存起来的过程。备份可分为静态备份和动态备份。数据库恢复是指在数据库遭到破坏时使数据库从有效的备份中恢复正常。 备份期间不允许对数据库进行任何存取、修改活动的备份方式称为静态备份。备份期间允许对数据库进行存取或修改,即各份和用户事务可以并发执行的备份方式称为动态备份。 3.实验准备 1.硬件:PC机、局域网环境 2.软件:Windows NT或Win Server 2016操作系统,SQL Server 2014 4.注意事项 确定备份计划主要考虑以下几个方面: 1)确定备份的频率。确定备份频率要考虑两个因素:一是系统恢复时的工作量,二是系统活动的事务量。对于完整数据库备份,可以是每个月、每一周甚至是每一天进行,而事务日志备份可以是每一周、每一天甚至是每一小时进行。 2)确定备份的内容。确定数据库中的哪些数据需要备份。

计算机网络实验报告 答案.

计算机网络实验报告 专业计算机科学与技术 班级计102 学号109074057 姓名王徽军 组号一组D 指导教师毛绪纹 安徽工业大学计算机学院 二○一二年十二月

目录 实验总体说明 (3) 实验一以太网帧的构成 (3) 实验三路由信息协议RIP (8) 实验四传输控制协议TCP (10) 实验五邮件协议SMTP、POP3、IMAP (12) 实验六超文本传输协议HTTP (14)

实验总体说明 1.实验总体目标 配合计算机网络课程的教学,加强学生对计算机网络知识(TCP/IP协议)的深刻理解,培养学生的实际操作能力。 2.实验环境 计算机网络协议仿真实验室: 实验环境:网络协议仿真教学系统(通用版)一套 硬件设备:服务器,中心控制设备,组控设备,PC机若干台 操作系统:Windows 2003服务器版 3.实验总体要求 ●按照各项实验内容做实验,记录各种数据包信息,包括操作、观察、记录、分析, 通过操作和观察获得直观印象,从获得的数据中分析网络协议的工作原理; ●每项实验均提交实验报告,实验报告的内容可参照实验的具体要求,但总体上应包 括以下内容:实验准备情况,实验记录,实验结果分析,算法描述,程序段,实验过程中遇到的问题以及对思考问题的解答等,实验目的、实验原理、实验步骤不需要写入实验报告中。 实验一以太网帧的构成 实验时间:_____________ 成绩:________________ 实验角色:_____________ 同组者姓名:______________________________

练习一:领略真实的MAC帧 q....U 00000010: 85 48 D2 78 62 13 47 24 58 25 00 00 00 00 00 00 .H襵b.G$X%...... 00000020: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................ 00000030: 00 00 00 00 00 00 00 00 00 00 00 00 ............ 练习二:理解MAC地址的作用 ●记录实验结果 表1-3实验结果 本机MAC地址源MAC地址目的MAC地址是否收到,为什么 主机B 8C89A5-7570BB 8C89A5-757113 8C89A5-7570C1 是,主机A与主机B接在同一共享模块 主机D 8C89A5-771A47 8C89A5-757113 8C89A5-7570C1 是,主机C与主机D接在同一共享模块 主机E 8C89A5-757110 无无否,与主机A、C都不在同一共享模块 主机 F 8C89A5-7715F8 无无否,与主机A、C都不在同一共享模块 练习三:编辑并发送MAC广播帧 ●结合练习三的实验结果,简述FFFFFF-FFFFFF作为目的MAC地址的作用。 答:该地址为广播地址,作用是完成一对多的通信方式,即一个数据帧可发送给同一网段内的所有节点。 练习四:编辑并发送LLC帧 ●实验结果 帧类型发送序号N(S)接受序号N(R) LLC 001F 0 ●简述“类型和长度”字段的两种含义 答:一是如果字段的值小于1518,它就是长度字段,用于定义下面数据字段的长度;二是如果字段的值大于1536,用于定义一个封装在帧中的PDU分组的类型。 思考问题: 1.为什么IEEE802标准将数据链路层分割为MAC子层和LLC子层? 答:出于厂商们在商业上的激烈竞争,IEEE的802委员会未能形成一个统一的、最佳的局域网标准,而是被迫制定了几个不同标准,如802.4令牌总线网、802.5令牌环网等。为了使数据链路层能更好地适应多种局域网标准,802委员会就将局域网的数据链路层拆成两个子层,即逻辑链路控制

计算机网络安全的主要技术

随着计算机应用范围的扩大和互联网技术的迅速发展,计算机信息技术已经渗透到人们生活的方方面面,网上购物、商业贸易、金融财务等经济行为都已经实现网络运行,“数字化经济”引领世界进入一个全新的发展阶段。然而,由于计算机网络具有连接形式多样性、终端分布不均匀性和网络的开放性、互联性等特征,致使网络易受黑客、恶意软件和其他不轨人员的攻击,计算机网络安全问题日益突出。在网络安全越来越受到人们重视和关注的今天,网络安全技术作为一个独特的领域越来越受到人们关注。 一、网络安全的定义 所谓网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不受偶然的因素或者恶意的攻击而遭到破坏、更改、泄漏,确保系统能连续、可靠、正常地运行,网络服务不中断。常见的影响网络安全的问题主要有病毒、黑客攻击、系统漏洞、资料篡改等,这就需要我们建立一套完整的网络安全体系来保障网络安全可靠地运行。 二、影响网络安全的主要因素 (1)信息泄密。主要表现为网络上的信息被窃听,这种仅窃听而不破坏网络中传输信息的网络侵犯者被称为消极侵犯者。 (2)信息被篡改。这是纯粹的信息破坏,这样的网络侵犯被称为积极侵犯者。积极侵犯者截取网上的信息包,并对之进行更改使之失效,或者故意添加一些有利于自已的信息,起到信息误导的作用,其破坏作用最大。 (3)传输非法信息流。只允许用户同其他用户进行特定类型的通信,但禁止其它类型的通信,如允许电子邮件传输而禁止文件传送。 (4)网络资源的错误使用。如不合理的资源访问控制,一些资源有可能被偶然或故意地破坏。 (5)非法使用网络资源。非法用户登录进入系统使用网络资源,造成资源的消耗,损害了合法用户的利益。 (6)环境影响。自然环境和社会环境对计算机网络都会产生极大的不良影响。如恶劣的天气、灾害、事故会对网络造成损害和影响。 (7)软件漏洞。软件漏洞包括以下几个方面:操作系统、数据库及应用软件、TCP/IP 协议、网络软件和服务、密码设置等的安全漏洞。这些漏洞一旦遭受电脑病毒攻击,就会带来灾难性的后果。 (8)人为安全因素。除了技术层面上的原因外,人为的因素也构成了目前较为突出的安全因素,无论系统的功能是多么强大或者配备了多少安全设施,如果管理人员不按规定正确地使用,甚至人为露系统的关键信息,则其造成的安全后果是难以量的。这主要表现在管理措施不完善,安全意识薄,管理人员的误操作等。 三、计算机网络安全的主要技术 网络安全技术随着人们网络实践的发展而发展,其涉及的技术面非常广,主要的技术如下:认证技术、加密技术、防火墙技术及入侵检测技术等,这些都是网络安全的重要防线。 (一)认证技术

《网络安全技术》实训指导

《网络安全技术》实训指导书 实训项目一:个人主机安全策略设置 实训学时:2学时 实训目的要求:通过实训,学生可以根据需求正确配置安全策略中的项目。 实训内容:设置 WINDOWS 系统安全策略。 实训条件:网络实训室,视频课件。 实训操作方法步骤: 设置 WINDOWS 系统安全策略 (1)安全管理系统用户 (2)用强密码和密码限制策略 (3)用最小化原则管理系统服务 (4)更新系统补丁 (5)用户权限管理 实训考核标准:学习态度30%+实训作品70% 实训项目二: ARP病毒诊断与防御 实训学时:2学时 实训目的要求:通过实训,学生可以使用 Wrieshark进行网络嗅探与协议分析;能使用 Cain进行 ARP 攻击;掌握诊断 ARP 病毒的步骤;能设计 ARP 病毒的防御方案。 实训内容:ARP 病毒攻击;ARP 病毒的诊断方案。 实训条件:网络实训室,攻击工具。 实训操作方法步骤: 1.ARP 病毒攻击 (1)获得 ARP 病毒攻击工具 Cain并进行安装 (2)选好攻击对象,使用 Cain工具进行攻击 (3)使用 Cain工具对攻击对象的流量数据进行解密 2.ARP 病毒的诊断方案

(1)获得协议分析工具WireShark并进行安装 (2)使用 WireShark获取网络流量,分析 ARP 病毒的特征 (3)给出 ARP 病毒的防御方案 实训考核标准:学习态度30%+实训作品70% 实训项目三:计算机远程控制诊断与防御 实训学时:2学时 实训目的要求:通过实训,学生可以使用扫描工具进行主机和端口扫描;掌握密码暴力破解的原理;掌握黑客入侵的一般步骤;能使用远程控制软件;能清除主机上的木马软件。 实训内容:远程侵入;远程控制。 实训条件:网络实训室,攻击工具。 实训操作方法步骤: 1. 远程侵入 (1)使用扫描工具(Nmap,X-Scan)寻找入侵目标 (2)使用协议分析工具WireShark分析多种扫描方式的特点 (3)构造字典,对系统管理员密码进行暴力破解 2. 远程控制 (1)使用 Psexec.exe、TFTP 等工具在目标主机上安装远程控制服务器软件 r_server.exe (2)启动远程控制客户端软件,对目标主机进行远程控制 实训考核标准:学习态度30%+实训作品70% 实训项目四:桌面主机整体防御方案设计 实训学时:2学时 实训目的要求:通过实训,学生可以进行拒绝服务攻击;能进行缓冲区溢出攻击;能运用工具制作木马;能诊断计算机的安全状态;能设计桌面主机安全配置单;能鉴别不安全的上网行为。 实训内容:拒绝服务攻击;木马控制;整体安全方案方案。

计算机网络实验报告89340

计算机专业类课程 实 验 报 告 课程名称:计算机网络 学院:计算机科学与工程 专业:计算机科学与技术 学生:ZYZ 学号:26 指导教师:FB 日期:2016年06月10日

目录 实验一 (3) 实验二 (7) 实验三 (12) 实验四 (17) 实验五 (21)

电子科技大学 实验报告 实验一 一、实验名称:交换机和路由器的基本配置 二、实验学时:4 三、实验容和目的: 理解和掌握交换机和路由器的工作原理;掌握交换机和路由器命令行各种操作模式的区别;能够使用各种帮助信息,以及用命令进行基本的配置。 假设是某公司新进的网管,公司要求你熟悉网络产品。 首先要求你登录交换机或路由器,了解并掌握交换机和路由器的命令行操作,以及如何使用一些基本命令对设备进行配置,包括交换机和路由器的设备名、登录时的描述信息、端口参数的基本配置,以及设备运行状态的查看。 四、实验原理: 交换机和路由器的管理方式基本分为两种:带管理和带外管理。 交换机或路由器的命令行操作模式,主要包括:用户模式、特权模式、全局配置模式、端口模式等几种。 交换机或路由器的基本操作命令包括Exit、End、Show version、Show mac-address-table、Show ip route、Show running-config。 以创建两种类型的标题:每日通知和登录标题。 五、实验器材(设备、元器件) 三层交换机1台、路由器1台、计算机1台。 六、实验步骤:

交换机的配置 第一步:交换机各个操作模式直接的切换 Swtich>enable Swtich#configure terminal !使用enable命令从用户模式进入特权模式,再从特权模式进入全局配置模式第二步:交换机命令行界面基本功能 第三步:配置交换机的名称和每日提示信息 第四步:配置接口状态 第五步:查看交换机的系统和配置信息 第六步:保存配置 路由器的配置 第一步:路由器各个操作模式直接的切换 第二步:路由器命令行界面基本功能 第三步:配置路由器的名称和每日提示信息 第四步:配置接口状态 第五步:配置路由器的接口并查看接口配置 第六步:显示路由表的信息 七、实验数据及结果分析: (1)交换机的配置文件容,即show running-config 的结果

计算机网络安全技术及防范措施正式样本

文件编号:TP-AR-L5204 In Terms Of Organization Management, It Is Necessary To Form A Certain Guiding And Planning Executable Plan, So As To Help Decision-Makers To Carry Out Better Production And Management From Multiple Perspectives. (示范文本) 编制:_______________ 审核:_______________ 单位:_______________ 计算机网络安全技术及 防范措施正式样本

计算机网络安全技术及防范措施正 式样本 使用注意:该解决方案资料可用在组织/机构/单位管理上,形成一定的具有指导性,规划性的可执行计划,从而实现多角度地帮助决策人员进行更好的生产与管理。材料内容可根据实际情况作相应修改,请在使用时认真阅读。 摘要;随着我国经济的飞速发展,计算机网络技 术也发展迅猛,但是在发展的同时,也存在许多安全 隐患。由于网络本身的开放性与自由性,从而对计算 机数据安全造成了很大的破坏侵犯,比如说,人们在 网上购物、转账等。正是由于计算机网络技术的开放 性,因此如果利用不好则会让潜在的病毒,侵入计算 机,造成不同程度的安全隐患发生,比如说,木马程 序攻击、电子邮件欺骗、安全漏洞和系统后门等,那 么针对现今计算机网路存在的一系列安全隐患,本文 将提出几点防护措施。

关键词:网络安全;网络攻击;安全风险;防范技术 中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2017)07-0040-02 在这个充满竞争的现代化社会中,计算机网络的应用,把人们带上了一个全新的时代。由于计算机网络技术的庞大与普及,已经成为了信息传播的主要媒介,但是这种公开的平台,会让网络面临着不同程度的攻击与破坏,比如说,由于线路问题的攻击、计算机对电磁铁的攻击、计算机对系统软件存在的漏洞进行攻击等等。而当今将信息保护,信息存储、处理与传输以及信息系统完整性作为网络技术保护的重点,确保给计算机网络用户提供更加安全的措施。 1网络安全的解析 在计算机网络早期应用期间,由于网络协议缺乏

网络安全实验报告

网络安全实验报告 姓名:杨瑞春 班级:自动化86 学号:08045009

实验一:网络命令操作与网络协议分析 一.实验目的: 1.熟悉网络基本命令的操作与功能。 2.熟练使用网络协议分析软件ethereal分析应用协议。 二.实验步骤: 1. 2.协议分析软件:ethereal的主要功能:设置流量过滤条件,分析网络数据包, 流重组功能,协议分析。 三.实验任务: 1.跟踪某一网站如google的路由路径 2.查看本机的MAC地址,ip地址 输入ipconfig /all 找见本地连接. Description . . .. . : SiS 900-Based PCI Fast Ethernet Adapte Physical Address.. . : 00-13-8F-07-3A-57 DHCP Enabled. . .. . : No IP Address. . . .. . : 192.168.1.5

Subnet Mask . . .. . : 255.255.255.0 Default Gateway .. . : 192.168.1.1 DNS Servers . . .. . : 61.128.128.67 192.168.1.1 Default Gateway .. . : 192.168.1.1 这项是网关.也就是路由器IP Physical Address.. . : 00-13-8F-07-3A-57 这项就是MAC地址了.

3.telnet到linux服务器,执行指定的命令

5.nc应用:telnet,绑定程序(cmd,shell等),扫描,连接等。

计算机网络实验报告3

计算机网络实验报告3 报告课程名称计算机网络实验项目实验三 传输控制协议TCP 实验仪器网络协议仿真教学系统系别计算机学院专业班级/学号学生姓名实验日期成绩 _______________________ 指导教师实验报告课程名称计算机网络实验项目实验三 传输控制协议TCP 实验仪器网络协议仿真教学系统系别计算机系专业班级/学号学生姓名实验日期成绩 _______________________ 指导教师高卓实验三 传输控制协议TCP 一、实验目的: 1、掌握TCP协议的报文格式 2、掌握TCP连接的建立和释放过程 3、掌握TCP数据传输中编号与确认的过程 4、掌握TCP协议校验和的计算方法 5、理解TCP重传机制 二、实验原理:一、 TCP报文格式16位源端口号16位目的端口号32位序号32位确认序号4位首部长度保留(6位)URGACKPSHRSTSYNFIN16位窗口大小16位校验和16位紧急指针选项数据二、 TCP连接的建立TCP是面向连接的协议。

在面向连接的环境中,开始传输数据之前,在两个终端之间必须先建立一个连接。对于一个要建立的连接,通信双方必须用彼此的初始化序列号seq和来自对方成功传输确认的应答号ack (指明希望收到的下一个八位组的编号)来同步,习惯上将同步信号写为SYN,应答信号写为ACK。整个同步的过程称为三次握手,如图: 3、 TCP连接的释放对于一个已经建立的连接,TCP使用四次握手来结束通话(使用一个带有FIN附加标记的报文段)。 如图:四、 TCP重传机制TCP每发送一个报文段,就对这个报文段设置一次计时器。只要计时器设置的重传时间到期,但还没有收到确认,就要重传这一报文段。 三、实验环境配置:该实验采用网络结构图。说明:IP地址分配规则为主机使用原有IP,保证所有主机在同一网段内。 四、实验内容:按照拓扑结构图连接网络,使用拓扑验证检查连接的正确性。练习一:察看TCP连接的建立和释放 1、主机 B、 C、D启动协议分析器进行数据捕获,并设置过滤条件(提取TCP协议)。 2、主机C打开TCP工具,类型选择“服务器”,端口填写大于1024的值;点击“创建”,如果端口被占用则选择其它。主机A打开TCP工具,类型选择“客户端”,地址填入主机C的IP地

《计算机网络安全技术》试题

《计算机网络安全技术》期中考试试卷 一、填空题(每空1分,共15分) 1、网络安全的结构层次包括:物理安全、 和 。 2、 ,是计算机网络面临的最大威胁。 3、网络安全需求分析的基本原则是: 、依据标准、分层分析、结合实际。 4、信息网络安全风险分析要本着 、多角度的原则。 5、UNIX 和Windows NT 操作系统能够达到 安全级别。 6、一般情况下,机密性机构的可见性要比公益性机构的可见性 (填高或低)。 7、从特征上看,网络安全包括 、 、可用性、可控性、可审查性等五个基本要素。 8、域名系统DNS 用于主机名与 之间的解析。 9、操作系统的安全控制方法主要有隔离控制和 。 10、在网络应用中一般采用硬件加密和 两种加密形式。 11、 是访问控制的重要内容,通过它鉴别合法用户和非法用 户,从而有效地阻止非法用户访问系统。 12、通过硬件实现网络数据加密的方法有三种:链路加密、 和端 对端加密。 13、制定OSI/RM 的国际标准化组织是 。 二、选择题(每题1分,共25分) 答题卡 1、在网络信息安全模型中,( )是安全的基石,它是建立安全管理的标准和方法。 A 、政策,法律,法规 B 、授权 C 、加密 D 、审计与监控 2、美国国防部在他们公布的可信计算机系统评价标准中,将计算机系统的安全级别分为4类7个安全级别,其中描述不正确的是( )。 A 、A 类的安全级别比B 类的高 B 、C1类的安全级别比C2类的高 C 、随着安全级别的提高,系统的可恢复性就越高 D 、随着安全级别的提高,系统的可信度就越高 3、按照可信计算机评估标准,安全等级满足C2级要求的操作系统是( )。 A 、DOS B 、Windows 98 C 、Windows NT D 、Apple 的Macintosh System 7.1 4、下列不属于流行局域网的是( )。 A 、以太网 B 、令牌环网 C 、FDDI D 、ATM 5、IP 地址的主要类型有5种,每类地址都是由( )组成。 A 、48位6字节 B 、48位8字节 C 、32位8字节 D 、32位4字节 6、DES 是对称密钥加密算法,( )是非对称密钥加密算法。 A 、RSA B 、IDEA C 、HASH D 、MD5 7、加密算法若按密钥的类型划分,可以分为( )。 A 、公开密钥加密算法和对称密钥加密算法 B 、公开密钥加密算法和分组密码算法 C 、序列密码和分组密码 D 、序列密码和公开密钥加密算法 ---------------------------密 ------------ 封 ------------ 线------------ 内 ------------不-------------得--------------答---------------题-------------------

《网络安全技术项目实训》实习报告

《网络安全技术项目实训》 实习报告

一、实训要求 序号实训任务 1 PGP软件的应用 2 扫描的原理以及扫描工具的使用 3 防火墙的安装和应用 4 数据的备份和恢复GHOST 5 远程控制的原理以及远程控制软件的使用(木马) 二、实训环境 硬件:CPU:Intel E7500 内存:4GB 硬盘:SATA-500GB 显示器:17寸LED 显卡:9500GT U盘:自备软件:WindowsXP、Office2003、PGP、GHOST、远程控制软件 三、实训内容 1. 数据加密软件的使用 (1)PGP软件的功能包括数字签名、消息认证、消息加密、数据压缩、邮件兼容和数据分段。安装时先安装英文版,再安装中文版,重启后使用,可以进行密钥管理、剪贴板信息加解密、当前窗口信息加解密、文件加解密和对磁盘的加密。 (2)加密文件。在桌面新建一个文本文档,右击选择“PGP”中的“加密”,该文档就生成加密后的文件,直接打开后是一些乱码。 (3)导出密钥。打开PGPKeys,在菜单栏中选择“密钥”→“导出”,设置保存位置,即可导出自己的公钥和密钥。

2.DDOS攻击 (1)Sniffer可以监视网络状态、数据流动情况以及网络上传输的信息。先安装英文版再安装中文版,重启后可使用。 (2)打开界面开始捕获数据包,它会以不同形式说明捕获到的信息。 捕获完之后,选择“解码”选项,可看到主机通过协议发送或接受到的信息。 选择“矩阵”选项,可看到主机各协议下的数据连接情况,线越粗代表数据传输越紧密。 选择“主机列表”,可看到主机各协议下发送和接受的数据包情况。

选择“protocol dist.”可查看主机不同协议的分布情况。 (3)X-Scan-v3.3-cn属于漏洞扫描工具,它首先探测存活主机,进行端口扫描,通过对探测相应数据包的分析判断是否存在漏洞。 (4)打开软件,在“设置”中设置参数,开始扫描。 扫描完成后显示检测结果,发现1个漏洞并提出一些警告和提示,并进行分析和提出解决方案。

计算机网络实验报告3

课程名称计算机网络 实验项目实验三传输控制协议TCP 实验仪器网络协议仿真教学系统 系别计算机学院 专业 班级/学号 学生姓名 实验日期 成绩_______________________ 指导教师

课程名称计算机网络 实验项目实验三传输控制协议TCP 实验仪器网络协议仿真教学系统 系别计算机系 专业 班级/学号 学生姓名 实验日期 成绩_______________________ 指导教师高卓

实验三 传输控制协议TCP 一、实验目的: 1. 掌握TCP 协议的报文格式 2. 掌握TCP 连接的建立和释放过程 3. 掌握TCP 数据传输中编号与确认的过程 4. 掌握TCP 协议校验和的计算方法 5. 理解TCP 重传机制 二、实验原理: 一. TCP 报文格式 16位源端口号 16位目的端口号 32位序号 32位确认序号 4位首部长度 保留(6位) U R G A C K P S H R S T S Y N F I N 16位窗口大小 16位校验和 16位紧急指针 选项 数据 二. TCP 连接的建立 TCP 是面向连接的协议。 在面向连接的环境中,开始传输数据之前,在两个终端之间必须先建立一个连接。对于一个要建立的连接,通信双方必须用彼此的初始化序列号seq 和来自对方成功传输确认的应答号ack (指明希望收到的下一个八位组的编号)来同步,习惯上将同步信号写为SYN ,应答信号写为ACK 。 整个同步的过程称为三次握手,如图: 三. TCP 连接的释放 对于一个已经建立的连接,TCP 使用四次握手来结束通话(使用一个带有FIN 附

计算机网络实验报告

计算机网络实验报告

实验1.跨交换机实现V ALN 1.1 实验环境 (1)Windows 操作系统的计算机 (2)https://www.360docs.net/doc/7417726029.html,NP.v6.0.Final.Beta (3).NET Framework 2.0 (4)Adobe Acrobat Reader 1.2 实验目的 理解VLAN如何跨交换机实现。 1.3 背景描述 假设宽带小区城域网中有两台楼道交换机,住户PC1、PC2、PC3、PC4分别接在交换机一的0/1、0/2端口和交换机二的0/1、0/2端口。PC1和PC3是一个单位的两家住户,PC2和PC4是另一个单位的两家住户,现要求同一个单位的住户能够互联互通,不同单位的住户不能互通。 1.4 实现功能 在同一VLAN里的计算机系统能跨交换机进行相互通信,而在不同VLAN 里的计算机系统不能进行相互通信。 1.5实验设备 Switch2950 2台 Pc 4台 1.6 实验步骤 (1).用Boson Network Designer 完成实验拓补图并连接好

(2).在模拟器重配置交换机和pc 。 先打开‘Boson NetSim’软件,再在‘Boson Network Designer’中点击Load…进行加载,进入Boson模拟器的环境,一边进行相关配置。 1)交换机S1进行配置 Switch>enable Switch#vlan database Switch(vlan)#vtp domain xyz Switch(vlan)#vtp server Switch(vlan)#vlan 2 name jsjx Switch(vlan)#exit