IOS-ASA Pre-share IPSec VPN

关于IPSEC-VPN-实验详解

关于IPSEC VPN 实验详解文章来源:不详作者:佚名该文章讲述了关于IPSEC VPN 实验详解.由于Internet宽带接入的普及,它的带宽与价格非常的便宜(相对于专线而言).8M的ADSL价位不到两千元/年.越来越多的企业开始发掘基于宽带接入的增值应用.由于VPN技术的成熟,如对数据的加密技术与VPN Qos技术的发展,使得基于Internet接入的VPN应用日趋增多.VPN技术可用于远程用户的接入(用于取代传统拨号接入技术)访问,用于对主线路的备份作为备份链路,甚至可以取代传统的专线地位用于企业各分支机构的专有网络互联.用于取代专线或备份线路接入的Site-to-Site VPN接入技术,用于远程终端用户接入访问的Remote-VPN(也叫Easy VPN,取代传统拨号接入).基于WEB页面访问的WEB VPN技术.又叫SSL VPN.1.Site-to-site vpn(三种类型)站点间的VPN技术.IKE使用UDP端口500,Ipsec ESP和AH使用协议号50和51.因此如果要实现VPN穿越,必须在相应接口上配置访问列表以允许VPN流量通过。

Site-to-Site VPN的配置通常可分为四个步骤:1.传统路由及需互访的流量定义定义路由设置感兴趣的流量(即定义互访的内网主机流量以触发VPN参数协商)2.定义IKE参数(IKE第一阶段安全关联协商)定义ISAKMP策略定义ISAKMP对等体和验证密钥3.定义Ipsec参数(IKE第二阶段安全关联协商)定义Ipsec的转换集Transform定义Ipsec的加密映射(crypto map)。

4.将加密映射应用到相应接口。

当路由器收到一个数据包时,它将检查安全策略(即所定义的感兴趣的流量)以决定是否为此数据包提供保护。

如果匹配访问列表所定义的流量,则路由器决定采用何种安全服务,并决定IPSEC端点所使用的地址,并检查是否存在一个安全关联(security association).如果没有安全关联,则路由器将与对等体协商建立。

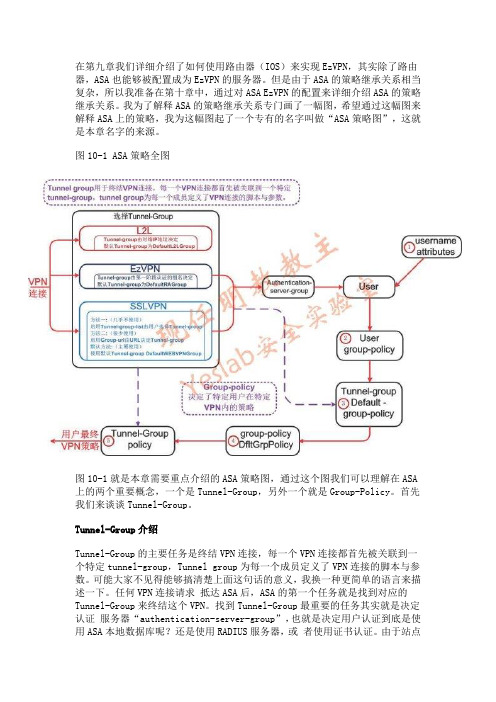

ASA策略全图

在第九章我们详细介绍了如何使用路由器(IOS)来实现EzVPN,其实除了路由器,ASA也能够被配置成为EzVPN的服务器。

但是由于ASA的策略继承关系相当复杂,所以我准备在第十章中,通过对ASA EzVPN的配置来详细介绍ASA的策略继承关系。

我为了解释ASA的策略继承关系专门画了一幅图,希望通过这幅图来解释ASA上的策略,我为这幅图起了一个专有的名字叫做“ASA策略图”,这就是本章名字的来源。

图10-1 ASA策略全图图10-1就是本章需要重点介绍的ASA策略图,通过这个图我们可以理解在ASA 上的两个重要概念,一个是Tunnel-Group,另外一个就是Group-Policy。

首先我们来谈谈Tunnel-Group。

Tunnel-Group介绍Tunnel-Group的主要任务是终结VPN连接,每一个VPN连接都首先被关联到一个特定tunnel-group,Tunnel group为每一个成员定义了VPN连接的脚本与参数。

可能大家不见得能够搞清楚上面这句话的意义,我换一种更简单的语言来描述一下。

任何VPN连接请求抵达ASA后,ASA的第一个任务就是找到对应的Tunnel-Group来终结这个VPN。

找到Tunnel-Group最重要的任务其实就是决定认证服务器“authentication-server-group”,也就是决定用户认证到底是使用ASA本地数据库呢?还是使用RADIUS服务器,或者使用证书认证。

由于站点到站点VPN不做用户认证,所以认证服务器这个参数对它没有什么意义。

当然在Tunnel-Group里边还能够关联很多其它 VPN参数,但是那些都并不重要,关键就是决定认证服务器。

VPN类型不同,ASA查询对应Tunnel-Group的方法也有所不同,首先我们来介绍一下站点到站点VPN。

应该说它查询Tunnel-Group 的方式最为简单,就是通过发起VPN连接请求站点的IP地址来决定,也可以简单的说成是“对端IP地址”来决定。

ASA防火墙IPSECVPN配置

A S A防火墙I P S E C V P N配置Hessen was revised in January 2021一.IPSEC VPN (site to site)第一步:在外部接口启用IKE协商crypto isakmp enable outside第二步:配置isakmp协商策略isakmp 策略两边要一致,可设置多个策略模板,只要其中一个和对方匹配即可isakmp policy 5 authentication pre-share //配置认证方式为预共享密钥isakmp policy 5 encryption des //配置isakmp 策略的加密算法isakmp policy 5 hash md5 //配置isakmp 策略的哈希算法isakmp policy 5 group 2 //配置Diffie-Hellman组isakmp policy 5 lifetime 86400 //默认的有效时间第三步:配置需要加密的数据流192.168.241.0为本地内网地址,10.10.10.0为对方内网地址access-list ipsec-vpn extended permit ip 192.168.241.0 255.255.255.0 10.10.10.0 255.255.255.0第四步:设置到对方私网地址的路由配置静态路由指向outside接口x.x.x.x为ASA防火墙outside接口地址route outside 10.10.10.0 255.255.255.0 x.x.x.x第五步:配置ipsec的数据转换格式集crypto ipsec transform-set my_trans esp-des esp-none第六步:建立加密静态映射图crypto map vpn_to_test 10 match address ipsec-vpn //配置哪些数据流会启用IPSEC加密crypto map vpn_to_test 10 set peer x.x.x.x //指定对端地址x.x.x.x为对端VPN公网地址crypto map vpn_to_test 10 set transform-set my_trans //建立加密静态映射图,加密格式引用数据转换格式集my_trans(两边要一致)第七步:将加密静态映射图应用于外网接口crypto map vpn_to_test interface outside第八步:建立IPSEC VPN隧道组tunnel-group x.x.x.x type ipsec-l2l //建立IPSEC VPN隧道组类型tunnel-group x.x.x.x ipsec-attributes //配置IPSEC VPN隧道组参数pre-shared-key * //配置预共享密钥,两边要一致,否则第一阶段协商不起来二.IPSEC VPN (client to site)第一步:配置地址池ip local pool testipsec 172.19.7.1-172.19.7.127 mask 255.255.255.128 //ipsec拨入后的地址池第二步:配置隧道分离ACLaccess-list split-ssl extended permit ip 192.168.0.0 255.255.0.0 any第三步:配置访问控制ACLaccess-list testipsec extended permit ip any 192.168.0.0 255.255.0.0第四步:配置不走NAT的ACLaccess-list nonat-vpn extended permit ip 192.168.0.0 255.255.0.0 172.19.0.0 255.255.248.0nat (inside) 0 access-list nonat-vpn // 不走NATcrypto isakmp enable outside //在外部接口启用IKE协商第五步:配置IKE策略isakmp policy 5 authentication pre-share //配置认证方式为预共享密钥isakmp policy 5 encryption des //配置isakmp 策略的加密算法isakmp policy 5 hash md5 //配置isakmp 策略的哈希算法isakmp policy 5 group 2 //配置Diffie-Hellman组isakmp policy 5 lifetime 86400 //默认的有效时间第六步:配置组策略group-policy ipsectest internal //配置组策略group-policy ipsectest attributes //配置组策略属性vpn-filter value testipsec //设置访问控制vpn-tunnel-protocol IPSec //配置隧道协议split-tunnel-policy tunnelspecified //建立隧道分离策略split-tunnel-network-list value split-ssl //配置隧道分离,相当于推送一张路由表第七步:设置VPN隧道组tunnel-group ipsectest type remote-access //设置VPN隧道组类型tunnel-group ipsectest general-attributes //设置VPN隧道组属性 address-pool testipsec //设置地址池default-group-policy ipsectest //指定默认的组策略tunnel-group ipsectest ipsec-attributes //设置VPN 远程登入(即使用隧道分离)的ipsec属性pre-shared-key * //设置共享密钥1.查看IPSEC VPN的相关信息基本命令show crypto isakmp sa //查看IPSEC VPN isakmp(IPSEC第一阶段)协商的结果show crypto ipsec sa peer X.X.X.X //查看IPSEC 会话的相关信息(IPSEC 第二阶段)debug crypto ipsec //ipsec site to site建立不起来的时候可使用debug命令来获取相关错误信息,通常ASA设备的CPU利用率都比较低,debug命令可放心使用,具体情况区别对待IPSEC第一阶段协商不起来的常见原因:peer路由不通crypto iskmp key没有设置或者不一致isakmp的策略(IKE策略)不匹配IPSEC第二阶段协商不起来的常见原因:IPSEC加密流不对称Ipsec协商参数不一致2.IPSEC ipsec site to site需要注意的问题ipsec会话有默认的时间限制,到默认的时间后会话会失效重新建立,当两端设备类型不一致时,两边的会话的默认到期时间由于不一致将会导致问题,这个参数不影响IPSEC VPN 的建立,但是当一边到期后,另外一边ipsec session保留在那里,而发起访问的服务器是从保留session的那一端过来的话,将不会重新建立新的ipsec会话。

Cisco IOS L2TP自发隧道 + IPSec(传输模式+pre-share)配置

Cisco IOS L2TP自发隧道+ IPSec(传输模式+pre-share)配置1、在企业端配置L2TP准备工作。

ENT_LNS(config)#interface FastEthernet0/0ENT_LNS(config-if)#ip address 10.10.1.1 255.255.255.0ENT_LNS(config-if)#no shutdownENT_LNS(config)#interface Serial0/0ENT_LNS(config-if)#ip address 173.16.1.5 255.255.255.252ENT_LNS(config-if)#no shutdownENT_LNS(config)#ip route 0.0.0.0 0.0.0.0 173.16.1.62、在企业端配置L2TP。

ENT_LNS(config)#username cisco@ password 0 ciscoENT_LNS(config)#vpdn enableENT_LNS(config)#vpdn-group myl2tpENT_LNS(config-vpdn)#accept-dialinENT_LNS(config-vpdn-acc-in)#protocol l2tpENT_LNS(config-vpdn-acc-in)#virtual-template 1ENT_LNS(config-vpdn-acc-in)#exitENT_LNS(config-vpdn)#no l2tp tunnel authenticationENT_LNS(config)#interface Virtual-Template1ENT_LNS(config-if)#ip unnumbered FastEthernet0/0ENT_LNS(config-if)#encapsulation pppENT_LNS(config-if)#peer default ip address pool l2tp-userENT_LNS(config-if)#ppp authentication chapENT_LNS(config)#ip local pool l2tp-user 10.10.1.50 10.10.1.593、在企业端配置IPSec。

ASA_VPN(IPSec)配置课件

18

SSL VPN配置--ASDM

PPT学习交流

19Βιβλιοθήκη SL VPN配置--ASDMPPT学习交流

20

IPSec VPN配置--ASDM

1 2

PPT学习交流

21

IPSec VPN配置--ASDM

1

2

PPT学习交流

22

IPSec VPN配置--ASDM

1 2

3

PPT学习交流

23

IPSec VPN配置--ASDM

IPSec自动建立安全通道的过程分为两个阶段:

·第一阶段:这个阶段通过互联网密钥交换(IKE)协议实施,能建立一 对IKE SA。IKE SA用于协商一个或多种IPSec SA,以便实际传输应用数 据。

·第二阶段:这个阶段使用IKE SA提供的安全通道协商IPSec SA。当这 个阶段结束时,两台对等设备均已建立了一对IPSec SA,以便提供传输 应用数据所需的安全通道。SA参数之一是寿命,可配置的寿命期结束之 后,SA将自动终止,因此,这个参数能提 高IPSec的安全性。

255.255.255.0 10.1.1.0 255.255.255.0

ASA1(config)# access-list nat0 extended permit ip 192.168.2.0

255.255.255.0 10.1.1.0 255.255.255.0

ASA1(config)# access-list nat0 extended permit ip 192.168.1.0

神州数码(中国)

--IPSec VPN配置

PPT学习交流

1

IPSec VPN配置

192.168.1.0/24

工业路由器与Cisco ASA防火墙构建IPSec VPN配置指导

工业路由器与Cisco ASA防火墙构建IPSec VPN 配置指导1.概述本文档主要讲述了关于东用科技路由器与中心端Cisco ASA/PIX防火墙构建LAN-to-LAN VPN的方法。

ORB全系列产品均支持VPN功能,并与众多国际主流中心端设备厂商产品兼容。

建立起LAN-to-LAN VPN之后便可以实现下位机—路由器LAN 端与上位机—中心端设备LAN进行双向通信。

2.网络拓扑2.1网络拓扑1接入端1的LAN端IP地址为192.168.2.0/24网段且不与接入端2LAN重复2接入端的设备ORB系列路由器均支持IPSec VPN3东用科技路由器通过有线或无线PPPOE拨号或固定IP形式获取外部IP地址4接入端2的LAN端IP地址为192.168.3.0/24网段且不与接入端1LAN重复5接入端的设备ORB系列路由器均支持IPSec VPN6东用科技路由器通过有线或无线PPPOE拨号或固定IP形式获取外部IP地址7中心端设备必须采用固定IP地址。

地址为173.17.99.100/248中心端设备可以采用cisco,juniper,华为,H3C等国际知名厂商支持IPSec的设备9中心端LAN端IP地址为172.16.1.0/24且不与建立通道的任何LAN重复2.2网络拓扑说明中心端设备为Cisco ASA/PIX防火墙,IOS版本8.0;外部IP地址173.17.99.100,掩码255.255.255.0;内部IP地址172.16.1.1,掩码255.255.255.0接入端1设备为东用科技路由器;外部IP地址193.169.99.100,掩码255.255.255.0;内部IP地址192.168.2.1,掩码255.255.255.0接入端2设备为东用科技路由器;外部IP地址193.169.99.101,掩码255.255.255.0;内部IP地址192.168.3.1,掩码255.255.255.03.配置指导3.1中心端Cisco ASA/PIX基本配置Ciscoasa&pix#configure terminal//进入配置模式Ciscoasa&pix(config)#interface ethernet0/1//进入内部接口的配置模式(端口类型及端口号请以现场设备为准,内部或外部接口可自行选择)Ciscoasa&pix(config-if)#nameif inside//为内部接口关联一个inside的名称Ciscoasa&pix(config-if)#ip address172.16.1.1255.255.255.0//为内部接口配置IP地址Ciscoasa&pix(config-if)#exit//退出内部接口的配置模式Ciscoasa&pix(config)#interface ethernet0/0//进入外部接口的配置模式(端口类型及端口号请以现场设备为准,内部或外部接口可自行选择)Ciscoasa&pix(config-if)#nameif outside//为外部接口关联一个outside的名称Ciscoasa&pix(config-if)#ip address173.17.99.100255.255.255.0//为外部接口配置IP地址Ciscoasa&pix(config-if)#exit//退出外部接口的配置模式Ciscoasa&pix(config)#route outside0.0.0.00.0.0.0173.17.99.1//配置静态默认路由,173.17.99.1为外部接口的网关地址,该地址一般为ISP提供Ciscoasa&pix(config)#access-list permiticmp extended permit icmp any any//创建访问控制列表允许所有icmp报文,此条访问控制列表的目的是为了测试或排障时使用ping命令(防火墙默认是禁止任何ICMP包通过的)Ciscoasa&pix(config)#access-group permiticmp in interface outside//将访问控制列表应用到外部接口Ciscoasa&pix(config)#access-list nonat extended permit ip172.16.1.0255.255.255.0 192.168.2.0255.255.255.0//创建访问控制列表允许172.16.1.0/24网络到192.168.2.0/24网络,此条访问控制列表的目的是对172.16.1.0/24网络到192.168.2.0/24网络的数据包IP字段不进行地址转换(PAT),172.16.1.0/24是中心端内部网络,192.168.2.0/24是远端内部网络Ciscoasa&pix(config)#global(outside)1interface//在外部接口(outside)上启用PAT Ciscoasa&pix(config)#nat(inside)0access-list nonat//对从内部接口进入的且匹配nonat访问控制列表的数据包IP字段不进行地址转换(PAT),序列号0代表不转换Ciscoasa&pix(config)#nat(inside)1172.16.1.0255.255.255.0//对从内部接口进入的源地址为172.16.1.0/24的数据包IP字段进行地址转换(PAT)。

[GRE] IOS GRE(隧道) + IPSec(传输模式+pre-share) 配置

作者:懒虫/ 查看次数: 1126 / 评论: 01、London路由器GRE部分配置。

London(config)#interface Loopback0London(config-if)#ip address 10.1.1.1 255.255.255.0London(config)#interface Serial0/0London(config-if)#ip address 173.16.1.1 255.255.255.252 London(config-if)#no shutdownLondon(config)#interface Tunnel0London(config-if)#ip unnumbered Serial0/0London(config-if)#tunnel source Serial0/0London(config-if)#tunnel destination 173.16.1.5London(config)#ip route 0.0.0.0 0.0.0.0 173.16.1.2 London(config)#ip route 10.2.2.0 255.255.255.0 Tunnel02、Denver路由器GRE部分配置。

Florence(config)#interface Loopback0Denver(config-if)#ip address 10.2.2.1 255.255.255.0Denver(config)#interface Serial0/0Denver(config-if)#ip address 173.16.1.5 255.255.255.252 Denver(config-if)#no shutdownDenver(config)#interface Tunnel0Denver(config-if)#ip unnumbered Serial0/0Denver(config-if)#tunnel source Serial0/0Denver(config-if)#tunnel destination 173.16.1.1Denver(config)#ip route 0.0.0.0 0.0.0.0 173.16.1.6 Denver(config)#ip route 10.1.1.0 255.255.255.0 Tunnel03、London路由器IPSec部分配置。

ASA使用NPS做RADIUS认证做IPsec VPN

按照默认配置,下一步

完成连接请求策略 网络策略配置

这里匹配条件可以写成用 户 组 ,当然用时间也是能通过的 设置访问权限

ASA 与发的 RADIUS 请求采用 PAP 封装,所以必须勾选这个选项

然后下一步,按照默认配置完成。 NPS 排错 1、网络策略有问题,问题可能在于网络策略未配置,未放行,或者未匹配,比如没有勾选上面的 PAP。

username test1 password i1lji/GiOWB67bAs encrypted privilege 0 username test1 attributes

vpn-group-policy vpn-client username admin password f3UhLvUj1QsXsuK7 encrypted privilege 15

crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set pfs group1 crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set ikev1 transform-set ESP-AES-128-SHA ESP-AES-128-MD5 ESP-AES-192-SHA ESP-AES-192-MD5 ESP-AES-256-SHA ESP-AES-256-MD5 ESP3DES-SHA ESP-3DES-MD5 ESP-DES-SHA ESP-DES-MD5 !定义 ipsec 转换集,在 dynamic-map 中调用

Client 配置

配置分析 ciscoasa# show run : Saved : ASA Version 8.4(2) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted names ! interface GigabitEthernet0

IPSec VPN详解(深入浅出简单易懂)

IPSec VPN详解1.IPSec概述IPSec(ip security)是一种开放标准的框架结构,特定的通信方之间在IP 层通过加密和数据摘要(hash)等手段,来保证数据包在Internet 网上传输时的私密性(confidentiality) 、完整性(data integrity)和真实性(origin authentication)。

IPSec只能工作在IP层,要求乘客协议和承载协议都是IP协议1.1.通过加密保证数据的私密性★私密性:防止信息泄漏给未经授权的个人★通过加密把数据从明文变成无法读懂的密文,从而确保数据的私密性1.2.对数据进行hash运算来保证完整性★完整性:数据没有被非法篡改★通过对数据进行hash运算,产生类似于指纹的数据摘要,以保证数据的完整性对数据和密钥一起进行hash运算★攻击者篡改数据后,可以根据修改后的数据生成新的摘要,以此掩盖自己的攻击行为。

★通过把数据和密钥一起进行hash运算,可以有效抵御上述攻击。

DH算法的基本原理1.3.通过身份认证保证数据的真实性★真实性:数据确实是由特定的对端发出★通过身份认证可以保证数据的真实性。

常用的身份认证方式包括:Pre-shared key,预共享密钥RSA Signature,数字签名1.3.1.预共享密钥预共享密钥,是指通信双方在配置时手工输入相同的密钥。

1.3.2.数字证书★RSA密钥对,一个是可以向大家公开的公钥,另一个是只有自己知道的私钥。

★用公钥加密过的数据只有对应的私钥才能解开,反之亦然。

★数字证书中存储了公钥,以及用户名等身份信息。

2.IPSec框架结构2.1.IPSec安全协议IPSec安全协议描述了如何利用加密和hash来保护数据安全★AH (Authentication Header) 网络认证协议,只能进行数据摘要(hash) ,不能实现数据加密ah-md5-hmac、ah-sha-hmac★ESP (Encapsulating Security Payload) 封装安全载荷协议,能够进行数据加密和数据摘要(hash)esp-des、esp-3des、esp-md5-hmac、esp-sha-hmac2.2.IPSec封装模式IPSec支持两种封装模式:传输模式和隧道模式◆传输模式:不改变原有的IP包头,通常用于主机与主机之间。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IOS-ASA Pre-share IPSec VPN 配置

配置中也顺便加入了NAT部分的配置。

1、在r1上配置IPSec VPN。

hostname r1

!

crypto isakmp policy 10

encr 3des

authentication pre-share

hash sha

group 2

crypto isakmp key cisco1234 address 218.1.1.1

!

crypto ipsec transform-set ccsp esp-3des esp-sha-hmac mode tunnel

!

crypto map cisco 10 ipsec-isakmp

set peer 218.1.1.1

set transform-set ccsp

match address 102

!

interface Loopback0

ip address 10.1.1.1 255.255.255.0

ip nat inside

ip virtual-reassembly

!

interface Serial0/0

ip address 173.16.1.5 255.255.255.252

ip nat outside

ip virtual-reassembly

crypto map cisco

!

ip route 0.0.0.0 0.0.0.0 173.16.1.6

!

ip nat inside source list 101 interface Serial0/0 overload

!

access-list 101 deny ip 10.1.1.0 0.0.0.255 10.2.2.0 0.0.0.255

access-list 101 permit ip 10.1.1.0 0.0.0.255 any

!定义NAT感兴趣流,要将IPSec流量在NAT中去掉

access-list 102 permit ip 10.1.1.0 0.0.0.255 10.2.2.0 0.0.0.255

!定义IPSec感兴趣流

2、在ASA上配置IPSec VPN。

hostname ciscoasa

!

interface Ethernet0/0

nameif outside

security-level 0

ip address 218.1.1.1 255.255.255.0

!

interface Ethernet0/1

nameif inside

security-level 100

ip address 10.2.2.1 255.255.255.0

!

access-list per-icmp extended permit icmp any any

access-group per-icmp in interface outside

!

access-list go-vpn extended permit ip 10.2.2.0 255.255.255.0 10.1.1.0 255.255.255.0 !

nat-control

global (outside) 1 interface

nat (inside) 0 access-list go-vpn

!IPSec流量不作翻译

nat (inside) 1 10.2.2.0 255.255.255.0

!由于PIX/ASA在执行NAT时,对nat id是区分先后的,即先执行nat 0,然后执行nat 1,所以在此不必特别的注明IPSec流量不作翻译。

route outside 0.0.0.0 0.0.0.0 218.1.1.2 1

!

crypto isakmp enable outside

crypto isakmp policy 10

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

!

tunnel-group 173.16.1.5 type ipsec-l2l

tunnel-group 173.16.1.5 ipsec-attributes

pre-shared-key *

!

pix/asa 7.x新命令,在此处配置预共享密钥和VPN类型,值得注意的是,当配置lan2lan (site2site) VPN时,tunnel-group的名字必须为对等体的IP地址。

!

crypto ipsec transform-set ccsp esp-3des esp-sha-hmac

crypto map cisco 10 match address go-vpn

crypto map cisco 10 set peer 173.16.1.5

crypto map cisco 10 set transform-set ccsp

crypto map cisco interface outside。