网络攻击与防范-ARP攻击实验

实验I ARP攻击的攻击方法、攻击原理、判断、解决和防范

实验I ARP攻击的攻、判、防ARP攻击不是病毒——几乎所有的杀毒软件对之都无可奈何;但却胜似病毒——因它轻可造成通信变慢、网络瘫痪,重会造成信息的泄密。

多年来,ARP攻击一直存在,却没有一个好的解决办法。

很多网络用户深受其害,网管人员更是无从下手、苦不堪言。

本实验从分析ARP协议和欺骗原理入手,告诉读者如何实施ARP攻击,如何判断正在遭受ARP 攻击,如何防范和解决ARP攻击。

1. ARP协议及欺骗原理(1)以太网的工作原理。

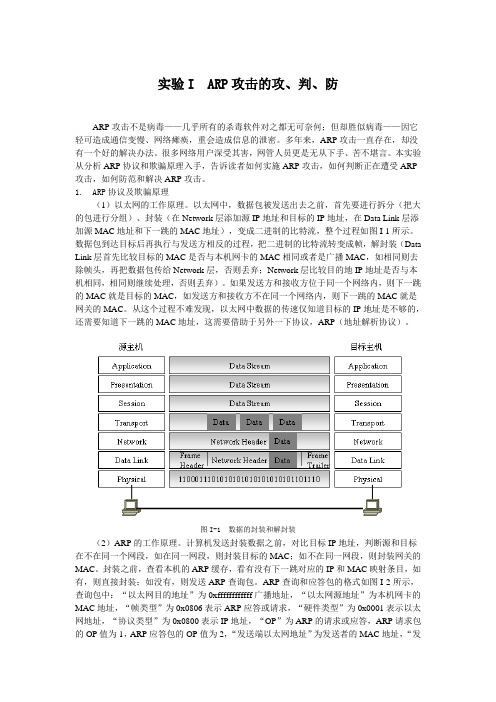

以太网中,数据包被发送出去之前,首先要进行拆分(把大的包进行分组)、封装(在Network层添加源IP地址和目标的IP地址,在Data Link层添加源MAC地址和下一跳的MAC地址),变成二进制的比特流,整个过程如图I-1所示。

数据包到达目标后再执行与发送方相反的过程,把二进制的比特流转变成帧,解封装(Data Link层首先比较目标的MAC是否与本机网卡的MAC相同或者是广播MAC,如相同则去除帧头,再把数据包传给Network层,否则丢弃;Network层比较目的地IP地址是否与本机相同,相同则继续处理,否则丢弃)。

如果发送方和接收方位于同一个网络内,则下一跳的MAC就是目标的MAC,如发送方和接收方不在同一个网络内,则下一跳的MAC就是网关的MAC。

从这个过程不难发现,以太网中数据的传速仅知道目标的IP地址是不够的,还需要知道下一跳的MAC地址,这需要借助于另外一下协议,ARP(地址解析协议)。

图I-1 数据的封装和解封装(2)ARP的工作原理。

计算机发送封装数据之前,对比目标IP地址,判断源和目标在不在同一个网段,如在同一网段,则封装目标的MAC;如不在同一网段,则封装网关的MAC。

封装之前,查看本机的ARP缓存,看有没有下一跳对应的IP和MAC映射条目,如有,则直接封装;如没有,则发送ARP查询包。

ARP查询和应答包的格式如图I-2所示,查询包中:“以太网目的地址”为0xffffffffffff广播地址,“以太网源地址”为本机网卡的MAC地址,“帧类型”为0x0806表示ARP应答或请求,“硬件类型”为0x0001表示以太网地址,“协议类型”为0x0800表示IP地址,“OP”为ARP的请求或应答,ARP请求包的OP值为1,ARP应答包的OP值为2,“发送端以太网地址”为发送者的MAC地址,“发送端IP”为发送者的IP地址,“目的以太网地址”这里为0x000000000000,“目的IP”为查询MAC地址的IP。

网络防御实验报告

一、实验目的1. 了解网络安全的基本概念和防御策略;2. 掌握常见网络攻击手段及其防御方法;3. 培养网络攻防实战能力。

二、实验环境1. 操作系统:Windows 10;2. 网络设备:路由器、交换机、计算机;3. 网络攻击工具:Metasploit、Arp spoofing、Wireshark等;4. 防御工具:防火墙、入侵检测系统、杀毒软件等。

三、实验内容1. 网络扫描与发现(1)使用Nmap扫描靶机端口,发现开放端口;(2)利用Metasploit进行漏洞利用,获取靶机权限。

2. 网络攻击与防御(1)ARP欺骗攻击:使用Arp spoofing工具,修改目标计算机的ARP表,使其将数据包发送到攻击者控制的主机;(2)防御ARP欺骗攻击:开启防火墙的ARP检测功能,防止攻击者篡改ARP表;(3)端口扫描攻击:使用Nmap扫描目标计算机端口,寻找潜在漏洞;(4)防御端口扫描攻击:配置防火墙,禁止非授权端口访问;(5)DDoS攻击:使用Loic工具进行分布式拒绝服务攻击;(6)防御DDoS攻击:配置防火墙,限制单个IP的访问次数,并开启黑洞策略;(7)SQL注入攻击:利用Metasploit进行SQL注入攻击,获取数据库权限;(8)防御SQL注入攻击:使用参数化查询,避免直接拼接SQL语句;(9)木马攻击:使用Metasploit生成木马,感染目标计算机;(10)防御木马攻击:安装杀毒软件,定期更新病毒库,防止病毒感染。

3. 入侵检测与防御(1)使用Snort进行入侵检测,捕获可疑流量;(2)分析Snort日志,发现入侵行为;(3)配置入侵检测系统,阻止恶意流量。

四、实验步骤1. 配置实验环境,搭建网络拓扑;2. 使用Nmap扫描靶机端口,发现开放端口;3. 利用Metasploit进行漏洞利用,获取靶机权限;4. 对靶机进行ARP欺骗攻击,观察网络通信情况;5. 配置防火墙,防御ARP欺骗攻击;6. 使用Nmap进行端口扫描,寻找潜在漏洞;7. 配置防火墙,禁止非授权端口访问;8. 使用Loic进行DDoS攻击,观察网络性能;9. 配置防火墙,限制单个IP的访问次数,并开启黑洞策略;10. 使用Metasploit进行SQL注入攻击,获取数据库权限;11. 使用参数化查询,防御SQL注入攻击;12. 使用Metasploit生成木马,感染目标计算机;13. 安装杀毒软件,防御木马攻击;14. 使用Snort进行入侵检测,捕获可疑流量;15. 分析Snort日志,发现入侵行为;16. 配置入侵检测系统,阻止恶意流量。

实训三-ARP攻防

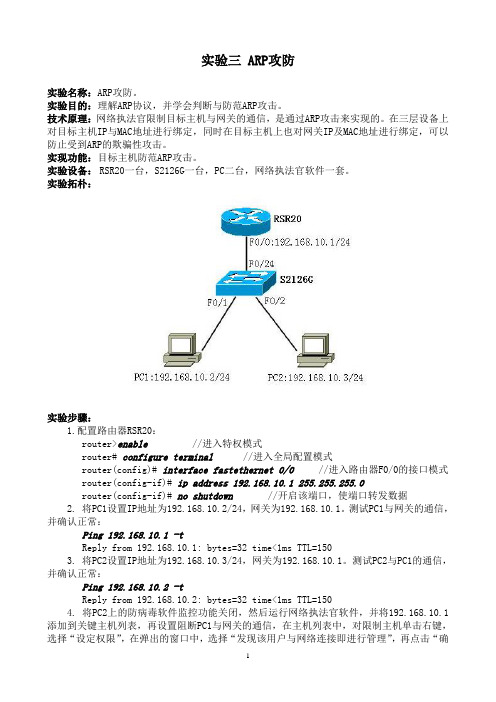

实验三 ARP攻防实验名称:ARP攻防。

实验目的:理解ARP协议,并学会判断与防范ARP攻击。

技术原理:网络执法官限制目标主机与网关的通信,是通过ARP攻击来实现的。

在三层设备上对目标主机IP与MAC地址进行绑定,同时在目标主机上也对网关IP及MAC地址进行绑定,可以防止受到ARP的欺骗性攻击。

实现功能:目标主机防范ARP攻击。

实验设备:RSR20一台,S2126G一台,PC二台,网络执法官软件一套。

实验拓朴:实验步骤:1.配置路由器RSR20:router>enable //进入特权模式router# configure terminal //进入全局配置模式router(config)#interface fastethernet 0/0 //进入路由器F0/0的接口模式router(config-if)# ip address 192.168.10.1 255.255.255.0router(config-if)# no shutdown //开启该端口,使端口转发数据2. 将PC1设置IP地址为192.168.10.2/24,网关为192.168.10.1。

测试PC1与网关的通信,并确认正常:Ping 192.168.10.1 -tReply from 192.168.10.1: bytes=32 time<1ms TTL=1503. 将PC2设置IP地址为192.168.10.3/24,网关为192.168.10.1。

测试PC2与PC1的通信,并确认正常:Ping 192.168.10.2 -tReply from 192.168.10.2: bytes=32 time<1ms TTL=1504. 将PC2上的防病毒软件监控功能关闭,然后运行网络执法官软件,并将192.168.10.1添加到关键主机列表,再设置阻断PC1与网关的通信,在主机列表中,对限制主机单击右键,选择“设定权限”,在弹出的窗口中,选择“发现该用户与网络连接即进行管理”,再点击“确定”即可。

ARP攻击实验报告

学号:0867010077

姓名:***

一.实验目的:

1、了解基本的网络攻击原理和攻击的主要步骤;

2、掌握网络攻击的一般思路;

3、了解ARP攻击的主要原理和过程;

二.实验原理:

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

图1-6

选中Disable Loopbacl选项,点击确定。如图1-7显示我们发送成功了一个数据包。

图1-7

6.接下来你可以在被攻击的主机上ping一下,看是否能够ping的通,或看下是否能够打开网页。ping是ping不通的,

效果如图1ห้องสมุดไป่ตู้8:

图1-8

如果你想防止你的主机被实施这样的攻击,你可以使用ARP命令进行物理地址和ip地址的静态绑定,不要让主机刷新你设定好的转换表。命令格式如图1-9:

如图1-4:

图1-4

5.点击Packet decoder(封包解码器)界面中的Target‘s IP Address:10.3.3.1选项,它会定位到封包解码器的编辑处,如图1-5,改变数字,我将数据包中的0A 03 03 01改成了0A 03 03 02。这里没把图截下来。

图1-5

然后点击图1-5中椭圆圈中的按钮,然后出现图1-6的界面。

本实验的主要目的是在局域网内,实施ARP攻击,使局域网的网关失去作用,导致局域网内部主机无法与外网通信。

三.实验环境:windows XP操作系统,Iris抓包软件

四.实验步骤:

1,安装Iris,第一次运行Iris后会出现一个要你对适配器的选择的

网络安全攻击实验报告

网络安全攻击实验报告实验目的:本实验旨在通过模拟网络安全攻击的过程,提升对网络安全的认识,了解各种常见网络攻击的原理和防范措施。

实验设备:1. 一台Windows操作系统的计算机,作为实验的攻击者。

2. 一台Windows操作系统的计算机,作为实验的受攻击者。

3. 一台Linux操作系统的计算机,作为实验的网络防火墙。

实验步骤:1. 配置网络环境:将攻击者、受攻击者和防火墙连接到同一个局域网中,并进行正确的IP地址配置。

2. 确认网络连接正常后,开始进行模拟攻击。

实验一:ARP欺骗攻击1. 攻击者使用工具发送恶意ARP包,将受攻击者的IP地址与攻击者自己的MAC地址对应起来,以此实现网络欺骗。

2. 受攻击者在收到ARP包后,将误认为攻击者的计算机是网关,并将网络流量发送至攻击者的计算机。

3. 防火墙通过监测网络流量,检测到ARP欺骗攻击,将受攻击者的网络流量重定向至正确的网关。

实验二:DDoS攻击1. 攻击者利用工具向受攻击者发送大量正常请求,使其服务器超负荷运作,无法正常提供服务。

2. 受攻击者的服务器在处理这些请求时,耗尽系统资源,导致服务阻塞或崩溃。

3. 防火墙通过检测到大量请求来自同一IP地址,将该IP地址列入黑名单,过滤掉恶意流量,减轻服务器负荷。

实验三:SQL注入攻击1. 攻击者利用软件工具,通过在Web应用程序的输入字段中插入SQL代码,获取或篡改数据库中的数据。

2. 受攻击者的Web应用程序在处理请求时,未对输入字段进行正确的过滤或转义,导致攻击者成功执行注入攻击。

3. 防火墙通过检测到包含恶意SQL代码的请求,拦截并阻止恶意请求,保护数据库安全。

实验结果:1. 在实验一中,通过ARP欺骗攻击,攻击者成功将受攻击者的网络流量重定向至正确的网关,防火墙成功阻止了欺骗攻击。

2. 在实验二中,通过DDoS攻击,受攻击者的服务器遭受了大量请求的压力,导致服务不可用,防火墙成功进行了恶意流量过滤。

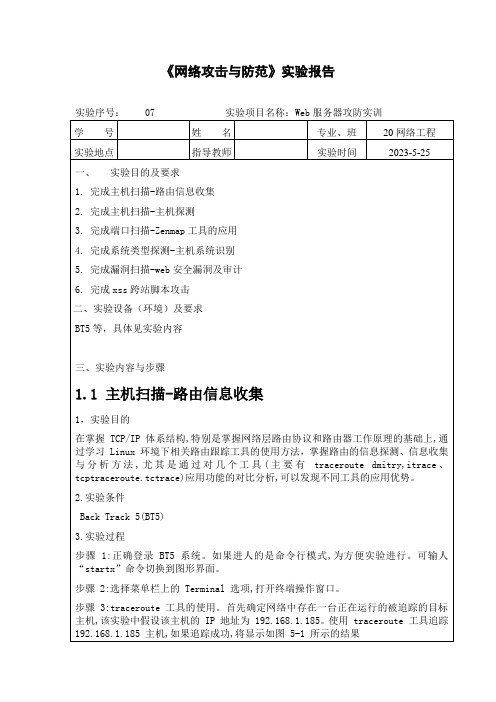

实验七_网络攻击与防范

《网络攻击与防范》实验报告图5-1 使用traceroute 工具成功追踪192.168.1.185主机后的显示结果如果使用 traceroute 工具追踪 wwwBaiducom(61.135.169.125 是百度的IP地址.也可以直接使用域名 wwwBaiduCom).追踪成功后将显示如图 5-2 所示的结果图5-2 使用 traceroule 工具成功追踪 wwwBaiducom 的显示结果如果使用 traceroute 工具追踪 wwww3schoolcom,由于该主机不存在(已关机),因此将显示如图 5-3 所示的结果。

实验时,读者可以用一个不存在的主机域名来代替本实验中的 wwww3schoolcom。

图5-3 使用iraceroute 工具追踪 wwww3schoolcom 失败后的显示结果步骤4:dmitry工具的应用。

首先,进入/usr/local/bin 日录.找到 dmitry 工具:然后使用“./dmitry”命令查看其帮助文档;输人“./dmitry-p 192.168.168.153 -p -b”命令扫描机 192.168.68.153,操作过程和显示结果如图 5-4 所示.读者会发现该主机开放了 SSH的22端口图5-4 使用 dmitry 工具扫描主机 1921681185的显示结果如果扫描 wwwbaiducom 开放的 TCP 80 端口,将会显示如图 5-5 所示的结果。

图5-5扫描wwwbaiducom开放的TCP80端口后的显示结果步骤 5: itrace 工具的应用。

itrace 工具有 raceroute 的功能,不同之处在于itrace 使用ICMP反射请求。

如果防火墙禁止了 traceroute,但允许ICMP 的反射请求,那么仍然可以使用itrace 来追踪防火墙内部的路由。

执行“./itrace -ietho -d wwwbaiducom”命令,可以看到如图 5-6 所示的回复信息说明已经进行了成功追踪。

实验4.6 网络攻击检测与防范实验

内部服务器 IP 地址 :202.0.0.2/24 G0/2 E1/0/1 G0/0 G0/0:192.168.0.1/24 主机 D G0/1:212.0.0.1/24 IP 地址 :10.11.10.23/24 G0/2:202.0.0.1/24 G0/1 Int】 (1)掌握ARP攻击的原理与检测及防范的方法。 (2)掌握客户端验证的配置方法。 【实验内容】 (1)ARP攻击防御。 (2)攻击检测及防范。

实验设备

H3C系列交换机一台,H3C系列路由器两台,计算机5台, 专用配置电缆一根,网线6根,配置电缆一根,标准V35电缆 一对。网络拓扑结构如图4.6所示。

XXX

实验4.6 网络攻击检测与防范实验

1

实验背景

实验目的与内容

2

3

实验设备

实验步骤

4

实验背景

ARP协议有简单、易用的优点,但是也因为其没有任何安全机制而容易 被攻击发起者利用。攻击者可以仿冒用户、仿冒网关发送伪造的ARP报 文,使网关或主机的ARP表项不正确,从而对网络进行攻击;攻击者通 过向设备发送大量目标IP地址不能解析的IP报文,使得设备试图反复地 对目标IP地址进行解析,导致CPU负荷过重及网络流量过大;攻击者向 设备发送大量ARP报文,对设备的CPU形成冲击。 攻击检测及防范是一个重要的网络安全特性,它通过分析经过设备的报 文的内容和行为,判断报文是否具有攻击特征,并根据配置对具有攻击 特征的报文执行一定的防范措施,例如输出告警日志、丢弃报文、加入 黑名单或客户端验证列表。本特性能够检测ARP攻击、单包攻击、扫描 攻击和泛洪攻击等多种类型的网络攻击,并能对各类型攻击采取合理的 防范措施。

网络安全实验报告 - ARP欺骗

首先使用“快照X”恢复Windows/Linux系统环境。

一.ARP欺骗攻击实验需求:(1)本实验使用交换网络结构(参见附录B),组一、二和三间通过交换模块连接(主机A、C、E通过交换模块连接,主机B、D、F也通过交换模块连接)。

因此,正常情况下,主机C无法以嗅探方式监听到主机A与主机E间通信数据,同样主机D也无法监听到主机B与主机F间的通信数据。

(2)主机C要监听主机A和主机E间的通信数据;主机D要监听主机B与主机F间的通信数据。

分析:黑客主机通过对目标主机进行ARP欺骗攻击,获取目标主机间的通信数据。

1.正常通信(1)目标主机二单击工具栏“UDP工具”按钮,启动UDP连接工具,创建2513/udp服务端。

(2)目标主机一启动UDP连接工具,将“目标机器”IP地址指定为目标主机二的地址,目标端口与服务器一致。

在“数据”文本框中输入任意内容,单击“发送”按钮,向服务端发送数据。

服务端确定接收到数据。

(3)黑客主机单击工具栏“控制台”按钮,切换至/opt/ExpNIS/NetAD-Lab/Tools/ids/目录(Snort目录),执行如下命令:通过上述命令snort仅会监听源IP地址为目标主机一的、传输协议类型为UDP的网络数据(4)目标主机一再次向目标主机二发送消息,黑客主机停止snort监听(Ctrl+C),观察snort监听结果,是否监听到目标主机间的通信数据。

为什么?没有监听到结果,目标主机不在同一个共享设备上,正常状态下目标主机一和二间的通信,黑客主机监听不到它们之间的信息。

(5)目标主机一查看ARP缓存表,确定与目标主机二的IP相映射的MAC 地址是否正常。

不正常,缓存表多出一行新的内容。

2.ARP攻击(1)黑客主机单击平台工具栏“控制台”按钮,进入实验目录,运行ARPattack 程序攻击目标主机一,将其ARP缓存表中与目标主机二相映射的MAC地址更改为黑客主机的MAC地址。

其中第一个参数为被攻击主机IP地址,第二个参数为被攻击主机MAC地址,第三个参数为与被攻击主机进行正常通信的主机IP地址。

arp攻击实验报告

arp攻击实验报告ARP攻击实验报告一、实验目的本实验旨在通过ARP攻击实验,了解ARP攻击的原理和方法,以及如何防范ARP攻击。

二、实验环境1. 虚拟机软件:VMware Workstation2. 操作系统:Kali Linux、Windows 10三、实验过程1. 首先,我们在Kali Linux上使用arpspoof工具进行ARP欺骗攻击,将目标主机(Windows 10)的ARP缓存中的MAC地址修改为攻击者的MAC地址。

2. 然后,我们在Windows 10上使用Wireshark抓包工具进行抓包分析,观察ARP攻击的效果和影响。

3. 最后,我们在Kali Linux上使用arpspoof工具进行ARP防御,将目标主机的ARP缓存中的MAC地址还原为正确的MAC地址。

四、实验结果通过实验我们发现,ARP攻击可以成功地将目标主机的ARP缓存中的MAC地址修改为攻击者的MAC地址,导致目标主机无法正常通信。

而使用arpspoof 工具进行ARP防御可以将目标主机的ARP缓存中的MAC地址还原为正确的MAC地址,恢复正常通信。

五、实验总结ARP攻击是一种常见的网络攻击手段,可以通过欺骗目标主机的ARP缓存来实现攻击。

为了防范ARP攻击,我们可以使用arpspoof工具进行ARP防御,将目标主机的ARP缓存中的MAC地址还原为正确的MAC地址。

同时,网络管理员还应该加强网络安全意识教育,定期检查和清理ARP缓存,以及部署防火墙、入侵检测系统等安全设备,从而有效地防范ARP攻击。

六、参考资料1. 《黑客攻防技术与实战》2. 《网络安全攻防实战指南》通过本次ARP攻击实验,我们对ARP攻击有了更深入的了解,并且掌握了一些防范ARP攻击的方法,希望能够为网络安全提供一些帮助。

arp攻击实验报告

arp攻击实验报告ARP攻击实验报告在网络安全领域,ARP攻击是一种常见的攻击方式,它利用ARP协议的漏洞来欺骗网络中的计算机,使得网络数据包被发送到错误的目标地址,从而导致网络通信的混乱甚至数据泄露。

为了更好地了解ARP攻击的原理和危害,我们进行了一次ARP攻击的实验,并在此报告中分享实验过程和结果。

实验环境准备我们使用了一台运行Windows操作系统的计算机作为攻击者,另外一台计算机作为受害者,它们通过一个交换机连接在同一个局域网中。

我们还使用了一款名为Cain & Abel的工具来进行ARP攻击。

实验过程首先,我们在攻击者计算机上使用Cain & Abel工具来扫描局域网中的所有设备,获取它们的IP地址和MAC地址。

接着,我们选择了受害者计算机,并使用工具发送了一个虚假的ARP响应,将受害者计算机的IP地址映射到攻击者的MAC地址上。

实验结果在进行ARP攻击后,我们发现受害者计算机无法正常访问网络,因为它发送的数据包被发送到了错误的MAC地址上。

同时,我们在攻击者计算机上成功地截获了受害者计算机发送和接收的网络数据包,包括敏感信息和登录凭证等。

实验结论通过这次ARP攻击实验,我们深刻认识到了ARP攻击的危害和原理。

ARP攻击可以使得网络通信变得不安全,导致数据泄露和信息被窃取。

因此,我们强烈建议网络管理员和用户采取相应的防护措施,如使用静态ARP绑定、启用网络防火墙等,来防范ARP攻击的威胁。

总结ARP攻击是一种常见的网络安全威胁,它可以对网络通信造成严重的影响和危害。

通过本次ARP攻击实验,我们更加深入地了解了ARP攻击的原理和危害,也更加重视了网络安全的重要性。

我们希望通过这篇实验报告,能够引起更多人对网络安全的关注,并采取有效的措施来保护自己的网络环境。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

华北电力大学

实验报告|

|

实验名称 ARP攻击实验

课程名称网络攻击与防范

|

|

专业班级:网络学生姓名:

学号:成绩:

指导教师:曹锦纲实验日期:

通过WinArpAttacker的包转发功能,可搜集并转发数据包,使用时最好禁止本地系统本身的包转发功能。

能够统计通过WinArpAttacker包转发功能嗅探和转发的数据,就像在本地网络接口上看到的数据包统计值一样。

ARP表在很短的时间内自动更新(大约5秒内),也可选择不自动刷新ARP表。

四、实验方法与步骤

1、在VMware中新建两个虚拟机,均安装Windows XP系统,并设置网卡连接方式为Host-only(主机)模式。

2、详细的TCP/IP参数设置如下:

设备IP地址掩码MAC地址

PC1

、确保两台虚拟机相互可以ping通:

PC1:

PC2:。