计算机网络介绍中英文

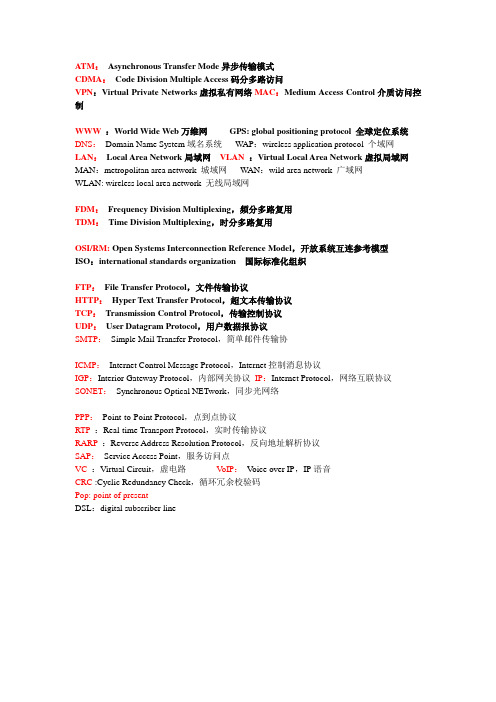

计算机网络名词缩写及中英文对照

ATM:Asynchronous Transfer Mode异步传输模式CDMA:Code Division Multiple Access码分多路访问VPN:Virtual Private Networks虚拟私有网络MAC:Medium Access Control介质访问控制WWW:World Wide Web万维网GPS: global positioning protocol 全球定位系统DNS:Domain Name System域名系统W AP:wireless application protocol 个域网LAN:Local Area Network局域网VLAN:Virtual Local Area Network虚拟局域网MAN:metropolitan area network 城域网W AN:wild area network 广域网WLAN: wireless local area network 无线局域网FDM:Frequency Division Multiplexing,频分多路复用TDM:Time Division Multiplexing,时分多路复用OSI/RM: Open Systems Interconnection Reference Model,开放系统互连参考模型ISO:international standards organization 国际标准化组织FTP:File Transfer Protocol,文件传输协议HTTP:Hyper Text Transfer Protocol,超文本传输协议TCP:Transmission Control Protocol,传输控制协议UDP:User Datagram Protocol,用户数据报协议SMTP:Simple Mail Transfer Protocol,简单邮件传输协ICMP:Internet Control Message Protocol,Internet控制消息协议IGP:Interior Gateway Protocol,内部网关协议IP:Internet Protocol,网络互联协议SONET:Synchronous Optical NETwork,同步光网络PPP:Point-to-Point Protocol,点到点协议RTP:Real-time Transport Protocol,实时传输协议RARP:Reverse Address Resolution Protocol,反向地址解析协议SAP:Service Access Point,服务访问点VC:Virtual Circuit,虚电路V oIP:V oice over IP,IP语音CRC :Cyclic Redundancy Check,循环冗余校验码Pop: point of presentDSL:digital subscriber line。

英文作文介绍网络

英文作文介绍网络英文:The internet is a vast network of interconnected computers and servers that allows people from all over the world to communicate and share information. It has revolutionized the way we live, work, and interact with each other. With just a few clicks, we can access an endless amount of information, connect with friends and family, buy and sell goods and services, and even work remotely.One of the biggest advantages of the internet is its convenience. We can do almost anything online, from shopping to banking to booking travel arrangements. We can also connect with people from all over the world, regardless of distance or time zone. Social media platforms like Facebook and Twitter have made it easy to stay in touch with friends and family, while also allowing us to meet new people and form new connections.However, the internet also has its drawbacks. With so much information available, it can be difficult to separate fact from fiction. It's important to be critical of the sources we use and to fact-check information before sharing it with others. Additionally, the internet can be a breeding ground for cyberbullying and online harassment, which can have serious consequences for those affected.Despite its flaws, I believe that the internet has had a largely positive impact on our lives. It has made the world a smaller, more connected place, and has opened up opportunities for people that were once unimaginable. As long as we use it responsibly and with caution, theinternet will continue to be an invaluable tool for communication, learning, and growth.中文:互联网是一个庞大的互联计算机和服务器网络,使来自世界各地的人们能够相互交流和分享信息。

计算机网络英文资料

NetworkThe Internet is a worldwide, publicly accessible series of interconnected computer networks that transmit data by packet switching using the standard Internet Protocol (IP). It is a "network of networks" that consists of millions of smaller domestic, academic, business, and government networks, which together carry various information and services, such as electronic mail, online chat, file transfer, and the interlinked web pages a nd other resources of the World Wide Web (WWW).The Internet and the World Wide Web are not one and the same. The Internet is a collection of interconnected computer networks, linked by copper wires, fiber-optic cables, wireless connections, etc. In contrast, the Web is a collection of interconnected documents and other resources, linked by hyperlinks and URLs. The World Wide Web is one of the services accessible via the Internet, along with various others including e-mail, file sharing, online gaming and others described below. However, "the Internet" and "the Web" are commonly used interchangeably in non-technical settings.Computer NetworkA computer network is an interconnected group of computers. Networks may be classified by the network layer at which they operate according to basic reference models considered as standards in the industry, such as the five-layer Internet Protocol Suite model. While the seven-layer Open Systems Interconnection (OSI) reference model is better known in academia, the majority of networks use the Internet Protocol Suite (IP).In computer science, a data structure is a way of storing data in a computer so that it can be used efficiently. Often a carefully chosen data structure will allow the most efficient algorithm to be used. The choice of the data structure often begins from the choice of an abstract data type. A well-designed data structure allows a variety of critical operations to be performed, using as few resources, both execution time and memory space, as possible. Data structures are implemented by a programming language as data types and the references and operations they provide.Different kinds of data structures are suited to different kinds of applications, and some are highly specialized to certain tasks. For example, B-trees are particularly well-suited for implementation of databases, while networks of machines rely on routing tables to function.In the design of many types of programs, the choice of data structuresis a primary design consideration, as experience in building large systems has shown that the difficulty of implementation and the quality and performance of the final result depends heavily on choosing the best data structure. After the data structures are chosen, the algorithms to be used often become relatively obvious. Sometimes things work in the opposite direction - data structures are chosen because certain key tasks have algorithms that work best with particular data structures. In either case, the choice of appropriate data structures is crucial.This insight has given rise to many formalised design methods and programming languages in which data structures, rather than algorithms, are the key organising factor. Most languages feature some sort of module system, allowing data structures to be safely reused in different applications by hiding their verified implementation details behind controlled interfaces. Object-oriented programming languages such as C++ and Java in particular use classes for this purpose.Since data structures are so crucial, many of them are included in standard libraries of modern programming languages and environments, such as C++'s Standard T emplate Library containers, the Java Collections Framework, and the Microsoft .NET Framework.The fundamental building blocks of most data structures are arrays, records, discriminated unions, and references. For example, the nullable reference, a reference which can be null, is a combination of references and discriminated unions, and the simplest linked data structure, the linked list, is built from records and nullable references.Data structures represent implementations or interfaces: A data structure can be viewed as an interface between two functions or as an implementation of methods to access storage that is organized according to the associated data type.Binary treeIP stack connectionsUDP encapsulation。

计算机网络介绍中英文

计算机网络介绍中英文计算机网络基础介绍(英文)AD:Introduction to Computer NetworkComputer network is a system connecting two or more computers. A computer network allows user to exchange data quickly, access and share resources including equipments, application software, and information.Data communications systems are the electronic systems that transmit data over communications lines from one location to another. You might use data communications through your microcomputer to send information to a friend using another computer. You might work for an organization whose computer system is spread throughout a building, or even throughout the country or world. That is, all the parts—input and output units, processor, and storage devices—are in different places and linked by communications. Or you might use telecommunications lines—telephone lines—to tap into information located in an outside data bank. You could then transmit it to your microcomputer for your own reworking and analysis.To attach to a network, a special-purpose hardware component is used to handle all the transmission. The hardware is called a network adapter card or network interface card (NIC), it is a printed circuit board plugged into a computer's bus, and a cable connects it to a network medium.Communications networks differ in geographical size. There are three important types: LANs, MANs, and WANs.Local Area Networks Networks with computers andperipheral devices in close physical proximity—within the same building, for instance—are called local area networks (LANs). Linked by cable-telephone, coaxial, or fiber optic. LANs often use a bus form organization. In a LAN, people can share different equipments, which lower the cost of equipments. LAN may be linked to other LANs or to larger networks by using a network gateway. With the gateway, one LAN may be connected to the LAN of another LAN of another office group. It may also be connected to others in the wide world, even if their configurations are different. Alternatively, a network bridge would be used to connect networks with the same configurations.There is a newly development for LANs: WLAN. A wireless LAN (WLAN) is a flexible data communication system implemented as an extension to, or as an alternative for, a wired LAN within a building or campus. Using electromagnetic waves, WLANs transmit and receive data over the air, minimizing the need for wired connections. Thus, WLANs combine data connectivity with user mobility, and, through simplified configuration, enable movable LANs.Over the recent several years, WLANs have gained strong popularity in a number of vertical markets, including the health-care, retail, manufacturing, warehousing, and academic arenas.These industries have profited from the productivity gains of using hand-held terminals and notebook computers to transmit real-time information to centralized hosts for processing. Today WLANs are becoming more widely recognized as a general-purpose connectivity alternative for a broad range of business customers.Applications for Wireless LANs Wireless LANs frequently augment rather than replace wired LAN networks—oftenproviding the final few meters of connectivity between a backbone network and the mobile user. The following list describes some of the many applications made possible through the power and flexibility of wireless LANs:●Doctors and nurses in hospitals are more productive because hand-held or notebook computers with wireless LAN capability deliver patient information instantly.●Consulting or accounting audit engagement teams or small workgroups increase productivity with quick network setup.●Network managers in dynamic environments minimize the overhead of moves, adds, and changes with wireless LANs, thereby reducing the cost of LAN ownership.●Training sites at corporations and students at universities use wireless connectivity to facilitate access to information, information exchanges, and learning.●Network managers installing networked computers in older buildings find that wireless LANs are a cost-effective network infrastructure solution.●Retail store owners use wireless networks to simply frequent network reconfiguration.●Trade show and branch office workers minimize setup requirements by installing preconfigured wireless LANs needing no local MIS support.●Warehouse workers use wireless LANs to exchange information with central databases and increase their productivity.●Network managers implement wireless LANs to provide backup for mission-critical applications running on wired networks.●Senior executives in conference rooms make quickerdecisions because they have real-time information at their fingertips.The increasingly mobile user also becomes a clear candidate for a wireless LAN. Portable access to wireless networks can be achieved using laptop computers and wireless NICs. This enables the user to travel to various locations–meeting rooms, hallways, lobbies, cafeterias, classrooms, etc.–and still have access to their networked data. Without wireless access, the user would have to carry clumsy cabling and find a network tap to plug into.Metropolitan Area Networks These networks are used as links between office buildings in a city. Cellular phone systems expand the flexibility of MAN by allowing links to car phones and portable phones.Wide Area Networks Wide area networks are countrywide and worldwide networks. Among other kinds of channels, they use microwave relays and satellites to reach users over long distances. One of the most widely used WANs is Internet, which allows users to connect to other users and facilities worldwide.计算机网络基础介绍(译文)计算机网络是连接两个或多个计算机的系统,它允许用户快速地交换数据,访问和共享包括设备、应用软件和信息在内的资源。

计算机网络英语作文

计算机网络英语作文Title: The Importance of Computer Networks in Today's World。

In today's interconnected world, computer networks play a crucial role in facilitating communication, sharing resources, and enabling collaboration on a global scale. From personal communication to large-scale businesses and government operations, computer networks have become an integral part of our daily lives. In this essay, we will delve into the significance of computer networks and explore how they have revolutionized various aspects of our society.First and foremost, computer networks have transformed the way we communicate. Through the internet, individuals can connect with each other regardless of geographical barriers. Email, instant messaging, social media platforms, and video conferencing tools have become indispensable means of communication in both personal and professionalsettings. This seamless exchange of information has greatly enhanced productivity and efficiency in various sectors.Moreover, computer networks facilitate the sharing and dissemination of information on a massive scale. Online platforms enable users to access vast repositories of knowledge, ranging from educational resources to entertainment content. The proliferation of online libraries, digital archives, and streaming services has democratized access to information, empowering individuals to learn and grow irrespective of their location or socioeconomic status.Furthermore, computer networks have revolutionized the way businesses operate. Through e-commerce platforms, companies can reach a global audience and conduct transactions seamlessly. Supply chain management systems rely on computer networks to coordinate the flow of goods and services efficiently. Moreover, cloud computing services offer businesses scalable and cost-effective solutions for storage, data processing, and software deployment. These technological advancements have not onlyimproved operational efficiency but also fostered innovation and entrepreneurship.In addition to enhancing communication and collaboration, computer networks play a crucial role in ensuring the security and integrity of data. With the proliferation of cyber threats, securing network infrastructure and safeguarding sensitive information have become paramount concerns for organizations and individuals alike. Encryption technologies, firewalls, and intrusion detection systems help mitigate risks and protect against unauthorized access and malicious activities. Moreover, ongoing research and development efforts are focused on enhancing cybersecurity measures to address emerging threats and vulnerabilities.Furthermore, computer networks have transformed the way we access and consume entertainment and media content. Streaming services, online gaming platforms, and social media networks have become ubiquitous forms of entertainment, offering users a diverse array of content at their fingertips. The advent of high-speed internetconnectivity has enabled seamless multimedia streaming, immersive gaming experiences, and real-time interaction with content creators and fellow users.Additionally, computer networks have revolutionized the field of healthcare by enabling telemedicine and remote patient monitoring. Patients can consult healthcare professionals, access medical records, and receive diagnoses and treatment recommendations remotely, eliminating the need for physical visits to healthcare facilities. This not only improves access to healthcare services, particularly in underserved areas, but also enhances patient convenience and reduces healthcare costs.In conclusion, computer networks have transformed the way we communicate, collaborate, conduct business, and access information and entertainment. From personal interactions to global transactions, computer networks have become the backbone of our interconnected world. However, it is essential to recognize the importance of ensuring the security and integrity of these networks to mitigate risks and safeguard against cyber threats. As technologycontinues to evolve, computer networks will undoubtedly play an even more significant role in shaping the future of our society.。

专业计算机网络简介英语作文

专业计算机网络简介英语作文English:Computer networks are an essential part of our modern world, enabling communication and data transfer between devices and users across the globe. As a professional field, computer networking involves the design, implementation, and management of networks, including local area networks (LANs), wide area networks (WANs), and the internet. This field encompasses a range of technologies and protocols, including Ethernet, TCP/IP, wireless networking, and network security. Professionals in this field work to ensure efficient and secure communication between devices, as well as the availability and reliability of network resources. Computer networking also plays a crucial role in supporting various industries and applications, such as e-commerce, telecommunication, online services, and cloud computing. The demand for skilled network professionals continues to grow as our reliance on technology and connectivity increases, making computer networking a valuable and dynamic field of study and practice.Translated content:计算机网络是我们现代世界的必要组成部分,它使得设备和用户在全球范围内能够进行通信和数据传输。

Computer network中英文对照简介

Computer network计算机网络A computer network is a group of more computers connected to each electronically. This means that the computers can "talk" to each other and that every computer in the network can send information to the others. Usually, this means that the speed of the connection is fast - faster than a normal connection to the Internet.计算机网络是一组多台计算机连接到每个电子。

这意味着计算机可以“讲”给对方,并且每一个在网络上的计算机可以将信息发送到其他。

通常情况下,这意味着连接速度快 - 速度比正常的连接到互联网。

Some basic types of computer networks include:▪ A local area network (often called a LAN) connects two or more computers, and may be called a corporate network in an office or business setting.▪An "internetwork", sometimes called a Wide Area Network (because of the wide distance between networks) connects two or more smaller networks together. The largest internetwork is called the Internet.计算机网络的一些基本类型包括:局域网络(通常被称为一个LAN)连接两个或更多的计算机,并可能被称为一个企业网络,在办公室或业务设置。

介绍网络的英语小作文

介绍网络的英语小作文Title: The Internet: A Gateway to Global Connectivity。

In the contemporary era, the Internet stands as the cornerstone of modern civilization, revolutionizing the way we communicate, interact, and conduct business. With its inception, the world witnessed an unprecedented transformation in connectivity, transcending geographical barriers and facilitating the exchange of information on an unprecedented scale. In this essay, we delve into the multifaceted aspects of the Internet, exploring its profound impact on society, economy, and culture.First and foremost, the Internet serves as a catalyst for global communication. Through email, social media platforms, and instant messaging services, individuals can effortlessly connect with peers, colleagues, and loved ones irrespective of distance. This seamless exchange of ideas fosters cross-cultural understanding and promotes collaboration on a global scale. Furthermore, theproliferation of video conferencing tools hasrevolutionized remote communication, enabling real-time interactions that transcend physical boundaries.Moreover, the Internet has democratized access to information, heralding an era of unprecedented knowledge dissemination. Through search engines and online libraries, individuals can access a wealth of information on virtually any topic with a few clicks. This democratization of knowledge empowers individuals to educate themselves, pursue lifelong learning, and stay abreast of global developments. Additionally, online educational platforms offer courses and tutorials, making quality education accessible to learners worldwide, regardless of their geographical location or socioeconomic status.Furthermore, the Internet has revolutionized the way businesses operate, ushering in the era of e-commerce and digital entrepreneurship. Online marketplaces provide a platform for businesses to reach a global audience, transcending the limitations of traditional brick-and-mortar stores. Moreover, digital marketing strategiesleverage data analytics and targeted advertising to reach specific demographics, maximizing the efficacy of promotional efforts. This digital transformation has not only streamlined business operations but has also created new avenues for innovation and entrepreneurship, driving economic growth and job creation.However, the ubiquity of the Internet also raises concerns regarding privacy, cybersecurity, and digital divide. As individuals increasingly rely on digital platforms for communication, entertainment, and commerce, safeguarding personal data and ensuring cybersecurity become paramount. Moreover, the digital divide exacerbates existing inequalities, with marginalized communities facing limited access to online resources and opportunities. Addressing these challenges requires concerted efforts from policymakers, businesses, and civil society to ensure that the benefits of the Internet are equitably distributed and that digital rights are protected.In conclusion, the Internet represents a paradigm shift in human connectivity, reshaping the way we communicate,learn, and conduct business. Its transformative impact spans across all facets of society, driving innovation, fostering global collaboration, and democratizing access to information. However, realizing the full potential of the Internet requires addressing challenges such as privacy, cybersecurity, and digital inequality. By harnessing the power of technology responsibly, we can leverage the Internet as a force for positive change, ushering in a more connected, inclusive, and prosperous world.。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

计算机网络基础介绍(英文)AD:Introduction to Computer NetworkComputer network is a system connecting two or more computers. A computer network allows user to exchange data quickly, access and share resources including equipments, application software, and information.Data communications systems are the electronic systems that transmit data over communications lines from one location to another. You might use data communications through your microcomputer to send information to a friend using another computer. You might work for an organization whose computer system is spread throughout a building, or even throughout the country or world. That is, all the parts—input and output units, processor, and storage devices—are in different places and linked by communications. Or you might use telecommunications lines—telephone lines—to tap into information located in an outside data bank. You could then transmit it to your microcomputer for your own reworking and analysis.To attach to a network, a special-purpose hardware component is used to handle all the transmission. The hardware is called a network adapter card or network interface card (NIC), it is a printed circuit board plugged into a computer's bus, and a cable connects it to a network medium.Communications networks differ in geographical size. There are three important types: LANs, MANs, and WANs.Local Area Networks Networks with computers and peripheral devices in close physical proximity—within the same building, for instance—are called local area networks (LANs). Linked by cable-telephone, coaxial, or fiber optic. LANs often use a bus form organization. In a LAN, people can share different equipments, which lower the cost of equipments. LAN may be linked to other LANs or to larger networks by using a network gateway. With the gateway, one LAN may be connected to the LAN of another LAN of another office group. It may also be connected to others in the wide world, even if their configurations are different. Alternatively, a network bridge would be used to connect networks with the same configurations.There is a newly development for LANs: WLAN. A wireless LAN (WLAN) is a flexible data communication system implemented as an extension to, or as an alternative for, a wired LAN within a building or campus. Using electromagnetic waves, WLANs transmit and receive data over the air, minimizing the need for wired connections. Thus, WLANs combine data connectivity with user mobility, and, through simplified configuration, enable movable LANs.Over the recent several years, WLANs have gained strong popularity in a number of vertical markets, including the health-care, retail, manufacturing, warehousing, and academic arenas.These industries have profited from the productivity gains of using hand-held terminals and notebook computers to transmit real-time information to centralized hosts for processing. Today WLANs are becoming more widely recognized as a general-purpose connectivity alternative for a broad range of business customers.Applications for Wireless LANs Wireless LANs frequently augment rather than replace wired LAN networks—often providing the final few meters of connectivity between a backbone network and the mobile user. The following list describes some of the many applications made possible through the power and flexibility of wireless LANs:●Doctors and nurses in hospitals are more productive because hand-held or notebook computers with wireless LAN capability deliver patient information instantly.●Consulting or accounting audit engagement teams or small workgroups increase productivity with quick network setup.●Network managers in dynamic environments minimize the overhead of moves, adds, and changes with wireless LANs, thereby reducing the cost of LAN ownership.●Training sites at corporations and students at universities use wireless connectivity to facilitate access to information, information exchanges, and learning.●Network managers installing networked computers in older buildings find that wireless LANs are a cost-effective network infrastructure solution.●Retail store owners use wireless networks to simply frequent network reconfiguration.●Trade show and branch office workers minimize setup requirements by installing preconfigured wireless LANs needing no local MIS support.●Warehouse workers use wireless LANs to exchange information with central databases and increase their productivity.●Network managers implement wireless LANs to provide backup for mission-critical applications running on wired networks.●Senior executives in conference rooms make quicker decisions because they have real-time information at their fingertips.The increasingly mobile user also becomes a clear candidate for a wireless LAN. Portable access to wireless networks can be achieved using laptop computers and wireless NICs. This enables the user to travel to various locations–meeting rooms, hallways, lobbies, cafeterias, classrooms, etc.–and still have access to their networked data. Without wireless access, the user would have to carry clumsy cabling and find a network tap to plug into.Metropolitan Area Networks These networks are used as links between office buildings in a city. Cellular phone systems expand the flexibility of MAN by allowing links to car phones and portable phones.Wide Area Networks Wide area networks are countrywide and worldwide networks. Among other kinds of channels, they use microwave relays and satellites to reach users over long distances. One of the most widely used WANs is Internet, which allows users to connect to other users and facilities worldwide.计算机网络基础介绍(译文)计算机网络是连接两个或多个计算机的系统,它允许用户快速地交换数据,访问和共享包括设备、应用软件和信息在内的资源。