PIX详细配置命令说明

PIX Firewall使用手册(1)

内容与目录控制网络访问Firewall的工作原理适应性安全算法多个接口和安全等级数据在PIX Firewall中的移动方式内部地址的转换切入型代理访问控制AAA集成访问列表管线防范攻击向路径发送Flood GuardFlood DefenderFragGuard和虚拟重组DNS控制ActiveX阻挡Java过滤URL过滤启动专有协议和应用第2版本可配置的代理呼叫Mail Guard多媒体支持支持的多媒体应用RAS第2版本RTSPCisco IP电话H.323SIPNETBIOS over IP创建VPNVPN?IPSec互联网密钥交换(IKE)认证机构使用站点到站点VPN使用远程接入VPN防火墙的系统管理Device ManagerTelnet界面SSH第1版本使用SNMPTFTP配置服务器XDMCP使用系统日志服务器FTP和URL登录与IDS集成PIX热备份PIX Firewall的用途(Using PIX Firewall)借助Cisco PIX Firewall,您只需用一台设备就能建立状态防火墙保护和安全的VPN接入。

PIX Firewall不但提供了可扩展的安全解决方案,还为某些型号提供故障恢复支持,以便提供最高的可靠性。

PIX Firewall使用专用操作系统,与使用通用操作系统,因而常常遇到威胁和袭击的软件防火墙相比,这种操作系统更安全、更容易维护。

在本章中,我们将介绍使用PIX Firewall保护网络资产和建立安全VPN接入的方法。

本章包括以下几节:∙控制网络访问∙防范攻击∙启动专有协议和应用∙建立虚拟专用网∙防火墙的系统管理∙防火墙的故障恢复控制网络访问(Controlling Network Access)本节将介绍PIX Firewall提供的网络防火墙功能,包含以下内容:∙PIX Firewall的工作原理∙适应性安全算法∙多个接口和安全等级∙数据在PIX Firewall中的移动方式∙内部地址的转换∙切入型代理∙访问控制PIX Firewall的工作原理(How the PIX Firewall Works)PIX Firewall的作用是防止外部网络(例如公共互联网)上的非授权用户访问内部网络。

开源pix飞控

开源pix飞控PIX/APM飞控入门教程硬件安装1、通过USB接口供电时,如果USB数据处于连接状态,PIX/APM会切断数传接口的通讯功能,所以请不要同时使用数传和USB线连接调试PIX/APM,USB接口的优先级高于数传接口,仅有供电功能的USB线不在此限;2、PIX/APM板载的加速度传感器受震动影响,会产生不必要的动差,直接影响飞控姿态的计算,条件允许请尽量使用一个减震平台来安装PIX/APM主板;3、PIX/APM板载的高精气压计对温度的变化非常敏感,所以请尽量在气压计上覆盖一块黑色海绵用来遮光,以避免阳光直射的室外飞行环境下,光照热辐射对气压计的影响。

另外覆盖海绵,也可以避免飞行器自身气流对气压计的干扰。

使用建议对于初次使用PIX/APM自驾仪的用户来说,建议你分步骤完成PIX/APM的入门使用:1、首先安装地面站控制软件及驱动,熟悉地面站界面的各个菜单功能;2、仅连接USB线学会固件的下载;3、连接接收机和USB线完成PIX/APM的遥控校准、加速度校准和罗盘校准;4、完成各类参数的设定;5、组装飞机,完成各类安全检查后试飞;6、PID参数调整;7、PIX/APM各类高阶应用。

地面站调试软件Mission Planner安装(可以联系我要软件)首先,MissionPlanner的安装运行需要微软的Net Framework 组件,所以在安装Mission Planner之前请先下载Net Flamework 并安装。

安装完NetFramework后开始下载MissionPlanner安装程序包认识Misson Planner的界面安装完MissionPlanner和驱动后,现在可以开始启动Mission Planner主程序了,启动后首先呈现的是一个多功能飞行数据仪表界面新版Misson Planner已将大部分菜单汉化,非常贴合国情。

主界面左上方为八个主菜单按钮,飞行数据实时显示飞行姿态与数据;飞行计划是任务规划菜单;初始设置用于固件的安装与升级以及一些基本设置;配置调试包含了详尽的PID调节,参数调整等菜单;模拟是给APM刷入特定的模拟器固件后,将PIX作为一个模拟器在电脑上模拟飞行使用;终端是一个类似DOS环境的命令行调试窗口,功能非常强大。

鸿鹄论坛_GNS3模拟 Linux Microcore,PIX,Juniper,ASA,IPS

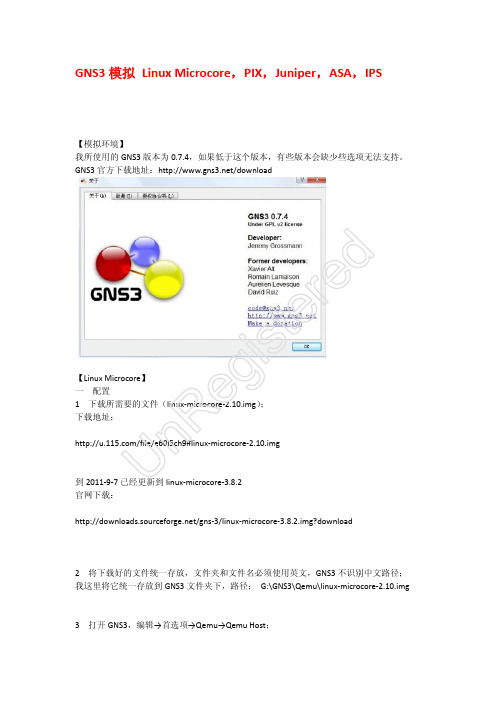

GNS3模拟 Linux Microcore ,PIX ,Juniper ,ASA ,IPS【模拟环境】我所使用的GNS3版本为0.7.4,如果低于这个版本,有些版本会缺少些选项无法支持。

GNS3官方下载地址:/download【Linux Microcore 】 一、配置1、下载所需要的文件(linux-microcore-2.10.img ); 下载地址:/file/e60l5ch9#linux-microcore-2.10.img到2011-9-7已经更新到linux-microcore-3.8.2 官网下载:/gns-3/linux-microcore-3.8.2.img?download2、将下载好的文件统一存放,文件夹和文件名必须使用英文,GNS3不识别中文路径; 我这里将它统一存放到GNS3文件夹下,路径: G:\GNS3\Qemu\linux-microcore-2.10.img3、打开GNS3,编辑→首选项→Qemu→Qemu Host ;Un Re gi st er ed按以下内容输入:Identifier name :Linux-MicroCore-2.10(自己填写名称,但不能是中文)Binary image :G:\GNS3\Qemu\linux-microcore-2.10.img (image 路径,就是第2步的路径) RAM :128(内存,默认是128)Number of NICs :6(网卡数量,默认是6) NIC model :e1000(网卡类型,默认是e1000) Qemu Options :-no-acpi (手动输入,默认为空)这个版本显示Qemu 窗口,不能telnet ,目前linux-microcore-3.8.2.img 可以telnet 了。

需要的可以去gns3官网下载;高级用户:root 高级密码:root 普通用户:tc切换用户命令: su root/tclinux-microcore-3.8.2版本设置: Identifier name :linux-microcore-3.8.2Binary image :G:\GNS3\Qemu\linux-microcore-3.8.2.img RAM :128(内存,默认是128) Number of NICs :6 NIC model :e1000Qemu Options :-no-acpi console=ttyS0,38400n8 -vnc :1(可telnet 登陆,去掉-vnc :1后,运行时显示Qemu 控制台)Qemu 窗口为Linux 的控制台,默认是登陆的是普通模式 控制台修改用户密码:sudopasswd root //修改root 用户密码 su root //切换用户为roottelnet 密码修改先用tc 登陆,再修改root 密码用户密码:tc 高级用户:root高级用户密码:root(官网发布的密码,但一直提示不正确)输入完后,点击保存,下面列表中会出现,然后点Apply (应用)/OK (确定),这样Linux Microcore 2.10就配置完成。

思科防火墙使用及功能配置

10/100BaseTX Ethernet 1 (RJ-45)

10/100BaseTX Ethernet 0 (RJ-45)

Console port (RJ-45)

Power switch

通常的连接方案

PIX防火墙通用维护命令

访问模式

• PIX Firewall 有4种访问模式:

name 命令

pixfirewall(config)#

name ip_address name

DMZ

• 关联一个名称和一个IP地址

pixfirewall(config)# name 172.16.0.2 bastionhost

192.168.0.0/24

e0

.2 e2

.2

Bastion

.1

host

– 为中小企业而设计 – 并发吞吐量188Mbps – 168位3DES IPSec VPN吞吐量

63Mbps – Intel 赛扬 433 MHz 处理器 – 64 MB RAM – 支持 6 interfaces

PIX 515 基本配件

• PIX 515主机 • 接口转换头 • 链接线 • 固定角架 • 电源线 • 资料

terminal – show interface, show ip address,

show memory, show version, show xlate – exit reload – hostname, ping, telnet

enable 命令

pixfirewall>

enable

– Enables you to enter different access modes

Telecommuter

硬件防火墙怎么设置

硬件防火墙怎么设置硬件防火墙怎么设置一、硬件防火墙设置:1.将防火墙的Console端口用一条防火墙自带的串行电缆连接到笔记本电脑的一个空余串口上,参见图1。

2.打开PIX防火电源,让系统加电初始化,然后开启与防火墙连接的主机。

3.运行笔记本电脑Windows系统中的超级终端(HyperTerminal)程序(通常在"附件"程序组中)。

对超级终端的配置与交换机或路由器的配置一样,参见本教程前面有关介绍。

4.当PIX防火墙进入系统后即显示"pixfirewall>"的提示符,这就证明防火墙已启动成功,所进入的是防火墙用户模式。

可以进行进一步的配置了。

5.输入命令:enable,进入特权用户模式,此时系统提示为:pixfirewall#。

6.输入命令: configure terminal,进入全局配置模式,对系统进行初始化设置。

(1).首先配置防火墙的网卡参数(以只有1个LAN和1个WAN接口的防火墙配置为例)Interface ethernet0 auto # 0号网卡系统自动分配为WAN网卡,"auto"选项为系统自适应网卡类型Interface ethernet1 auto(2).配置防火墙内、外部网卡的IP地址IP address inside ip_address netmask # Inside代表内部网卡IP address outside ip_address netmask # outside代表外部网卡(3).指定外部网卡的IP地址范围:global 1 ip_address-ip_address(4).指定要进行转换的内部地址nat 1 ip_address netmask(5).配置某些控制选项:conduit global_ip port[-port] protocol foreign_ip [netmask]其中,global_ip:指的是要控制的地址;port:指的是所作用的端口,0代表所有端口;protocol:指的是连接协议,比如:TCP、UDP等;foreign_ip:表示可访问的`global_ip外部IP地址;netmask:为可选项,代表要控制的子网掩码。

instructpix2pix 用法 -回复

instructpix2pix 用法-回复instructpix2pix 是一个基于PyTorch的图像到图像翻译模型,它可以将输入图像转换为期望的输出图像。

本文将详细介绍instructpix2pix 的用法,并提供一步一步的指导。

一、简介instructpix2pix 是基于pix2pix 模型的改进版,它在输入图像中加入了额外的指导信息,以帮助生成更加准确的输出图像。

在使用instrucpix2pix 之前,首先需要安装相关的依赖包。

可以在终端中运行以下命令进行安装:pip install torch torchvision二、数据集准备在训练instructpix2pix 模型之前,需要准备一个输入和目标输出的图像数据集。

可以手动收集图像数据集,或者在公开数据集中找到合适的数据集。

确保数据集中的输入图像和目标输出图像成对存在,并且文件名相同。

三、数据预处理在训练之前,需要对数据进行预处理。

instructpix2pix 提供了一个数据预处理脚本,可以对数据进行预处理,以适应模型的输入要求。

可以在命令行中运行以下命令:python dataset_tool.py input_dir [输入图像目录] output_dir [输出图像目录]这将会把输入图像目录中的图像转换为模型需要的格式,并将处理后的图像保存到输出图像目录中。

四、训练模型在完成数据集的预处理后,可以开始训练instructpix2pix 模型。

可以运行以下命令来训练模型:python train.py input_dir [输入图像目录] output_dir [输出图像目录] checkpoint_dir [检查点目录]这将使用指定的输入图像和输出图像目录训练模型,并保存训练过程中的检查点到检查点目录中。

五、生成图像在训练模型之后,可以使用instructpix2pix 生成图像。

可以使用以下命令:python test.py input_dir [输入图像目录] output_dir [输出图像目录] checkpoint_dir [检查点目录]这将使用指定的输入图像目录和检查点目录生成输出图像,并将生成的图像保存到输出图像目录中。

GNS3中PIX防火墙实验指导书

XXXXXXXXX 学院PIX防火墙实验指导手册编者:适用班级:网络班前言一、Firewall Overview防火墙技术分为三种:包过滤防火墙、代理服务器和状态包过滤防火墙;包过滤防火墙,使用ACL 控制进入或离开网络的流量,ACL 可以根据匹配包的类型或其他参数(如:源IP地址、目的IP 地址、端口号等)来制定;该类防火墙有以下不足,ACL 制定的维护比较困难;可以使用IP 欺骗很容易的绕过ACL;代理防火墙,也叫做代理服务器。

它在OSI 的高层检查数据包,然后和制定的规则相比较,如果数据包的内容符合规则并且被允许,那么代理服务器就代替源主机向目的地址发送请求,从外部主机收到请求后,再转发给被保护的源请求主机。

代理防火墙的主要缺点就是性能问题,由于代理防火墙会对每个经过它的包都会深度检查,即使这个包以前检查过,所以说对系统和网络的性能都有很大的影响。

状态包过滤防火墙,Cisco ASA 就是使用状态包过滤的防火墙,该防火墙会维护每个会话的状态信息,这些状态信息写在状态表里,状态表的条目有:源地址、目的地址、端口号、TCP 序列号信息以及每个TCP 或UDP 的额外的标签信息。

所有进入或外出的流量都会和状态表中的连接状态进行比较,只有状态表中的条目匹配的时候才允许流量通过。

防火墙收到一个流量后,首先查看是否已经存在于连接表中,如果没有存在,则看这个连接是否符合安全策略,如果符合,则处理后将该连接写入状态表;如果不符合安全策略,那么就将包丢弃。

状态表,也叫Fast Path,防火墙只处理第一个包,后续的属于该连接的包都会直接按照Fast Path 转发,因此性能就有很高的提升。

因此本实验手册实验内容主要是学习PIX防火墙的相关配置实验。

为有效的利用实验设备,让学生参与实验全过程,本实验手册的实验将由GNS3和虚拟机配合完成。

实验中所采用的软件版本不是最新版,并且每个实验均还有很多的后续实验内容,希望同学们能够在现有实验的基础上进一步深入学习。

PIX 默认特性

PIX 默认特性的一些简介最近在论坛上看到很多大虾企图挑战pix的特性,小弟这里把一些默认的特性给说一下。

1、穿越和抵达pix 只能监控穿越流量,包括接口上的acl都是只针对穿越流量的。

对于抵达流量一般都是由特殊命令进行控制pix 默认对 tcp 和 udp 流量进行状态化监控高安全级到低安全级的可以通信反之则不能通信相同安全级之间不能通信按照官方的解释对于有状态化的协议采用tcp式的监控对于无状态化的协议采用udp式的监控在默认状态下任何icmp穿越流量都是通不了的,因为icmp没有被监控,当icmp 被监控后,高安全级到低安全级的icmp就可以通信了。

但是低安全级到高安全级的icmp穿越流量,还是需要使用acl进行放行的。

抵达流量的特性,某级别的流量只能抵达pix上这个级别的接口,有点拗口。

通俗的说inside区的流量可以抵达inside接口,但抵达不了outside 和dmz接口。

大家可以思考一个问题当某穿越流量抵达接口后,PIX第一件事是做什么?是查ACL,还是查监控,还是查路由表呢?2、inspection模拟器升为UR版后,shu run 是看不到默认inspection策略的,需要先切换到多模式然后再切换回单模式才能看到默认inspection策略,是模拟器的BUG?inspection 是应用层的监控可以通过一些设置对应用层的流量进行控制,比如ftp流量中对与某host的流量只提供浏览和上传服务,但不提供下载服务等等,这些类似的东西都能通过inspection策略进行控制。

3、NAT其实NAT是pix最有难度的东西,特别是在哪里做NAT 哪里需要放流量这在多接口pix上非常麻烦的东西,非常考验人对协议的理解。

很重要的一点关于 nat control ,各位注意 nat control 是一条命令。

pix默认情况下没有启动nat control,高安全级到低安全级的被监控的穿越流量是可以通信的。

PIX6x使用访问列表和NAT配置示例使IPSec隧道穿过一个-Cisco

PIX 6.x :使用访问列表和NAT配置示例使IPSec隧道穿过一个PIX防火墙目录简介先决条件要求使用的组件规则配置网络图配置验证故障排除故障排除命令清除安全关联相关信息简介本文档提供通过防火墙执行网络地址转换 (NAT) 的 IPSec 隧道示例配置。

如果使用低于(不包括)12.2(13)T 的 Cisco IOS® 软件版本,则此配置无法进行端口地址转换 (PAT)。

这种配置可用于通过隧道传输 IP 数据流。

此配置无法用于加密不通过防火墙的数据流,例如 IPX 或路由更新。

通用路由封装 (GRE) 隧道适合于此类配置。

在本文档的示例中,Cisco 2621 和 3660 路由器是连接两个专用网络的 IPsec 隧道终点,并且在之间的 PIX 上具有管道或访问控制列表 (ACL) 以允许传输IPsec 数据流。

注意: NAT是一对一地址转换,与多对一(在防火墙内)地址转换的PAT不同。

有关 NAT 操作和配置的详细信息,请参阅验证 NAT 运行和基本的 NAT 故障排除或 NAT 的工作原理。

注意: 因为外部隧道终点设备处理来自一个 IP 地址的多个隧道,所以使用 PAT 的 IPsec 可能无法正确工作。

您需要联系您的供应商,以确定隧道终点设备是否适用于 PAT。

此外,在 12.2(13)T 及更高版本中,NAT 透明模式功能也可用于 PAT。

有关详细信息,请参阅 IPSec NAT 透明模式。

有关 12.2(13)T 及更高版本中这些功能的详细信息,请参阅通过 NAT 支持 IPSec ESP。

此外,通过TAC 建立案例之前,请参阅 NAT 常见问题,其中包含许多常见问题解答。

有关如何在 PIX/ASA 版本 7.x 中配置通过防火墙(执行 NAT)的 IPSec 隧道的详细信息,请参阅IPsec 隧道使用访问列表和 MPF 通过执行 NAT 的安全设备配置示例。

先决条件要求本文档没有任何特定的要求。

精讲PIX白皮书

精讲PIX白皮书————————————————————————————————作者:————————————————————————————————日期:ﻩPIX讲解白皮书作者:张其华Email:错误!未定义书签。

Security CCIEﻩﻩﻩﻩﻩ一:PIX防火墙简介:PIX防火墙是Cisco硬件防火墙,它能够提供空前的安全保护能力,它的保护机制的核心是能够提供面向静态连接防火墙功能的ASA(自适应安全算法)。

静态安全性虽然比较简单,但与包过滤相比,功能却更加强劲;另外,与应用层代理防火墙相比,其性能更高,扩展性更强。

ASA可以跟踪源和目的地址、TCP序列号、端口号和每个数据包的附加TCP标志。

只有存在已确定连接关系的正确的连接时,访问才被允许通过PIX防火墙。

这样做,内部和外部的授权用户就可以透明地访问企业资源,而同时保护了内部网络不会受到非授权访问的侵袭。

二:PIX防火墙的特点和优势:1.Proprietaryoperatingsystem //专用操作系统2.Stateful packet inspection //状态包检测3.User-basedauthentication/authorization//基于用户验证和授权PIX防火墙系列通过直通式代理——获得专利的在防火墙处透明验证用户身份、允许或拒绝访问任意基于TCP或UDP的应用的方法,获得更高性能优势。

该方法消除了基于UNIX系统的防火墙对相似配置的性价影响,并充分利用了Cisco安全访问控制服务器的验证和授权服务。

4.Statefulfailover capabilities //状态故障倒换特性5.Web-basedmanagement solutions //基于WEB管理解决方案6.易管理性7.VPN功能PIX免费提供基于软件的DES IPSec特性。

此外,可选3DES、AES许可和加密卡可帮助管理员降低将移动用户和远程站点通过互联网或其它公共IP网络连接至公司网络的成本。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

配置PIX防火墙之前,先来介绍一下防火墙的物理特性。防火墙通常具有至少3个接口,但许多早期的防火墙只具有2个接口;当使用具有3个接口的防火墙时,就至少产生了3个网络,描述如下: 内部区域(内网)。 内部区域通常就是指企业内部网络或者是企业内部网络的一部分。它是互连网络的信任区域,即受到了防火墙的保护。 外部区域(外网)。 外部区域通常指Internet或者非企业内部网络。它是互连网络中不被信任的区域,当外部区域想要访问内部区域的主机和服务,通过防火墙,就可以实现有限制的访问。 停火区(DMZ)。 停火区是一个隔离的网络,或几个网络。位于停火区中的主机或服务器被称为堡垒主机。一般在停火区内可以放置Web服务器,Mail服务器等。停火区对于外部用户通常是可以访问的,这种方式让外部用户可以访问企业的公开信息,但却不允许他们访问企业内部网络。 注意:2个接口的防火墙是没有停火区的。

由于PIX535在企业级别不具有普遍性,因此下面主要说明PIX525在企业网络中的应用。 PIX防火墙提供4种管理访问模式: 非特权模式。 PIX防火墙开机自检后,就是处于这种模式。系统显示为pixfirewall> 特权模式。 输入enable进入特权模式,可以改变当前配置。显示为pixfirewall# 配置模式。 输入configure terminal进入此模式,绝大部分的系统配置都在这里进行。显示为pixfirewall(config)# 监视模式。 PIX防火墙在开机或重启过程中,按住Escape键或发送一个\"Break\"字符,进入监视模式。这里可以更新*作系统映象和口令恢复。显示为monitor>

配置PIX防火墙有6个基本命令:nameif,interface,ip address,nat,global,route. 这些命令在配置PIX是必须的。以下是配置的基本步骤: 1. 配置防火墙接口的名字,并指定安全级别(nameif)。 Pix525(config)#nameif ethernet0 outside security0 Pix525(config)#nameif ethernet1 inside security100 Pix525(config)#nameif dmz security50 提示:在缺省配置中,以太网0被命名为外部接口(outside),安全级别是0;以太网1被命名为内部接口(inside),安全级别是100.安全级别取值范围为1~99,数字越大安全级别越高。若添加新的接口,语句可以这样写: Pix525(config)#nameif pix/intf3 security40 (安全级别任取) 2. 配置以太口参数(interface) Pix525(config)#interface ethernet0 auto (auto选项表明系统自适应网卡类型 ) Pix525(config)#interface ethernet1 100full (100full选项表示100Mbit/s以太网全双 工通信 ) Pix525(config)#interface ethernet1 100full shutdown (shutdown选项表示关闭这个接口,若

启用接口去掉shutdown ) 3. 配置内外网卡的IP地址(ip address)

Pix525(config)#ip address outside 61.144.51.42 255.255.255.248 Pix525(config)#ip address inside 192.168.0.1 255.255.255.0 很明显,Pix525防火墙在外网的ip地址是61.144.51.42,内网ip地址是192.168.0.1 4. 指定要进行转换的内部地址(nat) 网络地址翻译(nat)作用是将内网的私有ip转换为外网的公有ip. Nat命令总是与global命令一起使用,这是因为nat命令可以指定一台主机或一段范围的主机访问外网,访问外网时需要利用global所指定的地址池进行对外访问。

nat命令配置语法: nat (if_name) nat_id local_ip [netmark] 其中(if_name)表示内网接口名字,例如inside. Nat_id用来标识全局地址池,使它与其相应的global命令相匹配,local_ip表示内网被分配的ip地址。例如0.0.0.0表示内网所有主机可以对外访问。[netmark]表示内网ip地址的子网掩码。

例1.Pix525(config)#nat (inside) 1 0 0 表示启用nat,内网的所有主机都可以访问外网,用0可以代表0.0.0.0

例2.Pix525(config)#nat (inside) 1 172.16.5.0 255.255.0.0 表示只有172.16.5.0这个网段内的主机可以访问外网。 5. 指定外部地址范围(global) global命令把内网的ip地址翻译成外网的ip地址或一段地址范围。 Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask] 其中(if_name)表示外网接口名字,例如outside.。Nat_id用来标识全局地址池,使它与其相应的nat命令相匹配,ip_address-ip_address表示翻译后的单个ip地址或一段ip地址范围。[netmark global_mask]表示全局ip地址的网络掩码。

例1. Pix525(config)#global (outside) 1 61.144.51.42-61.144.51.48 表示内网的主机通过pix防火墙要访问外网时,pix防火墙将使用61.144.51.42-61.144.51.48这段ip地址池为要访问外网的主机分配一个全局ip地址。

例2. Pix525(config)#global (outside) 1 61.144.51.42 表示内网要访问外网时,pix防火墙将为访问外网的所有主机统一使用61.144.51.42这个单一ip地址。 例3. Pix525(config)#no global (outside) 1 61.144.51.42 表示删除这个全局表项。 6. 设置指向内网和外网的静态路由(route) 定义一条静态路由。 route命令配置语法:route (if_name) 0 0 gateway_ip [metric] 其中(if_name)表示接口名字,例如inside,outside。Gateway_ip表示网关路由器的ip地址。[metric]表示到gateway_ip的跳数。通常缺省是1。

例1. Pix525(config)#route outside 0 0 61.144.51.168 1 表示一条指向边界路由器(ip地址61.144.51.168)的缺省路由。 例2. Pix525(config)#route inside 10.1.1.0 255.255.255.0 172.16.0.1 1 Pix525(config)#route inside 10.2.0.0 255.255.0.0 172.16.0.1 1 如果内部网络只有一个网段,按照例1那样设置一条缺省路由即可;如果内部存在多个网络,需要配置一条以上的静态路由。上面那条命令表示创建了一条到网络10.1.1.0的静态路由,静态路由的下一条路由器ip地址是172.16.0.1

OK,这6个基本命令若理解了,就可以进入到pix防火墙的一些高级配置了。 A. 配置静态IP地址翻译(static) 如果从外网发起一个会话,会话的目的地址是一个内网的ip地址,static就把内部地址翻译成一个指定的全局地址,允许这个会话建立。 static命令配置语法: static (internal_if_name,external_if_name) outside_ip_address inside_ ip_address 其中internal_if_name表示内部网络接口,安全级别较高。如inside. external_if_name为外部网络接口,安全级别较低。如outside等。outside_ip_address为正在访问的较低安全级别的接口上的ip地址。inside_ ip_address为内部网络的本地ip地址。 例1. Pix525(config)#static (inside, outside) 61.144.51.62 192.168.0.8 表示ip地址为192.168.0.8的主机,对于通过pix防火墙建立的每个会话,都被翻译成61.144.51.62这个全局地址,也可以理解成static命令创建了内部ip地址192.168.0.8和外部ip地址61.144.51.62之间的静态映射。 例2. Pix525(config)#static (inside, outside) 192.168.0.2 10.0.1.3 例3. Pix525(config)#static (dmz, outside) 211.48.16.2 172.16.10.8 注释同例1。 通过以上几个例子说明使用static命令可以让我们为一个特定的内部ip地址设置一个永久的全局ip地址。这样就能够为具有较低安全级别的指定接口创建一个入口,使它们可以进入到具有较高安全级别的指定接口。

static (inside,outside) tcp 200.1.1.1 www 192.168.0.100 www netmask 255.255.255.255

static (inside,outside) tcp interface 8080 192.168.1.200 www netmask 255.255.255.255

只有一个公网ip的静态映射。 从inside访问dmz ,也需要配置static Static (inside,dmz) interface 192.168.1.x (内网ip段),同时还需要配置acl应用到dmz接口。因为inside等级为100,dmz等级为50,所以需要配置ACL实现INSIDE访问DMZ。

B. 管道命令(conduit) 前面讲过使用static命令可以在一个本地ip地址和一个全局ip地址之间创建了一个静态映射,但从外部到内部接口的连接仍然会被pix防火墙的自适应安全算法(ASA)阻挡, conduit命令用来允许数据流从具有较低安全级别的接口流向具有较高安全级别的接口,例如允许从外部