基于移动agent的云计算身份认证机制研究

人工智能调查报告

关于人工智能的调查报告目录前言 (2)一、人工智能的定义 (3)二、人工智能的研究发展阶段 (3)三、人工智能的研究方法 (4)四、人工智能在人类生活中的应用 (5)五、人工智能发展的利 (6)六、人工智能发展的弊 (7)七、人工智能的影响 (7)八、人工智能的研究热点 (7)九、人工智能的研究价值 (8)十、展望人工智能 (8)总结 (9)前言通过这段时间对人工智能的调查、研究、学习,我对人工智能有了更深的认识。

我理解的人工智能就是对人的意识、思维的信息过程的模拟。

人工智能不是人的智能,但能像人那样思考、也可能超过人的智能。

人工智能是计算机学科的一个分支,二十世纪七十年代以来被称为世界三大尖端技术之一(空间技术、能源技术、人工智能)。

也被认为是二十一世纪三大尖端技术(基因工程、纳米科学、人工智能)之一。

这是因为近三十年来它获得了迅速的发展,在很多学科领域都获得了广泛应用,并取得了丰硕的成果,人工智能已逐步成为一个独立的分支,无论在理论和实践上都已自成一个系统.人工智能从诞生以来,理论和技术日益成熟,应用领域也不断扩大,可以设想,未来人工智能带来的科技产品,将会是人类智慧的“容器”。

人工智能在计算机领域内,得到了愈加广泛的重视。

并在机器人,经济政治决策,控制系统,仿真系统中得到应用.人工智能是研究使计算机来模拟人的某些思维过程和智能行为(如学习、推理、思考、规划等)的学科,主要包括计算机实现智能的原理、制造类似于人脑智能的计算机,使计算机能实现更高层次的应用。

一、人工智能的定义人工智能的定义可以分为两部分,即“人工"和“智能”。

“人工”比较好理解,争议性也不大.有时我们会要考虑什么是人力所能及制造的,或者人自身的智能程度有没有高到可以创造人工智能的地步,等等。

但总的来说,“人工系统”就是通常意义下的人工系统。

[1] 关于什么是“智能",就问题多多了。

这涉及到其它诸如意识(CONSCIOUSNESS)、自我(SELF)、思维(MIND)(包括无意识的思维(UNCONSCIOUS_MIND))等等问题.人唯一了解的智能是人本身的智能,这是普遍认同的观点。

【计算机应用研究】_信任模型_期刊发文热词逐年推荐_20140723

推荐指数 3 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2009年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46

科研热词 信任模型 访问控制 无线传感器网络 对等网 信任 随机密钥预分配 陌生人信誉 软件人 身份管理 身份标志域 自适应 经验模型 经验因子 稀疏网络 社会网络 电子商务 灰色评价权 灰色系统 普适计算 授权模型 开放分布式系统 对等网络 密钥管理 妥协性 多路增强 多智能体系统 可扩展访问控制标记语言 可信移动平台 可信和信誉 反馈可信度 协商控制 协同模型 区间值模糊推理 分布式拒绝服务攻击 兴趣群组 关注分离 入侵防御系统 入侵检测系统 信任评估 信任度 信任关系 代理 人工智能 web服务 gnutella协议 beta分布

推荐指数 5 2 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2010年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

2008年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24

【江苏省自然科学基金】_peer-to-peer网络_期刊发文热词逐年推荐_20140815

科研热词 对等网络 路由机制 蚁群算法 节点列表 移动p2p流媒体 消息流加密 流量预识别 流量识别 服务发现 数据调度 分层编码 信令分析 peer-to-peer网络 agent

推荐指数 2 1 1 1 1 1 1 1 1 1 1 1 1 1

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29

推荐指数 4 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2012年 序号 1 2 3 4 5 6 7 8 9 10 11 2

科研热词 负载均衡 覆盖网络 系统吞吐量 框架 无结构p2p 搜索成功率 异构性 对等网络 可用带宽 分布式散列表 p2p网络 p2p模拟器

推荐指数 1 1 1 1 1 1 1 1 1 1 1 1

2013年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14

2013年 科研热词 对等网络 辅助教学 负载均衡 能量感知 终端异构性 移动对等网络 移动学习 数据共享 数字免疫 教学模式 恶意代码 学习理论 反病毒 主动传播 推荐指数 2 1 1 1 1 1 1 1 1 1 1 1 1 1

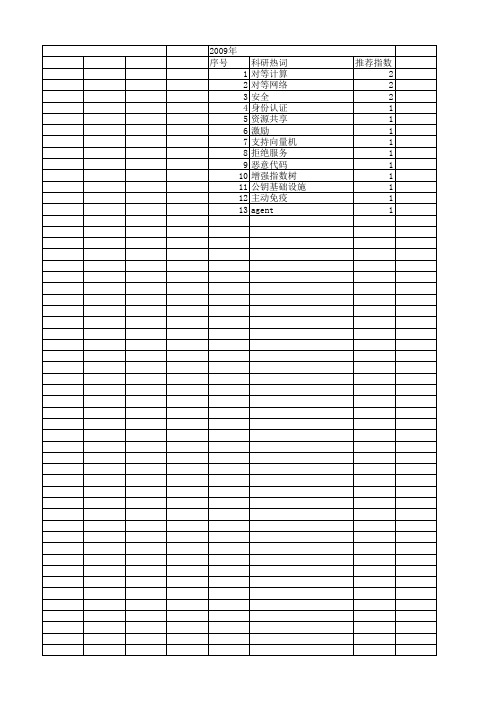

2009年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13

科研热词 对等计算 对等网络 安全 身份认证 资源共享 激励 支持向量机 拒绝服务 恶意代码 增强指数树 公钥基础设施 主动免疫 agent

推荐指数 2 2 2 1 1 1 1 1 1 1 1 1 1

2010年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14

《物联网导论》第9章-物联网安全技术

四:区块链技术与物联网安全

区块链技术

从架构设计上来说,区块链可以简单的分为三个层次,基 础网络层,协议层、和应用层。其中,它们相互独立但又不 可分割。

网络层安全主要包括网络安全防护、核心网 安全、移动通信接入安全和无线接入安全等。

应用层安全除了传统的应用安全之外,还需要加强处理安全、 数据安全和云安全。因此应用层需要一个强大而统一的安全

管理平台。

二:物联网的安全关键技术

密钥管理机制

密钥生成或更新 算法的安全性

前向私密性

无线传感器 网络密钥管 理系统安全

能力要求 1 了解物联网的安全特征 2 理解物联网安全威胁 3 了解物联网安全体系结构

掌握本章中物联网安全的关键技术

基于IPv6的物联网的 安全 1 了解IPv6协议引入带来的安全需求

技术

2 掌握安全技术

物联网的安全管理

了解物联网安全管理以及引入 IPv6后物联网安全 管理

区块链技术与物联网安全

1 了解区块链技术特性 2 理解基于区块链技术的物联网安全保护

应用安全

应 用内 安 访容 全 问过 审 控滤 计 制

三:物联网的安全管理

网络安全

加 密 和 认 证

异 常 流 量 控 制

网 络 隔 离 交 换

信 令 和 协 议 过 滤

攻 击 防 御 和 溯 源

终端安全

主 机 防 火 墙

防 病 毒

存 储 加 密

具体来讲,安全管理包括 设备管理、拓扑管理、事件管 理、策略管理和应急管理。

容侵就是指在网络中存在恶意入侵的情况下,网络仍然能够正常 地运行。现阶段物联网的容侵容错技术主要体现为无线传感器网络的 容侵容错技术。

基于IPv6物联网的安全技术

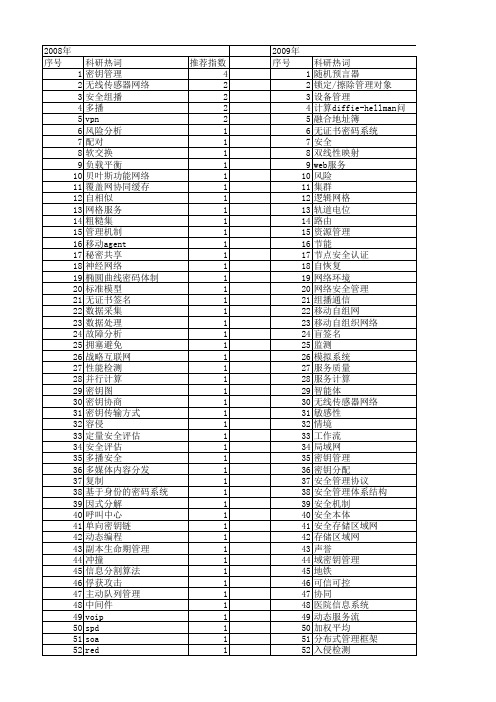

【江苏省自然科学基金】_安全管理_期刊发文热词逐年推荐_20140816

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

科研热词 随机预言器 锁定/擦除管理对象 设备管理 计算diffie-hellman问题 融合地址簿 无证书密码系统 安全 双线性映射 web服务 风险 集群 逻辑网格 轨道电位 路由 资源管理 节能 节点安全认证 自恢复 网络环境 网络安全管理 组播通信 移动自组网 移动自组织网络 盲签名 监测 模拟系统 服务质量 服务计算 智能体 无线传感器网络 敏感性 情境 工作流 局域网 密钥管理 密钥分配 安全管理协议 安全管理体系结构 安全机制 安全本体 安全存储区域网 存储区域网 声誉 域密钥管理 地铁 可信可控 协同 医院信息系统 动态服务流 加权平均 分布式管理框架 入侵检测

1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

53 54 55 56 57 58

xml weap模型 peer-to-peer网络 p2p网络 ajax agent

1 1 1 1 1 1

53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92

科研热词 密钥管理 无线传感器网络 安全组播 多播 vpn 风险分析 配对 软交换 负载平衡 贝叶斯功能网络 覆盖网协同缓存 自相似 网格服务 粗糙集 管理机制 移动agent 秘密共享 神经网络 椭圆曲线密码体制 标准模型 无证书签名 数据采集 数据处理 故障分析 拥塞避免 战略互联网 性能检测 并行计算 密钥图 密钥协商 密钥传输方式 容侵 定量安全评估 安全评估 多播安全 多媒体内容分发 复制 基于身份的密码系统 因式分解 呼叫中心 单向密钥链 动态编程 副本生命期管理 冲撞 信息分割算法 俘获攻击 主动队列管理 中间件 voip spd so0 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

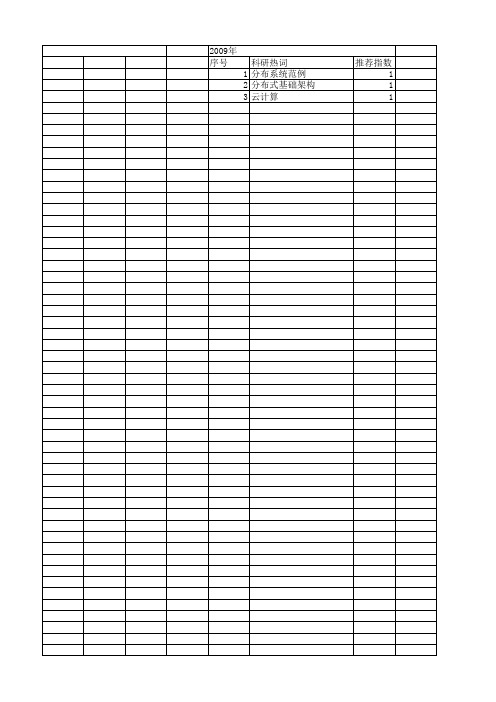

【国家自然科学基金】_云计算安全_基金支持热词逐年推荐_【万方软件创新助手】_20140802

1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106

推荐指数 44 4 4 4 3 3 2 2 2 2 2 2 2 2 2 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2013年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

推荐指数 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

海量数据处理 海量 浏览偏爱路径 模糊综合评判 模糊层次分析法 架构 本体 数据私密性 数据本地性:自适应 数据拆分 数据存储 数据外包 数据加密 数字水印 数字多媒体取证 推理 弹性应用 延迟调度算法 应用 层次分析法 密钥管理 完整性验证 安全问题 安全虚拟监督系统 安全组织 安全管理平台 安全模型 安全性 安全保护质量 安全与隐私 存储网络 字符串模糊检索 媒体取证 多检测引擎 基础设施 哈希函数 向量和矩阵 可计算加密 可信赖 动态迁移 动态博弈 副本选择 分级安全局域网 分布式计算 分布式系统 分布式存储 冗余 内存协同优化 典型集 全局调节算法 信念修正 信任 优化算法 任务分配

【计算机科学】_服务评价_期刊发文热词逐年推荐_20140724

2014年 科研热词 颜色petri网 隐私保护 过程组合 质量保证 自适应 联盟 网格服务组合 组件服务 服务组合 效用分配 忠诚度 多智能体系统 基于位置服务 会话协议 云计算 事务约束 qos约束 k-means k-anonymity 推荐指数 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2012年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30

科研热词 web服务 集对分析 遗忘过程 选择模型 评价窗口 计算机科学 联系数 编辑部 科研成果 离散点数 研究成果 理论知识 浏览器 波形失真度 栏目 服务选择机制 服务选择 服务质量 服务评价 服务化 服务 时效量化 数字频率合成 教育信息化 效益评价 战略地图 平衡计分卡 学术刊物 原型系统 信任模型

科研热词 服务选取 服务质量 集对势 集对分析 随机petri网 通信子网测试与评估 路由器测试与评估 评价准则 蜂群 联系度 网络安全 组播路由 电子商务 特征加权 模糊层次分析法 查询语言 服务中间件 无线传感器网络 推荐反馈 总最佳连接 态势评估 度量区域 多媒体信息检索 协同服务 协同多点并发穿越测试法(cmpt-ttm) 分布式协同多点并发测试系统(dcmc-ts) 决策偏好 内容相似度 信任模型 云模型 wowa算子 qos评价

科研热词 粒计算 知识空间 最小技能集 面向服务体系结构 非对称性 访问控制 缩放模式 粗糙遗传算法 相对经验因子 电子商务 框架 标准 服务质量反馈 服务质量 服务评价 服务-数据路由 服务-数据流 基因表达数据 基准测试 基于属性 反馈可信度 双聚类分析 动态路由机制 信任管理 信任模型 企业服务总线 中间件 xacml web服务 tpc-w saml p2p

1+x初级云计算习题与答案

1+x初级云计算习题与答案一、单选题(共73题,每题1分,共73分)1.在下列选项当中,容器提供了哪种平台服务?A、IaaSB、PaaSC、SaaSD、CaaS正确答案:B2.如果省略server-id(或将其设置为默认值0),然后进行连接主服务器会怎么样?A、主服务器接受任何连接B、主服务器拒绝任何连接C、只有从服务器可以连接D、只有指定的服务器可以连接正确答案:B3.以下哪项服务允许您进行 root 访问(即您可以使用 SSH 登录)?A、ELBB、EMRC、EBSD、RDS正确答案:B4.分布式系统由多台计算机组成,它们在地域上是.A、独立的B、互联的C、聚合的D、分散的正确答案:D5.关于Samba的功能,下列说法有误的是?A、不支持文件和打印机共享B、支持WINS名字服务器的解析及浏览C、支持身份验证和权限设置D、提供名称解析正确答案:A6.下列工具中属于需求分析常用工具的是?A、PADB、PFDC、N-SD、DFD正确答案:D7.下列选项当中,哪个是Docker自己的编排工具A、MesosB、SwarmC、Amazon ECSD、Kubernetes正确答案:B8.以下哪项需要自定义 CloudWatch 指标进行监控?A、内存使用B、CPU 使用C、磁盘读取操作D、网络正确答案:A9.关于腾讯云关系型数据库CDB的产品优势,下列说法不正确的是?A、默认支持双主备份模式B、用户可根据业务情况选择精确到秒粒度的按量计费模式,或者价格更优惠的包年包月模式。

C、提供多种存储介质选型,可根据业务情况灵活选择。

D、仅需几步可轻松完成数据库从部署到访问,不需要预先准备基础设施,也不需要安装和维护数据库软件。

正确答案:A10.在rpm命令中,安装最新的RPM包软件使用的参数是?()A、-eB、-hC、-vD、-i正确答案:D11.下列选项当中,哪个是Neutron查询网络服务列表信息命令A、neutron network-showB、neutron agent-listC、neutron agent-showD、neutron network-list正确答案:B12.MySQL主从复制涉及到几个线程?A、1B、3C、2D、4正确答案:B13.20在项目总结阶段,可得到的报告中不包括?A、《实施报告》B、《项目归档检查单》C、《项目总结报告》D、《验收测试报告》正确答案:A14.下面哪个说法是错误的。

民航云计算环境下的SLA保证策略研究

民航云计算环境下的SLA保证策略研究 沈强;杨健;王家亮 【摘 要】In order to create the cloud computing environment for the aviation industry,making the key business of airlines,airports and other users moved to cloud computing platform,it becomes more and more important to implement the refinement of service agreements.The higher request has been proposed for cloud computing resource pooling to the underlying resource management of information system.A reasonable resource scheduling strategy based on cloud computation with efficient workloads and high service grade is helpful to deliver the platform more suitable to the requests of civil aviation cloud users.Therefore,a resource management system has been designed and established which considers business system as key and takes SLA definition of business system and its monitoring,automatic management of the system capacity and resource allocation as its functions.The dynamic load balancing strategy and resource scheduling strategy has been designed and thus the business management system for SLA has been implemented.The results of practical production operations show that balancing load has been realized with the virtual machine live migration technology to guarantee the better effects for both the modeling of dynamic resource allocation process and the realized automatic management of business system.%为了营造民航业应用云计算的环境,让航空公司、机场等用户将关键的业务迁移到云计算平台,细化服务品质,实现服务协议的精细化愈加重要.云计算资源的池化对信息系统底层资源的管理提出了更高要求,基于云计算的高效负载、服务等级的资源调度策略将有助于交付更符合民航业云用户需求的平台.为此,设计并建立了以业务系统为核心,以业务系统SLA定义与监控、业务系统资源和服务使用、业务系统自动化容量管理和资源调配为主要功能的资源管理体系,设计了动态负载均衡策略和资源调度策略并实现了面向SLA的业务管理系统.实际生产运行结果表明,所建立的虚拟机动态迁移技术实现了负载均衡,保证了SLA的动态资源分配过程建模及所实现的业务系统自动化管理均具有较好的应用效果.

云计算试题

单选题1、以下哪个不是 vmkernel 可以提供的核心功能:()A、资源调度B、I/O 堆栈C、设备驱动程序D、虚拟发布机2、Linux 查看当前所属的目录使用哪条命令:( )A、CD-SB、PWDC、IS-AD、CD..3、openstack 开发类提供哪些功能()A、为 openStack 系统提供构建、部署、生命周期管理等功能B、为 openStack 提供开放的 API, 通过SDN 可以对系统进行定制华开发C、为 openStack 的运营运维提供辅助工具,包括系统监控、优化、计费、多区域管理D、是整改OpenStack 架构中最核心的部分,包括计算,存储、网络、公共服务、大数据服务等功能,提供了云计算的大部分的服务。

4、以下说法错误的是()A.根据端口划分 VLAN 操作简单,管理方便B.根据端口划分 VLAN,VLAN 程序更改无需重新设置C.根据 MAC 地址划分 VLAN 用户物理位置移动,VLAN 不必重新配置D.根据MAC 地址划分 VLAN 初始化时,所有的用户都必须进行配置,工作任务重。

5、()指的是容器文件系统的变更可以提交到新的映像(image )中,并可重复使用以创建更多的容器A.容器占用磁盘空间大B.虚拟机启动速度快C.虚拟机占用磁盘空间大D.容器启动速度慢6、以下 RAID 相关技术中,读写性能最高的是()A、RAID0B、RAID1C、RAID3D、RAID57、SCSI 协议、FC 协议、iscsi 协议哪个是串行的那个是并行的D.SCSI 协议是并行, FC 协议和 ISCSI 是串行的8、关于 raid3 说法错误的是()A、RAID3 完好时读性能与raid0 完全一致B、如果某个磁盘的数据有误,或者磁盘发生故障,数据无法恢复C、RAID3 至少需要三块磁盘D、RAID3 对访问较长的连续记录有利9、python 中单行注释以什么开头()A、//B、#C、/**/D、#!1、单选-云计算的一大特征是(),没有高效的网络云计算就什么都不是,就不能提供很好的使用体验A、按需自助服务B、无处不在的网络接入C、资源池化D、快速弹性伸缩2、单选-要使端口组到达其他 VLAN 上的端口组,必须将 VLANID 设置为()A、80B、4095C、8080D、33063、单选-对于公有边缘节点,通常以()的形式部署于()A、小型数据中心,地市及以下的自有机房B、大型数据中心,公有云机房C、大型数据中心,私有云机房D、大型数据中心,地市及以下的自有机房4、单选-对于公有边缘节点,边缘连接网元和边缘云()置于同一机房,()放置于不同机房A、不可以,可以B、不可以,不可以C、可以,可以D、可以,不可以5、单选-对 ANSIBLE 框架下包含的几个模块,说法不正确的是A、connetcion plugins :负责和被监控端实现通信B、playbook :剧本执行多个任务时,非必须可以让节点一次性运行多个任务C、hosinventory:借助于插件完成记录日志邮件等功能D、各种模块核心模块、 command 模块、自定义模块6、单选-Saltstack 是基于什么语言开发A、c++B、javaC、PHPD、Python7、单选-Linux 返回上一级目录使用那条命令( C)A、cdB、cd .C、cd ..D、cd …8、单选-Nova-scheduler 创建和迁移虚拟机时,通过两个步骤选择合适的节点创建和迁移虚拟机,这两步中第一步是过滤(filter ),第二步是()A、随机选择(random )B、权重计算(weighting )C、选举(election )D、投票(vote )9、单选-Raid5 需要至少几个硬盘组成的磁盘阵列A、1B、2C、3D、410、单选-()指的是降低运维开销,实现 IT 的敏捷交付,实现企业业务的自动化交付,是IT 可以更加关注业务的本身。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第29卷第10期2012年10月计算机应用研究ApplicationResearchofComputersV01.29No.10

Oct.2012

基于移动agent的云计算身份认证机制研究术杨娜娜,王杨,陈付龙,黄亚坤,邓琨(安徽师范大学数学与计算机科学学院,安徽芜湖241000)

摘要:针对当前云计算的安全需求,提出了一种适用于云计算环境下的身份认证方案。首先设计出适用于云计算身份认证场景的移动agent(mobileagent)结构模型,然后给出了基于mobileagent的云计算安全认证策略。

该方案引入了可信第三方机构对认证agent建立定量信任评估,每次进行认证前通过信任度的判断对认证过程进行控制;在认证完成后,又进一步引入了信任反馈评价机制。理论分析和原型系统的实现表明,提出的云计算认证方案具有一定的可行性和可用性。关键词:移动agent;云计算;认证机制;信任中图分类号:TP309文献标志码:A文章编号:1001—3695(2012)10.3812—03doi:10.3969/j.issn.1001.3695.2012.10.054

Researchoncloudcomputingsecurityauthenticationmechanismbasedonmobileagent

YANGNa—na,WANGYang,CHENFu—long,HUANGYa-kun,DENGKun(CollegeofMathematics&Computer,AnhuiNormalUniversity,WuhuAnhui241000,China)

Abstract:Aimingatthecurrentcloudcomputingsecurityrequirements,thispaperproposednovelcloudauthenticationscheme.Firstly,itdesignedstructuralmodelofmobileagentandthecertificationprocessorientedtocloudcomputingenvi-

ronment.Theauthenticationschemeintroducedtrustedthirdpartywhichwasusedtocomputingagenttrustdegreebytrustvaluaiionmechanism.Trustvaluewouldbeusedtocontroleveryuseragentforauthenticationofthecertification.Theagent

whomettheappropriateconditionswouldincreasethetrustvalueandtheauthenticatorwhohaddoneincorrectmaliciousbe·

haviorwouldreducethetrustvalueoftheagent.Certificationprocessoranalysisandimplementedprototypeshowthatpresen—

tedschemacanincreasethesecurityservicelevelofcloudcomputing.

Keywords:mobileagent;cloudcomputing;authenticationmechanism;trust

云计算是将大量网络计算资源、存储资源与软件资源统一调度以构成一个计算资源池向用户提供按需服务的IT服务模式。云计算的推广应用面临着诸多挑战,其中云计算安全问题中的云端用户的身份认证是需要解决的关键技术之一…。云计算环境具有资源集中、用户海量、有偿服务等特点,这些要求云计算中心:a)支持用户身份的鉴别、注销以及身份认证机制;b)实现身份联合和单点登录功能;C)提供生命周期各个阶段的安全性管理能力。网络环境下的身份认证技术主要有口令认证、挑战一响应身份认证、零知识身份认证、量子身份认证、混沌理论身份认证和生物特性身份认证技术等¨“o,但以上技术存在的问题之一是缺少智能性,难以适应具有动态自适应需求的云计算认证场景。由于智能agent具有自主性、推理性和移动性等优点,文献[4]设计并实现了一种基于agent的统一身份认证平台;文献[5]提出了融合酾d和移动agent平台的安全认证服务框架;文献[6]提出了应用移动代理的双重酣d认证机制。这些研究表明智能agent与云计算融合的可行性。在分析综合上述相关研究的基础上,结合目前云计算身份认证解决方案的不足,本文提出了一种基于移动agent的云计算认证解决方案。1基于移动agent的云计算认证模型

移动agent是一个能在异构网络中自主地从一台主机迁移到另一台主机,并可与其他agent或资源交互的程序。这里主要利用移动agent实现云端用户主机和云计算中心主机之间的安全认证过程。

1.1移动agent结构模型本文中的移动agent主要分为三类:认证agent、条件状态控制状态agent、协商agent。认证agent具有环境交互、安全监控、任务求解、路由、信息汇聚等功能。条件状态集控制agent来保证agent行为和性能。本文认证方案中的移动agent结构如图1所示。移动agent主要具有创建、就绪、传输、运行、阻塞、退出六个基本状态。图2表示移动agent的状态转换图。创建状态表示移动agent处于创建过程,当创建者将移动agent放人发送队列后则进入就绪态。根据自己的路由策略等的发送过程称之为传输态。成功到达目的站点而没有获得执行权

收稿日期:2012—03-19;修回日期:2012.04-26基金项目:中国博士后基金资助项目(20100480701);国家教育部人文社科青年基金资助项目(11YJC880119);安徽师范大学大学生创新性实验资助项目(AHNUSC46)作者简介:杨娜娜(1987一),女,山东无棣人,硕士研究生,CCF会员。主要研究方向为云计算与数据挖掘(nanayan988629@sina.tcorn);王杨(1971一),男,安徽灵璧人,硕导,博士,主要研究方向为云计算、网络安全与数据挖掘;陈付龙(1978一),男,安徽霍邱人,硕导,博士,主要研究方向为嵌入式计算和普适计算、信息物理系统.万方数据第10期杨娜娜,等:基于移动agent的云计算身份认证机制研究-3813·前是就绪态。就绪态时,服务设施能够对其进行身份确认和完整性检查,检查通过则转入执行态。执行态是移动agent完成预定义的操作。任务完成后,它可能会继续移动转入传输态,或转入结束态。在执行态,如果所需资源不足等情况就转入阻塞态。结束态是agent生命周期的结束。协商agent主要是云端用户的认证请求agent,具有离线认证能力。图1移动agent模型图2移动agent的状态转换图1.2基于移动agent的云计算认证模型基于移动agent的云计算认证模型需要考虑以下两个基本问题:a)兼容性问题。在保持现有的各自治域的认证体系不变的前提下,当用户访问云计算环境中资源时需要进行的动态身份认证。b)单点登录问题。单点登录需要实现不同自治域的相互证书识别问题,以实现统一的身份认证。本认证模型中采用GT4中的gridsecurityinfrastructure机制,以实现云认证基础设施的可扩展性和单点登录问题。基于如上考虑,本文建立云计算认证系统模型如图3所示。整个认证系统模型按照功能可以自下而上划分为三个层次:云认证基础设施、虚拟组织认证系统层、认证服务应用层。在云自治域或虚拟组织的认证服务使用f匿酗匝圃匡亟园口认’攀层虚拟组织的认证体系虚拟组—k证系统启瞬接备自治域蚓I基于簇的虚拟组织的CA认证l察铜管强l各自治域认证基础设旖II同恿田||—‰I云认证基础设施层云信任域基础设施l(OGSMWSBFtp的W¥-Tnlst、WS-Security等)l图3云计算环境下的身份认证分层模型认证基础设施包括云信任域基础设施和各自治域认证基础设施。云信任域基础设施包括现有的云计算安全服务中的有关认证规范,如GSI中的证书链和WS—Security中的WS-Trust等。这些认证服务是针对云计算环境而规定的,对上层认证体系的建立具有指导性的作用。各自治域认证基础设施层为各自治域根据云计算环境的特点和自身环境的认证需求所制定的本域认证系统,如采用网状、层状和列表状的PKI模型等。但是它们一般都包括公钥基础设施(Pm)和授权管理基础设施(PMI)两个部分。云认证基础设施主要是为上层虚拟组织的认证系统建立和认证应用提供基础平台。虚拟组织认证系统层主要是建立虚拟组织间的认证机制。由于云计算主要的运行环境是虚拟组织,因而该层是云计算认证系统的重点。针对自治域的认证模型可以有上面所提供的两种方案,即桥接CA和基于簇的虚拟组织的密钥管理。认证服务应用层使用多种认证技术系统来提供不同的认证服务,如多重签名、委托代理、单点登录和交叉认证等¨-。

1.3基于移动agent云计算认证方案根据图3,下面提出一种应用移动agent技术的云计算安全认证方案。云计算认证过程放到第三方认证平台中,同时采用RSA、DES加密技术和TLS安全传输通道等技术‘71,保证移动agent的移动过程中的安全性。图4是基于移动代理的云计算安全认证基本认证场景。假设存在一个安全的第三方认证机构C,它负责存储、查询参与节点的信任度;颁发给agent数字证书等功能。User是请求云计算服务的代理,server是提供服务的代理。User、server、C中有各自的协商agent、管理agent和查询agent等。协商agent用来携带相关信息进行认证,管理agent用来对平台进行管理,查询agent用来查询信任度、身份信息等。各个agent之间进行通信时利用RSA或DES加密产生的会话密钥,agent之问的通信数据利用会话密钥进行加密。当agent需要进行转移时,利用RSA等加密算法和TLS协议进行传递。

图4基于移动agent的云计算认证场景认证时通过user的协商agent与C的协商agent协商,查询信任度。满足条件,再将索求信息由c的协商agent传递给server,经过server的协商同意后,再由user的协商agent将所需要的服务传达给c,在确定无误后,user和server之间便可通信。Server产生子agent经C颁发数字证书(证书符合国际X.509v3标准)传给A,而后user上的子agent和server上的agent便可进行信息的交换。降低移动agent在移动过程中被网络黑客劫取、窃听的风险,从而保证移动agent的安全性。