基于属性的云存储访问控制系统的设计与实现

智慧交通-云存储系统设计方案

智慧交通云存储系统设计方案XXX科技有限公司20XX年XX月XX日目录一系统概述 (2)二建设目标 (2)三需求分析 (3)四整体设计 (4)4.1 系统整体结构 (4)4.2 云存储逻辑结构 (5)五中心云存储设计 (8)5.1 系统可用性设计 (8)5.2 系统可靠性设计 (8)5.3 系统可扩展性设计 (9)5.4 分布式存储设计 (12)5.5 云存储容量计算公式 (14)1一系统概述集中云存储系统结合了存储业务特征和网络存储可靠性要求,设计了完整的网络存储流程,包括了从前端缓存、中心直存到中心备份各个应用环节的针对性设计,可以满足文件、数据库、视频、图片等结构化非结构化数据的高性能读写要求,组件高性价比的数据存储解决方案。

二建设目标集中云存储系统建设需要满足制高点点位、卡口和电子警察点位视频和图片的存储,具体要求如下:(1)要求监控控制平台的数据库在记录图像信息的同时,还应记录与图像信息相关的检索信息,如设备、通道、时间、报警信息等。

(2)图像存储设备满足采用H.265 High Profile级视频编码格式进行图像存储。

(3)具有足够的扩展空间,存储的图像数据应保证1080p及以上的图像分辨率;(4)道路监控、卡口电警监控图像存储时间不小于90天,图片存储时间不少于90天;(5)考虑对录像文件的采取防篡改或完整性检查措施,支持按图像来源、记录时间、报警事件类别等多种方式对存储的图像数据进行检索,支持多用户同时并发访问同一数据源;(6)支持图像记录、网络回放的双工、双码流模式;(7)可实现对系统内所有存储软硬件资源的配置及查询,系统性能的实时监视,系统设备的故障报警监视、故障诊断、及定位分析、报警日志的创建及维护等;(8)系统可验证用户的访问权限和优先级,监测和记录用户进行的访问和操作等,验证接入设备的合法性,并注册合法设备。

2三需求分析中心云存储需求,随着视频监控系统规模越来越大,以及高清视频的大规模应用,视频监控系统中需要存储的数据和应用的复杂程度在不断提高,且视频数据需要长时间持续地保存到存储系统中,并要求随时可以调用,对存储系统的可靠性和性能等方面都提出了新的要求。

云存储的数据访问控制和权限管理的问题和解决方案

云存储的数据访问控制和权限管理的问题和解决方案云计算时代的到来,让云存储成为了人们生活中不可或缺的一部分。

云存储已经取代了传统的本地存储,不仅承载着人们海量的数据,还为人们带来了更为便利的数据共享、备份和恢复功能。

而随着云存储的快速发展,数据访问控制和权限管理也成为了云存储面临的重要问题。

一、云存储带来的访问控制和权限管理挑战云存储作为一种公共服务,可以帮助用户存储、共享和备份数据。

但是,由于云存储提供商提供的服务是多租户的,因此在数据隔离、访问控制和权限管理方面面临着许多挑战。

1.数据隔离在云存储中,多个用户的数据通常存储在同一家供应商的存储设备上。

从数据隔离的角度来看,这意味着用户需要能够确保他们的数据不会被意外或恶意地访问、修改或删除。

在这种情况下,提供商必须能够提供可靠的数据隔离。

2.访问控制提供商需要保证用户可以访问他们自己的数据,但是也需要保护数据免受未经授权的访问。

因此,提供商必须在提供访问控制方面扮演关键角色。

用户需要能够为他们的数据设置不同的访问权限,以控制谁可以访问哪些数据。

3.权限管理对于云存储服务提供商来说,管理用户权限也是一项重要的任务。

供应商需要确保用户可以访问他们具有权利的数据,同时还需要遵守各种法规和合规要求。

二、如何解决云存储的访问控制和权限管理问题为了解决云存储的访问控制和权限管理问题,提供商可以采取以下措施:1.加强数据隔离为了确保数据隔离,提供商可以采用一些技术手段,例如物理隔离、虚拟隔离和逻辑隔离。

物理隔离是指将用户数据存储在物理上分离的存储设备中,虚拟隔离则是以虚拟机的形式将不同用户的数据隔离开来,而逻辑隔离则是通过虚拟的隔墙将用户数据分隔开来。

2.提供细粒度访问控制为了解决访问控制问题,云存储提供商需要提供各种可用的访问控制技术,例如基于角色和策略的控制、基于属性的控制、基于业务流程的控制和基于上下文的访问控制等。

这样,用户就可以根据需要为自己的数据设置不同的访问权限。

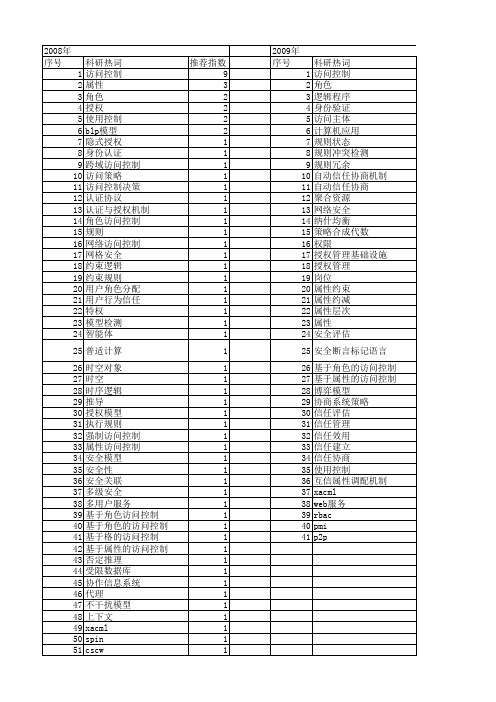

【国家自然科学基金】_基于属性的访问控制_基金支持热词逐年推荐_【万方软件创新助手】_20140801

冲突检测 元模型 信息安全 信任评估 伸缩性 传感器网络 任务 代理 云计算 云存储 个性化 web安全 sop sod约束 rbac模型 prolog kp-abe算法 cp-abe算法

1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2013年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

科研热词 推荐指数 访问控制 10 云存储 4 云计算 3 cp-abe 3 细粒度 2 签密 2 属性基加密 2 属性加密 2 密文访问控制 2 定长密文 2 基于角色的访问控制 2 基于属性的访问控制 2 非单调访问结构 1 隐私保护 1 重加密 1 语义属性 1 语义web规则语言 1 访问结构 1 细粒度访问控制 1 组密钥 1 策略表示 1 策略合成 1 策略决策 1 空间 1 移动对等传感器网络(mp2pwsn) 1 社交网络 1 气象数据 1 标准模型 1 机密性 1 本体 1 推理 1 拓扑关系 1 广播加密 1 广义签密 1 属性策略 1 属性基加密(abe) 1 属性 1 对象授权 1 密文策略 1 密文检索 1 完整性 1 大数据 1 多授权中心 1 基于属性的加密 1 可信第三方 1 可信平台模块(tpm) 1 可信存储 1 可传递性 1 双线性对 1 匿名通信 1 分级解密 1 公钥密码学 1

科研热词 访问控制 物联网 属性 预期价值 隐私策略 银行网络安全 重加密 访问树 访问控制模型 认证密钥交换 角色的访问控制 角色映射 角色 自动信任协商 继承环 继承 结构化文档 细粒度 策略合成 社会网络 研究现状 用户权限撤销 浏览器 格 数据迁移技术 数据对象 敏感信息保护 操作级别 撤销 描述方法 授权 应用环境 工作流 属性群 属性基加密 射频识别 密文访问控制 密文 完全子树框架 安全标签 安全多方计算协议 多级安全 多域 基于属性的加密 固有属性 可扩展标识语言 叛徒追踪 发展趋势 匿名访问控制 匿名性 分级存储管理 冲突解决

基于云端的文档管理平台设计与实现

基于云端的文档管理平台设计与实现随着科技的进步和人们信息化的要求,各种基于云计算的软件和服务越来越普及和重要。

其中之一就是基于云端的文档管理平台,它可以方便用户在线创建、保存、编辑和分享各种文档,提高团队协同和工作效率,还可以降低数据安全风险和硬件成本。

但是,设计和实现一个稳定、安全、易用、丰富的文档管理平台并不简单,需要考虑各种因素和技术,如需求分析、数据库设计、前端界面编写、后端逻辑实现、用户体验优化、数据备份和恢复等。

下面将从这些方面简要介绍一下如何设计和实现一款优秀的基于云端的文档管理平台。

一、需求分析在设计和实现任何一款软件或服务之前,首先要进行需求分析,明确用户的需求和期望。

对于文档管理平台而言,可以考虑下面这些方面:1. 基本功能:用户可以在线创建、保存、编辑和删除文档,可以以树形或列表形式组织文档,可以按照名称、日期、类型等属性排序和查询文档,可以对文档进行分类和打标签,可以设置文档权限和分享范围。

2. 协同办公:多个用户可以同时编辑同一个文档,可以实时显示其他用户的修改,可以回滚修改,可以通过评论、聊天、通知等方式进行沟通和交流,可以进行版本控制和历史记录,可以设置文档冲突处理和锁定机制。

3. 外部集成:用户可以通过API或插件等方式将平台集成到其他软件或服务中,如邮箱、社交媒体、项目管理工具等。

4. 移动适配:用户可以通过移动端应用或响应式网页访问和使用平台,可以在移动设备上创建、编辑和分享文档,可以离线缓存和同步文档,可以进行设备管理和数据保护。

5. 安全稳定:平台应该采用可靠的云存储方案,如AWS、Azure、Google Cloud等,应该进行数据加密、防火墙、反病毒、备份存储等措施,应该进行性能测试、负载均衡、容错处理等优化,以确保数据安全和平台稳定。

二、数据库设计一旦明确了需求,就要进行数据库设计,确定文档、用户、权限、评论等数据表之间的关系和字段,以及采用何种数据库系统和存储方式。

云存储中基于SKP-ABE的访问控制方法

t h i s p a p e r u s e d t h e s t r a t e g y o f r e v o k e mi n i mu m i n f l u e n c e a t t r i b u t e , wh i c h wi l l o n l y i n f l u e n c e l i mi t e d a t t r i b u t e s a n d ma k e

a t t r i b u t e r e v o c a t i o n e a s i l y . Ke y wo r d s Cl o u d s t o r a g e , S KP - ABE, EACS, RM I A, Us e r r e v o c a t i o n

必需解决 的关键 问题 。

控制 。吕志泉等人[ 8 ] 在云存储密文访 问控制方案 中提 出了基

于C P - A B E的改进算法 HC C P - B E, A 同时引入了密钥分 割技 术和代理 重加 密 技术 , 但是 HC C P H AB E仍 然没 有 解决 C P -

AB E中存 在的问题 。洪 澄等人 在基 于 C P . AB E 的基 础上 又 提 出了一种密文访 问控 制方法 HC R B  ̄ , 其主要是基 于 S C P -

t i o n a n d k e y mo d u l e t o c l o u d s t o r a g e s e ve r r S O t h a t t h e c o mp u t a t i o n a l e x p e n s e s wi l l b e r e d u c e d d r a ma t i c a l l y . Mo r e o v e r ,

基于属性加密的气象云数据访问控制策略研究

关键词

属性 加密 , 气象数 据 , 访 问控 制, 细粒度 T P 3 9 1 . 4 文 献标 识码 A

中图法分 类号

Re s e a r c h O n Ac c e s s Co n t r o l P o l i c y o f Me t e o ol r o g i c a l Cl o u d Da t a wi t h At t r i b u t e - b a s e d En c r y p t i o n

第4 0 卷 第l 2 期

2 0 1 3年 1 2月

{ + 算 机 科 学

Co mp u t e r S c i e n c e

1 . 4 o N o . 1

De c 2 01 3

基 于属 性 加 密 的气 象 云数 据 访 问控 制 策 略 研 究

方 忠进L 。 夏 志 华L 。 周 舒L 。 ( 南京 信 息工程 大 学计算 机 与软件 学院 南京 2 1 0 0 4 4 ) ( 南京信 息 工程 大学 滨江 学院 南 京 2 1 0 0 4 4 ) 。

一

种适合 云环境下大数据的属性加 密方案 , 解决 了气象部 门用户 多类性情况 下的资料 细粒度访 问控 制 问题 , 同时引入

全局 I 【 ) 概念 和 多方授 权机制 , 解决 了不 同机构用 户在 气象部 门各资料存储机构 间的访 问权 限问题 。 系统具有较 高的

安 全 性 和 良好 的 实用 价 值 。

F A NG Z h 0 n g - j i n 1 , 。 , 。 X I A Z h h u a 1 , 。 Z HO U s h u 1 , 。

( s c h ∞1 o f C o mp u t e r& S o f t w a r e , Na n j i n g Un i v e r s i t y o f I n f o r ma t i o n S c i e n c e& Te c h n o l o g y , Na n j i n g 2 1 0 0 4 4 , C h i n a ) ( B i n j i a n g ol C l e g e 。 Na n j i n g Un i v e r s i t y o f I n f o r ma t i o n S c i e n c e& T e c h n o l o g y , Na n j i n g 2 1 0 0 4 4 , C h i n a ) z ( J i a n g s u E n g i n e e r i n g C e n t e r o f Ne t w o r k Mo n i t o r i g, n Na n j i g n Un i v e r s i t y o f I n f o r ma t i o n ci S e n c e& Te c h n o l o g y , Na n j i g n 2 1 0 0 4 4 , C h i n a ) 3

企业级云存储服务设计与实现

企业级云存储服务设计与实现第一章云存储服务概述 (2)1.1 云存储服务简介 (2)1.2 企业级云存储需求分析 (3)1.3 企业级云存储发展趋势 (3)第二章存储架构设计 (4)2.1 存储架构概述 (4)2.2 分布式存储架构 (4)2.2.1 分布式存储架构设计理念 (4)2.2.2 技术选型 (4)2.2.3 分布式存储架构实现 (4)2.3 存储节点设计与实现 (4)2.3.1 存储节点硬件设计 (4)2.3.2 存储节点软件设计 (4)2.4 存储网络设计 (5)2.4.1 存储网络拓扑设计 (5)2.4.2 存储网络功能优化 (5)2.4.3 存储网络安全性设计 (5)第三章数据管理机制 (5)3.1 数据管理概述 (5)3.2 数据去重与压缩 (5)3.2.1 数据去重 (5)3.2.2 数据压缩 (5)3.3 数据加密与安全 (6)3.4 数据备份与恢复 (6)3.4.1 数据备份 (6)3.4.2 数据恢复 (6)第四章元数据管理 (7)4.1 元数据管理概述 (7)4.2 元数据存储结构 (7)4.3 元数据查询与更新 (7)4.4 元数据备份与恢复 (8)第五章高可用性与负载均衡 (8)5.1 高可用性概述 (8)5.2 存储节点冗余 (8)5.3 负载均衡策略 (9)5.4 容灾备份方案 (9)第六章数据访问与共享 (9)6.1 数据访问概述 (9)6.2 文件系统设计 (10)6.2.1 文件系统概述 (10)6.2.2 文件系统架构 (10)6.2.3 文件系统实现 (10)6.3 数据共享机制 (10)6.4 数据访问控制 (11)第七章用户管理与服务定制 (11)7.1 用户管理概述 (11)7.2 用户认证与权限管理 (11)7.2.1 用户认证 (11)7.2.2 权限管理 (12)7.3 服务定制与计费 (12)7.3.1 服务定制 (12)7.3.2 计费策略 (12)7.4 用户界面设计 (12)第八章监控与运维 (13)8.1 监控概述 (13)8.2 存储系统功能监控 (13)8.3 存储资源管理 (13)8.4 运维工具与自动化 (14)第十章项目管理与实施 (14)10.1 项目管理概述 (14)10.2 项目进度控制 (14)10.3 风险管理与应对 (15)10.4 项目验收与评估 (15),第一章云存储服务概述1.1 云存储服务简介互联网技术的飞速发展,数据已成为企业宝贵的资产。

云计算中基于属性和定长密文的访问控制方法

( 1 . C o l l e g e o f C o mp u t e r , N a n j i n g U n i v e r s i t y o f P o s t s&T e l e c o mmu ic n a t i o n s , S a n j i n g 2 1 0 0 0 3 , C h i n a ;

Ac c e s s Co n t r o l Me t h o d Ba s e d o n At t r i b u t e a n d Co n s t a n t — . s i z e

Ci p h e r t e x t i n Cl o u d Co mp u t i n g

有时需要对数据加密后再托管云存储 , 如何实现非可信环境 中加密数据 的访问控制是云计算技术和应用需要解决的问

题 。文 中提 出一种基 于属 性和 固定 密文 长度 的 层 次化 访 问 控 制方 法 , 该 方 案 将 密 文 长 度 和双 线 性 对 计算 量 限制 在 固定 值, 具 有较 高 的效率 , 并且 引入 层次 化授 权结 构 , 减 少 了单 一 授权 的负 担 和 风 险 , 实 现 了 高效 、 精 细、 可扩 展 的访 问 控 制 。 同 时证 明了该 方案 在判 定性 q — B D H E假 设下 具有 C C A 2安 全性 。

,

Na n j i n g 2 1 2 0 0 3 , C h i n a )

Ab s t r a c t : Wi t h t h e po p u l a r i t y o f c l o u d c o mp u in t g, he t r e h a v e b e e n i n c r e a s i n g c o n c e r n s o n i t s s e c u r i t y. Da t a o wne r s h a ve t o e n c r y p t O Ut - s o u r c e d d a t at o e n f 眦 c o n i f d e nt i a l i t y a st he c l o u d c o mp u i t n g e n v i r o n me n ti s d i s t r i b u t e d a n du n t r u s t e d . Th e ef r o e. r h o wt o a c h i e v ep r a c t i ・

企业级云服务平台架构设计与实施方案

企业级云服务平台架构设计与实施方案第一章:项目背景与需求分析 (2)1.1 项目背景 (2)1.2 需求分析 (2)1.2.1 业务需求 (2)1.2.2 技术需求 (2)1.2.3 法规需求 (3)1.3 项目目标 (3)第二章:系统架构设计 (3)2.1 总体架构 (3)2.2 服务架构 (4)2.3 数据架构 (4)2.4 安全架构 (4)第三章:核心技术与组件 (5)3.1 云计算技术 (5)3.2 虚拟化技术 (5)3.3 分布式存储技术 (6)3.4 容器技术 (6)第四章:服务部署与管理 (6)4.1 服务部署策略 (6)4.2 服务监控与运维 (7)4.3 自动化部署与运维 (7)4.4 服务生命周期管理 (7)第五章:功能优化与扩展 (8)5.1 系统功能评估 (8)5.2 功能优化策略 (8)5.3 系统扩展策略 (8)5.4 弹性计算与负载均衡 (8)第六章:数据备份与恢复 (9)6.1 数据备份策略 (9)6.2 数据恢复策略 (9)6.3 备份存储与优化 (9)6.4 数据安全与隐私保护 (10)第七章:安全防护与合规 (10)7.1 安全策略设计 (10)7.2 安全防护措施 (11)7.3 合规性与法规要求 (11)7.4 安全审计与监控 (11)第八章:用户接入与权限管理 (12)8.1 用户认证与授权 (12)8.2 用户接入方式 (12)8.3 权限管理策略 (13)8.4 用户行为分析与审计 (13)第九章:项目实施与推进 (13)9.1 项目管理策略 (13)9.2 实施计划与阶段划分 (14)9.3 风险管理 (14)9.4 项目评估与反馈 (15)第十章:运维与持续改进 (15)10.1 运维体系构建 (15)10.2 运维团队建设 (16)10.3 持续集成与持续部署 (16)10.4 持续优化与迭代更新 (16)第一章:项目背景与需求分析1.1 项目背景信息技术的飞速发展,云计算作为一种新型的计算模式,已经逐渐成为企业信息化建设的重要手段。

基于属性加密的共享文件分级访问控制方案

基于属性加密的共享文件分级访问控制方案林曦;韩益亮【摘要】针对文件共享中对文件管理松散、对人员权限设置不明确、不能实现对密文分级访问等问题,设计了一种基于属性加密的共享文件分级访问控制方案.构造了一种新型的属性加密算法,它将属性加密分成两个阶段进行,用户可以通过制定两类属性加密策略对数据进行分级属性加密,实现数据的分级访问控制.使用属性加密算法加密对称密钥,SM4对称加密算法加密数据的混合加密方法,进一步提高方案的加密效率.最后,对数据的安全性、属性加密算法效率及SM4算法效率进行分析.%To solve the problems in file sharing, such as files management is too loose, users'permissions are not clear, it is unable to access the ciphertext hierarchically and soon on, a hierarchical access control scheme of shared file based on attribute encryption is proposed in our paper. A new algorithm based on attribute encryption is constructed to realize the hierarchically access control, which divides encryption into two phases and then the user can use two types of attributes encryption strategies to encrypt the data hierarchically.Hybrid encryption is used to ensure a high efficiency operation, which encrypts the symmetric key with attribute encryption algorithm and encrypts data with the SM4 symmetric encryption algorithm.Finally, the security of data and the efficiency of both attribute encryption and SM4 algorithm is analyzed.【期刊名称】《燕山大学学报》【年(卷),期】2017(041)005【总页数】7页(P450-456)【关键词】文件共享;分级访问控制;属性加密;SM4算法【作者】林曦;韩益亮【作者单位】武警工程大学电子技术系,陕西西安710086;武警工程大学电子技术系,陕西西安710086【正文语种】中文【中图分类】TP309随着网络的普及和计算机技术的不断发展,用户在日常生活和办公中将产生大量的文件数据,而这些数据往往需要共享。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Computer Science and Application 计算机科学与应用, 2013, 3, 1-5/10.12677/csa.2013.38A003 Published Online November 2013(/journal/csa.html) Design and Implementation of an Attribute Based AccessControl System for Cloud Storage*Pengjian Sun1,2, Siyue Zhang2,3, Chuanyi Liu2,3, Cong Wang2,31School of Computer Science, Beijing University of Posts and Telecommunication, Beijing 2Key Laboratory of Trustworthy Distributed Computing and Service (BUPT), Beijing University of Posts and Telecommunication, Beijing3School of Software, Beijing University of Posts and Telecommunications, BeijingEmail: pengjiansun@, wangc@Received: Sep. 29th, 2013; revised: Oct. 25th, 2013; accepted: Nov. 8th, 2013Copyright © 2013 Pengjian Sun et al. This is an open access article distributed under the Creative Commons Attribution License, which permits unre-stricted use, distribution, and reproduction in any medium, provided the original work is properly cited.Abstract: To satisfy the security demand of cloud storage application, this paper designed and implemented an attribute based access control mechanism named EncFS, which is suitable for cloud storage system. EncFS is a file system of user space, which is based on fuse and access control strategy for Linux operating system. It uses identity information as attributes for access control. Therefore, this system can simplify password management and storage, realize the fine-grained access control and solve the problem of dynamic expansion of large-scale users.Keywords: Access Control; Attribute Based; Cloud Storage基于属性的云存储访问控制系统的设计与实现*孙鹏建1,2,张思悦2,3,刘川意2,3,王枞2,31北京邮电大学计算机学院,北京2北京邮电大学可信分布式计算与服务教育部重点实验室,北京3北京邮电大学软件学院,北京Email: pengjiansun@, wangc@收稿日期:2013年9月29日;修回日期:2013年10月25日;录用日期:2013年11月8日摘要:本文针对云存储应用的安全访问需求,以及目前适用于云存储环境的基于属性的方案,设计和实现了一种基于属性的云存储系统访问控制机制:EncFS。

EncFS是基于fuse的用户态文件系统,权限鉴别建立在Linux 系统对用户的划分基础上,将用户的身份信息作为属性进行访问控制,不需要输入口令,从而简化了对身份和口令的管理和存储,实现了云存储下的细粒度访问控制,解决了大规模用户动态扩展问题。

关键词:访问控制;基于属性;云存储1. 引言在云存储服务模式[1]中,数据存储由不可信的服务器控制,处于用户控制之外,访问控制的目标是通过对数据进行控制,确保只有被授权的用户才能访问数据,从而保证云存储中数据的保密性。

主流的访问控制模型[2]有三种:自主访问控控制(DAC)、强制访问控制(MAC)、基于角色的访问控制(RBAC)。

但这三种模型都无法满足云存储的应用需求。

主要表现为:1) DAC存在大规模用户动态扩展问题,即随着用户和资源数量的增长,DAC中的ACL 规模急剧增加,难以管理和维护;2) MAC模式灵活性不够;3) RBAC[3]难以实现细粒度访问控制,因为若要进行细粒度的访问控制,必须对用户进行精确区分,从而使RBAC需要定义大量的用户角色,这给角*资助信息:本研究得到国家高技术研究发展计划863项目(2012AA012600, 2012AA012606)的资助。

色的分配和管理带来困难。

针对上述问题,本文提出了一种适用于云存储应用需求的基于属性的访问控制模型(attribute based access control, ABAC),该模型将相关实体的属性作为授权的基础进行访问决策,通过用户属性和数据属性的匹配关系确定解密能力,不仅能够简化云存储环境下的权限管理,还能解决传统访问控制模型中存在的大规模用户动态扩展问题、灵活性问题和细粒度访问控制问题。

2. 相关工作访问控制技术的目标是通过对用户访问资源的活动进行有效监控,使合法的用户在合法的时间内获得有效的访问控制权限,防止非授权用户访问系统资源,从而保证信息资源不被非法使用和访问。

传统主流的访问控制模型有三种:自主访问控制、强制访问控制、基于角色访问控制。

文献[2]是早期经常被使用的安全策略模型,自主访问控制模型,它通过访问控制列表ACL实现权限管理,简单方便,可以实现细粒度访问控制,其不足之处是随着用户和资源数量的增长,DAC中的ACL规模急剧增加,难以管理和维护,而云存储是多租户平台环境,所以DAC不能满足云存储的应用需求。

文献[2]提到的强制访问控制模型,虽然不存在大规模用户动态授权扩展问题,但是其灵活性不够,云存储服务需要提供给形形色色的用户使用,所以这种模型也不适合云存储应用需求。

基于角色的访问控制模型[3]可以解决云存储环境下的大规模用户动态授权问题,但是却难以实现细粒度访问控制,云存储环境下需要对用户进行精确区分,以便准确地满足用户的服务需求,若要用RBAC进行细粒度的访问控制,需要定义大量的用户角色,这会给角色的分配和管理带来困难。

随着云计算等新型计算模式的出现和普及,已有学者开始针对云计算平台访问控制进行研究。

文献[4]基于RBAC模型采用分层的方法针对云平台提出了一种访问控制方法,解决了云平台访问角色命名冲突等问题,但缺少对实现方法的探讨。

文献[5]提出了一个引入部门的多租户访问控制模型,但无法实现租户层次的继承,并且将管理职责全部交由租户管理员导致其权限过大,无法对其控制。

云存储系统自身的结构特点,决定了其需要实现大规模动态用户扩展和细粒度访问控制,文献[6]提出的基于CP-ABE算法的密文属性访问控制机制,其主要思想是基于密文属性进行加密,虽然可以满足云存储环境对于访问控制系统的需求,但是其数据所有者直接进行分布式分发密钥,密钥发布与管理相当复杂。

借鉴基于密文属性的访问控制机制,本文将Linux系统的用户的组属性作为属性信息对数据进行加密,既解决了大规模用户动态扩展问题、细粒度访问控制问题,同时避免了复杂的密钥发布与管理,大大简化了云存储环境下的权限管理。

3. 基于属性的访问控制技术基于属性的访问控制把与访问控制相关的时间、实体空间位置、实体行为、访问历史等信息当作主体、客体、权限和环境的属性来统一建模,通过定义属性之间的关系描述复杂的授权和访问控制约束,能够灵活地表达细粒度[5]、复杂的访问授权和访问控制策略,从而增强访问控制系统的灵活性和可扩展性。

3.1. 基本框架ABAC中的基本元素包括请求者,被访问资源,访问方法和条件,这些元素统一使用属性来描述,而且各个元素所关联的属性可以根据系统需要定义。

策略中的访问者是通过访问者属性来描述;同样,被访问资源,方法也是通过资源和方法的属性来描述;而条件用环境属性来描述。

环境属性[7],通常是一类不属于主体,资源和方法的动态属性,如访问时间,历史信息等。

条件有时也会用来描述不同类型属主具有的属性之间的关系。

ABAC框架[8]示意图如图1所示。

策略执行点(PEP)接收原始访问请求(NAR),然后根据原始访问请求,利用不同的属性权威(AA)中存储的属性信息构建一个基于属性的访问请求(AAR),基于属性的访问请求描述了请求者、资源、方法和环境属性,策略执行点将基于属性的访问请求传递给策略判定点(PDP),策略判定点根据从策略管理点(PAP)处获取的策略对基于属性的访问请求进行判定,并将判定结果传给策略执行点,策略执行点执行此访问判定结果。

3.2. 访问流程ABAC中的访问流程如下:Figure 1.Schematic: ABAC framework图1. 基于属性访问控制框架示意图首先,用户申请访问,在身份验证阶段通过向系统提交公钥证书证明自己的身份。

被申请者对该证书进行验证,包括签名的验证,以及是否过期或被撤销;如果证书合法,用户通过身份验证,则从中提取属性信息;否则,拒绝该用户的非法访问,该次申请随即失效并终止;系统将得到的用户属性信息进行授权策略验证,匹配该属性与数据属性,对权限对象进行约束性检查,得出用户所有的合法访问权限;如需进行授权委托,则由被申请者进行相关的委托策略;否则对比用户的合法权限集与资源要求权限集,在前者包含后者的情况下,创建会话对象,允许其访问资源,否则拒绝用户的访问,这次申请随机失效并终止;访问完成后,被申请者关闭会话,释放系统资源。

4. 基于属性的访问控制技术的实现4.1. 软件功能EncFS是一个运行在Linux上的文件管理软件。