利用wireshark分析HTTP协议实验报告

实验二、Wireshark的使用与PackerTracer的使用

实验二 Wireshark的使用与PackerTracer的使用实验目的:掌握网络协议分析软件Wireshark的常用操作和网络模拟器PackerTracer的常用操作。

实验环境:计算机若干、直通双绞线若干、小型非管理交换机10台。

实验步骤:1、配置对等局域网2、Wireshark的使用(1)启动系统。

点击“Wireshark”图标,将会出现如图1 所示的系统界面。

图1 Wireshark 系统界面其中“俘获(Capture)”和“分析(Analyze)”是Wireshark 中最重要的功能。

(2) 分组俘获。

点击“Capture/Interface”菜单,出现如图2 所示界面。

图2 俘获/接口界面如果该机具有多个接口卡,则需要指定希望在哪块接口卡俘获分组。

点击“Options”,则出现图3 所示的界面。

图3 俘获/接口/选项界面在该界面上方的下拉框中将列出本机发现的所有接口;选择一个所需要的接口;也能够在此改变俘获或显示分组的选项。

此后,在图2 或者图3 界面中,点击“Start(开始)”,Wireshark 开始在指定接口上俘获分组,并显示类似于图4 的界面。

当需要时,可以点击“Capture/Stop” 停止俘获分组,随后可以点击“File/Save”将俘获的分组信息存入踪迹(trace)文件中。

当需要再次俘获分组时,可以点击“Captuer/Start”重新开始俘获分组。

(3) 协议分析。

系统能够对Wireshark 俘获的或打开的踪迹文件中的分组信息(用File/Open 功能)进行分析。

如图4 所示,在上部“俘获分组的列表”窗口中,有编号(No)、时间(Time)、源地址(Source)、目的地址(Destination)、协议(Protocol)、长度(Length)和信息(Info) 等列(栏目),各列下方依次排列着俘获的分组。

中部“所选分组首部的细节信息”窗口给出选中协议数据单元的首部详细内容。

实验yi:网络协议分析工具Wireshark的使用

--------------------------------------------------------------------------------

c.根据Wireshark所观察到的现象解释解析域名“”所对应MX记录的过程。

本地主机的DNS客户端发送了一个查询且资源记录类型为MX的DNS查询报文。收到一个DNS回答报文,告知其规范主机名为。

d.“”域有几个邮件服务器?它们的IP地址分别是什么?

进入SYN_SEND状态,等待服务器确认。

第二次握手:服务器收到SYN包,ACK =1,同时发送SYN= 0的包,进入SYN_RECV状态。

第三次握手:收到上部报文后,本地主机回复了ACK=1的确认报文段,至此,链接建立。

c.TCP的连接终止过程:

第一次:本地主机向目的主机发送[FIN,ACK]报文,seq=16452,ack =58,FIN=1,请求中断链接

2.用Wireshark观察tracert命令的工作过程:(20分)

(1)运行Wireshark, 开始捕获tracert命令中用到的消息;

(2)执行“tracert-d ”

根据Wireshark所观察到的现象思考并解释tracert的工作原理。

-----------------------------------------------------------

--------------------------------------------------------------------------------

网络安全实验七-Wireshark网络监听实验

计算机与信息科学学院实验报告(2012—2013学年第一学期)课程名称:网络安全实验班级:学号:姓名:任课教师:计算机与信息科学学院实验报告(二)、实验步骤:1、安装Wireshark(1)双击文件夹中的可执行文件,如图1所示。

图1 Wireshark的可执行文件(2)该对话框时一个安装提示,如果之前没有安装过该文件,则点击下一步,如图2所示。

图2 确认对话框(3)图3所示是一个关于该软件的许可证说明,可以忽略,点击下一步。

图3 Wireshark的许可说明(4)在图4中罗列出来的是一些可选安装组件,可根据实际需要选择安装图4 选择安装组件(5)以下是关于该软件的图标创建位置和支持的文件拓展,图标部分可根据实际情况选择,然后点击下一步,如图5所示。

图5 快捷方式(6)程序的安装位置,这里选择默认,点击下一步。

图6 程序安装位置(7)安装WinPcap插件,在这一步必须勾选安装,不然无法进行以下的实验。

图7 勾选WinPcap插件(8)下面开始进入WinPcaP插件的安装过程,点击下一步,如图8所示。

图8 安装WinPcaP(9)这一步是对WincaP插件的介绍,可以不用理会,继续下一步。

图9 WinPcaP介绍(10)WinPcaP的许可协议,点击“I Agren”,如图10所示。

图10 许可协议(10)在系统引导时自动启动该插件,默认选择,点击“Install”,如图11所示。

图11 WinPcaP的自动启动(11)经过了那么多步,终于到尽头了。

直接点“Finish”,结束WinPcaP的安装。

图12 WinPcaP安装结束(12)插件安装完了,点击下一步,如图13所示。

图13 Wireshark安装结束(13)Wireshark安装的最后一步,勾选“Run Wireshark……”,点击“Finish”图14 Wireshark成功安装2、Wireshark的基本操作(1)在ip为192.168.0.4的虚拟主机上双击安装好的Wireshark可执行文件“Wireshake.exe”,弹出Wireshark操作界面。

抓包分析报告

计算机通信与网络实验报告实验题目:抓包并进行分析班级:..姓名:..学号:..Wireshark抓包分析Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息,与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

一、安装软件并抓包1:安装并运行wireshark并打开捕获界面。

2、捕获选项图1捕获选项的设置3、开始抓包点击上图中的“Start”开始抓包几分钟后就捕获到许多的数据包了,主界面如图所示:图2 主界面显示如上图所示,可看到很多捕获的数据。

第一列是捕获数据的编号;第二列是捕获数据的相对时间,从开始捕获算为0.000秒;第三列是源地址,第四列是目的地址;第五列是数据包的信息。

选中第8个数据帧,然后从整体上看看Wireshark的窗口,主要被分成三部分。

上面部分是所有数据帧的列表;中间部分是数据帧的描述信息;下面部分是帧里面的数据。

二、分析UDP、TCP、 ICMP协议1、UDP协议UDP 是User Datagram Protocol的简称,中文名是用户数据包协议,是 OSI 参考模型中一种无连接的传输层协议,提供面向事务的简单不可靠信息传送服务。

它是IETF RFC 768是UDP的正式规范。

(1) UDP是一个无连接协议,传输数据之前源端和终端不建立连接,当它想传送时就简单地去抓取来自应用程序的数据,并尽可能快地把它扔到网络上。

在发送端,UDP传送数据的速度仅仅是受应用程序生成数据的速度、计算机的能力和传输带宽的限制;在接收端,UDP把每个消息段放在队列中,应用程序每次从队列中读一个消息段。

(2)由于传输数据不建立连接,因此也就不需要维护连接状态,包括收发状态等,因此一台服务机可同时向多个客户机传输相同的消息。

(3) UDP信息包的标题很短,只有8个字节,相对于TCP的20个字节信息包的额外开销很小。

wireshark抓包分析

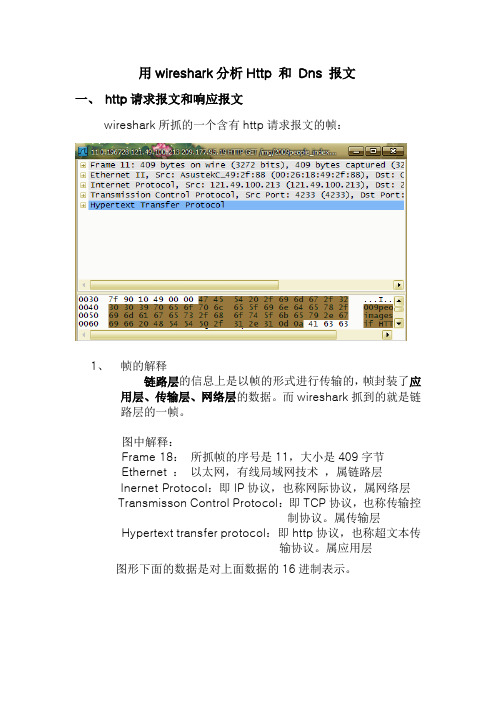

用wireshark分析Http 和Dns 报文一、http请求报文和响应报文wireshark所抓的一个含有http请求报文的帧:1、帧的解释链路层的信息上是以帧的形式进行传输的,帧封装了应用层、传输层、网络层的数据。

而wireshark抓到的就是链路层的一帧。

图中解释:Frame 18:所抓帧的序号是11,大小是409字节Ethernet :以太网,有线局域网技术,属链路层Inernet Protocol:即IP协议,也称网际协议,属网络层Transmisson Control Protocol:即TCP协议,也称传输控制协议。

属传输层Hypertext transfer protocol:即http协议,也称超文本传输协议。

属应用层图形下面的数据是对上面数据的16进制表示。

2、分析上图中的http请求报文报文分析:请求行:GET /img/2009people_index/images/hot_key.gif HTTP/1.1 方法字段/ URL字段/http协议的版本我们发现,报文里有对请求行字段的相关解释。

该报文请求的是一个对象,该对象是图像。

首部行:Accept: */*Referer: /这是网站网址Accept-Language: zh-cn 语言中文Accept-Encoding: gzip, deflate 可接受编码,文件格式User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; CIBA; .NET CLR 2.0.50727; .NET CLR 1.1.4322; .NET CLR 3.0.04506.30; 360SE)用户代理,浏览器的类型是Netscape浏览器;括号内是相关解释Host: 目标所在的主机Connection: Keep-Alive 激活连接在抓包分析的过程中还发现了另外一些http请求报文中所特有的首部字段名,比如下面http请求报文中橙黄色首部字段名:Accept: */*Referer: /thread-345413-1-1.html这是html文件网址Accept-Language: zh-cn 语言中文Accept-Encoding: gzip, deflate 可接受编码,文件格式If-Modified-Since: Sat, 13 Mar 2010 06:59:06 GMT 内容是否被修改:最后一次修改时间If-None-Match: "9a4041-197-2f11e280" 关于资源的任何属性(ET ags值)在ETags的值中可以体现,是否改变User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; CIBA; .NET CLR 2.0.50727; .NET CLR 1.1.4322; .NET CLR 3.0.04506.30; 360SE)用户代理,浏览器的类型是Netscape浏览器;括号内是相关解释Host: 目标所在的主机Connection: Keep-Alive 激活连接Cookie: cdb_sid=0Ocz4H; cdb_oldtopics=D345413D; cdb_visitedfid=17; __gads=ID=7ab350574834b14b:T=1287731680:S=ALNI_Mam5QHAAK2cJdDTRuSxY 24VDbjc1Acookie,允许站点跟踪用户,coolie ID是7ab350574834b14b3、分析http的响应报文,针对上面请求报文的响应报文如下:wireshark对于2中http请求报文的响应报文:展开http响应报文:报文分析:状态行:HTTP/1.0 200 OK首部行:Content-Length: 159 内容长度Accept-Ranges: bytes 接受范围Server: nginx 服务器X-Cache: MISS from 经过了缓存服务器Via::80(squid/2.6.STABLE14-20070808) 路由响应信息Date: Fri, 22 Oct 2010 12:09:42 GMT 响应信息创建的时间Content-Type: image/gif 内容类型图像Expires: Fri, 22 Oct 2010 12:10:19 GMT 设置内容过期时间Last-Modified: Fri, 11 Jun 2010 00:50:48 GMT 内容最后一次修改时间Powered-By-ChinaCache:PENDING from CNC-BJ-D-3BA ChinaCache的是一家领先的内容分发网络(CDN)在中国的服务提供商。

捕获再捕获实验报告

一、实验模块计算机网络二、实验标题捕获再捕获实验三、实验目的1. 掌握网络数据包捕获的基本方法;2. 了解不同网络协议的工作原理;3. 学习使用Wireshark等网络抓包工具进行数据包捕获和分析。

四、实验环境1. 实验设备:电脑一台,网络连接正常;2. 实验软件:Wireshark抓包工具;3. 实验环境:以太网。

五、实验内容1. 捕获原始网络数据包;2. 分析捕获到的数据包;3. 再次捕获网络数据包,观察变化。

六、实验步骤1. 打开Wireshark,选择合适的网络接口进行抓包;2. 设置过滤条件,只捕获特定的协议数据包,如TCP、UDP等;3. 启动抓包,进行网络操作(如浏览网页、发送邮件等);4. 停止抓包,查看捕获到的数据包;5. 分析捕获到的数据包,了解协议工作原理;6. 再次进行网络操作,观察数据包的变化;7. 对比分析两次捕获到的数据包,找出差异。

七、实验过程1. 打开Wireshark,选择以太网接口进行抓包;2. 设置过滤条件,只捕获HTTP协议数据包;3. 启动抓包,打开网页进行浏览;4. 停止抓包,查看捕获到的数据包;5. 分析捕获到的数据包,了解HTTP协议工作原理;6. 再次进行网络操作,如发送邮件;7. 对比分析两次捕获到的数据包,找出差异。

八、实验结果与分析1. 第一次捕获到的数据包为HTTP请求,包含请求方法、URL、版本等信息;2. 第二次捕获到的数据包为HTTP响应,包含响应状态码、内容长度、实体等;3. 对比两次捕获到的数据包,发现第二次捕获的数据包中,请求方法和URL与第一次相同,但响应状态码、内容长度等有所不同。

九、实验总结1. 通过本次实验,掌握了网络数据包捕获的基本方法;2. 学习了不同网络协议的工作原理,如HTTP协议;3. 使用Wireshark等网络抓包工具,对捕获到的数据包进行分析,有助于了解网络通信过程。

十、实验反思1. 在实验过程中,需要注意设置合适的过滤条件,以便快速定位所需捕获的数据包;2. 分析数据包时,要熟悉不同协议的格式和内容,以便准确解读数据包;3. 实验过程中,遇到的问题主要包括数据包捕获失败、分析不准确等,通过查阅资料和请教他人,成功解决了这些问题。

TCPIP实验报告

(5)从Analyze菜单中选择“ Follow TCP Stream”,显示整个数据流。

Response: 250 Directorychanged to /

9

pwd

Response: 257 "/" is current directory.

表3-2

序号

客户端->服务器

服务器->客户端

1

Response: 220 Serv-U FTP Server v6.0 for WinSock ready...

有:If-Modified-Since: Fri,13 May 2011 01:41:12

GMT\r\n

10.服务器对第二个HTTP GET请求的响应消息中的HTTP状态代码是多少?服务器是否明确返回了文件的内容?请解释。

304 没有 通过状态码来对应操作文件命令 进而找到文件

11.你的浏览器一共发出了多少个HTTP GET请求?

实验四DNS实验

一.实验目的

1.熟悉并掌握WireShark的基本操作,了解网络协议实体间的交互以及报文交换。

2.分析DNS协议

二.实验内容

借助于网络分析议WireShark捕获HTTP、TCP、DNS报文, 分析DNS报文头结构,理解其具体意义。

实验内容1:在浏览器的地址栏中输入:

需要回答的问题

1.定位到DNS查询消息和查询响应报文,这两种报文的发送是基于2.UDP还是基于TCP的?

【分析】应用层协议分析报告

【关键字】分析应用层协议分析报告篇一:实验二应用层协议分析实验报告(2)实验二应用层协议分析实验报告1.实验目的:分析HTTP协议报文的首部格式,理解HTTP协议的工作过程;分析DNS的工作过程。

2.实验环境:(1)连入Internet的主机一台(2)主机安装Ethereal软件3.实验步骤:a.下载一个非常简单的HTML文件(该文件不嵌入任何东西),利用Ethereal软件分析HTTP协议。

(1)启动Web browser。

清空浏览器的缓存。

(2)启动Ethereal,开始Ethereal分组俘获。

(3)在打开的Web browser窗口中可输入下列地址之一? ? ? ? /retype/zoom/ac16f50503d8ce2f006623a3?pn=2&x=0&y=0&raww=531&rawh=92&o=jpg_6_0__ _____&type=pic&aimh=&md5sum=f6ff18528fdafd1f217dad03259c93db&sign=ec&zoom=&png= 1342-3133&jpg=0-37736" target="_blank">点此查看首部字段:(3)打开test1的捕获文件,分析响应报文状态行字段:首部行字段:(4)根据捕获的报文,填写相应的内容实验b.根据操作回答下面的问题。

(1)填写浏览器的输入的URL地址。

URL地址:/ 。

(2)分析test2的捕获文件,你的浏览器一共发出了多少个HTTP GET请求,每个GET 请求的东西是什么?这些请求被发送到的目的地的IP地址是多少?(3)分析你的浏览器向服务器发出的第一个HTTP GET请求的内容,在该请求报文中,是否有一行是:IF-MODIFIED-SINCE?分析服务器响应报文的内容,服务器是否明确返回了文件的内容?如何获知?在该请求报文中,没有IF-MODIFIED-SINCE行。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

利用wireshark分析HTTP协议实验报告

实验目的:

通过利用Wireshark分析HTTP协议,实验理解HTTP协议的工作原理

和常见的HTTP请求和响应消息的格式,并学会利用Wireshark工具进行

网络流量分析和调试。

实验步骤:

1.实验环境准备:

b. 打开Wireshark工具,并选择适当的网络接口开始抓包。

2.抓取HTTP协议数据包:

a. 在Wireshark工具中点击“开始”按钮,开始抓包。

c. 在Wireshark工具中停止抓包。

3.分析HTTP消息:

a. 在Wireshark工具中选择一个HTTP数据包,并展开协议分析窗口。

b.分析HTTP请求消息的格式,包括请求方法、URL、HTTP版本、请

求头和请求体等。

c.分析HTTP响应消息的格式,包括状态码、状态描述、响应头和响

应体等。

4.进行HTTP会话分析:

a. 在Wireshark工具中选择一个HTTP请求数据包,并右击菜单选择“Follow TCP Stream”选项。

b.分析TCP流的数据包,包括请求和响应的传输数据等。

5.进行HTTP分片分析:

a. 在Wireshark工具中选择一个HTTP数据包,并展开协议分析窗口。

b.分析数据包的分片情况,包括分片的数量和分片的大小等。

6.进行HTTP身份认证分析:

a. 在Wireshark工具中选择一个HTTPS数据包,并展开协议分析窗口。

b.分析HTTPS数据包的SSL/TLS握手过程和加密信息等。

实验结果:

通过对Wireshark抓包和分析,我们可以得到一个完整的HTTP会话

过程。

通过分析HTTP请求和响应消息的格式,可以了解到HTTP协议的工

作原理和常见的消息头信息。

通过分析TCP流的数据包,可以了解到

HTTP数据的传输情况和时序关系。

通过分析HTTP的分片情况,可以了解

到HTTP数据在传输过程中可能发生的分片现象。

通过分析HTTPS数据包,可以了解到HTTPS协议的加密过程和身份认证机制。

实验总结:

通过本次实验,我们深入了解了HTTP协议的工作原理和常见的HTTP

请求和响应消息的格式,并通过Wireshark工具进行网络流量分析和调试。

通过捕获和分析HTTP数据包,我们可以观察到HTTP请求和响应的过程,

了解HTTP协议的工作机制。

同时,我们还可以利用Wireshark工具对

TCP流、HTTP分片和HTTPS等进行深入分析和调试,从而更好地理解和应

用HTTP协议。

在实际应用中,我们可以利用Wireshark工具对网络流量进行实时监控和调试,从而发现网络中的问题和瓶颈,提高系统的性能和安全性。

同时,通过分析HTTP数据包,可以对系统的运行情况进行诊断和优化,从而提升用户体验和系统的稳定性。

总之,Wireshark工具和HTTP协议的分析技巧对于网络工程师和系统管理员来说是非常重要的,通过不断实践和学习,我们可以提高对网络流量的分析能力和网络调试的技巧,从而更好地应对复杂的网络环境和问题。