Cisco switch设定标准

Cisco交换机配置手册

2950交换机简明配置维护手册目录说明 (3)产品特性 (3)配置端口 (4)配置一组端口 (4)配置二层端口 (6)配置端口速率及双工模式 (6)端口描述 (7)监控及维护端口 (8)监控端口和控制器的状态 (8)刷新、重置端口及计数器 (10)关闭和打开端口 (10)配置VLAN (11)理解VLAN (11)可支持的VLAN (12)配置正常范围的VLAN (12)生成、修改以太网VLAN (13)删除VLAN (14)将端口分配给一个VLAN (15)配置VLAN Trunks (16)使用STP实现负载均衡 (19)配置Cluster (23)说明本手册只包括日常使用的有关命令及特性,其它未涉及的命令及特性请参考英文的详细配置手册。

产品特性2950是只支持二层的交换机支持VLAN∙到250 个VLAN∙支持VLAN ID从1到4094(IEEE 802.1Q 标准)∙支持ISL及IEEE 802.1Q封装安全∙支持IOS标准的密码保护∙支持标准及扩展的访问列表来定义安全策略∙支持基于VLAN的访问列表监视∙交换机LED指示端口状态∙SPAN及远端SPAN (RSPAN) 可以监视任何端口或VLAN的流量∙内置支持四组的RMON监控功能(历史、统计、告警及事件)配置端口配置一组端口当使用interface range命令时有如下的规则:∙有效的组范围:o vlan从1 到4094o fastethernet槽位/{first port} - {last port}, 槽位为0o gigabitethernet槽位/{first port} - {last port},槽位为0o port-channel port-channel-number - port-channel-number, port-channel号从1到64∙端口号之间需要加入空格,如:interface range fastethernet 0/1 – 5是有效的,而interface range fastethernet 0/1-5是无效的.∙interface range命令只能配置已经存在的interface vlan∙所有在同一组的端口必须是相同类别的。

思科交换机网络设备的初始化配置

思科交换机网络设备的初始化配置你还在为不知道思科交换机网络设备的初始化配置而烦恼么?接下来是小编为大家收集的思科交换机网络设备的初始化配置教程,希望能帮到大家。

思科交换机网络设备的初始化配置的方法可网管交换机(三层交换机除外)无需配置即可作为傻瓜交换机使用,但是没有配置的交换机将不能发挥其功能和安全性。

没有配置的路由器无法实现网络之间的通信。

2,网络设备的管理方式外置配置源控制台(超级终端),虚拟终端(Telnet),网管工作站(Cisco的CiscoWork,HP的OpenView),TFTP服务器3,CLI一种基于DOS 命令行的软件系统,对大小写不敏感,可以缩写命令和参数。

Cisco IOS命令行需要在各自的命令模式下才能执行,因此,想执行某个命令,必须进入相应的配置模式。

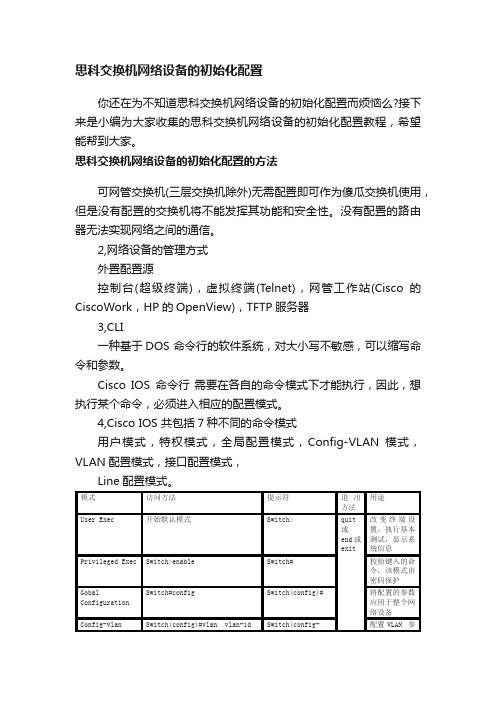

4,Cisco IOS 共包括7种不同的命令模式用户模式,特权模式,全局配置模式,Config-VLAN 模式,VLAN配置模式,接口配置模式,Line配置模式。

模式访问方法提示符退出方法用途User Exec 开始默认模式Switch> quit或end或exit 改变终端设置,执行基本测试,显示系统信息Privileged Exec Switch>enable Switch# 校验键入的命令,该模式由密码保护Gobal Configuration Switch#config Switch(config)# 将配置的参数应用于整个网络设备Config-vlan Switch(config)#vlan vlan-id Switch(config-配置VLAN 参vlan)# 数。

VLAN configuration Switch#vlan database Switch(vlan)# 在VLANdatabase 中为VLAN 1-1005配置VLAN 参数Interface Configuration Switch(config)#interface Switch(config-if)#为Ethernetinterfaces等配置参数Line Configuration Switch#line Switch(config-line)#为terminalline 配置参数5,帮助,在#提示符后输入 ? 可查看那些命令可用6,命令的简略方式 show running-config 可简写成sh run7,no执行命令相反的活动如 no shutdown,将命令恢复默认值如no speed8,使用CiscoNetwork Assistant配置交换机团体和集群,团体最多容纳40个连接网络设备的设备组,Network Assintant 使用Cisco Discovery Protocol的自动查找能力来找出合格的网络设备,并将它添加到团体中。

cisco交换机端口限速

cisco交换机端口限速有不少网友不知道cisco交换机端口限速怎么设置?下面店铺为大家讲解具体设置方法,供你参考!cisco交换机端口限速设置方法限速方式1: rate-limit例:对GigabitEthernet 3/2端口上下行均限速为 10Mbpsinterface GigabitEthernet 3/2 //用户接口rate-limit input 10000000 1000 2000 conform-action drop exceed-actionrate-limit output 10000000 1000 2000 conform-action drop exceed-action限速方式2:service-policy例对对GigabitEthernet 3/2接口中传送的某一段IP( 192.168.0.0 0.0.0.31) 上下行均限速为 100MbpsExtended IP access list 112permit ip any 192.168.0.0 0.0.0.31deny ip any anyExtended IP access list 113permit ip 192.168.0.0 0.0.0.31 anydeny ip any anyclass-map match-all Test-upmatch access-group 113class-map match-all Test-downmatch access-group 112!!policy-map Test-upclass Test-uppolice 100000000 2000000 2000000 conform-actiontransmit exceed-action droppolicy-map Test-downclass Test-downpolice 100000000 1000000 1000000 conform-action transmit exceed-action drop! 因Cisco 6509 只能制作input方向的限速,因此在用户接口、设备的上行接口均需制作限速interface GigabitEthernet3/2 用户接口description Testip address 192.168.0.1 255.255.255.0speed nonegotiateservice-policy input Test-up二、详细配置过程注:每个接口每个方向只支持一个策略;一个策略可以用于多个接口。

Cisco_交换机配置

Cisco交换机配置入门机型:Cisco 3750想对交换机警醒配置。

一般有两种方法:1 、控制台端口(Console ):可以直接对交换机进行配置2 、远程登录(Telnet):通过TELNET程序对已经设置了IP的交换机进行远程配置,一般等控制台端口配置好交换机的IP后才可以进行。

除了以上的两种方法外,其实还有两种方法:1 、WEB 的配置方式。

此方法只能配置一般的简单设置2 、硬件自带的应用程序。

专用的程序,一般很少用建立控制台连接到交换机一般交换机自带一根Console 线,一端连接到交换机的Comsole 口,一端连接到电脑的串行口。

打开超级终端,一般就可以连接到交换机。

具体的参数设置如下这样就可以连接到交换机了连接到交换机后,如果是第一次启动会要执行初始化操作,一般是设置交换机的名称,密码等一般的信息。

由于交换机已经初始化,如果要进行初始化操作,那就要进入特权EXEC模式,在命令提示符号下输入:setup,就会启动初始化操作。

刚才讲到了特权EXEC模式,这理就要讲一下觉换机的几种模式,不同的模式可以执行不同的操作命令,首先来说两种基本的模式。

一般为了安全考虑,CISCO将操作会话分为两个不同的访问级别:用户EXEC级别和特权EXEC级别。

用户EXEC级别只能使用有限的命令,且交换机显示Switch>提示符,不能对交换机进行配置。

看例子,处于用户EXEC级别下的状态:AITG_FrontekCoreSW>特权EXEC级别下交换机显示Switch#提示符,能对交换机进行各种配置。

看例子,处于特权EXEC级别下的状态:输入en,进入特权EXEC级别,接着输入密码,进入特权EXEC 级别AITG_FrontekCoreSW>enPassword:AITG_FrontekCoreSW#看看,提示符变了,用户在用户EXEC级别输入enable(或en),然后输入密码,就可以进入特权EXEC级别在交换机提示符下输入“?”,可以列出相应模式下交换机所支持的所有命令。

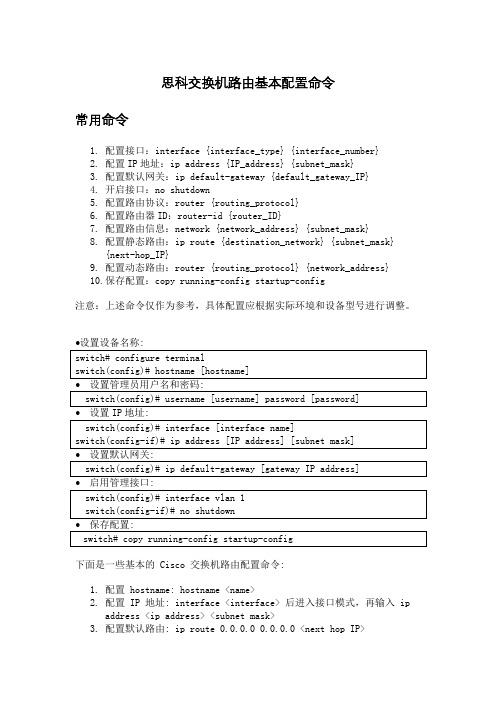

思科交换机路由基本配置命令

思科交换机路由基本配置命令常用命令1.配置接口:interface {interface_type} {interface_number}2.配置IP地址:ip address {IP_address} {subnet_mask}3.配置默认网关:ip default-gateway {default_gateway_IP}4.开启接口:no shutdown5.配置路由协议:router {routing_protocol}6.配置路由器ID:router-id {router_ID}7.配置路由信息:network {network_address} {subnet_mask}8.配置静态路由:ip route {destination_network} {subnet_mask}{next-hop_IP}9.配置动态路由:router {routing_protocol} {network_address}10.保存配置:copy running-config startup-config注意:上述命令仅作为参考,具体配置应根据实际环境和设备型号进行调整。

下面是一些基本的 Cisco 交换机路由配置命令:1.配置 hostname: hostname <name>2.配置 IP 地址: interface <interface> 后进入接口模式,再输入 ipaddress <ip address> <subnet mask>3.配置默认路由: ip route 0.0.0.0 0.0.0.0 <next hop IP>4.启用路由协议: router <protocol> (例如: router rip)5.配置路由连接: network <network address> (例如: network192.168.1.0)6.查看路由表: show ip routeCisco 交换机路由配置步骤1.进入配置模式:configure terminal2.配置 IP 地址和子网掩码:interface [interface-name] ; ip address[ip-address] [subnet-mask]3.配置默认路由:ip route 0.0.0.0 0.0.0.0 [next-hop-IP-address]4.启用路由协议:router [protocol-name] (如:router ospf)5.配置路由协议参数: [protocol-name] [process-id] (如:ospf 1)6.配置路由连接:network [network-address] [wildcard-mask] area[area-id] (如:network 192.168.1.0 0.0.0.255 area 0)7.保存配置:copy running-config startup-config8.退出配置模式:exit。

cisco交换机的常用配置命令.

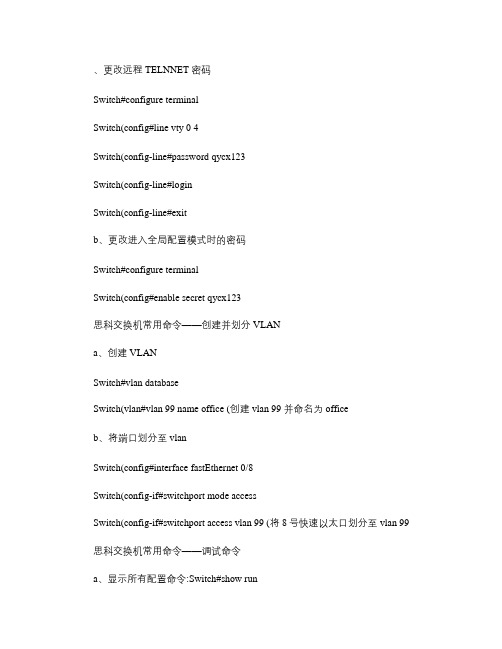

、更改远程TELNNET密码Switch#configure terminalSwitch(config#line vty 0 4Switch(config-line#password qycx123Switch(config-line#loginSwitch(config-line#exitb、更改进入全局配置模式时的密码Switch#configure terminalSwitch(config#enable secret qycx123思科交换机常用命令——创建并划分VLANa、创建VLANSwitch#vlan databaseSwitch(vlan#vlan 99 name office (创建vlan 99 并命名为officeb、将端口划分至vlanSwitch(config#interface fastEthernet 0/8Switch(config-if#switchport mode accessSwitch(config-if#switchport access vlan 99 (将8号快速以太口划分至vlan 99 思科交换机常用命令——调试命令a、显示所有配置命令:Switch#show runb、显示所有接口状态:Switch#show ip int briefc、显示所有VLAN的信息:Switch#show vlan briefcisco交换机还是比较常用的,于是我研究了一下Cisco交换机命令的大总结,在这里拿出来和大家分享一下,希望对大家有用。

我所针对的都是Cisco的设备而言的,华为的可以跟据手册来查,配置都是差不多的,这里华子就不多写华为的设备了,了解的也不是很多。

Cisco交换机命令之使用Telnet远程式管理switch(config#interface vlan 1 进入vlan 1switch(config-if#ip address 设置IP地址switch(config-if#ip default-gateway 设置默认网关switch(config#line vty 0 4 进入虚拟终端switch(config-line#login 允许登录switch(config-line#password xx 设置登录口令switch#exit 返回命令Cisco交换机命令之控制台口令switch(config#line console 0 进入控制台口switch(config-line#login 允许登录switch(config-line#password xx 设置登录口令switch#exit 返回命令Cisco交换机命令之基本接口配置switch(config#interface f0/1 进入f0/1接口switch(config-if#duplex full 配置全双工模式switch(config-if#speed 100 配置速率switch(config-if#description to ***** 接口描述switch(config#ip domain-name ***.com 设置或名服务器switch(config#mac-address-table aging-time 设置mac表超时时间switch#write 保存配置信息switch#copy running-config startup-config 保存当前配置nvramswitch#erase startup-config 清除配置文件Cisco交换机命令之交换机VLAN设置:switch#vlan database 进入VLAN设置switch(vlan#vlan 2 建VLAN 2switch(vlan#name 名字建VLAN 2的名称switch(vlan#no vlan 2 删vlan 2注:删除vlan时原属于此vlan的端口处于非激活状态,直到重新分配为止。

Cisco交换机配置新手篇{正确连接和初级配置}

Cisco交换机在网络届处于绝对领先地位,高端冗余设备(如:冗余超级引擎,冗余负载均衡电源,冗余风扇,冗余系统时钟,冗余上连,冗余的交换背板),高背板带宽,高多层交换速率等都为企业网络系统的高速稳定运行提供良好解决方案。

这就是为什么大型企业都选择Cisco交换机做核心层和分布层等主要网络设备。

Cisco分为高中低端交换机,分别面向不同层次。

但是多数Cisco交换机都基于Cisco自家的IOS( Internet Operating System )系统。

所以设置都是大同小异。

让我们从零开始,一步一步教大家学会用Cisco交换机。

第一步:利用电脑超级终端与交换机建立连接可进行网络管理的交换机上有一个“Console”端口,它是专门用于对交换机进行配置和管理的。

可以通过Console端口连接和配置交换机。

用 Cisco自带的Console线,RJ-45端接入Cisco交换机Console口,Com口端接入电脑Com1或Com2口,必须注意的是要记清楚接入的是那个Com口。

按照步骤开启超级终端:开始-程序-附件-通讯-超级终端(图2)图(2)点击文件-新建连接(图3)图(3)输入超级终端名称,选择数据线所连端口(注意选择Com口时候要对应Console 线接入电脑的Com口):图4图(4)确定-点击还原为默认值(图5)确定后开启交换机图(5)此时交换机开始载入IOS,可以从载入IOS界面上看到诸如IOS版本号,交换机型号,内存大小等数据当屏幕显示Press RETURN to get started的时候按回车就能直接进入交换机。

第二步:学习交换机的一些初级命令首先我们要知道Cisco配置界面分两种,一种是基于 CLI(Command-line Interface 命令行界面),一种是基于IOS(Internetwork Operting System 互联网操作系统)。

暂时我们先探讨基于IOS的Cisco交换机。

Cisco路由器配置基本命令

Cisco路由器配置基本命令特权模式:enableRouter1 # show running-configRouter1 # show ip routeRouter # show ip interface briefSwitch # show vlanSwitch # show ip interface配置模式:configure terminal1) console密码SW2(config)#line console 0SW2(config-line)#password ciscoSW2(config-line)#login //启⽤密码认证,默认没有,需要加上去SW2(config-line)#login local //本地开启⽤户认证SW2(config)username xiao password fan //创建本地⽤户SW2(config)username xiao privilege 15 password fan //以该⽤户登⼊设备后直接进⼊特权模式说明---对⽤户的权限定义0-15级,最⾼为15,任何命令都可操作SW2(config)service password-encryption //明⽂密码加密2)特权模式密码(设置全局密码)SW2>enadleSW2(config)#configure terminal1.(config)#enable password en cisco←密码encisco2.(config)#enable secret jmcisco←密码jmcisco #2个同时设,只有secret 有效,因为其优先极⾼(config)#login <--⼀定要加,表⽰启⽤全局密码设置完成exitenable password xiaofan 优先级低enable secret cisco 优先级⾼思科加密⽅式:0 显⽰的是密码本⾝7 密⽂加密,容易破解5 复杂密⽂加密3)虚拟通道密码SW2>enadleSW2(config)#configure terminalSW2(config)#line vty 0 4SW2(config-line)#password telnetciscoSW2(config-line)#login //默认就有SW2(config-line)#login local //开启本地⽤户认证,使⽤本地⽤户数据库SW2(config-line)no login //不需要密码就可登陆路由类(静态路由和动态路由)静态路由:ip route address subnet-mask address默认路由ip route 0.0.0.0 0.0.0.0 address动态路由:rip v2* Router1配置RIP协议Router(config)# router rip !开启RIP协议进程Router(config-router)# network 172.16.1.0 !申明本设备的直连⽹段Router(config-router)# network 172.16.2.0Router(config-router)# version 2Router(config-router)# no auto-summary !关闭路由信息的⾃动汇总功能* 三层交换机配置RIP协议Switch (config)# router rip !开启RIP协议进程Switch (config-router)# network 172.16.1.0 !申明本设备的直连⽹段Switch (config-router)# network 172.16.5.0Switch (config-router)# version 2vlan和trunk*三层交换机基本配置Switch# configure terminalSwitch (config)# vlan 10Switch (config-vlan)# exitSwitch (config)# vlan 50Switch (config-vlan)# exitSwitch (config)# interface f0/1Switch (config-if)# switchport access vlan 10Switch (config-if)# exitSwitch (config)# interface f0/5Switch (config-if)# switchport access vlan 50Switch (config-if)# exitSwitch (config)# interface vlan 10 !创建VLAN虚接⼝,并配置IPSwitch (config-if)# ip address 172.16.1.2255.255.255.0Switch (config-if)# no shutdownSwitch (config-if)# exitSwitch (config)# interface vlan 50 !创建VLAN虚接⼝,并配置IPSwitch (config-if)# no shutdownSwitch (config-if)# exittrunk在sw1、sw2之间使⽤sw1(config)#interface f0/0 进⼊要设置的端⼝(f0/0)sw1(config-if)#switchport mode trunk 将端⼝进⾏trunk设置sw1(config-if)#no shutdown 激活此端⼝访问控制(ACL)标准访问列表配置实例:R1(config)#access-list 10 deny 192.168.2.0 0.0.0.255R1(config)#access-list 10 permit anyR1(config)#int fa0/0.1R1(config-subif)#ip access-group 10 out扩展访问控制列表配置实例:R2(config)#access-list 110 deny tcp any host 192.168.1.12 eq wwwR2(config)#access-list 110 deny tcp any host 192.168.1.12 eq ftpR2(config)#int fa0/0R2(config-if)#ip access-group 110 out上⾯配置的含义是拒绝访问192.168.1.12的www和ftp服务access-list 101 permit tcp any 172.16.4.13 0.0.0.0 eq www //设置ACL101,容许源地址为任意IP,⽬的地址为172.16.4.13主机的80端⼝即WWW服务。

Cisco交换机配置的基本命令

Cisco交换机配置的基本命令1.不同的vlan不同vlan需要路由在路由的端⼝设置多个IP段交换机模拟器实验六2.查看端⼝名字SWA#sh vlandefault Active F0/1, F0/2, F0/3, F0/4, F0/5, F0/6, F0/7, F0/8f是端⼝名⼦default Active Gi/1, Gi0/2, Gi0/3, Gi0/4, Gi0/5, Gi0/6, Gi0/7, Gi0/8Gi是端⼝名字3.创建动态链路聚合Switch(config)#interface range g0/21-22Switch(config-if-range)#channel-group 1 mode activeSwitch(config-if-range)#exit4.创建端⼝的链路类型以太⽹端⼝有三种链路类型:Access、Hybrid、Trunk。

Access类型的端⼝只能属于1个VLAN,⼀般⽤于连接计算机的端⼝;Trunk 类型的端⼝可以属于多个VLAN,可以接收和发送多个VLAN的报⽂,⼀般⽤于交换机之间连接的端⼝;Hybrid类型的端⼝可以属于多个VLAN,可以接收和发送多个VLAN的报⽂,可以⽤于交换机之间连接,也可以⽤于连接⽤户的计算机。

Hybrid端⼝和Trunk端⼝的不同之处在于Hybrid 端⼝可以允许多个VLAN的报⽂发送时不打标签,⽽Trunk端⼝只允许缺省VLAN的报⽂发送时不打标签。

表1-9 设置以太⽹端⼝的链路类型操作命令设置端⼝为Access端⼝Switch(config)#interface range g0/21-22Switch(config)#switchport mode access设置端⼝为Hybrid端⼝Switch(config)#interface range g0/21-22Switch(config)#switchport mode hybrid设置端⼝为Trunk端⼝Switch(config)#interface range g0/21-22Switch(config)#switchport mode trunk恢复端⼝的链路类型为缺省的Access端⼝undo port link-type三种类型的端⼝可以共存在⼀台以太⽹交换机上,但Trunk端⼝和Hybrid端⼝之间不能直接切换,只能先设为Access端⼝,再设置为其他类型端⼝。

思科交换机-常用命令及配置

思科交换机-常⽤命令及配置switch> ⽤户模式1:进⼊特权模式enableswitch> enableswitch#

2:进⼊全局配置模式configure terminalswitch> enableswitch#configure terminalswitch(conf)#

3:交换机命名hostname name 以cisco001 为例switch> enableswitch#c onfigure terminalswitch(conf)#hostname cisco001cisco001(conf)#

4:配置使能⼝令(未加密)enable password cisco 以cisco 为例switch> enableswitch#configure terminalcisco001(conf)# enable password cisco

5:配置使能密码(加密)enable secret ciscolab 以cicsolab 为例switch> enableswitch#configure terminalswitch(conf)# enable secret ciscolab

6:设置虚拟局域⽹vlan 1 interface vlan 1switch> enableswitch#configure terminalswitch(conf)# interface vlan 1switch(conf)# ip address 192.168.1.1 255.255.255.0 配置交换机端⼝ip 和⼦⽹掩码switch (conf-if)#no shut 激活端⼝switch (conf-if)#exitswitch (conf)#ip default-gateway 192.168.254 设置⽹关地址 7:进⼊交换机某⼀端⼝interface fastehernet 0/17 以17 端⼝为例switch> enableswitch#configure terminalswitch(conf)# interface fastehernet 0/17switch(conf-if)#

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

FOXCONN TECHNOLOGY GROUP 系統名稱SYSTEM: 主題SUBJECT: 文件編號DOCUMENT NO:

作業標準 Cisco switch 設定標準 PAGE 1/6 REV A

**本文件之著作權及營業秘密內容屬於富士康科技集團,非經公司允許不得翻印** Cisco Switch工程设定标准 适用范围: 所有工程建置Switch网络设备. 目的: 便于网络建置的规范化提升网络效率 一.网络设备标识名称(hostname)设定 每台网络交换机必需要设定网路标识名称,清晰明确的反映网络设备的型号,位置及IP标识,按以下规则分五部份标识: A-B-C-D-E A---网络设备型号 B---网络设备所在楼栋号 C---网络设备所在楼层号 D---网络设备所在机房代号 E---网络设备的IP地址 例:2950-D1-4F-B-161.8.47 1. 网络设备管理IP地止设定 每台网络交换机必需要设定网络IP地止(客户端网络交换机IP地址空间在用户网段地止的前64个IP地止取,主干交换机IP地址由网管统一分配),及相关网络屏蔽,默认网关.IP地止如没有特别规定,应设定在设备的管理VLAN上,默认为VALN1. 2. 交换机埠及埠描述设定 如交换机端口用作网络交换机互连,则埠必需描述连接交换机的名称,如交换机是主干交换,则暂时不用的埠全部设定为Vlan1并管理性关闭这些埠 3. 密码管理设定 每台网络交换机必需要设定管理访问账号及密码,用户级和管理级的密码长度至少为8位(必需同时包括数字和字符)且对密码起用加密服务. 4. 远程管理访问设定 网络设备的远程管理服务应只提供Telnet和SSH远程管理,其它如基于WEB的管理服务则应停用(no ip http server). 5. SNMP管理设定 如没有特殊需求,网络设备的SNMP服务必需被停用,如有特殊需求要起用SNMP服务,应设置snmp可擦写字符串,长度至少8位(必需同时包括数字和字符),并设定访问列表限定可访问的机器. 6. STP管理设定 指定园区每个VTP Domain中核心网络设备cisco6509为 Root Bridge,其它网络交换机为非Root Bridge.并在所有Cisco网络交换机上设定所有埠为UDLD埠,当环路产生时Block环路埠. 7. Trunk管理设定 如果交换机互连采用Trunk连接,封装方式采用dot1q,模式采用ON.仅在在核心网络设备cisco6509 的Trunk上实施Vlan裁减,以规范Vlan的管理 FOXCONN TECHNOLOGY GROUP 系統名稱SYSTEM: 主題SUBJECT: 文件編號DOCUMENT NO:

作業標準 Cisco switch 設定標準 PAGE 2/6 REV A

**本文件之著作權及營業秘密內容屬於富士康科技集團,非經公司允許不得翻印** 8. VTP 管理设定 VTP Domain设定VTP密码验证,只将核心网络设备cisco6509的VTP 模式设定为SERVER,其它设定为CLIENT,统一由cisco6509发布Vlan的信息. 9. VLAN管理设定 设定VLAN必需要标识VLAN的名称(参考园区VLAN资源分配表),该VLAN的名称要清晰表现出事业群,事业处,部门,用三部份表示如下: A-B-C A— 事业群名称 B— 事业处名称 C— 部门名称 10. Access control policy设定 在园区各Building架设L3 Backbone Switch,负表Local Building Vlan的IP路由交换,特提出以下Per_Building network Access control policy. (1)各Vlan设定双向访问控制列表.根据访问目的埠实施访问控制,首先对之前经常发生病毒之利用端口(445,1433,1434,139,135,ICMP)进行统一关闭,然后根据用户提出需求match 源及目的IP地止逐一开放;(2)各Vlan设定访问控制列表,根据访问源IP地止实施访问控制,只开放Local Vlan IP子网的放问权限;(3).各Vlan Broadcast域的控制,在Building L3 Backbone Switch Trunk实施Vlan剪切, Trunk只允许Local Building的Vlan通过.将Vlan Broadcast域限制在Local Building.同时不受其它Building Vlan Broadcast的影响。 11. 安全设定(根据用户需求及网络环境决定是否设定) Dynamic ARP Inspection: 检测ARP entry的MAC与IP的匹配关系 思科 Dynamic ARP Inspection (DAI)在交换机上提供IP地址和MAC地址的绑定,并动态建立绑定关系。DAI 以 DHCP Snooping绑定表为基础,对于没有使用DHCP的服务器个别机器可以采用静态添加ARP access-list实现。DAI配置针对VLAN,对于同一VLAN内的接口可以开启DAI也可以关闭。通过DAI可以控制某个埠的ARP请求报文数量。 12. 配置示例: Per_Building network Access control policy

在园区各Building架设L3 Backbone Switch,负表Local Building Vlan的IP路由交换,特提出以下Per_Building network Access control policy. 1. 各Vlan设定双向访问控制列表.根据访问目的埠实施访问控制,首先对之前经常发生病毒之利用端口(445,1433,1434,139,135,ICMP)进行统一关闭,然后根据用户提出需求match 源及目的IP地止逐一开放. 例: interface vlan 10 ip access-group 199 in ip access-group 199 out ! access-list 199 deny tcp any any eq 445 FOXCONN TECHNOLOGY GROUP 系統名稱SYSTEM: 主題SUBJECT: 文件編號DOCUMENT NO:

作業標準 Cisco switch 設定標準 PAGE 3/6 REV A

**本文件之著作權及營業秘密內容屬於富士康科技集團,非經公司允許不得翻印** access-list 199 deny tcp any any eq 1433 access-list 199 deny tcp any any eq 139 access-list 199 deny tcp any any eq 1434 access-list 199 deny tcp any any eq 135 access-list 199 deny icmp any any 2. 各Vlan设定访问控制列表,根据访问源IP地止实施访问控制,只开放Local Vlan IP子网的放问权限.例如Vlan IP 子网为10.134.48.0 255.255.252.0,则访问控制列表如下: access-list 199 permit ip 10.134.48.0 0.0.3.255 any access-list 199 permit ip any 10.134.48.0 0.0.3.255 3.各Vlan Broadcast域的控制,在Building L3 Backbone Switch Trunk实施Vlan剪切, Trunk只允许Local Building的Vlan通过.将Vlan Broadcast域限制在Local Building.同时不受其它Building Vlan Broadcast的影响. 安全设定 1. Dynamic ARP Inspection: 检测ARP entry的MAC与IP的匹配关系 思科 Dynamic ARP Inspection (DAI)在交换机上提供IP地址和MAC地址的绑定,并动态建立绑定关系。DAI 以 DHCP Snooping绑定表为基础,对于没有使用DHCP的服务器个别机器可以采用静态添加ARP access-list实现。DAI配置针对VLAN,对于同一VLAN内的接口可以开启DAI也可以关闭。通过DAI可以控制某个埠的ARP请求报文数量。通过这些技术可以防范“中间人”攻击。

配置示例 IOS 全局命令: ip dhcp snooping vlan 100,200 no ip dhcp snooping information option ip dhcp snooping ip arp inspection vlan 100,200 /* 定义对哪些 VLAN 进行 ARP 报文检测 ip arp inspection log-buffer entries 1024 ip arp inspection log-buffer logs 1024 interval 10 IOS 接口命令: ip dhcp snooping trust ip arp inspection trust /* 定义哪些接口是信任接口,通常是网络设备接口, TRUNK 接口等 ip arp inspection limit rate 15 (pps) /* 定义接口每秒 ARP 报文数量 对于没有使用 DHCP 设备可以采用下面办法: arp access-list static-arp permit ip host 10.66.227.5 mac host 0009.6b88.d387 ip arp inspection filter static-arp vlan 201

2. DHCP Snooping: 验证DHCP response的正确性 DHCP Snooping技术是DHCP安全特性,通过建立和维护DHCP Snooping绑定表过滤不可信任的DHCP信息,这些信息是指来自不信任区域的DHCP信息。DHCP Snooping绑定表包含不信任区域的用户MAC地址、IP地址、租用期、VLAN-ID 接口等信息,如下表所示: cat4507#sh ip dhcp snooping binding MacAddress IpAddress Lease(sec) Type VLAN Interface ------------------ --------------- ---------- ------- ---- 00:0D:60:2D:45:0D 10.149.3.13 600735 dhcp-snooping 100 GigabitEthernet1/0/7 首先定义交换机上的信任埠和不信任埠,对于不信任埠的 DHCP 报文进行截获和嗅探, DROP 掉来自