身份认证协议的实现

基于802.1x的校园网用户身份认证设计与实现

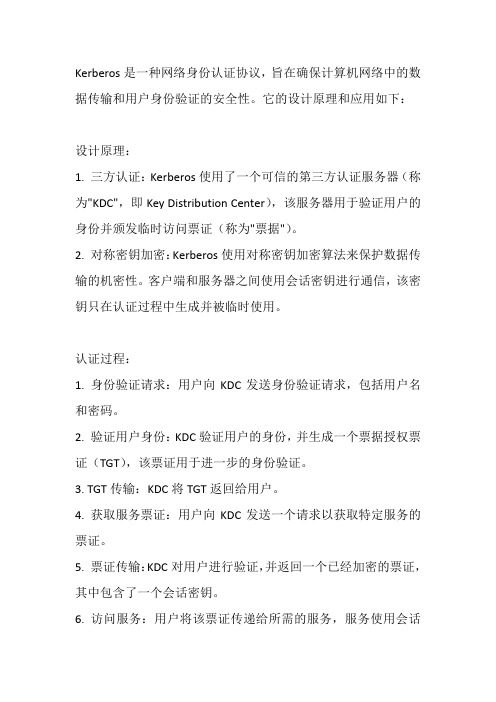

12 E E 0 .x#议 的体 系 结构 . IE 8 21 l

r 一 一 一 一 一 1 r 一 一 一 一 一 一 一 一 一 一 一 ]

l

pl I I 口帅I l c

^l l s u∞l 拍 h 曲

l

1 E E 0 .x IE 8 21 技术简 介

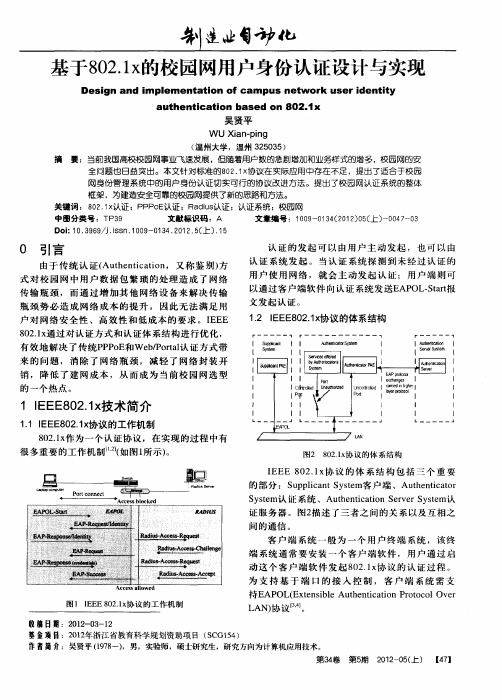

11 E E 0 .X 议 的工 作机 制 . I E 8 2 1 协 8 21作 为 一个 认 证协 议 ,在 实现 的过 程 中有 0 .x 很 多重 要 的工 作机 制 ( 图 1 示) 如 所 。

关键词 :8 2 1 认证 ;PP o 认证 ;R du 认证 ;认证系统 ;校园网 0 .x PE a is 中图分 类号 :T 3 P9 文献标识码 :A 文章编 号 :1 0 - 1 4 2 1 ) 5 上) 0 7 0 9 0 ( 0 0 ( 一04 - 3 0 3 2

Do: .9 9 Jis .0 9 1 4 2 1 . ( ) 1 i1 3 6 / . n 1 0 -0 3 .0 2 5 上 .5 0 s

吴 贤平

W U Xi n p n a — ig

( 州大 学 , 温 州 3 5 3 ) 温 2 0 5

摘

要 :当前我国高校校园网事业飞速发展 ,但 随着 用户 数的急剧增加和业务样式的增多 ,校园网的安 全问题 也日益突 出。本文 针对标准 的8 2 1 协议在实 际应用中存在不 足 ,提 出了适合于校 园 0 .x 网身份 管理系统 中的用 户身份认 证切实可 行的协 议改进方 法。提出 了校园网认 证系统的整体 框 架 ,为建造安全可靠的校园 网提供 了新的思路 和方 法。

0 引言

由于 传 统 认 证 ( t e t ai n 又 称 鉴 别 ) Auh ni t , c o 方 式 对 校 园 网 中 用 户数 据 包 繁 琐 的处 理 造 成 了网 络

基于LDAP的校园网统一身份认证的设计与实现

有一个统一管理这些业务的应用系统 ,通过这个 系统 用户能够 进行验证 ,如果否 ,将直接返 回失败信 息:如果验 证成功 .则进 更方便快捷地访问各种授权资源 ,使这些信息孤 岛联系起来 ,这 入访问控制模块 ,访 问控制模块同样访 问身份认证元 目录 根据

就是 统 一 身份 认 证 系统 。

数据的一致性及 易操作 性,迫 切需要校 园网对 统一 身份认证 系统的支持 。该文从 L A D P协议 出发,描述 了典 型的校 园网络 中如何 实现

多 系统 之 间 的 统一 身份 认证 。

[ 词 ]统 一 身份 认 证 关键

L A Pr l DP oa t

随着数字化校 园建设的不断深入 ,网络信息在高校扮演 着越 来越重要的角色。教务 系统,网络课堂 .邮件系统和电子图书馆

三 .统一身份认证 系统的实现

将公共数据库系统 同之前单个开发的几个主要的应用系统集

L A 最大的优 势是 :它是跨平 台的和标准的协议 .因此应用 成进来成 为必须解决的问题 ,已运行的几个应用系统包括教务系 DP 程序就不用 为 L AP目录放在什么样 的服务器上操心 了。它可 以 统 、图书管理系统 、电子邮件系统 、一卡通管理 系统 、就业管理 D 在任何计算机 平台上 . 很容 易获得 ,而且它也很容易定制应用程 系统 。 序为它加上 L A 的支持 。L A 是一个安全 的协议 .它使用 S S DP DP AL ( 简单证 明安全层 ) 协议 ,提供访 问控制。

最普通的也要记住几套不 同的用户名和口令 这给用户访 问各个 首认证

系统 增 加 了很 大 的麻 烦 更重 要 的是 随 着业 务 系 统 的 增 多 由 方式登录到统一 身份认证系统进行 身份鉴别 身份鉴别模块访问 于 系统 本 身 之 间 的特 点 . 致 了许 多 信 息孤 岛 由此 我 们 有 必 要 身份认证元目录 ,把用户提 交的信息与用户 目录里面存储的信息 导

校园网安全接入身份认证系统设计与实现

n a pl O t cu lW b ra om bne 2 1 e hn og oltom a s v t a d p i d t hea t a e Po tlc e i s80 .X t c ol y s u i c n ole newor a g m e r lm s k m na e ntp obe .

L U n — u I Qig h a

( fr a o ngme t pr n,P hj n rvni mmie aySh o, nz o hj n 11 1 l a I om t nMaae n at t C Z e agPoic l n i De me C i a Co t ePr c o l gh uZ e ag3 12 , i ) t t Ha i cl1 l

Ab t a t Newo k Ac e s Au h n c t n s k y n t o k e u i ma a e n .Th s ril i u ss t e n t r a c s sr c : t r cs t e t a o i i i a e e w r sc rt y n g me t i at e s s h ewo k c es c d c e

应 于 不 同用 户 的端 口( 以为 物 理 端 口 , 可 以是 用 户 设 备 的 可 也

一种实现双向认证动态口令身份认证方案

一种实现双向认证动态口令身份认证方案摘要在分析现有动态身份认证系统的基础上,结合使用国际标准加密算法设计了双向通信协议、动态密码生成算法、以及动态重调机制,解决了目前动态身份认证系统只能实现服务器对客户端的单向认证的缺陷,和以牺牲口令随机度来解决“失步”咨询题的别脚。

关键词双向身份认证、动态口令、同步重调,动态身份认证系统,别可否认基于动态口令的身份认证系统给络安全带来了福音。

它的优点,如动态性、一次性、随机性、多重安全性等,从全然上有效修补了传统身份认证系统存在的一些安全隐患。

比如,能够有效防止重放攻击、窃听、推测攻击等。

但就目前的研究成果、使用事情来看,它同样也存在这别脚,以及技术上的难关。

现有的基于动态口令的身份认证系统都只能实现单向认证,即服务器对客户端的认证,如此就别能幸免服务器端的攻击。

随着络应用的多样性进展,越来越多的络应用要求可以实现双向认证以确保双发的利益,如电子商务、金融业务等,所以实现双向认证就成为了身份认证的一具必定趋势。

关于同步认证技术来说,保证服务器端和客户端的高度同步是必需的。

此时怎么保持服务器和众多客户端同步就成了一具技术难关。

基于同步认证技术的动态身份认证系统都存在“微小漂浮”咨询题,也即“失步”。

目前的解决方法往往是以牺牲口令的随机度来弥补那个缺陷。

这无疑给系统带来了很大的安全隐患。

固然异步认证技术别存在“极小”咨询题,但是它进行认证的过程比较繁琐,占用通讯时刻太长,效率比较低。

针对上面提到的动态口令认证系统的别脚和缺陷设计了一具新方案。

该方案采纳双向认证通信协议实现了双向认证,并设计了一种失步重调机制。

2.2改进方案2.2.1双向认证通信协议在那个协议中使用了直接信任模型,即客户端和服务器端经过注册时期而建立直接信任关系。

(直接信任是最简单的信任形式。

两个实体之间无须第三方介绍而直接建立起来的信任关系称为直接信任。

)协议中包括两个时期:注册时期、登陆时期。

1)注册时期注册时期是为了让Client和Server建立初始信任关系。

oidc认证流程

oidc认证流程OIDC认证流程简介OIDC(OpenID Connect)是一种基于OAuth 协议的认证协议,用于实现用户的身份认证和授权。

在OIDC认证流程中,包含了多个步骤,本文将详细介绍这些步骤。

流程概述OIDC认证流程主要包括以下几个步骤:1.客户端请求认证2.用户登录3.授权服务器响应4.客户端获取用户信息5.客户端完成认证步骤详解1. 客户端请求认证客户端向授权服务器发送认证请求,包含以下信息: - 客户端ID - 重定向URL - 请求的作用域 - 客户端生成的随机数(用于防止重放攻击)2. 用户登录用户在授权服务器进行登录验证,提供用户名和密码等凭证。

授权服务器验证用户身份,并将用户登录状态保存。

3. 授权服务器响应授权服务器验证用户登录成功后,响应客户端的认证请求,包含以下信息: - 授权码(Authorization Code) - 重定向URL4. 客户端获取用户信息客户端使用授权码向授权服务器请求令牌。

在请求中包含以下信息: - 授权码 - 客户端ID - 重定向URL - 客户端的身份验证凭证授权服务器验证令牌请求的合法性,并向客户端返回令牌。

5. 客户端完成认证客户端使用令牌进行用户身份认证,向资源服务器发送请求。

资源服务器验证令牌的合法性,并返回客户端所请求的用户信息。

总结通过OIDC认证流程,客户端能够实现用户的身份认证和授权。

在流程中,客户端请求认证,用户进行登录验证,授权服务器响应认证请求,客户端获取用户信息,最终完成认证过程。

使用OIDC认证流程可以提高系统的安全性和用户的体验,是一种常用的身份认证和授权实现方式。

使用Markdown格式书写文章,能够使文章结构清晰,易于阅读和编辑,是一种流行的文本格式。

优点•OIDC认证流程可以简化用户的登录体验,用户只需要在授权服务器进行一次登录验证,就可以在多个客户端中共享登录状态,无需重复登录。

•OIDC认证流程基于OAuth协议,具有良好的安全性。

网络身份认证的几种方式

基于Token 的身份验证方法使用基于Token 的身份验证方法,在服务端不需要存储用户的登录记录。

大概的流程是这样的:1.客户端使用用户名跟密码请求登录2.服务端收到请求,去验证用户名与密码3.验证成功后,服务端会签发一个Token,再把这个Token 发送给客户端4.客户端收到Token 以后可以把它存储起来,比如放在Cookie 里或者Local Storage 里5.客户端每次向服务端请求资源的时候需要带着服务端签发的Token6.服务端收到请求,然后去验证客户端请求里面带着的Token,如果验证成功,就向客户端返回请求的数据VPN身份认证在公用网络上建立专用网络,进行加密通讯。

在企业网络中有广泛应用。

VPN网关通过对数据包的加密和数据包目标地址的转换实现远程访问。

VPN有多种分类方式,主要是按协议进行分类。

VPN可通过服务器、硬件、软件等多种方式实现。

VPN的实现有很多种方法,常用的有以下四种:1.VPN服务器:在大型局域网中,可以通过在网络中心搭建VPN 服务器的方法实现VPN。

2.软件VPN:可以通过专用的软件实现VPN。

3.硬件VPN:可以通过专用的硬件实现VPN。

4.集成VPN:某些硬件设备,如路由器、防火墙等,都含有VPN 功能,但是一般拥有VPN功能的硬件设备通常都比没有这一功能的要贵。

签名验签认证加密:发送方利用接收方的公钥对要发送的明文进行加密。

解密:接受方利用自己的私钥进行解密。

公钥和私钥配对的,用公钥加密的文件,只有对应的私钥才能解密。

当然也可以反过来,用私钥加密,用对应的公钥进行解密。

签名:发送方用一个哈希函数从报文文本中生成报文摘要,然后用自己的私人密钥对这个摘要进行加密,得到的就是这个报文对应的数字签名。

通常来说,发送方会把数字签名和报文原文一并发送给接受者。

签名过程:(1)发送者获取订单信息O(消息源)的摘要digest(2)发送者使用私钥PK对摘要digest进行加密,得到签名sign (3)发送者将sign和O一起发送给接受者验签过程:(1)接受者使用公钥解密签名sign,得到摘要信息D(2)接受者根据订单信息O 生成摘要信息d(3)接受者对比d和D是否相同。

Kerberos认证协议详解

Kerberos认证协议详解Kerberos是一种网络身份认证协议,旨在提供安全的身份验证服务。

本文将详细解析Kerberos认证协议的工作原理和各个组件的功能。

一、简介Kerberos最初由麻省理工学院(MIT)开发,旨在解决计算机网络中用户身份验证问题。

它通过使用密钥加密技术,确保只有经过授权的用户才能访问特定资源。

二、认证流程Kerberos认证协议主要涉及三个角色:客户端(C)、身份服务器(AS)和票据授权服务器(TGS)。

下面是Kerberos认证的详细流程:1. 客户端向身份服务器请求认证,发送用户名和密码。

2. 身份服务器验证用户信息,并生成一个TGT(票据授权票据),其中包含客户端的身份信息和加密的会话密钥。

3. 身份服务器将TGT发送给客户端。

4. 客户端使用自己的密码解密TGT,得到会话密钥。

5. 客户端向TGS发送请求,包括TGT和服务的名称。

6. TGS验证TGT的有效性,并生成一个用于特定服务的票据(票据包含客户端身份和服务名称)。

7. TGS将票据发送给客户端。

8. 客户端使用会话密钥解密票据,得到用于与服务通信的票据。

9. 客户端向服务发送请求,携带解密后的票据。

10. 服务验证票据的有效性,并响应客户端的请求。

三、组件详解1. 客户端(C):系统中需要访问受保护资源的用户。

2. 身份服务器(AS):负责用户身份验证,生成并分发TGT。

3. 票据授权服务器(TGS):负责基于TGT生成特定服务的票据。

4. 会话密钥:用于客户端和各个服务器之间的通信加密。

四、安全性Kerberos采用了多种安全措施来保护用户身份和数据的安全性:1. 身份验证:通过用户密码的比对来确认用户的身份。

2. 密钥加密:使用会话密钥对通信进行加密,确保数据传输的机密性。

3. 时钟同步:为了防止重放攻击,各个组件的时钟需要保持同步。

4. 服务票据限制:服务票据中包含了有效期限制,一旦过期将无法使用。

kerberos认证协议的设计原理及应用

Kerberos是一种网络身份认证协议,旨在确保计算机网络中的数据传输和用户身份验证的安全性。

它的设计原理和应用如下:设计原理:1. 三方认证:Kerberos使用了一个可信的第三方认证服务器(称为"KDC",即Key Distribution Center),该服务器用于验证用户的身份并颁发临时访问票证(称为"票据")。

2. 对称密钥加密:Kerberos使用对称密钥加密算法来保护数据传输的机密性。

客户端和服务器之间使用会话密钥进行通信,该密钥只在认证过程中生成并被临时使用。

认证过程:1. 身份验证请求:用户向KDC发送身份验证请求,包括用户名和密码。

2. 验证用户身份:KDC验证用户的身份,并生成一个票据授权票证(TGT),该票证用于进一步的身份验证。

3. TGT传输:KDC将TGT返回给用户。

4. 获取服务票证:用户向KDC发送一个请求以获取特定服务的票证。

5. 票证传输:KDC对用户进行验证,并返回一个已经加密的票证,其中包含了一个会话密钥。

6. 访问服务:用户将该票证传递给所需的服务,服务使用会话密钥对用户进行身份验证,并允许用户访问服务。

应用:1. 计算机网络安全:Kerberos广泛用于保护计算机网络中的通信安全。

它确保只有经过身份验证的用户才能访问网络资源,并防止未经授权的访问和数据窃取。

2. 单点登录(SSO):Kerberos可以实现单点登录,使用户在通过一次身份验证后能够无需再次输入用户名和密码即可访问多个系统或服务。

3. 云计算环境中的身份验证:Kerberos可用于云计算环境中,以确保虚拟机、容器等资源只能被经过身份验证的用户访问。

4. 分布式系统安全:Kerberos可用于确保分布式系统中各个节点之间的通信安全性,防止恶意攻击和数据篡改。

总之,Kerberos认证协议基于三方认证和对称密钥加密的原理,用于保护网络通信和身份验证的安全性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

学院计算机与信息技术学院专业计算机科学与技术年级2012级网络工程姓名许艳峰论文(设计)题目基于身份认证技术的研究指导教师郭颂职称成绩2015 年 6 月 13 日目录摘要 (1)Abstract (1)1 身份认证的概念 (2)2基于密码的身份认证 (2)2.1密码认证的特点 (2)2.2密码认证中的相关问题 (3)3基于不同方式的身份认证 (3)3.1地址与身份认证 (3)3.2生物特征身份认证 (4)3.3零知识证明身份认证 (4)4身份认证协议 (5)4.1 Kerberos协议 (5)4.2 SSL协议 (6)5 结束语 (7)6 参考文献 (7)摘要:身份认证是信息安全理论的重要组成部分。

以密码理论为基础的身份认证是访问控制和审计的前提,因此对网络环境的信息安全尤其为重要。

认证协议可以分为双向认证协议和单向的认证协议。

双向认证协议是最常用的协议,他使得通信双方互相认证对方的身份。

单向认证协议是通信的一方认证另一方的身份,比如服务器在提供用户申请的服务之前,先拿要认证用户是否是这项服务的合法用户,但是不需要向用户证明自己的身份。

在本文中简要的介绍下几种不同类别的身份认证以及身份认证中的协议。

Abstract:Identity authentication is an important part of information security theory.. The identity authentication based on password theory is the premise of access control and audit, so it is especially important for the information security of the network environment.. The authentication protocol can be divided into two way authentication protocol and one way authentication protocol.. Two way authentication protocol is the most common protocol, he makes the communication parties each other authentication identity. Unilateralism authentication protocolis a communication party authentication the identity of the other party, such as server before providing the user application service, take to whether the authenticated user is the legitimate users of the service, but without the need to prove their identity to the user. In this paper, a brief introduction of several different categories of identity authentication and authentication protocols is presented.关键词:身份认证基于密码基于地址生物特征零知识 Kerberos SSLKey words:Identity authentication-password based -address based-biometric zero knowledge Kerberos SSL1 身份认证的概念身份认证是系统审查用户身份的过程,从而确定该用户是否具有对某种资源的访问和使用权限。

身份认证通过标识和鉴别用户的身份,提供一种判别和确认用户身份的机制。

计算机网络中的身份认证是通过将一个证据与实体身份绑定来实现的。

实体可能是用户、主机、应用程序甚至是进程。

身份认证技术在信息安全中处于非常重要的地位,是其他安全机制的基础。

只有实现了有效的身份认证,才能保证访问控制、安全审计、入侵防范等安全机制的有效实施。

在真实世界中,验证一个用户的身份主要通过以下三种方式:(1)所知道的。

根据用户所知道的信息来证明用户的身份。

(2)所拥有的。

根据用户所拥有的东西来证明用户的身份。

(3)本身的特征。

直接根据用户独一无二的体态特征来证明用户的身份,例如人的指纹、笔迹、DNA、视网膜及身体的特殊标志等。

2基于密码的身份认证2.1密码认证的特点密码是用户与计算机之间以及计算机与计算机之间共享的一个秘密,在通信过程中其中一方向另一方提交密码,表示自己知道该秘密,从而通过另一方的认证。

密码通常由一组字符串来组成,为便于用户记忆,一般用户使用的密码都有长度的限制。

但出于安全考虑,在使用密码时需要注意以下几点:(1)不使用默认密码、(2)设置足够长的密码、(3)不要使用结构简单的词或数字组合、(4)增加密码的组合复杂度、(5)使用加密、(6)避免共享密码、(7)定期更换密码就密码的安全使用来说,计算机系统应该具备下列安全性:(1)入侵者即使取得储存在系统中的密码也无法达到登录的目的。

这需要在密码认证的基础上再增加其他的认证方式,如地址认证。

(2)通过监听网络上传送的信息而获得的密码是不能用的。

最有效的方式是数据加密。

(3)计算机系统必须能够发现并防止各类密码尝试攻击。

可使用密码安全策略。

2.2密码认证中的相关问题1.社会工程学:社会工程学(Social Engineering)是一种通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行的诸如欺骗、伤害等危害手段,取得自身利益的手法,近年来已成迅速上升甚至滥用的趋势。

2.按键记录软件:按键记录软件是一种间谍软件,它以木马方式值入到用户的计算机后,可以偷偷地记录下用户的每次按键动作,并按预定的计划把收集到的信息通过电子邮件等方式发送出去。

3.搭线窃听:攻击者通过窃听网络数据,如果密码使用明文传输,可被非法获取。

目前,在IP网络中Telnet、FTP、HTTP等大量的通信协议来用明文来传输密码,这意味着在客户端和服务器端之间传输的所有信息(其中包括明文密码和用户数据)都有可能被窃取。

4.字典攻击:攻击者可以把所有用户可能选取的密码列举出来生成一个文件,这样的文件被称为“字典”。

当攻击者得到了一些与密码有关的可验证信息后,就可以结合字典进行一系列的运算,来猜测用户可能的密码,并利用得到的信息来验证猜测的正确性。

5.暴力破解:暴力破解也称为“蛮力破解”或“穷举攻击”,是一种特殊的字典攻击。

在暴力破解中所使用的字典是字符串的全集,对可能存在的所有组合进行猜测,直到得到正确的信息为止。

6.窥探:窥探是攻击者利用与被攻击系统接近的机会,安装监视设备或亲自窥探合法用户输入的账户和密码。

窥探还包括攻击者在用户计算机中植入的木马。

7.垃圾搜索:垃圾搜索是攻击者通过搜索被攻击者的废弃物(如硬盘、U盘、光盘等),得到与攻击系统有关的信息。

3基于不同方式的身份认证3.1地址与身份认证(1)基于IP地址的身份认证:不可靠,也不可取(2)基于物理地址(如MAC地址)的身份认证较为可靠,目前在计算机网络中的应用较为广泛。

(3)智能卡认证:智能卡也称IC卡,是由一个或多个集成电路芯片组成的设备,可以安全地存储密钥、证书和用户数据等敏感信息,防止硬件级别的窜改。

智能卡芯片在很多应用中可以独立完成加密、解密、身份认证、数字签名等对安全较为敏感的计算任务,从而能够提高应用系统抗病毒攻击以及防止敏感信息的泄漏。

(4)双因素身份认证:简单地讲是指在身份认证过程中至少提供两个认证因素,如“密码+PIN”等。

双因素认证与利用ATM取款很相似:用户必须利用持银行卡,再输入密码,才能提取其账户中的款项。

双因素认证提供了身份认证的可靠性。

3.2生物特征身份认证1. 生物特征认证的概念生物特征认证又称为“生物特征识别”,是指通过计算机利用人体固有的物理特征或行为特征鉴别个人身份。

在信息安全领域,推动基于生物特征认证的主要动力来自于基于密码认证的不安全性,即利用生物特征认证来替代密码认证。

人的生理特征与生俱来,一般是先天性的。

2.满足以下条件的生物特征才可以用来作为进行身份认证的依据:普遍性。

即每一个人都应该具有这一特征。

唯一性。

即每一个人在这一特征上有不同的表现。

稳定性。

即这一特征不会随着年龄的增长和生活环境的改变而改变。

易采集性。

即这一特征应该便于采集和保存。

可接受性。

即人们是否能够接受这种生物识别方式。

3.3零知识证明身份认证1.零知识证明身份认证的概念零知识证明是由在20世纪80年代初出现的一种身份认证技术。

零知识证明是指证者能够在不向验证者提供任何有用信息的情况下,使验证者相信某个论断是正确的。

零知识证明实质上是一种涉及两方或多方的协议,即两方或多方完成一项任务所需采取的一系列步骤。

证明者向验证者证明并使验证者相信自己知道某一消息或拥有某一物品,但证明过程不需要向验证者泄漏。

零知识证明分为交互式零知识证明和非交互式零知识证明两种类型。

2.交互式零知识证明:零知识证明协议可定义为证明者(Prover,简称P)和验证者(Verifier,简称V)。

交互式零知识证明是由这样一组协议确定的:在零知识证明过程结束后,P只告诉V关于某一个断言成立的信息,而V不能从交互式证明协议中获得其他任何信息。

即使在协议中使用欺骗手段,V也不可能揭露其信息。

这一概念其实就是零知识证明的定义。

如果一个交互式证明协议满足以下3点,就称此协议为一个零知识交互式证明协议:(1)完备性。

如果P的声称是真的,则V以绝对优势的概率接受P的结论。

(2)有效性。

如果P的声称是假的,则V也以绝对优势的概率拒绝P的结论。

(3)零知识性。

无论V采取任何手段,当P的声称是真的,且P不违背协议时,V除了接受P的结论以外,得不到其它额外的信息。

3. 非交互式零知识证明:在非交互式零知识证明中,证明者P公布一些不包括他本人任何信息的秘密消息,却能够让任何人相信这个秘密消息。

在这一过程中,起关键作用的因素是一个单向Hash 函数。

如果P要进行欺骗,他必须能够知道这个Hash函数的输出值。

但事实上由于他不知道这个单向Hash函数的具体算法,所以他无法实施欺骗。

也就是说,这个单向Hash 函数在协议中是V的代替者。

4身份认证协议:4.1.Kerberos协议1. Kerberos协议简介Kerberos是为基于TCP/IP的Internet和Intranet设计的安全认证协议,它工作在Client/Server模式下,以可信赖的第三方KDC(密钥分配中心)实现用户身份认证。