Juniper安全网关系统配置模版PPT课件

Juniper EX系列交换机PPT课件

JUNOS操作系统

可拆卸更换的电源和风扇

支持标准的class 3 POE供电(15.4W)

支持外接的冗余供电系统

LCD显示 1RU高

# Ports 24

Port Type 10/100/1000B-T

24

10/100/1000B-T

48

10/100/1000B-T

48

10/100/1000B-T

6

Copyright © 2009 Juniper Networks, Inc.

24 4 SFP 550 (450) W

0

4 SFP 100 (0) W

48 4SFP 550 (450) W

EX2200

EX2200 Front View

Fixed, standalone configuration

17.3W x 10D x 1.75H inches 43.9W x 25.4D x 4.4H cm 1 RU height

EX系列交换机

培训日程

Juniper交换机产品型号介绍 Juniper交换机优势与卖点 经典案例

2

Copyright © 2009 Juniper Networks, Inc.

高性能的EX系列交换机平台

Carrier-class Reliability Integrated Security

Operational Simplicity

EX4500

EX4200

EX6200

EX8208

EX8216

EX2200

EX2500

EX3200

3

Copyright © 2009 Juniper Networks, Inc.

juniperSSG配置

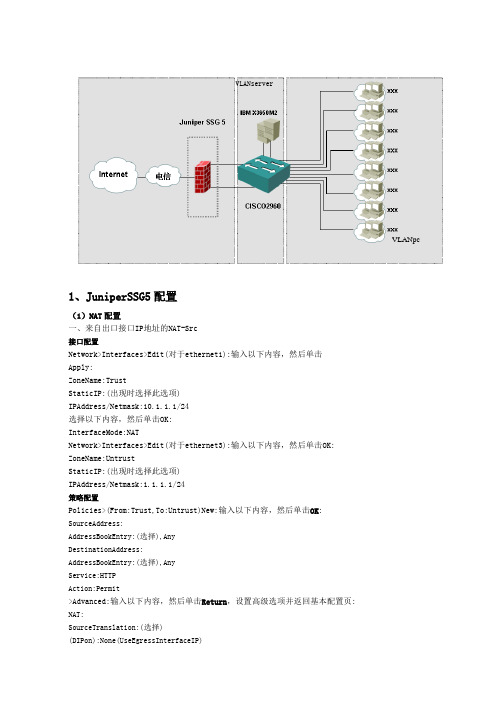

VLANserverVLANpc1、JuniperSSG5配置(1)NAT配置一、来自出口接口IP地址的NAT-Src接口配置Network>Interfaces>Edit(对于ethernet1):输入以下内容,然后单击Apply:ZoneName:TrustStaticIP:(出现时选择此选项)IPAddress/Netmask:10.1.1.1/24选择以下内容,然后单击OK:InterfaceMode:NATNetwork>Interfaces>Edit(对于ethernet3):输入以下内容,然后单击OK:ZoneName:UntrustStaticIP:(出现时选择此选项)IPAddress/Netmask:1.1.1.1/24策略配置Policies>(From:Trust,To:Untrust)New:输入以下内容,然后单击OK:SourceAddress:AddressBookEntry:(选择),AnyDestinationAddress:AddressBookEntry:(选择),AnyService:HTTPAction:Permit>Advanced:输入以下内容,然后单击Return,设置高级选项并返回基本配置页:NAT:SourceTranslation:(选择)(DIPon):None(UseEgressInterfaceIP)(2)端口禁用与开放配置一、添加自定义服务端口1、选择菜单Policy>PolicyElements>Services>Custom,进入自定义服务管理页面2、点击右上角的New按钮进入自定义服务添加页面在ServiceName处填写自定义的服务名称,在Transportprotocol处选择需要使用的协议,在DestinationPort处填写自定义服务的目的端口,点击OK按钮提交操作。

Juniper SRX系列_新一代业务网关

10

Copyright © 2009 Juniper Networks, Inc.

‹#› | Copyright © 2009 Juniper Networks, Inc. |

SRX5600

JUNOS

SRX3600

30 Gbps

NS-5400可伸缩的性能 丰富的特性源自 10 Gbps

ISG2000

NS-5200

SRX3400

防火墙 IDP IPSEC VPN 路由 QoS

ISG1000 6

Copyright © 2009 Juniper Networks, Inc.

SRX5800

竖插机箱 接口IOC模块(内置NP模块)

40-SFP 4-10Gig FlexIO 2 slot FPC 16xGE, 4x10G modules

2 个专用交换矩阵模块(缺省) 12 个插槽(SPC/IOC)

SPC模块 尺寸 – 16U

性能

Juniper 新一代安全业务网关SRX

Juniper下一代安全业务网关

SRX5800 16U, 12 slots, 2 RE*, 2+1 SCB, 3+1 AC, 2+2 DC, 120/30/30 Gbps, 8M sessions, 350kcps, 60k IPSEC tunnels

下一代安全业务网关

‹#› | Copyright © 2009 Juniper Networks, Inc. |

SRX 5K 包流 – 完全集成式

流查找

分类 DoS/DDoS 限速 服务处理 FW/IPSec VPN/IDP NAT/路由

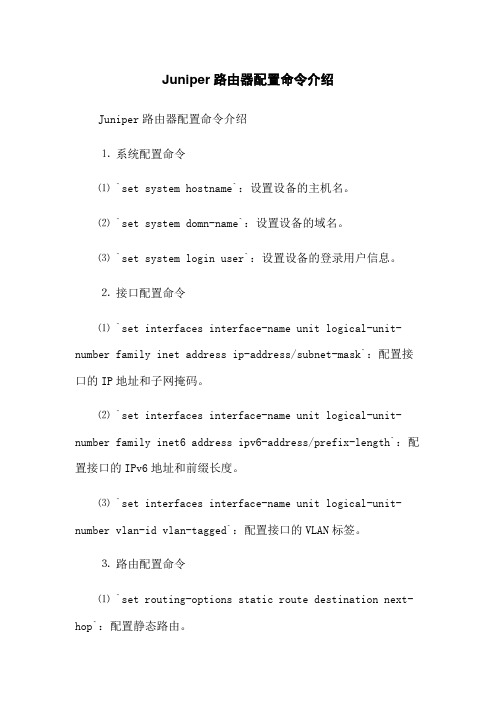

Juniper路由器配置命令介绍

Juniper路由器配置命令介绍Juniper路由器配置命令介绍⒈系统配置命令⑴ `set system hostname`:设置设备的主机名。

⑵ `set system domn-name`:设置设备的域名。

⑶ `set system login user`:设置设备的登录用户信息。

⒉接口配置命令⑴ `set interfaces interface-name unit logical-unit-number family inet address ip-address/subnet-mask`:配置接口的IP地址和子网掩码。

⑵ `set interfaces interface-name unit logical-unit-number family inet6 address ipv6-address/prefix-length`:配置接口的IPv6地址和前缀长度。

⑶ `set interfaces interface-name unit logical-unit-number vlan-id vlan-tagged`:配置接口的VLAN标签。

⒊路由配置命令⑴ `set routing-options static route destination next-hop`:配置静态路由。

⑵ `set protocols ospf area area-id`:配置OSPF路由协议。

⒋安全配置命令⑴ `set security zones security-zone zone-nameinterfaces interface-name`:将接口分配给安全区域。

⑵ `set security policies from-zone source-zone to-zone destination-zone policy policy-name then permit`:配置安全策略以允许数据流动。

⒌ VPN配置命令⑴ `set security ike proposal proposal-name authentication-method pre-shared-keys`:配置IKE提议的预共享密钥认证方法。

SRX100服务网关快速入门-JuniperNetworks

注意: 接通电源后,必须等待色常亮,再执行下一部分。

第 2 部分:连接管理设备

使用以下任一方法将管理设备连接到服务网关:

按照第 2 页中的图示,将 RJ-45 电缆 (以太网电缆)从前面板上 fe-0/0/1 至 fe-0/0/7 端口中的任何一个连接到管理设备 (工作站或便携式计算机)上的以太网端口。我们 建议使用这种连接方法。如果您使用此方法进行连接,请继续第 3 部分。 将 RJ-45 电缆(以太网电缆)从标有 CONSOLE 的端口连接到提供的 DB-9 适配器, 然后将其连接到管理设备上的串行端口。 (串行端口设置:9600 8-N-1。 ) 如果使用此方法进行连接,请继续执行 Branch SRX Series Services Gateways Golden Configurations 中提供的 CLI 配置说明,该文档的网址为 /us/en/local/pdf/app-notes/3500153-en.pdf。

第 6 部分:访问 J-Web 界面

1. 2. 3. 4. 在管理设备上启动 Web 浏览器。 在 URL 地址字段中输入 http://192.168.1.1。将显示 J-Web 登录页面。 指定缺省用户名为 root。不要在 Password 字段中输入任何值。 单击 Log In。将显示 J-Web Initial Setup 页面。

SRX100 服务网关型号

提供以下两种型号的 SRX100 服务网关:

SRX100 服务网关前面板

设备

SRX100B SRX100H

DDR 内存

512 MB 1 GB

连接和配置 SRX100 服务网关

J-SRX100

按照下面的说明连接和设置 SRX100 服务网关以保护网络。参照设备前面板上的 LED 来 帮助您确定设备的状态。

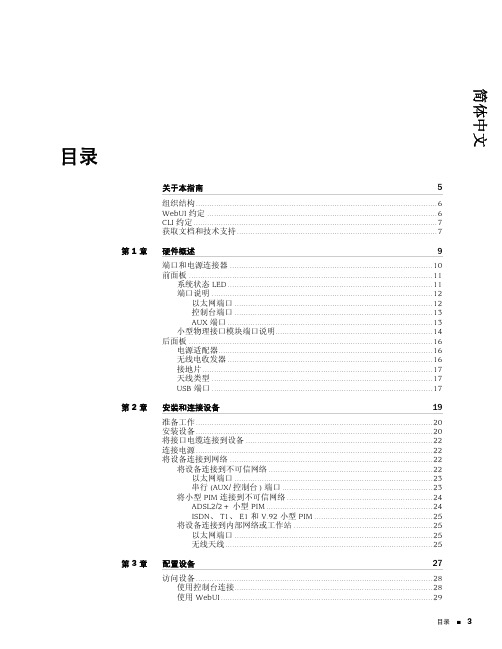

juniper-SSG20硬件安装配置指南(中文)

目录 3

SSG 20 硬件安装和配置指南

4 目录

第4章 附录 A 附录 B

使用 Telnet ..............................................................................................30 缺省设备设置................................................................................................. 30 基本设备配置................................................................................................. 32

将设备连接到内部网络或工作站 .............................................................25 以太网端口 ....................................................................................... 25 无线天线 ...........................................................................................25

将设备连接到不可信网络 ........................................................................22 以太网端口 ....................................................................................... 23 串行 (AUX/ 控制台 ) 端口 .................................................................. 23

juniper 拨号VPN及客户端配置

在此页面可以查看、配置防火墙的各种路由信息

内容提纲

• JUNIPER防火墙基本配置信息查看 • JUNIPER防火墙拨号VPN配置 • JUNIPER防火墙拨号VPN客户端配置

JUNIPER防火墙拨号VPN配置

一、建立远程拨号VPN客户端所用IP的地址池

点击 New

JUNIPER防火墙拨号VPN配置

内容提纲

• JUNIPER防火墙基本配置信息查看 • JUNIPER防火墙拨号VPN配置 • JUNIPER防火墙拨号VPN客户端配置

JUNIPER防火墙拨号VPN客户端配置

一、安装NetScreen_Remote_VPN_Client客 户端软件

双击安装软件,一直NEXT,安装完成后软件提示重启电脑,重启电脑后, 软件安装完成。

JUNIPER防火墙拨号VPN客户端配置

九、连接VPN

右键单击电脑右下角VPN客户端,选择Connect—刚才新建的连接

之后输入用户名与密码即可连接成功

JUNIPER防火墙拨号VPN配置

五、建立VPN

此选择Custom,并配 置阶段二的加密及数 据完整性算法,记住 此处的选择,过会需 要在客户端配置一致

此处选择如图

可以选中VPN Monitor,监控VPN的运行状态,其它默认,之后 选择Return,保存退出,回到上一步单击OK,VPN建立完成

JUNIPER防火墙拨号VPN配置

选择Dialup User Group, 在后面选择 上一步建立 的组

上面选择完 成后,点击 Advanced,进 入高级配置

JUNIPER防火墙拨号VPN配置

四、建立VPN网关

输入共享KEY,8位 以上,客户端需要 跟此KEY配置一致 选择防火墙的外网口 此选择Custom,并配 置阶段一的加密及数 据完整性算法,记住 此处的选择,需要在 客户端配置一致 选择积极模式,否则 连接建立不起来

Juniper配置手册

Juniper OS 4.2R1.3 路由器配置操作手册1系统配置 (2)1.1系统信息基本配置 (2)1.2系统用户信息 (2)1.3系统服务配置 (3)2端口配置 (4)2.1juniper端口介绍 (4)2.2端口配置 (4)3SNMP配置 (6)4Routing-options配置 (7)4.1静态路由配置 (7)4.2route-id&as (7)4.3bgp聚合配置 (7)5Route protocal配置 (8)5.1Ospf配置 (8)5.2Bgp 配置 (9)6Policy 配置 (9)7Firewall 配置 (12)8Juniper与Cisco互连端口参数调整 (12)9Juniper备份结构与Cisco不同 (14)9.1console root登录 (14)9.2telnet登录 (14)Juniper所有配置,均在配置状态下进行。

分为由console进入和远程telnet进入。

由console进入JUNOS系统命令操作(由FreeBSD的简化系统)%cli 进入下面的用户操作hostname>edit 进入下面的用户配置hostname# 配置操作由远程telnet直接进入用户操作hostname>edit 进入下面的用户配置hostname# 配置操作1 系统配置1.1 系统信息基本配置#edit system 进入system配置菜单#set host-name axi580-a-hz1#set domain-name #set time-zone Asia/Shanghai# set system root-authentication plain-text-password (console登录,root口令缺省为空,虚设新口令)New password:******Retype new password:******#show 查看配置#commit 配置生效OR#commit confirmed 配置生效测试,5分钟后系统自动会滚,恢复原来配置。

Juniper junos SRX 安全配置指南(中文)

简略目录关于本指南 (xxxix)第一部分基于流和基于数据包的处理第一章处理概述 (3)第二章基于流的处理 (11)第三章IPV6基于流的处理 (55)第四章基于数据包的处理 (99)第二部分安全区段和接口第五章安全区段和接口 (127)第三部分通讯簿和地址集第六章通讯簿和地址集 (149)第四部分安全策略第七章安全策略 (163)第八章安全全局策略 (191)第九章安全策略时间表 (199)第十章安全策略应用 (205)第五部分应用层网关第十一章ALG (231)第十二章H.323ALG (239)第十三章用于IKE和ESP的ALG (271)第十四章SIP ALG (281)第十五章SCCP ALG (335)第十六章MGCP ALG (355)第十七章RPC ALG (385)第六部分用户认证第十八章防火墙用户认证 (395)第十九章Infranet认证 (425)Junos OS安全配置指南第七部分虚拟专用网第二十章互联网协议安全性 (453)第二十一章证书公开密钥密码术 (637)第二十二章动态VPN (663)第二十三章组VPN (721)第八部分入侵检测和防护第二十四章IDP策略 (765)第二十五章应用级分布式拒绝服务 (823)第二十六章IDP特征数据库 (835)第二十七章IDP应用识别 (851)第二十八章IDP SSL检查 (859)第二十九章IDP服务类别操作 (865)第三十章IDP性能与容量调整 (873)第三十一章IDP日志记录 (875)第九部分统一威胁管理第三十二章统一威胁管理概述 (891)第三十三章反垃圾邮件过滤 (897)第三十四章完全防病毒保护 (915)第三十五章快速防病毒保护 (971)第三十六章Sophos防病毒保护 (991)第三十七章内容过滤 (1009)第三十八章Web过滤 (1023)第三十九章机箱集群中的统一威胁管理支持 (1061)第十部分攻击检测和防护第四十章攻击检测和防护 (1067)第四十一章侦查威慑 (1069)第四十二章可疑数据包属性 (1097)第四十三章拒绝服务攻击 (1107)第十一部分应用标识第四十四章Junos OS应用标识 (1141)第四十五章应用防火墙 (1167)第四十六章AppTrack应用跟踪 (1177)第四十七章应用服务质量 (1183)第十二部分机箱集群第四十八章机箱集群 (1195)简略目录第十三部分IP监控第四十九章IP监控 (1375)第十四部分网络地址转换第五十章网络地址转换 (1381)第十五部分GPRS第五十一章通用分组无线业务 (1483)第五十二章流控制传输协议 (1539)第十六部分索引索引 (1553)Junos OS安全配置指南目录关于本指南 (xxxix)J系列和SRX系列文档和发行说明 (xxxix)目标 (xxxix)读者..............................................................xl支持的路由平台.....................................................xl文档约定...........................................................xl文档反馈.........................................................xlii请求技术支持.....................................................xlii自助在线工具和资源.............................................xlii使用JTAC打开案例.............................................xlii 第一部分基于流和基于数据包的处理第一章处理概述 (3)Juniper Networks设备处理概述 (3)了解基于流的处理 (4)区段和策略 (4)流和会话 (5)了解基于数据包的处理 (5)无状态防火墙过滤器 (5)服务等级功能 (5)筛选 (6)了解SRX系列服务网关中心点架构 (6)组合模式下的负载分布 (7)在组合模式下共享处理能力和内存 (7)按设备扩展会话容量 (7)在SRX3400或SRX3600设备上扩展会话容量 (8)在SRX5800设备上扩展会话容量 (8)了解中心点会话扩展 (9)在SRX5800设备上恢复缺省的会话容量 (9)验证当前的会话容量 (9)了解J系列服务路由器的状态式和无状态数据处理 (10)第二章基于流的处理 (11)SRX系列服务网关的会话 (11)SRX系列服务网关的会话特征 (11)了解SRX系列服务网关的会话特征 (11)示例:控制SRX系列服务网关的会话终止 (12)示例:禁用SRX系列服务网关的TCP数据包安全检查 (13)示例:为SRX系列服务网关的所有TCP会话设置最大片段大小 (14)了解按策略进行TCP会话检查 (15)Junos OS安全配置指南示例:配置按策略进行TCP数据包安全检查 (16)监控SRX系列服务网关会话 (17)了解如何获取SRX系列服务网关的会话信息 (17)显示所有SRX系列服务网关全局会话参数 (20)显示SRX系列服务网关的会话摘要 (20)显示SRX系列服务网关会话和与会话有关的流信息 (21)显示SRX系列服务网关会话和与特定会话有关的流信息 (21)使用过滤器显示SRX系列服务网关的会话和流信息 (22)SRX系列服务网关的会话日志中提供的信息 (22)清除SRX系列服务网关会话 (26)终止SRX系列服务网关会话 (26)终止SRX系列服务网关的特定会话 (26)使用过滤器指定要终止的SRX系列服务网关会话 (27)SRX5600和SRX5800服务网关处理概述 (27)了解第一个数据包的处理 (28)了解快速路径处理 (29)了解单播会话的数据路径 (30)会话查找和数据包匹配标准 (30)了解会话创建:第一个数据包处理 (30)了解快速路径处理 (32)了解数据包处理 (34)了解服务处理单元 (35)了解时间表的特征 (35)了解网络处理器捆绑 (35)网络处理器捆绑限制 (35)SRX1400、SRX3400和SRX3600服务网关处理概述 (36)参与会话设置的组件 (36)了解单播会话的数据路径 (37)会话查找和数据包匹配标准 (37)了解会话创建:第一个数据包处理 (37)了解快速路径处理 (39)服务卸载概述 (39)示例:在策略中启用服务卸载 (40)SRX210服务网关处理概述 (42)了解流处理和会话管理 (42)了解第一个数据包的处理 (42)了解会话创建 (42)了解快速路径处理 (43)了解J系列服务路由器的状态式和无状态数据处理 (44)J系列服务路由器的会话特征 (44)了解J系列服务路由器的会话特征 (44)示例:控制J系列服务路由器的会话终止 (45)示例:禁用J系列服务路由器的TCP数据包安全检查 (47)示例:调节J系列服务路由器的端到端TCP通信 (48)了解J系列服务路由器的数据路径 (50)了解转发处理 (51)了解基于会话的处理 (51)会话查找 (51)第一个数据包路径处理 (51)目录快速路径处理 (52)了解转发功能 (52)了解主动会话超时 (53)第三章IPV6基于流的处理 (55)了解IP版本6(IPv6) (56)关于IPv6地址空间、编址和地址类型 (56)关于IPv6地址类型以及用于SRX系列服务网关和J系列设备的Junos OS如何使用它们 (57)关于IPv6地址格式 (58)IPv6数据包包头和SRX系列与J系列设备概述 (58)关于IPv6基本数据包包头 (59)了解IPv6数据包包头扩展名 (60)关于由SRX系列和J系列设备的流模块执行的IPv6数据包包头验证 (61)IPv6高级流 (62)了解IPv6双栈Lite (63)示例:配置IPv6双栈Lite (66)了解SRX系列和J系列设备处理ICMPv6数据包的方式 (68)了解用于IPv6数据包的路径MTU消息 (69)了解SRX系列和J系列设备如何处理IPv6流的数据包分片 (70)了解IPv6流会话 (71)了解SRX5600和SRX5800架构和流处理 (71)为IPv6信息流启用基于流的处理 (73)使用过滤器显示SRX系列服务网关的IPv6会话和流信息 (75)IPv6NAT (79)IPv6NAT概述 (79)受IPv6NAT支持的源NAT转换 (79)受IPv6NAT支持的目标NAT映射 (80)受IPv6NAT支持的静态NAT映射 (80)IPv6NAT PT概述 (81)IPv6NAT-PT通信概述 (82)示例:使用缺省目标地址前缀静态映射配置由IPv4发起到IPv6节点的连接 (82)示例:使用静态目标地址一对一映射配置由IPv4发起到IPv6节点的连接 (85)示例:使用缺省目标地址前缀静态映射配置由IPv6发起到IPv4节点的连接 (88)示例:使用静态目标地址一对一映射配置由IPv6发起到IPv4节点的连接 (91)IPv6ALG (94)用于路由、NAT和NAT-PT的IPv6DNS ALG (94)NAT模式下的IPv6DNS ALG信息流 (94)NAT-PT模式下的IPv6DNS ALG信息流 (94)用于路由的IPv6FTP ALG (95)针对IPv6的FTP ALG支持 (95)EPRT模式 (96)EPSV模式 (96)TFTP ALG支持IPv6 (96)了解针对ICMP的IPV6ALG支持 (96)ICMP错误消息 (97)ICMP ALG功能 (97)Junos OS安全配置指南第四章基于数据包的处理 (99)了解基于数据包的处理 (99)了解选择性无状态基于数据包的服务 (100)选择性无状态基于数据包的服务配置概述 (101)示例:配置选择性无状态基于数据包的服务,用于端到端基于数据包的转发 (103)示例:配置选择性无状态基于数据包的服务,用于基于数据包到基于流的转发 (112)了解服务卸载解决方案 (120)服务卸载许可证概述 (122)第二部分安全区段和接口第五章安全区段和接口 (127)安全区段和接口概述 (127)了解安全区段接口 (127)了解接口端口 (128)安全区段 (128)了解功能区段 (128)了解安全区段 (129)示例:创建安全区段 (129)主机入站信息流 (131)了解如何根据信息流类型控制入站信息流 (131)支持的主机入站信息流系统服务 (132)示例:根据信息流类型控制入站信息流 (134)协议 (136)了解如何根据协议控制入站信息流 (136)示例:根据协议控制入站信息流 (137)TCP-Reset参数 (139)了解如何使用TCP-Reset参数识别重复的会话 (139)示例:配置TCP-Reset参数 (139)DNS (140)DNS概述 (141)DNS组件 (141)DNS服务器缓存 (141)示例:配置DNS服务器缓存的TTL值 (141)DNSSEC概述 (142)示例:配置DNSSEC (142)示例:配置DNSSEC密钥 (143)示例:配置DNSSEC安全域和可信任密钥 (143)第三部分通讯簿和地址集第六章通讯簿和地址集 (149)了解通讯簿 (149)预定义地址 (149)通讯簿中的网络前缀 (149)通讯簿中的通配符地址 (150)通讯簿中的DNS名称 (150)了解全局通讯簿 (150)了解地址集 (151)目录配置地址和地址集 (151)地址和地址集 (151)通讯簿和安全区段 (152)通讯簿和安全策略 (152)可用于安全策略的地址 (153)将策略应用于地址集 (153)通讯簿和NAT (154)示例:配置通讯簿和地址集 (155)地址和地址集的限制 (159)第四部分安全策略第七章安全策略 (163)安全策略概述 (163)了解安全策略规则 (165)了解通配符地址 (167)了解安全策略元素 (168)了解自信息流的安全策略 (169)安全策略配置概述 (169)使用防火墙向导配置策略 (170)示例:配置安全策略以允许或拒绝所有信息流 (170)示例:配置安全策略以允许或拒绝选定信息流 (174)示例:配置安全策略以允许或拒绝通配符地址信息流 (178)了解安全策略排序 (181)示例:策略重新排序 (182)安全策略故障排除 (183)检查安全策略提交失败 (183)验证安全策略提交 (184)调试策略查找 (184)监控策略统计信息 (184)匹配安全策略 (185)了解审核日志的搜索和排序 (186)了解数据包流报警和审核 (187)示例:在响应策略违规时生成安全报警 (188)第八章安全全局策略 (191)全局策略概述 (191)示例:配置全局策略 (192)在高端SRX系列设备上定义策略的最佳实践 (194)检查内存状态 (196)第九章安全策略时间表 (199)安全策略时间表概述 (199)示例:配置时间表 (200)验证预定的策略 (202)Junos OS安全配置指南第十章安全策略应用 (205)安全策略应用概述 (205)策略应用集概述 (206)示例:配置应用和应用集 (206)定制策略应用 (208)了解定制策略应用 (208)定制应用映射 (208)示例:添加和修改定制策略应用 (209)示例:定义定制ICMP应用 (210)策略应用超时 (212)了解策略应用超时配置和查找 (212)了解策略应用超时意外情况 (213)示例:设置策略应用超时 (214)了解ICMP预定义策略应用 (215)ICMP不可访问错误的缺省行为 (218)了解与互联网相关的预定义策略应用 (219)了解Microsoft预定义策略应用 (220)了解动态路由协议预定义策略应用 (221)了解流视频预定义策略应用 (222)了解Sun RPC预定义策略应用 (222)了解安全和通道预定义策略应用 (223)了解与IP相关的预定义策略应用 (224)了解即时消息传递预定义策略应用 (224)了解管理预定义策略应用 (225)了解邮件预定义策略应用 (226)了解UNIX预定义策略应用 (227)了解其他预定义策略应用 (227)第五部分应用层网关第十一章ALG (231)ALG概述 (231)了解ALG类型 (232)了解VoIP DSCP重写规则 (233)示例:配置VoIP DSCP重写规则 (234)了解DNS修正 (235)禁用DNS修正(CLI过程) (236)第十二章H.323ALG (239)了解H.323ALG (239)了解Avaya H.323ALG (241)Avaya H.323ALG特有功能 (241)Avaya H.323ALG中的呼叫流详细信息 (241)H.323ALG配置概述 (242)H.323ALG端点注册超时 (243)了解H.323ALG端点注册超时 (243)示例:设置H.323ALG端点注册超时 (243)H.323ALG媒体源端口范围 (244)了解H.323ALG媒体源端口范围 (244)示例:设置H.323ALG媒体源端口范围 (245)H.323ALG DoS攻击保护 (246)了解H.323ALG DoS攻击保护 (246)示例:配置H.323ALG DoS攻击保护 (246)H.323ALG未知消息类型 (247)了解H.323ALG未知消息类型 (247)示例:允许未知H.323ALG消息类型 (248)示例:允许H.323ALG信息流通过专用区段中的关守 (249)示例:允许H.323ALG信息流通过外部区段中的关守 (254)示例:结合使用NAT和H.323ALG来启用内向呼叫 (259)示例:结合使用NAT和H.323ALG来启用外向呼叫 (265)第十三章用于IKE和ESP的ALG (271)了解用于IKE和ESP的ALG (271)了解用于IKE和ESP的ALG操作 (272)示例:配置IKE与ESP ALG (272)示例:启用IKE与ESP ALG并设置超时 (277)第十四章SIP ALG (281)了解SIP ALG (281)SIP ALG操作 (282)SDP会话说明 (283)针孔创建 (283)了解SIP ALG请求方法 (285)SIP ALG配置概述 (286)SIP ALG呼叫持续时间和超时 (286)了解SIP ALG呼叫持续时间和超时 (286)示例:设置SIP ALG呼叫持续时间和超时 (287)SIP ALG DoS攻击保护 (288)了解SIP ALG DoS攻击保护 (289)示例:配置SIP ALG DoS攻击保护 (289)SIP ALG未知消息类型 (290)了解SIP ALG未知消息类型 (290)示例:允许未知SIP ALG消息类型 (291)SIP ALG暂停资源 (292)了解SIP ALG暂停资源 (292)保留SIP ALG暂停资源(J-Web过程) (292)保留SIP ALG暂停资源(CLI过程) (293)SIP ALG和NAT (293)了解SIP ALG和NAT (293)外向呼叫 (294)内向呼叫 (294)已转移呼叫 (295)呼叫终止 (295)呼叫Re-INVITE消息 (295)呼叫会话计时器 (295)呼叫取消 (295)分支 (295)SIP消息 (295)SIP包头 (296)SIP正文 (298)SIP NAT场景 (298)SIP响应的类别 (300)了解使用SIP Registrar和NAT的内向SIP ALG呼叫支持 (302)示例:为内向SIP呼叫配置接口源NAT (303)示例:为内向SIP呼叫配置源NAT池 (308)示例:为内向SIP呼叫配置静态NAT (313)示例:配置专用区段中的SIP代理和公共区段中的NAT (318)示例:配置三区段SIP ALG和NAT场景 (323)验证SIP ALG配置 (330)验证SIP ALG (330)验证SIP ALG呼叫 (330)验证SIP ALG呼叫详细信息 (331)验证SIP ALG计数器 (331)验证SIP ALG消息的速率 (332)第十五章SCCP ALG (335)了解SCCP ALG (335)SCCP安全性 (336)SCCP组件 (336)SCCP客户端 (336)呼叫管理器 (337)集群 (337)SCCP事务 (337)客户端初始化 (337)客户端注册 (337)呼叫设置 (338)媒体设置 (338)SCCP控制消息和RTP流 (338)SCCP消息 (339)SCCP ALG配置概述 (340)SCCP ALG静止媒体超时 (340)了解SCCP ALG静止媒体超时 (340)示例:设置SCCP ALG静止媒体超时 (341)SCCP ALG未知消息类型 (342)了解SCCP ALG未知消息类型 (342)示例:允许未知SCCP ALG消息类型 (342)SCCP ALG DoS攻击保护 (343)了解SCCP ALG DoS攻击保护 (343)示例:配置SCCP ALG DoS攻击保护 (344)示例:在专用区段中配置SCCP ALG呼叫管理器或TFTP服务器 (345)验证SCCP ALG配置 (351)验证SCCP ALG (351)验证SCCP呼叫 (352)验证SCCP呼叫详细信息 (352)验证SCCP计数器 (353)第十六章MGCP ALG (355)了解MGCP ALG (355)MGCP安全性 (356)MGCP中的实体 (356)端点 (356)连接 (356)呼叫 (357)呼叫代理 (357)命令 (357)响应代码 (359)MGCP ALG配置概述 (360)MGCP ALG呼叫持续时间和超时 (360)了解MGCP ALG呼叫持续时间和超时 (361)示例:设置MGCP ALG呼叫持续时间 (361)示例:设置MGCP ALG静止媒体超时 (363)示例:设置MGCP ALG事务超时 (364)MGCP ALG DoS攻击保护 (365)了解MGCP ALG DoS攻击保护 (365)示例:配置MGCP ALG DoS攻击保护 (365)MGCP ALG未知消息类型 (366)了解MGCP ALG未知消息类型 (366)示例:允许未知MGCP ALG消息类型 (367)示例:使用MGCP ALG配置用户家中的媒体网关 (368)示例:使用MGCP ALG和NAT配置ISP托管三区段服务 (375)第十七章RPC ALG (385)了解RPC ALG (385)Sun RPC ALG (385)了解Sun RPC ALG (386)启用Sun RPC ALG(J-Web过程) (386)启用Sun RPC ALG(CLI过程) (387)Sun RPC服务和应用程序 (387)了解Sun RPC服务 (387)自定义Sun RPC应用程序(CLI过程) (388)Microsoft RPC ALG (389)了解Microsoft RPC ALG (389)启用Microsoft RPC ALG(J-Web过程) (389)启用Microsoft RPC ALG(CLI过程) (390)Microsoft RPC服务和应用程序 (390)了解Microsoft RPC服务 (390)自定义Microsoft RPC应用程序(CLI过程) (390)验证Microsoft RPC ALG表 (391)第六部分用户认证第十八章防火墙用户认证 (395)防火墙用户认证概述 (395)传递认证 (396)了解传递认证 (396)示例:配置传递认证 (397)Web认证 (402)了解Web认证 (402)示例:配置Web认证 (404)外部认证 (410)了解外部认证服务器 (410)了解SecurID用户认证 (410)示例:配置RADIUS和LDAP用户认证 (411)示例:配置SecurID用户认证 (415)示例:删除SecurID节点机密文件 (418)用于防火墙认证的客户端组 (419)了解用于防火墙认证的客户端组 (419)示例:为客户端组配置本地用户 (420)防火墙认证标题自定义 (421)了解防火墙认证标题自定义 (421)示例:自定义防火墙认证标题 (422)第十九章Infranet认证 (425)UAC和Junos OS (425)了解Junos OS环境中的UAC (425)在Junos OS环境中启用UAC(CLI程序) (427)Junos OS执行器和IC系列UAC设备通信 (427)了解Junos OS执行器和IC系列UAC设备之间的通信 (427)配置Junos OS执行器和IC系列UAC设备之间的通信(CLI程序) (428)Junos OS执行器策略执行 (429)了解Junos OS执行器策略执行 (430)使用仅测试模式测试Junos OS执行器策略访问决定(CLI程序) (431)验证Junos OS执行器策略执行 (431)显示来自Junos OS执行器的IC系列UAC设备认证表条目 (431)显示来自Junos OS执行器的IC系列UAC设备资源访问策略 (431)Junos OS执行器和IPsec (432)了解使用IPsec的Junos OS执行器实施 (432)示例:将设备配置为使用IPsec的Junos OS执行器(CLI) (433)Junos OS执行器和Infranet代理端点安全 (440)了解使用Infranet代理与Junos OS执行器的端点安全 (440)配置使用Infranet代理与Junos OS执行器的端点安全 (440)Junos OS执行器和捕获门户 (440)了解Junos OS执行器上的捕获门户 (441)了解Junos OS执行器上的捕获门户配置 (442)示例:在Junos OS执行器上创建捕获门户策略 (443)了解捕获门户重定向URL选项 (445)示例:配置捕获门户的重定向URL (446)Junos OS执行器和IC系列UAC设备集群故障切换 (447)了解Junos OS执行器与IC系列UAC设备集群之间的通信 (448)配置Junos OS执行器故障切换选项(CLI程序) (448)第七部分虚拟专用网第二十章互联网协议安全性 (453)VPN概述 (453)IPsec VPN拓扑 (454)比较基于策略的VPN与基于路由的VPN (454)安全关联 (455)IPsec密钥管理 (456)手动密钥 (456)自动密钥IKE (456)Diffie-Hellman交换 (457)IPsec安全协议 (457)AH协议 (457)ESP协议 (458)IPsec通道协商 (458)SRX系列服务网关中的分布式VPN (459)了解IKE和IPsec数据包处理 (459)通道模式下的数据包处理 (459)IKE数据包处理 (461)IPsec数据包处理 (464)了解IKE通道协商的阶段1 (466)主模式 (467)积极模式 (467)了解IKE通道协商的阶段2 (468)代理ID (468)完全向前保密 (469)回放攻击保护 (469)了解互联网密钥交换版本2 (469)基于路由的VPN (470)了解基于路由的IPsec VPN (470)示例:配置基于路由的VPN (471)示例:为IKEv2配置基于路由的VPN (487)基于策略的VPN (503)了解基于策略的IPsec VPN (503)示例:配置基于策略的VPN (503)集中星型VPN (520)了解集中星型VPN (520)示例:配置集中星型VPN (521)NAT穿透 (551)了解NAT-T (551)示例:在仅响应方位于NAT之后时配置基于路由的VPN (552)示例:在发起方和响应方均位于NAT设备之后时配置基于策略的VPN (575)使用VPN向导配置IPsec VPN (600)了解IPv6IKE和IPsec数据包处理 (600)IPv66in6通道模式下的数据包处理 (601)IPv6IKE数据包处理 (601)IPv6IPsec数据包处理 (602)IPv6中的AH协议 (602)IPv6中的ESP协议 (603)IPv6中的完整性校验值(ICV)计算 (603)IPv6通道模式下的包头结构 (603)IPv6IPsec配置概述 (604)示例:配置IPv6IPsec手动VPN (605)示例:配置IPv6自动密钥IKE基于策略的VPN (607)全局SPI和VPN监控功能 (623)了解全局SPI和VPN监控功能 (623)示例:配置全局SPI和VPN监控功能 (623)针对基于路由的VPN的虚拟路由器支持 (624)示例:在虚拟路由器中配置st0接口 (625)了解虚拟路由器限制 (629)了解VPN报警和审核 (629)示例:配置FIPS自检 (631)示例:设置声音警报作为安全报警的通知 (633)示例:生成安全报警以响应潜在的违反情况 (634)第二十一章证书公开密钥密码术 (637)了解证书和PKI (637)证书签名和验证 (638)公开密钥基础 (638)PKI管理和实施 (640)互联网密钥交换 (641)数字证书配置概述 (641)在线启用数字证书:配置概述 (642)手动生成数字证书:配置概述 (642)公钥-私钥对 (643)了解公开密钥密码术 (643)示例:生成公钥-私钥对 (643)CA配置文件 (644)了解证书授权机构配置文件 (644)示例:配置CA配置文件 (645)证书注册 (646)了解在线CA证书注册 (646)使用SCEP在线注册CA证书 (646)示例:使用SCEP在线注册本地证书。

Juniper Networks SRX1500服务网关产品说明说明书

Data SheetSRX1500 与瞻博网络 Contrail 服务编排结合使用,可以向企业和服务提供商提供完全自动化的 SD-WAN。

其全自动部署 (ZTP) 功能极大地简化了分支机构网络连接的初始部署和持续管理。

SRX1500的高性能和可扩展性使它可以用作 VPN 集线器,在各种 SD-WAN 拓扑结构中端接 VPN/安全叠加连接。

SRX1500 服务网关运行 Juniper Networks Junos®操作系统,这是一个已得到实践验证并且运营商可以定制加强的网络操作系统,目前在为全球前 100 强服务提供商网络提供支持。

IPv4/IPv6、OSPF、BGP 和组播经过严格测试的运营商级路由功能已在超过 15年的全球部署中久经验证。

功能与优势SRX1500 服务网关规格软件规格防火墙服务•有状态和无状态防火墙•基于区域的防火墙•筛选和分布式拒绝服务 (DDoS) 保护•抵御协议和流量异常•与 Pulse 统一访问控制 (UAC) 集成•与 Aruba Clear Pass Policy Manager 集成•基于用户角色的防火墙•SSL 检测网络地址转换 (NAT)•带有端口地址转换 (PAT) 的源 NAT•双向 1:1 静态 NAT•带有 PAT 的目标 NAT•持久 NAT•IPv6 地址转换VPN 功能•隧道:通用路由封装 (GRE)1、IP-IP1、IPsec•站点-站点 IPsec VPN、自动 VPN、组 VPN•IPsec 加密算法:数据加密标准 (DES)、三重 DES (3DES)、高级加密标准 (AES-256)、AES-GCM•IPsec 身份验证算法:MD5、SHA-1、SHA-128、SHA-256•预共享密钥和公钥基础架构 (PKI) (X.509)•完全向前保密,防重播•IPv4 和 IPv6 IPsec VPN•站点-站点 VPN 的多代理 ID•互联网密钥交换(IKEv1、IKEv2),NAT-T•虚拟路由器和服务质量 (QoS) 感知•基于标准的失效对等方检测 (DPD) 支持•VPN 监控高可用性功能•虚拟路由器冗余协议 (VRRP)•有状态的高可用性- 双机箱集群- 主动/被动- 主动/被动- 配置同步- 防火墙会话同步- 设备/链路检测- 不中断服务的软件升级 (ISSU)•采用路由与接口故障转移的 IP 监控应用程序安全性服务2•应用程序可见性和控制•基于应用程序的防火墙•应用程序 QoS•高级/基于应用程序策略的路由 (APBR)•应用程序体验质量 (AppQoE)•基于应用程序的多路径路由威胁防御和情报服务3•入侵防御•防病毒•反垃圾邮件•类别/基于信誉的 URL 过滤•SecIntel 提供威胁情报•防范僵尸网络(命令和控制)•基于 GeoIP 的自适应实施•瞻博网络 Advanced Threat Prevention(一种基于云的 SaaS产品),可检测并阻止零日攻击•瞻博网络 ATP 设备,是一种内部部署的分布式高级威胁防御解决方案,可用于检测并阻止零日攻击路由协议•IPv4、IPv6•静态路由•RIP v1/v2•OSPF/OSPF v3•具有路由反射器的 BGP•IS-IS•组播:Internet 组管理协议 (IGMP) v1/v2;协议无关组播(PIM) 稀疏模式 (SM)/密集模式 (DM)/源特定组播 (SSM);会话描述协议 (SDP);距离矢量组播路由协议 (DVMRP);组播源发现协议 (MSDP);逆向路径转发 (RPF)•封装:VLAN、通过以太网传输的点对点协议 (PPPoE)•虚拟路由器•基于策略的路由,基于源的路由•等价多路径 (ECMP)QoS 功能•支持 802.1 p、DiffServ代码点 (DSCP)、EXP•按 VLAN、数据链路连接标识符 (DLCI)、接口、束或多域过滤器分类•标记、监管和整形•分类和计划•加权随机早期检测 (WRED)•保证带宽和最大带宽•入口流量监管•虚拟通道•层次结构整形和策略制定交换功能•基于 ASIC 的第 2 层转发•MAC 地址学习•VLAN 寻址以及集成路由与桥接 (IRB) 支持•链路聚合与 LACP•LLDP 和 LLDP-MED•STP、RSTP、MSTP•MVRP•802.1X 身份验证网络服务•动态主机配置协议 (DHCP) 客户端/服务器/中继•域名系统 (DNS) 代理、动态 DNS (DDNS)•瞻博网络实时性能监控 (RPM) 和 IP 监控•瞻博网络流量监控(J 流)•双向转发检测 (BFD)•双向主动测量协议 (TWAMP)•IEEE 802.3ah 链路默认管理 (LFM)•IEEE 802.1ag 连接故障管理 (CFM)高级路由服务•分组模式•MPLS(RSVP、LDP)•电路交叉连接 (CCC)、平移交叉连接 (TCC)•L2/L2 MPLS VPN、伪线•虚拟专用 LAN 服务 (VPLS)、下一代组播 VPN (NG-MVPN)•MPLS 流量工程和 MPLS 快速重新路由管理、自动化、日志记录和报告•SSH、T elnet、SNMP•智能图像下载•瞻博网络 CLI 和 Web UI•瞻博网络 Junos Space 和 Security Director•Python•Junos OS 事件、提交和 OP 脚本•应用程序和带宽使用情况报告•自动安装•调试和故障排除工具GRE、IP-IP 和 VRRP 在有状态高可用性模式下不受支持。