简述渗透测试的基本过程。

渗透考试题及答案

渗透考试题及答案一、选择题(每题2分,共10题,满分20分)1. 渗透测试中,以下哪项不是信息收集的步骤?A. 确定目标范围B. 收集目标信息C. 进行漏洞扫描D. 制定渗透计划答案:D2. 在渗透测试中,SQL注入攻击主要利用了哪种数据库特性?A. 数据库备份B. 数据库索引C. 数据库查询D. 数据库日志答案:C3. 以下哪个工具不是用于网络扫描的?A. NmapB. WiresharkC. MetasploitD. Nessus答案:C4. 渗透测试中,社会工程学攻击不包括以下哪种方式?A. 钓鱼邮件B. 电话诈骗C. 物理入侵D. 网络钓鱼答案:C5. 在Web应用渗透测试中,以下哪种文件包含漏洞的风险最高?A. .txtB. .jpgC. .phpD. .docx答案:C6. 以下哪个选项不是渗透测试的法律和伦理要求?A. 获取授权B. 遵守法律法规C. 随意公开测试结果D. 保护客户隐私答案:C7. 渗透测试中,以下哪个不是常见的Web漏洞?A. XSSB. CSRFC. SQL注入D. DDoS答案:D8. 在渗透测试中,以下哪个工具用于密码破解?A. HydraB. WiresharkC. NmapD. Metasploit答案:A9. 以下哪个选项不是渗透测试报告中应该包含的内容?A. 测试范围B. 发现的漏洞C. 修复建议D. 测试者的个人信息答案:D10. 渗透测试中,以下哪个不是常见的加密算法?A. AESB. RSAC. DESD. Base64答案:D二、填空题(每题2分,共5题,满分10分)1. 渗透测试的目的是______系统的安全性,发现并修复潜在的安全漏洞。

答案:评估2. 在渗透测试中,______是一种通过模拟攻击者行为来测试系统安全性的方法。

答案:渗透测试3. 渗透测试分为黑盒测试、白盒测试和______。

答案:灰盒测试4. 社会工程学攻击利用了人的______弱点。

渗透考试题及答案

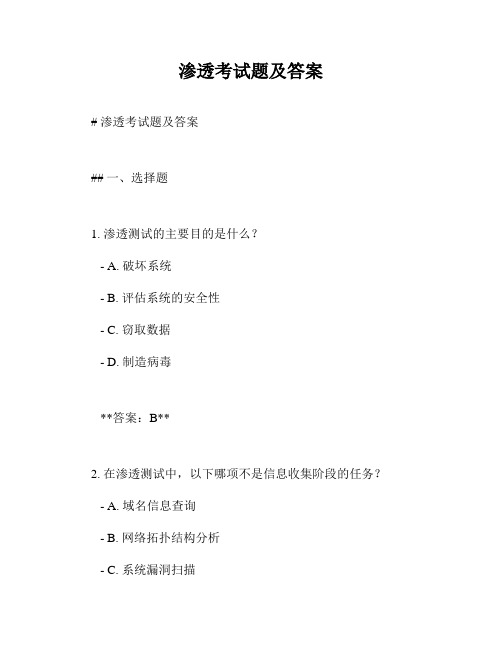

渗透考试题及答案# 渗透考试题及答案## 一、选择题1. 渗透测试的主要目的是什么?- A. 破坏系统- B. 评估系统的安全性- C. 窃取数据- D. 制造病毒**答案:B**2. 在渗透测试中,以下哪项不是信息收集阶段的任务? - A. 域名信息查询- B. 网络拓扑结构分析- C. 系统漏洞扫描- D. 社会工程学攻击**答案:C**3. 以下哪个工具不是用于密码破解的? - A. John the Ripper- B. Wireshark- C. Hashcat- D. Hydra**答案:B**4. SQL注入攻击的主要目标是什么? - A. 数据库- B. 操作系统- C. 应用程序- D. 网络设备5. 跨站脚本攻击(XSS)的主要危害是什么?- A. 破坏数据库- B. 窃取用户会话信息- C. 篡改网页内容- D. 拒绝服务攻击**答案:B**## 二、填空题1. 渗透测试的______阶段是测试者尝试利用发现的漏洞对系统进行攻击。

- 答案:利用2. 社会工程学攻击中,______是一种常见的手段,通过假冒合法用户来获取敏感信息。

3. 在渗透测试中,______是一种用于绕过防火墙和入侵检测系统的技术。

- 答案:隧道4. 渗透测试报告中,______部分应该详细描述测试过程中发现的所有安全问题。

- 答案:风险评估5. 渗透测试中,______是一种用于检测网络服务配置错误的工具。

- 答案:Nessus## 三、简答题1. 简述渗透测试的一般流程。

**答案:**渗透测试的一般流程包括以下几个阶段:- 准备阶段:定义测试范围,获取授权,准备测试工具和资源。

- 信息收集阶段:收集目标系统的公开信息,包括域名、IP地址、操作系统、应用程序等。

- 威胁建模阶段:根据收集的信息,识别潜在的安全威胁和攻击向量。

- 漏洞分析阶段:对目标系统进行漏洞扫描和分析,确定可利用的漏洞。

- 利用阶段:尝试利用发现的漏洞对系统进行攻击,验证漏洞的可利用性。

渗透测试流程及使用的工具

渗透测试流程及使用的工具1. 渗透测试简介渗透测试是指对系统、网络或应用程序等进行主动的安全评估,以发现其中存在的安全漏洞和弱点。

渗透测试可以帮助组织发现潜在的安全风险,并采取相应的防护措施来保护信息资产安全。

2. 渗透测试流程渗透测试通常包括以下几个主要的步骤:2.1. 需求分析和目标确定在进行渗透测试之前,需要明确测试的目标和需求。

例如,测试的目标可以是一个特定的应用程序或网络系统,需求可以包括测试的时间范围、测试的深度和测试的目的等。

2.2. 信息收集在进行渗透测试之前,需要先收集尽可能多的目标信息,包括目标的IP地址、域名、子域名、网络拓扑以及相关的用户信息等。

信息收集可以通过各种手段来获得,例如使用Whois查询、DNS枚举和端口扫描等。

2.3. 漏洞扫描和分析在了解目标信息后,可以使用各种漏洞扫描工具来对目标系统进行扫描,以寻找可能存在的安全漏洞和弱点。

扫描工具可以是商业工具,也可以是开源工具,例如Nessus、OpenVAS和Nmap等。

2.4. 渗透攻击和漏洞利用在发现目标系统的漏洞后,可以尝试利用这些漏洞来进行渗透攻击。

这可以包括尝试获得系统的管理员权限、访问敏感数据或者绕过身份验证等。

在进行渗透攻击时需要谨慎,避免对目标系统造成不可逆的损害。

2.5. 访问控制测试在渗透测试中,还需要对目标系统的访问控制进行测试。

这包括测试目标系统是否存在弱密码、默认凭证是否被禁用以及是否存在其他访问控制配置不当的情况。

访问控制测试可以通过手工测试和自动化测试工具来进行。

2.6. 数据获取和报告编写在完成渗透测试后,可以对测试过程中获得的数据进行整理和分析,生成渗透测试报告。

报告应包括测试过程中发现的漏洞和安全风险的描述、风险评估以及建议的修复措施等。

渗透测试报告可以作为改进系统安全性的参考。

3. 渗透测试工具在进行渗透测试时,常用的工具有很多种,下面列举了一些常用的渗透测试工具:•Nmap:用于扫描目标主机的开放端口和服务类型,可以帮助发现网络中的潜在漏洞。

渗透测试完全初学者指南 pdf

渗透测试完全初学者指南pdf摘要:1.渗透测试概述2.渗透测试的目的和意义3.渗透测试的基本流程4.渗透测试所需工具及其使用5.渗透测试实践技巧与注意事项6.渗透测试的未来发展趋势正文:一、渗透测试概述渗透测试是一种模拟攻击者对目标系统进行安全攻击的测试方法,旨在发现系统中的安全漏洞,以便及时进行修复。

渗透测试通常由专业的安全测试人员执行,他们使用各种工具和技术来模拟真实的攻击场景,以评估系统的安全性。

二、渗透测试的目的和意义渗透测试的主要目的是发现系统中的安全漏洞,以便进行修复。

这有助于提高系统的安全性,防止恶意攻击者利用漏洞进行攻击,从而保护企业和用户的数据和信息安全。

三、渗透测试的基本流程渗透测试的基本流程通常包括以下几个步骤:1.信息收集:收集目标系统的相关信息,如IP 地址、端口、操作系统、服务等。

2.漏洞扫描:使用扫描工具对目标系统进行漏洞扫描,发现可能存在的安全漏洞。

3.漏洞验证:通过各种技术手段对扫描到的漏洞进行验证,以确定是否存在真正的安全漏洞。

4.漏洞利用:利用已知的漏洞或构建特定的攻击场景,对目标系统进行攻击,以评估系统的安全性。

5.报告和修复:将测试结果整理成报告,提供给系统管理员或开发人员进行修复。

四、渗透测试所需工具及其使用渗透测试需要使用各种工具来模拟攻击场景,发现安全漏洞。

常用的渗透测试工具包括Metasploit、Nmap、Wireshark 等。

Metasploit 是一款强大的渗透测试工具,可以帮助测试人员进行网络渗透测试和安全漏洞研究分析。

Nmap 是一款用于网络探测和安全审计的工具,可扫描目标系统的开放端口、操作系统、服务等信息。

Wireshark 是一款网络协议分析器,可用于捕获和分析网络数据包,发现潜在的安全问题。

五、渗透测试实践技巧与注意事项进行渗透测试时,需要注意以下几点:1.遵守道德规范和法律法规,不得进行未经授权的渗透测试。

2.测试过程中,应确保不会对目标系统造成损害或破坏。

土壤渗透系数的测定

土壤渗透系数的测定1 测定意义当土层被水分饱和后,土壤中的水分受重力影响而向下移动的现象称为渗透性。

土壤渗透性是土壤重要的特性之一,它与大气降水和灌溉水几乎完全进入土壤,并在其中贮存起来,而在渗透性不好的情况下,水分就沿土表流走,造成侵蚀。

土壤渗透性与土壤质地、结构、盐分含量、含水量以及湿度等有关。

2 测定原理在饱和水分土壤中,渗透性按照达西公式计算如下:V=K ·I (厘米/秒)L hI =式中:V ——渗透速度,每秒钟通过1平方厘米土壤断面的水的流量,以立方厘米表示;I ——水压梯度,即渗透层中单位距离内的水压降;K ——渗透系数,在单位水压梯度(I=1)下,单位时间内通过单位截面积的流量(毫升/分或小时);h ——土柱上水头差(厘米)即静水压力;L ——发生水分渗透作用的土层的厚度(厘米)即渗透路程。

在时间t 内渗透过一定截面积A (平方厘米)的水量Q ,可以用下列的方程式来表示:Q=V ·A ·t=K ·I ·A ·t因此渗透系数 K=I t A Q⋅⋅(毫升/厘米2/分或小时)土壤渗透性的测定有室外法(渗透筒法)及室内法(环刀法)。

3 测定方法3.1室外测定3.1.1 仪器设备①渗透筒:铁制圆柱形筒,横截面积为1000平方厘米(内径358毫米),高350毫米。

②量筒500ml和1000ml各一个。

③小铁筒:打水用。

④温度计:0—50℃⑤秒表或一般钟表⑥木制厘米尺、小刀、斧头等。

3.1.2 测定步骤3.1.2.1、在选择具有代表性的地段上,布置一块约1平方米的圆形(直径113cm)试验地块,将其周围筑以土埂。

土埂高约30 cm,顶宽20 cm,并捣实之。

渗透筒置于中央,应用小刀按筒的圆周向外挖宽2—3cm,深15—20cm小沟,使筒深深嵌入土中。

插好后,把取出的土壤重新填入隙缝并予捣实,防止沿壁渗漏损失。

筒内部为试验区,外部为保护区。

web渗透测试工作流程

Web渗透测试工作流程

Web渗透测试是指通过模拟外部攻击行为,对Web应用程序进行安全性评估和漏洞检测的过程。

以下是一般Web渗透测试的工作流程:

1. 收集信息:收集目标网站的信息,包括网站域名、IP 地址、Web应用程序版本、操作系统等。

可以通过搜索引擎、漏洞扫描器、Web应用程序扫描器等工具获取。

2. 识别漏洞:通过收集到的信息和手动分析网站代码,识别可能存在的漏洞,例如SQL注入、XSS漏洞、文件包含漏洞等。

3. 尝试利用漏洞:利用已知的漏洞利用工具或手动编写脚本,尝试利用漏洞获取敏感信息或执行恶意代码。

4. 确认漏洞:通过进一步的测试和验证,确认漏洞是否真实存在,并评估漏洞的影响范围和危害程度。

5. 记录报告:记录测试过程和发现的漏洞,编写测试报告,包括测试目的、测试方法、测试结果、漏洞描述、建议和建议解决方案等。

6. 提交报告:将测试报告提交给相关人员,包括Web应用程序管理员、开发人员等,以便及时修复漏洞和加强安全性。

以上是一般Web渗透测试的工作流程,具体的测试流程

可能会因项目需求和Web应用程序的不同而有所差异。

在测试过程中需要注意保护目标网站的安全性和隐私性,避免对正常用户造成影响和损失。

JB4730.5-2005渗透检测

承压设备无损检测第5部分:渗透检测JB/T 4730.5—2005代替JB 4730—1994部分前言JB/T 4730.1~4730.6—2005《承压设备无损检测》分为六个部分:——第1部分:通用要求;——第2部分:射线检测;——第3部分:超声检测;——第4部分:磁粉检测;——第5部分:渗透检测;——第6部分:涡流检测。

本部分为JB/T 4730.1~4730.6—2005的第5部分:渗透检测。

本部分主要参照ASME《锅炉压力容器规范》第V卷SE-165《液体渗透检测的标准推荐操作方法》的有关要求并结合国内的实际情况制定。

本部分与JB 4730—1994相比主要变化如下:1. 增加了规范性引用文件。

2. 增加了灵敏度等级分类。

3. 增加了质量控制内容。

4. 增加了在用承压设备的渗透检测;增加了高强钢以及裂纹敏感材料的荧光渗透检测。

5. 增加了渗透基本程序、渗透检测时机等章节。

本部分的附录A和附录B为规范性附录。

本部分由全国锅炉压力容器标准化技术委员会(SAC/TC 262)提出。

本部分由全国锅炉压力容器标准化技术委员会(SAC/TC 262)归口。

本部分主要起草人:范宇、邢兆辉、孙殿寿、陈用坚。

1 范围JB/T 4730的本部分规定了承压设备的液体渗透检测方法以及质量分级。

本部分适用于非多孔性金属材料或非金属材料制承压设备在制造、安装及使用中产生的表面开口缺陷的检测。

2 规范性引用文件下列文件中的条款通过JBfr 4730的本部分的引用而成为本部分的条款。

凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本部分,然而,鼓励根据本部分达成协议的各方研究是否可使用这些文件的最新版本。

凡是不注日期的引用文件,其最新版本适用于本部分。

GB/T 5097 黑光源的间接评定方法GB/T 5616 常规无损探伤应用导则GB 11533—1989 标准对数视力表GB/T 12604.3 无损检测术语渗透检测GB/T 16673 无损检测用黑光源(UV-A)辐射的测量JB/T 4730.1 承压设备无损检测第1部分:通用要求JB/T 6064—1992 渗透探伤用镀铬试块技术条件JB/T 9213—1999 无损检测渗透检查A型对比试块JB/T 9216 控制渗透探伤材料质量的方法3 一般要求渗透检测的一般要求除应符合JB/T4730.1的有关规定外,还应符合下列规定。

渗透测试的顺序

渗透测试的顺序渗透测试是一种测试技术,旨在模拟黑客攻击,评估系统和网络的安全性。

进行渗透测试时,需要按照一定的顺序来执行,以确保测试的全面性和准确性。

下面是进行渗透测试时的基本顺序:1. 信息收集阶段在进行渗透测试之前,首先需要对目标系统或网络进行信息搜集。

这包括收集目标的域名、IP地址、子域名,以及可能存在的漏洞信息等。

信息收集是渗透测试的基础,只有充分了解目标系统才能有针对性地进行后续的测试。

2. 脆弱性分析阶段在信息收集的基础上,渗透测试人员需要对目标系统进行脆弱性分析。

这包括对系统的各种组件、应用程序、操作系统等进行漏洞扫描和分析,以确定可能存在的安全漏洞。

脆弱性分析是为了确定攻击的目标和路径,为后续的入侵提供指导。

3. 渗透测试阶段在完成信息收集和脆弱性分析后,渗透测试人员可以开始进行实际的渗透测试。

这包括尝试各种攻击技术,例如扫描端口、密码破解、社会工程等,以验证系统的安全性。

在渗透测试阶段,测试人员需遵循法律规定,确保只进行授权的测试活动。

4. 漏洞利用阶段在成功实施渗透测试后,渗透测试人员需要对发现的漏洞进行利用验证。

这包括利用漏洞获取权限、访问敏感信息等,以确认漏洞的真实性和危害性。

漏洞利用阶段是对测试结果的确认和强调。

5. 报告编写阶段最后,渗透测试人员需要将测试结果整理成报告,详细记录信息收集、脆弱性分析、测试过程、漏洞利用等内容,并提出相应的建议和改进建议。

报告编写是渗透测试的总结和结尾,也是对测试过程的梳理和总结。

通过以上的步骤,渗透测试人员可以有效地对目标系统进行测试,发现潜在的安全问题,并提供相应的解决方案。

渗透测试的顺序不仅能够确保测试的全面性和准确性,也可以提高测试的效率和有效性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

简述渗透测试的基本过程。

渗透测试是一种评估计算机系统、网络和应用程序安全性的方法,目的是识别和利用安全漏洞,以模拟黑客攻击并提供安全建议。

渗透测试的基本过程包括以下步骤:

1. 信息收集:收集关于目标系统的信息,包括设备、网络、应

用程序和人员。

这可以通过搜索引擎、社交媒体、WHOIS查询、端口扫描和漏洞数据库等方式进行。

2. 探测阶段:运用扫描工具探测目标系统的漏洞和弱点,如开

放端口、服务和应用程序漏洞等,以便发现可利用的攻击点。

3. 渗透测试:利用探测到的漏洞和弱点尝试攻击目标系统,包

括网络和应用程序层面的攻击,如SQL注入、跨站点脚本、恶意文件上传等。

4. 访问控制测试:测试目标系统的访问控制策略,包括密码策略、会话管理、身份验证、授权等,以确保只有授权人员才能访问敏感信息。

5. 社会工程学测试:通过伪造电子邮件、电话和社交媒体等方式,测试目标系统中人员的安全意识和反应能力。

6. 报告分析:整理渗透测试结果,提供关于系统安全性的分析

和建议,包括修复漏洞、加强访问控制和加强安全培训等方面。

渗透测试需要在合法和道德的范围内进行,必须获得授权才能进行。

渗透测试可以提高系统的安全性,预防黑客攻击,保护敏感信息。

- 1 -。