混沌电路及其在加密通信中的应用

混沌电路分析及其在保密通信中的应用研究

K y rs co Cus i coscozi, e w d: s h ' i t h s hna n o h , a c u a y rit a r , c n o

c mmu iain o -rt o

s cur e e

l n

独创性声明

本人声明所呈交的论文是我个人加以 标注和致谢

关键词:混 , 沌 步 保 通 沌 混 同 , 密 信

棍沌电路分析及其在保密通信中的应用研究

Ab ta t sr c

Ca s i o e i a o , c o r u r e e , c ia d s mn r dm c ne i gl m vm n w i h s k f g o n e n h a r a o r e t hh apa ia mt e s t . o hs piwd aetn a e t pes dfins ye Cas b n i tno b u oi r n e e s m h a e a s e d e i e s f t c s s e d iip pr ss h i - n fqec s ir tni a o go irs r ei, awd b d u y i li o e m o n n c t u s e a r n , at o n t o e c e m y s d e r e s sitt itl di , ih be wdl a s c s l xe l e i i o i cni nad a e i y u e fl tm y t y n a o t n t n e n c suy n v i o s d

分析和仿真,证明利用简单的电路可以研究复杂的混沌现象。

4 对蔡氏混沌电路同步理论进行分析, 、 研究了一种完整的蔡氏电路保密通

一个新五维超混沌电路及其在保密通讯中应用

Open Journal of Circuits and Systems 电路与系统, 2016, 5(1), 10-20Published Online March 2016 in Hans. /journal/ojcs/10.12677/ojcs.2016.51002A New Five Dimensional Hyper-ChaoticCircuit and Its Application in SecureCommunicationZhichao Long, Dazhu MaSchool of Science, Hubei University for Nationalities, Enshi HubeiReceived: Feb. 29th, 2016; accepted: Mar. 15th, 2016; published: Mar. 18th, 2016Copyright © 2016 by authors and Hans Publishers Inc.This work is licensed under the Creative Commons Attribution International License (CC BY)./licenses/by/4.0/AbstractThe dynamic behavior of a hyper-chaotic system is much more difficult to be predicted than that ofa normal chaos system. Therefore, it becomes very useful in the secure communication. This paperconstructed a new five dimensional hyper-chaotic circuit based on Chen system when the two state variables and an inverse controller are introduced. First, the stability of the fixed points and dynamic behavior of the phase space of the new system are discussed, and three positive Lyapu-nov exponents are found. Modular circuit of the system is designed. The results of circuit simula-tion are in agreement with the numerical simulation. Then chaos synchronism of the system is achieved with drive-response synchronization method. Numerical simulation of the secure com-munication process for the square wave signal is given, and chaotic masking method is used to realize the secure communication circuit with square wave voltage signal of the system. Finally, two ways to deal with secure communication are discussed; one is the chaotic signal mixed with the image, and the other is chaotic signal added to the digital image. It is shown that the latter is better than the former in the effect on secure communication, and is more suitable for information reversion.KeywordsChaotic Circuit, Hyperchaos, Lyapunov Exponent, Secure Communication一个新五维超混沌电路及其在保密通讯中应用龙志超,马大柱龙志超,马大柱湖北民族学院理学院,湖北恩施收稿日期:2016年2月29日;录用日期:2016年3月15日;发布日期:2016年3月18日摘要超混沌系统比普通混沌系统的动态行为更加难以预测,因此在保密通讯中具有更重要的应用价值。

混沌在保密通信中的应用

混沌在保密通信中的应用The Application of Chaos In Secure Communication【摘要】:通信的飞跃发展促使人们越来越追求信息的保密。

混沌信号由于高度的初值敏感性、不可预测性和类似噪声的宽带功率谱密度等突出特征, 使得它具有天生的隐蔽性。

本文就混沌掩盖、混沌参数调制、混沌扩频、混沌键控进行了初步介绍。

【关键字】:混沌保密通信混沌掩盖混沌参数调制混沌扩频混沌键控1.引言随着通信技术的发展,人们的生活方式日趋便利,从电报到电话,从电话到移动手机,从双绞线到同轴电缆,从电缆到光纤,从有线到无线,我们的通信世界实现着人们的种种通信需求。

但是在通信方式越来越便利,种类也越来越多样的同时,人们一样追求通信的保密。

这也就促进了密码技术的发展。

然而, 现代计算机技术的发展, 也为破译密码提供了强大的武器。

利用计算机网络, 非法访问银行数据库系统, 更改个人账户信息, 谋取经济利益; 盗取密码、篡改信息, 闯入政府或军事部门窃取机密等一系列高科技犯罪屡有报道。

这与信息保密工作不力有一定关系, 也说明传统的保密技术还不够完善。

混沌保密通信新技术的兴起, 为信息保密开辟了一条崭新的道路。

利用混沌信号的特征, 隐藏信息, 是密码学发展新方向之一, 也是混沌应用领域研究中的热点【1】。

2.混沌在通信领域的起源混沌是确定性非线性电路或系统中物理量作无规则变化的现象。

非线性电路是指至少含有一个不是独立电源的非线性元件的电路。

确定性电路是指不存在随机现象的电路。

一般地,混沌指确定性非线性系统中的无序现象,有些类似随机现象。

混沌的一个特点是,变量的无规则变化对起始状态极其敏感,即:在某个起始条件下,变量作某种不规则变化;当起始条件稍为改变,稍长时间以后,变量的不规则变化和前一变化显著不同【2】。

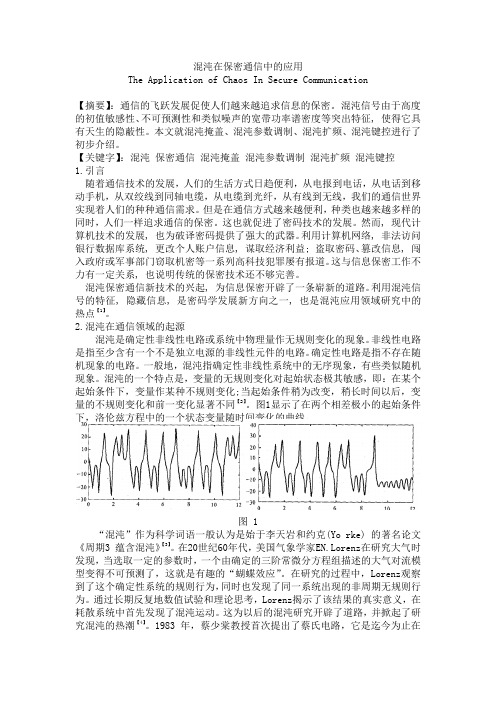

图1显示了在两个相差极小的起始条件下,洛伦兹方程中的一个状态变量随时间变化的曲线。

图 1“混沌”作为科学词语一般认为是始于李天岩和约克(Yo rke) 的著名论文《周期3 蕴含混沌》【3】。

混沌理论在数据加密中的应用

混沌理论在数据加密中的应用随着互联网和信息技术的快速发展,数据安全问题愈发引人关注。

在这种背景下,数据加密技术也越来越重要。

而混沌理论则是目前应用于加密技术中的一种较为流行的方法。

本文将分享混沌理论在数据加密中的应用。

混沌理论是一种非线性动力学理论,其核心概念是混沌。

混沌是指一种看似无规律、无序的运动状态,实际上是一种高度敏感的运动状态。

简单说,混沌是表现出“有规律的无规律性”的一种运动状态。

由于其不可预测性和随机性,混沌已经成为数据安全领域中广泛应用的加密工具。

通常情况下,加密技术分为两类:对称加密和非对称加密。

对称加密是指发送方和接收方使用共享的密钥进行加密和解密,而非对称加密则是采用公钥和私钥进行加密。

而混沌理论常常被应用于对称加密中。

在对称加密中,混沌理论的应用主要有两种方式:一是用混沌序列作为密钥;二是用混沌运动加密明文。

用混沌序列作为密钥时,加密算法将混沌序列作为随机密钥密文,通过特定的加密方式将明文和密钥进行加密,生成密文。

而另一种方式是用混沌运动来加密明文。

在这种方式中,明文按照一定规则与混沌序列进行异或运算,形成密文。

在解密时,接收者使用相同的混沌序列进行异或运算,从而恢复明文。

两种方式的加解密都十分快速和高效,能够实现高强度的保密通信。

此外,在混沌序列生成过程中,混沌的不可预测性也能够有效地提高数据的安全性。

相比于传统加密算法,混沌加密具有更高的加解密效率和更好的安全性。

例如,在语音加密领域中,混沌加密无疑是一项创新技术。

在实际应用中,混沌加密能够实现高强度的数据保密,避免语音泄露和窃听。

可以说,混沌加密是保障语音通信安全的有效方法,为语音通信的发展提供了强有力的技术支持。

在保证数据安全领域中,混沌加密的发展是极为重要的。

随着信息技术的飞速发展,在互联网时代中,混沌加密也在不断发展和改进,其应用领域也在不断扩展。

无论是在语音加密、图像加密还是文本加密领域,混沌加密技术都表现出了广泛的应用前景。

混沌密码技术在网络通信中的应用研究

混沌密码技术在网络通信中的应用研究网络通信在现代生活中扮演着越来越重要的角色,随着网络威胁的不断增加,安全问题已经成为网络通信中亟待解决的技术问题。

混沌密码技术作为一种新型的加密方法,其特殊的非线性特性可以将加密算法更加复杂化,从而增强安全性。

然而,混沌密码技术仍然面临着一些挑战,如混沌信号的发生器开销、位移的对称性以及密钥共享等问题。

本文将综述混沌密码技术在网络通信中的应用研究。

第一部分:混沌密码技术概述混沌密码技术是基于混沌现象的密码技术,混沌现象是一种奇妙的非线性现象,表现为系统输出的时间序列看起来随机且不可预测。

混沌密码技术利用了混沌系统在数学上的特殊非线性特征,构造非线性函数或动力系统模型来实现加密算法。

混沌系统可以通过以下公式来描述:Xt+1 = f(Xt)其中Xt为混沌系统在时刻t的状态,f()为一个非线性函数。

任意微小的初始条件变化都会产生完全不同的输出,这种结果表明混沌系统是一种极其敏感且不可预测的系统,这种特性使混沌系统成为密码学中的重要研究方向。

第二部分:混沌密码技术在网络通信中的应用混沌密码技术在网络通信中可以用于数据加密、密钥协商、数字签名等方面。

在网络数据传输中,混沌密码技术可以通过对数据进行混沌变换实现数据加密。

具体来说,将明文输入到混沌发生器中,生成混沌序列作为密钥进行加密,接收方通过同样的混沌发生器、初始值以及参数来生成相同的混沌序列进行解密。

混沌密码技术在密钥协商中也有广泛的应用,混沌系统可以用于产生随机数或密钥,将密钥共享的过程转化成了混沌系统的状态同步过程。

混沌密码技术作为一种轻量级的加密方法,被广泛应用于物联网、无线传感网络等环境中。

第三部分:混沌密码技术所面临的挑战虽然混沌密码技术在网络通信中具有很好的应用前景,但是它仍然面临着一些挑战。

首先,混沌信号的生成需要复杂的算法,而且发生器开销大,这就限制了混沌密码技术的实用性。

其次,混沌信号存在对称性问题,容易抵御单束射频干扰。

混沌信号处理及其在保密通信中的应用研究

混沌信号处理及其在保密通信中的应用研究混沌信号是一种典型的非线性动力学系统的产物,其表现出随机性,不可重复性,非周期性和灵敏度依赖性等特征。

由于这些特性,混沌信号在情报安全、保密通信、密码学和通信技术等方面有着广泛的应用。

一、混沌信号处理的基本原理混沌信号处理是将混沌信号进行处理,使其达到一定程度的稳定化,以方便实际应用。

混沌信号的处理方法有很多,其中常用的包括非线性动力学系统的相空间重构法、时间序列重构法、小波分析等。

相空间重构法是指利用混沌系统产生的混沌时序信号进行相空间重构,通过分析重构后的相空间轨迹来刻画混沌系统的特性。

时间序列重构法是指将原始混沌时序信号转化为一组离散的坐标并重构成新的时序信号。

小波分析法则是运用小波变换对混沌信号进行分析,通过进行不同尺度的分解和重构来实现对混沌信号的处理。

二、混沌信号在保密通信中的应用混沌信号在保密通信中的应用是以混沌密钥加密和混沌调制为主要手段,可以有效地防止信息的泄漏和窃听。

混沌密钥加密是指利用混沌时序产生的随机序列来对明文进行加密,以达到保密传输的目的。

混沌密钥加密技术具有密钥飘逸性和高度随机性等优点,可以有效地防止传统加密技术被破解的问题。

混沌调制是指使用混沌信号调制原始信号进行传输,利用混沌信号的复杂性来增强信号的安全性。

混沌调制技术具有抗窃听、高传输质量等优点,可以广泛应用于保密通信领域。

三、混沌信号在其他领域的应用除了保密通信领域,混沌信号在其他领域也有着广泛的应用。

例如:1.混沌通信技术在无线多用户接入系统中的应用。

混沌多用户接入技术能够提高多用户接入系统的干扰鲁棒性和平均吞吐量。

2.混沌振荡器在控制系统领域中的应用。

混沌振荡器模型能够模拟非线性系统的动态行为,为非线性控制系统的研究提供了一种新的思路。

3.混沌电路在信号发生器领域中的应用。

混沌电路能够产生高度复杂的混沌信号,并可应用于各种信号发生器和测试仪器中。

四、混沌信号处理的发展趋势混沌信号处理技术的发展在不断地推进,未来的研究着重于如何克服混沌信号的灵敏度依赖性和非周期性问题。

混沌系统及其在密码学中的应用研究

混沌系统及其在密码学中的应用研究随着互联网的普及和信息交流的不断加密,密码学已成为当代信息安全的重要保障。

混沌系统作为一种具有随机性和不可预测性的动力学系统,被广泛应用于密码学领域,以提供更强大、更安全的安全机制。

一、混沌系统的定义及特征混沌系统是一类由少数元素组成但优美、复杂且随机的动力学系统。

其最主要的特征是灵敏度依赖于初始条件和系统参数的微小变化,以及长期的不可预测性和随机性。

实际上,混沌系统是一种介于周期、随机和混乱之间的状态,其中周期代表预测性,随机代表确定性,混乱代表不可预测性。

二、混沌系统在密码学中的应用混沌系统的不可预测性和高度复杂性使其成为一个可靠的加密机制。

混沌系统在密码学中的主要应用包括:1.混沌密码混沌密码是一种基于混沌系统的加密方法,它利用混沌系统的不可预测性和随机性,将明文加密并转换成密文。

混沌密码是目前一种传统加密算法的重要补充,因为混沌密码对常规攻击具有免疫力,但其可以与传统加密算法结合使用以提供双重保障。

2.混沌伪随机数生成器混沌系统还可以用于生成伪随机数。

与传统的伪随机数生成器不同,混沌伪随机数生成器生成的随机数非常难以预测,因此在密码学中应用更加广泛。

混沌伪随机数生成器可以用于加密密钥生成、数字签名、随机序列生成等方面。

3. 混沌图像加密混沌系统还可以用于图像加密,该方法利用混沌系统生成的伪随机数对图像进行加密和解密。

混沌图像加密有很好的保密性和不可逆性,很难被破解。

三、混沌系统的发展趋势与挑战随着混沌系统的应用越来越广泛,混沌系统的发展趋势也越来越如下:1.加强混沌系统的安全性能由于混沌系统的不可预测性和随机性,它已被应用到各种安全领域。

但混沌系统并非不存在安全缺陷。

因此,下一步挑战是加强混沌系统的安全性能,提升它的抗攻击能力。

2.混沌系统与其他类型的加密算法结合使用混沌系统的应用与其他类型的加密算法结合使用是未来的趋势之一,可以同时提高安全性和灵活性。

其中,公钥加密算法和混沌系统结合可以弥补混沌系统通信范围短和传输效率低等方面的缺点。

混沌现象在保密通信中的应用

1 引言

近年来 , 利用混沌信号实现保密通讯成为混沌应用研究

中的— 个热点。事实上 , 在混沌研究中人们早就意识到混沌

序列的类噪声随机性在保密通信 中的可能应用 , 提出了用 并

( 由于混沌动力学有极广泛的形式 , 3 ) 加上所有 的混沌轨 道都是非周期的, 因此 , 混沌码具有非周期性和丰富的码源 ; ( 混沌序列 的相关 性能满足在扩频通信 一“ t nt : () , ) (

将 信号

() 3

(混沌系统对初始值的敏感依赖性和长期不可预测的 1 )

特点可 以提供众多类随机信号 ; () 2 现代通信要求在较大 的传输带宽上信 息可 以用较小

() m() t t 提取出来。图 1 是该混沌通信 系统的示意图。

的。在接收端 , 响应系统 以 s t作为驱 动信 号 , () 根据驱动 响 应方式来实现与发射端驱动系统的同步

u() Ⅱ t ,t () () 2

信号 , 并借此恢复传输信息。

2 混沌的特点

混沌信号与传统 的加密信号相 比有 自己强大的优势, 其

特点如下 : 然后通过解调

息的类噪声码可以同时使用同—信道通信的要求。

非线性参数作 为密钥来设计混 沌保密通信 系统 。直到 1 0 9 9

年, 美国 Pcr 和 C rl首次利用驱动— — 响应法实现 了两 e d arl o' o

3 混沌现象在保密通信中的应用

在实际应用 中, 混沌通信的关键是使发射端和接收端之 间建立信息联络 , 现混沌 同步 。目前 , 面的研究包 即实 这方

st ()= m() () t +u t () 1

无论哪种方式 , 混沌通信 的基本思路是 类 同的: 在发射

混沌同步在保密通信中的应用

混沌同步在保密通信中的应用【摘要】混沌理论是20世纪物理学最重大的发现之一。

随着对混沌研究的不断深入,混沌保密通信成为现代通信技术中的前沿课题。

混沌同步是混沌通信的关键问题,特别是近年来混沌系统的同步已经成为非线性复杂科学研究的重要内容。

由于混沌信号具有非周期性、连续宽带功率谱和类噪声的特点,因此使其特别适应于保密通信领域。

本文介绍了两种混沌掩盖保密通信系统的设计方案,并以Lorenz系统为例,根据这两种方案的设计原理,建立了Lorenz混沌掩盖保密通信系统。

从安全度和保真度这两个方面对系统进行分析,为两种设计方案得出一些重要结论,也为混沌保密通信的实际应用提供了研究基础。

【关键词】混沌同步;同步方法;保密通信从1990年Pecora和Carroll首次指出了混沌系统中的同步现象以来,人们对混沌同步现象的应用进行了广泛的研究。

本章主要研究混沌同步在保密通信中的应用,给出了混沌保密通信的两种设计方案,并以Lorenz系统和变形蔡氏电路混沌系统为例分析。

一、混沌保密通信的设计方案1993年,Cuomo和Oppenheim基于串联法用Lorenz系统构造了混沌掩盖保密通信系统,完成了模拟电路实验,他们将两个响应子系统合成一个完整的响应系统,使其构造和驱动系统完全相同,因此在发送器混沌信号的驱动下,接收器能复制发送器的所有状态,达到二者同步。

混沌掩盖通信的基本原理是利用具有逼近高斯白噪声统计的混沌信号在对有用信息进行混沌掩盖,形成混沌掩盖信号,在接收端则利用同步后的混沌信号进行去掩盖,从而恢复出有用信息,混沌掩盖方式不外乎有以下几种方式:在接收端利用同步后的混沌信号进行与之相应的逆运算则可恢复出有用的信息。

1.第一种设计方案这种混沌掩盖通信方式的特点是:用混沌信号去驱动响应系统,只要的功率比的功率小得多,这是保证实现混沌同步的必要条件之一。

这一条件使真实信号完全被混沌信号淹没,使得在信号通道中传送的是混沌信号。

混沌理论在通讯加密中的应用

混沌理论在通讯加密中的应用随着现代科技的不断发展和应用,信息的传输和存储变得日益普及和方便,同时也伴随着网络安全等问题的增多。

在信息传输当中,保障信息的安全性是非常重要的一个问题。

而在信息安全的各种技术手段当中,加密技术成为保护信息安全的重要方法之一。

加密技术是一种将数据转化为不可读或难以理解的形式,从而在保护数据传输和处理的过程中,防止它们被未经授权的人所读取、窃取、伪造或篡改。

而在这些加密技术当中,混沌理论无疑是一种很好的选择。

混沌理论是指从平凡的非线性动力学系统当中产生具有混沌性质的现象,这个理论的应用领域很广,包括天文学、化学、生物学、工程学、心理学等。

与其它加密技术相比,混沌加密具有充分的密钥空间,抗破解能力强、关键信息同步能力等优势。

混沌加密中最重要的两个要素是:加密算法和密钥。

在混沌加密中,加密算法是以混沌发生器为关键算法的。

混沌发生器是能够产生密钥流的非线性动力学系统,可以按照一定规则,直接从系统本身中产生大量的随机数,然后把加密数据和密钥进行异或运算,最后得到加密结果。

而在混沌加密中,这个随机数序列并不是真正意义上的“随机数”,而是由一个混沌系统产生的序列。

混沌加密中的混沌系统是指一类动力学系统的运动状态,这些系统的运动状态具有“迹象性质”即对于微小扰动敏感。

这意味着,如果两个系统的初值只有微小的差别,他们的运动状态会随着时间的发展而变得迅速不同。

在这样的情况下,只有在初值完全相同的情况下,两个系统才能保持同步,否则就会发生混沌现象。

而混沌加密的优势之一就在于,由于其拥有这种迹象性质,除原本密钥的保密性,还可保证密钥同步的安全性。

混沌加密在通信中的应用,主要涉及以下两个方面:一、隐私保护在混沌加密中,采用密钥流把明文进行异或而得到密文,所以只有拥有正确的密钥才能得到正确的明文。

通过混沌加密,可以把信息中的各种隐私数据有效地保护,从而保证信息发送的安全性。

二、数据防篡改在数据传输过程中,很容易受到恶意攻击,数据被篡改,这会产生非常严重的后果。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

二、数据处理 1、非线性电阻的伏安特性曲线 U ( V ) I ( m A ) U ( V ) I ( m A ) U ( V ) I ( m A ) U ( V ) I ( m A ) 0 . 2 0 0 . 1 5 2 . 5 0 1 . 6 3 7 . 5 0 3 . 6 2 1 1 . 9 0 2 . 2 7 0 . 3 9 0 . 3 0 3 . 0 0 1 . 8 3 8 . 0 0 3 . 8 2 1 2 . 1 0 1 . 8 1 0 . 6 0 0 . 4 5 3 . 5 0 2 . 0 2 8 . 5 0 4 . 0 1 1 2 . 3 0 1 . 3 6 0 . 7 8 0 . 5 9 4 . 0 0 2 . 2 3 9 . 0 0 4 . 2 2 1 2 . 5 0 0 . 9 3 1 . 0 3 0 . 7 7 4 . 5 0 2 . 4 2 9 . 5 0 4 . 4 1 1 2 . 6 4 0 . 6 0 1 . 1 8 0 . 8 8 5 . 0 0 2 . 6 2 1 0 . 0 0 4 . 6 0 1 . 4 1 1 . 0 5 5 . 5 0 2 . 8 2 1 0 . 5 0 4 . 8 1 1 . 6 5 1 . 2 3 6 . 0 0 3 . 0 2 1 1 . 0 0 4 . 2 8 1 . 8 2 1 . 3 6 6 . 5 0 3 . 2 2 1 1 . 5 0 3 . 1 6 2 . 0 0 1 . 4 3 7 . 0 0 3 . 4 2 1 1 . 7 0 2 . 7 1

图 2 不动点 图 6 周期 3

图 5 最好的解调信号图 图 7 单吸引子:

参考文献:

[1] 杨胡江. 近代物理实验讲义

图 8 双吸引子 3 混沌同步与键控实验中

图 9 同步时的情况总览图

图 10 异步时的情况总览图

根据实验所得的数据,可以绘制出非线 性电阻的伏安特性曲线如图 1:

图3

周期 1

图 1 非线性电阻的伏安特性 拟合后的函数为: ������ = 0.73������ + 0.02 0 < ������ < 2.1 ������ = 0.40������ + 0.64 2.1 ≤ ������ < 10.6 ������ = −2.05������ + 26.60 10.6 ≤ ������ ≤ 12.6 2、研究 Chua 电路的倍周期分岔过程 混沌是非线性系统中的确定性的类随机 过程,它是非周期的、有界的、但不收敛的 过程,并对初值十分敏感。 其中图 2 为不动点,图 3 为周期 1,图 4 为周期 2,图 5 为周期 4,图 6 为周期 3, 图 7 为单吸引子,图 8 为双吸引子。 图 5 周期 4 图4 周期 2:

加密系统的同步和去同步控制,从而实 现加密通信。加数字信号之前,两个蔡 氏电路处于同步状态,加数字信号后, 调节耦合电阻至 1000Ω 左右。 当信号为 低电平时,信号电压为零,两个蔡氏电 路仍处于同步状态,取单向耦合电路两 端的信号经过减法电路, 将得到零电平; 当信号为高电平时,两混沌系统处于去 同步状态,取单向耦合电路两端的信号 经过减法电路,将得到非零电平。输出 的信号再经过低通滤波电路即可恢复出 原来的数字电路。 基于时空混沌的语音加密通信实 验 利用混沌信号的特点,可以实现自 同步流密码,自同步流密码的系统框图 如下 流密码系统也叫序列密码,是对称 密码的一种。本实验中密钥流生成器由 时空混沌系统构成。所谓时空混沌系统 是指动力学系统的行为不仅在时间方向 上具有混沌行为,而且在系统长时间发 展以后其空间方向也具有混沌行为。密 钥流生成器的作用是在确定的密钥下输 出密钥流序列,加密变换器的作用则是 由密钥流和明文产生密文。 同步流密码的密钥流只和密钥流 生成器的初始状态有关,始状态由密钥 决定。在加密端和解密端有相同的密钥 流生成器,若初始值相同,密钥流就相 同。自同步流密码的密钥流受密钥和前 面固定数量的密文的影响。 实验中所用的一维时空混沌加密 系统如图所示, 加密发送端是主动系统, 其密钥流由密钥和反馈的密文所决定。 解密端是一个响应系统,密钥流由密钥 和传输的密文所决定。一般需要迭代一 定步数后,解密端和加密端才同步,以 后解密端可以正常恢复明文。由于明文 和密钥流按比例进行异或运算生成明文, 因此流密码的加密和解密速度通常比较 快。

混沌电路及其在加密通信中的应用

王浩

(4103 班 学号 09212674)

信号组成的相图������������1 -������������1 ,调节电阻 R, 摘要:利用自搭蔡氏电路观察混沌现象,并 实现混沌同步, 在混沌电路的基础上实现模 使系统处于混沌态。调节耦合电阻������������ , 拟信号和数字信号加密。 蔡氏电路虽然简单, 当混沌同步实现时,两者组成的相图为 但具有丰富而复杂的混沌力学特征, 而且它 一条通过原点的 45 度直线。 的理论分析、 数值模拟和实验演示三者很好 影响这两个混沌系统同步的主要因素是 地符合。在混沌电路的基础上,可以进行加 两个混沌电路中元件的选择和耦合电阻 密通信实验。由于混沌信号具有非周期性、 的大小。在实验中当两个系统的各个元 类噪声、宽频带和长期不可预测等特点,所 件参数基本相同时, 同步实现比较容易。 以适合用于加密通信、扩频通信领域。 1、 基于混沌同步的加密通信实验 关键词:蔡氏电路;混沌同步;信号加密 在混沌同步的基础上,可以进行加密通 随着计算机的普及和信息网络技术的发 信实验。由于混沌信号具有非周期性、 展, 数据通信的安全性问题引起了普遍的关 类噪音、 宽频带和长期不可预测等特点, 注。 混沌信号所具有的对初始条件的敏感性、 所以适合于加密通信、 扩频通信等领域。 非周期性、 似随机性和连续的宽带能谱等特 ( 1 )利用混沌掩盖的方法进行模 点,非常有利于在加密通信系统中的应用。 拟信号加密通信实验 本实验利用蔡氏电路产生混沌信号, 并利用 混沌掩盖是较早提出的一种混沌 混沌信号进行加密通信实验。 加密通信方式,又称为混沌遮掩或混沌 一、实验原理 隐藏。其基本思想是在发送端利用混沌 蔡氏电路虽然简单,但具有丰富而复杂 信号作为载体来隐藏信号或遮掩所要传 的混沌动力学特征, 而且它的理论分析、 送的信息,使得消息信号难以从混合信 数值模拟和实验演示三者能很好的符合, 号中提取出来,从而实现加密通信。在 因此受到人们广泛深入地研究。 接收端则利用与发送端同步的混沌信号 我们对混沌同步进行如下描述:两个或 解密,恢复触发端发送的信息。混沌信 多个混沌动力学系统,如果除了自身随 号和消息信号结合的主要方式有相乘、 时间演化外,还有相互耦合作用,这种 相加或加乘结合。 作用既可以是单向的, 也可以是双向的, ( 2 )利用混沌键控的方法进行数 当满足一定条件时,在耦合的影响下, 字信号加密通信实验 这些系统的状态输出就会逐渐趋于相近, 混沌键控方法属于混沌数字通信 进而完全相等,称之为混沌同步。 技术,是利用所发送的数字信号调制发 电路由驱动系统、响应系统和单向耦合 送端混沌系统的参数,使其在两个值中 电路 3 部分组成。其中,驱动系统和响 切换, 将信息编码在两个混沌吸引子中; 应系统是由两个参数相同的蔡氏电路, 接收端则由与发送端相同的混沌系统构 单向耦合电路由运算放大器组成的隔离 成,通过检测发送与接收混沌系统的同 器和耦合电阻构成,实现单向耦合和对 步误差来判断所发送的信息。实验电路 耦合强度的控制。 当耦合电阻无穷大时, 如图所示 驱动系统和响应系统为独立的两个蔡氏 图中 s(t)是要传送的由高低电平 电路,分别观察电容������1 和电容������2 上电压 组成的数字信号,通过高低电平实现对