WindowsRootkit进程隐藏与检测技术

Windows系统Rootkit检测技术研究

为应 用 级 R okt 内核级 Roti o ti和 okt 。前 者 工作 在 Rig3级 , n 只替 换或修 改 系统 管理 员和 用户 使用 的 可执 行程 序 , 一般 不会 对操 作 系统 的其 它应 用 服务 造成 影 响 ; 者工 作在 Rig0级 , 有对 系统 的最 后 n 拥 高操 作权 限 , 直接 操 作 硬 件 设 备 , 内存 访 问 限 可 无 制 , 以 实 现 应 用 级 R okt 法 完 成 的 隐 藏 功 可 o ti无

kt 早现 在 Unx 作 系统上 , 在几 乎所 有 的操 i最 i操 现 作 系统 都 受 到 R okt的攻 击 , o ti 目前 Wid ws环 no 境下 的 Roti也 日益 流 行 。Roti okt okt检测 技 术 是

当前 R okt 究 的难 点 , Wid ws系 统 本 身 o ti 研 而 no 的复 杂 性 也 给 R okt检 测 带 来 了不 小 的 难 题 。 o ti 本文针 对 Wid ws 境 下 的 Ro t i 检 测 技术 进 no 环 okt

西安 707) 10 7 ( 空军工程大学 电讯工程学 院

摘

要

R okt o ti是一组后 门工具 的集合 , 是特洛伊木 马发展 的高 级阶段 。通过 研究 Wid ws n o 下的 R okt o ti技术原 理

及 检测 技术 , 出具 体 实 现 方 法 。 给

关键词 R okt 特洛伊木马 网络安全 o ti

类是通 过 修 改 应 用 程 序 调用 系统 函数 的执 行 路

径, 劫持正常程序及系统函数调用的执行路径 , 篡改 函数调用函数的返回值以达到向用户隐藏攻击信息

的 目的 ; 一类是通 过修改 系统 内核数 据结构 , 当用 户 程序 向内核 查询 信 息 ( 当前 运 行进 程 、 动 程序 ) 如 驱

RootKit攻防与检测

本栏目责任编辑:冯蕾网络通讯及安全Computer Knowledge And Technology 电脑知识与技术2008年第4卷第4期(总第31期)RootKit 攻防和检测技术张贵强1,李兰兰2(1.兰州石化职业技术学院,甘肃兰州730060;2.兰州大学,甘肃兰州730030)摘要:随着计算机网络技术的发展,网络安全问题越来越多的受到人们的关注,同时,也出现了各种类型的计算机病毒和木马程序。

最近,出现了一种特殊木马程序———Rootkit ,该文详细的介绍了Rootkit 的隐藏技术和检测方法。

关键词:Rootkit ;木马程序;网络安全;隐藏;检测中图分类号:TP393文献标识码:A 文章编号:1009-3044(2008)31-0838-02Defence and Detection Technology Against RootKitZHANG Gui-qiang 1,LI Lan-lan 2(Lanzhou Petrochemical College of Vocational Technology,Lanzhou 730060,China;nzhou University,Lanzhou 730030,China)Abstract:With the development of computer network,security of network attracts more and more attention.Meanwhile,all kinds of computer viruses and Trojan programs arised,inluding a special Trojan program:RootKit.A detailed introduction of hidden technology and detection method of RootKit has been put forward in this paper.Key words:rootkit;trojan program;network security;hidden technology;detection众所周知,木马病毒是指寄生于用户计算机系统中,盗窃用户信息,并通过网络发送给作者的一类病毒程序。

Rootkit的类型、功能及主要技术

Rootkit的类型、功能及主要技术Rootkit 的类型小结1.固化Rootkits和BIOS Rootkits固化程序是存于ROM中,通常很小,使用系统硬件和BIOS 创建顽固的软件镜像。

将制定的代码植入到BIOS 中,刷新BIOS,在BIOS 初始化的末尾获得运行机会。

重启无用、格式化无用,在硬盘上无法探测,现有的安全软件将大部分的扫描时间用在了对硬盘的扫描上。

本文整理:(第三方信息安全网)/2 内核级Rootkits内核级Rootkits(Kernelland Rootkits)是通过修改内核、增加额外的代码、直接修改系统调用表、系统调用跳转(Syscall Jump),并能够替换一个操作系统的部分功能,包括内核和相关的设备驱动程序。

现在的操作系统大多没有强化内核和驱动程序的不同特性。

许多内核模式的Rootkit 是作为设备驱动程序而开发,或者作为可加载模块,如Linux 中的可加载模块或Windows 中的设备驱动程序,这类Rootkit 极其危险,它可获得不受限制的安全访问权。

如果代码中有任何一点错误,那么内核级别的任何代码操作都将对整个系统的稳定性产生深远的影响。

特点:无进程;无端口。

与用户级Rootkit 相比,与操作系统处于同一级别,可以修改或破坏由其它软件所发出的任何请求。

3 用户态Rootkits用户态Rootkits(Userland Rootkits)是运行在Ring3 级的Rootkit,由于Ring3 级就是用户应用级的程序,而且信任级别低,每一个程序运行,操作系统给这一层的最小权限。

用户态Rootkit使用各种方法隐藏进程、文件,注入模块、修改注册表等。

4 应用级Rootkits应用级Rootkits 通过具有特洛伊木马特征的伪装代码来替换普通的应用程序的二进制代码,也可以使用Hook、补丁、注入代码或其它方式来修改现有应用程序的行为。

5 代码库Rootkits代码库Rootkits 用隐藏攻击者信息的方法进行补丁、Hook、替换系统调用。

Windows Rootkit实现及其检测技术分析

随操 作 系 统 启 动 的R o o t k i t 中 ,深 入 分 析 该条 目的前5 个 字符 ( w i n d o w s 支持m u t i l , 内核 劫持 、s v c h o s t 宿主 启动 、w i n l o g o n 事 S C S i ,S i g n a t u r e ) ,如 果是 S c S i ,就 会

R o o t k i t 1 最早 出现于U n i x 系统中 ,随着

计算机 技术的发展 ,现在 多种操作系 统平 台 中都出现 了R o o t k i t 。现在 的研 究表明恶意代 码 的R o o t k i t 技术化趋 势非常 明显 ,R o o t k i t

依 照w i n d o w s R o o t k i t 的启 动 实现 方 来 实现 内核 的劫持 , 当w i n d o w s 通 过N R L D R

Ke y w or d: Root l d t;vs hos t . e x e; BI OS Ro od & ; M BR Bo ot it k

1 . 介绍

2 . W i n d o w s R o o { k i t 的实现原理

利 用B o o t . i n i 文 件 中 的特殊 选项 S C S i

Re s e a r c h on de s i g ni ng a nd de t e c t i ng t e c hno l ogy o f R oot ki t

Abs t r a c t :R o o d d t i s u s e d t o h i d e i t s ma l i c i o u s s o f t w a r e a n d o t h e r s p e c i a l r e s o u r c e s a n d a c t i v i t i e s o f t h e p r o c e d u r e s s e t I n t h i s p a p e r ,s t a r i t n g wi h t w i n d o ws Ro o t l d t , Ro o d d t i s p i r o r t o he t o p e r a t i n g s y s t e m b o o t a n d wi h t he t o p e r a i t n g s y s t e m t o s t rt a he t t wo c l a s s ,t he s t a r t o f he t t wo k i n d s o f wi n d o ws Ro o t k i t ,t he r e a l i z a t i o n p r i n c i p l e nd a h i d i n g t e c h n o l o g y i s a n a l y z e di n d e t a i l ,a ndt h ep r i n c i p l e o f he t e x i s t i n gd e t e c t i o nme t h o d sa re na a l y z e d

一种基于交叉视图的Windows Rootkit检测方法

中 图分 类号 : F 0 . T 39 5 文 献标 识 码 : A 文 章 编 号 :0 9— 5 2 2 1 )6— 0 6— 4 10 2 5 (0 1 0 02 0

一

种 基 于 交叉视 图 的 Widw oti 检 测 方法 n o sR ok t

傅 德 胜 ,曹 成 龙

效果 。

关键 词 :ro i检 测 ;交 叉视 图 ;注册表 ;用户态 ;内核态 ot t k

A i d ws Ro t i e e to e h d b s d o r s . i w W n o o ktd t cin m t o a e n c o s ve

FU —h n De s e g,C AO C e g ln h n -o g

一

展性 的技术 使用 , 使得 可 以定 制用户所 查询 的信息 。

R o i利用 这 种 技术 的 目的 , 于 当用 户查 询 某个 okt 在

信息, 比如注册 表 的一 个子键 时 , 系统 返 回的信 息 在 中 , 以过滤关 于隐藏 自身 的注册表 信息 , 可 达到 隐藏 自己 的 目的 。按 照 H o 术 实现 特 征 , 将 其分 ok技 可

b h vo f r ok t h i p p r p e e td a r ok t d tc in me h n s b s d o e h d e e it e a iro o ti ,t s a e r s n e o ti e e t c a i o m a e n t i d n r gsr h y

i fr t n,a d sg e W i o o t i d tci n no mai o nd e in d a nd ws r o kt ee t me o a e n c o s ve o h t d b s d o rs — iw. T s meh d y hi t o b c mp rn r m e k r e dea d u e d nu r to ft e r gsr n o ain fu e r gsr o a i g fo t e n lmo n s rmo e e me ain o e ity if r to o nd t e ity h h m h h d e tms b o t i, a t e e e td t e o t i. F n ly,a e r s na i e x mp e h ws h s i d n ie y r ok t nd h n d tce ro k t i al h r p e e ttv e a l s o t i

Windows下基于交叉视图的Rootkit进程隐藏检测技术

k r e b et nme r .Ex e i n ss o t a hstc nq eo ss t f d d tcinefc. e n lo jcsi mo y p rme t h w h tt i e h iu wn ai i ee t fe t se o

KEYW ORDS r o k t p o e sh d n , me r e r h o t i, r c s i i g mo y s a c

到 目标 程 序 的地 址 空 间 , 析 内存 中 目标 程 序 的 P 分 E 格 式 , 到 I T 中 目标 A I 找 A P 函数 的地址 , 后 替换 为 然

展 。 okt Ro ti 是能够 持久且难 于检测地存 在 于计 算机 之 中的一 组程 序和代码 [ 。 用 Wid w o ti, 以 1 利 ] n o sR okt可

Ro t i 初 出现 于 Unx系统 , 1 9 okt最 i 在 9 9年 的 时

F n t nHo kn ) u ci o ig 。导入地址 表 ( o I AT) 子通过 进入 钩

候 , e gu d开 发 出 了 针 对 Wid ws系 统 的 Grg Ho ln no R o kt 此 后 , n o okt 术 得 到 了快 速发 o ti, Wid wsRo ti 技

1 2 内核 级 R okt . o ti 的进 程 隐藏技术

行 隐 藏 , 而使入 侵者 进入 被攻 占的系统 后 所 引起 的 从

变化 ( 启 动 了新进 程 、 如 增加 了新 文R okt o ti技术 中的一

种 典型 应用 。 将进 程隐藏起来 , 意味着程 序可 以在不被

Wid ws 基 于交 叉视 图 的 Ro ti进 程 隐 藏 检 测 技 术 no 下 okt

Windows系统下Rootkit的隐藏与检测

R tt o k 的攻击过程主要包括 : i ①收集 目标 系统 信息. 攻击者在攻击某个系统之前 , 需要知道 目 标系 统有哪些漏洞 , 使用什么操 作系统 , 哪些 帐号等. 有 ②获得管理员等级的用户 的访问权限. 在得到 目标 系统足够 的信 息 后 , 攻击 者便 开 始 利 用 其 漏 洞发 起 进攻. 比较常见 的是先获得普通用户访问权 限, 然后 再利用 目标系统的本地漏洞提高到超级用户访问权 限. 还有 一种方 式 是直 接 利用 f t tnt 网络 服 p和 e e 等 l 务的漏洞获得超级用户访问权限. ③在 目标操作 系 统上安装 R o i 获得超级用户访问权限后 , ot t k. 攻击者 就可以在 目标系统上安装 R o i 来隐藏攻击行为 , ot t k, 创建各种后 门. ④控制 目 标系统. 目标系统上安装 在 Ro i , ot t 就可以持久的控制 目标系统 , k后 对其进行各

些 服务 等等 .

2 Wi o s oti隐藏技术 n w o t d R k

R ti隐藏 的实 现 过 程 主要 有 : 1 用 户 态 下 ok t ()

的 A I ok 在用户态 , PH . 一种常用的隐藏方法就是修 改P E文件 的 IT I o d rsT b ) 实现 .A A (mp ̄A des al 来 e IT 中记 录 了该 文 件 运 行 时 需 要 调 用 的所 有 函数 链 接 库 . E文件 运行 时会将 自己和 IT中记 录 的链 接库 P A

种攻 击 , 而且不 被 目标 系统 的管 理 员 察 觉 . 如 : 例 利 用 目标 系统 攻 击 其 它 系统 , 目标 系统 拒绝 提 供 某 使

Windows平台下Rootkit进程检测

( ol eo o u r N nigU iesyo ot C l g f mp  ̄ - aj nvri f s e C n t P s&T

。 nig2 00 。 hn ) Naj 10 3 C ia n

t e p a o m a ee tmo to e c r e tRo t th d e r c s d tk sg o fe ti r c c h l t r C d t c s ft u r n o l i d n p o e s a a e o d e c n p a t e. f n h d n i

v lp rnt n r s-ma pn lt r b s i a d etbefrd t t eo satii a dco s y p igpa o m a e Olh n l a l o ee i f d c ngteRo tihd e rc s .Th x ei n n ctsta h okt d npo e s i ee p rme tid ae h t i

中 图分 类号 :P 1 . T 367 文 献标 识码 : A 文章 编号 : 7 - 2X(0 10 - 1 10 1 3 69 21 )7 0 4 —4 6

Ro t i Pr c s t c in u d r W i d wsP a f r o k t o e sDe e t n e n o l to m o

Absr c : o k ti e f r c d r so o a b e t x s s i g o ei b e c mp trs se t a t Ro t i sa s to p o e u e rc det t s a l o e iti a l t rr l l o u e y t m.I r e o o d tc e h d h i n a n a n o rn t ee t h i - d t t d n po es e r c s ,Ro k tmu t U e t c n l g fp o e sh d n .Th o k tp o e sh d n s a k n ftc n l g o m s u d r s t m ot i s s t h o o y o r c s i i g e h e e Ro t r c s i i g i id o h o o y t n e ys i e e

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

无论在用户模式还是内核模式,仅依靠一种技术已经不 足以将进程完美隐藏。高效的进程隐藏方案往往将 2 种模式 下的技术结合在一起,配合内核中多种数据结构,甚至利用 一些非 Rootkit 范畴的技术。例如 hook 内核 Shadow SSDT 结 构以及抹掉窗口标题等辅助隐藏手段,防止通过枚举窗口探 测进程。归根结底,进程隐藏就是要让进程隐匿在系统之中, 并在最大程度上给检测制造技术障碍。

由于线程的上下文切换都要用到 SwapContext 函数,因 此只要把守住该函数就能得到真实的进程列表,找出被隐藏 的进程。 3.2 另类检测方法

进程 Csrss.exe 是 Windows 子系统进程[4]。由于每个进程 在创建初期都会通知 Windows 子系统进程以便能够进一步完 成创建工作,因此 Csrss.exe 中包含了除 Idle, System, Smss.exe 和 Csrss.exe 之外所有进程的信息(前 2 个属于内核,SMSS 是 CSRSS 的父进程)。

利 用 PsGetCurrentProcess 函 数 定 位 到 System 进 程 EPROCESS 构成。然后,沿着 LIST_ENTRY 结构指向遍历整 个链表,通过 PID 等信息定位到需要隐藏的进程,将它的 EPROCESS 脱链。脱链之后,该进程的正常运行不会受到本 质的影响。但直接使用系统提供的服务已经不能够发现该进 程了。

函数 ZwQuerySystemInformation 的服务号是 0xAD。隐 藏进程时,Rootkit 在 SSDT 中找到服务号为 0xAD 的服务函 数地址,把它替换为 Rootkit 中可过滤进程信息函数的地址。 2.2.2 直接内核对象操作

基于钩子技术的隐藏技术通常容易被检测到,而直接内 核对象操作(DKOM)技术可以在不依赖钩子的前提下,实现 对进程的隐藏。在 NT 内核的 Windows 操作系统上,每一个 进程在内核中都由内核对象 EPROCESS 结构对其拥有的地 址空间、描述符、线程等信息进行描述[4]。

进程 Csrss.exe 的核心是动态链接库 csrsvr.dll,几乎所有 与初始化进程相关的工作都是在其中执行的。它包含很多不 被公开的未导出符号。其中,CsrRootProcess 是一个指向结 构体 CSR_PROCESS 的指针。CSR_PROCESS 这个结构体中 的 域 ClientId 包 含 了 进 程 PID 信 息 ; 而 域 ListLink 是 LIST_ENTRY 结构。包含不同进程信息的 CSR_PROCESS 结 构通过这个域连接起来形成链表。遍历整个链表,可以得到 一份包含几乎所有进程的列表。获取未导出的符号 CsrRootProcess 的 一 种 可 行 方 法 是 利 用 导 出 函 数 CsrLockProcessByClientId,这个函数在执行中会将其值存入 寄存器 ESI 中。导出函数的入口地址可以直接得到,在此基 础上加上相应的偏移量就能读出 CsrRootProcess 的地址。

Process Hiding and Detection Technique of Windows Rootkit

WANG Lei, LING Xiang

(National Defense Key Lab of Anti-Interference Communication Technology, University of Electronic Science and Technology of China, Chengdu 610054)

2.2 内核模式下的进程隐藏技术 Rootkit 进入内核后运行在权限最高的 Ring0 级上,拥有

同内核同等的地位,并能操作内核代码,为隐藏进程提供了 极大方便。 2.2.1 Hook SSDT

在 NT 系 统 中 , 大 多 数 系 统 服 务 都 是 在 内 核 进 程 Ntoskrnl.exe 中实现的。在 Ntoskrnl 初始化的过程中,会先为 它所提供的各种服务创建系统服务分派表(SSDT)[5]。表中的 第 1 项是系统服务的索引号,第 2 项是与索引号相对应的服 务函数在 Ntoskrnl.exe 进程空间中的地址。进程通过服务号 查找需要使用的系统服务函数。

—140—

条件跳转指令。它克服了 IAT 钩子在动态链接库显式加载时 会失效的缺陷,适应能力更强。

通 常 情 况 ,用 户 态 进 程 使 用 CreateToolhelp32Snapshot 等 API 获取进程列表。Rootkit 针对这些函数设置 API 钩子, 在钩子函数中删除原始 API 返回结果中特定进程的信息实现 进程隐藏。

系统中的每个线程上下文的切换由内核进程中的 SwapContext 函数来实现。该函数执行时,寄存器 EDI 中存 放的是指向即将被换入的线程的指针;而寄存器 ESI 中存放 的是将被换出的当前线程的指针。利用此特点,使用内联钩 子钩住该函数,在钩子函数中验证寄存器 EDI 所指向的即将 被换入的线程的 KTHREAD[1]是否指向一个位于正常双向链 表中的 EPROCESS 结构。如果不是,则说明该进程是一个被 DKOM 隐藏的进程。

受运行权限的限制,用户模式实现进程隐藏主要依赖的 是钩子(hook)技术[2]。Rootkit 通过设置钩子,钩住进程监控 软件所调用的某些函数,并篡改这些函数的返回结果,特定 进程的信息将不被察觉。

按 照 实 现 方 式 钩 子 可 分 为 导 入 地 址 表 (IAT) 钩 子 和 内 联 钩子(Inline Hook)2 类。IAT 钩子通过注入目标进程空间的代 码对内存中目标进程 PE 格式[3]进行分析,找到并替换 IAT 中目标 API 函数的地址为钩子函数的地址。而内联钩子通常 直接把目标函数的前 5 个字节改写为一个转向钩子函数的无

1 概述

Rootkit 是 20 世纪 90 年代出现的一种新兴的计算机技术 技术。它是长期可靠地潜行于计算机上的一组难于检测的程 序或代码[1]。进程隐藏是 Rootkit 技术中典型的一种。它利用 代码及编程手段令特定进程的信息无法为其他进程获取。对 杀毒软件、防火墙等安全软件而言,隐藏关键进程可以排除 恶意软件的干扰,使安全防护效果更佳。同时隐藏进程也可 为计算机取证等工作带来便利。但是隐藏的进程极具危险性, 它意味着代码可以在完全不被察觉的状态下悄然运行。这样, 恶意程序可以在目标主机中长期潜伏,窃取信息而不被发现, 造成极大危害。因此,能够检测出被 Rootkit 隐藏的进程更显 得十分重要。

3.1 常规检测方法 在用户态可以通过枚举进程窗口、分析进程打开的句柄

表等方法得到进程列表;而内核态列举进程有直接遍历 EPROCSS 双向链表、检查 SSDT 是否被挂钩等方法。下面 2 种是常规方案中强度较高的。 3.1.1 用户态的直接内核函数调用

如前文所述,用户态 Rootkit 通过干扰的 API 函数或者 stub 函数使得程序不能得到正确的信息。只要不通过系统在 用户态提供的函数来发送系统服务请求就能不受干扰。所谓 的用户态直接调用内核函数是指不通过 NTDLL 的帮助直接 进入内核。

第 36 卷 第 5 期 Vol.36 No.5

计算机工程 Computer Engineering

2010 年 3 月 March 2010

·安全技术·

文章编号:1000—3428(2010)05—0140—03 文献标识码:A

中图分类号:TP316

பைடு நூலகம்

Windows Rootkit 进程隐藏与检测技术

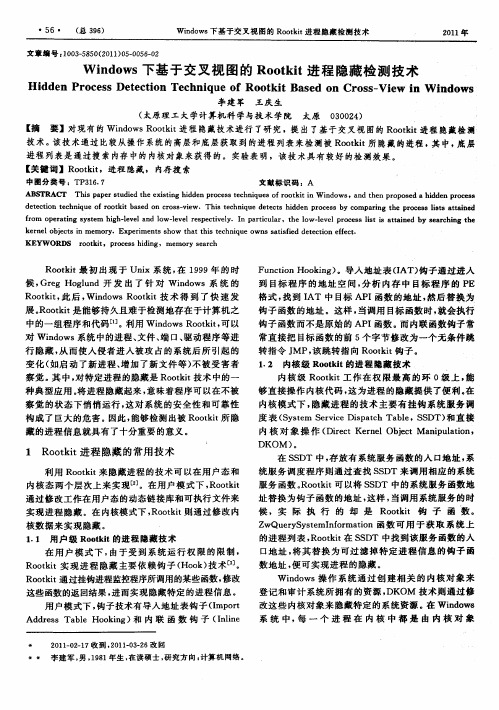

图 1 显示了用户态的内核服务请求在 NTDLL 中由 int 2E 或 sysenter 指令传入内核。根据 stub 函数的工作原理,仿造 一个发起系统调用请求的函数,当需要使用系统内核服务函 数枚举进程的时候在本进程中直接使用仿造的 stub 函数发起 内核服务请求,如图 1 中虚线所示。该方法可以无视用户态 的一切 hook 得到一个完整的进程列表,对所有用户态隐藏都 有效,但只能应对少数内核态隐藏。 3.1.2 挂钩 SwapContext 函数

Win32 子系统

OS/2子系统

OS2.exe

Kernel32.dll

ntdll.dll int 0x2E (sysenter)

用户模式 内核模式

KisystemService ntoskrnl.exe

hal.dll

图 1 API 调用过程

作者简介:王 雷(1983-),男,硕士研究生,主研方向:计算机信 息安全;凌 翔,副教授 收稿日期:2009-10-15 E-mail:l_go@

3 隐藏进程检测

在隐藏进程的检测中,一种简单而有效的思想就是做对 比:用可能被修改过的进程列表同正确的列表做对比;如果 结果不一样,那么不同之处就是存在隐藏的地方。有的文献 称这种方法为 cross-view。一般而言,用户态 API 函数得到 的进程列表可能不含部分进程。要利用对比法得出结论,最 关键的是得到正确的进程列表。

如图 1 所示,从 API 的调用过程来看,挂钩动态连接库 ntdll.dll 中的 stub 函数比挂钩 API 更好。stub 函数和内核中 相对应的 Native API 的名字完全相同,调用的 stub 函数能实 现对同名内核函数的调用[3-4]。如图 1 中实线箭头所示,Win32 程序的调用一般会被转向到 Windows 子系统库 Kernel32.dll 中的相应函数,再被转换到 Ntdll.dll 中的 stub 的函数中,由 int 2E 或 sysenter 指令使调用陷入到内核。