3分钟搞定飞塔50B防火墙配置

飞塔防火墙03-部署防病毒

如何启用防病毒——保护内容表与策略

• 启用防病毒 • 设置超过阈 值的文件就 不再进行病 毒扫描(推 荐1M) • 是否过滤掉 超过阈值的 文件 • 防火墙策略 中调用

如何启用防病毒——测试防病毒是否启用

• 找到 • 点击右上角

• 点击此处

如何启用防病毒——报警信息

config antivirus service "http" set port 80 set port 8080 set scan-bzip2 disable set uncompnestlimit 12 set uncompsizelimit 10 end

在缓冲过程传递部分数据给用户——用户 舒适选项

防病毒

Course 201 v4.0

UTM菜单项——病毒检查

与病毒检测相关的菜单项

如何启用防病毒——查看病毒列表

进入“反病毒>配置>病毒列表”,查看病毒列表。 FortiGuard病毒定义列表在每次FortiGate设备接收到新的AV定义时进行更新。 FortiGuard中心病毒信息大全中FortiGate设备可以查看检测到的病毒、蠕虫、 特洛伊木马以及其他网络威胁的信息描述。

• 系统>维护>FortiGuard——设置 自动升级

如果你购买了推送式升级服 务的话,则可以选择该选项

通常FortiGate会自动寻找升级服务器 ,但是在此处可以指定升级服务器

如何设置病毒库升级——手工升级

• 系统>状态>许可证信息

如何设置非标准端口的病毒扫描

• 防病毒系统只扫描已知的端 口 (e.g. “http” = tcp/80) • 但是,它可以添加其他端口 • 仅仅当一个命令被触发的时 候才会激活 (文件传输)

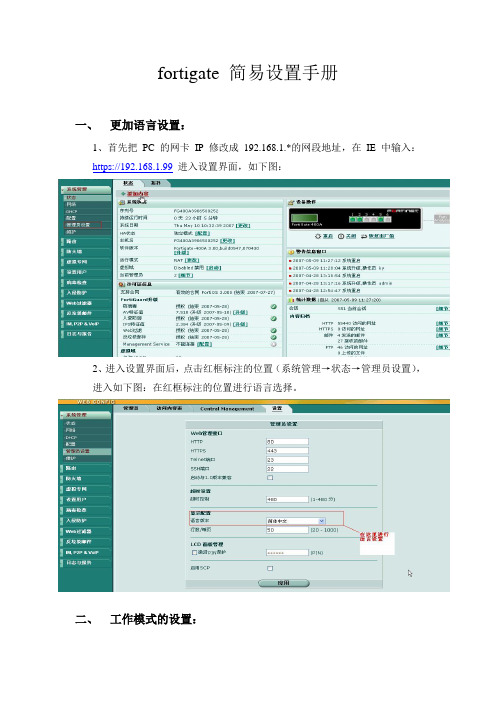

fortigate 简易设置手册

fortigate 简易设置手册一、更加语言设置:1、首先把PC的网卡IP修改成192.168.1.*的网段地址,在IE中输入:https://192.168.1.99进入设置界面,如下图:2、进入设置界面后,点击红框标注的位置(系统管理→状态→管理员设置),进入如下图:在红框标注的位置进行语言选择。

二、工作模式的设置:Fortigate防火墙可以工作在以下几种模式:路由/NAT模式、透明模式;要修改工作模式可在下图标注处进行更改,然后设置相应的IP地址和掩码等。

三、网络接口的设置:在系统管理→点击网络,就出现如下图所示,在下图所指的各个接口,您可以自已定义各个接口IP地址。

点击编辑按钮,进入如下图所示:在下图地址模式中,在LAN口上根据自已需要进行IP地址的设置,接着在管理访问中指定管理访问方式。

在WAN口上,如果是采用路由/NAT模式可有两种方式:1、采用静态IP的方式:如下图:在红框标注的地方,选中自定义,输入ISP商给你的IP地址、网关、掩码。

在管理访问的红框中,指定您要通过哪种方式进行远程管理。

如果你从ISP商获得多个IP的话,你可以在如下图中输入进去。

在如下图红框标注的地方,输入IP地址和掩码以及管理访问方式,点击ADD 即可。

注: 采用静态IP地址的方式,一定要加一条静态路由,否则就不能上网。

如下图:2、如采用ADSL拨号的方式,如下图:当你选中PPOE就会出现如下图所示的界面:在红框标注的地址模式中,输入ADSL用户和口令,同时勾选上‘从服务器上重新获得网关‘和改变内部DNS。

在管理访问方式中根据自已的需要,选中相应的管理方式,对于MTU值一般情况下都采用默认值就行了.四、防火墙的设置:防火墙的设置,首先要规化地址和地址池,如下图:输入你要过滤和保护的地址和地址段。

点击上图标注处进入地址设置栏,首先从类型中选择你要的地址类型,然后根据所选的类型输入IP地址或地址段以及网络接口。

接着就是计划时间表和保护内容列表的设置,其中保护内容列表包括有病毒过滤、网址过滤、内容过滤、防入侵等。

飞塔防火墙建立ipsec步骤

飞塔防火墙建立IPSec步骤1.引言本文旨在介绍如何在飞塔防火墙上建立IP S ec连接。

I PS ec(In te rn et P ro to co l Se cu ri ty)是一种用于确保网络通信的安全机制,通过加密和认证保护数据的传输。

飞塔防火墙是一款功能强大且常用的网络安全设备。

在网络中建立I PS ec连接可以提供更高层次的数据保护,确保数据的机密性和完整性。

2.建立IPS ec连接的步骤2.1准备工作在开始配置I PS ec连接之前,需要完成以下准备工作:1.确保你具有管理员权限的飞塔防火墙控制台访问权限。

2.确认你已了解所需建立的IP Se c连接的详细信息,例如对端设备的I P地址、预共享密钥等。

3.确保你已经了解IP S ec的基本概念和术语,例如隧道模式、加密协议、身份验证等。

2.2登录飞塔防火墙首先,使用管理员账户登录飞塔防火墙的控制台。

确保你已连接到防火墙所在的网络,并能够访问控制台。

2.3配置I P S e c连接参数1.在控制台界面的菜单中,找到并点击“V PN”选项。

2.在“VP N”配置页面中,找到“IP Se c”选项,并点击“创建连接”按钮。

3.根据对端设备提供的信息,在创建IP S ec连接的界面填写相关参数,如下所示:连接名称-:为IP Sec连接指定一个易于识别的名称。

对端I P地址-:填写对端设备的IP地址。

隧道模式-:选择IP S ec的隧道模式,常用的有主动模式和响应模式。

加密协议-:选择I PS e c连接使用的加密算法。

身份验证-:选择用于身份验证的方法,通常是预共享密钥。

本端身份-:填写你的防火墙身份信息。

4.完成参数填写后,点击“确定”按钮。

2.4配置I P S e c策略1.在IP Sec连接配置页面中,找到“IP S ec策略”选项,点击“修改”按钮。

2.在策略配置页面中,根据需求设置相关参数,如选择加密和哈希算法、是否启用完整性检查等。

飞塔防火墙学习

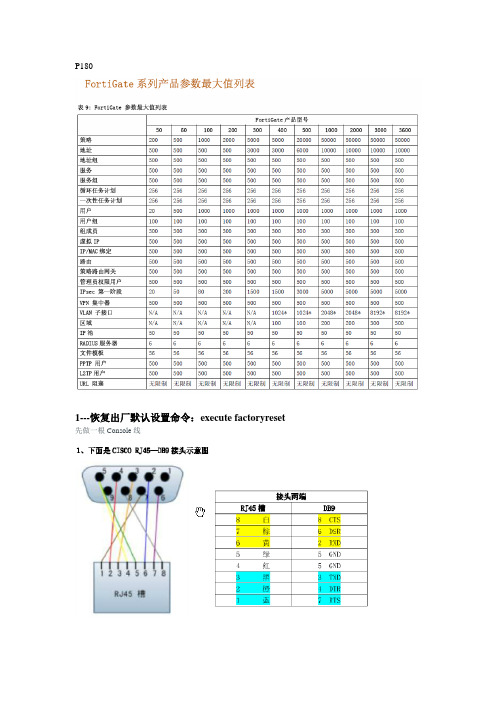

P1801---恢复出厂默认设置命令:execute factoryreset 先做一根Console线备注:网线顺序是背面看的。

密码重置步骤:1,连上串口并配置好;2,给设备加电启动;3,从超级终端进去4,启动完30秒内从串口登陆系统,用户名为:maintainer;5,密码:bcpb+序列号(区分大小写);(即bcpbFG100A3906509487)6,在命令行下执行execute factoryreset命令,然后从WEB界面导入配置文件即可。

a将与以太网相连的控制电脑的静态IP地址设定为:192.168.1.2,网络掩码255.255.255.0 b用网线将控制电脑的以太网口与FortiGate设备的内部接口相连;c启动IE浏览器访问https:192.168.1.99(需要输入https://)2---使用CLI撤消对外部接口的管理访问:config system interfaceedit "wan2"unset allowaccessend3---添加或更改管理员命令:config system adminedit adminset password <psswrd>end4---设置内部接口的IP地址与掩码:举列Config system interfaceEdit internalSet mode staticSet ip 192.168.120.99 255.255.255.0End5---设置外部接口使用DHCPConfig system interfaceEdit wan1Set mode dhcpEnd6---设置外部接口使用PPPOEConfig system interfaceEdit wan1Set mode pppoeSet connection enableSet username <name_str>Set password <psswrd>End7---显示各个接口的信息如IP地址、掩码、与其他设置:Get system interface8---配置DNS服务器设置(设置一级与二级DNS服务器的IP地址)Config system dnsSet primary <address_ip>Set secondary <address_ip>End9---添加默认的路由FortiGate设备发送数据包到外部网络(通常指互联网)时,需要配置添加默认的路由。

防火墙配置和管理手册

防火墙配置和管理手册防火墙是保护计算机网络安全的重要工具之一。

它可以过滤网络流量,阻止恶意的入侵和攻击,从而提高网络的安全性。

本手册将介绍防火墙的配置和管理,帮助用户正确设置和维护防火墙,确保网络的安全性和可靠性。

一、防火墙基础知识1. 防火墙的作用和原理防火墙作为网络的守门员,通过筛选和控制网络流量来保护受保护网络。

其原理是根据预先设定的规则集,对进出网络的数据包进行检测和过滤。

2. 防火墙分类根据部署位置和功能特点,防火墙可以分为网络层防火墙、主机层防火墙和应用层防火墙等不同类型。

用户需根据实际需求选择适合的防火墙类型。

二、防火墙配置1. 硬件防火墙配置硬件防火墙通常是指专用设备,采用硬件芯片实现防火墙功能。

首先,根据网络拓扑结构,将硬件防火墙正确地部署在网络中。

其次,根据需求进行基本设置,包括网络接口配置、管理员密码设置和访问控制规则设置等。

2. 软件防火墙配置软件防火墙可以是在操作系统上安装的软件程序,也可以是基于虚拟化技术的虚拟防火墙。

在软件防火墙配置过程中,需要设置防火墙的工作模式、网络接口设置和访问控制规则等。

三、防火墙管理1. 安全策略管理防火墙安全策略是指针对不同类型的网络流量设置的规则集。

用户需进行安全策略的管理,包括规则的添加、修改和删除等操作。

合理设置安全策略可以提高防火墙的效率,并确保网络的正常运行。

2. 更新和升级由于网络威胁的不断演变,防火墙的规则库和软件版本需要经常更新和升级。

用户需定期检查更新,以确保防火墙具备最新的安全特性和功能。

3. 日志和审计防火墙的日志记录和审计功能对网络安全事件的追踪和分析至关重要。

用户需开启和配置防火墙的日志功能,并定期检查和分析日志,及时发现潜在的安全威胁。

四、防火墙最佳实践1. 最小权限原则根据实际需要,合理划分网络用户的权限,将最低权限原则应用于防火墙的访问控制策略中,最大限度地减少潜在的安全风险。

2. 及时备份和恢复定期备份防火墙的配置和日志文件,以便在系统崩溃或意外事件中能够快速恢复。

飞塔防火墙IP地址和MAC地址绑定方法介绍

飞塔防⽕墙IP地址和MAC地址绑定⽅法介绍

飞塔防⽕墙IP地址和MAC地址绑定⽅法介绍

⼀、开启端⼝的绑定功能

可以⽤show system interface internal查⼀下此端⼝的ipmac是否已经启⽤(注:FG当开启绑定功能后,没有做IP和MAC地址绑定的电脑将⽆法上⽹。

)

⼆、定义ip-mac绑定的规则

如果要求禁⽌少数,允许⼤多数,在这⾥选择undefinedhost allow,这样就可以只把那些要禁⽌的MAC输⼊绑定表⾥,减少⼿动输⼊的⼯作量。

(setting接下来查看⼀下有没有开)

继续,下⾯就进⼊做每台电脑的绑定步骤了。

三、定义对应的IP-mac对应表

这样便绑定完毕(注:⼀个MAC地址可以绑定多个IP)

如果要删除某条绑定,

但删除之后这⼀台仍不能上⽹,必须取消绑定功能

可以⽤下⾯的命令查看想绑定的IP和MAC有没有列在表⾥⾯

最后根据具体情况,在WEB页⾯⾥定义地址组和阻挡策略。

飞塔防火墙HA配置

FortiGate HA功能说明1.1 主用-备用模式FortiGate防火墙HA的主用-备用(A-P)模式提供了一个双机热备份集群的机制来对网络连接进行可用性保护,在HA集群里面只有一台主用设备在处理所有的网络流量,其他的一台或几台则处于备用状态FortiGate不处理任何网络流量只是在实时的监控着主用FortiGate是否仍然正常工作。

备机主要的工作有:∙实时和主用FortiGate同步配置;∙监控主用FortiGate状态;∙如果启用了会话备份功能(session pick-up)的话,备用设备需要实时同步主用设备上的会话以确保在主用设备出现问题是可以透明接替主用设备,所有主用设备上已经建立的会话不需要重新建立,会话备份功能目前可以支持没有启用防火墙保护内容表的所有TCP/UDP/ICMP/多播/广播数据流;∙如果没有启用了会话备份功能(session pick-up)的话,备用设备不会实时同步主用设备上的会话,所有主用设备上已经建立的会话在发生HA 切换时需要重新建立;1.2 主用-主用模式第1 页共14 页A-P模式部署的防火墙虽然有多台在网但实际上只有一台设备在工作其他所有的设备都在实时的监控主用机发生故障才会有一台接替工作,这样带来的一个问题是设备资源利用率不足。

FortiGate防火墙HA功能同时提供了主用-主用(A-A)模式,也就是在所有HA集群中的所有设备都同时工作以同时达到负载均衡和热备份的功能,在A-A集群里面默认配置下的主设备不会负载均衡没有启用保护内容表的流量给非主工作设备,它只会负载均衡所有的启用了防火墙保护内容表的网络连接,处理时它会先接收下来所有的流量同时根据负载均衡配置把相关连接动态分配给其他的非主工作设备处理。

这样处理的原因是:通常启用了防火墙保护内容表的网络连接才是CPU和内存消耗主要来源,这样可以大大增加A-A部分是集群的高层安全处理能力。

实际上也可以开启A-A集群负载所有TCP网络流量的功能,需要进入命令行下面开启HA的load-balance-all功能就可以了。

飞塔防火墙透明模式配置

Fortinet Confidential

MAC地址转发表 2

查看转发表存在的forward-domain数量及id 查看转发表与各接口的对应关系

LACP

switch

Fortinet Confidential

CDP与VTP穿越 2

switch1 cdp 表 switch2 cdp 表

Fortinet Confidential

Trunk与forward-domain 1

switch1

Vlan 102 Vlan 103

intern Port3

透明模式配置

Fortinet Confidential

启用透明模式

Fortinet Confidential

系统默认运行模式为NAT,在 状态面板中系统信息可以更改 为透明模式

更改为透明模式后,输入管理 地址与网关用于管理防火墙

CDP与VTP穿越 1

CDP/VTP数据包

switch

Port1

CDP/VTP数据包

防火墙抓取数据包后可以看到Vlan的原始信息,及使用fgt2eth转换的数据信息

Fortinet Confidential

L2forward

防火墙在透明模式下默认仅转发Ethernet II数据帧,其他类型数据帧,如IPX,需 要在相关的进出接口下启用二层数据转发l2forward。

config system interface edit "port3" set vdom "root" set allowaccess ping https set l2forward enable set stpforward enable set type physical next

飞塔防火墙防火墙配置

系统管理-访问内容表

系统管理-管理员设置1

系统管理-管理员设置2

系统管理-固件升级

路由-静态路由

路由-策略路由

路由-当前路由表

防火墙-地址

防火墙-地址组

防火墙-预定义与定制

防火墙-服务组

防火墙-时间表

防火墙-流量整形器

防火墙-策略

防火墙-策略的顺序

防火墙-会话时间调整

20,000

100C

40,000

5000

38-42 8-12 500

16-18.5 6-9 100

产品介绍-3950B

3950B 前端面板

3950B 背部面板

2 2 特性

FMC-XD2

7

FMC-XG2

20 20 特性

FMC-C20

FMC-F20

8

模块内部专有处理器

• 4 网络处理器芯片 • 接口级的数据加速服务 • 低延迟, 百万级会话线速性能 • 加解密处理 • 异常检测,数据包重组 • 流量整形及队列优先级 • 2 安全处理器芯片 • 多核多线程安全处理 • 提供 4以外的功能服务 • 应用控制 • 入侵检测特征分析 • 拒绝服务攻击保护 • 多播加速

9

产品介绍-3950B结构

NP/SP

NP/SP

NP/SP

NP/SP

NP/SP

NP

FMC 0

PHY

FMC 1

PHY

FMC 2

PHY

FMC 3

PHY

FMC 4

I

On Board

S

F

PHY

PHY

4x1G

产品介绍-3040B

3040B 前端面板

3040B 背部面板

飞塔防火墙双互联网出口配置实例

量配置成防火墙的网关(请先确认此网关允许被ping,在拨号环境中同时确认网关地址不会由于客户端地址改变而发生改变)。

3.3 配置相关防火墙策略需要同时配置相关的防火墙策略来允许从内网分别到两个不同的出网口,例如,出口是WAN1和WAN2,内网是Internal,那么需要同时配置Internal->WAN1和Internal->WAN2的出网防火墙策略以保证无论是WAN1还是WAN2启用防火墙策略都是合理的。

如果觉得这样配置的防火墙策略数量太多了的话,有另一个变通的方法就是可以新建一个防火墙区域,同时把WAN1和WAN2这两个接口包含起来比如说名字是WAN,那么这样只需要设置从Internal->WAN的防火墙策略就可以了。

4.情况二,双链路没有链路备份功能但具有负载均衡功能在网络出口连通性可以保证的前提下或者无须线路热备份时或者出口用途不是完全一样的时候,可以配置FortiGate为这种模式工作,这种情况下配置如下两个步骤:4.1 路由可以配置一条默认的出网路由。

同时配置相关的策略路由以设置某些符合指定条件的数据流从另一个出口出去。

4.2 防火墙策略和情况一类似,需要配置相关的防火墙策略以允许相关的数据流可以正常的通过防火墙。

5.情况三,双链路同时具有链路备份和负载均衡功能就是在两个出口都正常工作的情况下FortiGate可以把从内网出去的数据流按照特定的算法分流到两个不同的出口;当其中的某一个出口失效的时候,FortiGate又可以保证让所有的数据流可以从正常工作的出口出网。

这样一来,就同时达到了链路热备份和负载均衡的功能。

具体的配置步骤如下:5.1 路由如果是静态路由的话可以把出网路由的管理距离配置成相等的,也就是等价路由。

如果是ADSL、DHCP等动态获取的网关的话可以把“从服务器中重新得到网关”选中同时动态获取的路由的管理距离配置成一样的就可以了。

在默认路由已经配置完成的情况下,如果仍然有某些特定的数据流需要从指定的出口出网的话,可以使用策略路由功能来完成这样的需求。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

3分钟搞定飞塔50B防火墙配置

飞塔防火墙的默认管理IP地址为192.168.1.99(internal口),可以将电脑与其internal

口进行连接,https://192.168.1.99就可以登录了,默认用户名为admin,密码为空。

该指导会完成以下功能的描述,其他功能需自己慢慢体会。

一.配置界面改中文

二.配置PPPoE和固定IP

三.封端口

四.禁止P2P,在线视频

五.升级防火墙系统软件

六.配置文件的备份和回复

七.恢复初始设置

八.恢复密码

如下图,初始配置界面是英文,通过选择System——Admin——Settings——Display

setting——language——Simplified Chinese——Apply

二、PPPoE和固定IP设置

如下图,设置网络——接口——wan1——编辑

这里先配置用户名和密码,拨号成功后会获得IP地址,网关等,注意PPPoE拨号不用写路

由。其他保持默认。

如果选择固定IP就用自定义。

防火墙策略

防火墙策略里面有很多选项,这里就不一一讲解了,只说我们会用到的方面。防火墙是有一

个默认的策略在里面,all到all的全部都放通。

这里可以对策略进行配置,做到精确匹配。

这里可以配置每个主机的地址,调用在策略上方便管理。

封端口

在服务——定制——新建

这里我新建了一个服务是封17991端口

流量整形器可以做共享和每IP的流量控制。具体可以自行操作。

虚拟IP的设置:

虚拟IP主要的作用是把内网主机的端口,映射到外网IP的端口地址,典型应用主要在总部,

总部将内部主机17991,3000端口等映射出外网,让营业部的通信平台进行连接。

保护内容表

防护墙的保护内容表的内容是在UTM中进行设备,然后在这里统一调用的。所以我们要现

在UTM功能区里做好内容。

这里是保护内容表里可以关联的UTM内容

下面看一下UTM如何设置

比较重要的是应用控制这个选项:

这里我新建了一个策略1,内容是禁止P2P,media和game

新建应用条目可以做选择。

当你把所以的应用条目做好以后,放进一个策略里面,就可以在防火墙的保护内容表里面进

行调用了。

顺序总结一下:应用条目——应用控制——保护内容表——防火墙策略

这样一个防火墙的基本配置就完了。

看日志

可以在日志类型里面选择查看的项目,会有相应的源IP地址,试图做什么,防火墙的动作

等等。

这里可以看到,一个策略可以启用保护内容表,流量控制,服务,流量整形等。

升级防火墙系统软件

此过程非常简单,直接上传新软件版本即可。

在系统管理——状态——系统信息

软件版本——升级

直接上传新的软件版本就可以了。重新加载系统时间较长,耐心等待。

配置文件的备份和恢复

在系统管理——维护里面可以做到

恢复初始配置

telnet 192.168.1.99命令行下:

FGT50B3G10609228 # execute factoryreset

就可以恢复出厂设置了。

恢复密码:

ortiNet防火墙管理员密码恢复方法:

Console连接

用户名:maintainer

密码:bcpb+防火墙序列号

例如:bcpbAPS3012801011130

管理员密码恢复过程:

Fortigate-300 # config system admin

(admin)# edit admin

(admin)# set password 123456

(admin)# next

(admin)# end