信息安全期末考试试卷抢先版

信息安全概论期末测试题及答案

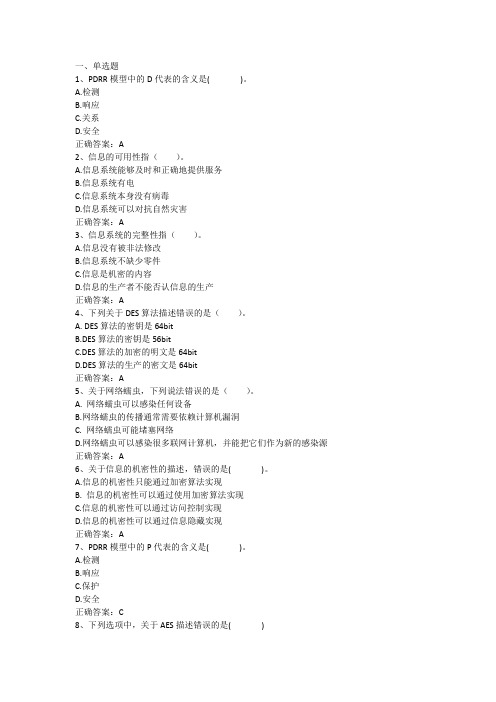

一、单选题1、PDRR模型中的D代表的含义是( )。

A.检测B.响应C.关系D.安全正确答案:A2、信息的可用性指()。

A.信息系统能够及时和正确地提供服务B.信息系统有电C.信息系统本身没有病毒D.信息系统可以对抗自然灾害正确答案:A3、信息系统的完整性指()。

A.信息没有被非法修改B.信息系统不缺少零件C.信息是机密的内容D.信息的生产者不能否认信息的生产正确答案:A4、下列关于DES算法描述错误的是()。

A. DES算法的密钥是64bitB.DES算法的密钥是56bitC.DES算法的加密的明文是64bitD.DES算法的生产的密文是64bit正确答案:A5、关于网络蠕虫,下列说法错误的是()。

A. 网络蠕虫可以感染任何设备B.网络蠕虫的传播通常需要依赖计算机漏洞C. 网络蠕虫可能堵塞网络D.网络蠕虫可以感染很多联网计算机,并能把它们作为新的感染源正确答案:A6、关于信息的机密性的描述,错误的是( )。

A.信息的机密性只能通过加密算法实现B. 信息的机密性可以通过使用加密算法实现C.信息的机密性可以通过访问控制实现D.信息的机密性可以通过信息隐藏实现正确答案:A7、PDRR模型中的P代表的含义是( )。

A.检测B.响应C.保护D.安全正确答案:C8、下列选项中,关于AES描述错误的是( )A.AES是加密算法B.AES主要用途是做数字签名C..AES的密钥长度通常是128bit,明文数据通常是128bitD.AES是美国政府的加密标准正确答案:B9、数字签名的描述,错误的是( )A.数字签名可以用作信息的非否认性保护B.数字签名中通常应用散列函数C.数字签名中通常需要非对称密码学D.数字签名主要用于信息保密正确答案:D10、互联网电子邮件服务提供者对用户的()没有保密的义务。

A.个人注册信息B.用户的电子邮件地址C.用户的来往电子邮件的内容D.用户通讯录中的联系人正确答案:B11、计算机病毒是一种破坏计算机功能或者毁坏计算机中所存储数据的()A.程序代码B.微生物病菌C.计算机专家D.黑客正确答案:A12、通常意义上的网络黑客是指通过互联网利用非正常手段A.上网的人B.入侵他人计算机系统的人C.在网络上行骗的人。

大学信息安全期末考试模拟题及答案

大学信息安全期末考试模拟题及答案一、选择题(每题2分,共20分)1. 信息安全的基本属性包括()。

A. 机密性、可用性、完整性B. 可靠性、可控性、可审性C. 保密性、完整性、可用性、可控性D. 保密性、完整性、可用性、不可抵赖性2. 以下哪种攻击方式针对的是信息的机密性?()A. 拒绝服务攻击B. 截获攻击C. 拒绝访问攻击D. 窃听攻击3. 以下哪种攻击方式针对的是信息的可用性?()A. 拒绝服务攻击B. 截获攻击C. 拒绝访问攻击D. 窃听攻击4. 以下哪种攻击方式针对的是信息的完整性?()A. 拒绝服务攻击B. 截获攻击C. 拒绝访问攻击D. 窃听攻击5. 以下哪种加密算法属于对称加密技术?()A. RSAB. AESC. DESD. SHA6. 以下哪种加密算法属于非对称加密技术?()A. RSAB. AESC. DESD. SHA7. 以下哪种安全机制用于实现身份鉴别?()A. 加密机制B. 数字签名机制C. 访问控制机制D. 以上都是8. 数据保密性安全服务的基础是()。

A. 数据完整性机制B. 数字签名机制C. 访问控制机制D. 加密机制9. 可以被数据完整性机制防止的攻击方式是()。

A. 数据在途中被攻击者篡改或破坏B. 数据被非法访问C. 数据被非法复制D. 以上都是10. 数字签名要预先使用单向Hash函数进行处理的原因是()。

A. 多一道加密工序使密文更难破译B. 提高密文的计算速度C. 缩小签名密文的长度,加快数字签名和验证签名的运算速度D. 保证密文能正确还原成明文二、填空题(每空1分,共10分)1. 信息安全的基本属性包括:______、______、______、______。

2. 主动攻击包括:______、______、______。

3. 被动攻击包括:______、______。

4. 对称加密技术的主要特点是:______。

5. 非对称加密技术的主要特点是:______。

信息安全期末试卷及答案

信息安全期末试卷及答案一、单项选择题(每题2分,共20分)1. 以下哪个不是信息安全的基本要素?a. 保密性b. 完整性c. 可用性d. 可控性2. 在信息安全领域,以下哪个术语指的是未经授权访问或修改信息的行为?a. 窃密b. 窃取c. 漏洞d. 攻击3. 以下哪个标准定义了信息系统的安全等级保护?a. GB/T 22239b. GB/T 18336c. GB/T 29239d. GB/T 202714. 以下哪个协议用于在互联网上安全地传输电子邮件?a. SSL/TLSb. FTPc. SMTPd. HTTP5. 以下哪个工具用于检测和修复计算机系统中的安全漏洞?a. 防火墙b. 入侵检测系统c. 安全扫描器d. 防病毒软件6. 以下哪个术语指的是在计算机系统中未经授权创建、修改或删除数据的行为?a. 窃密b. 窃取c. 漏洞d. 恶意软件7. 以下哪个标准定义了信息系统的密码应用基本要求?a. GB/T 39786b. GB/T 22239c. GB/T 18336d. GB/T 292398. 以下哪个术语指的是通过互联网进行的非法入侵和攻击行为?a. 网络钓鱼b. 网络攻击c. 网络病毒d. 网络诈骗9. 以下哪个安全策略原则强调在保证安全的同时,尽量减少对用户的影响?a. 最小化原则b. 均衡性原则c. 易用性原则d. 时效性原则10. 以下哪个术语指的是通过互联网传播的恶意软件?a. 网络钓鱼b. 网络攻击c. 网络病毒d. 网络诈骗二、多项选择题(每题3分,共15分)1. 信息安全的基本要素包括:a. 保密性b. 完整性c. 可用性d. 可控性e. 可追溯性2. 信息安全威胁包括:a. 恶意软件b. 网络攻击c. 漏洞d. 内部威胁e. 自然灾害3. 信息安全防护措施包括:a. 防火墙b. 入侵检测系统c. 防病毒软件d. 安全扫描器e. 数据加密4. 信息安全管理体系包括:a. 安全策略b. 安全组织c. 安全制度d. 安全技术e. 安全培训5. 信息安全风险评估包括:a. 风险识别b. 风险分析c. 风险评估d. 风险控制e. 风险监控三、判断题(每题2分,共10分)1. 信息安全是信息时代的重要保障,对国家、企业和个人都具有重大意义。

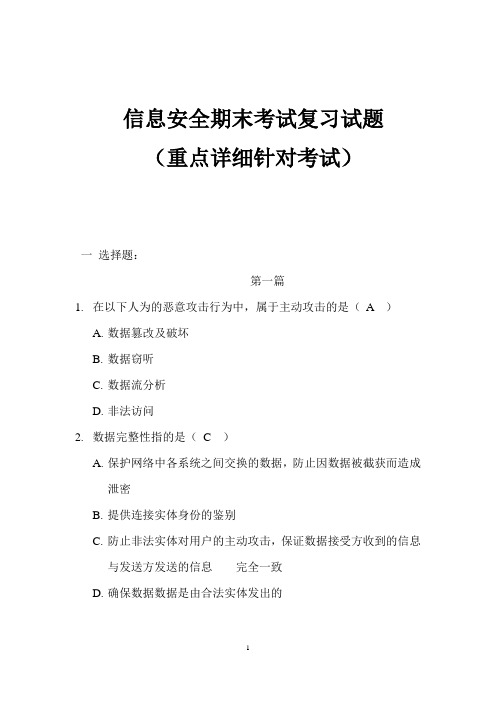

信息安全期末考试复习试题(重点详细针对考试)

信息安全期末考试复习试题(重点详细针对考试)一选择题:第一篇1.在以下人为的恶意攻击行为中,属于主动攻击的是( A )A.数据篡改及破坏B.数据窃听C.数据流分析D.非法访问2.数据完整性指的是( C )A.保护网络中各系统之间交换的数据,防止因数据被截获而造成泄密B.提供连接实体身份的鉴别C.防止非法实体对用户的主动攻击,保证数据接受方收到的信息与发送方发送的信息完全一致D.确保数据数据是由合法实体发出的3.以下算法中属于非对称算法的是( B )A.DESB.RSA算法C.IDEAD.三重DES4.在混合加密方式下,真正用来加解密通信过程中所传输数据(明文)的密钥是( B )A.非对称算法的公钥B.对称算法的密钥C.非对称算法的私钥D.CA中心的公钥5.以下不属于代理服务技术优点的是( D )A.可以实现身份认证B.内部地址的屏蔽和转换功能C.可以实现访问控制D.可以防范数据驱动侵袭6.包过滤技术与代理服务技术相比较( B )A.包过滤技术安全性较弱、但会对网络性能产生明显影响B.包过滤技术对应用和用户是绝对透明的C.代理服务技术安全性较高、但不会对网络性能产生明显影响D.代理服务技术安全性高,对应用和用户透明度也很高7."DES是一种数据分组的加密算法, DES它将数据分成长度为多少位的数据块,其中一部分用作奇偶校验,剩余部分作为密码的长度?" (B )A.56位B.64位C.112位D.128位8.黑客利用IP地址进行攻击的方法有:( A )A.IP欺骗B.解密C.窃取口令D.发送病毒9.防止用户被冒名所欺骗的方法是:( A )A.对信息源发方进行身份验证B.进行数据加密C.对访问网络的流量进行过滤和保护D.采用防火墙10.屏蔽路由器型防火墙采用的技术是基于:( B )A.数据包过滤技术B.应用网关技术C.代理服务技术D.三种技术的结合11.以下关于防火墙的设计原则说法正确的是:( A )A.保持设计的简单性B.不单单要提供防火墙的功能,还要尽量使用较大的组件C.保留尽可能多的服务和守护进程,从而能提供更多的网络服务D.一套防火墙就可以保护全部的网络12.SSL指的是:( B )A.加密认证协议B.安全套接层协议C.授权认证协议D.安全通道协议13.CA指的是:( A )A.证书授权B.加密认证C.虚拟专用网D.安全套接层14.在安全审计的风险评估阶段,通常是按什么顺序来进行的:( A )A.侦查阶段、渗透阶段、控制阶段B.渗透阶段、侦查阶段、控制阶段C.控制阶段、侦查阶段、渗透阶段D.侦查阶段、控制阶段、渗透阶段15.以下哪一项不属于入侵检测系统的功能:( D )A.监视网络上的通信数据流B.捕捉可疑的网络活动C.提供安全审计报告D.过滤非法的数据包16.入侵检测系统的第一步是:( B )A.信号分析B.信息收集C.数据包过滤D.数据包检查17.以下哪一项不是入侵检测系统利用的信息:(C )A.系统和网络日志文件B.目录和文件中的不期望的改变C.数据包头信息D.程序执行中的不期望行为18.入侵检测系统在进行信号分析时,一般通过三种常用的技术手段,以下哪一种不属于通常的三种技术手段:( D )A.模式匹配B.统计分析C.完整性分析D.密文分析19.以下哪一种方式是入侵检测系统所通常采用的:( A )A.基于网络的入侵检测B.基于IP的入侵检测C.基于服务的入侵检测D.基于域名的入侵检测20.以下哪一项属于基于主机的入侵检测方式的优势:(C )A.监视整个网段的通信B.不要求在大量的主机上安装和管理软件C.适应交换和加密D.具有更好的实时性21.以下关于计算机病毒的特征说法正确的是:( C )A.计算机病毒只具有破坏性,没有其他特征B.计算机病毒具有破坏性,不具有传染性C.破坏性和传染性是计算机病毒的两大主要特征D.计算机病毒只具有传染性,不具有破坏性22.以下关于宏病毒说法正确的是:( B )A.宏病毒主要感染可执行文件B.宏病毒仅向办公自动化程序编制的文档进行传染C.宏病毒主要感染软盘、硬盘的引导扇区或主引导扇区D.CIH病毒属于宏病毒23.以下哪一项不属于计算机病毒的防治策略:( D )A.防毒能力B.查毒能力C.解毒能力D.禁毒能力24.在OSI七个层次的基础上,将安全体系划分为四个级别,以下那一个不属于四个级别:( D )A.网络级安全B.系统级安全C.应用级安全D.链路级安全25.网络层安全性的优点是:(A )A.保密性B.按照同样的加密密钥和访问控制策略来处理数据包C.提供基于进程对进程的安全服务D.透明性26.加密技术不能实现:(D )A.数据信息的完整性B.基于密码技术的身份认证C.机密文件加密D.基于IP头信息的包过滤27.所谓加密是指将一个信息经过()及加密函数转换,变成无意义的密文,而接受方则将此密文经过解密函数、()还原成明文。

信息安全与密码学期末考试试题(含答案)

信息安全与密码学期末考试试题(含答案)

一、选择题(每题2分,共20分) 1. 以下哪项不是信息安全的基本要素? A. 机密性 B. 完整性 C. 可用性 D. 可追溯性 答案:D 2. 以下哪种加密算法属于对称加密? A. RSA B. AES C. DES D. MD5 答案:C 3. 在以下古典密码体制中,属于替换密码的是: A. 移位密码 B. 倒序密码 C. 仿射密码 D. Playfair密码 答案:D 4. 以下哪个协议用于在互联网上进行安全通信? A. HTTP B. HTTPS C. FTP D. SMTP 答案:B 5. 以下哪个算法用于数字签名? A. RSA B. DES C. SHA-256 D. MD5 答案:A 6. 以下哪个机构负责发放数字证书? A. CA(Certificate Authority) B. ISP(Internet Service Provider) C. ITU(International Telecommunication Union)

D. ICANN(Internet Corporation for Assigned Names and Numbers)

答案:A 7. 以下哪个协议用于实现网络虚拟专用网(VPN)? A. SSL B. TLS C. IPsec D. SSH 答案:C 8. 以下哪个密码学概念指的是将明文信息分成固定长度的块,并对每个块进行加密?

A. 流密码 B. 分组密码 C. 线性反馈移位寄存器 D. 密钥流 答案:B 9. 以下哪个密码学问题与离散对数问题相关? A. 椭圆曲线离散对数问题 B. 大数分解问题 C. 拉格朗日插值问题 D. 非线性方程求解问题 答案:A 10. 以下哪个密码学算法使用密钥流对明文进行加密?

A. DES B. AES C. RC4 D. SHA-256 答案:C 二、填空题(每题2分,共10分) 1. 信息安全的基本要素包括:机密性、完整性、可用性、_________。 答案:可追溯性 2. 对称加密算法使用相同的密钥进行加密和解密,而非对称加密算法使用_________密钥进行加密和解密。

信息安全期末考试题

信息安全期末考试题一、概念题(每题10分)1. 请简要解释以下术语的定义及其在信息安全领域的作用:a) 防火墙b) 加密c) 恶意软件d) 漏洞2. 请解释数据备份的重要性,并列举两种常见的数据备份方法。

3. 简要解释以下访问控制技术,并比较它们的优缺点:a) 令牌b) 双因素身份验证c) 生物识别技术二、选择题(每题10分)1. 以下哪项不属于密码学的基本概念?a) 对称加密b) 公钥密码c) 数据完整性d) 数字签名2. 下列哪项不是社会工程学的典型攻击方法?a) 钓鱼攻击b) DDoS攻击c) 垃圾邮件d) 蜜罐攻击3. 下列哪项不是信息安全管理的关键原则?a) 保密性b) 完整性c) 可用性d) 响应性三、案例题(每题20分)1. 某公司拥有一台重要的文件服务器,储存着公司高度机密的客户资料与财务数据。

你作为公司的信息安全专家,发现该服务器存在漏洞,有可能被黑客入侵并窃取公司数据。

请列出你会采取的措施来保护服务器的安全。

2. 某个公司员工收到一封看似来自上级的电子邮件,要求员工尽快提供公司账户密码。

请描述你会采取的步骤来识别这封邮件是否为钓鱼攻击,并解释你的判断依据。

四、论述题(40分)即将到来的物联网时代将给信息安全带来新的挑战。

请就物联网安全问题进行论述,包括以下要点:1. 物联网的定义和应用领域;2. 物联网安全面临的挑战和风险;3. 提出至少三条应对物联网安全挑战的建议。

(文章结束)以上是1500字的文章,按照信息安全期末考试题的要求进行了回答。

文章分为四个部分,分别是概念题、选择题、案例题和论述题。

每个部分根据题目的要求进行简洁明了的回答,没有冗余和无关信息。

文章格式整洁美观,语句通顺,流畅易读。

前面的部分是问答形式,后面的部分是论述形式,分别满足了不同题型的要求。

希望以上内容满足您的要求。

(完整word版)信息安全原理与应用期末期末考试题及答案

1.密码学的目的是 C 。

A .研究数据加密B .研究数据解密C .研究数据保密D .研究信息安全2. 网络安全最终是一个折衷的方案,即安全强度和安全操作代价的折衷,增加安全设施投资外,还应考虑D 。

【A.用户的方便性 B.管理的复杂性C.对现有系统的影响及对不同平台的支持D.上面3项都是3破解双方通信获得明文是属于 ______ 的技术。

【A.密码分析还原 B.协议漏洞渗透C.应用漏洞分析与渗透D. DOS 攻击4窃听是一种 _____ 攻击,攻击者 _____ 将自己的系统插入到发送站和接收站之间。

截获是一种 ____ 攻击,攻击者 _____ 将自己的系统插入到发送站和接 受站之间。

A.被动,无须, C.主动,无须, 5以下 _______ A. 源IP 地址 C. TCP 源端口和目的端口6 PKI 是__ A. Private Key InfrastructureC . Public Key Infrastructure 7防火墙最主要被部署在___ A .网络边界 B .骨干线路 C .重要服务器D .桌面终端8下列 _____ 机制不属于应用层安全。

A .数字签名 B .应用代理 C .主机入侵检测D .应用审计9 _____ 最好地描述了数字证书。

A .等同于在网络上证明个人和公司身份的身份证特性,它使得黑客不能得知用户的身份C .网站要求用户使用用户名和密码登陆的安全机制 【A 】B.主动,必须,被动,无须D.被动,必须,主动,无须 主动,必须被动,必须 _不是包过滤防火墙主要过滤的信息?B.目的IP 地址 D.时间B . PublicKeyInstituteD .PrivateKeyA 】B .浏览器的一标准D .伴随在线交易证明购买的收据10下列不属于防火墙核心技术的是A (静态/动态)包过滤技术C应用代理技术NAT技术11信息安全等级保护的 最关键信息系统的保护。

A 强制保护级 D 指导保护级 12公钥密码基础设施 A 身份信任C 安全审计 5个级别中,B 专控保护级 E 自主保护级 PKI 解决了信息系统中的 B 权限管理 D 加密 是最高级别,属于关系到国计民生的【B 】C 监督保护级问题。

信息安全导论期末试题及答案

信息安全导论期末试题及答案第一部分:选择题1. 以下哪个属于信息安全的三要素?A. 机密性B. 健康性C. 美观性D. 公正性答案:A. 机密性2. 哪种类型的攻击是通过发送过多的请求来耗尽系统资源?A. 木马攻击B. 拒绝服务攻击C. 密码破解攻击D. 物理攻击答案:B. 拒绝服务攻击3. 哪个密码算法是对称加密算法?A. RSAB. AESC. SHA-1D. Diffie-Hellman答案:B. AES4. 数据备份的主要目的是什么?A. 恢复已丢失的数据B. 提供额外的存储空间C. 加密数据以保护隐私D. 提高网络性能答案:A. 恢复已丢失的数据5. 以下哪个是一种常见的网络钓鱼攻击方式?A. 电子邮件滥用B. 操作系统漏洞利用C. 社交工程D. IP欺骗答案:C. 社交工程第二部分:描述题1. 请简要解释什么是加密算法,并举例说明。

答:加密算法是一种确保信息安全性的数学方法。

它将原始数据(称为明文)通过一定的运算转换成加密后的数据(称为密文),从而防止未经授权的人员访问明文内容。

举例来说,AES(高级加密标准)是一种对称加密算法,被广泛应用于数据传输和存储过程。

它使用相同的密钥对明文进行加密和解密操作,确保只有掌握正确密钥的人才能解密并获取原始数据。

2. 简要描述访问控制的概念,并说明它在信息安全中的重要性。

答:访问控制是指通过确定用户、程序或系统组件是否具备执行特定操作或访问特定资源的权限来保护信息系统和数据的安全性。

它通过限制未经授权的访问,确保只有授权人员可以获取和修改数据。

访问控制在信息安全中起到至关重要的作用。

它可以防止未经授权的用户或攻击者对敏感数据进行访问、篡改或窃取。

通过有效的访问控制,可以限制用户的权限,确保他们只能访问和操作他们需要的数据,同时保护系统免受恶意软件和未知漏洞的攻击。

第三部分:应用题1. 请列举并详细介绍至少三种网络安全威胁和对应的应对措施。

答:1)恶意软件:恶意软件(如病毒、木马、蠕虫等)可以被用来窃取用户的敏感信息、破坏系统或网络。

信息安全期末试卷及答案

信息安全期末试卷及答案一、选择题(每题2分,共20分)1. 以下哪项不是信息安全的基本要素?A. 保密性B. 完整性C. 可用性D. 可靠性答案:D2. 在以下哪种情况下,信息系统的安全性受到威胁?A. 系统崩溃B. 网络拥堵C. 黑客攻击D. 系统升级答案:C3. 以下哪种加密算法是非对称加密算法?A. DESB. AESC. RSA答案:C4. 数字签名技术主要解决以下哪个问题?A. 数据加密B. 数据完整性C. 数据认证D. 数据压缩答案:C5. 以下哪种网络攻击方式属于拒绝服务攻击?A. SQL注入B. DDoSC. 木马D. 网络监听答案:B6. 以下哪种安全协议用于保护电子邮件通信?A. SSLB. TLSC. PGPD. IPsec7. 以下哪种操作系统具有较高的安全性?A. WindowsB. LinuxC. macOSD. Unix答案:D8. 以下哪种安全措施可以防止跨站脚本攻击?A. 输入过滤B. 输出编码C. HTTPSD. 防火墙答案:B9. 以下哪种安全策略属于物理安全策略?A. 数据备份B. 访问控制C. 网络隔离D. 防火墙答案:C10. 以下哪种安全意识培训方法效果最佳?A. 讲座B. 培训课程C. 演练D. 竞赛答案:C二、填空题(每题2分,共20分)1. 信息安全的基本要素包括:保密性、完整性和________。

答案:可用性2. 常见的加密算法有对称加密算法和非对称加密算法,其中对称加密算法的代表是________。

答案:DES3. 数字签名技术主要依靠________和________实现。

答案:公钥加密、私钥签名4. 防火墙分为________防火墙和________防火墙。

答案:包过滤、代理5. 信息安全策略包括________、________、________和________。

答案:物理安全策略、网络安全策略、系统安全策略、应用程序安全策略三、简答题(每题5分,共25分)1. 简述信息安全的重要性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

蝎子作品 1、 What are basic components of computer security ? try to give the connotation of each item in your list. Ans: Confidentiality: Keeping data and resources hidden. Integrity : refers to the trustworthiness of data or resources, and it is usually phrased in terms of preventing improper or unauthorized change. Integrity includes data integrity and origin integrity. Availability: refers to the ability to use the information or resource desired,enabling access to data and resources.

2、What are security policy and security mechanism ? Ans: A security policy is a statement of what is, and what is not, allowed. A security mechanism is a method, tool, or procedure for enforcing a security policy.

3、What are differences between MAC and DAC ? Ppt上是What are MAC and DAC Ans:MAC: identity is irrelevant. system mechanism controls access to object, and individual cannot alter that access DAC: is based on user identity. individual user sets access control mechanism to allow or deny access to an object

4、Consider a computer system with three users: Alice, Bob and Cyndy. Alice owns the file alicerc , and Bob and Cyndy can read it .Cyndy can read and write Bob’s file bobrc , but Alice can only read it. Only Cyndy can read and write her file cyndyrc. Assume that the owner of each of these files can execute it. create the corresponding access control matrix. Cyndy gives Alice permission to read cyndyrc. And Alice removes Bob’s ability to read alicerc. Show the new access control matrix. (必考) Ans: (Read、write、Owns、execute) 蝎子作品 5、Cæsar cipher & Vigènere Cipher & DES (必考) Ans: the Caesar cipher is a classical cipher. Sender, receiver share common key Keys may be the same, or trivial to derive from one another Two basic types :Transposition ciphers and Substitution ciphers 。problem:Key is too short (Transposition ciphers : Plaintext is HELLO WORLD Rearrange as HLOOL ELWRD Ciphertext is HLOOL ELWRD Substitution ciphers:Plaintext is HELLO WORLD Change each letter to the third letter following it (X goes to A, Y to B, Z to C) Key is 3, usually written as letter ‘D’ Ciphertext is KHOOR ZRUOG) Vigènere Cipher Like Cæsar cipher, but use a phrase Example Message THE BOY HAS THE BALL Key VIG Encipher using Cæsar cipher for each letter: key VIGVIGVIGVIGVIGV plain THEBOYHASTHEBALL cipher OPKWWECIYOPKWIRG 6、What are definitions of object and subject ?(很有可能会考) Ans: The set of all protected entities (that is, entities that are relevant to the protection state of the system) is called the set of objects O. The set of subjects S is the set of active objects, such as processes and users. Subject can be object,And not vice versa 蝎子作品 7、Specify the algorithm of public key digital signatures(数字签名). Ans: Sender uses hash function to compress the plaintext to generate the hash value, and then sender uses the private key to encrypt the hash value, the hash value after encryption and plaintext passed to the receiver, then the receiver uses the public key of the sender to decrypt , and the receiver uses hash function to compress the plaintext, and generate another hash value, finally compare two hash values, if they equal, so it is the real signature, otherwise not. 8、List the basic requirements of cryptographic checksum function.(重点) Ans: Cryptographic checksum h: AB: For any x A, h(x) is easy to compute For any y B, it is computationally infeasible to find x A such that h(x) = y It is computationally infeasible to find two inputs x, x A such that x ≠ x and h(x) = h(x) Alternate form (stronger): Given any x A, it is computationally infeasible to find a different x A such that h(x) = h(x). 9、What are differences between the classical key cryptography and public key cryptography ?(必考) Ans: the classical key cryptography has one key,Sender, receiver share common key,Keys may be the same, or trivial to derive from one another. public key cryptography has Two keys,Private key known only to individual,Public key available to anyone. 10、For RSA, take prime numbers p=7,q=13, try to calculate the public key and private key . (注意点:答案可能不唯一) Ans: n=pq=91, (n) = (p–1)(q–1)=72, e*d mod (n)=1, e=5,d=29. Public key (e, n)=(5,91) private key: d=29 11、Classes of Threats Ans: • Disclosure – Snooping • Deception – Modification, spoofing, repudiation of origin, denial of receipt • Disruption – Modification • Usurpation – Modification, spoofing, delay, denial of service 12、Goals of Security Ans: • Prevention – Prevent attackers from violating security policy • Detection