入侵检测课程设计

入侵baojing系统课程设计

入侵baojing系统课程设计一、教学目标本课程的学习目标包括知识目标、技能目标和情感态度价值观目标。

知识目标要求学生掌握入侵baojing系统的基本原理和方法,了解相关技术的发展趋势。

技能目标要求学生能够运用所学知识进行简单的入侵实验,提高网络安全意识。

情感态度价值观目标要求学生树立正确的网络安全观念,拒绝参与任何形式的网络攻击行为。

通过分析课程性质、学生特点和教学要求,我们将目标分解为具体的学习成果。

首先,学生需要理解入侵baojing系统的基本概念,包括系统架构、攻击手段和防御策略。

其次,学生能够运用所学知识分析网络安全问题,提出解决方案。

最后,学生能够通过实践操作,掌握入侵baojing系统的基本技巧,提高网络安全防护能力。

二、教学内容本课程的教学内容主要包括入侵baojing系统的原理、方法和防御策略。

首先,介绍入侵baojing系统的基本概念,使学生了解网络安全的重要性。

其次,讲解入侵baojing系统的基本原理,包括攻击手段、攻击过程和攻击后果。

然后,介绍入侵baojing系统的防御策略,如防火墙、入侵检测系统和漏洞修复等。

最后,通过案例分析,使学生了解入侵baojing系统在实际应用中的具体操作。

三、教学方法为了激发学生的学习兴趣和主动性,本课程将采用多种教学方法。

首先,采用讲授法,为学生讲解入侵baojing系统的基本概念和原理。

其次,通过案例分析法,让学生分析实际案例,提高网络安全意识。

此外,还将采用实验法,让学生亲自动手进行入侵实验,锻炼实际操作能力。

最后,学生进行讨论,分享学习心得,促进学生之间的交流。

四、教学资源本课程的教学资源包括教材、参考书、多媒体资料和实验设备。

教材和参考书将作为学生学习的主要依据,提供详细的理论知识和实践指导。

多媒体资料如视频、图片等,将用于辅助教学,使学生更直观地了解入侵baojing系统的过程。

实验设备如计算机、网络设备等,将用于学生的实际操作练习,提高网络安全防护能力。

计算机网络技术专业1《防火墙和入侵检测技术-教学设计1》

1.掌握软件防火墙在windows系统中的配置方法

2.入侵检测的优缺点

训练

项目

〔任务〕

1.配置windows系统软件防火墙

教学

媒体

准备

1.多媒体教学设备、教学课件、网络教学资源

2.相关软件和硬件设备

第1页〔共3页〕

教 案

教学

过程

提问复习、导入新课及时间安排:

1.防火墙和入侵检测技术。、

限制用户访问特殊站点

3.防火墙的特性

防火墙的必要性

防火墙的局限性

防火墙的平安性

4.防火墙的分态检测防火墙

二、常见防火墙系统模型

1.筛选路由器模型

2.单宿主堡垒主机模型

3.双宿主堡垒主机模型

4.屏蔽子网模型

三、创立包过滤规那么

1.利用WinRoute建立访问规那么

2.用WinRoute禁用HTTP访问

3.应用代理防火墙

第2页

教案

教学

过程

作业:

1.配置windows系统内置防火墙软件和第三方防火墙软件。

2.了解入侵检测系统的构成。

课后

总结

1.防火墙配置要“四注意〞。

2.入侵系统目前有多种模型,现行产品主要由5局部构成。

第3页

教 案

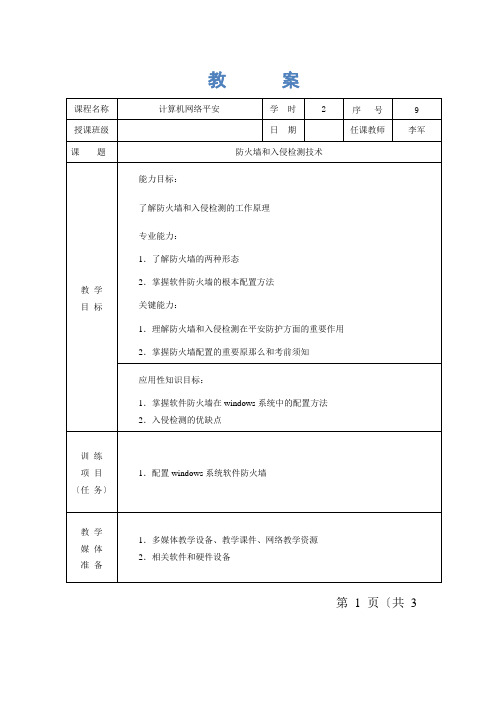

课程名称

计算机网络平安

学 时

2

序 号

9

授课班级

日 期

任课教师

李军

课 题

防火墙和入侵检测技术

教学

目标

能力目标:

了解防火墙和入侵检测的工作原理

专业能力:

1.了解防火墙的两种形态

2.掌握软件防火墙的根本配置方法

关键能力:

计算机网络安全之入侵检测

3.能够灵活应用知识,构建基本入侵检测场景

考核

评价与教学反思

考核评价与教学反思:学生的兴趣较上节课有很明显改进。需要增加更加有趣的场景来吸引学生。

《计算机网络安全》教学设计

章节

第X章

总第9-10课时

主讲教师

XXX

教学

目标

本章要求熟悉入侵检测的原理、入侵检测的系统结构组成、入侵检测系统的分类、分布式入侵检测的优势和技术难点、入侵检测系统的主要标准的名称。了解入侵检测系统的分析模型、误用检测和异常检测的基本原理、CIDF体系结构组成

教学

重点

入侵检测的原理、入侵检测的系统结构组成、入侵检测系统的分类、分布式入侵检测的优势和技术难点讨论,在相互讨论过程中对相关问题深入思考,最后我在对问题进行讲解、总结与分析。发挥出教师的主导作用和学生的主体地位。

教学

过程

关键内容及内容提要

一、导入方法:案例导入法

1.识记入侵检测的原理、入侵检测的系统结构组成、入侵检测系统的分类、分布式入侵检测的优势和技术难点和入侵检测系统的主要标准的名称

教学

难点

入侵检测的原理、入侵检测的系统结构组成

课型

授新课

教具

多媒体、板书

教学

方法与策略

主要采用教授、引用场景和讨论的教学方法。

一、教授法

主要是通过讲述介绍入侵检测算法的原理、和入侵检测系统结构的组成,以及板书一些相关的内容,以便于学生更好地理解和掌握教学内容。

二、引用场景法

通过引用常见的入侵检测场景、入侵检测算法和科研过程来还原安全场景并结合实际场景,让学生能够更好理解教学内容。

本科毕业设计-Linux网络入侵检测系统设计与实现

班级06035学号06035005本科毕业设计(论文)Linux网络入侵检测系统设计与实现——非法数据包的检测与分析学院经济管理学院专业电子商务学生姓名李贞飞指导教师姓名温浩宇摘要伴随着网络的迅速扩张,电子商务也如火如荼地发展。

然而,网络安全事件却时有发生,给电子商务经济的带来了很大的损失,电子商务要想持续高速地发展下去,必须首先解决网络安全问题。

而入侵检测技术作为网络安全技术的一个重要方面,它的发展必将推动电子商务的前进。

网络入侵检测系统是入侵检测系统的一个重要的分类,它能够提供实时的网络检测与响应。

本论文介绍了入侵检测系统及其检测原理,并在此基础上,采用模块化设计思想,设计并实现了一个网络入侵检测系统。

本论文详细介绍了入侵检测系统的几大功能模块的实现过程。

在入侵事件检测模块中,本软件采用了一种基于协议分析的规则匹配的方法,对简单的模式匹配法做了改进,极大的提高了系统的效率。

关键词:网络安全入侵检测系统 BPF过滤器网络协议规则匹配AbstractWith the rapid expansion of the internet, the electronic commerce is also developing like a raging fire. But the network security event occurs now and then, which brought the very big loss for the electronic commerce economy. Electronic business has had to solve the network security problem first to insure its continuing rapidly developing. Intrusion detection technology takes an important aspect of the network security technology. Its development will certainly impel the electronic commerce advance.NIDS (Network Intrusion Detection System) is one important classification of Intrusion Detection System. NIDS can provide a real-time network detection and response. This paper gives an introduction of the Intrusion Detection System and its detecting principle, and upon this foundation, we use the modular design thought, design and realize a Network Intrusion Detection System. This paper gives details of the realization process of Network Intrusion Detection System‟s several function modules. In the intrusion event detection module, we adopt an approach of rule-matching based on protocol analysis, which has made an improvement to the simple pattern-matching approach, and enormously enhanced the efficiency of system.Key words:network security IDS (Intrusion Detection System) BPF filter network protocol rule-matching目录第一章绪论 (1)1.1论文的背景及意义 (1)1.1.1 问题的提出 (1)1.1.2 设计的意义 (2)1.2国内外发展现状 (2)1.2.1 发展现状 (2)1.2.2 主要产品 (3)1.3论文结构 (4)第二章入侵检测系统及检测原理概述 (5)2.1入侵检测的产生及其定义 (5)2.1.1 入侵检测产生原因 (5)2.1.2 入侵检测的定义 (6)2.1.3 入侵检测系统的作用 (6)2.2入侵检测系统的分类 (6)2.2.1 主机入侵检测系统HIDS (6)2.2.2 网络入侵检测系统NIDS (7)2.3入侵检测系统的标准化 (7)2.3.1 入侵检测工作组IDWG (8)2.3.2 公共入侵检测框架CIDF (8)2.4入侵检测技术 (10)2.4.1 异常检测 (10)2.4.2 误用检测 (11)2.5入侵检测的发展方向 (13)第三章LINUX 网络入侵检测系统设计 (15)3.1系统设计原理 (15)3.2检测器的位置 (15)3.3数据源 (16)目录3.4系统的模块设计 (17)第四章网络数据包捕获模块的设计与实现 (19)4.1BPF机制 (19)4.1.1 几种分组捕获机制介绍 (19)4.1.2 BPF过滤机制 (20)4.1.3 BPF过滤规则 (20)4.2 LIBPCAP函数库 (21)4.2.1 Libpcap的一些重要函数; (21)4.2.2 pcap应用程序的常用设计 (22)4.3数据包捕获模块的实现 (23)4.3.1 程序中用到的几个重要的结构体 (23)4.3.2 函数实现 (23)第五章网络协议分析模块的设计与实现 (26)5.1网络协议基础 (26)5.1.1 TCP/IP模型 (26)5.1.2 TCP/IP分层 (27)5.1.3 数据包封装与分解 (27)5.1.4 以太网协议 (29)5.1.5 IP协议 (29)5.1.6 TCP协议 (30)5.1.7 UDP协议 (32)5.1.8 ICMP协议 (33)5.2协议分析模块的实现 (33)5.2.1 协议分析模块中函数相互调用关系 (34)5.2.2 几个重要的结构体 (34)5.2.2 代码实现 (36)第六章规则解析模块的设计与实现 (38)6.1入侵规则建立 (38)目录6.1.1 建立入侵事件描述语言 (38)6.1.2 特征与规则选项 (38)6.1.3 规则格式 (40)6.2规则解析模块的实现 (41)第七章入侵事件检测模块的设计与实现 (42)7.1入侵检测模块流程 (42)7.2获取协议变量 (43)7.3入侵事件检测模块的实现 (44)第八章存储模块的设计与实现 (47)8.1设计原理 (47)8.2数据库设计 (47)8.3存储模块的实现 (49)第九章模块测试 (51)9.1网络数据包捕获模块测试 (51)9.2协议分析模块测试 (51)9.2.1 ICMP协议分析测试 (51)9.2.2 TCP协议分析测试 (52)9.2.3 UDP协议分析测试 (53)9.3规则解析模块测试 (54)9.4入侵事件检测模块测试 (54)9.5数据库存储模块测试 (55)结论 (56)致谢 (57)参考文献 (59)第一章绪论1.1 论文的背景及意义1.1.1 问题的提出根据中国互联网网络信息中心2006年7月发布的《中国互联网发展状况统计报告》,我国的网民总数已达1.23亿。

基于深度学习的入侵检测系统设计与实现

基于深度学习的入侵检测系统设计与实现随着网络技术的发展,网络攻击带来的问题也越来越严重。

黑客利用各种漏洞,攻击企业、政府和个人电脑系统,甚至可以窃取财务数据和个人隐私。

为防止此类网络攻击的危害,人们设计出了入侵检测系统(IDS),其功能是检测和预防已知和未知的入侵。

目前,基于深度学习的IDS不断被研究和使用。

本文旨在探究基于深度学习的入侵检测系统的设计和实现。

一、深度学习深度学习是人工智能的一个分支,它模拟人类大脑神经网络的结构和功能,并利用大量的实例数据进行训练,让计算机具有自主学习、自我调整的能力。

深度学习拥有非常强大的特征提取和分类能力,被广泛应用于图像识别、自然语言处理、语音识别等领域中。

二、基于深度学习的入侵检测系统基于深度学习的入侵检测系统可以分为两类:基于无监督学习的入侵检测系统和基于监督学习的入侵检测系统。

1. 基于无监督学习的入侵检测系统基于无监督学习的入侵检测系统常用的是自编码器和变分自编码器。

它们可以对不同的数据流进行学习和特征提取,发现可能的入侵活动。

自编码器通过非线性降维,将复杂的特征映射到低维度的隐含空间中,构建了建模流量的模型。

变分自编码器引入了可变的隐含变量,提高了模型的鲁棒性和可解释性。

无监督学习方法可以识别未知的入侵行为,但是它们可能存在过拟合和欠拟合的问题,难以对复杂的网络环境进行监控。

2. 基于监督学习的入侵检测系统基于监督学习的入侵检测系统需要大量标记数据进行训练,常用的算法包括卷积神经网络(CNN)和长短时记忆网络(LSTM)。

CNN可以有效地提取网络流量的特征,LSTM可以处理序列信息,对于网络流量的时间序列数据有着很好的效果。

此外,还有基于增强学习的入侵检测算法,它能够根据环境的变化自适应地调整告警阈值,降低误报率。

监督学习方法的优点在于精度较高,但是需要大量标记数据进行训练,而网络攻击的样本多变,不易获取大量标记数据也是一个瓶颈。

三、入侵检测系统的实现入侵检测系统的实现过程分为预处理、特征提取和分类三个步骤。

“入侵检测技术”课程实验教学的设计与研究

“入侵检测技术”课程实验教学的设计与研究本文通过对“入侵检测技术”课程的实验教学的实践、总结和研究,从“入侵检测技术”课程的特点和学生需求出发,设计和选择了该课程的一系列验证型、设计型和综合型实验内容,设计并实施了实验教学的过程,使学生在掌握课程的重要知识点的同时,增长自己的动手能力和实践能力。

关键词:入侵检测技术;实验教学;信息安全;实践能力1引言目前,关于信息安全实验教学方面的书籍和论文已有相当的数量。

特别是近一、二年,国内出版了近10本有关信息安全实验教程。

但是,入侵检测实验内容所占篇幅很小,而且均是关于一些常见入侵检测工具的使用。

这些内容对于“网络安全”或“信息安全”等综合课程中一个章节来说,应该说基本能够满足要求,但是对于“入侵检测技术”这门独立课程来说,远不能满足其要求。

从国内外的有关论文来看,大多是关于信息安全实验教学研究的,比如,信息安全专门实验室的建立并在其中分组进行攻防实验;通过入侵、入侵分析和入侵检测实验项目将信息安全的研究和教育相结合的,更好地提高学生参与热情和学习效率;在不同操作系统下设计不同级别、不同类型的信息安全课程实验,并通过不同途径评价实验教学的效果;建立远程在线实验系统,允许学生在任何地点任何时候通过互联网完成信息安全的相关实验。

这些内容对入侵检测的实验教学有很好的参考价值,但不能完全照搬过来。

其原因如下:(1) 教学对象不同。

“入侵检测技术”课程一般面向信息安全专业的大四学生。

(2) 实验条件不同。

不同的学校在实验环境和实验条件方面差异很大。

(3) 教学目标不同。

在设置信息安全专业时,不同学校根据自身的条件和特点,对信息安全专业的培养目标有各自的侧重点。

(4) 课程特点不同。

“入侵检测技术”课程在技术性、综合性、专业性方面特点显著。

我校第一批信息安全专业学生的入校时间是2004年。

“入侵检测技术”这门课程在2007年作为大四学生必修课,共56学时,其中16学时是实验课。

第6章入侵检测技术

教学内容第6章 入侵检测技术教材章节5教学周次教学课时9授课对象网络工程专业教学环境多媒体教室教学目标理解入侵检测系统的基本概念;了解检测的基本方法以及入侵检测的步骤;掌握一种入侵检测工具。

教学内容1.入侵检测的基本知识(包括:概念、与防火墙的关系、与扫描器的关系、入侵检测步骤等)。

2.入侵检测技术(包括:基本结构、类型、主要方法)。

3.入侵检测系统解决方案。

4.入侵检测系统主要产品。

教学重点1.入侵检测的基本概念。

2.入侵检测系统的工作原理。

3.入侵检测系统的布署。

教学难点入侵检测方法;入侵检测系统的布署。

教学过程本章分3次讲述,共9学时,讲授思路和过程如下:第1次:1.分析防火墙、扫描器等的应用范围,分析其局限性,引出入侵检测技术。

2.介绍入侵检测的概念、作用,分析与防火墙、扫描器的关系。

3.介绍入侵检测的步骤等。

第2次:1.介绍IDS基本结构,强调其控制台的作用。

2.介绍IDS的类型。

3.介绍IDS基本检测入侵的主要方法,重点介绍误用和异常两种方法。

4.通过实例介绍IDS的布署思路和方法。

5.简单介绍目前常用的比较有效的IDS产品。

6.分析使用状况,提出目前IDS的主要问题,研究发展趋势。

《网络安全技术》教案(第6章)作业与要求作业内容:1.分析入侵检测与防火墙的区别。

2.进行实验。

要求:1.记录实验过程和结果。

2.熟练使用IDS设备。

备注本提交文档内容与次序与实际讲课内容与次序有不一致的地方。

第6章入侵检测技术前面介绍了防火墙技术,事实上防火墙只是对网络上某个单一点起作用,而且也只能检查每个进出网络用户的合法性。

一旦攻击者攻破了防火墙,那么他就可以在网络内随意通行。

所以,防火墙技术是静态的安全防御技术,它不能解决动态的安全问题。

入侵检测技术是动态安全技术最核心的技术之一,本章将详细讨论入侵检测技术。

(以防火墙的局限性来说明单一产品的缺陷,引出安全防御措施需要不同产品的配合,最终引出入侵检测技术)6.1 入侵检测的基本知识安全是网络界一个永恒的话题,随着Internet的普及,网络的安全问题越来越突出。

入侵检测技术PPT学习教案

2021/6/7

探测引擎

探测引擎

控制中心

控非法制中心

第25页/共48页

控制中心

入侵检测系统的性能指标

5.事件定义

• 事件的可定义性或可定义事件是IDS的一个主要特性。

6.二次事件

• 对事件进行实时统计分析,并产生新的高级事件能力。

7.事件响应

• 通过事件上报、事件日志、Email通知、手机短信息、语音报警等方式进行 响应。

网关级产品,检测并阻止入侵流量进入网络 入侵分析算法采用协议分析技术,提高报警的准

确率和性能 将IDS与抵抗DOS结合

优点:

能够真正检测并阻挡攻击 融合防火墙、IDS、防病毒,有效保护

2021/6/7

第28页/共48页

IDS存在的问题

1)布局和布点问题

IDS布局位置决定安全检测程度 布点分布模型、完整性和丢失率 IDS是并接在网络信道中(防火墙串接) IDS不是瓶颈,而是滞后 IDS+Fw模式,Fw是瓶颈 IDS+Fw模式,联动滞后 需要多点布局,综合判别

异常检测技术 统计性特征轮廓 基于规则描述的特征轮廓 神经网络方法

2021/6/7

第19页/共48页

入侵检测的原理与技术

3.误用检测技术

误用检测技术(Misuse Detection):收集非正常操作的行为特征, 建立相关的特征库,通过检测用户行为中的那些与某些已知 的入侵行为模式类似的行为或那些利用系统中缺陷或是间接 地违背系统安全规则的行为,当监测的用户或系统行为与库 中的记录相匹配时,系统就认为这种行为是入侵,是一种基 于已有的知识的检测。

入侵检测的原理与技术

IDS的基本结构

引擎的主要功 能为:原始数据读 取、数据分析、产 生事件、策略匹配 、事件处理、通信 等功能

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

入侵检测课程设计

(一)课程设计的目的

课程设计是教学工作的重要环节,是课堂理论教学的检验和延续,是培养学生实践技能

的重要场所。通过本门课程的实习,使学生能够:

1.掌握黑客攻防与病毒技术和入侵检测技术。

2.能够将理论知识运用到实际操作中,使学生将理论与实践相结合,加深对理论

的理解。

3.通过实际操作,使学生掌握一定的操作技能,能认真、细致、准确的操作。

4.通过实践过程,培养学生独立思考、独立工作的能力及团队协作精神。

(二)课程设计的格式

要求写出每个课程设计项目的设计步骤,格式必须包括课程设计目的、课程设计内容、

实施方案、课程设计结果、课程设计心得。每个课程设计报告内容不少于3页。

(三)课程设计的考核办法

课程设计成绩考核内容有课程设计表现与态度(20% )、课程设计操作过程和课程设计内

容掌握程度<50%)、课程设计报告的内容与文字表达(30%)三部分组成。

(四)课程设计的要求

1、课程设计对每一项课程设计内容,写出课程设计目的、课程设计内容、实施方案、

课程设计结果。

2、每项课程设计内容实施方案必须介绍详细,对于使用的软件或命令,必须详细写出

使用的步骤,和使用相关工具的原理。

3、对课程设计的结果必须要书写完整,对相关网络结构可以使用拓扑图进行解释。

4、课程设计报告最后写出课程设计心得。

(五)课程设计的项目介绍

课程设计项目一:信息检索与端口扫描

1、课程设计要求:

(1)使用ping命令探测虚拟机和主机的操作系统类型‘

(2)探测网站的IP地址,使用相关命令探测一个公共网站的IP地址。

(3)网站信息的探测,自己选择一个公网上的网站,使用相关工具,探测网站组册人

和网站注册公司的详细信息。

(4)探测网络的拓扑结构,使用VisualRoute工具和TraceRoute命令获取选择的网站

到达自己机器的网络结构。

(5)端口扫描

使用端口扫描工具X-Scan对自己的虚拟机进行端口扫描,分析使用Syn扫描和Fin扫

描进行探测,比较两种扫描方式的不同点。

课程设计项目二:基于漏洞的攻击

1、课程设计目的:熟悉使用端口扫描进行漏洞检测。掌握基于认证的攻击方法。

掌握留后门和清脚印的方法。

(1)了解基于漏洞的入侵原理;

(2)掌握使用漏洞工具进行入侵的方法;

(3)掌握无密码登陆Windows主机的方法。

(4) 掌握留后门和清脚印的方法。

2、课程设计内容:

(1)开放FTP服务,允许匿名连接。

(2)打开流光FLUXAY5工具,使用“高级扫描向导”进行设置,使其能对同组学生主

机的全部端口、服务、漏洞、所有用户等进行全面的扫描。

(3)仔细观察扫描结果,分析同组学生主机上存在的各种漏洞。

(4)根据扫描结果分析FTP漏洞:如结果显示有漏洞,则利用“流光”提供的入侵菜

单进行FTP连接,尝试上传或下载文件。

(5)根据扫描结果分析IPC$漏洞:

(6)利用IPC$连接进行远程文件操作的方法。

(7)掌握留后门和清脚印的方法。

(8)漏洞的防范

课程设计项目三:基于IIS漏洞的入侵

1、课程设计目的

(1)无密码登陆的原理;

(2)IIS漏洞基本应用方法;

(3)IIS的漏洞防范方法;

2、课程设计内容:

(1)无密码登陆Windows主机:

利用Windows2000输入法漏洞。进行无密码登录实验。在网络中搜寻无密码登陆XP系

统的方法。

(2)IIS漏洞的探测:探测自己的系统中是否存在IIS漏洞(包括.ida&.idq漏洞),

printer漏洞,.Unicode漏洞和 .asp漏洞。

(3)IIS漏洞的使用:

首先在虚拟机,利用.ida&.idq漏洞进行网站的涂鸦。

使用Word和ASP脚本,分别模仿一个病毒程序,并利用Unicode漏洞,将自己写

的病毒程序传送到虚拟机中。

利用Unicode漏洞,设置计划任务,使病毒程序在每天的8: 00钟自动运行

(4)漏洞祛除,利用所学的知识,将实验中涉及的所有漏洞祛除,并将漏洞祛除的方

法写入课程设计中。

课程设计项目四:密码的破解和用户帐号的克隆

1、课程设计目的

(1)掌握密码破解的原理。

(2)掌握暴力破解密码的方法。

(3)掌握密码字典的制作。

(4)掌握用户帐号的克隆方法。

2、课程设计内容:

(1)练习密码的暴力破解

让另外一个同学给自己的虚拟机设定4位的密码,使用流光黑客字典工具进行密码的破

解,破解后进行IPC$连接测试。

(2)使用C语言编写黑客字典

根据黑客字典的原理,使用c语言编写一个程序,生成符合要求的密码字典。

(3)练习帐号克隆的方法

使用帐号克隆的方法,将自己虚拟机的guest帐户,提升为Administrators组的成员,

并且在windows帐户管理界面中显示该帐户仍然是处于停用阶段的一个guest帐户。

课程设计项目五:基于木马的入侵

1、课程设计目的

(1)掌握木马的入侵方法。

(2)掌握加壳与脱壳的原理和方法。

2、课程设计内容:

(1)第四代木马的使用

使用广外男生进行攻击,并将攻击的结果写入课程设计的报告中。

(2)木马的加壳与脱壳

自己在虚拟机中安装一个杀毒软件,对种植的木马进行查杀。使用木马的加壳工具进行

加壳,再次种植到虚拟机中,查看木马是否被查杀。

课程设计项目六:基于跨站脚本和SQL注入

1、课程设计目的

(1)掌握跨站脚本攻击的原理和方法

(2)掌握SQL注入的原理和方法

2、课程设计内容:

(1)叙述跨站脚本攻击和SQL注入的原理

(2)在jsp环境下利用Myeclipse+Tomcat+jdk开发平台模拟跨站脚本攻击的方法和

SQL注入方法。

(3)解决防范跨站脚本和SQL注入的方法。

课程设计项目七:基于arp入侵和arp防护

1、课程设计目的:了解ARP欺骗的原理,ARP入侵的过程和Arp防火墙的实现

2、课程设计内容:

(1)针对"ARP攻击与防范"分析了ARP攻击的原理,在虚拟机上搭建ARP攻击与防范实

验环境,并在虚拟环境下模拟了ARP攻击的过程和防御的方法

(2)Arp防火墙的实现,配置Arp防火墙,观察防火墙拦截效果,将观察结构写在课

程设计报告中。

课程设计项目八:snort入侵检测系统

1、课程设计目的

(1)通过实验深入理解入侵检测系统的原理和工作方式。

(2)熟悉入侵检测工具snort在Windows操作系统中的安装和配置方法。

2、课程设计任务

(1)Windows环境下安装和配置snort

步骤1-安装Apache_2.0.46:

步骤2-安装PHP:

步骤3-安装snort

步骤4-安装配置Mysql数据库

步骤5-安装adodb

步骤6-安装配置数据控制台acid

步骤7-安装jpgrapg库

步骤8-安装winpcap

步骤9-配置并启动snort

(2)Windows下Snort的使用

步骤1-完善配置文件:

步骤2-使用控制台察看检测结果

步骤3-配置snort规则: