混沌保密通信技术

离散混沌系统在保密通信中的应用

1 多 级 混 沌 系 统调 制 同步 原 理

为 了增 强信 息 的隐 蔽性 , 传输 信号 运用 多 级混沌 系统加 密 。其 思想 框 架如 下 : 对 发射 端 的动 力学 方程 为 :

3l + 1 一flxl ) , C( ) ( ( )

沌系 统 , 一般是 用 模拟 电路 来 实现 其混 沌通 信 。混 沌 同步对 电路 固有参 数 的误 差十 分敏 感 , 而要 实现 和保 持 发送 端 与接 收端 完全 一 致 的模拟 电路 是 很 困难 的 。 用 离散混 沌 系统 发展 混 沌数 字通 信是 必然 的 趋势 。 利

发 展混 沌 数字通 信既是 由数字 通信 的优 势决 定 的 , 也是 由离 散混 沌 系统 的特 点决 定 的 。

析 出“ 伪信号 ” 中包 含的 发射 端 的状 态变 量信 息 。 此举 , 仅让接 收 端获 知 同步 的 信息 , 可 以增强 欺骗性 , 不 又 使得 窃 密者 难 以找到 真 正 的信号 。g (一1 2 … , ) , , 为标 量 函数 ,( ) 为发 射端 发射 的 信号 , 为混沌 掩 盖

广西师范大学学报 : 自然 科 学 版

第2 8卷

函数 , ( ) e r n 为需要 传输 的信 息信号 。 实上 , 事 发射端 的动 力学 形式 、 参数 、 (一1 2 … , ) 共同 构成 P( , , 、 ) 了一套 密钥 系统 。保 密通信 的 目的是 要使接 收端 解密 出 ( 的信 息 , ) 而该 信 息又不 能在公 开 信道上 传输

2

户1 ) ( =glz1 ) , ( ( )

P2, 一g2z ( ) (2 ) ( 2 ) ,

探讨基于混沌理论的通信保密方案

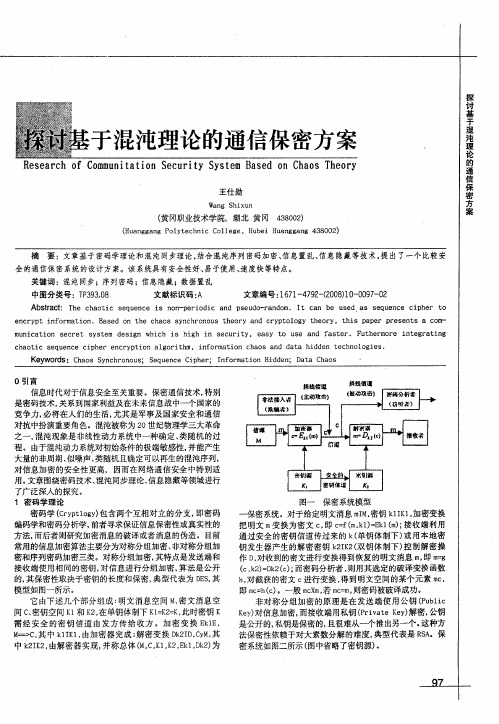

图一 保密系统模型 一保密系统。对于给定明文消息 mM密钥 k I1加密变换 I, 1K , 把明文m变换为密文 c 即 cfmk)E1m; , = (,1=k ( 接收端利用 ) 通:安 全的密钥信道 传过来 的 k单钥 体制下 ) 过 ( 或用本地 密 钥发生器 产生的解 密密钥 k I2 双钥 体制下 ) 2K ( 控制解 密操 作 D对收到的密文进行变换 得到恢复 的明文消息 m 即 mg , , =

’

是密码技术, 关系到国家利益及在未来信息战中一个国家的

竞 力必 在 们 生 ,其 军 及 家 全 通 争 ,将 人 的 活尤 是 事 国 安 和 信

l 登 相I _ 啊

L_ . 竺. 竺 J

L

} l

r ——— (昕 )广’ 窃眷

之一, 混沌现 象是非线性动力系 统中 一种确定、 类随机的过

e ry t nfO m nc p i r ati n. B e On h ch Os yn hr nOu t O an cr pt O t O O as d t e a s c O s he ry d y O1 gy he ry, hi p er re nt a Or- t s ap p se s c r 卜 mu ca O se ret ni ti n c sy te d s m esi n hi is g w ch hi h n g i se uri y, e c t asy O t us a fa e F he mO i e at g e nd st r. ut r re nt gr in

混沌在保密通信中的应用

混沌在保密通信中的应用The Application of Chaos In Secure Communication【摘要】:通信的飞跃发展促使人们越来越追求信息的保密。

混沌信号由于高度的初值敏感性、不可预测性和类似噪声的宽带功率谱密度等突出特征, 使得它具有天生的隐蔽性。

本文就混沌掩盖、混沌参数调制、混沌扩频、混沌键控进行了初步介绍。

【关键字】:混沌保密通信混沌掩盖混沌参数调制混沌扩频混沌键控1.引言随着通信技术的发展,人们的生活方式日趋便利,从电报到电话,从电话到移动手机,从双绞线到同轴电缆,从电缆到光纤,从有线到无线,我们的通信世界实现着人们的种种通信需求。

但是在通信方式越来越便利,种类也越来越多样的同时,人们一样追求通信的保密。

这也就促进了密码技术的发展。

然而, 现代计算机技术的发展, 也为破译密码提供了强大的武器。

利用计算机网络, 非法访问银行数据库系统, 更改个人账户信息, 谋取经济利益; 盗取密码、篡改信息, 闯入政府或军事部门窃取机密等一系列高科技犯罪屡有报道。

这与信息保密工作不力有一定关系, 也说明传统的保密技术还不够完善。

混沌保密通信新技术的兴起, 为信息保密开辟了一条崭新的道路。

利用混沌信号的特征, 隐藏信息, 是密码学发展新方向之一, 也是混沌应用领域研究中的热点【1】。

2.混沌在通信领域的起源混沌是确定性非线性电路或系统中物理量作无规则变化的现象。

非线性电路是指至少含有一个不是独立电源的非线性元件的电路。

确定性电路是指不存在随机现象的电路。

一般地,混沌指确定性非线性系统中的无序现象,有些类似随机现象。

混沌的一个特点是,变量的无规则变化对起始状态极其敏感,即:在某个起始条件下,变量作某种不规则变化;当起始条件稍为改变,稍长时间以后,变量的不规则变化和前一变化显著不同【2】。

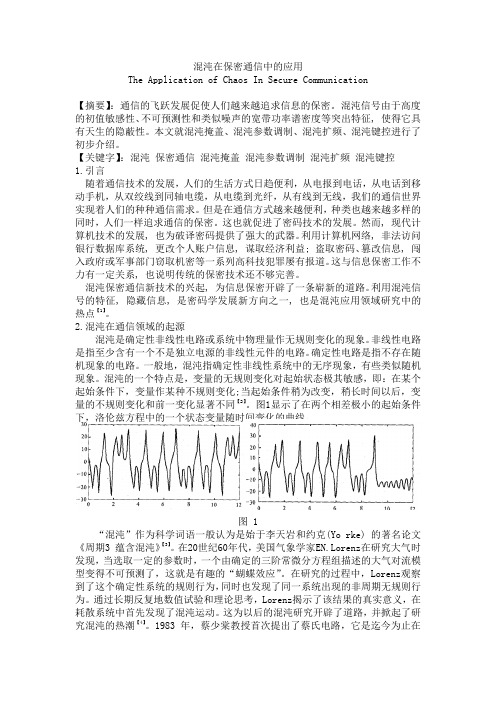

图1显示了在两个相差极小的起始条件下,洛伦兹方程中的一个状态变量随时间变化的曲线。

图 1“混沌”作为科学词语一般认为是始于李天岩和约克(Yo rke) 的著名论文《周期3 蕴含混沌》【3】。

混沌系统在网络保密通信中的应用方法

2 混 沌 加 密

21加密 方 式 .

摘 要 : 沌 保 密通 信是 当今 研 究信 息 安 全 的 热 门课 题 之 一 混

一

该 文就 混 沌 系统 应 用 于保 密通 信 的 基 本 理 论 . 码 方 式 和 密 钥 等 内容 作 编

简要 讨论 , 采 用 一 次一 密 密码 机 制 , L rn 并 用 oe z系统 的 混 沌 输 出 作 为 密钥 对 文本 文 件 进行 加 密 和 解 密 这 种 一 次 一 密加 密 方 式具

Ab ta t s r c :C h otc sc r o m u c ton i e ofc rntr s ac n s ot o f m ain e urcr a i e u e c m niai son ure e e r hig hotp s fi or to s c i、 n .W e d su st und m e a he r ic s he f a ntlt o y o h osi sc r c m m u c t fc a n e u e o niai on,i cudng e cyp i c nls nd sc e e s re y.Th n w e pr po e n ncypi n c m e o n l i n r ton she e a e r tk y b f i l e o s a e r to she fone

h t : w . n s e.n t / ww d z . t p/ n e

Te h+8 55l 69 963 56 96 6— 一5 0 90 4

混 沌 系统 在 网络 保 密通 信 中的应 用 方法

崔 新,春 立 赵 喜

( 军 航 卒 大学 , 林 长 春 10 2 ) 空 吉 3 0 2

混沌保密通信实验电路设计

,

●

●

●

,

1

●

‘

‘

上 e d sg le p rme tcr u t o h o m e U e c n r u a l n h e in o x e i n ic is t r c a t s c r 0 1 mc t n o

M a Li gn ,Y a i y ng n i o Y ng i ( l g fElcr a n i ern ,Z ein iest Col eo eti lE gn e ig h j gUn v ri e c a y,Ha gh u3 0 2 ,Chn ) n z o 0 7 1 ia

m or obu ta o s ta v r m p r a oun ton f ha tc s nc on z ton c er s s t e e y i o t ntf da i orc o i y hr ia i omm u c ton nia i . Ke r s:c os;Chu ic i ;sm ul e nd t ; s c e c m u c ton y wo d ha a cr u t i atd i uc or e ur om nia i

混沌现象在保密通信中的应用

1 引言

近年来 , 利用混沌信号实现保密通讯成为混沌应用研究

中的— 个热点。事实上 , 在混沌研究中人们早就意识到混沌

序列的类噪声随机性在保密通信 中的可能应用 , 提出了用 并

( 由于混沌动力学有极广泛的形式 , 3 ) 加上所有 的混沌轨 道都是非周期的, 因此 , 混沌码具有非周期性和丰富的码源 ; ( 混沌序列 的相关 性能满足在扩频通信 一“ t nt : () , ) (

将 信号

() 3

(混沌系统对初始值的敏感依赖性和长期不可预测的 1 )

特点可 以提供众多类随机信号 ; () 2 现代通信要求在较大 的传输带宽上信 息可 以用较小

() m() t t 提取出来。图 1 是该混沌通信 系统的示意图。

的。在接收端 , 响应系统 以 s t作为驱 动信 号 , () 根据驱动 响 应方式来实现与发射端驱动系统的同步

u() Ⅱ t ,t () () 2

信号 , 并借此恢复传输信息。

2 混沌的特点

混沌信号与传统 的加密信号相 比有 自己强大的优势, 其

特点如下 : 然后通过解调

息的类噪声码可以同时使用同—信道通信的要求。

非线性参数作 为密钥来设计混 沌保密通信 系统 。直到 1 0 9 9

年, 美国 Pcr 和 C rl首次利用驱动— — 响应法实现 了两 e d arl o' o

3 混沌现象在保密通信中的应用

在实际应用 中, 混沌通信的关键是使发射端和接收端之 间建立信息联络 , 现混沌 同步 。目前 , 面的研究包 即实 这方

st ()= m() () t +u t () 1

无论哪种方式 , 混沌通信 的基本思路是 类 同的: 在发射

基于超混沌Lorenz系统同步控制的保密通信

算

机

工

程

21年 1 01 0月

Oc o e 2 t b r 01 1

NO.0 2

Co mpu e trEngne rn i eig

网络 与 通信 ・

文章编号ll o-48 01 o 06_ 2 o ’3 ( 12- o9_ 0 2 2 ) l _0

1 概 述

由于 混沌信号具有非周期性连续带宽频谱 、类 似噪声及 对 初值极 端敏 感等特 点 , 因此具有天然 的隐蔽性 。 自文献 【一】 l2 首次提出混沌 同步 的原理并在 电路实验 中成功实现 以来 ,许 多科 学家和工程师开始关注混沌理论 的研究 ,使混沌 同步技 术在 通信、信息科学、 医学、生物、工程等领域得到 了广 泛 应用 ,如语音信号 混沌加密、数字 图像混 沌加密 、混 沌掩 J 盖保密通信 。随着研究的深入 ,更多研究人员开始致 力于 J 超 混沌系统的 同步与控制研究 。考虑到超混沌 系统 与异质结 构混沌系统 同步控制的 困难性 ,目前控制器 的设计大 多采 用 非线 性控制器 ,且为每个子状态设计 了控制器 。针对复杂 网

( p r n f n oma o e h o o y Hu z o gNo ma Unv ri , h n4 0 7 , h n ) De at me t f r t nT c n l g , a h n r l ies y Wu a 3 0 9 C i a oI i t

n T

文献标识码。A

中圈 分类号: P4 T 95

基 于超 混沌 L rn oe z系统 同步控 制 的保 密通信

瞿少成 ,刘 娣 ,陈 婵

( 中师范大学信息技术系 ,武汉 4 0 7 ) 华 309

混沌键控数字保密通信研究新进展

混沌键控)保密通信 系统 ,其性能要优于传 统的键控方法 。对 今后混沌键 控保密通 信技术 的问题作 了概括 ,对 混沌系统 中的同步与传输技术 以及混沌通信实用化需 解决 的若 干问题进 行了讨论 ,并展 望 了混沌 键控保 密通信

的发 展 趋 势 。

关键 词 :数字保密通信;混沌键控;相关延迟一差分混沌键控

s m ma ie u r d,ds u sn y c r nz to n r n miso e h oo y i h o y t m s wela o z ic sig S n h 0 iain a d ta s s in tc n lg n c a s s se a l s s me

中图分类 号 :T 98 N 1

文献标 识码 :A

文章编 号 :29—0X 2 1)1 0 4 7 05 8 (000— 8— 0 0 0

Ch o h f y n g t lS c e mm u ia in Re e r h a sS itKe i g Di i e r tCo a n c to s a c

口

又可 以掩 盖数 字信 争 。 。 ,混 沌 掩 盖 的其 中一 种 途 径就 是直接 将信息 叠加 在噪声 般 的混沌信 号上 。解 调时 ,解调器 需要 重新产 生混沌 信号 ,这种 方法虽 然简单 ,但是 在重 建混沌 信号 的过程 中,需 要很好 的鲁棒性 同步 电路 , 同时 当受 外 界 的噪 声 干扰 时 ,

c n e r r n r d c d,i cu i g t e r e ty a sa eito u e n l d n h o y,d sg d a e e r h h t p t o ,s v r ls c e o e i n i e ,r s a c o s o s n w e e a e r tc mmu i n—

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

混沌保密通信技术2009级通信与信息系统李晓燕1引言在混沌应用研究中,混沌保密通信研究己经成为保密通信的一个新的发展方向。

混沌信号具有非周期、连续宽频带、似噪声的特点,因此非常适用于保密通信、扩频通信等领域。

许多发达国家的科研和军事部门已经投入了大量人力物力开展混沌在保密通信中应用的理论和实验研究,以满足现代化战争对军事通信的要求。

在民用领域,随着网络通信技术的飞速发展,信息需求量不断增长,“频率拥挤”现象正在形成。

人们开始寻求效率更高、容量更大的新通信体制。

由于混沌信号具有较为理想的相关特性和伪随机性以及混沌系统固有的对初始条件的敏感依赖性,基于混沌系统的通信技术就有了坚实的理论基础。

于此同时,大众对于信息的保密性和信息传输系统的安全性的要求也越来越高,通信双方都不希望有第三者进行非法的“窃听”而导致特殊信息的泄露,因此保密通信已经成为计算机通信、网络、应用数学、微电子等有关学科的研究热点。

由此逐渐形成了混沌密码学,专门研究利用混沌信号的伪随机性、遍历性等特性,致力于把混沌应用于保密通信中。

2混沌的几种特性1)内在随机性。

这种随机性完全由系统内部自发产生,而不由外部环境引起。

在描述系统行为状态的数学模型中不包括任何随机项,是与外部因素毫无关联的“确定随机性”。

2)对初始条件的敏感依赖性。

由于混沌系统吸引子的内部轨道不断互相排斥,反复产生分离和折叠,使得系统初始轨道的微小差异会随时间的演化呈指数增长。

换言之,如果初始轨道间只有微小差异,则随时间的增长,其差异将会变得越来越大,因此混沌系统的长期演化行为是不可预测的。

3)奇异吸引子与分数维特性。

轨道:系统的某一特定状态,在相空间中占据一个点。

当系统随时间变化时,这些点便组成了一条线或一个面,即轨道。

吸引子:随着时间的流逝,相空间中轨道占据的体积不断变化,其极限集合即为吸引子。

吸引子可分为简单吸引子和奇异吸引子。

奇异吸引子:是一类具有无穷嵌套层次的自相似几何结构。

维数:对吸引子几何结构复杂度的一种定量描述。

分数维:在欧氏空间中,空间被看成三维,平面或球面看成二维,而直线或曲面看成一维。

平衡点、极限环以及二维环面等吸引子具有整数维数,而奇异吸引子具有自相似特性,在维数上表现为非整数维数,即分数维。

4)有界性和遍历性。

有界性:混沌是有界的,它的运动轨道始终局限于一个确定的区域,即混沌吸引域。

无论混沌系统内部多么不稳定,它的轨道都不会走出混沌吸引域。

所以从整体来说混沌系统是稳定的。

遍历性:混沌运动在其混沌吸引域内是各态历经的,即在有限时间内混沌轨道经过混沌区内的每一个状态点。

5)连续的功率谱。

混沌信号介于周期或准周期信号和完全不可预测的随机信号之间。

用Fourier分析混沌频谱发现,混沌信号的频谱占据了很宽的带宽,分布较均匀,整个频谱由很多比较窄的尖峰构成。

6)正的Lyapunov 指数。

为了对非线性映射产生的运动轨道相互间趋近或分离的整体效果进行定量刻画,引入了Lyapunov 指数。

当Lyapunov 指数小于零时,轨道间的距离按指数规律消失,系统运动状态对应于周期运动或不动点。

当Lyapunov 指数等于零时,各轨道间距离不变,迭代产生的点对应于分岔点。

当Lyapunov 指数大于零时,表示初值相邻的轨道以指数规律发散,系统运动状态对应于混沌状态。

正的Lyapunov 指数表明混沌运动轨道按指数分离,值越大,轨道分离越快,其不可预测性越强,应用时保密性也就越好。

但是由于吸引子的有界性,轨道不能分离到无限远处,所以混沌轨道只能在一个局限区域内反复折叠,但又永远互不相交,形成了混沌吸引子的特殊结构。

系统的Lyapunov 指数有一个为正,则系统中存在混沌行为;有两个或两个以上为正,则存在超混沌行为。

3混沌系统及加密应用1)混沌系统通常研究的一类非常简单却广泛应用的混沌系统是Logistic 映射。

在此将其定义为:1(1)n n n x ax x +=−04,a <<()0,1x ∈Logistic 映射,又称虫口映射。

(是再谈讨一个简单的生态学问题:构造一种昆虫数目(即“虫口”)变化的数学模型时被提出来的)。

重新定义一个变量和参数,可以把上式写成等价形式。

常见的标准写法如下:211n n x x µ+=−21n n x x µ+=−[1,1]n x ∈−21n n x x µ+=−21n nx x µ+=−[,]n x µµ∈−Logistic 映射具有以下混沌特性:一是非周期性的序列;二是该混沌序列不收敛;三是Xn 可以遍历整个区域(0,1);四是对初始条件极其敏感,生成序列不可预测。

2)加密系统在保障信息安全各种功能特性的诸多技术中,密码技术是信息安全的核心和关键技术,通过数据加密技术,可以在一定程度上提高数据传输的安全性,保证传输数据的完整性。

一个数据加密系统包括加密算法、明文、密文以及密钥,密钥控制加密和解密过程,一个加密系统的全部安全性是基于密钥的,而不是基于算法。

加密系统的组成包括4个部分:一是明文,即未加密的报文。

二是密文,即加密后报文。

三是加密设备和算法。

四是加密解密的密钥。

加密解密过程:发送方用加密密钥,通过加密设备或算法,将信息加密后发送出去。

接收方在收到密文后,用解密密钥将密文解密,恢复为明文。

如果在传输中有人窃取,他只能得到无法理解的密文,从而对信息起到加密作用。

数据加密过程就是通过加密系统把原始的数字信息按照加密算法变换成与明文完全不同的数字信息(密文)的过程。

3)密码体制的分类按照密码算法对信息处理的方式可将对称其分为序列密码和分组密码。

下面主要介绍序列密码。

序列密码(又称为流密码)的加解密思想非常简单:加密过程先把原始明文转换成明文数据序列,然后将它同密钥序列进行逐位加密生成密文序列;解密过程是用相同的密钥序列(又称为密钥流)对密文进行逐位解密来恢复明文序列。

假定明文为二进制数字序列m 0,m 1,m,...,密文序列为c 0,c 1,c 2,...,密钥空间为K ,对于每一个k ∈K ,由密钥序列生成器可确定一个二进制密钥序列:z=z 0,z 1,z 2,..。

加密过程为:i i ic m z =⊕i ≥0,i i i m c z =⊕i ≥0,其中⊕表示模2加法。

通常称密钥k 为种子密钥。

序列密码的加/解密变换很容易实现,它的安全性主要依赖于密钥序列。

当密钥序列是由满足均匀分布的离散无记忆信源产生的随机序列时,相应的序列密码就是“一次一密”密码,它在理论上是不可破译的。

序列密码的优点是运算速度快,密文传输中的错误不会在明文中产生扩散。

其缺点是密钥变换过于频繁,密钥产生、分配和管理比较困难。

在实际应用中,密钥序列的生成大多采用移位寄存器。

当然,这样生成的密钥序列并不是真正的随机序列,而是一种伪随机序列,但这样的伪随机序列应具有真正随机序列的一些随机特性,因此密钥序列生成器必须满足以下三个条件:条件1:序列周期足够长;条件2:具有良好的随机统计特性;条件3:序列不可预测性充分大。

由于混沌信号具有对初始条件的极端敏感性,快速衰减的相关函数和宽功率谱,因而可作为一种良好的序列密码。

4)混沌加密的几种方法基于混沌的加密技术主要有以下几种方法:(A)利用混沌序列代替一般的伪随机序列实现保密通信。

将混沌系统作为伪随机序列发生器,其中混沌系统由离散混沌系统或经过离散化的连续混沌系统构成。

混沌系统产生的伪随机序列与明文进行异或操作,得到输出即为密文。

这种方法是在计算机上实现的混沌系统,由于计算机精度的限制,在本质上都是周期的,而且某些这样实现的混沌系统的周期还非常短。

应用选择密文和选择明文攻击技术时,这种密码体制是容易破译的。

(B)将加密系统的密钥设置为混沌系统的参数,而将明文设置为混沌系统的初始条件,或者不改变混沌系统的参数,而将加密系统的密钥设置为混沌系统的部分初始条件,将明文设置成混沌系统的另一部分初始条件,之后经过多次迭代来实现对明文和密钥的充分混合和扩散。

现在已知的基于混沌动力学的图像加密算法的加密速度很快,并且只经过少数的几次迭代就能使得原始图像完全不可识别,但这种加密算法没有考虑图像数据压缩,加密后的数据量没有减少,这对网络中的图像通信会造成一定的压力。

(C)基于混沌自同步的概念,这种设计思路特别适用于用混沌系统对模拟信号的加密传输,易于电路硬件实现。

其基本做法是在发送端应用混沌信号调制待加密的信号,并把经过调制的信号一起在通信信道上传输。

这种信道上的信号类似于噪声信号,使得窃听者无法识别。

而在接端,应用混沌自同步技术,去除混沌信号,检出有用信号,即完成了收发双方的保密通信。

这种技术主要用于模拟信号的加密。

(D)基于二维混沌映射的加密算法。

这种算法的基本思路是:应用二维混沌系统实现对明文的置乱操作,再应用某种简单的替代操作,经过多轮(<15轮)迭代来实现对数据的有效加密。

运用二维混沌映射进行置乱有很多优点:该类映射是一对一映射,而且对于这类可逆的混沌映射来说,数字化后的混沌映射的周期大小只与参数有关而与初值无关,二维混沌映射具有大的密钥空间,而且结构稳定,对图像的置乱算法速度也比较快,且构造简单,通过矩阵运算就可以实现。

这种技术特别适合对图像数据进行加密,计算机仿真结果表明,这种图像加密技术可获得:可变的密钥长度以及相对高的加密速率。

因为加密过程不需要图像预处理,可节省预处理时间。

但加密过程没有引进数据压缩技术,这对加密后图像密文的通信会造成一定的压力。

5)混沌加密的一般步骤目前,关于混沌密码设计的一般的设计步骤有以下几点:(A)选择一个混沌映射,要求该映射具有良好的混迭特性,较大的参数空间,以及稳定的结构。

即①混沌映射的Lyapunov指数尽可能的大。

Lyapunov指数是描述一个动态系统对初始条件敏感性强弱的程度,该指数越大,映射对初始条件就越敏感,也就越适于加密系统。

②混沌映射具有均匀的概率分布。

如果混沌映射的轨迹分布具有均匀性,则可以保证明文经过一定次数的迭代之后,获得分布均匀的密文。

③混沌映射的控制参数要多,且参数空间要大。

因为对于混沌密码系统,参数往往用作密钥,因此控制参数越多,密钥就越多,参数空间大才能保证密钥空间大,这样系统的保密性能才好。

④可逆的一对一映射。

因为在密码设计中,通常采用置乱和替换的方法,一一映射就可以保证置乱变换是一一对应的。

(B)引入加密参数,也就是选择哪些参数作为密钥,参数范围是什么,以及如何选择参数来保证映射是混沌的。

(C)离散化混沌映射,就是将原始的连续映射离散化,这个过程必须保证数字混沌映射保持原混沌映射的混迭特性。

(D)密钥的分配,就是合理的将混沌映射的控制参数与密钥对应起来,以保证足够大的密钥空间。