飞塔 防火墙策略

飞塔防火墙04-部署反垃圾邮件

• 引言 • 飞塔防火墙04概述 • 反垃圾邮件技术 • 飞塔防火墙04部署反垃圾邮件方案 • 部署效果评估 • 总结与展望

01

引言

背景介绍

随着互联网的普及,电子邮件已成为 人们日常交流和工作的重要工具。然 而,垃圾邮件也日益泛滥,给用户带 来了不必要的困扰和安全隐患。

通过测试结果可以看出,部署飞塔防火墙04后, 反垃圾邮件功能表现优异,有效地提高了企业的 网络安全防护能力。

误判率较低

正常邮件误判率较低,说明防火墙的算法和规则 库较为完善,能够准确地区分正常邮件和垃圾邮 件。

性能稳定

防火墙在处理大量邮件时表现出稳定的性能表现, 能够满足企业对于网络安全的需求。

06

配置流程

准备工作

确保硬件和软件环境满足要求, 包括防火墙设备、网络环境等。

登录配置界面

通过Web浏览器登录飞塔防火墙 04的管理界面。

启用反垃圾邮件功能

在系统设置菜单中,找到反垃圾 邮件功能并启用。

监控与日志分析

定期查看防火墙日志,分析垃圾 邮件过滤情况,以便及时调整配

置。

测试与验证

对配置进行测试,确保反垃圾邮 件功能正常工作。

定期审查

定期审查反垃圾邮件功能的效果,以便及时 调整配置或采取其他措施。

05

部署效果评估

测试方法

模拟垃圾邮件攻击

通过模拟各种垃圾邮件攻击,如恶意 软件、钓鱼网站、欺诈信息等,测试 防火墙的识别和拦截能力。

正常邮件识别

性能测试

评估防火墙在处理大量邮件时的性能 表现,包括吞吐量、延迟等指标。

测试正常邮件是否能正常通过防火墙, 确保正常邮件的识别率。

垃圾邮件不仅占用了大量的网络资源 ,还可能携带恶意软件、病毒等,对 用户的计算机和网络安全构成威胁。

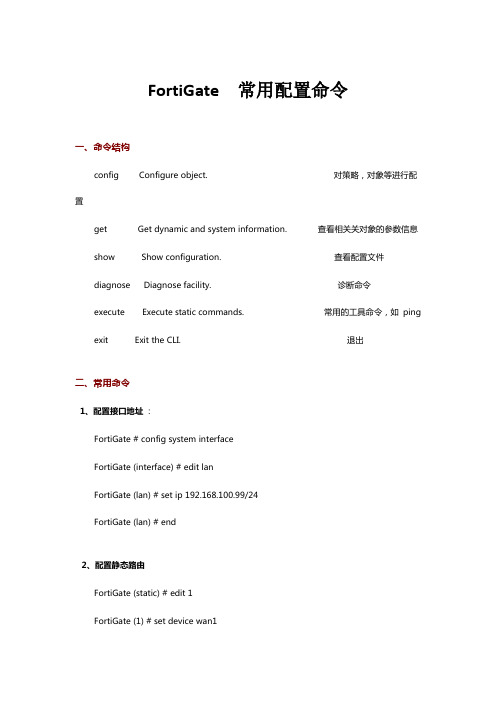

FortiGate 防火墙常用配置命令

FortiGate 常用配置命令一、命令结构config Configure object. 对策略,对象等进行配置get Get dynamic and system information. 查看相关关对象的参数信息show Show configuration. 查看配置文件diagnose Diagnose facility. 诊断命令execute Execute static commands. 常用的工具命令,如ping exit Exit the CLI. 退出二、常用命令1、配置接口地址:FortiGate # config system interfaceFortiGate (interface) # edit lanFortiGate (lan) # set ip 192.168.100.99/24FortiGate (lan) # end2、配置静态路由FortiGate (static) # edit 1FortiGate (1) # set device wan1FortiGate (1) # set dst 10.0.0.0 255.0.0.0FortiGate (1) # set gateway 192.168.57.1FortiGate (1) # end3、配置默认路由FortiGate (1) # set gateway 192.168.57.1FortiGate (1) # set device wan1FortiGate (1) # end4、添加地址FortiGate # config firewall addressFortiGate (address) # edit clientnetnew entry 'clientnet' addedFortiGate (clientnet) # set subnet 192.168.1.0 255.255.255.0 FortiGate (clientnet) # end5、添加ip池FortiGate (ippool) # edit nat-poolnew entry 'nat-pool' addedFortiGate (nat-pool) # set startip 100.100.100.1FortiGate (nat-pool) # set endip 100.100.100.100FortiGate (nat-pool) # end6、添加虚拟ipFortiGate # config firewall vipFortiGate (vip) # edit webservernew entry 'webserver' addedFortiGate (webserver) # set extip 202.0.0.167FortiGate (webserver) # set extintf wan1FortiGate (webserver) # set mappedip 192.168.0.168 FortiGate (webserver) # end7、配置上网策略FortiGate # config firewall policyFortiGate (policy) # edit 1FortiGate (1)#set srcintf internal //源接口FortiGate (1)#set dstintf wan1 //目的接口FortiGate (1)#set srcaddr all //源地址FortiGate (1)#set dstaddr all //目的地址FortiGate (1)#set action accept //动作FortiGate (1)#set schedule always //时间FortiGate (1)#set service ALL //服务FortiGate (1)#set logtraffic disable //日志开关FortiGate (1)#set nat enable //开启natend8、配置映射策略FortiGate # config firewall policyFortiGate (policy) #edit 2FortiGate (2)#set srcintf wan1 //源接口FortiGate (2)#set dstintf internal //目的接口FortiGate (2)#set srcaddr all //源地址FortiGate (2)#set dstaddr FortiGate1 //目的地址,虚拟ip映射,事先添加好的FortiGate (2)#set action accept //动作FortiGate (2)#set schedule always //时间FortiGate (2)#set service ALL //服务FortiGate (2)#set logtraffic all //日志开关end9、把internal交换接口修改为路由口确保关于internal口的路由、dhcp、防火墙策略都删除FortiGate # config system globalFortiGate (global) # set internal-switch-mode interfaceFortiGate (global) #end重启--------------------------------------1、查看主机名,管理端口FortiGate # show system global2、查看系统状态信息,当前资源信息FortiGate # get system performance status3、查看应用流量统计FortiGate # get system performance firewall statistics4、查看arp表FortiGate # get system arp5、查看arp丰富信息FortiGate # diagnose ip arp list6、清楚arp缓存FortiGate # execute clear system arp table7、查看当前会话表FortiGate # diagnose sys session stat 或FortiGate # diagnose sys session full-stat;8、查看会话列表FortiGate # diagnose sys session list9、查看物理接口状态FortiGate # get system interface physical10、查看默认路由配置FortiGate # show router static11、查看路由表中的静态路由FortiGate # get router info routing-table static12、查看ospf相关配置FortiGate # show router ospf13、查看全局路由表FortiGate # get router info routing-table all-----------------------------------------------1、查看HA状态FortiGate # get system ha status2、查看主备机是否同步FortiGate # diagnose sys ha showcsum---------------------------------------------------3.诊断命令:FortiGate # diagnose debug application ike -1---------------------------------------------------execute 命令:FortiGate #execute ping 8.8.8.8 //常规ping操作FortiGate #execute ping-options source 192.168.1.200 //指定ping数据包的源地址192.168.1.200FortiGate #execute ping 8.8.8.8 //继续输入ping 的目标地址,即可通过192.168.1.200的源地址执行ping操作FortiGate #execute traceroute 8.8.8.8FortiGate #execute telnet 2.2.2.2 //进行telnet访问FortiGate #execute ssh 2.2.2.2 //进行ssh 访问FortiGate #execute factoryreset //恢复出厂设置FortiGate #execute reboot //重启设备FortiGate #execute shutdown //关闭设备。

飞塔初次测试

Ping通后,游览器地址https://192.168.100.99用户名:admin密码为空

首先设置语言系统system>>admin>>settings>>language

admin密码为空首先设置语言系统systemadminsettingslanguage设置dns系统管理网络选项然后设置互联地址系统设置网络接口编辑wan1编辑下行端口网关配置路由设置上互联地址网关路由静态设置上网策略防火墙策略protxxwan1设置虚拟ip防火墙虚拟ip然后设置虚拟ip策略

飞塔防火墙初次设置

设置dns系统管理》》网络》》选项

然后设置互联地址系统设置》》网络》》接口》》编辑联地址网关路由》》静态

设置上网策略防火墙》》策略》》prot xx to wan1

设置虚拟ip防火墙》》虚拟ip

然后设置虚拟ip策略

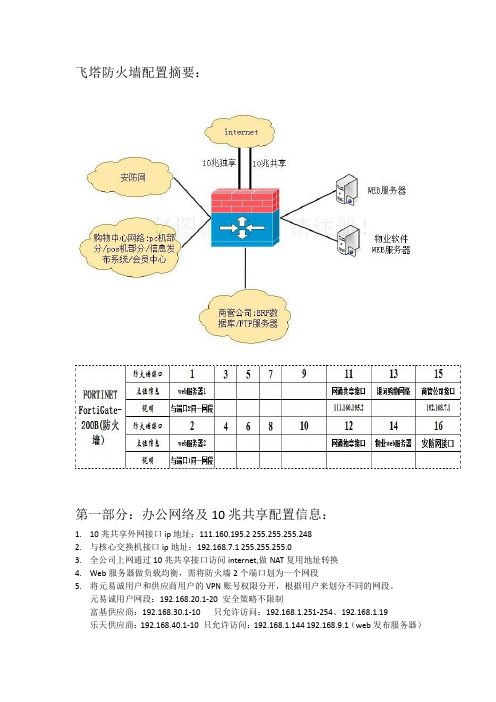

飞塔防火墙配置

飞塔防火墙配置摘要:第一部分:办公网络及10兆共享配置信息:1.10兆共享外网接口ip地址:111.160.195.2 255.255.255.2482.与核心交换机接口ip地址:192.168.7.1 255.255.255.03.全公司上网通过10兆共享接口访问internet,做NAT复用地址转换4.Web服务器做负载均衡,需将防火墙2个端口划为一个网段5.将元易诚用户和供应商用户的VPN账号权限分开,根据用户来划分不同的网段。

元易诚用户网段:192.168.20.1-20 安全策略不限制富基供应商:192.168.30.1-10 只允许访问:192.168.1.251-254、192.168.1.19乐天供应商:192.168.40.1-10 只允许访问:192.168.1.144 192.168.9.1(web发布服务器)北方网供应商:192.168.50.1-10 192.168.8.1-3(两台web服务器做负责均衡)6.添加5条路由:第一条:192.168.1.0 0.0.0.255 192.168.7.2第二条:192.168.2.0 0.0.0.255 192.168.7.2第三条:192.168.5.0 0.0.0.255 192.168.7.2第四条:192.168.6.0 0.0.0.255 192.168.7.2第五条:0.0.0.0 0.0.0.0 111.160.195.17.外网接口屏蔽ping功能,启用病毒扫描保护8.做流量限制第二部分:银河购物中心与商管公司的网络数据信息1.购物中心商户网络接入部分分为四个部分:会员中心和服务台部分、商户pc机部分,pos机部分,信息发布部分。

其中会员中心和服务台部分与商管公司网络交互不做限制,商户pc机部分只允许访问指定的ftp服务器(192.168.1.19).Pos和信息发布部分只允许访问erp数据库(192.168.1.254).2.安防网过来的数据只可以访问192.168.2~6.0的网段第三部分: 10兆独享配置信息1.10兆独享外网接口ip地址:2.10兆独享接口与内网物业web服务器接口做NAT静态地址装换、并开启相应端口、如80803.10兆独享接口与内网web服务器接口做NAT静态地址转换、并开启相应端口、如:80端口4.10兆独享接口启用web安全防护功能,如:DoS攻击、SQL注入攻击功能等等5.外网接口屏蔽ping功能,启用病毒扫描保护。

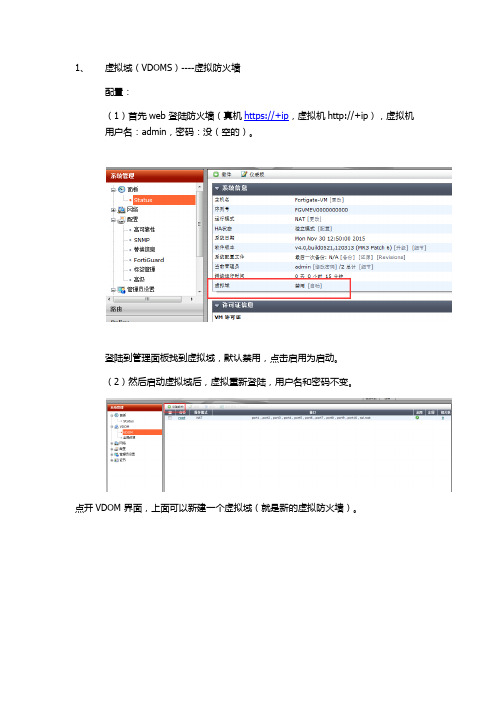

飞塔防火墙配置

1、虚拟域(VDOMS)----虚拟防火墙配置:(1)首先web 登陆防火墙(真机https://+ip,虚拟机http://+ip),虚拟机用户名:admin,密码:没(空的)。

登陆到管理面板找到虚拟域,默认禁用,点击启用为启动。

(2)然后启动虚拟域后,虚拟重新登陆,用户名和密码不变。

点开VDOM 界面,上面可以新建一个虚拟域(就是新的虚拟防火墙)。

防火墙名和模式,NAT为3层,透明为2层。

3、在左手边系统菜单下面有当前VDOM角色,有全局和VDOM可以选。

2、VDOM 启用后,点击全局配置模式---------网络----接口,可以把接口分配给不同的虚拟域(1)全局点开接口后,选择着需要更改虚拟域的接口,选择上方编辑(2)点开端口编辑,能配置端口IP和相应管理协议还可以设置端口监控,web 代理、分片等。

附加IP地址就是例如一个公网24位的地址,运营商给了10个可以用IP:10.10.10.1 -10地址模式上填写:10.10.10.1 ,剩余10.10.10.2-10就可以通过附加IP地址填写。

3、除了对现有接口进行编辑,也能新建接口,新建接口后能选择接口类型,(根据深信服上端口配置,均为3层口,这次配置具体端口是什么类型,需要客户确认)其余配置和编辑端口时一样。

4、需要对虚拟防火墙进行路由、策略配置需要寻找当前VDOM角色:静态路由配置,配置完静态路由后,能点开当前路由查看路由表:5、防火墙object 虚地址(为外网访问内网服务器做的端口转换)6、policy 这边所做的就是NAT 和其他放通的策略。

可以完成参照深信服防火墙的策略来做。

7、全局模式下,配置HA(1)集群设置:群名和密码,主备要完全一致,启动会话交接(就是主挂了的时候,被会直接把会话复制过去,然后起来运行)(2)主备设置,设备优先级默认128,优先级高的,设备为主,记得勾选储备管理端口集群成员(这样就能对集群的设备进行单个管理)(3)选择端口作为心跳线,例如选择PORT4口,然后把心跳线对接,同步配置就可以。

飞塔防火墙防火墙配置

系统管理-访问内容表

系统管理-管理员设置1

系统管理-管理员设置2

系统管理-固件升级

路由-静态路由

路由-策略路由

路由-当前路由表

防火墙-地址

防火墙-地址组

防火墙-预定义与定制

防火墙-服务组

防火墙-时间表

防火墙-流量整形器

防火墙-策略

防火墙-策略的顺序

防火墙-会话时间调整

20,000

100C

40,000

5000

38-42 8-12 500

16-18.5 6-9 100

产品介绍-3950B

3950B 前端面板

3950B 背部面板

2 2 特性

FMC-XD2

7

FMC-XG2

20 20 特性

FMC-C20

FMC-F20

8

模块内部专有处理器

• 4 网络处理器芯片 • 接口级的数据加速服务 • 低延迟, 百万级会话线速性能 • 加解密处理 • 异常检测,数据包重组 • 流量整形及队列优先级 • 2 安全处理器芯片 • 多核多线程安全处理 • 提供 4以外的功能服务 • 应用控制 • 入侵检测特征分析 • 拒绝服务攻击保护 • 多播加速

9

产品介绍-3950B结构

NP/SP

NP/SP

NP/SP

NP/SP

NP/SP

NP

FMC 0

PHY

FMC 1

PHY

FMC 2

PHY

FMC 3

PHY

FMC 4

I

On Board

S

F

PHY

PHY

4x1G

产品介绍-3040B

3040B 前端面板

3040B 背部面板

飞塔防火墙双互联网出口配置实例

量配置成防火墙的网关(请先确认此网关允许被ping,在拨号环境中同时确认网关地址不会由于客户端地址改变而发生改变)。

3.3 配置相关防火墙策略需要同时配置相关的防火墙策略来允许从内网分别到两个不同的出网口,例如,出口是WAN1和WAN2,内网是Internal,那么需要同时配置Internal->WAN1和Internal->WAN2的出网防火墙策略以保证无论是WAN1还是WAN2启用防火墙策略都是合理的。

如果觉得这样配置的防火墙策略数量太多了的话,有另一个变通的方法就是可以新建一个防火墙区域,同时把WAN1和WAN2这两个接口包含起来比如说名字是WAN,那么这样只需要设置从Internal->WAN的防火墙策略就可以了。

4.情况二,双链路没有链路备份功能但具有负载均衡功能在网络出口连通性可以保证的前提下或者无须线路热备份时或者出口用途不是完全一样的时候,可以配置FortiGate为这种模式工作,这种情况下配置如下两个步骤:4.1 路由可以配置一条默认的出网路由。

同时配置相关的策略路由以设置某些符合指定条件的数据流从另一个出口出去。

4.2 防火墙策略和情况一类似,需要配置相关的防火墙策略以允许相关的数据流可以正常的通过防火墙。

5.情况三,双链路同时具有链路备份和负载均衡功能就是在两个出口都正常工作的情况下FortiGate可以把从内网出去的数据流按照特定的算法分流到两个不同的出口;当其中的某一个出口失效的时候,FortiGate又可以保证让所有的数据流可以从正常工作的出口出网。

这样一来,就同时达到了链路热备份和负载均衡的功能。

具体的配置步骤如下:5.1 路由如果是静态路由的话可以把出网路由的管理距离配置成相等的,也就是等价路由。

如果是ADSL、DHCP等动态获取的网关的话可以把“从服务器中重新得到网关”选中同时动态获取的路由的管理距离配置成一样的就可以了。

在默认路由已经配置完成的情况下,如果仍然有某些特定的数据流需要从指定的出口出网的话,可以使用策略路由功能来完成这样的需求。

飞塔防火墙如何设置映射服务器

如何设置映射服务器

版本 时间 支持的版本 状态

反馈

1.0 2013 年 4 月 N/A 已审核

support_cn@

1,一对一映射 进入防火墙---->虚拟 IP 新建一个虚拟 IP 项目,如下图:

2,端口映射, 进入防火墙---->虚拟 IP 新建一个虚拟 IP 项目,如下所示:

3,设置服务器的负载均衡 进入防火墙---->虚拟 IP 新建一个虚拟 IP 项目,如下所示:

4,添加允许访问服务器的策略

5,如何验证: 将内部服务器 10.0.X.1 映射到 192.168.11.10X,让旁人从 external 接口 ping 192.168.11.10X, 然后登陆到命令行下面用下面的命令抓包分析: diagnose sniffer packet any ‘icmp’ 4

指令行配置Windows防火墙 飞塔防火墙指令行配置

用命令行界面来配置一个 Windows 防火墙?下面是跟大家分享的是命令行

要想查看防火墙现在的状况,你将必须使用这个 show 命令

配置 Windows 防火墙,欢迎大家来阅读学习~

另一个命令:Export 命令

命令行配置 Windows 防火墙

这个命令可以让你导出防火墙当前的所有配置到一个文件中。这个命

接下来再看另一个命令:consec(连接安全规则)命令

netsh advfirewall firewall delete name rule name=all

这个连接规则可以让你创建两个系统之间的 IPSEC 。换句话说,

第1页共2页

protocol=tcp localport=21

本文格式为 Word 版,下载可任意编辑,页眉双击删除即可。

模式下,你依然能够使用 netsh advfirewall 工具来对防火墙进行配置。

以下是增加和删除一个防火墙规则的示例: 增加一个针对

那么 netsh 命令那么多,我该咋办啊,都记下来?No,No,NO.我们只 messenger.exe 的入站规则

需要一个“help”命令或者一个“?”就好了。

删除针对本地 21 端口的所有入站规则:

然后我们打开所在路径,看到 advfirewallpolicy.pol 文件已创建:

本。

Firewall 命令

最后,在图形化界面不可用时依然可以配置防火墙-和其他命令行工

使用这个命令你可以增加新的入站和出站规则到你的防火墙中。它还

具一样,当图形化界面不可用的时候,例如:在 Windows Server 2008 Core 可以让你修改防火墙中的规则。

下(使用该命令的时候会被 360 拦截,允许访问即可:

飞塔防火墙09-日志与报警

•

流量日志可以以下面两种 方式启动:

更易于定位故障

如何启动事件日志

• 启动非常简单 • 内容:

系统事件 VPN事件 管理时间

启用内容检测日志

在防火墙的保护内容表中设置 病毒过滤日志 根据文件类型和文件名阻断的日志 记录超过阈值的文件 FortiGuard过滤日志

日志和报警

Course 201v4.0

日志存储的种类与配置

• 选择日志方式和级别:

FortiAnalyzer SysLog 内存 硬盘(200A、300A、400A可选 硬盘版本或AMC硬盘) Webtrends FortiGuard的服务

如何启用FortiAnalyzer记录日志

37logid0104032126typeeventsubtypeadminprinotificationvdrootuseradminuigui192168961seq3msguseradminaddednewfirewallpolicy3fromgui192168961日志的种类?事件日志流量日志内容检测日志?病毒过滤日志?攻击日志?web过滤日志?垃圾邮件日志?im和p2p日志?voip日志???归档日志捕获的ips数据包?如何启用流量日志?流量日志最好记录到外围设备比如说fortianalyzer和syslog?不推荐本地硬盘记录流量日志?流量日志可以以下面两种方式启动

• •

能够归档下载的文件和邮件 需要 FortiAnalyzer

只记录头内容

只记录页面内容

查看内容归档

• 日志与报告>内容归档

告警 E-mail

• 根据消息的级别来产生邮件 定义好的级别 or