pfx证书的格式

X509文件扩展名编码格式加密方式

X509 文件扩展名首先我们要理解文件的扩展名代表什么。

DER、PEM、CRT和CER这些扩展名经常令人困惑。

很多人错误地认为这些扩展名可以互相代替。

尽管的确有时候有些扩展名是可以互换的,但是最好你能确定证书是如何编码的,进而正确地标识它们。

正确地标识证书有助于证书的管理。

这些扩展名对openssl 是没有意义的编码(也用于扩展名)•.DER = 扩展名DER用于二进制DER编码的证书。

这些证书也可以用CER或者CRT作为扩展名。

比较合适的说法是“我有一个DER编码的证书”,而不是“我有一个DER证书”。

•.PEM = 扩展名PEM用于ASCII(Base64)编码的各种X.509 v3 证书。

文件开始由一行"—–BEGIN …“开始。

常用的扩展名•.CRT = 扩展名CRT用于证书。

证书可以是DER编码,也可以是PEM编码。

扩展名CER和CRT 几乎是同义词。

这种情况在各种unix/linux系统中很常见。

•CER = CRT证书的微软型式。

可以用微软的工具把CRT文件转换为CER文件(CRT和CER必须是相同编码的,DER或者PEM)。

扩展名为CER的文件可以被IE识别并作为命令调用微软的cryptoAPI(具体点就是rudll32.exe cryptext.dll, CyrptExtOpenCER),进而弹出一个对话框来导入并/或查看证书内容。

•.KEY = 扩展名KEY用于PCSK#8的公钥和私钥。

这些公钥和私钥可以是DER编码或者PEM 编码。

CRT文件和CER文件只有在使用相同编码的时候才可以安全地相互替代。

在通信系统中,为了让通信双方对通信媒介中传输的信息产生一致的理解,通信双方就必须明确所交换的信息类型与格式,ASN.1便是ITU-T为支持这种要求而制定的。

在目前的通信领域中,由ASN.1所描述的信息或信息流若要在网络的各节点间进行传送,就必须先在发送端对他进行编码,转换成物理媒介(网络)可以传输的八位位组(OCTET)串的形式,然后才能通过网络发送到目的节点;接收端再按约定的规则对其进行解码,把它从8位位组串的形式恢复成应用实体直接可用的形式,从而完成信息的传输和接收1.ASN.1的基本编码规则BER(Basic Encoding Rules)ISO在推出ASN.1的同时也推出了基本编码规则BER。

在IIS下部署SSL证书实现HTTPS

在IIS下部署SSL证书实现HTTPS【来源:小鸟云计算】Ps.小鸟云,国内专业的云计算服务商HTTPS是以安全为目标的HTTP通道,简单讲是HTTP的安全版。

谷歌已经制定了一项长远的计划,它的最终目标是将所有通过HTTP协议呈现的网页标为“不安全”,对于站长来说,部署SSL证书来迁移到HTTPS是一个现实和重要的问题,那么,对于IIS系统来说,如何部署SSL证书实现HTTPS协议呢?下面就讲述一下具体的实现方法。

IIS6对于IIS6 来说,支持PFX格式证书,下载包中包含PFX格式证书和密码文件。

(1 )证书导入开始-〉运行-〉MMC;启动控制台程序,选择菜单“文件”中的“添加/删除管理单元”-> “添加”,从“可用的独立管理单元”列表中选择“证书”-> 选择“计算机帐户”;在控制台的左侧显示证书树形列表,选择“个人”->“证书”,右键单击,选择“所有任务”-〉“导入”,根据“证书导入向导”的提示,导入PFX文件(此过程当中有一步非常重要:“根据证书内容自动选择存储区”)。

安装过程当中需要输入密码为当时设置的密码。

导入成功后,可以看到证书信息。

(2 )分配服务器证书打开IIS管理器(或开始-运行-输入inetmgr-回车)。

选择网站,右键打开“属性”,选择“目录安全性”,点击“服务器证书”。

根据证书配置向导,点击“下一步”。

如果已经完成了“证书导入”,则选择“分配现有证书”,选择已经导入的证书即可。

否则,选择“从。

pfx文件导入证书”,点击下一步。

浏览选择。

pfx格式的证书文件,点击“下一步”。

输入证书的密码,并继续下一步。

确认SSL端口为:443,点击下一步,并完成IIS证书配置。

可通过“查看证书”,确认证书是否导入成功。

Chrome将在网站上显示不安全警告IIS7/8IIS 7/8 支持PFX格式证书,下载包中包含PFX格式证书和密码文件。

(1 )证书导入开始-〉运行-〉MMC;启动控制台程序,选择菜单“文件”中的“添加/删除管理单元”-> “添加”,从“可用的独立管理单元”列表中选择“证书”-> 选择“计算机帐户”;在控制台的左侧显示证书树形列表,选择“个人”->“证书”,右键单击,选择“所有任务”-〉“导入”,根据“证书导入向导”的提示,导入PFX文件(此过程当中有一步非常重要:“根据证书内容自动选择存储区”)。

CA证书格式说明

CA证书格式说明共有⼀下⼏种常见的证书格式,PEM FormatThe PEM format is the most common format that Certificate Authorities issue certificates in. PEM certificates usually have extentions such as .pem, .crt, .cer, and .key. They are Base64 encoded ASCII files and contain "-----BEGIN CERTIFICATE-----" and "-----END CERTIFICATE-----" statements. Server certificates, intermediate certificates, and private keys can all be put into the PEM format.Apache and other similar servers use PEM format certificates. Several PEM certificates, and even the private key, can be included in one file, one below the other, but most platforms, such as Apache, expect the certificates and private key to be in separate files.pem格式是base64编码的数据格式,这种编码的数据格式有多重扩展名,如pem、crt、cer、key等扩展名DER FormatThe DER format is simply a binary form of a certificate instead of the ASCII PEM format. It sometimes has a file extension of .der but it often has a file extension of .cer so the only way to tell the difference between a DER .cer file and a PEM .cer file is to open it in a text editor and look for the BEGIN/END statements. All types of certificates and private keys can be encoded in DER format. DER is typically used with Java platforms. The SSL Converter can only convert certificates to DER format. If you need to convert a private key to DER, please use the OpenSSL commands on this page.DER格式的⽂件与pem格式的⽂件区别就是⼀个是base64转换成byte字节流的数据格式,两个数据的内容是⼀样的PKCS#7/P7B FormatThe PKCS#7 or P7B format is usually stored in Base64 ASCII format and has a file extention of .p7b or .p7c. P7B certificates contain "-----BEGIN PKCS7-----" and "-----END PKCS7-----" statements. A P7B file only contains certificates and chain certificates, not the private key. Several platforms support P7B files including Microsoft Windows and Java Tomcat.PKCS#12/PFX FormatThe PKCS#12 or PFX format is a binary format for storing the server certificate, any intermediate certificates, and the private key in one encryptable file. PFX files usually have extensions such as .pfx and .p12. PFX files are typically used on Windows machines to import and export certificates and private keys.When converting a PFX file to PEM format, OpenSSL will put all the certificates and the private key into a single file. You will need to open the file in a text editor and copy each certificate and private key (including the BEGIN/END statments) to its own individual text file and save them as certificate.cer, CACert.cer, and privateKey.key respectively.。

tomcat ssl证书格式

Tomcat SSL证书格式SSL证书在保护互联网通信中起着至关重要的作用。

Tomcat作为一种常用的Java Web服务器,也需要配置SSL证书以确保安全性。

在本文中,我们将讨论Tomcat SSL证书的格式。

一、什么是SSL证书SSL证书是一种数字证书,用于确保网站的安全性和数据的保密性。

它通过加密通信数据,确保数据在传输过程中的安全性。

同时,SSL证书还能验证服务器的身份,确保用户与合法服务器建立连接,防止中间人攻击。

二、Tomcat SSL证书配置步骤1. 生成SSL证书在配置Tomcat SSL证书之前,需要先生成SSL证书。

常见的生成方式有使用Java keytool工具或使用第三方工具如OpenSSL。

生成证书时需要指定密钥长度、有效期、域名等信息。

2. 导入证书到密钥库生成证书后,需要将证书导入到Tomcat使用的密钥库中。

密钥库是存储安全证书的地方。

使用keytool工具可以将证书导入到密钥库中。

3. 配置Tomcat的server.xml文件打开Tomcat的server.xml配置文件,在其中找到Connector元素,并添加以下属性:<Connector port="443"protocol="org.apache.coyote.http11.Http11NioProtocol"maxThreads="150" SSLEnabled="true" scheme="https"secure="true" keystoreFile="密钥库文件路径"keystorePass="密钥库密码"clientAuth="false" sslProtocol="TLS"/>其中,keystoreFile属性为密钥库文件路径,keystorePass属性为密钥库密码。

使用openssl进行证书格式转换

使⽤openssl进⾏证书格式转换各类证书由于存储的内容不同(如是否包含公钥/私钥是否加密存储/单⼀证书或多证书等)、采⽤编码不同(DER/BASE64)、标准不同(如PEM/PKCS),所以尽管X.509标准规定了证书内容规范,但证书⽂件还是五花⼋门。

好在 openssl对这些不同的标准都有着不错的⽀持,可以⽤来进⾏不同格式证书的转换。

⼤体来说,证书转换要作的⼯作有这么⼏种编码转换:DER<-->BASE64不同证书标准的转换:PKCS系列<-->PEM/CER私钥的增/减/提取/转换...PEM--DER/CER(BASE64--DER编码的转换)openssl x509 -outform der -in certificate.pem -out certificate.derPEM--P7B(PEM--PKCS#7)openssl crl2pkcs7 -nocrl -certfile certificate.cer -out certificate.p7b -certfile CACert.cerPEM--PFX(PEM--PKCS#12)openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crtPEM--p12(PEM--PKCS#12)openssl pkcs12 -export -out Cert.p12 -in Cert.pem -inkey key.pemCER/DER--PEM(编码DER--BASE64)openssl x509 -inform der -in certificate.cer -out certificate.pemP7B--PEM(PKCS#7--PEM)openssl pkcs7 -print_certs -in certificate.p7b -out certificate.cerP7B--PFX(PKCS#7--PKCS#12)openssl pkcs7 -print_certs -in certificate.p7b -out certificate.ceropenssl pkcs12 -export -in certificate.cer -inkey privateKey.key -out certificate.pfx -certfile CACert.cerPFX/p12--PEM(PKCS#12--PEM)openssl pkcs12 -in certificate.pfx -out certificate.cer如⽆需加密pem中私钥,可以添加选项-nodes;如⽆需导出私钥,可以添加选项-nokeys;PEM BASE64--X.509⽂本格式openssl x509 -in Key.pem -text -out Cert.pemPFX⽂件中提取私钥(.key)openssl pkcs12 -in mycert.pfx -nocerts -nodes -out mycert.keyPEM--SPCopenssl crl2pkcs7 -nocrl -certfile venus.pem -outform DER -out venus.spcPEM--PVK(openssl 1.x开始⽀持)openssl rsa -in mycert.pem -outform PVK -pvk-strong -out mypvk.pvkPEM--PVK(对于openssl 1.x之前的版本,可以下载后通过以下命令完成)pvk -in ca.key -out ca.pvk -nocrypt -topvkopenssl更多选项及功能,请参考。

SSL-数字签名-数字信封-数字证书

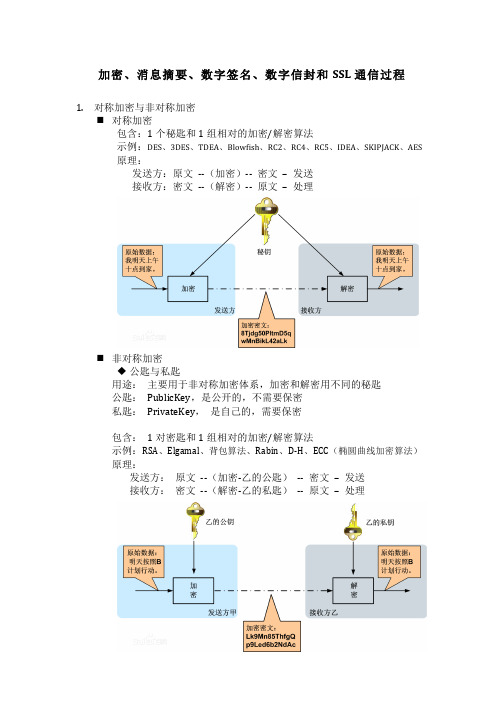

u 公匙与私匙 用途: 主要用于非对称加密体系,加密和解密用不同的秘匙 公匙: PublicKey,是公开的,不需要保密 私匙: PrivateKey, 是自己的,需要保密 包含: 1 对密匙和 1 组相对的加密/解密算法 示例:RSA、Elgamal、背包算法、Rabin、D-‐H、ECC(椭圆曲线加密算法) 原理:

图 4 数字签名示意图 1)Alice 准备了一份合同 M; 2)Alice 用摘要算法计算出该合同 M 的消息摘要 MD; 3)Alice 用自己的私钥对消息摘要 MD 进行加密,该密文 S 就是数字签名; 4)Alice 将合同 M 和合同的数字签名 S,一起传送到给接受者 Bob; 5)Bob 收到 Alice 的合同 M 及合同的数字签名 S; 6)Bob 用 Alice 公钥解密合同签名 S,得到 Alice 计算的合同摘要 MD; 7)Bob 采用相同摘要算法对收到的合同重新计算消息摘要 MD'; 8)Bob 比较 MD 与 MD'是否相等? 9)如结果相等,根据摘要算法的特性表明合同在传输过程中未被篡改。 同时由于非对称加密算法的特性可以断定合同确实是 Alice 发送的,因为用 Alice 公钥能解密成功的数据只有 Alice 用她自己私钥对其进行加密才能产 生,而她的私钥其它人是无法获取的。

继续进行) 证书是否过期,发行服务器证书的 CA 是否可靠,发行者证书的公钥能否正确解开 服务器证书的“发行者的数字签名”,服务器证书上的域名是否和服务器的实际域名 相匹配。 4) 客户端产生一个随机数用于后面通讯的“预主密码”,用服务器公钥对其加密,将其传 给服务器。 u 若服务器要求客户的身份认证(可选),客户端可以建立一个随机数然后对其进行

发送方: 原文 -‐-‐(加密-‐乙的公匙) -‐-‐ 密文 – 发送 接收方: 密文 -‐-‐(解密-‐乙的私匙) -‐-‐ 原文 – 处理

SSL证书导入及备份方法

SSL证书导入方法 目录 一、界面导入 (1)二、命令行方式导入 (4)备注 (8)一、界面导入 1、进入config模式(若已创建ssl服务,请跳过步骤2) 2、添加 SSL虚拟服务 填写虚拟服务名称并关联SLB虚拟服务->保存 3、选择SSL->虚拟服务->找到对应的虚服务名称双击进入 4、导入私钥 5、导入服务器证书 6、依次导入根、中级证书(确认证书是根证书还是中级证书,然后分别将这些证书导入到相应的位置中) 中级证书1 中级证书2 7、激活ssl 证书 二、命令行方式导入 (1)导入流程 1、创建sslhost主机 ssl h ost {real|virtual} <host_name> <slb_service> 2、导入服务器私钥(以三个点结束) ssl i mport k ey <host_name> [cert_index] [tftp_ip] [file_name] 注:若设置索引值,请将设置的索引值与接下来导入服务器证书时所用的索引值相同。

(默认为1) 3、导入服务器证书 ssl i mport c ertificate <host_name> [cert_index] [tftp_ip] [file_name] 注:请记住您所设定的索引值,在激活证书时仍然需要(默认为1) 4、导入根、中级证书(需要了解需导入的是根证书还是中级证书或两者都有) 根证书 ssl i mport r ootca <virtual_host_name> [tftp_ip] [filename] 中级证书 ssl i mport i nterca <virtual_host_name> [tftp_ip] [filename] 5、激活证书 ssl a ctivate c ertificate <host_name> [cert_index] 注:在有多套证书时,请选择与导入时相同索引值的证书进行激活,否则默认激活为第一套证书。

批处理安装证书

批处理安装证书

要在Windows操作系统上批量安装证书,可以使用以下步骤:

1. 将所有证书(以.p12或.pfx格式)保存在一个文件夹中。

2.使用以下命令创建一个批处理文件:

```。

certutil -importpfx [证书文件路径] [密码] [Flags]。

```。

其中,`[证书文件路径]`是证书文件的完整路径,`[密码]`是证书的

密码,`[Flags]`是可选参数,可用于指定证书存储位置等详细信息。

例如,可以使用`-user`参数指定将证书安装到用户存储中,而不是计算机

存储中。

3.将所有证书的安装命令添加到批处理文件中,每个命令使用单独的

一行,例如:

```。

certutil -importpfx "C:\CertFolder\Cert1.pfx" password -user。

certutil -importpfx "C:\CertFolder\Cert2.p12" 123456。

certutil -importpfx "C:\CertFolder\Cert3.p12" password -user。

```。

4.保存批处理文件并运行它。

证书将被自动安装,并显示成功或失败

的消息。

请注意,要安装证书,您必须具有管理员权限或必要的权限。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

pfx证书的格式

PFX证书是一种数字证书,通常用于在网络上进行安全通信。

它采用二进制格式,包含了公钥证书(Public Key Certificate)和私钥(Private Key)。

公钥证书是由数字证书颁发机构(CA)签发的,包含了证书持有者的公钥、身份信息(如姓名、组织等)以及数字签名等信息。

私钥是与证书相对应的私钥,用于证明证书的所有者身份并进行加密和数字签名。

私钥是保密的,只有证书的所有者和相关授权方能够访问。

PFX证书可以通过导入功能将其导入到其他安全软件和应用中,以实现更高级别的安全保护。