IPSec_VPN实验

VPN实验心得

VPN实验心得第一篇:VPN 实验心得VPN 实验心得(一)vpn access server的配置实验网络拓扑:pc(vpn client 4.01)---switch---router1720pc配置:ip:10.130.23.242/28gw:10.130.23.2461720接口ip:f0:10.130.23.246/28lo0:172.16.1.1/241720的ios为c1700-k93sy7-mz.122-8.T5.bin步骤:1、配置isakmp policy:crypto isakmp policy 1encr 3desauthen pre-sharegroup 22、配置vpn client地址池cry isa client conf address-pool local pool192ip local pool pool192 192.168.1.1 192.168.1.2543、配置vpn client有关参数vpn access server)(cry isa client conf group vclient-group ####vclient-group就是在vpn client的连接配置中需要输入的group authentication name。

key vclient-key####vclient-key就是在vpn client的连接配置中需要输入的group authentication password。

pool pool192 ####client的ip地址从这里选取####以上两个参数必须配置,其他参数还包括domain、dns、wins等,根据情况进行配置。

4、配置ipsec transform-setcry ipsec trans vclient-tfs esp-3des esp-sha-hmac5、配置map模板cry dynamic-map template-map 1set transform-set vclient-tfs ####和第四步对应6、配置vpnmapcry map vpnmap 1 ipsec-isakmp dynamic template-map#### 使用第?*脚渲玫?map 模板cry map vpnmap isakmp author list vclient-group ####使用第三步配置的参数authorizationcry map vpnmap client conf address respond ####响应client 分配地址的请求7、配置静态路由ip route 192.168.1.0 255.255.255.0 fastethernet0说明几点:(1)因为1720只有一个fastethernet口,所以用router1720上的lo0地址来模拟router内部网络。

实验十 Access VPN-IPSEC

实验十一:IPSEC 实现Access VPN一、Access VPN介绍Access VPN:又称为拨号VPN(即VPDN),是指企业员工或企业的小分支机构通过公网远程拨号的方式构筑的虚拟网。

Access VPN是通过一个拥有与专用网络相同策略的共享基础设施,提供对企业内部网或外部网的远程访问,使用户随时、随地以其所需的方式访问企业资源。

它包括模拟、拨号、ISDN、数字用户线路(XDSL)、移动IP和电缆技术,可以安全地连接移动用户、远程工作者或分支机构。

它适合于内部有人员移动或远程办公需要的企业。

Access VPN适用于公司内部经常有流动人员远程办公的情况。

最适用于用户从离散的地点访问固定的网络资源,如从住所访问办公室内的资源;技术支持人员从客户网络内访问公司的数据库查询调试参数;纳税企业从本企业内接入互联网并通过VPN进入当地税务管理部门进行网上税金缴纳。

出差员工从外地旅店存取企业网数据,利用当地ISP提供的VPN服务,就可以和公司的VPN网关建立私有的隧道连接。

RADIUS服务器可对员工进行验证和授权,保证连接的安全,远程访问VPN可以完全替代以往昂贵的远程拨号接入,并加强了数据安全,同时负担的电话费用大大降低。

若商家想要提供B2C的安全访问服务时,也可以考虑Access VPN。

二、easy VPN简介easy VPN又名EzVPN,是Cisco专用VPN技术。

它分为EASY VPN SERVER和EASY VPN REMOTE两种,EASY VPN SERVER 是REMOT--ACCESS VPN专业设备。

配置复杂,支持POLICY PUSHING等特性,现在的900、1700、PIX、VPN3002和ASA 等很多设备都支持。

此种技术应用在中小企业居多。

如Cisco精睿系类的路由器都有整合easy VPN。

虽其只能应用在cisco的设备上,但对于移动办公来说,是一种非常实用且对环境要求比较低的方案。

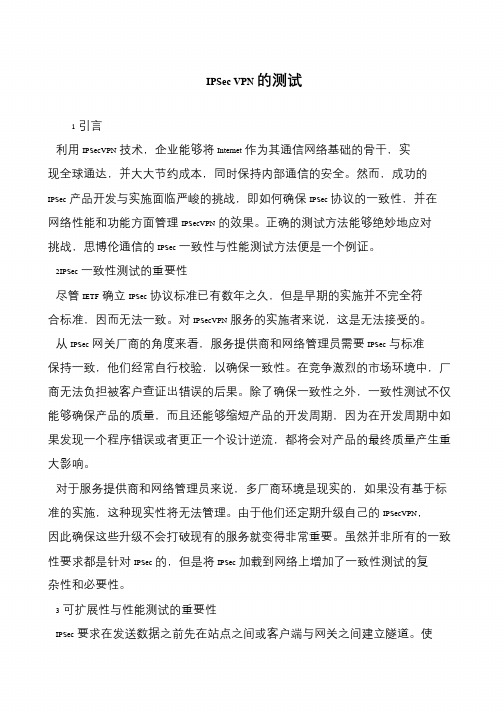

IPSec VPN的测试

IPSec VPN 的测试

1引言

利用IPSecVPN技术,企业能够将Internet作为其通信网络基础的骨干,实现全球通达,并大大节约成本,同时保持内部通信的安全。

然而,成功的IPSec产品开发与实施面临严峻的挑战,即如何确保IPSec协议的一致性,并在网络性能和功能方面管理IPSecVPN的效果。

正确的测试方法能够绝妙地应对挑战,思博伦通信的IPSec一致性与性能测试方法便是一个例证。

2IPSec一致性测试的重要性

尽管IETF确立IPSec协议标准已有数年之久,但是早期的实施并不完全符

合标准,因而无法一致。

对IPSecVPN服务的实施者来说,这是无法接受的。

从IPSec网关厂商的角度来看,服务提供商和网络管理员需要IPSec与标准保持一致,他们经常自行校验,以确保一致性。

在竞争激烈的市场环境中,厂商无法负担被客户查证出错误的后果。

除了确保一致性之外,一致性测试不仅能够确保产品的质量,而且还能够缩短产品的开发周期,因为在开发周期中如果发现一个程序错误或者更正一个设计逆流,都将会对产品的最终质量产生重大影响。

对于服务提供商和网络管理员来说,多厂商环境是现实的,如果没有基于标准的实施,这种现实性将无法管理。

由于他们还定期升级自己的IPSecVPN,因此确保这些升级不会打破现有的服务就变得非常重要。

虽然并非所有的一致性要求都是针对IPSec的,但是将IPSec加载到网络上增加了一致性测试的复杂性和必要性。

3可扩展性与性能测试的重要性

IPSec要求在发送数据之前先在站点之间或客户端与网关之间建立隧道。

使。

VPN测试用例-IPsec

VPN测试用例-IPsec 文档版本历史适用性说明1.功能说明:支持ESP和AH封装协议;支持隧道模式和传输模式;支持Site to Site、Remote Access两种VPN组网形式;支持预共享密钥和X.509数字证书两种身份认证形式;支持通过IKE自动完成IPSec安全联盟协商;支持DES、3DES、AES128/192/256等多种加密算法;支持MD5、SHA-1等多种哈希验证算法;支持可以基于固定IP地址建立IPSec隧道,支持通过域名方式建立IPSec隧道;支持IPSec报文的UDP封装模式,以保证IPSec能够穿越NAT;支持断线诊断DPD协议;2.工作机制:1)关键词:IPsec(IP Security):是IETF制定的三层隧道加密协议,它为Internet上传输的数据提供了高质量的、可互操作的、基于密码学的安全保证。

它给出了应用于IP层上网络数据安全的一整套体系结构,包括网络认证协议AH(Authentication Header,认证头)、ESP(Encapsulating Security Payload,封装安全载荷)、IKE(Internet Key Exchange,因特网密钥交换)和用于网络认证及加密的一些算法等。

AH协议:可以同时提供数据完整性确认、数据来源确认、防重放等安全特性;AH常用摘要算法(单向Hash函数)MD5和SHA1实现该特性。

ESP协议:提可以同时提供数据完整性确认、数据加密、防重放等安全特性;ESP通常使用DES、3DES、AES等加密算法实现数据加密,使用MD5或SHA1来实现数据完整性。

ESP保护的是IP包的载荷,不包括IP头部,所以ESP和NAT是不冲突的。

SA(安全联盟):是两个IPsec实体(主机或者网关)之间经过协商建立起来的一种协定,包括采用的协议、算法、加密等。

SA是构成IPsec的基础。

而建立SA需要2个阶段:第一阶段,协商创建一个通信信道(ISAKMP SA),并对该信道进行认证,为双方进一步的IKE 通信提供机密性、数据完整性以及数据源认证服务;第二阶段,使用已建立的ISAKMP SA 建立IPsec SA。

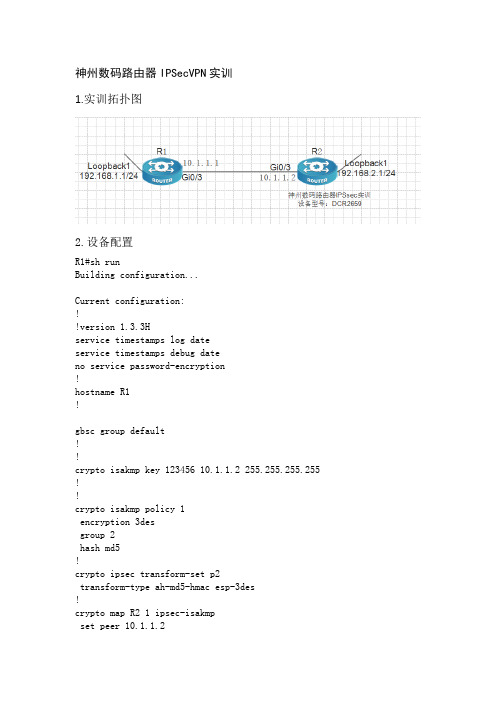

神州数码路由器IPsecVPN实验

神州数码路由器IPSecVPN实训1.实训拓扑图2.设备配置R1#sh runBuilding configuration...Current configuration:!!version 1.3.3Hservice timestamps log dateservice timestamps debug dateno service password-encryption!hostname R1!gbsc group default!!crypto isakmp key 123456 10.1.1.2 255.255.255.255 !!crypto isakmp policy 1encryption 3desgroup 2hash md5!crypto ipsec transform-set p2transform-type ah-md5-hmac esp-3des!crypto map R2 1 ipsec-isakmpset peer 10.1.1.2set transform-set p2match address vpn!!interface Loopback1ip address 192.168.1.1 255.255.255.0no ip directed-broadcast!interface FastEthernet0/0no ip addressno ip directed-broadcast!interface GigaEthernet0/3ip address 10.1.1.1 255.255.255.252no ip directed-broadcastcrypto map R2!interface GigaEthernet0/4no ip addressno ip directed-broadcast!interface GigaEthernet0/5no ip addressno ip directed-broadcast!interface GigaEthernet0/6no ip addressno ip directed-broadcast!interface Serial0/1no ip addressno ip directed-broadcast!interface Serial0/2no ip addressno ip directed-broadcast!interface Async0/0no ip addressno ip directed-broadcast!!ip route 192.168.2.0 255.255.255.0 10.1.1.2 !!ip access-list extended vpnpermit ip 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0 !!!R1#R2#sh runBuilding configuration...Current configuration:!!version 1.3.3Hservice timestamps log dateservice timestamps debug dateno service password-encryption!hostname R2!!gbsc group default!!crypto isakmp key 123456 10.1.1.1 255.255.255.255!!crypto isakmp policy 1encryption 3desgroup 2hash md5!crypto ipsec transform-set p2transform-type ah-md5-hmac esp-3des!crypto map R1 1 ipsec-isakmpset peer 10.1.1.1set transform-set p2match address vpn!interface Loopback1ip address 192.168.2.1 255.255.255.0no ip directed-broadcast!interface FastEthernet0/0no ip addressno ip directed-broadcast!interface GigaEthernet0/3ip address 10.1.1.2 255.255.255.252no ip directed-broadcastcrypto map R1!interface GigaEthernet0/4no ip addressno ip directed-broadcast!interface GigaEthernet0/5no ip addressno ip directed-broadcast!interface GigaEthernet0/6no ip addressno ip directed-broadcast!interface Serial0/1no ip addressno ip directed-broadcast!interface Serial0/2no ip addressno ip directed-broadcast!interface Async0/0no ip addressno ip directed-broadcast!!ip route 192.168.1.0 255.255.255.0 10.1.1.1!!ip access-list extended vpnpermit ip 192.168.2.0 255.255.255.0 192.168.1.0 255.255.255.0!R2#3.调试过程R1#ping -i 192.168.1.1 192.168.2.1 用ping命令的–i参数触发隧道建立PING 192.168.2.1 (192.168.2.1): 56 data bytes.--- 192.168.2.1 ping statistics ---5 packets transmitted, 4 packets received, 20% packet lossround-trip min/avg/max = 0/0/0 msR1#show cry isa sadst src state state-id conn10.1.1.2 10.1.1.1 <I>Q_SA_SETUP 2 5 R2 1 10.1.1.2 10.1.1.1 <I>M_SA_SETUP 1 5 R2 1 R1#show cry ips saInterface: GigaEthernet0/3Crypto map name:R2 , local addr. 10.1.1.1local ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (192.168.2.0/255.255.255.0/0/0)local crypto endpt.: 10.1.1.1, remote crypto endpt.: 10.1.1.2inbound esp sas:spi:0xe5a560a6(3852820646)transform: esp-3desin use settings ={ Tunnel }sa timing: remaining key lifetime (k/sec): (4607999/3536)inbound ah sas:spi:0x10f88d7e(284724606)transform: ah-md5-hmacin use settings ={ Tunnel }sa timing: remaining key lifetime (k/sec): (4607999/3536)outbound esp sas:spi:0xc1579951(3243743569)transform: esp-3desin use settings ={ Tunnel }sa timing: remaining key lifetime (k/sec): (4607999/3536)outbound ah sas:spi:0xa6975d16(2794937622)transform: ah-md5-hmacin use settings ={ Tunnel }sa timing: remaining key lifetime (k/sec): (4607999/3536) R1#。

cisco Packet Tracer最真实的模拟VPN综合实验

PacketTracer 5.2的IPsec VPN先简单介绍下本文的模拟真实环境想法!本文是用Cisco PacketTracer5.2模拟器(软件下载见我博客的《PacketTrace 5.2的IPsec VPN实验说明(附PacketTracer 5.2下载地址)》)做的一个关于VPN的综合实验!其基本构想是这样的,最真实的模拟了ISP的DNS服务器,Web服务器(简单的讲这个直接挂在Internet网的Web服务器,就是我们常说的服务器在电信啊,网通啊等ISP托管的,日常维护这些服务器都是远程登入上去的!)。

用了一个AP来模拟移动无线网(你可以想象成我们常用的无线上网,如:GPRS,无线城域网,3G等。

简单点讲就是通过各种无线技术能上Internet网)。

至于Internet网的模拟嘛,还是我常说的没有私有IP路由表的路由器。

先让大家看看我的实验拓扑:实验的基本想法,配置思路和测试方法如下:(在附件中有本实验的PKT文件下载,大家可以按本文实验。

至于IPSEC VPN讲解和远程的Easy VPN我就不讲解了!大家见我的博客《PacketTracer 5.2的IPsec VPN实验说明(附PacketTracer 5.2下载地址)》和《Cisco PacketTracer 5.2模拟器的Easy VPN实验指南》)。

实验的IP规划如下:PC0 PC1 :DHCP获取笔记本:laptop0和wuxian:DHCP获取内部服务器:Web 192.168.1.253/24TFTP 192.168.1.252/24ISP服务器:ISP DNS 202.103.96.112/24ISP Web 202.103.96.120/24总部fa0/0:192.168.1.254/24fa0/1:100.1.1.2/24Internet网:fa0/1 :100.1.1.1/24fa 0/0:200.1.1.1/24E1/0:210.1.1.1/24(移动笔记本wuxian所获得公网地址段)E1/1:202.103.96.1/24(ISP DNS和ISP Web服务器的网关)分部:f0/0:200.1.1.2/24fa 0/1:192.168.2.254/24关于PacketTracer5.2中的服务器DNS和Web的配置以及PC和笔记本的配置和测试。

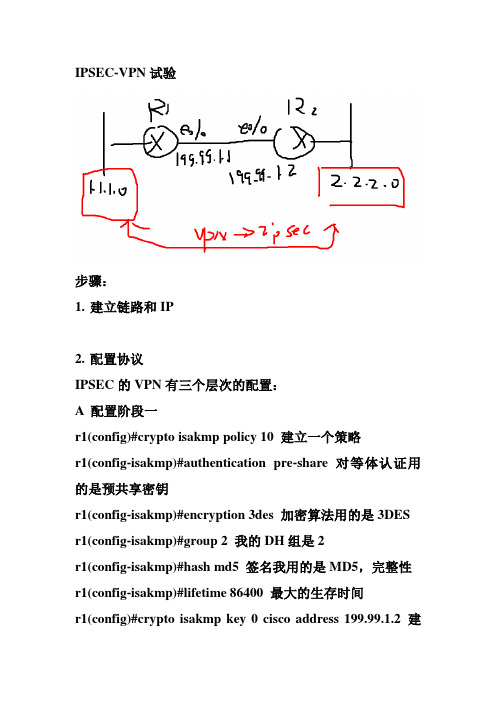

ipsec实验配置

IPSEC-VPN试验步骤:1.建立链路和IP2.配置协议IPSEC的VPN有三个层次的配置:A 配置阶段一r1(config)#crypto isakmp policy 10 建立一个策略r1(config-isakmp)#authentication pre-share 对等体认证用的是预共享密钥r1(config-isakmp)#encryption 3des 加密算法用的是3DES r1(config-isakmp)#group 2 我的DH组是2r1(config-isakmp)#hash md5 签名我用的是MD5,完整性r1(config-isakmp)#lifetime 86400 最大的生存时间r1(config)#crypto isakmp key 0 cisco address 199.99.1.2 建立对等体认证的预共享密钥的密码,双方彼此都要密码一致。

B 配置阶段二r1(config)#access-list 101 permit ip 1.1.1.0 0.0.0.255 2.2.2.0 0.0.0.255 配置哪些流量才可以激活这个VPN的隧道r1(config)#crypto ipsec transform-set feng esp-des esp-md5-hmac 定义我的ipsec用的是esp协议r1(config)#crypto map fengxuhui 10 ipsec-isakmp 建立一个映射r1(config-crypto-map)#set transform-set fengr1(config-crypto-map)#set peer 199.99.1.2r1(config-crypto-map)#match add 101r1(config)#int e2/0r1(config-if)#crypto map fengxuhuiC 配置路由信息r1(config)#ip route 2.2.2.0 255.255.255.0 199.99.1.23.调试和排错r1#sh crypto isakmp sa 查询阶段一得关联r1#sh crypto ipsec sa 查询阶段二的关联实验、Ipv6的静态路由实验步骤:1.配置接口和IP地址r1(config)#ipv6 unicast-routing 开启Ipv6的功能r1(config)#int loopback 0r1(config-if)#ipv6 add 2000::1/64r1(config)#int e2/0r1(config-if)#ipv6 add 2001::1/64r1(config-if)#no shut2.配置协议r1(config)#ipv6 route 2002::/64 2001::23.测试和排错r1#ping ipv6 2002::1 source 2000::1 re 100实验、Ipv6的动态路由RIPng实验步骤:1.配置IP地址r1(config)#ipv6 unicast-routing 开启Ipv6的功能2.配置协议r1(config)#ipv6 router rip feng 建立一个RIPng的进程叫fengr1(config)#int lo0r1(config-if)#ipv6 rip feng enable 把接口添加到ripng的进程中r1(config)#int e2/0r1(config-if)#ipv6 rip feng enable3.测试和排错r1#sh ipv6 route rip 查看一下RIP的路由表IPv6 Routing Table - 7 entriesCodes: C - Connected, L - Local, S - Static, R - RIP, B - BGPU - Per-user Static routeI1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summaryO - OSPF intra, OI - OSPF inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2R 2002::/64 [120/2]via FE80::CE16:61FF:FEEA:20, Ethernet2/0。

IPsec VPN吞吐_测试案例

IPsec VPN吞吐-网关案例一、IPsec VPN协议解析1.1协议原理IPsec VPN指采用IPSec协议来实现远程接入的一种VPN技术,IPSec全称为Internet Protocol Security,是由Internet Engineering Task Force(IETF)定义的安全标准框架,在公网上为两个私有网络提供安全通信通道,通过加密通道保证连接的安全——在两个公共网关间提供私密数据封包服务IPSEC是一套比较完整成体系的VPN技术,它规定了一系列的协议标准。

1.2工作原理IPSec可以实现以下4项功能:①数据机密性:IPSec发送方将包加密后再通过网络发送。

②数据完整性:IPSec可以验证IPSec发送方发送的包,以确保数据传输时没有被改变。

③数据认证:IPSec接受方能够鉴别IPsec包的发送起源。

此服务依赖数据的完整性。

④反重放:IPSec接受方能检查并拒绝重放包。

IPSec主要由以下协议组成:一、认证头(AH),为IP数据报提供无连接数据完整性、消息认证以及防重放攻击保护;二、封装安全载荷(ESP),提供机密性、数据源认证、无连接完整性、防重放和有限的传输流(traffic-flow)机密性;三、安全关联(SA),提供算法和数据包,提供AH、ESP操作所需的参数。

四、密钥协议(IKE),提供对称密码的钥匙的生存和交换。

1.3协议用途VPN作为一项成熟的技术,广泛应用于组织总部和分支机构之间的组网互联,其利用组织已有的互联网出口,虚拟出一条“专线”,将组织的分支机构和总部连接起来,组成一个大的局域网。

VPN用户访问内网资源还需为拨入到UTM25的用户分配一个虚拟的私有IP,使SSL VPN客户端的用户可以像局域网用户一样能正常访问局域网内的资源。

二、IPsec VPN在supernova测试仪中可应用的场景2.1网关模式测试仪同时模拟客户端和服务器,测试流量穿过受测设备(防火墙、交换机、路由器等),得到受测设备的性能。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IPSec VPN 典型配置实验【实验目的】1、理解IPSec (IP Security )协议在网络安全中的作用。

2、理解IP 层数据加密与数据源验证的原理。

3、掌握实现IPSec VPN 的典型配置方法。

【实验内容】1、 按实验一中图1-1搭建本地配置环境,通过Console 接口对A 和B 进行IPSec VPN 配置。

配置要求为:安全协议采用ESP 协议,加密算法采用DES ,验证算法采用SHA1-HMAC-96。

2、 按图2-1拓扑结构组网,在A 和B 之间建立一个安全隧道,对PC A 代表的子网(10.1.1.x )与PC B 代表的子网(10.1.2.x )之间的数据流进行安全保护。

3、 从子网A 向子网B 发送数据包,对配置结果进行验证。

【实验环境】1、 H3C SecPath 硬件防火墙两台。

2、 PC 个人计算机两台。

3、 Console 口配置电缆两根。

4、 RJ-45直通(或交叉)网线三根。

【实验参考步骤】1、按图2-1拓扑结构组网。

2、按实验一相应步骤建立本地配置环境并进入系统视图。

3、配置IPSec VPN第一步:配置 A 防火墙A 防火墙B Ethernet1/0 208.38.163.1 Ethernet1/0 208.38.162.1 Ethernet0/0 22.1.2.1 Ethernet0/0 22.1.1.1 PC A : 22.1.1.2 PC B : 22.1.2.2 图2-1 IPSec VPN 组网图(1)定义ethernet 0/0(LAN口)为内部安全区域接口。

[H3C] firewall zone trust[H3C -zone-trust] add interface ethernet 0/0[H3C]quit定义ethernet 1/0(W AN口)为外部广域网接口。

[H3C] firewall zone untrust[H3C -zone-untrust] add interface ethernet 1/0[H3C]quit(2)配置一个访问控制列表,定义由子网10.1.1.x去子网10.1.2.x的数据流。

[H3C] acl number 3101[H3C-acl-adv-3101]rule permit ip source 10.1.1.0 0.0.0.255 destination10.1.2.0 0.0.0.255[H3C-acl-adv-3101] rule deny ip source any destination any(3)配置到PC B的静态路由。

[H3C] ip route-static 10.1.2.0 255.255.255.0 202.38.162.1(4)创建名为tran1的安全提议。

[H3C] ipsec proposal tran1(5)报文封装形式采用隧道视图。

[H3C-ipsec-proposal-tran1] encapsulation-mode tunnel(6)安全协议采用ESP协议。

[H3C-ipsec-proposal-tran1] transform esp(7)选择算法。

[H3C-ipsec-proposal-tran1] esp encryption-algorithm des[H3C-ipsec-proposal-tran1] esp authentication-algorithm sha1(8)退回到系统视图。

[H3C-ipsec-proposal-tran1] quit(9)创建一条安全策略,协商方式为manual。

[H3C] ipsec policy map1 10 manual(10)引用访问控制列表。

[H3C-ipsec-policy-manual-map1-10] security acl 3101(11)引用安全提议。

[H3C-ipsec-policy-manual-map1-10] proposal tran1(12)设置对端地址。

[H3C-ipsec-policy-manual-map1-10] tunnel remote 202.38.162.1(13)设置本端地址。

[H3C-ipsec-policy-manual-map1-10] tunnel local 202.38.163.1(14)设置SPI。

[H3C-ipsec-policy-manual-map1-10] sa spi outbound esp 12345[H3C-ipsec-policy-manual-map1-10] sa spi inbound esp 54321(15)设置密钥。

[H3C-ipsec-policy-manual-map1-10] sa string-key outbound esp abcdefg[H3C-ipsec-policy-manual-map1-10] sa string-key inbound esp gfedcba[H3C-isec-policy-manual-map1-10] quit(16)配置本端以太网口的IP地址(Ethernet0/0)[H3C] interface ethernet 0/0[H3C-Ethernet0/0] ip address 10.1.1.1 255.255.255.0(17)配置本端广域网口的IP地址(Ethernet1/0)。

[H3C]interface ethernet 1/0[H3C-Ethernet1/0] ip address 202.38.163.1 255.0.0.0(18)应用安全策略组。

[H3C-Ethernet1/0] ipsec policy map1(19)保存当前设置[H3C]save第二步:配置B(1)配置ethernet 0/0(LAN口)为内部安全区域接口。

[H3C] firewall zone trust[H3C -zone-trust] add interface ethernet 0/0[H3C]quit配置ethernet 1/0(W AN口)为外部广域网接口。

[H3C] firewall zone untrust[H3C -zone-untrust] add interface ethernet 1/0[H3C]quit(2)配置一个访问控制列表,定义由子网10.1.2.x去子网10.1.1.x的数据流。

[QuidwayB] acl number 3101[QuidwayB-acl-adv-3101] rule permit ip source 10.1.2.0 0.0.0.255 destination10.1.1.0 0.0.0.255[QuidwayB] rule deny ip source any destination any(3)配置到PC A的静态路由。

[QuidwayB] ip route-static 10.1.1.0 255.255.255.0 202.38.163.1(4)创建名为tran1的安全提议。

[QuidwayB] ipsec proposal tran1(5)报文封装形式采用隧道模式。

[QuidwayB-ipsec-proposal-tran1] encapsulation-mode tunnel(6)安全协议采用ESP协议。

[QuidwayB-ipsec-proposal-tran1] transform esp(7)选择算法。

[QuidwayB-ipsec-proposal-tran1] esp encryption-algorithm des[QuidwayB-ipsec-proposal-tran1] esp authentication-algorithm sha1(8)退回到系统视图。

[QuidwayB-ipsec-proposal-tran1] quit(9)创建一条安全策略,协商方式为manual。

[QuidwayB] ipsec policy use1 10 manual(10)引用访问控制列表。

[QuidwayB-ipsec-policyl-manual-use1-10] security acl 3101(11)引用安全提议。

[QuidwayB-ipsec-policyl-manual-use1-10] proposal tran1(12)设置对端地址。

[QuidwayB-ipsec-policyl-manual-use1-10] tunnel remote 202.38.163.1(13)设置本端地址。

[QuidwayB-ipsec-policyl-manual-use1-10] tunnel local 202.38.162.1(14)设置SPI 。

[QuidwayB-ipsec-policyl-manual-use1-10] sa spi outbound esp 54321[QuidwayB-ipsec-policyl-manual-use1-10] sa spi inbound esp 12345(15)设置密钥。

[QuidwayB-ipsec-policyl-manual-use1-10] sa string-key outbound esp gfedcba[QuidwayB-ipsec-policyl-manual-use1-10] sa string-key inbound esp abcdefg[QuidwayB-ipsec-policyl-manual-use1-10] quit(16)配置本端以太网口的IP地址(Ethernet0/0)[H3C]interface ethernet 0/0[H3C-Ethernet0/0] ip address 10.1.2.1 255.255.255.0(17)配置本端广域网口的IP地址(Ethernet1/0)。

[QuidwayB] interface ethernet 1/0[QuidwayB-Ethernet1/0] ip address 202.38.162.1 255.0.0.0(18)应用安全策略组。

[QuidwayB-Ethernet1/0] ipsec policy use1(19)保存当前设置[H3C]save第三步:配置PC机的IP地址(1)PC A的IP:10.1.1.2(2)PC B的IP:10.1.2.2以上配置完成后,A和B之间的安全隧道就建立好了。

子网10.1.1.x与子网10.1.2.x之间的数据流将被加密传输。

4、进行数据加密传输验证(1)从PC A发ping 命令,逐级验证到PC B。