Cisco网络设备安全检查和配置列表

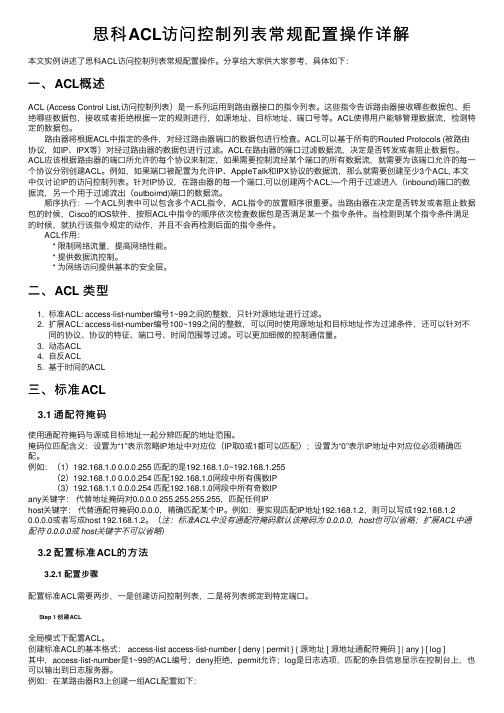

思科ACL访问控制列表常规配置操作详解

思科ACL访问控制列表常规配置操作详解本⽂实例讲述了思科ACL访问控制列表常规配置操作。

分享给⼤家供⼤家参考,具体如下:⼀、ACL概述ACL (Access Control List,访问控制列表)是⼀系列运⽤到路由器接⼝的指令列表。

这些指令告诉路由器接收哪些数据包、拒绝哪些数据包,接收或者拒绝根据⼀定的规则进⾏,如源地址、⽬标地址、端⼝号等。

ACL使得⽤户能够管理数据流,检测特定的数据包。

路由器将根据ACL中指定的条件,对经过路由器端⼝的数据包进⾏检査。

ACL可以基于所有的Routed Protocols (被路由协议,如IP、IPX等)对经过路由器的数据包进⾏过滤。

ACL在路由器的端⼝过滤数据流,决定是否转发或者阻⽌数据包。

ACL应该根据路由器的端⼝所允许的每个协议来制定,如果需要控制流经某个端⼝的所有数据流,就需要为该端⼝允许的每⼀个协议分别创建ACL。

例如,如果端⼝被配置为允许IP、AppleTalk和IPX协议的数据流,那么就需要创建⾄少3个ACL, 本⽂中仅讨论IP的访问控制列表。

针对IP协议,在路由器的每⼀个端⼝,可以创建两个ACL:—个⽤于过滤进⼊(inbound)端⼝的数据流,另⼀个⽤于过滤流出(outboimd)端⼝的数据流。

顺序执⾏:—个ACL列表中可以包含多个ACL指令,ACL指令的放置顺序很重要。

当路由器在决定是否转发或者阻⽌数据包的时候,Cisco的IOS软件,按照ACL中指令的顺序依次检査数据包是否满⾜某⼀个指令条件。

当检测到某个指令条件满⾜的时候,就执⾏该指令规定的动作,并且不会再检测后⾯的指令条件。

ACL作⽤: * 限制⽹络流量,提⾼⽹络性能。

* 提供数据流控制。

* 为⽹络访问提供基本的安全层。

⼆、ACL 类型1. 标准ACL: access-list-number编号1~99之间的整数,只针对源地址进⾏过滤。

2. 扩展ACL: access-list-number编号100~199之间的整数,可以同时使⽤源地址和⽬标地址作为过滤条件,还可以针对不同的协议、协议的特征、端⼝号、时间范围等过滤。

常用网络设备(华为思科港湾HP)巡检命令大全

网络设备安全巡检命令参考为了提高安全巡检工作效率,快速完成对网络设备交换机、路由器和防火墙的例行巡检,建议利用SecureCRT终端登录管理工具及拷贝粘贴批处理命令脚本快速完成网络设备巡检数据采集工作。

客户设备本地或远程登录统一采用SecureCRT工具,对所有巡检客户网络设备预先编辑好登录脚本,方便后期巡检和维护快速登录客户设备。

对要巡检的客户采用以下批处理执行命令快速完成数据采集任务。

在执行以下批处理命令前先使用SecureCRT软件设置log session 到一个新建txt文件,然后选取全部以下命令拷贝粘贴到设备特权模式"#"下,以下命令所显示的信息会自动发送到新建的txt文件里。

目录1CISCO网络设备例行巡检数据采集任务 (3)1.1CISCO交换机 (3)1.2CISCO 路由器 (3)1.3CISCO 防火墙 (4)1.4CISCO网络设备巡检命令解释 (5)2华为网络设备例行巡检数据采集任务 (7)2.1华为交换机 (7)2.2华为路由器 (7)2.3华为网络设备巡检命令解释 (7)3H3C网络设备例行巡检数据采集任务 (7)3.4H3C交换机 (7)3.5H3C 路由器 (7)3.6H3C网络设备巡检命令解释 (7)4港湾网络设备例行巡检数据采集任务 (8)4.7港湾交换机 (8)4.8港湾路由器 (9)4.9港湾网络设备巡检命令解释 (9)5HP网络设备例行巡检数据采集任务 (9)5.10HP交换机 (9)5.11HP 路由器 (9)5.12HP网络设备巡检命令解释 (9)1CISCO网络设备例行巡检数据采集任务1.1 CISCO交换机================================================================== terminal length 0show runnshow vershow ip socketshow ip socket detailshow tcpshow clockshow vtp statusshow vtp passshow env allshow inventoryshow spanning rootshow spanning blockshow spanningshow cdp neishow cdp nei detshow arpshow mac-address-tabledir all-show inter statusshow inter summshow inter | i errors|FastEthernet|GigabitEthernetclear countersshow proc cpu | ex 0.00%show proc memshow debugsh loggingshow ip routeterminal length 451.2 CISCO 路由器===================================================================== terminal length 0show vershow runnshow clockshow tcp brief allshow tcpshow env allshow inventoryshow cdp neishow cdp nei detshow arpdir all-show interfaceshow inter summshow inter | i errors|FastEthernet|GigabitEthernet|Serialclear countersshow proc cpu hisshow proc cpu | ex 0.00%show proc memshow debugshow access-listsh loggingshow ip routeterminal length 451.3 CISCO 防火墙====================================================================== terminal pager 0show runnshow vershow clockshow nameifshow inventoryshow resource usageshow asp dropshow conn countshow xlate countshow firewallshow perfmon detailshow ip audit countdir all-show interfaceshow inter | i errors|FastEthernet|GigabitEthernet|Serialclear countersshow cpu usashow memshow debugshow access-listsh loggingshow routeshow local-hostterminal pager 241.4 CISCO网络设备巡检命令解释====================================================================== 1terminal length 0 ;设置终端显示行数不做限制(使所有show命令完全显示,不做暂停)2show running-config ;查看当前设备配置3show version ;查看IOS版本信息及设备正常运行时间4show clock ;查看设备时钟信息5show tcp brief all ;查看当前设备开发的TCP服务状态6show vtp status ;查看交换机vtp配置模式7show vtp password ;查看交换机vtp配置口令8show env all ;查看设备温度,电源和风扇运转参数及是否报警(注意:中高端设备不带参数all)9show inventory ;调取设备内部板卡出厂模块型号及序列号(可作为资产梳理和设备维保依据)10show spanning-tree root ;查看交换机生成树根位置11show spanning-tree block ;查看交换机block端口12show spanning-tree ;查看全部VLAN生成树信息13show cdp neighbors ;查看邻接cisco设备基本信息14show cdp neighbors detail ;查看邻接cisco设备详细信息15show mac-address-table ;通过查看MAC 地址表信息,确认目的MAC地址是否正确。

2024版Cisco IPSec VPN配置详解

•IPSec VPN 基本概念与原理•Cisco 设备IPSec VPN 配置准备•IKE 协商过程详解•IPSec 数据传输过程详解•Cisco 设备IPSec VPN 高级配置技巧•故障诊断与排除方法分享•总结与展望目录01IPSec VPN基本概念与原理IPSec VPN定义及作用定义作用密钥管理技术通过IKE (Internet Key Exchange )协议进行密钥的协商和管理,确保密钥的安全性和一致性。

工作原理IPSec VPN 通过在IP 层实现加密和认证,为上层应用提供透明的安全通信服务。

它使用AH (认证头)和ESP (封装安全载荷)两种协议来提供安全保护。

加密技术通过对数据进行加密,确保数据在传输过程中的机密性。

认证技术通过对数据和通信实体进行认证,确保数据的完整性和来源的合法性。

工作原理与关键技术0102AH (Authenti…ESP (Encapsu…IKE (Interne…SA (Security…SPD (Securit…030405相关术语解析02Cisco设备IPSec VPN配置准备根据实际需求选择支持IPSec VPN 功能的Cisco 路由器或防火墙设备,如ASA 5500系列、ISR G2系列等。

路由器/防火墙确保设备具备足够的处理能力和内存,以支持VPN 隧道的建立和数据加密/解密操作。

处理器与内存为设备配置足够的存储空间,用于保存配置文件、日志等信息。

存储根据网络拓扑和连接需求,选择适当的接口类型和数量,如以太网接口、串行接口等,并配置相应的模块。

接口与模块设备选型与硬件配置软件版本及许可证要求软件版本确保Cisco设备上运行的软件版本支持IPSec VPN功能,并建议升级到最新的稳定版本。

许可证某些高级功能可能需要额外的许可证支持,如高级加密标准(AES)等。

在购买设备时,请确认所需的许可证是否已包含在内。

软件更新与补丁定期从Cisco官方网站下载并安装软件更新和补丁,以确保设备的稳定性和安全性。

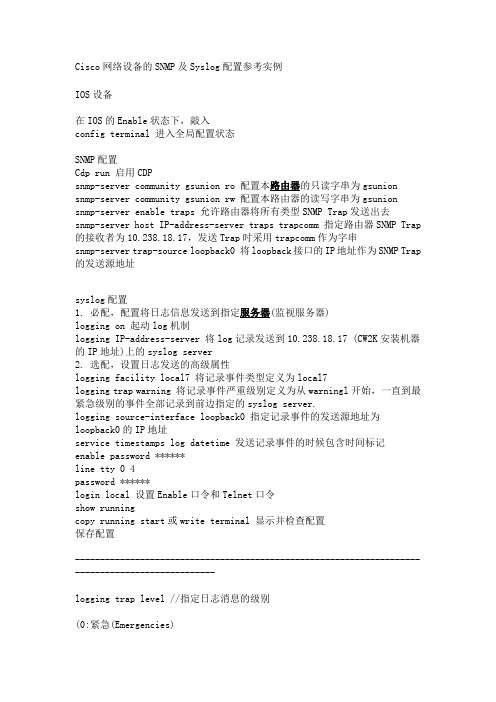

Cisco网络设备的SNMP及Syslog配置参考实例

Cisco网络设备的SNMP及Syslog配置参考实例IOS设备在IOS的Enable状态下,敲入config terminal 进入全局配置状态SNMP配置Cdp run 启用CDPsnmp-server community gsunion ro 配置本路由器的只读字串为gsunion snmp-server community gsunion rw 配置本路由器的读写字串为gsunion snmp-server enable traps 允许路由器将所有类型SNMP Trap发送出去snmp-server host IP-address-server traps trapcomm 指定路由器SNMP Trap 的接收者为10.238.18.17,发送Trap时采用trapcomm作为字串snmp-server trap-source loopback0 将loopback接口的IP地址作为SNMP Trap 的发送源地址syslog配置1. 必配,配置将日志信息发送到指定服务器(监视服务器)logging on 起动log机制logging IP-address-server 将log记录发送到10.238.18.17 (CW2K安装机器的IP地址)上的syslog server2. 选配,设置日志发送的高级属性logging facility local7 将记录事件类型定义为local7logging trap warning 将记录事件严重级别定义为从warningl开始,一直到最紧急级别的事件全部记录到前边指定的syslog server.logging source-interface loopback0 指定记录事件的发送源地址为loopback0的IP地址service timestamps log datetime 发送记录事件的时候包含时间标记enable password ******line tty 0 4password ******login local 设置Enable口令和Telnet口令show runningcopy running start或write terminal 显示并检查配置保存配置-------------------------------------------------------------------------------------------------logging trap level //指定日志消息的级别(0:紧急(Emergencies)1:告警(Alerts)2:严重的(Critical)3:错误(Errors)4:警告(Warnings)5:通知(Notifications)6:信息(Informational)7:调试(Debugging))logging trap 7 //把调试信息设置为Debug级,记录FTP命令和WWW的URL另外可用logging facility命令更改设备号,PIX默认为local4(20)//facility标识, RFC3164 规定的本地设备标识为 local0 - local7这个是对设备的重要性进行标识而已,跟日志本身没有关系,用默认的local7即可.syslog要考虑的主要是哪些日志需要发送到日志服务器上,即日志等级,使用如下命令:device(config)#logging trap warning //日志记录级别,可用"?"查看详细内容• emergency—Logs only emergency events.• alert—Logs alert and more severe events.• critical—Logs critical and more severe events.• error—Logs error and more severe events.• warning—Logs warning and more severe events.• notice—Logs notice and more severe events.• informational—Logs informational and more severe events.• debug—Logs all events, including debug events.为了防止日志量太大,一般设置成warning就行了。

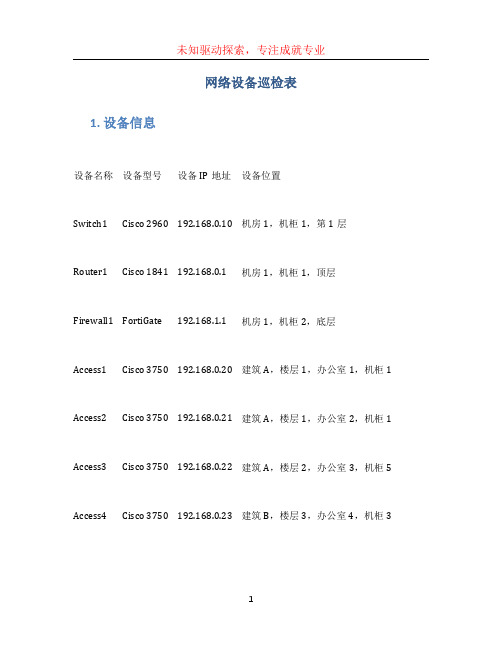

网络设备巡检表

网络设备巡检表1. 设备信息设备名称设备型号设备IP地址设备位置Switch1 Cisco 2960 192.168.0.10 机房1,机柜1,第1层Router1 Cisco 1841 192.168.0.1 机房1,机柜1,顶层Firewall1 FortiGate 192.168.1.1 机房1,机柜2,底层Access1 Cisco 3750 192.168.0.20 建筑A,楼层1,办公室1,机柜1 Access2 Cisco 3750 192.168.0.21 建筑A,楼层1,办公室2,机柜1 Access3 Cisco 3750 192.168.0.22 建筑A,楼层2,办公室3,机柜5 Access4 Cisco 3750 192.168.0.23 建筑B,楼层3,办公室4,机柜32. 巡检内容2.1. 物理巡检在进行物理巡检时,需要注意以下事项:•检查设备的外部连接是否牢固,包括电源、网线、光纤连接等。

•检查设备的指示灯状态,确保其正常工作。

•检查设备是否有异常噪声、异味或过热现象。

2.2. 系统巡检在进行系统巡检时,需要注意以下事项:•登录设备系统,检查设备的运行状态。

•检查设备的CPU利用率、内存利用率、接口流量等指标,确保设备正常工作。

•检查设备的日志信息,查看是否有错误或警告信息。

•检查设备的配置文件是否正确,并备份最新的配置文件。

•检查设备的带外管理是否可用,确保远程管理的连通性。

2.3. 网络巡检在进行网络巡检时,需要注意以下事项:•检查网络设备之间的连通性,包括ping测试和traceroute测试。

•检查设备之间的链路状态,包括端口状态、链路速率等。

•检查设备之间的路由表,确保路由信息正确。

•检查设备的ACL配置,确保网络安全性。

•检查设备的QoS配置,确保网络性能。

3. 巡检结果记录根据巡检内容,记录巡检结果如下:设备名称巡检项目巡检结果Switch1 物理巡检正常系统巡检正常网络巡检正常Router1 物理巡检正常系统巡检正常网络巡检正常Firewall1 物理巡检正常系统巡检正常网络巡检正常Access1 物理巡检正常系统巡检正常网络巡检正常Access2 物理巡检正常系统巡检正常网络巡检正常Access3 物理巡检正常系统巡检正常网络巡检正常Access4 物理巡检正常系统巡检正常网络巡检正常4. 改进建议根据巡检结果,提出改进建议如下:•开展定期物理巡检,确保设备外部连接牢固稳定。

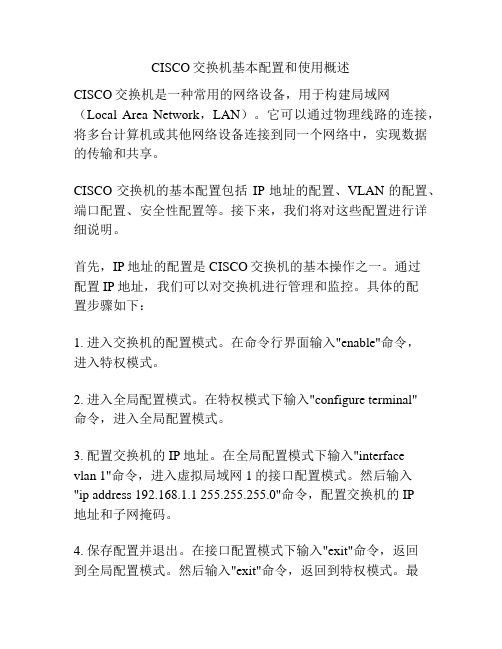

CISCO交换机基本配置和使用概述

CISCO交换机基本配置和使用概述CISCO交换机是一种常用的网络设备,用于构建局域网(Local Area Network,LAN)。

它可以通过物理线路的连接,将多台计算机或其他网络设备连接到同一个网络中,实现数据的传输和共享。

CISCO交换机的基本配置包括IP地址的配置、VLAN的配置、端口配置、安全性配置等。

接下来,我们将对这些配置进行详细说明。

首先,IP地址的配置是CISCO交换机的基本操作之一。

通过配置IP地址,我们可以对交换机进行管理和监控。

具体的配置步骤如下:1. 进入交换机的配置模式。

在命令行界面输入"enable"命令,进入特权模式。

2. 进入全局配置模式。

在特权模式下输入"configure terminal"命令,进入全局配置模式。

3. 配置交换机的IP地址。

在全局配置模式下输入"interfacevlan 1"命令,进入虚拟局域网1的接口配置模式。

然后输入"ip address 192.168.1.1 255.255.255.0"命令,配置交换机的IP地址和子网掩码。

4. 保存配置并退出。

在接口配置模式下输入"exit"命令,返回到全局配置模式。

然后输入"exit"命令,返回到特权模式。

最后输入"copy running-config startup-config"命令,保存配置到闪存中。

其次,VLAN的配置是CISCO交换机的关键配置之一。

通过配置VLAN,我们可以将交换机的端口划分为不同的虚拟局域网,实现数据的隔离和安全。

1. 进入交换机的配置模式。

同样,在特权模式下输入"configure terminal"命令,进入全局配置模式。

2. 创建VLAN。

在全局配置模式下输入"vlan 10"命令,创建一个编号为10的VLAN。

ciscoap配置手册详解

ciscoap配置手册详解你还在为不知道ciscoap配置手册详解而烦恼么?接下来是小编为大家收集的ciscoap配置手册详解教程,希望能帮到大家。

ciscoap配置手册详解的方法cisco ap配置手册Cisco AP的配置方法主要有控制台端口登录、远程登录(如Telnet/SSH等)、Web浏览器等,后两种方式均需要获取或设置一个IP方可登录。

一般情况下,AP设置IP地址的方法有按默认方式获取,配置DHCP方式获取,使用IPSU(IP Setup Utility),使用控制台端口等。

实际上对Cisco AP来讲,配置的最简单的方法就是使用Web浏览器方式即GUI方式。

Cisco AP有两种基本GUI界面,一种是支持IOS GUI,如Arionet 1100系列;一种是VxWorks GUI,如Arionet 350的AP和网桥;而Arionet 1200系列可以支持这两种GUI界面。

如下图Cisco Aironet 1100系列AP GUI配置界面:除了GUI和远程登录方式外,CLI(命令行)也是Cisco AP经常使用的配置方式。

GUI的配置方法比较简单,因篇幅所限,不再作介绍。

下面我们在CLI(命令行)模式下对Cisco AP进行配置。

Cisco AP的IOS的CLI(命令行)的配置模式有:用户模式、特权模式、全局模式、接口模式、线路模式等等,它的命令提示符、基本配置命令与基于Cisco IOS系统的路由器和交换机CLI的模式也基本相同,如果您对各种模式还不熟悉,请您参照路由器和交换机的基本模式配置章节。

1、配置主机名注意:hostname name命令中的name名称必须符合ARPANET 主机名的规则,最多为63个字符,并且必须以一个字母开头,结尾必须是一个字母或数字,中间只能是字母、数字或连接符。

2、配置IP地址为了实现对设备的远程管理,我们通常需要对设备配置管理地址,对于AP来说,我们可以通过配置AP的BVI地址来实现。

Cisco Packet Tracer路由器配置

上一页

下一页

返回本章首页

第4章

DTE

(数据终端设备)

广域网接入

常见的DTE与DCE之间 的连接标准:

★ EIA/TIA-232

★ V.35

DCE

服务供应商 (数据通讯设备)

上一页

上一页

下一页

返回本章首页

第4章

(9)删除路由表信息

ryl1 # show ip route (查看ryl1的静态路由配置) ryl1(config)#no ip route 172.16.3.0 255.255.255.0 172.16.2.2 (删除到目的网172.16.3.0静态路由。下一跳地址 172.16.2.2)

1) R 表示RIP协议,O 表示OSPF协议,S 表示静态路由协 议,C代表直接相连的网段;

2)172.16.1.0 /16:表示目标网段的IP地址和子网掩码; 3)[120/1]:120表示RIP协议的管理距离默认为120,1是该 路由的度量值,即跳数; 4) via :经由的意思; 5)172.16.3.1 :表示从当前路由器出发到达目标网的下一 跳点的IP地址; 6)00:00:24:表示该条路由产生的时间; 7)Serial0/0/0:表示该条路由使用的接口。

第4章

1、路由器的工作原理

2、配置静态路由 3、配置动态路由

上一页

下一页

返回本章首页

第4章

一、路由器的工作原理

路由器属于网络层设备,能够根据IP包头的信息, 选择一条最佳路径,将数据包转发出去,以实现不同网段 的主机之间的互相访问。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco网络设备安全检查和配置列表

前言:本文档简单描述关于Cisco网络设备(路由器和交换机)的常规安全配

置,旨在提示用户加强网络设备的安全配置。在开始本文档前,有几点需要说明:

如果条件允许的话,所有的设备都应该采用最新的IOS或者COS。如果能够采

用静态路由的话,尽量采用静态路由;动态路由方面的安全配置未在本文档之内。

一、路由器检查列表:

□

路由器的安全策略是否有备案,核查并且实施

□

路由器的IOS版本是否是最新

□

路由的配置文件是否有离线备份,并且对备份文件的访问有所限制

□

路由器的配置是否有清晰的说明和描述

□

路由器的登陆用户和密码是否已经配置

□

密码是否加密,并且使用secret密码

□

secret密码是否有足够的长度和复杂度,难以猜测

□

通过Console,Aux,vty的访问是否有所限制

□

不需要的网络服务和特性是否已关闭

□

确实需要的网络服务是否已经正确安全的配置

□

未使用的接口和vty是否已经配置shutdown

□

有风险的接口服务是否已经禁用

□

网络中需要使用的协议和端口是否标识正确

□

访问控制列表是否配置正确

□

访问列表是否禁用了Internet保留地址和其他不适当的地址

□

是否采用静态路由

□

路由协议是否配置了正确的算法

□

是否启用日志功能,并且日志内容清晰可查

□

路由器的时间和日期是否配置正确

□

日志内容是否保持统一的时间和格式

□

日志核查是否符合安全策略

□

是否启用SNMP,如果启用是否设置了复杂的strings和控制列表

二、IOS安全配置

1、 服务最小化

关闭所有不需要的服务,可以使用show proc命令来查看运行了那些服务。

通常来说以下服务不需要启动。

Small services (echo, discard, chargen, etc.)

- no service tcp-small-servers

- no service udp-small-servers

_ BOOTP - no ip bootp server

_ Finger - no service finger

_ HTTP - no ip http server

_ SNMP - no snmp-server

2、 登陆控制

Router(config)#line console 0

Router(config-line)#password xxx

Router(config-line)#exec-timeout 5 0

Router(config-line)#login

Router(config)#line aux 0

Router(config-line)#password xxx

Router(config-line)#exec-timeout 0 10

Router(config-line)#login

Router(config)#line vty 0 4

Router(config-line)#password xxx

Router(config-line)#exec-timeout 5 0

Router(config-line)#login

注:如果路由器支持的话,请使用ssh替代telnet;

3、 密码设置

Router(config)#service password-encryption

Router(config)#enable secret

4、 日志功能

Central(config)# logging on

Central(config)# logging IP(SYSLOG SERVER)

Central(config)# logging buffered

Central(config)# logging console critical

Central(config)# logging trap informational

Central(config)# logging facility local1

Router(config)# service timestamps log datetime localtime show-timezone msec

5、 SNMP的设置

Router(config)# no snmp community public ro

Router(config)# no snmp community private rw

Router(config)# no access-list 50

Router(config)# access-list 50 permit 10.1.1.1

Router(config)# snmp community xxx ro 50

Router(config)# snmp community yyy rw 50

注:xxx,yyy是你需要设置的community string,越是复杂越好,并且两都绝对不能一致。

10.1.1.1是你的snmp服务器,或者说是网管机器

6、 访问控制列表

访问控制列表是IOS中最有力的控制工具,根据网络实际情况进行严格

的配置,将使路由器达到很好的安全控制。以下仅列出通用配置,其他配置

需根据用户实际网络情况进行细化。

如果处于边界,则需要屏蔽以下地址段的IP包0.0.0.0/8, 10.0.0.0/8,

169.254.0.0/16,172.16.0.0/20, 192.168.0.0/16

屏蔽来自于127.0.0.0/8的IP包

屏蔽所有源目的地址相同的包

限制远程登陆源地址

Router(config)# no access-list 92

Router(config)# access-list 92 permit 14.2.10.1

Router(config)# access-list 92 permit 14.2.9.1

Router(config)# line vty 0 4

Router(config-line)# access-class 92 in