实验6_使用X-Scan进行系统漏洞和弱口令的检测

X-SCAN使用方法

扫描工具X-Scan使用教程(图)X-scan 是国内相当出名的扫描工具,是安全焦点又一力作。

完全免费,无需注册,无需安装(解压缩即可运行),无需额外驱动程序支持。

可以运行在Windows 9x/NT4/2000上,但在Windows 98/NT 4.0系统下无法通过TCP/IP堆栈指纹识别远程操作系统类型,在Windows 98系统下对Netbios信息的检测功能受限。

X-scan 采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能,提供了图形界面和命令行两种操作方式,扫描内容包括:远程操作系统类型及版本,标准端口状态及端口BANNER信息,SNMP信息,CGI漏洞,IIS漏洞,RPC漏洞,SSL漏洞,SQL-SERVER、FTP-SERVER、SMTP-SERVER、POP3-SERVER、NT-SERVER弱口令用户,NT服务器NETBIOS信息、注册表信息等。

扫描结果保存在/log/目录中,index_*.htm为扫描结果索引文件。

解压完后X-scan的目录中有以下几个目录及文件:xscan_gui.exe-- X-Scan for Windows 9x/NT4/2000 图形界面主程序xscan.exe -- X-Scan for Windows 9x/NT4/2000 命令行主程序使用说明.txt -- X-Scan使用说明oncrpc.dll -- RPC插件所需动态链接库libeay32.dll -- SSL插件所需动态链接库/dat/language.ini -- 多语言数据文件,可通过设置"LANGUAGE\SELECTED"项进行语言切换/dat/config.ini -- 用户配置文件,用于保存待检测端口列表、CGI漏洞检测的相关设置及所有字典文件名称(含相对路径)/dat/config.bak -- 备份配置文件,用于恢复原始设置/dat/cgi.lst -- CGI漏洞列表/dat/rpc.ini -- 用于保存RPC程序名称及漏洞列表/dat/port.ini -- 用于保存已知端口的对应服务名称/dat/*_user.dic -- 用户名字典文件,用于检测弱口令用户/dat/*_pass.dic -- 密码字典,用于检测弱口令用户/dat/os.finger -- 识别远程主机操作系统所需的操作系统特征码配置文件/dat/wry.dll -- "IP-地理位置"地址查询数据库文件/plugin -- 用于存放所有插件(后缀名为.xpn),插件也可放在xscan.exe所在目录的其他子目录中,程序会自动搜索。

实验报告五 使用x_can在主机系统和网络进行漏洞检测

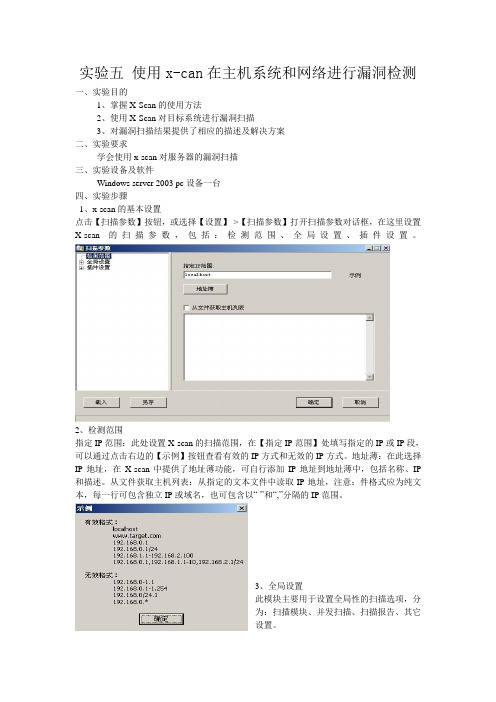

实验五使用x-can在主机系统和网络进行漏洞检测一、实验目的1、掌握X-Scan的使用方法2、使用X-Scan对目标系统进行漏洞扫描3、对漏洞扫描结果提供了相应的描述及解决方案二、实验要求学会使用x-scan对服务器的漏洞扫描三、实验设备及软件Windows server 2003 pc设备一台四、实验步骤1、x-scan的基本设置点击【扫描参数】按钮,或选择【设置】->【扫描参数】打开扫描参数对话框,在这里设置X-scan的扫描参数,包括:检测范围、全局设置、插件设置。

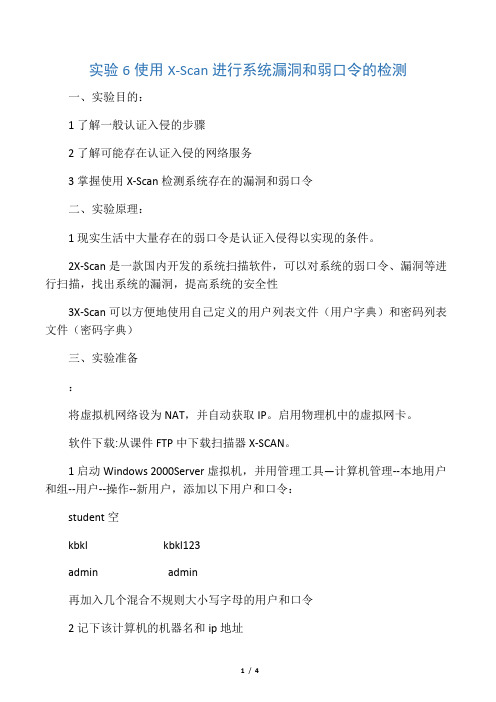

2、检测范围指定IP范围:此处设置X-scan的扫描范围,在【指定IP范围】处填写指定的IP或IP段,可以通过点击右边的【示例】按钮查看有效的IP方式和无效的IP方式。

地址薄:在此选择IP地址,在X-scan中提供了地址薄功能,可自行添加IP地址到地址薄中,包括名称、IP 和描述。

从文件获取主机列表:从指定的文本文件中读取IP地址,注意:件格式应为纯文本,每一行可包含独立IP或域名,也可包含以“-”和“,”分隔的IP范围。

3、全局设置此模块主要用于设置全局性的扫描选项,分为:扫描模块、并发扫描、扫描报告、其它设置。

4、并发扫描5、扫描报告扫描结束后生成的报告文件名,保存在LOG目录下。

扫描报告目前支持TXT、HTML和XML三种格式。

报告文件:指定扫描结束后保存的文件名。

报告文件类型:选择合适的报告文件格式。

保存主机列表:选中此项会将扫描的主机IP保存在一个列表文件中,通过下方的列表文件指定,默认提供一个文件名,也可自己指定。

扫描完成后自动生成并显示报告:默认选中,如果不选中,在扫描完成后需手工查看。

五、个人小结这次不仅学会了使用了一种软件,以前从来没有接触过,也完全不知道……虽然学网络管理的,平时却不会关注这方面的知识。

通过这门课,以后一定要对这方面多关注一点,以免什么都不知道。

不仅掌握了理论知识,对网络安全方面有了更深一层的了解……。

实验6_使用X-Scan进行系统漏洞和弱口令的检测

实验6使用X-Scan进行系统漏洞和弱口令的检测一、实验目的:1了解一般认证入侵的步骤2了解可能存在认证入侵的网络服务3掌握使用X-Scan检测系统存在的漏洞和弱口令二、实验原理:1现实生活中大量存在的弱口令是认证入侵得以实现的条件。

2X-Scan是一款国内开发的系统扫描软件,可以对系统的弱口令、漏洞等进行扫描,找出系统的漏洞,提高系统的安全性3X-Scan可以方便地使用自己定义的用户列表文件(用户字典)和密码列表文件(密码字典)三、实验准备:将虚拟机网络设为NAT,并自动获取IP。

启用物理机中的虚拟网卡。

软件下载:从课件FTP中下载扫描器X-SCAN。

1启动Windows 2000Server虚拟机,并用管理工具—计算机管理--本地用户和组--用户--操作--新用户,添加以下用户和口令:student空kbkl kbkl123admin admin再加入几个混合不规则大小写字母的用户和口令2记下该计算机的机器名和ip地址机器____microsof-553blc.workgroup_______________________________ip地址_______172.21.32.12_____________________3检查你所用计算机(物理机)与目标机器(虚拟机)的连通性:输入以下命令:ping <目标机器名或者ip地址>___________ping 172.21.63.57____________________________名四、实验步骤:1检查虚拟机的任务管理中是否有发现winupdate.exe程序(是一个病毒,会自动关闭IPC$等共享),先将它关闭,然后找到文件(C:\WINNT\system32\winupdate.exe)后将它删除。

2检查虚拟机是否有IPC$默认共享。

我的电脑->管理->系统工具->共享文件夹->共享如果没有,请启用它:开始->运行-> cmd ->net share ipc$3从课件ftp下载该软件X-Scan4退出杀毒实时监控后,将该软件解压至一个文件夹中,假设解压的位置在d:\xscan你解压的位置在____________c:\xscan________________________5查看doc\readme_cn.txt文件,找出实现以下功能的文件名:图形界面主程序:____ xscan_gui.exe___________________________用户名字典文件:________/dat/*.dic _________________________密码字典文件:__________/dat/*.dic ________________________6启动图形界面主程序,查看xscan的使用说明,找出菜单“设置”下面的扫描参数各个设置项的功能介绍:_________________________________________________________________ _____________________________________________________________________ _______________________________________________________7打开“扫描模块”,查看扫描模块中的选项。

X-scan扫描报告

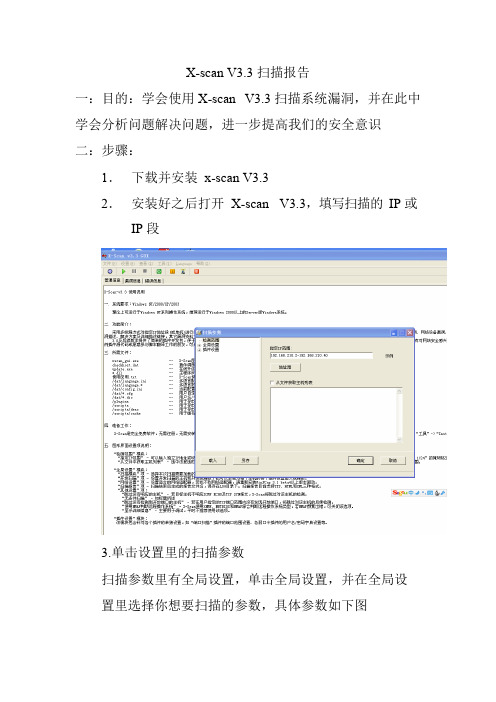

X-scan V3.3 扫描报告一:目的:学会使用X-scan V3.3 扫描系统漏洞,并在此中学会分析问题解决问题,进一步提高我们的安全意识二:步骤:1.2.下载并安装x-scan V3.3安装好之后打开X-scan V3.3,填写扫描的IP 或IP 段3.单击设置里的扫描参数扫描参数里有全局设置,单击全局设置,并在全局设置里选择你想要扫描的参数,具体参数如下图4.设置完毕之后,确定,单击工具栏的绿色三角形开始扫描;扫描的情况如下图5.扫描完成之后查看扫描报告,扫描报告如下X-Scan 检测报告------------------扫描时间2010-4-28 14:12:05 - 2010-4-28 14:16:07 检测结果-存活主机: 10-漏洞数量: 0-警告数量: 0-提示数量: 52主机列表192.168.210.2 (发现安全提示)192.168.210.4 (发现安全提示)192.168.210.14 (发现安全提示)192.168.210.11 (发现安全提示)192.168.210.17 (发现安全提示)192.168.210.3 (发现安全提示)192.168.210.10 (发现安全提示)192.168.210.21 (发现安全提示)192.168.210.6 (发现安全提示)192.168.210.5 (发现安全提示)详细资料+ 192.168.210.2 :. 开放端口列表:o netbios-ssn (139/tcp) (发现安全提示)o http (80/tcp) (发现安全提示)o epmap (135/tcp) (发现安全提示)o netbios-ns (137/udp) (发现安全提示)o ntp (123/udp) (发现安全提示). 端口"netbios-ssn (139/tcp)"发现安全提示:"netbios-ssn"服务可能运行于该端口.BANNER 信息:83NESSUS_ID : 10330. 端口"netbios-ssn (139/tcp)"发现安全提示:远程主机开放了445 端口,没有开放139 端口。

用X-SCAN进行网络安全扫描

实验报告扫描结果如下图所示:扫描结果如下:根据扫描出来的漏洞,发现可以利用网络执法官对这两台主机进行ARP攻击。

亲爱的朋友,上文已完,为感谢你的阅读,特加送另一篇范文,如果下文你不需要,可以下载后编辑删除,谢谢!道路施工方案1、工程概况2、编制说明及编制依据3、主要施工方法及技术措施3.1施工程序3.2施工准备3.3定位放线3. 4土方开挖3.5卵石路基施工3.6天然砾基层施工3. 7高强聚酯土工格楞3.8水泥稳定砂砾基层施工3.9路缘石施工3. 10玻璃纤维土工格栅施工3.11沥青面层施工3. 12降水施工4、质量控制措施5、雨季施工安排6、安全技术措施1.工程概况本项目建设的厂址位于新疆石河子市。

工程场地位于石河子高新技术开发区经七路西。

场地原为麦田,地势南高北低。

厂区道路连通各装置区域,并与经七路相连。

2.编制说明及编制依据为保质按时顺利完成厂区道路,根据工程施工招标文件、设计施工图,以及现场实际场地,并结合我公司多年来的现场施工经验编制此方案。

规范及标准:《沥青路面施工技术质量规范》 JTG F40-2004《工程测量规范》 GB50026-2007《建筑施工安全检查标准》JGJ59-1999;3.主要施工方法及技术措施3.1施工程序降水——施工测量——土方开挖——路基(卵石)整平——机械压实——天然砂砾基层——机械压实——高强聚酸土工格楞——浆砌卵石立缘石基础——水泥砂浆勾鏠——天然砂砾基层——机械压实——安装路缘石——水泥稳定砂砾底基层——玻璃纤维土工格楞——粗粒式沥青混凝土面层——中粒式沥青混凝土面层3.2施工准备熟悉图纸及规范,做好技术交底工作。

按图纸范围确定施工范围,标出外框范围线,清出障碍物。

联系施工需用材料、机械的进场工作。

根据业主提供的平面控制坐标点与水准控制点进行引测。

根据施工图规定的道路工程坐标点,进行测量放样的业内复合计算。

3.3定位放线根据现场实际情况,在道路两侧沿线间隔50m左右布置测量控制桩,轴线定位(坐标)桩与高程测量控制桩合用。

网络安全扫描器(X-Scan)的使用

网络安全扫描器(X-Scan)的使用一、实验目的1.对端口扫描和远程控制有一个初步的了解。

2.熟练掌握X-Scan扫描器的使用。

3.初步了解操作系统的各种漏洞,提高计算机安全方面的安全隐患意识。

二、实验内容1.使用X-Scan扫描器对实验网段进行扫描2.掌握DameWare的使用方法三、实验要求1.局域网连通,多台计算机2.X-Scan扫描器和DameWare四、实验学时:2学时五、实验原理X-Scan采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能。

扫描内容包括:远程服务类型、操作系统类型及版本,各种弱口令漏洞、后门、应用服务漏洞、网络设备漏洞、拒绝服务漏洞等20多个大类。

对于多数已知漏洞,给出了相应的漏洞描述、解决方案及详细描述链接。

1.X-Scan图形界面:图 12.扫描参数选择“设置(W)”->“扫描参数(Z)”。

图2“192.168.36.1-255,选择“检测范围”模块,如下图,在“指定IP范围”输入要扫描的IP地址范围,如:192.168.3.25-192.168.3.80”。

图33.设置“全局设置”模块(1)“扫描模块”项:选择本次扫描要加载的插件,如下图。

图4(2)“并发扫描”项:设置并发扫描的主机和并发线程数,也可以单独为每个主机的各个插件设置最大线程数。

如下图:图5(3)“扫描报告”项:在此模块下可设置扫描后生成的报告名和格式,扫描报告格式有txt、html、xml三种格式。

图6(4)“其他设置”项:使用默认选项图74.设置“插件设置”模块在“插件设置”模块中使用默认设置。

(1)端口相关设置:此模块中默认检测方式为TCP,也可选用SYN图8(2)SNMP相关设置图9(3)NETBIOS相关设置图10(4)漏洞检测脚本设置图11(5)CGI相关设置图12(6)字典文件设置图13设置完成后,点击确定。

5.开始扫描。

选择“文件(V)”->“开始扫描(W)”。

xscan[1]

![xscan[1]](https://img.taocdn.com/s3/m/07a1d081e53a580216fcfeb8.png)

6.2.3 操作实例:使用xscan 工具扫描局域网主机。

X-Scan是完全免费软件,无需注册,无需安装,采用多线程方式对指定IP地址段(或独立IP 地址)进行安全漏洞扫描,用以寻找本机漏洞和安全缺陷,保证单机或局域网安全。

在此,以网段192.168.0.1-192.168.0.100为例。

1.实验目的:●发现系统漏洞●扫描系统开放服务●扫描系统弱口令2.实验步骤:(1)在xscan文件夹目录下,双击xscan_gui.exe应用程序图标,如图1-1所示。

图1-1 xscan文件夹目录(2)在该软件主界面中,单击【设置】菜单,并执行【扫描参数】命令,如图1-2所示。

图1-3 设置扫描参数(3)在弹出的【扫描参数】窗口,右侧【指定IP地址范围】文本框内,输入IP 地址范围,如“192.168.0.1-100”,如图1-3所示。

图1-3 输入扫描ip范围(4)在【扫描参数】窗口中单击【全局设置】项,展开下级菜单如图1-4所示。

图1-4 显示全局设置(5)单击【全局设置】下的【扫描模块】项,启用相关扫描模块,如图1-5所示。

图1-5 勾选扫描项(6)单击【全局设置】下【并发扫描】项,设置最大并发主机数,最大并发线程数,如图1-6所示。

图1-6 并发扫描采用默认设置(9)单击【全局设置】下【扫描报告】项,在【报告文件】文本框中输入文件名text.html。

在【报告文件类型】下拉列表框中选择文件类型为HTML.并启用【扫描完成自动生成并显示报告】复选框,如图1-7所示。

图1-7 文件类型为HTML(10)单击【扫描参数】窗口中【全局设置】下【其他设置】项,启用【跳过没有响应的主机】、【跳过没有检测到开放端口的主机】和【使用NMAP判断远程操作系统】复选框,并单击确定,如图1-8所示。

图1-8 扫描参数窗口(11)单击工具栏【启动】按钮,如图1-11所示。

图1-9 主界面(12)扫描完成,扫描结果如图1-10所示。

网络安全技术实验报告

西安邮电大学通信与信息工程学院 网络安全技术实验报告专业班级: XXXXXXXXXXXXX 学生姓名: XXXXXX 学号(班内序号): XXXXXXXX (XX 号)年 月 日——————————————————————————装订线————————————————————————————————报告份数: 8实验三:网络扫描一.实验目的及要求:(1).理解扫描器的工作机制和作用。

(2).掌握利用扫描器进行主动探测、收集目标信息的方法。

(3).掌握使用漏洞扫描器检测远程或本地主机安全性漏洞。

二.实验环境:Windows 2000/XP平台、局域网环境。

扫描器软件:X-Scan、Superscan。

三.实验步骤:1).使用X-Scan扫描器扫描。

(1).下载并安装X-Scan扫描器。

(2).使用X-Scan对远程主机进行端口扫描,探测主机信息。

(3).对同一网段内的所有主机进行漏洞扫描。

(4).保存生成的HTML文件。

2).使用Superscan扫描:(1).下载并安装Superscan 。

(2).使用 Superscan对远程主机和本地主机进行端口扫描。

(3).保存生成的文件。

四.实验结果:X-scan:SuperScan:SuperScan Report - 05/28/14 10:38:28五.实验心得:通过本次试验,我们对网络扫描有了进一步的了解,通过动手实现其网络扫描,并且学会了X-scan及Superscan软件的安装,应用其对远程主机和本地主机的端口进行扫描,获取主机信息,利用这些漏洞实施系统入侵。

通过试验使我们更加深刻的理解了网络扫描的特点。

同时,在实验过程中,回顾书本上的理论知识,巩固了我们在课堂上学习的知识。

实验四:网络嗅探一.实验目的及要求:(1).理解网络嗅探的工作机制和作用。

(2).学习常用网络嗅探工具Sniffer和协议分析工具Wireshark的使用。

二.实验环境:Windows 2000/XP平台、局域网环境。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验使用进行系统漏洞和弱口令的检测

一、实验目的:

1了解一般认证入侵的步骤

2了解可能存在认证入侵的网络服务

3掌握使用检测系统存在的漏洞和弱口令

二、实验原理:

1现实生活中大量存在的弱口令是认证入侵得以实现的条件。

2是一款国内开发的系统扫描软件,可以对系统的弱口令、漏洞等进行扫描,找出系统的漏洞,提高系统的安全性

3可以方便地使用自己定义的用户列表文件(用户字典)和密码列表文件(密码字典)

三、实验准备:

将虚拟机网络设为,并自动获取。

启用物理机中的虚拟网卡。

软件下载:从课件中下载扫描器。

1启动虚拟机,并用管理工具—计算机管理本地用户和组用户操作新用户,添加以下用户和口令:

空

再加入几个混合不规则大小写字母的用户和口令

记下该计算机的机器名和地址

机器名

地址

检查你所用计算机(物理机)与目标机器(虚拟机)的连通性:

输入以下命令:

<目标机器名或者地址>

四、实验步骤:

1检查虚拟机的任务管理中是否有发现程序(是一个病毒,会自动关闭$等共享),先将它关闭,然后找到文件()后将它删除。

2检查虚拟机是否有$默认共享。

我的电脑>管理>系统工具>共享文件夹>共享如果没有,请启用它:开始 > 运行 > > $

3从课件下载该软件

4退出杀毒实时监控后,将该软件解压至一个文件夹中,假设解压的位置在 :\ 你解压的位置在:\

5查看文件,找出实现以下功能的文件名:

图形界面主程序:

用户名字典文件:*

密码字典文件:*

6启动图形界面主程序,查看的使用说明,找出菜单“设置”下面的扫描参数各个设置项的功能介绍:

7打开“扫描模块”,查看扫描模块中的选项。

要查找以下服务的弱口令,分别使用哪个相应的扫描模块?(通过右边的提示了解各模

块的功能。

如果没有该功能,注明“无”)

的$连接弱口令:

的弱口令:。