对Cisco IOS类型口令加密的改进

弱口令整改建议

弱口令整改建议弱口令是指密码设置过于简单或者容易被猜测的密码,容易被黑客利用进行暴力破解或者撞库攻击,从而导致账户信息被盗用或者系统被入侵。

为了保护个人隐私和信息安全,我们需要加强密码的安全性,避免使用弱口令。

下面是针对弱口令的整改建议,希望能帮助大家提高密码的安全性。

1. 密码长度应达到8位以上:密码的长度是影响密码安全性的重要因素之一,通常来说,密码长度越长,破解难度越大。

因此,建议密码长度设置为8位以上,尽量包含字母、数字和特殊字符的组合。

2. 避免使用常见密码:常见密码很容易被人猜测或者通过字典攻击破解,比如123456、password、qwerty等。

建议选择不容易被猜测到的密码,可以使用随机生成的密码或者包含特殊字符的组合密码。

3. 定期更换密码:即使密码很复杂,也建议定期更换密码,以增加破解的难度。

建议每3个月或者半年更换一次密码,并避免使用之前使用过的密码。

4. 不要使用个人信息作为密码:避免使用与个人信息相关的密码,比如生日、手机号码、姓名等。

个人信息很容易被他人获取,如果将其作为密码,就增加了密码被破解的风险。

5. 多因素认证:为了加强账户的安全性,可以启用多因素认证。

多因素认证通常需要提供两个或多个因素来验证身份,比如密码和手机验证码、指纹等。

即使密码被盗用,黑客也无法进行登录。

6. 避免使用连续或重复数字:连续的数字序列(如12345)或者重复的数字(如111111)都是非常弱的密码,容易被破解。

建议避免使用这种类型的密码。

7. 不要在多个网站使用相同的密码:如果在多个网站或应用中使用相同的密码,一旦其中一个账户被破解,其他账户的安全性也会受到威胁。

建议为每个网站或应用设置独立的密码。

8. 使用密码管理工具:对于多个网站或应用的密码管理,可以考虑使用密码管理工具。

密码管理工具可以帮助生成复杂的密码并储存,方便管理和使用。

9. 密码提示安全:密码提示是帮助我们记忆密码的重要辅助手段,但是如果密码提示太明显,也会给黑客提供线索。

cisco 路由器口令(密码)恢复(破解)

9.将第3步查到的登记码还原,一般为0x2102(即从闪存正常启动,并屏蔽中断),并激活所有端口(系统会将所有端口自动关闭):

cisco 路由器口令恢复:

口令恢复原理

Cisco 路由器可以保存几种不同的配置参数,并存放在不同的内存模块中。以Cisco 2500系列为例,其内存包括:ROM、闪存(Flash Memory)、不可变RAM(NVRAM)、RAM和动态内存(DRAM)五种。一般地,路由器启动时,首先运行ROM中的程序,进行系统自检及引导,然后运行闪存中的IOS,并在NVRAM中寻找路由器配置,并装入DRAM中。

路由器口令类别

● 有效加密口令(enabled secret password):安全级别最高的加密口令,在路由器的配置表中以密码的形式出现;

● 有效口令(enabled password):安全级别高的非加密口令,当没有设置有效加密口令时,使用该口令;

● 终端口令(console password):用于防止非法或未授权用户修改路由器配置的口令,在用户通过主控终端对路令进入EXEC状态, 键入Router#show config查看原路由器配置和未加密口令,建议此时立刻做一个文本备份文件,以免误操作将原路由器配置丢失; 再键入Router#configuration memory,将NVRAM模式中的参数表装入内存。

8.键入Router#configure terminal 命令进行配置,从配置表中找出(或改写)忘记的有效口令;更改完毕后一定要写入NVRAM中(Router#write memory(copy running-config startup-config)),否则会丢失路由器原配置,并且会使改写的口令无效。

口令恢复步骤

教你如何调试CISCO路由器

一、基本设置方式一般來说,可以用5种方式來设置路由器:1 .Console 口接终端或运行终端仿真软件的微机;2.AUX 口接MODEM,通过线与远方的终端或运行终端仿真软件的微机相连;3.通过Ethernet上的TFTP服务器;4.通过Ethernet上的TELNET程序:5.通过Ethernet上的SNMP网管工作站。

但路由器的第一次设置必须通过第一种方式进行,一般用超级终端通过口进行控制。

此时终端的硬件设置如下:波特率:9600数据位:8停止位:1奇偶校验:无二、命令操作CISCO路由器所用的操作系统是IOS.共有以下几种状态:1、router>在router>提示符下,路由器处于用户命令状态,这时用户可以看路由器的连接状态,访问其它网络和主机,但不能看到和更改路由器的设置内容。

此时输入?并回车,可以查看到在此状态下可以用的命令。

(IOS允许你在任何时候用这种方式査看在某种状态下可以用的命令)。

在敲入enable并回车后,按照系统提示输入密码,(在新的路由器第一次进行调试的时候不需要输入密码,直接回车即可)进入#提示符,就可以对路由器进行各种操作了。

2、router#路由器进入特权命令状态router#后,不但可以执行所有的用户命令,还可以看到和更改路由器的设置内容。

此时就可以对路由器的名字、密码等进行设置。

3、routcr(config)#在router#提示符下键入configure terminal.Hj现提示符router(config)#,此时路由器处丁全局设置状态,这时可以设置路由器的全局参数。

4、routcr(config-if)#;routcr(config-line)#;router(config-router)#;...路由器处丁•局部设置状态,这时可以设置路由器某个局部的参数。

5、路由器处J■- RXBOOT状态,在开机后60秒内按ctrl-brcak可进入此状态,这时路由器不能完成正常的功能,只能进行软件升级和手工引导。

CISCO路由器的IOS升级

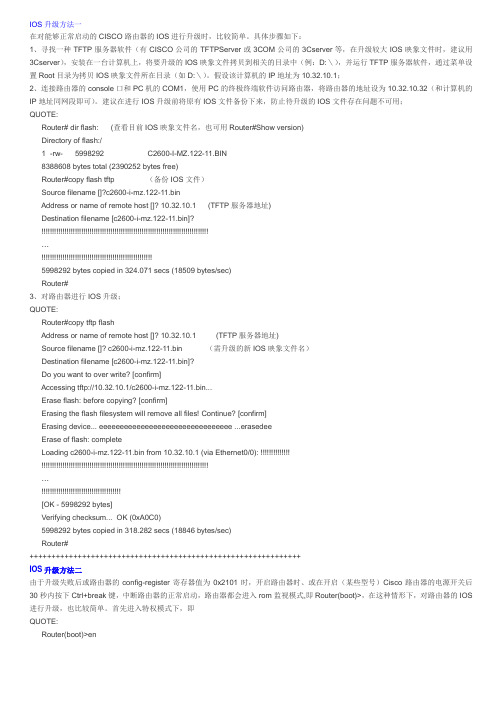

IOS升级方法一在对能够正常启动的CISCO路由器的IOS进行升级时,比较简单。

具体步骤如下:1、寻找一种TFTP服务器软件(有CISCO公司的TFTPServer或3COM公司的3Cserver等,在升级较大IOS映象文件时,建议用3Cserver),安装在一台计算机上,将要升级的IOS映象文件拷贝到相关的目录中(例:D:\),并运行TFTP服务器软件,通过菜单设置Root目录为拷贝IOS映象文件所在目录(如D:\)。

假设该计算机的IP地址为10.32.10.1;2、连接路由器的console口和PC机的COM1,使用PC的终极终端软件访问路由器,将路由器的地址设为10.32.10.32(和计算机的IP地址同网段即可)。

建议在进行IOS升级前将原有IOS文件备份下来,防止待升级的IOS文件存在问题不可用;QUOTE:Router# dir flash: (查看目前IOS映象文件名,也可用Router#Show version)Directory of flash:/1 -rw- 5998292 C2600-I-MZ.122-11.BIN8388608 bytes total (2390252 bytes free)Router#copy flash tftp (备份IOS文件)Source filename []?c2600-i-mz.122-11.binAddress or name of remote host []? 10.32.10.1 (TFTP服务器地址)Destination filename [c2600-i-mz.122-11.bin]?!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!…!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!5998292 bytes copied in 324.071 secs (18509 bytes/sec)Router#3、对路由器进行IOS升级;QUOTE:Router#copy tftp flashAddress or name of remote host []? 10.32.10.1 (TFTP服务器地址)Source filename []? c2600-i-mz.122-11.bin (需升级的新IOS映象文件名)Destination filename [c2600-i-mz.122-11.bin]?Do you want to over write? [confirm]Accessing tftp://10.32.10.1/c2600-i-mz.122-11.bin...Erase flash: before copying? [confirm]Erasing the flash filesystem will remove all files! Continue? [confirm]Erasing device... eeeeeeeeeeeeeeeeeeeeeeeeeeeeeeee ...erasedeeErase of flash: completeLoading c2600-i-mz.122-11.bin from 10.32.10.1 (via Ethernet0/0): !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!…!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!![OK - 5998292 bytes]Verifying checksum... OK (0xA0C0)5998292 bytes copied in 318.282 secs (18846 bytes/sec)Router#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++IOS升级方法二由于升级失败后或路由器的config-register寄存器值为0x2101时,开启路由器时、或在开启(某些型号)Cisco路由器的电源开关后30秒内按下Ctrl+break键,中断路由器的正常启动,路由器都会进入rom监视模式,即Router(boot)>,在这种情形下,对路由器的IOS 进行升级,也比较简单。

cisco packet tracer 答案

不添加地址。 添加逻辑地址。 添加物理地址。 添加进程的端口号。

20. TCP/IP 网络接入层有何作用?

选择两项任何站点在发送另一帧前必须等待的最短时间间隔以比特时间为测量单位任何站点在发送另一帧前必须等待的最长时间间隔以比特时间为测量单位插入帧中的96位负载填充位用于使其达到合法的帧大小帧之间传输的96位帧填充位用于实现正确同步可以让速度较慢的站点处理帧并准备下一帧的时间站点在发送另一帧前不得超过的最长时间间隔否则将视其为无法到达采用csmacd的网络中发生冲突时需要传输数据的主机在回退时间到期后做何反应

分组交换 网段扩展 广播域分段 根据逻辑编址选择最佳路径 根据物理编址选择最佳路径

8. 当路由器收到从一个网络发往另一个网络的数据包时,它会执行哪三个过程?(选择三项。)

通过解开第 2 层帧报头来解封第 3 层数据包 通过 IP 报头中的目的 MAC 地址在路由表中查找下一跳地址 解封第 3 层数据包时将第 2 层帧报头保持原样 通过 IP 报头中的目的 IP 地址在路由表中查找下一跳地址 将第 3 层数据包封装成新的第 2 层帧,并将该帧从送出接口转发出去 将第 3 层数据包封装成特殊的第 1 层帧,并将该帧转发到送出接口

第 3/84页

12.

请参见图示。从图中的路由表输出可得出什么结论?(选择两项。) 此路由器只有两个接口。 路由器接口尚未进入工作状态。 此路由器配置为将数据包转发到远程网络。 此路由器的 FastEthernet0/0 接口和 Serial0/0/0 接口配置了 IP 地址和 no shutdown 命令。 路由器收到的目的地址为 198.18.9.1 的 IP 数据包后,将从 Serial0/0/0 接口转发出去。

Cisco IOS 的登录密码以及权限分配设置

其实对于Secret 选项来说,密码肯定是会被加密的。

假设我要设置的密码为cisco

而这里的0 是指:我现在即将输入的密码是原始密码,是:cisco

而如果是5 的话:就是输入cisco 的MD5值:$1$XNRo$8FSa/XSF9DbmF6VbK6L6K

boot-end-marker

!

!

!

!

!

!

end

其原因是因为未给Level 7 的用户授权 Global Configuration 权利

现在我授权如下:

privilege Configure leve 7 interface

然后再Level 7 下,show run 可以看见如下:

关于Cisco IOS 的登录密码以及权限分配设置

enable password xxxx 初级密码,用于验证从用户模式到特权模式的验证

enable secret xxxxx MD5加密密码 用法同上

enabl password level xx 指定密码作用于哪个级别

enable secret level xx 作用同上

R2(config)#enable password ?

0 Specifies an UNENCRYPTED password will follow

7 Specifies a HIDDEN password will follow

username xxx privilege 7 secret xxxx

这种模式下:要登录必须这样:

R1>login

username:xxx

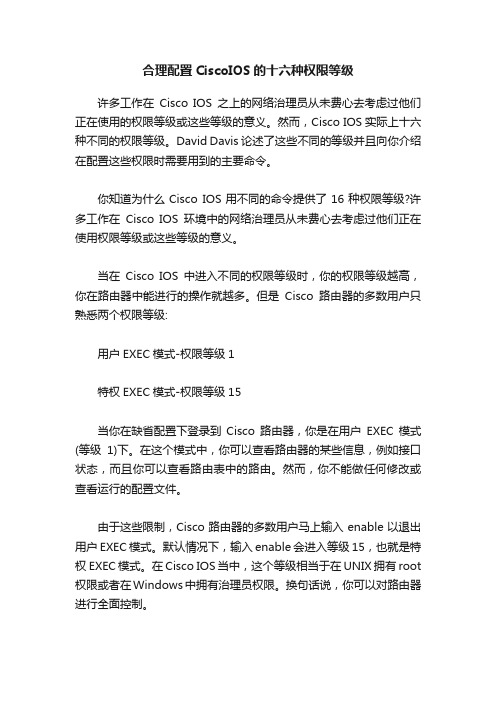

合理配置CiscoIOS的十六种权限等级

合理配置CiscoIOS的十六种权限等级许多工作在Cisco IOS之上的网络治理员从未费心去考虑过他们正在使用的权限等级或这些等级的意义。

然而,Cisco IOS实际上十六种不同的权限等级。

David Davis论述了这些不同的等级并且向你介绍在配置这些权限时需要用到的主要命令。

你知道为什么Cisco IOS用不同的命令提供了16种权限等级?许多工作在Cisco IOS环境中的网络治理员从未费心去考虑过他们正在使用权限等级或这些等级的意义。

当在Cisco IOS中进入不同的权限等级时,你的权限等级越高,你在路由器中能进行的操作就越多。

但是Cisco路由器的多数用户只熟悉两个权限等级:用户EXEC模式-权限等级1特权EXEC模式-权限等级15当你在缺省配置下登录到Cisco路由器,你是在用户EXEC模式(等级1)下。

在这个模式中,你可以查看路由器的某些信息,例如接口状态,而且你可以查看路由表中的路由。

然而,你不能做任何修改或查看运行的配置文件。

由于这些限制,Cisco路由器的多数用户马上输入enable以退出用户EXEC模式。

默认情况下,输入enable会进入等级15,也就是特权 EXEC模式。

在Cisco IOS当中,这个等级相当于在UNIX拥有root 权限或者在Windows中拥有治理员权限。

换句话说,你可以对路由器进行全面控制。

因为网络只是由少数人维护,他们每个人通常都有进入特权模式的口令。

但是在某些情况下,那些小型或中型公司会进一步增长,而权限问题会变得更加复杂。

许多时候,当有一个支持小组或不需要在路由器上进行过多访问的缺乏经验的治理员时问题就出现了。

或许他们只是需要连接到路由器以查看运行配置或重新设置接口。

在这种情况下,这些人会需要介于等级1到等级15之间的某个等级进行操作。

请记住最小权限原则:只赋予必需的最少的访问权限。

有很多可行的配置IOS用户和权限的方法,我无法在一篇文章中具体描述每一种方法。

Cascade密钥协商的改进方案

Cascade密钥协商的改进方案贾仁庆;吴晓富;朱卫平【摘要】With the rapid development of mobile Internetservices,information security for wireless communication is becoming a very im-portant research topic. Recently,there has been great interest in generating the shared secret key based on the physical layer security tech-niques,which could achieve the perfect secrecy combined with a one-time pad. Information reconciliation is a key step of secret key gen-eration. Cascade is the most famous reconciliation protocol duo to the high efficiency. However,Cascade is highly interactive protocol which makes it very sensitive to network latencies. In order to reduce the number of communications,a modifying strategy of Cascade is proposed by Abort-BINARY searching. Extensive simulation results show that the modifying strategy could ensure high efficiency of in-formation reconciliation and reduce the number of communications effectively.%随着移动互联网业务的快速发展,无线通信安全已成为一个重要课题。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

于 25 个字符 \n") ; } int main (int argc, char *argv []) {

fprintf (stderr, " Error.\n") ; exit (1) ; } printf (" %s%d" ," encrypted password:" ,passwd [0]) ; for (j = 1 ; j <= strlen (argv [1]) ; j++) { if (passwd [j] < 10) printf (" %d%d" ,0,passwd [j]) ; else if ( passwd [ j] < 16) printf ( " % d% x" ,0,passwd [j]) ; else printf (" %x" , passwd [j]) ;

int passwd [65] ,j; memset (passwd, 0, sizeof (passwd)) ; if ( argc ! = 2 || strlen (argv [1]) > 25 )

{ usage () ; exit (1) ;

} if (cdecrypt (argv [1] , passwd)) {

- 92 -

COMPUTING SECURITY TECHNIQUES

计算机安全技术

3915504B545C 的口令明文都是 cisco。只所以出现这种情况是 因为 cisco 设计的类型 7 加密算法是通过从一个 salt 常量抽取

值,对明文进行运算加密,然后生成密文字符串的。而从 salt 常量抽取值的取值点又是通过一个随机函数生成的,上面说 的密文头部两位数,实际上就是 salt 常量抽取值的取值点。在 上例中首两位数为 14,说明就是从 salt 常量的第 15 位开始抽 取值,这个 salt 常量的抽取点可以是从 0 到 51 的数字。但实 际情况是,cisco 的 IOS 在生成类型 7 密文时,随机函数生成 的随机值基本全都在 0 到 15 之间,也就是生成类型 7 密文 时,是从 salt 常量的 0 到 15 位之间抽取值。写破解软件的人 认为既然 cisco 的 IOS 随机值基本从 0-15 之间取,只要程序 能对 0-15 或稍微大于 15 的抽取值进行破解,就可以满足破

解的需要了,这就是为什么网上流行的破解软件最大只能破 解 salt 常量抽取位小于 25 的原因。

前面笔者介绍过,salt 常量的抽取点可以在 0-51 之间, 如果我们能够生成抽取点大于 25 的类型 7 密文,破解工具就 不能将它破解了。基于此,笔者编写了一个叫 ciscoenc 的小程 序,利用此程序,可以生成抽取值大于 25 的类型 7 口令密文 字符串。程序如下所示: CISCOENC.C #include <stdio.h> #include <ctype.h> #include <stdlib.h> char xsalt [] = {

0x64,0x73,0x66,0x64,0x3b,0x6b,0x66,0x6f, 0x41,0x2c,0x2e,0x69,0x79,0x65,0x77,0x72, 0x6b,0x6c,0x64,0x4a,0x4b,0x44,0x48,0x53, 0x55,0x42,0x73,0x67,0x76,0x63,0x61,0x36,

} printf (" \n") ; return 0; }

将程序编译成可执行文件 ciscoenc.exe 后,在命令行下输 入 ciscoenc cisco,就可以得到明文口令 cisco 的类型 7 加密结 果,如图 1 所示。加密结果为 381b1f4a5b58。

图1

得到加密结果后,登录进 cisco 设备,再配置模式,直接 输入

0x39,0x38,0x33,0x34,0x6e,0x63,0x78,0x76, 0x39,0x38,0x37,0x33,0x32,0x35,0x34,0x6b, 0x3b,0x66,0x67,0x38,0x37 }; int cdecrypt (char *dec_pw, int *enc_pw) { unsigned int seed, i; randomize () ; do { seed = random (45) ; if (seed < 25) seed += 25; } while ((seed+strlen (dec_pw)) > 53 ) ; enc_pw [0] =seed; for (i = 1 ; i <= strlen (dec_pw) ; i++) {

在 Cisco 的路由、交换设备中,IOS 口令按类型分有三种: (1) 类型 0 口令,service password-encryption 的状态是 no,设 置非特权口令时输入的是明文,或设置特权口令时用 enable password 后加明文口令生成特权密码,这时保存在配置文件中 的非特权或特权口令的密码就以明文方式保存。 (2) 类型 7 口令,当 service password-encryption 功能打开后,所有类型 0 口令就会被加密变成类型 7 口令,也就是通过加密算法对存 储在配置文件中的类型 0 口令字符串进行了加密,使其从明 文字符串变成密文字符串,密文口令字符串以 7 开始后加多 位数字组成,类型 7 口令是用可逆算法加密的。此外,使用 enable password 7 后加类型 7 密文字符串,或 password 7 后加 类型 7 密文字符串,也可以将类型 7 口令直接输入,这种方 式输入的口令,不论 service password-encryption 功能是否打 开,都以类型 7 口令进入系统。 (3) 类型 5 口令,采用 MD5 哈希算法加密,是不可逆的加密,只对特权口令有效。不论 service password-encryption 的状态是否是 no,使用 enable se- cret 命令输入的特权口令,经 MD5 加密,可以生成以 5 开头 后加 30 位的 MD5 密文字符串。

电脑编程技巧与维护

对 Cisco IOS 类型7 口令加密的改进

赵晓峰,李育泽

(安徽财经Байду номын сангаас学,蚌埠 233041)

摘 要: 本文针对 Cisco IOS 类型 7 加密口令的破解工具,分析了他的缺陷,在其原有算法的基础上进行了改进, 利用文中程序生成的类型 7 加密字符串,不会被流行的破解工具破解。 关键词: Cisco IOS;类型 7 口令;加密

- 93 -

To Cisco IOS type 7 passwords encryptions improvement

ZHAO Xiaofeng, LI Yuze

(AnHui University of Finance & Economics, Bengbu 233041)

Abstract:At present in the network has very aims at CISCO the IOS type 7 encryptions passwords to explain the tool, these tools may easily CISCO the IOS automatic production encryption string of character reduction definite orders password. This article has analyzed the type 7 passwords encryptions flaw, has made the improvement in its original algorithm foundation, in the use article the procedure production type 7 encryptions string of character, cannot popular explain the tool to explain. Key words:Cisco IOS;type 7 passwords;encryptions

enable password 7 381B1F4A5B58 或 line vty 0 4 password 7 381B1F4A5B58 (注意:十六进制的字母要大写) 就可以将抽取值为 38 的类型 7 口令密文输入到当前正在运行 的配置文件中了。 作者简介 赵晓峰,男 (1970-),安徽蚌埠人,学士,主要研究方向为 网络管理、网络安全。 李育泽,男 (1978-),安徽蚌埠人,学士,主要研究方向为 教育信息化 \ 网络管理。

例 1: no service password-encryption enable secret 5 $1$jNql$3zjXyK5ErF.mZaIUN3syJ1 enable password cisco line vty 0 4 password cisco 例 2: service password-encryption enable secret 5 $1$jNql$3zjXyK5ErF.mZaIUN3syJ1 enable password 7 14141B180F0B

本文收稿日期:2008 年 11 月 18 日

line vty 0 4 password 7 02050D480809 在例 1 中因为 service password-encryption 功能没有打开, 当在配置模式下使用 enable password 命令输入特权口令后, 特权口令就会以明文方式保存在配置文件中。同样在 line vty 中用 password 命令输入的非特权口令,也是以明文方式保存 的。在例 1 中,我们可以看到特权和非特权的类型 0 口令都 是 cisco (红字部分就是口令字符串)。在例 2 中,因为 service password-encryption 功能被打开,例 1 中所有类型 0 口令就会 被加密变成类型 7 口令 (例 2 红字部分就是加密后的类型 7 口 令密文字符串,虽然不相同,但明文都还是 cisco)。在例 1 和 例 2 中使用 enable secret 命令输入的特权口令会以 MD5 方式 加密 (蓝字部分为 MD5 加密字符串),不受 service passwordencryption 功能开关的影响。 从上面的介绍可以看到,因为类型 7 口令采用的是可逆 算法加密,如果管理员在设置口令时,特权与非特权口令都 以类型 7 方式加密,那是非常危险的,只要有人看到这些类 型 7 口令密文字符串,或通过某些非正常途径得到交换机或 路由器的配置文件,就能通过解密工具将特权与非特权的口 令明文给破解出来,这对于网络设备的安全将是极大的威胁。 因为类型 7 密码加密强度低,因此,网络上有很多的密码破 解工具都可以对其进行破解。 笔者针对网络上流行的这些破解工具进行研究,发现这 些破解工具最多只能破解头部两位数字小于 25 的类型 7 密 文,例如:如果类型 7 密文为 7 14141B180F0B,因为密文首 位数为 14 (带下划线的数字),小于 25,这种密文可以被这些 工具破解,但如果密文是 7 3915504B545C,首位数为 39 大于 25, 不 会 被 这 些 工 具 破 解 , 实 际 上 7 14141B180F0B 与 7