ASA防火墙的基本配置

asa防火墙

在实际配置中nat命令总是与global命令配合使用。 在实际配置中nat命令总是与global命令配合使用。 一个指定外部网络,一个指定内部网络,通过 net_id联系在一起。 net_id联系在一起。 例如: asa(config)#nat (inside) 1 0 0 表示内网的所有主机(0 0)都可以访问由global 表示内网的所有主机(0 0)都可以访问由global 指定的外网。 asa(config)#nat (inside) 1 172.16.5.0 255.255.0.0 表示只有172.16.5.0/16网段的主机可以访问 表示只有172.16.5.0/16网段的主机可以访问 global指定的外网。 global指定的外网。

7、static

配置静态IP地址翻译,使内部地址与外部地址一一对应。 配置静态IP地址翻译,使内部地址与外部地址一一对应。 语法: static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address 其中: internal_if_name表示内部网络接口,安全级别较高,如 internal_if_name表示内部网络接口,安全级别较高,如 inside。 inside。 external_if_name表示外部网络接口,安全级别较低,如 external_if_name表示外部网络接口,安全级别较低,如 outside。 outside。 outside_ip_address表示外部网络的公有ip地址。 outside_ip_address表示外部网络的公有ip地址。 inside_ ip_address表示内部网络的本地ip地址。 ip_address表示内部网络的本地ip地址。 (括号内序顺是先内后外,外边的顺序是先外后内) 括号内序顺是先内后外,外边的顺序是先外后内)

ciscoASA防火墙如何配置

ciscoASA防火墙如何配置思科cisco是全球高端顶尖的通讯厂商,其出产的路由器功能也是世界级的,那么你知道cisco ASA防火墙如何配置的吗?下面是店铺整理的一些关于cisco ASA防火墙如何配置的相关资料,供你参考。

cisco ASA防火墙配置的方法:常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask]其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

0 0 :表示所有主机Gateway_ip:表示网关路由器的ip地址或下一跳。

[metric]:路由花费。

缺省值是1。

static配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address其中:internal_if_name表示内部网络接口,安全级别较高,如inside。

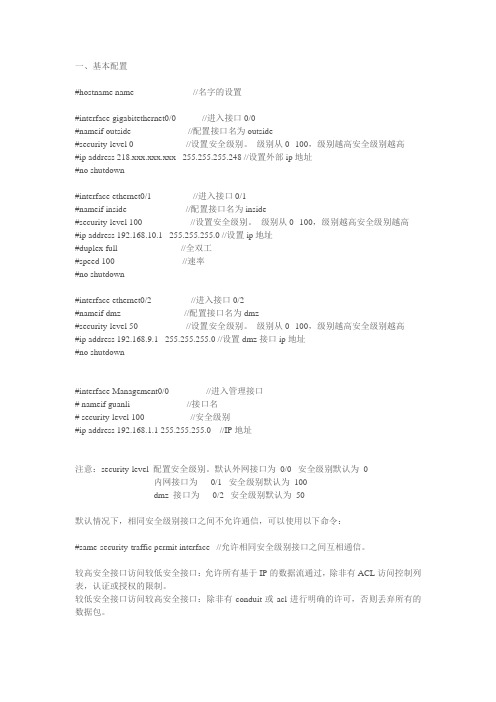

ASA防火墙基本配置

一、基本配置#hostname name //名字的设置#interface gigabitethernet0/0 //进入接口0/0#nameif outside //配置接口名为outside#security-level 0 //设置安全级别。

级别从0--100,级别越高安全级别越高#ip address 218.xxx.xxx.xxx 255.255.255.248 //设置外部ip地址#no shutdown#interface ethernet0/1 //进入接口0/1#nameif inside //配置接口名为inside#security-level 100 //设置安全级别。

级别从0--100,级别越高安全级别越高#ip address 192.168.10.1 255.255.255.0 //设置ip地址#duplex full //全双工#speed 100 //速率#no shutdown#interface ethernet0/2 //进入接口0/2#nameif dmz //配置接口名为dmz#security-level 50 //设置安全级别。

级别从0--100,级别越高安全级别越高#ip address 192.168.9.1 255.255.255.0 //设置dmz接口ip地址#no shutdown#interface Management0/0 //进入管理接口# nameif guanli //接口名# security-level 100 //安全级别#ip address 192.168.1.1 255.255.255.0 //IP地址注意:security-level 配置安全级别。

默认外网接口为0/0 安全级别默认为0内网接口为0/1 安全级别默认为100dmz 接口为0/2 安全级别默认为50默认情况下,相同安全级别接口之间不允许通信,可以使用以下命令:#same-security-traffic permit interface //允许相同安全级别接口之间互相通信。

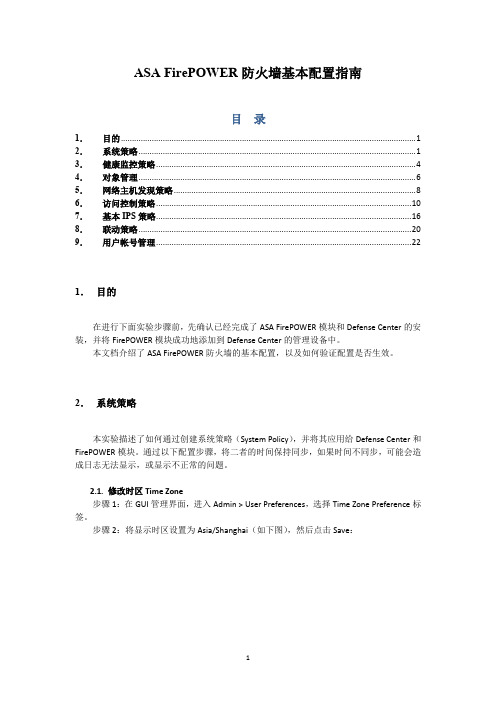

Lab2 ASA FirePOWER基本配置指南

ASA FirePOWER防火墙基本配置指南目录1.目的 (1)2.系统策略 (1)3.健康监控策略 (4)4.对象管理 (6)5.网络主机发现策略 (8)6.访问控制策略 (10)7.基本IPS策略 (16)8.联动策略 (20)9.用户帐号管理 (22)1.目的在进行下面实验步骤前,先确认已经完成了ASA FirePOWER模块和Defense Center的安装,并将FirePOWER模块成功地添加到Defense Center的管理设备中。

本文档介绍了ASA FirePOWER防火墙的基本配置,以及如何验证配置是否生效。

2.系统策略本实验描述了如何通过创建系统策略(System Policy),并将其应用给Defense Center和FirePOWER模块。

通过以下配置步骤,将二者的时间保持同步,如果时间不同步,可能会造成日志无法显示,或显示不正常的问题。

2.1.修改时区Time Zone步骤1:在GUI管理界面,进入Admin > User Preferences,选择Time Zone Preference标签。

步骤2:将显示时区设置为Asia/Shanghai(如下图),然后点击Save:步骤3:修改FSMC的时间为本地的时间,通过SSH登陆到FSMC的CLI界面,通过命令date修改FSMC的时间。

假定当前时间为2015年11月17日21时04分,由于在FSMC上采用的是UTC时间,而Asia/Shanghai所在时区为UTC+8,那么在FSMC的时间应该是当前时间减去8小时,即UTC时间为2015年11月17日13时04分。

配置命令如下:admin@Sourcefire3D:~$ sudo date -s "20151117 13:04:30"Password: <此处输入admin账号的密码>最后输入命令date,验证时间已经修改成功:admin@Sourcefire3D:~$ dateTue Nov 17 13:04:31 UTC 2015注意:在实际环境中,如果配置了NTP服务器,可以跳过本步骤的设置。

ASA防火墙配置

ASA防火墙初始配置1.模式介绍“>”用户模式firewall>enable 由用户模式进入到特权模式password:“#”特权模式firewall#config t 由特权模式进入全局配置模式“(config)#”全局配置模式防火墙的配置只要在全局模式下完成就可以了。

2.接口配置(以5510以及更高型号为例,5505接口是基于VLAN的):interface Ethernet0/0nameif inside (接口的命名,必须!)security-level 100(接口的安全级别)ip address 10.0.0.10 255.255.255.0no shutinterface Ethernet0/1nameif outsidesecurity-level 0ip address 202.100.1.10 255.255.255.0no shut3.路由配置:默认路由:route outside 0 0 202.100.1.1 (0 0 为0.0.0.0 0.0.0.0)静态路由:route inside 192.168.1.0 255.255.255.0 10.0.0.15505接口配置:interface Ethernet0/0!interface Ethernet0/1switchport access vlan 2interface Vlan1nameif insidesecurity-level 100ip address 192.168.6.1 255.255.255.0!interface Vlan2nameif outsidesecurity-level 0ip address 202.100.1.10ASA防火墙NAT配置内网用户要上网,我们必须对其进行地址转换,将其转换为在公网上可以路由的注册地址,防火墙的nat和global是同时工作的,nat定义了我们要进行转换的地址,而global定义了要被转换为的地址,这些配置都要在全局配置模式下完成,Nat配置:firewall(config)# nat (inside) 1 0 0上面inside代表是要被转换得地址,1要和global 后面的号对应,类似于访问控制列表号,也是从上往下执行,0 0 代表全部匹配(第一个0代表地址,第二个0代表掩码),内部所有地址都回进行转换。

cisco-asa 防火墙 配置

cisco-asa 防火墙配置hostname CD-ASA5520 //给防火墙命名domain-namedefault.domain.invalid //定义工作域enable password 9jNfZuG3TC5tCVH0 encrypted // 进入特权模式的密码names dns-guard!interface GigabitEthernet0/0 //内网接口:duplex full //接口作工模式:全双工,半双,自适应nameif inside //为端口命名:内部接口inside security-level 100 //设置安全级别 0~100 值越大越安全ip address192.168.1.1 255.255.255.0 //设置本端口的IP地址!interface GigabitEthernet0/1 //外网接口nameif outside //为外部端口命名:外部接口outside security-level 0 ip address 202.98.131.122 255.255.255.0 //IP地址配置!interface GigabitEthernet0/2 nameif dmz security-level 50 ip address 192.168.2.1 255.255.255.0!interface GigabitEthernet0/3 shutdown no nameif no security-level no ip address!interface Management0/0 //防火墙管理地址shutdown no nameif no security-level no ip address!passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive clock timezone CST 8 dns server-group DefaultDNS domain-name default.domain.invalid access-list outside_permit extended permit tcp any interface outside eq 3389 //访问控制列表access-list outside_permit extended permit tcp any interface outside range 30000 30010 //允许外部任何用户可以访问outside 接口的30000-30010的端口。

思科ASA防火墙精华配置总结

思科防⽕墙 PIX ASA 配置总结⼀(基础): 思科防⽕墙已经从PIX发展到ASA了,IOS也已经从早期的6.0发展到7.2。

但总体的配置思路并没有多少变化。

只是更加⼈性化,更加容易配置和管理了。

下⾯是我⼯作以来的配置总结,有些东西是6.3版本的,但不影响在7.*版本的配置。

⼀:6个基本命令: nameif、 interface、 ip address 、nat、 global、 route。

⼆:基本配置步骤: step1: 命名接⼝名字 nameif ethernet0 outside security0 nameif ethernet1 inside security100 nameif ethernet2 dmz security50 **7版本的配置是先进⼊接⼝再命名。

step2:配置接⼝速率 interface ethernet0 10full auto interface ethernet1 10full auto interface ethernet2 10full step3:配置接⼝地址 ip address outside 218.106.185.82 ip address inside 192.168.100.1 255.255.255.0 ip address dmz 192.168.200.1 255.255.255.0 step4:地址转换(必须) * 安全⾼的区域访问安全低的区域(即内部到外部)需NAT和global; nat(inside) 1 192.168.1.1 255.255.255.0 global(outside) 1 222.240.254.193 255.255.255.248 *** nat (inside) 0 192.168.1.1 255.255.255.255 表⽰192.168.1.1这个地址不需要转换。

直接转发出去。

* 如果内部有服务器需要映射到公地址(外访问内)则需要static和conduit或者acl. static (inside, outside) 222.240.254.194 192.168.1.240 static (inside, outside) 222.240.254.194 192.168.1.240 10000 10 后⾯的10000为限制连接数,10为限制的半开连接数。

cisco ASA防火墙开局配置指南

一,配置接口配置外网口:interface GigabitEthernet0/0nameif outside 定义接口名字security-level 0ip address 111.160.45.147 255.255.255.240 设定ipnoshut!配置内网口:interface GigabitEthernet0/1nameif insidesecurity-level 100ip address 20.0.0.2 255.255.255.252noshut二,配置安全策略access-list outside_acl extended permit icmp any any配置允许外网pingaccess-group outside_acl in interface outside 应用策略到outside口access-list inside_access_in extended permit ip any any配置允许内网访问外网access-group inside_access_in in interface inside应用到inside口三,设置路由route outside 0.0.0.0 0.0.0.0 111.160.45.145 1配置到出口的默认路由route inside 10.1.0.0 255.255.0.0 20.0.0.1 1 配置到内网的静态路由四,配置natobject network nat_net配置需要nat的内网网段subnet 0.0.0.0 0.0.0.0nat (inside,outside) source dynamic nat_net interface配置使用出接口ip做转换ip 五,配置远程管理配置telet管理:telnet 0.0.0.0 0.0.0.0 outsidetelnet 0.0.0.0 0.0.0.0 insidetelnet timeout 30配置ssh管理:crypto key generate rsa建立密钥并保存一次wrissh 0.0.0.0 0.0.0.0 outsidessh 0.0.0.0 0.0.0.0 insidessh timeout 30ssh version 1配置用户名密码:username admin password yfz4EIInjghXNlcu encrypted privilege 15。

实验2ASA防火墙配置.

国家高等职业教育网络技术专业教学资源库PIX防火墙PIX防火墙安全典型案例实验二ASA防火墙配置实验二ASA防火墙配置一、实验目的通过该实验了解ASA防火墙的软硬件组成结构,掌握ASA防火墙的工作模式,熟悉ASA 防火墙的基本指令,掌握ASA防火墙的动态、静态地址映射技术,掌握ASA防火墙的访问控制列表配置,熟悉ASA防火墙在小型局域网中的应用。

二、实验任务●观察ASA防火墙的硬件结构,掌握硬件连线方法●查看ASA防火墙的软件信息,掌握软件的配置模式●了解ASA防火墙的基本指令,实现内网主机访问外网主机,外网访问DMZ区三、实验设备ASA5505防火墙一台,CISCO 2950交换机两台,控制线一根,网络连接线若干,PC机若干四、实验拓扑图及内容详细配置:内网R6:R1>enR1#R1#conf tEnter configuration commands, one per line. End with CNTL/Z.R1(config)#int f0/0R1(config-if)#ip add 10.1.1.2 255.255.255.0R1(config-if)#no shutR1(config-if)#*Mar 1 00:01:32.115: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:01:33.115: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR1(config-if)#exitR1(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.3R1(config)#exitR1#DMZ区R3:R2>enR2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#int f0/0R2(config-if)#ip add 20.1.1.2 255.255.255.0R2(config-if)#no shutR2(config-if)#*Mar 1 00:01:28.895: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:01:29.895: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR2(config-if)#exitR2(config)#ip route 0.0.0.0 0.0.0.0 20.1.1.3R2(config)#exitR2#*Mar 1 00:03:11.227: %SYS-5-CONFIG_I: Configured from console by consoleR2#外网R4:R4#conf tEnter configuration commands, one per line. End with CNTL/Z.R4(config)#int f0/0R4(config-if)#ip add 192.168.1.2 255.255.255.0R4(config-if)#no shutR4(config-if)#*Mar 1 00:00:45.559: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:00:46.559: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR4(config-if)#exitR4(config)# ip route 0.0.0.0 0.0.0.0 192.168.1.3R4(config)#exitR4#PIX防火墙上的配置:pixfirewall# conf tpixfirewall(config)# hostname pixpix(config)# int e0pix(config-if)# ip add 10.1.1.3 255.255.255.0pix(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.pix(config-if)# no shutpix(config-if)# int e1pix(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.pix(config-if)# ip add 192.168.1.3 255.255.255.0pix(config-if)# no shutpix(config-if)# int e2pix(config-if)# nameif dmzINFO: Security level for "dmz" set to 0 by default.pix(config-if)# secpix(config-if)# security-level 50pix(config-if)# ip add 20.1.1.3 255.255.255.0pix(config-if)# no shutpix(config-if)# nat (inside) 11 10.1.1.0 255.255.255.0pix(config)# nat (inside) 11 10.1.1.0 255.255.255.0Duplicate NAT entrypix(config)# global (outside) 11 20.1.1.74 netmask 255.255.255.255INFO: Global 20.1.1.74 will be Port Address Translatedpix(config)# access-list 100 permit icmp any anypix(config)# access-grpix(config)# access-group 100 in interface outsidepix(config)# static (dmz,outside) 192.168.1.5 20.1.1.5 netmask 255.255.255.255 pix(config)# access-group 100 in interface dmzpix(config)#五、实验结果内网PING外网:外网PING DMZ:外网PING内网:总结:比起上次试验,这次是多添加了一个DMZ区,在DMZ和outside之间配置static命令。

ASA的配置

清除配置信息:

conf t

clear configure all

clear configure command[level2 command]

end

=======================================================================

exit

regex url1 \.sina\.com

class-map type regex match-any url-class1

match regex url1

exit

class-map type inspect http http-url-class1

match not request header host regex class url-class1

access-list 111 permit icmp any any

access-list 111 permit ip any any

access-group 111 in int outside

access-group 111 in int inside

access-group 111 in int dmz

http 192.168.201.0 255.255.255.0 inside

http 0 0 outside

asdm image disk0:/asdm-615.bin

username lgs password cisco privlege 15

-----------------------------------------------------------------------

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

安全级别:0-100

从高安全级别到低安全级别的流量放行的

从低安全到高安全级别流量禁止的

ASA防火墙的特性是基于TCP和UDP链路状态的,会话列表,记录出去的TCP或者UDP 流量,这些流量返回的时候,防火墙是放行的。

ASA防火墙的基本配置

!

interface Ethernet0/0

nameif inside

security-level 99

ip address 192.168.1.2 255.255.255.0

!

interface Ethernet0/1

nameif dmz

security-level 50

ip address 172.16.1.2 255.255.255.0

!

interface Ethernet0/2

nameif outside

security-level 1

ip address 200.1.1.2 255.255.255.0

ciscoasa# show nameif

Interface Name Security

Ethernet0/0 inside 99

Ethernet0/1 dmz 50

Ethernet0/2 outside 1

2、路由器上配置

配置接口地址

路由--默认、静态

配置VTY 远程登录

R3:

interface FastEthernet0/0

ip address 200.1.1.1 255.255.255.0

no shutdown

配置去内网络的路由

ip route 192.168.1.0 255.255.255.0 200.1.1.2配置去DMZ区域的路由

ip route 172.161.0 255.255.255.0 200.1.1.2

配置远程登录VTY

R3(config)#line vty 0 2

R3(config-line)#password 666

R3(config-line)#login

R2:

interface FastEthernet0/0

ip address 172.16.1.1 255.255.255.0

no shutdown

配置默认路由

IP route 0.0.0.0 0.0.0.0 172.16.1.2

配置远程登录VTY

R3(config)#line vty 0 2

R3(config-line)#password 666

R3(config-line)#login

R2:

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

no shutdown

配置默认路由

IP route 0.0.0.0 0.0.0.0 192.168.1.2

配置远程登录VTY

R3(config)#line vty 0 2

R3(config-line)#password 666

R3(config-line)#login

R1可以Telnet R3 ,反过来不行

R1不可以ping通R3

防火墙放行流量

防火墙能放行R3低安全级别的---R1高安全级别区域--Telnet流量

ciscoasa(config)# access-list 100 permit tcp host 200.1.1.1 host 192.168.1.1 eq 23应用列表到接口

ciscoasa(config)# access-group 100 in interface outside

验证:

防火墙能放行R3低安全级别的---R1高安全级别区域--ICMP流量

ciscoasa(config)# access-list 100 permit icmp host 200.1.1.1 host 192.168.1.1

验证。