ASA防火墙基本配置

ASA防火墙配置笔记

ASA防火墙配置笔记Cisco新的防火墙ASA系列已经面市了,将逐步取代PIX防火墙,网上关于ASA配置资料很少,现把我积累的ASA配置技术编写一个文档,供大家参考。

如有问题,可发邮件给我。

1. 常用技巧 (1)2. 故障倒换 (1)3. 配置telnet、ssh及http管理 (3)4. vpn常用管理命令 (3)5. 配置访问权限 (3)6. 配置sitetosite之VPN (4)7. webvpn配置(ssl vpn) (4)8. 远程拨入VPN (5)9. 日志服务器配置 (6)10. Snmp网管配置 (7)11. ACS配置 (7)12. AAA配置 (7)13. 升级IOS (8)14. 疑难杂症 (8)1. 常用技巧Sh ru ntp查看与ntp有关的Sh ru crypto 查看与vpn有关的Sh ru | inc crypto 只是关健字过滤而已2. 故障倒换failoverfailover lan unit primaryfailover lan interface testint Ethernet0/3failover link testint Ethernet0/3failover mac address Ethernet0/1 0018.1900.5000 0018.1900.5001 failover mac address Ethernet0/0 0018.1900.4000 0018.1900.4001 failover mac address Ethernet0/2 0018.1900.6000 0018.1900.6001 failover mac address Management0/0 0018.1900.7000 0018.1900.7001 failover interface ip testint 10.3.3.1 255.255.255.0 standby 10.3.3.2注:最好配置虚拟MAC地址sh failover显示配置信息write standby写入到备用的防火墙中failover命令集如下:configure mode commands/options:interface Configure the IP address and mask to be used for failover and/or stateful update informationinterface-policy Set the policy for failover due to interface failureskey Configure the failover shared secret or keylan Specify the unit as primary or secondary or configure the interface and vlan to be used for failover communication link Configure the interface and vlan to be used as a link for stateful update informationmac Specify the virtual mac address for a physical interface polltime Configure failover poll intervalreplication Enable HTTP (port 80) connection replication timeout Specify the failover reconnect timeout value forasymmetrically routed sessionssh failover 命令集如下:history Show failover switching historyinterface Show failover command interface informationstate Show failover internal state informationstatistics Show failover command interface statistics information| Output modifiers<cr>3. 配置telnet、ssh及http管理username jiang password Csmep3VzvPQPCbkx encrypted privilege 15 aaa authentication enable console LOCALaaa authentication telnet console LOCALaaa authentication ssh console LOCALaaa authorization command LOCALhttp 192.168.40.0 255.255.255.0 managementssh 192.168.40.0 255.255.255.0 inside4. vpn常用管理命令sh vpn-sessiondb full l2l 显示site to site 之vpn通道情况sh ipsec stats 显示ipsec通道情况sh vpn-sessiondb summary 显示vpn汇总信息sh vpn-sessiondb detail l2l 显示ipsec详细信息sh vpn-sessiondb detail svc 查看ssl client信息sh vpn-sessiondb detail webvpn 查看webvpn信息sh vpn-sessiondb detail full l2l 相当于linux下的ipsec whack –status 如果没有建立连接,则表示ipsec通道还没有建立起来。

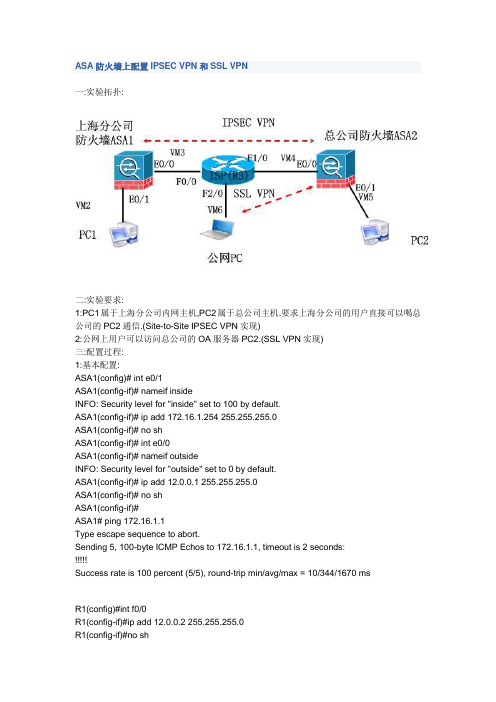

ASA防火墙上配置IPSEC VPN和SSL VPN

ASA防火墙上配置IPSEC VPN和SSL VPN一:实验拓扑:二:实验要求:1:PC1属于上海分公司内网主机,PC2属于总公司主机.要求上海分公司的用户直接可以喝总公司的PC2通信.(Site-to-Site IPSEC VPN实现)2:公网上用户可以访问总公司的OA服务器PC2.(SSL VPN实现)三:配置过程:1:基本配置:ASA1(config)# int e0/1ASA1(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.ASA1(config-if)# ip add 172.16.1.254 255.255.255.0ASA1(config-if)# no shASA1(config-if)# int e0/0ASA1(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.ASA1(config-if)# ip add 12.0.0.1 255.255.255.0ASA1(config-if)# no shASA1(config-if)#ASA1# ping 172.16.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 172.16.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 10/344/1670 msR1(config)#int f0/0R1(config-if)#ip add 12.0.0.2 255.255.255.0R1(config-if)#no shR1(config-if)#int f1/0R1(config-if)#ip add 23.0.0.2 255.255.255.0R1(config-if)#no shR1(config-if)#int f2/0R1(config-if)#ip add 1.1.1.254 255.255.255.0R1(config-if)#no shASA2(config)# int e0/0ASA2(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.ASA2(config-if)# ip add 23.0.0.3 255.255.255.0ASA2(config-if)# no shASA2(config-if)# int e0/1ASA2(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.ASA2(config-if)# ip add 192.168.1.254 255.255.255.0ASA2(config-if)# no sh配置路由,NAT,ACLASA1(config)# route outside 0 0 12.0.0.2ASA1(config)# nat-controlASA1(config)# nat (inside) 1 0 0ASA1(config)# global (outside) 1 interfaceINFO: outside interface address added to PAT poolASA1(config)# access-list haha permit icmp any anyASA1(config)# access-group haha in interface outsideASA2(config)# route outside 0 0 23.0.0.2ASA2(config)# nat-conASA2(config)# nat-controlASA2(config)# nat (inside) 1 0 0ASA2(config)# global (outside) 1 interfaceINFO: outside interface address added to PAT poolASA2(config)# access-list haha permit icmp any anyASA2(config)# access-group haha in interface outside私网上公网没问题,但两个私网无法互通2:配置Site-to-Site VPNASA1(config)# access-list no-nat permit ip 172.16.1.0 255.255.255.0 192.168.1.0 255.255.255.0ASA1(config)# nat (inside) 0 access-list no-natASA2(config)# access-list no-nat permit ip 192.168.1.0 255.255.255.0 172.16.1.0 255.255.255.0ASA2(config)# nat (inside) 1 access-list no-natASA1(config)# crypto isakmp enable outsideASA1(config-isakmp-policy)# authentication pre-shareASA1(config-isakmp-policy)# encryption desASA1(config-isakmp-policy)# hash md5ASA1(config-isakmp-policy)# group 2ASA1(config-isakmp-policy)# exitASA1(config)# isakmp key cisco address 23.0.0.3ASA1(config)# crypto ipsec transform-set mytrans esp-des esp-mdASA1(config)# crypto ipsec transform-set mytrans esp-des esp-md5-hmacASA1(config)# crypto map mymap 10 set peer 23.0.0.3ASA1(config)# crypto map mymap 10 set transform-set mytransASA1(config)# crypto map mymap 10 match address no-natASA1(config)# crypto map mymap interface outsideASA2(config)# crypto isakmp enable outsideASA2(config-isakmp-policy)# authentication pre-shareASA2(config-isakmp-policy)# encryption desASA2(config-isakmp-policy)# hash md5ASA2(config-isakmp-policy)# group 2ASA2(config-isakmp-policy)# exitASA2(config)# isakmp key cisco address 12.0.0.1ASA2(config)# crypto ipsec transform-set mytrans esp-des esp-mdASA2(config)# crypto ipsec transform-set mytrans esp-des esp-md5-hmacASA2(config)# crypto map mymap 10 set peer 12.0.0.1ASA2(config)# crypto map mymap 10 set transform-set mytransASA2(config)# crypto map mymap 10 match address no-natASA2(config)# crypto map mymap interface outsideSite-to-Site IPSEC 配置完成.ASA2(config)# webvpnASA2(config-webvpn)# enable outsideINFO: WebVPN and DTLS are enabled on 'outside'.ASA2(config-webvpn)# svc image disk0:/sslclient-win-1.1.3.173.pkgASA2(config-webvpn)# svc enableASA2(config-webvpn)# exitASA2(config)# username cisco password ciscoASA2(config)# ip local pool vpn 192.168.100.1-192.168.100.200ASA2(config)# access-list 100 permit ip 192.168.1.0 255.255.255.0 anyASA2(config)# group-policy my10 internalASA2(config)# group-policy my10 attributesASA2(config-group-policy)# vpn-tunnel-protocol webvpn svcASA2(config-group-policy)# split-tunnel-policy tunnelspecifiedASA2(config-group-policy)# split-tunnel-network-list value 100ASA2(config-group-policy)# webvpnASA2(config-group-webvpn)# svc ask enableASA2(config-group-webvpn)# exitASA2(config-group-policy)# exitASA2(config)# tunnel-group jishu type webvpnASA2(config)# tunnel-group jishu general-attributesASA2(config-tunnel-general)# address-pool vpnASA2(config-tunnel-general)# default-group-policy my10ASA2(config-tunnel-general)# webvpnASA2(config-webvpn)# tunnel-group-list enableASA2(config-webvpn)# tunnel-group jishu webvpn-attributesASA2(config-tunnel-webvpn)# group-alias 2t39SSL VPN配置完毕.access-list sslvpn extended permit ip 192.168.1.0 255.255.255.0 192.168.100.0 255.255.255.0nat (inside) 0 access-list sslvpn。

思科ASA防火墙基本配置

思科ASA防火墙基本配置思科ASA防火墙基本配置Fire Wall 防火墙,它是一种位于内部网络与外部网络之间的网络安全系统,当然,防火墙也分软件防火墙与硬件防火墙。

硬件防火墙又分为:基于PC架构与基于ASIC芯片今天来聊一聊思科的'硬件防火墙 Cisco ASACisco ASA 防火墙产品线挺多:Cisco ASA5505 Cisco ASA5510 Cisco ASA5520 Cisco ASA5540 Cisco ASA5550 等等ASA 的基本配置步骤如下:配置主机名、域名hostname [hostname]domain-name xx.xxhostname Cisco-ASA 5520domain-name 配置登陆用户名密码password [password]enable password [password]配置接口、路由interface interface_namenameif [name]name 有三种接口类型 insdie outside dmzsecurity-level xx(数值)数值越大接口安全级别越高注:默认inside 100 ,outside 0 ,dmz 介于二者之间静态路由route interface_number network mask next-hop-addressroute outside 0.0.0.0 0.0.0.0 210.210.210.1配置远程管理接入Telnettelnet {network | ip-address } mask interface_nametelnet 192.168.1.0 255.255.255.0 insidetelnet 210.210.210.0 255.255.255.0 outsideSSHcrypto key generate rsa modulus {1024| 2048 }指定rsa系数,思科推荐1024ssh timeout minutesssh version version_numbercrypto key generate rsa modulus 1024ssh timeout 30ssh version 2配置 ASDM(自适应安全设备管理器)接入http server enbale port 启用功能http {networdk | ip_address } mask interface_nameasdm image disk0:/asdm_file_name 指定文件位置username user password password privilege 15NATnat-controlnat interface_name nat_id local_ip maskglobal interface_name nat_id {global-ip [global-ip] |interface} nat-controlnat inside 1 192.168.1.0 255.255.255.0global outside 1 interfaceglobal dmz 1 192.168.202.100-192.168.202.150ACLaccess-list list-name standad permit | deny ip maskaccess-list list-name extendad permit | deny protocol source-ip mask destnation-ip mask portaccess-group list-name in | out interface interface_name如果内网服务器需要以布到公网上staic real-interface mapped-interface mapped-ip real-ip staic (dmz,outside) 210.210.202.100 192.168.202.1保存配置wirte memory清除配置clear configure (all)【思科ASA防火墙基本配置】。

ASA防火墙基本配置

一、基本配置#hostname name //名字的设置#interface gigabitethernet0/0 //进入接口0/0#nameif outside //配置接口名为outside#security-level 0 //设置安全级别。

级别从0--100,级别越高安全级别越高#ip address 218.xxx.xxx.xxx 255.255.255.248 //设置外部ip地址#no shutdown#interface ethernet0/1 //进入接口0/1#nameif inside //配置接口名为inside#security-level 100 //设置安全级别。

级别从0--100,级别越高安全级别越高#ip address 192.168.10.1 255.255.255.0 //设置ip地址#duplex full //全双工#speed 100 //速率#no shutdown#interface ethernet0/2 //进入接口0/2#nameif dmz //配置接口名为dmz#security-level 50 //设置安全级别。

级别从0--100,级别越高安全级别越高#ip address 192.168.9.1 255.255.255.0 //设置dmz接口ip地址#no shutdown#interface Management0/0 //进入管理接口# nameif guanli //接口名# security-level 100 //安全级别#ip address 192.168.1.1 255.255.255.0 //IP地址注意:security-level 配置安全级别。

默认外网接口为0/0 安全级别默认为0内网接口为0/1 安全级别默认为100dmz 接口为0/2 安全级别默认为50默认情况下,相同安全级别接口之间不允许通信,可以使用以下命令:#same-security-traffic permit interface //允许相同安全级别接口之间互相通信。

Lab2 ASA FirePOWER基本配置指南

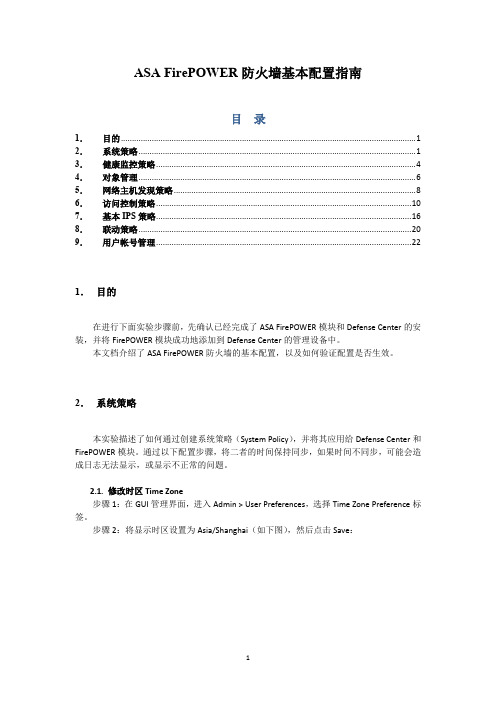

ASA FirePOWER防火墙基本配置指南目录1.目的 (1)2.系统策略 (1)3.健康监控策略 (4)4.对象管理 (6)5.网络主机发现策略 (8)6.访问控制策略 (10)7.基本IPS策略 (16)8.联动策略 (20)9.用户帐号管理 (22)1.目的在进行下面实验步骤前,先确认已经完成了ASA FirePOWER模块和Defense Center的安装,并将FirePOWER模块成功地添加到Defense Center的管理设备中。

本文档介绍了ASA FirePOWER防火墙的基本配置,以及如何验证配置是否生效。

2.系统策略本实验描述了如何通过创建系统策略(System Policy),并将其应用给Defense Center和FirePOWER模块。

通过以下配置步骤,将二者的时间保持同步,如果时间不同步,可能会造成日志无法显示,或显示不正常的问题。

2.1.修改时区Time Zone步骤1:在GUI管理界面,进入Admin > User Preferences,选择Time Zone Preference标签。

步骤2:将显示时区设置为Asia/Shanghai(如下图),然后点击Save:步骤3:修改FSMC的时间为本地的时间,通过SSH登陆到FSMC的CLI界面,通过命令date修改FSMC的时间。

假定当前时间为2015年11月17日21时04分,由于在FSMC上采用的是UTC时间,而Asia/Shanghai所在时区为UTC+8,那么在FSMC的时间应该是当前时间减去8小时,即UTC时间为2015年11月17日13时04分。

配置命令如下:admin@Sourcefire3D:~$ sudo date -s "20151117 13:04:30"Password: <此处输入admin账号的密码>最后输入命令date,验证时间已经修改成功:admin@Sourcefire3D:~$ dateTue Nov 17 13:04:31 UTC 2015注意:在实际环境中,如果配置了NTP服务器,可以跳过本步骤的设置。

配置asa 5505防火墙

配置asa 5505防火墙1.配置防火墙名ciscoasa> enableciscoasa# configure terminalciscoasa(config)# hostname asa55052.配置Http.telnet和ssh管理<config>#username xxx password xxxxxx encrypted privilege 15 <config>#aaa authentication enable console LOCAL<config>#aaa authentication telnet console LOCAL<config>#aaa authentication http console LOCAL<config>#aaa authentication ssh console LOCAL<config>#aaa autoentication command LOCAL<config>#http server enable<config>#http 192.168.1.0 255.255.255.0 inside<config>#telnet 192.168.1.0 255.255.255.0 inside<config>#ssh 192.168.1.0 255.255.255.0 inside<config>#crypto key generate rsa(打开SSH服务)//允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)# password cisco//远程密码asa5505(config)# enable password cisco//特权模式密码4.配置IPasa5505(config)# interface vlan 2//进入vlan2asa5505(config-if)# ip address 218.xxx.37.222 255.255.255.192 //vlan2配置IPasa5505(config)#show ip address vlan2//验证配置5.端口加入vlanasa5505(config)# interface e0/3//进入接口e0/3asa5505(config-if)# switchport access vlan 3//接口e0/3加入vlan3asa5505(config)# interface vlan 3//进入vlan3asa5505(config-if)# ip address 10.10.10.36 255.255.255.224//vlan3配置IPasa5505(config-if)# nameif dmz//vlan3名asa5505(config-if)# no shutdown//开启asa5505(config-if)# show switch vlan//验证配置6.最大传输单元MTUasa5505(config)#mtu inside 1500//inside最大传输单元1500字节asa5505(config)#mtu outside 1500//outside最大传输单元1500字节asa5505(config)#mtu dmz 1500//dmz最大传输单元1500字节7.配置arp表的超时时间asa5505(config)#arp timeout 14400//arp表的超时时间14400秒8.FTP模式asa5505(config)#ftp mode passive//FTP被动模式9.配置域名asa5505(config)#domain-name 10.启动日志asa5505(config)#logging enable//启动日志asa5505(config)#logging asdm informational//启动asdm报告日志asa5505(config)#Show logging//验证配置11.启用http服务asa5505(config)#http server enable ///启动HTTP server,便于ASDM连接。

ASA防火墙配置

ASA防火墙初始配置1.模式介绍“>”用户模式firewall>enable 由用户模式进入到特权模式password:“#”特权模式firewall#config t 由特权模式进入全局配置模式“(config)#”全局配置模式防火墙的配置只要在全局模式下完成就可以了。

2.接口配置(以5510以及更高型号为例,5505接口是基于VLAN的):interface Ethernet0/0nameif inside (接口的命名,必须!)security-level 100(接口的安全级别)ip address 10.0.0.10 255.255.255.0no shutinterface Ethernet0/1nameif outsidesecurity-level 0ip address 202.100.1.10 255.255.255.0no shut3.路由配置:默认路由:route outside 0 0 202.100.1.1 (0 0 为0.0.0.0 0.0.0.0)静态路由:route inside 192.168.1.0 255.255.255.0 10.0.0.15505接口配置:interface Ethernet0/0!interface Ethernet0/1switchport access vlan 2interface Vlan1nameif insidesecurity-level 100ip address 192.168.6.1 255.255.255.0!interface Vlan2nameif outsidesecurity-level 0ip address 202.100.1.10ASA防火墙NAT配置内网用户要上网,我们必须对其进行地址转换,将其转换为在公网上可以路由的注册地址,防火墙的nat和global是同时工作的,nat定义了我们要进行转换的地址,而global定义了要被转换为的地址,这些配置都要在全局配置模式下完成,Nat配置:firewall(config)# nat (inside) 1 0 0上面inside代表是要被转换得地址,1要和global 后面的号对应,类似于访问控制列表号,也是从上往下执行,0 0 代表全部匹配(第一个0代表地址,第二个0代表掩码),内部所有地址都回进行转换。

cisco-asa 防火墙 配置

cisco-asa 防火墙配置hostname CD-ASA5520 //给防火墙命名domain-namedefault.domain.invalid //定义工作域enable password 9jNfZuG3TC5tCVH0 encrypted // 进入特权模式的密码names dns-guard!interface GigabitEthernet0/0 //内网接口:duplex full //接口作工模式:全双工,半双,自适应nameif inside //为端口命名:内部接口inside security-level 100 //设置安全级别 0~100 值越大越安全ip address192.168.1.1 255.255.255.0 //设置本端口的IP地址!interface GigabitEthernet0/1 //外网接口nameif outside //为外部端口命名:外部接口outside security-level 0 ip address 202.98.131.122 255.255.255.0 //IP地址配置!interface GigabitEthernet0/2 nameif dmz security-level 50 ip address 192.168.2.1 255.255.255.0!interface GigabitEthernet0/3 shutdown no nameif no security-level no ip address!interface Management0/0 //防火墙管理地址shutdown no nameif no security-level no ip address!passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive clock timezone CST 8 dns server-group DefaultDNS domain-name default.domain.invalid access-list outside_permit extended permit tcp any interface outside eq 3389 //访问控制列表access-list outside_permit extended permit tcp any interface outside range 30000 30010 //允许外部任何用户可以访问outside 接口的30000-30010的端口。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第二章ASA防火墙实验案例一ASA防火墙基本配置一、实验目的:熟悉ASA基本配置二、实验环境和需求在WEB上建立站点.,在Out上建立站点,并配置DNS服务,负责解析(202.0.0.253/29)和(IP为202.2.2.1),PC1的DNS 指向200.2.2.1只能从PC1通过SSH访问ASA从PC1可以访问outside和dmz区的网站,从Out主机可以访问DMZ区的Web站点从PC1可以ping通Out主三、实验拓扑图四、配置步骤(一)路由器配置int f1/0ip add 200.0.0.1 255.255.255.252no shint f0/0ip add 200.2.2.254 255.255.255.0no shexitip route 0.0.0.0 0.0.0.0 200.0.0.2end(二) ASA基本属性配置1、接口配置Interface E 0/0Ip address 192.168.0.254 255.255.255.0Nameif inside //设置内接口名字Security-level 100 //设置内接口安全级别No shutdownInterface E 0/1Ip add 192.168.1.254 255.255.255.0Nameif dmz //设置接口为DMZSecurity-level 50 //设置DMZ接口的安全级别No shutdownInterface E 0/2Ip address 200.0.0.2 255.255.255.252Nameif outside //设置外接口名字Security-level 0 //设置外接口安全级别No shutdown2、ASA路由配置:静态路由方式(config)#Route outside 0.0.0.0 0.0.0.0 200.0.0.13、从PC1上可以PING通OUT主机默认情况下不允许ICMP流量穿过,从内Ping外网是不通的,因为ICMP应答的报文返回时不能穿越防火墙,可以配置允许几种报文通过,(Config)# Access-list 111 permit icmp any any(config)# Access-group 111 in interface outside此时在PC1上就可台PING通OUT主机了。

测试时允许,在工程中测试完以后关闭。

(二)只能通过PC1 telnet 或SSH访问ASA1) telnet的密码配置Passwd benet2) 特权模式密码Enable password 12341、telnettelnet 0 0 inside //允许来自内网的所有用户telnet 登录,外网拒绝telnet 192.168.0.0 255.255.255.255 inside //只允许这台机telnet 登录passwd 1234 //telnet 登录密码who //查哪些用户已登录kill //断开连接的用户2、SSHDomain-name //配置域名,在生成密钥时要用到Crypto key generate rsa modulus 1024Ssh 192.168.0.0 255.255.255.0 insideShow ssh测试:在PC1开SecureCRT.exe测试,默认用户名pix(二)从PC1可以访问ouside和DMZ的网站,从OUT可能访问DMZ的网站1、从PC1上就可以访问Outside 和 dmz区的网站(Config)# Nat-control(Config)# Nat (inside) 1 0 0 //内接口所有参与地址转换(Config)# Global (outside) 1 interface //转换成外接口的IP(config)# global (dmz) 1 192.168.1.100-192.168.1.110(config)# show xlate //查看转换条目2、从外网OUT主机访问DMZ中WEB服务器(config)# static (dmz,outside) 200.0.0.253 192.168.1.1(Config)#access-list 111 permit tcp any host 200.0.0.253 eq www(config)#access-group 111 in int outside3、测试1)在内部访问外部OUT主机WEB服务。

2)在外部OUT主机通过IP 200.0.0.253访问DMZ中192.168.1.1的WEB服务。

注意啦:如果只有ASA外接口一个公网IP,发布DMZ服务器NAT方式如下:(config)# static (dmz,outside) tcp int 80 192.168.1.1 80(Config)#access-list 111 permit tcp any int outside eq www(config)#access-group 111 in int outside这样在外网通过访问ASA外接口80端口可以访问192.168.1.1WEB服务。

实验案例二ASA安全设备的高级应用之URL过滤一、实验目的:熟悉ASA安全配置—过滤URL二、实验环境和需求1、在WEB上建立站点,配置DNS2、在ASA上配置过滤特定的URL地三、实验拓扑图四、配置步聚1、基本配置,如案例一2、在外部服务器上建好WEB站点,并配置DNS新建两个区域3、在内部PC上测试能通过和访问外部服务器的WEB站点。

4、在ASA上配置过滤*conf taccess-list tcp_filter2 permit tcp any any eq wwwclass-map tcp_filter_class2match access-list tcp_filter2exitregex url2 "\.kkgame\.com"class-map type regex match-any url_class2match regex url2exitclass-map type inspect http http_url_class2match request header host regex class url_class2exitpolicy-map type inspect http http_url_policy2class http_url_class2drop-connection logexitexitpolicy-map inside_http_url_policyclass tcp_filter_class2inspect http http_url_policy2exitexitservice-policy inside_http_url_policy interface inside4、在内部PC上测试,5、如果要过滤多个URL地址conf taccess-list tcp_filter2 permit tcp any any eq www class-map tcp_filter_class2match access-list tcp_filter2exitregex url2 "\.kkgame\.com"regex url3 "\.gz-benet\.com\.cn"class-map type regex match-any url_class2match regex url2match regex url3exitclass-map type inspect http http_url_class2match request header host regex class url_class2 exitpolicy-map type inspect http http_url_policy2class http_url_class2drop-connection logexitexitpolicy-map inside_http_url_policyclass tcp_filter_class2inspect http http_url_policy2exitexitservice-policy inside_http_url_policy interface inside6、在PC上测试,两个地址都不能访问了实验案例三ASA安全设备的高级应用一、实验目的:熟悉ASA安全配置二、实验环境和需求1、在WEB上建立站点.,在Out为RH5系统,并安装hping2软件包。

在PC1安装日志服务器软件,安装文件为Kiwi_Syslogd2、在ASA上配置使用日志服务器3、测试ASA防泪滴攻击4、测试防IP分片攻击5、在ASA上启IDS,防死亡之ping三、实验拓扑图四、配置步骤1、在ASA上配置使用日志服务器。

在pc1上安装日志服务器的软件,如Kiwi_Syslogd_8.3.19_Beta.setup.exe asa802(config)# logging enableasa802(config)# logging trap informationalasa802(config)# logging host inside 192.168.0.1如果在ASA上输入如下命令asa802(config)#int e0/2asa802(config)#shuasa802(config)#no shu在PC1上看到日志如下:2、测试ASA防御泪滴攻击。

ASA默认配置了基本的威胁检测,它能防御一些基本的威胁asa802(config)#threat-detection basic-threat在外部主机PC2上对WEB服务器发起泪滴攻击:在PC1查看日志,看到teardrop fragment已经被Deny了在WEB服务器上启用sniffer抓包,没有抓到泪滴攻击的包,说明基本安全威胁配置就可以防泪滴攻击3、测试防范IP分片攻击。

1) 为了测试,允许外网ping WEB的外部地址200.0.0.253asa802(config)#access-list out-to-dmz permit icmp any any echoasa802(config)#access-list out-to-dmz permit icmp any any echo-reply2) 在外部主机上ping 一个20000字节包,同时在WEB上抓包在Web抓包看到了分片3)在ASA上启用如下命令,禁用分片,重复第二步Asa802(config)#fragment chain 1在WEB上没有抓到包,在PC1上日志服务器可以看分片被丢弃4、在ASA上启用IDS功能,防御死亡之ping。