IATF信息保障技术框架

IATF信息保障技术框架

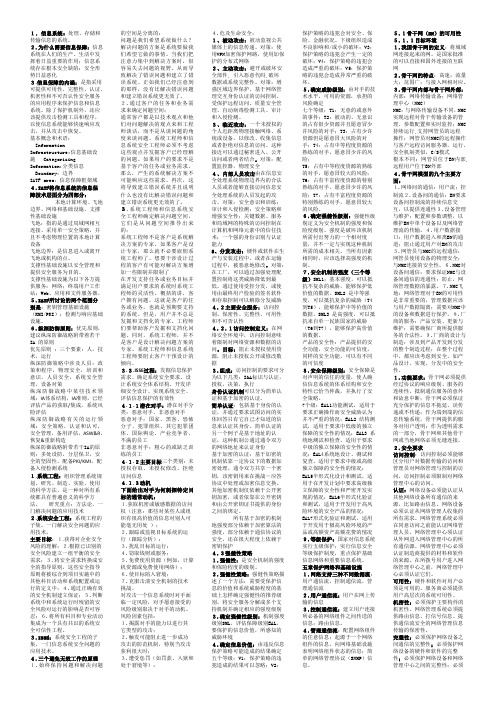

人员 培训 安全意识教育 物理安全 场所安全 人员安全 系统安全管理

(依靠)技术 深度防御技术框架

信息保障要素 安全标准

风险分析(技术评估) 技术、产品及其部署

(进行)操作 安全策略

认证与委派 安全管理

证书、密匙、密码管理 风险分析(合规性检查) 应急响应(分析、监控、

告警、恢复)

PDR模型

PDR模型包含三个主要部分: Protection(防护)、 Detection(检测)和Response (响应)。防护、检 测和响应组成了一个所谓的“完整的、动态”的安全循环。

技术措施必须完整涵盖PDR模型所需。

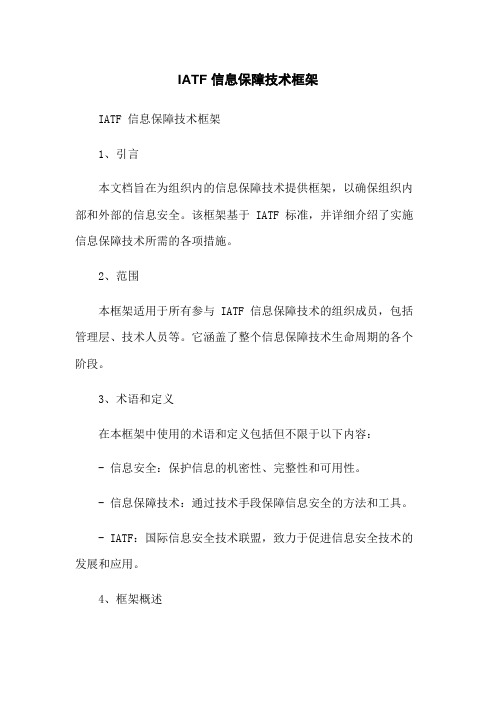

IATF建设模型

IATF建设要点

对信息基础设施进行分析, 了解安全目标,通过四个安全 域进行清晰的展示。

DESIGN SYSTEM ARCHITECTURE

USERS/USERS’ REPRESENTATIVES

DEVELOP DETAILED

DESIGN

IMPLEMENT SYSTEM

iatf_3_1_3001

调研用户需求、相关政策 、规则、标准以及系统工 程所定义的用户环境中的 信息所面临的威胁。

管、域名、目录服务等 支撑性技术设施:强调提供安全服务、安全管理和安全运行的支撑

性基础设施,包括:PKI、SOC等

值得注意的是,这四个域实际上有所重叠,具体在运用的时 候,可以根据实际情况划分清楚。

深度防御

深度防御的实践主要来源于美国国防部的研究,认为深度防 御原理可应用于任何组织机构的信息网络安全中,涉及三个 主要层面的内容:人、技术、操作。

本阶段可以理解为功能结构设计。

本阶段内容因为涉及软件开发方面的内容较多,容易产生不 宜落地之感,其实如果用于:

IATF信息保障框架

I n f o r m a t i o n A s s u r a n c e T e c h n i c a l F r a m e w o r k原著:美国国家安全局信息保障解决方案技术处2000年9月第三版免责声明:文档在线网(文档中国)中所有的文档资料均由文档在线网会员提供。

文档在线网会对会员提敬请评论信息保障技术框架是一篇发展中的文档,它将不断扩充和更新,为了能从这种扩充和更新中得到最大可能的受益,我们期待着您的评论和建议,请不吝将您的赐教惠寄于:IATF Forum WebmasterC/O: Booz·Allen & Hamilton Inc. Telephone: (410) 684-6246900 Elkridge Landing Road(Airport Square 2) Fax: (410) 850-4592 Linthicum, MD 21090 E-mail: ******************译者的话《信息保障技术框架》(IATF)是由美国国家安全局组织专家撰写的,最新的3.0版本于2000年9月推出,并在一系列国际会议(比如RSA年会)及其网站()上免费向公众发放,并希望得到公众的反馈,以利于后继版本的优化。

IATF版本更新得很快,其2.0版刚刚在1999推出,新的版本(3.0版)便于2000年问世,而且在内容上有了很多改动(见“前言”)。

而在IATF3.0版问世之时,相关机构就已经同时开始为IATF的下一版而制定开发计划。

之所以有这样频繁地更新,我们认为至少有以下两方面的原因:首先,信息安全事件发生的频率越来越高,每一次事件的冲击范围也越来越广,相应的,新的信息安全技术也层出不穷,因此,没有任何一个能够作为人们普遍参照的高级技术文档是可以长时间停留在原地不动的。

其次,在对安全的理解已经历史地完成了第一次越迁(由通信安全到信息安全)之后,我们正经历着第二次越迁,那就是——由信息安全到信息保障。

IATF:IATF内容摘要思维导图

IATF:IATF内容摘要思维导图立冬时,我给自己立了一个flag,其中一项是:第一个月要通一遍IATF。

人,借助技术的支持,实施一系列的操作过程,最终实现信息保障目标,这就是IATF最核心的理念之一。

信息保障技术框架(IATF) 共分为十个章,如思维导图显示分别为介绍、深度防御目标纵览、信息系统安全工程、技术性安全对策、保护网络与基础设施、保护飞地边界/外部连接、保护计算环境、支撑性基础设施、战术环境的信息保障、对综合解决方案的观察等十章。

在第一章介绍中,介绍了这本书面对的读者,其预期的读者包括系统安全工程师、顾客、科学家、研究者、产品和服务提供商、标准化团体以及工业联盟等。

其目标包括:促进大家对IA技术的意识,展现信息系统(IS)用户的IA需求,提供IA问题解决方案的指导,指出当前信息保障的能力和需求之间的断层。

第一章对信息基础设施、信息基础设施边界、信息保障框架领域、普遍的威胁类别等做了概述。

然后,还介绍了深层防御战略并说明了IATF文档的整体组织结构。

在我国的网络安全保护工作中,如等级保护2.0的多层防御理念很大程度上借鉴了IATF的深度防御理念,并在此基础上有所发挥。

但是,就像一位行内专家老师说的,等级保护2.0在借鉴了IATF的很多优秀的内容,但阉割了其优秀的“信息系统安全工程”这个宝贝。

lATF强调:人、技术、操作,这3个核心原则,关注4个信息安全保障领域:保护网络和基础设施、保护边界、保护计算环境、支撑基础设施。

人(People):人是信息体系的主体,是信息系统的拥有者、管理者和使用者,是信息保障体系的核心,是第一位的要素,同时也是最脆弱的。

正是基于这样的认识,安全管理在安全保障体系中就愈显重要,可以这么说,信息安全保障体系,实质上就是一个安全管理的体系,其中包括意识培训、组织管理、技术管理和操作管理等多个方面。

技术(Technology):技术是实现信息保障的重要手段,信息保障体系所应具备的各项安全服务就是通过技术机制来实现的。

IATF信息保障技术框架

IATF信息保障技术框架IATF信息保障技术框架1:引言本文档旨在为IATF组织提供一种信息保障技术框架,以确保组织的信息系统和数据得到有效的保护和管理。

该框架涵盖了以下主要方面:信息安全政策、信息保障组织、风险评估和管理、安全控制措施、监测和审计、员工培训和意识、持续改进。

2:信息安全政策2.1 定义组织的信息安全目标和政策,并明确其重要性和遵守的范围。

2.2 制定信息安全角色和责任,并确保所有员工遵守信息安全政策。

2.3 定义信息资产分类和控制级别,确保适当的访问和保护措施得到实施。

3:信息保障组织3.1 设立信息保障委员会,负责制定、监督和改进组织的信息保障策略和措施。

3.2 确定信息保障职能,指派专责人员负责信息安全管理和实施。

3.3 确保信息保障组织的合适的资源和培训。

4:风险评估和管理4.1 根据现有风险标准和方法,对组织的信息系统和数据进行风险评估,并及时更新评估结果。

4.2 制定和实施相应的风险管理计划,包括风险应对措施和应急响应计划。

5:安全控制措施5.1 根据风险评估结果,确定适当的安全控制措施,包括技术和管理控制。

5.2 实施访问控制、身份认证和授权措施,确保只有授权人员才能访问敏感信息。

5.3 实施数据加密措施,确保数据在传输和存储过程中得到保护。

5.4 确保信息系统和网络设备的安全配置和管理,包括补丁管理和设备防护。

6:监测和审计6.1 建立信息系统和网络设备的监测机制,主动检测和预防潜在的安全事件。

6.2 实施信息系统和网络设备的审计,追踪和记录活动日志,及时发现异常行为。

7:员工培训和意识7.1 提供信息安全培训,确保员工了解信息保障策略和措施,并知晓他们在信息保障中的责任和义务。

7.2 定期开展信息安全意识活动,提高员工对信息安全的重视和风险意识。

8:持续改进8.1 建立持续改进机制,定期评估信息保障策略和措施的有效性。

8.2 根据评估结果,制定改进计划,及时修订和完善信息保障技术框架。

IATF信息保障技术框架

I A T F信息保障技术框架 Revised final draft November 26, 2020IATF,《信息保障技术框架》(IATF:InformationAssurance['urns]TechnicalFramework)是美国国家安全局(NSA)NationalSecurityAgency制定的,描述其信息保障的指导性文件。

在我国国家973“信息与网络安全体系研究”课题组在2002年将IATF3.0版引进国内后,IATF开始对我国信息安全工作的发展和信息安全保障体系的建设起重要的参考和指导作用。

A s s u r a n c e n.保证,确信,肯定,自信,(人寿)保险一、IATF概述1.IATF形成背景建立IATF主要是美国军方需求的推动。

上世纪四五十年代,计算机开始在军事中应用,六七十年代网络化开始发展,这些发展都对信息安全保障提出了要求。

从1995年开始,美国国防高级研究计划局和信息技术办公室(DARPA/ITO)就开始了对长期研发投资战略的探索,以开展信息系统生存力技术的研究。

1998年1月,国防部(DoD)副部长批准成立了DIAP (国防范畴内信息保障项目),从而得以为DoD的信息保障活动和资源利用制定计划并进行协调、整合和监督。

DIAP形成了国防部IA项目的核心部分。

除了军事机构外,随着社会的发展,各种信息系统已经成为支持整个社会运行的关键基础设施,而且信息化涉及的资产也越来越多,由此产生的各种风险和漏洞也随之增多,而且现有的技术无法完全根除。

面对这些威胁,人们越来越深刻地认识到信息安全保障的必要性。

在这个背景下,从1998年开始,美国国家安全局历经数年完成了《信息保障技术框架》这部对信息保障系统的建设有重要指导意义的重要文献。

2.IATF发展历程IATF的前身是《网络安全框架》(NSF),NSF的最早版本(0.1和0.2版)对崭新的网络安全挑战提供了初始的观察和指南。

信息保障技术框架IATF

1.信息系统:处理、存储和传输信息的系统。

2.为什么需要信息保障:信息系统在人们的生产、生活中发挥着日益重要的作用;信息系统存在根本安全缺陷;安全形势日益恶化3.信息保障的内涵:是指采用可提供可用性、完整性、认证、机密性和不可否认性安全服务的应用程序来保护信息和信息系统。

除了保护机制外,还应该提供攻击检测工具和程序,以使信息系统能够快速响应攻击,并从攻击中恢复。

基本概念和术语:Information Infrastructure:信息基础设施 Categorizing Information:分类信息Boundary:边界IATF area:信息保障框架域4.IATF将信息系统的信息保障技术层面分为四部分:本地计算环境、飞地边界、网络和基础设施、支撑性基础设施飞地:指的是通过局域网相互连接、采用单一安全策略,并且不考虑物理位置的本地计算设备飞地边界:是信息进入或离开飞地或机构的点。

支撑性基础设施以安全管理和提供安全服务为目的。

支撑性基础设施为以下各方提供服务:网络;终端用户工作站;Web、应用和文件服务器。

5.IATF所讨论的两个范围分别是:密钥管理基础设施(KMI/PKI);检测与响应基础设施。

6.纵深防御原则:优先原则,建议纵深防御战略附带着若干IA 的原则优先原则:三个要素:人,技术,运行纵深防御策略中涉及人员:政策和程序,物理安全,培训和意识,人员安全,系统安全管理,设备对策纵深防御战略中某些技术领域:IA体系结构,IA准则,已经评估产品的获取/集成,系统风险评估纵深防御战略有关的运行领域:安全策略,认证和认可,安全管理,备用评估,ASW&R,恢复&重新构造纵深防御战略附带若干IA的原则:多处设防,分层保卫,安全的坚固性,配备PKI/KMI,配备入侵检测系统1.系统工程:组织管理系统规划、研究、制造、实验、使用的科学方法,是一种对所有系统都具有普遍意义的科学方法。

研究重点:方法论,一门解决问题的应用技术2.系统安全工程:系统工程的子集。

IATF信息保障技术框架

IATF信息保障技术框架IATF 信息保障技术框架文档⒈简介本文档旨在提供有关IATF(信息保障技术框架)的详细信息。

IATF是一个综合性的框架,旨在确保组织的信息系统和数据得到适当的保护和安全。

通过建立一套标准和最佳实践,IATF帮助组织建立和维护一个安全的信息保障环境。

⒉系统规划⑴信息保障目标和策略:确定组织的信息保障目标和相应的策略。

⑵风险管理:识别和评估与信息保障相关的风险,并制定相应的控制措施。

⑶组织结构和责任:明确组织内各个部门和角色在信息保障中的职责和责任。

⒊安全管理⑴安全政策:制定和实施适当的安全政策,并确保其与组织的整体战略一致。

⑵人员安全:制定适当的人员安全策略和流程,包括人员背景核查和培训。

⑶物理安全:确保组织的物理设施得到适当的保护,并采取措施防止未经授权的访问。

⑷信息安全:确保信息在传输、存储和处理过程中得到保护,并采取措施防止信息泄露和篡改。

⑸风险应对与恢复:制定应对风险和事件的计划,并确保组织有能力及时恢复正常运营。

⒋安全技术⑴访问控制:实施合理的访问控制措施,并确保只有授权人员可以访问敏感信息。

⑵加密和认证:使用加密技术保护敏感数据,并确保身份认证的准确性和安全性。

⑶安全监控和审计:建立监控和审计机制,及时检测和响应安全事件。

⑷恶意软件防护:采取措施防止恶意软件的传播和感染。

⑸网络安全:确保网络设备和通信渠道的安全,并防止未经授权的网络访问。

⒌法律法规和术语解释⑴ GDPR(通用数据保护条例):欧盟针对个人数据保护的法规。

⑵ CCPA(加州消费者隐私法案):美国加州关于消费者隐私权的法案。

⑶ PII(个人识别信息):可以用于唯一地识别个人身份的信息。

⑷ PHI(健康信息):包含医疗诊断、治疗信息的健康相关数据。

⑸ PCI DSS(支付卡行业数据安全标准):适用于处理信用卡信息的安全标准。

⑹ SOX(萨巴尼斯-奥克斯利法案):美国关于公司金融报告透明度的法案。

附件:⒉安全培训课程大纲本文档涉及附件,请参阅相关附件以获取更多详细信息。

IATF 信息保障技术框架

IATF 信息保障技术框架IATF 信息保障技术框架1、引言本文档旨在为组织内的信息保障技术提供框架,以确保组织内部和外部的信息安全。

该框架基于 IATF 标准,并详细介绍了实施信息保障技术所需的各项措施。

2、范围本框架适用于所有参与 IATF 信息保障技术的组织成员,包括管理层、技术人员等。

它涵盖了整个信息保障技术生命周期的各个阶段。

3、术语和定义在本框架中使用的术语和定义包括但不限于以下内容:- 信息安全:保护信息的机密性、完整性和可用性。

- 信息保障技术:通过技术手段保障信息安全的方法和工具。

- IATF:国际信息安全技术联盟,致力于促进信息安全技术的发展和应用。

4、框架概述本章节将介绍整个信息保障技术框架的概念和目标。

同时还会阐述该框架在组织内的重要性,并描述其与其他框架的关系。

5、管理要求本章节详细描述了管理层在信息保障技术实施中的职责和要求。

包括制定信息安全策略、确定信息保障技术目标、资源分配等方面的内容。

6、风险管理本章节将介绍如何进行风险管理,包括风险评估、风险治理和风险监测等环节。

同时还会探讨与风险管理相关的法律和法规。

7、安全控制措施本章节详细介绍了不同的安全控制措施,包括访问控制、身份认证、数据加密等方面的技术手段。

同时还会提供实施这些措施的具体建议和指导。

8、监督与审核本章节将介绍监督与审核的重要性,并详细描述了监督与审核的方法和程序。

同时还会探讨相关的法律法规和行业标准。

9、应急响应本章节将详细介绍应对信息安全事件和灾难的方法和程序。

包括事前准备、事中响应和事后恢复等方面的内容。

10、持续改进本章节将介绍如何通过持续改进来加强信息保障技术。

包括问题分析、改进计划和绩效评估等环节。

11、附件本文档涉及的附件包括但不限于:- 附件2:风险评估表格范本- 附件3:安全控制措施实施指南12、法律名词及注释在本文档中使用的法律名词及其注释包括但不限于以下内容:- 法律名词1:注释1- 法律名词2:注释2。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

中软广州 (内部讨论 初稿一)

陈延

1

目录

几个重要概念 IATF建设模型 模型细化

几个重要概念

3

要保护什么

IATF建立在信息基础设施的概念上。 信息基础设施是维持机构运作、实现商业意图的专用资源, 包括:信息系统、网络和各种应用。

信息技术设施,通俗的说,就是企业的信息系统和业务系统; 信息系统是维持机构运作的电子支持系统,如:邮件、办公、公文 流转、审批等等; 业务系统是机构商业运作所必须的电子业务系统,如:短信平台( 移动)等等,或者电子支撑系统,如:记账、财务等系统。

PDR模型

PDR模型包含三个主要部分: Protection(防护)、 Detection(检测)和Response (响应)。防护、检 测和响应组成了一个所谓的“完整的、动态”的安全循环。 技术措施必须完整涵盖PDR模型所需。

protection 防护

response 响应

detection 检测

Define System Security Requirements

Ensure that the selected solution set meets the mission or business security needs. Coordinate the system boundaries. Present security context, security CONOPS, and system security requirements to the customer and gain their concurrence. Ensure that the projected security risks are acceptable to the customer.

值得注意的是,这四个域实际上有所重叠,具体在运用的时 候,可以根据实际情况划分清楚。

深度防御

深度防御的实践主要来源于美国国防部的研究,认为深度防 御原理可应用于任何组织机构的信息网络安全中,涉及三个 主要层面的内容:人、技术、操作。 IATF侧重技术(以及与之相关的工程建设)方面。

人员 培训 安全意识教育 物理安全 场所安全 人员安全 系统安全管理 (依靠)技术 深度防御技术框架 信息保障要素 安全标准 风险分析(技术评估) 技术、产品及其部署 (进行)操作 安全策略 认证与委派 安全管理 证书、密匙、密码管理 风险分析(合规性检查) 应急响应(分析、监控、 告警、恢复)

Design System Security Architecture Develop Detailed Security Design

Begin the formal risk analysis process to ensure that the selected security mechanisms provide the required security services and to explain to the customer how the security architecture meets the security requirements. Review how well the selected security services and mechanisms counter the threats by performing an interdependency analysis to compare desired to effective security service strengths. Once completed, the risk assessment results, particularly any mitigation needs and residual risk, will be documented and shared with the customer to obtain their concurrence. The risk analysis will be conducted/updated. Strategies will be developed for the mitigation of identified risks Identify possible mission impacts and advise the customer and the customer’s Certifiers and Accreditors.

Implement System Security

结束语

IATF提供了安全建设的技术框架,框架所采用和技术结合 等级保护的要求,既可以为用户设计更加合理的安全技术体 系,也可以提高我公司的安全技术规划、建设、工程水平; IATF可以在任何阶段接受风险评估的参与,特别是需求调 研阶段和实施验收阶段。 IATF接受任何一种标准语言用来做工程化的规范表述,其 中CC作为一种国际上常用的描述语言,在我国接受度很广 泛,可以在我公司的项目中采纳。 IATF是一种具有活力的,还在不断发展的规范。也是世界 上有影响力的唯一一份从保障框架和工程建设的角度制定的 规范,其价值不可估量。 IATF还在为适应商业环境而作出改变。

THANKS

DISCOVER NEEDS

ASSESS EFFECTIVENESS

DEFINE SYSTEM REQUIREMENTS

DESIGN SYSTEM ARCHITECTURE

USERS/USERS’ REPRESENTATIVES

DEVELOP DETAILED DESIGN

IMPLEMENT SYSTEM

iatf_3_1_3001

发现需求

调研用户需求、相关政策 、规则、标准以及系统工 程所定义的用户环境中的 信息所面临的威胁。 关键点在于确定信息到底 受到那些安全威胁:

作为分析框架,IATF划分 对手、动机、威胁以及安 全要素;

信息安全威胁

被动攻击

本阶段详细了解面临的安 全威胁,理清用户需求, 由于是需求在推动项目, 因此,清晰准确的把握需 求是极为重要的。

详细设计

如果含软件开发,此步骤为必要和关键阶段(内容较多,不 详细加以说明),如果仅为集成项目,本阶段则应该:

多沟通和协调,扫清障碍,消除误解; 针对难点、以及用户担心的因素,提出解决办法。

实施

实施要点,除遵循一般实施验收要求外:

应该进行验收时的安全评估,以确保系统能够正确的工作,能够如 期望的那样应对安全威胁,系统本身符合安全入网条件,不会带来 新的安全威胁。 应提供生命周期支持计划,操作流程,运维培训材料等

IATF建设模型

9

IATF建设要点

对信息基础设施进行分析, 了解安全目标,通过四个安全 域进行清晰的展示。 安全建设必须符合深度防御原则,必须为防御、检测、响应 提供足够的技术手段,满足PDR模型所需。

IATF建设思路

发现需求 定义系统要求 系统架构设计 详细设计 实施 安全保护有效性评估

(局域网)计算环境:强调服务器(以及其上的应用)和客户端 边界和远程连接:强调边界、远程连接、不同密级之间的连接 网络和基础设施:强调网络架构和设备,包含网络基础设施有,网 管、域名、目录服务等 支撑性技术设施:强调提供安全服务、安全管理和安全运行的支撑 性基础设施,包括:PKI、SOC等

系统架构设计

在前一阶段的基础上,细化设计,提出那些功能模块实现什 么具体功能,指出(或设计)功能模块之间的关系。(如果 有必要,需要定义系统边界,内部模块边界) 本阶段可以理解为功能结构设计。 本阶段内容因为涉及软件开发方面的内容较多,容易产生不 宜落地之感,其实如果用于:

安全产品采购,则可以理解为需要那些产品模块、模块的功能说明 ,模块间通信等 安全产品集成,则可以理解为需要那些产品(包括模块),通信、 架构设计等

保护等级

IATF划分了4个级别的保护:

无密级 秘密 机密 绝密

在国内的实际运用中,可以替换为我国的等级保护的定级, 参照不同等级的基本要求厘定保护强度。

信息保障框架域

考虑到信息系统的复杂性,保护信息安全是挑战性的,为了 在技术层面能够更清晰的展现,IATF护有效性评估

ISSE Activity Discover Information Protection Needs Assess Information Protection Effectiveness Task Present an overview of the process. Summarize the information model Describe threats to the mission or business through information attacks Establish security services to counter those threats and identify their relative importance to the customer. Obtain customer agreement on the conclusions of this activity as a basis for determining system security effectiveness.

信息安全要素

主动攻击 物理临近攻 击 内部人员攻 击

安全性

完整性

可用性

可控性

不可抵赖性

定义系统要求

根据前一阶段的调研和分析,问题域已经清晰了。本阶段就 是安全工程师针对问题域提出的要求和挑战,考虑多种解决 方案。 要点:

问题在解决方案中得到一一解答。 思路应开阔,针对某个系统的问题域,其解决方案有可能需要引进 新的系统(例如:PKI)、或者改变与该系统相关联的其它系统。 仅就系统做整体分析和要求。