Packet Tracer 5.2实验(十三) 扩展IP访问控制列表配置

Packet Tracer 5.2模拟无线路由实验

Packet Tracer 5.2模拟无线路由实验先来借鉴一下其他优秀博文吧。

今天我们用Packer Tracer 5.0做一下无线的实验,本身没有什么技术含量,主要演示一下如何用Packer Tracer 5.0做无线的模拟。

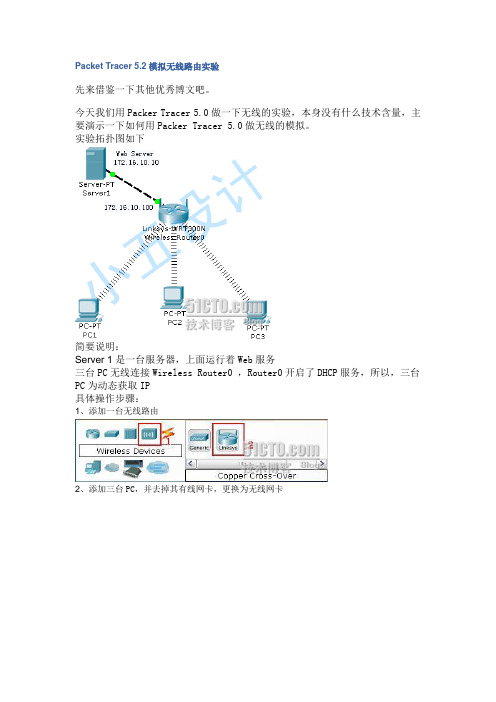

实验拓扑图如下简要说明:Server 1是一台服务器,上面运行着Web服务三台PC无线连接Wireless Router0 ,Router0开启了DHCP服务,所以,三台PC为动态获取IP具体操作步骤:1、添加一台无线路由2、添加三台PC,并去掉其有线网卡,更换为无线网卡1)关闭电源,点击那个红色按钮2)将有线网卡拖拽到配件区域3)将Linksys-WMP300N拖拽到有线网卡区4)重新开启电源配置好了如下图三台PC都配置好,我们会看到多了很多波线,表示已经连接到了无线路由此时我们在任意一台PC上执行IPCONFIG命令发现已经自动获取了IP地址,证明与无线路由通信正常。

在任意一台PC上,打开浏览器Web Browser在地址栏中输入192.168.0.1,弹出的登录窗口中用户名和密码都是admin登录后就看到亲切的Web管理界面了,现在就可以进行相关配置了附件下载:Wlan本文出自“小五的博客” 博客,请务必保留此出处/233677/116328通过上述博客我们已经对无线路由配置有所了解了。

Packet Tracer模拟器中的无线路由在现实中是Linksys WRT300N。

大家有空时候也可以看一下Linksys WRT300N 安装配置图解。

一、AccessPoint——PT在模拟器中有三个型号的AccessPoint——PT设备。

初级设备不能进行配置,无DHCP服务器,但是可以进行加密的设置。

在这里主要有两个端口Port1、Port2。

Port1连接互联网,Port2作为局域网端口,可以设置加密类型等。

在这里,PC设置IP地址,默认网关为172.16.1.1,发现其Ip地址已在上端路由器上了。

标准访问控制列表配置

13。

标准访问列表的实现一.实训目的1。

理解标准访问控制列表的概念和工作原理.2。

掌握标准访问控制列表的配置方法.3。

掌握对路由器的管理位置加以限制的方法.二.实训器材及环境1.安装有packet tracer5.0模拟软件的计算机。

2.搭建实验环境如下:三.实训理论基础1.访问列表概述访问列表是由一系列语句组成的列表,这些语句主要包括匹配条件和采取的动作(允许或禁止)两个内容。

访问列表应用在路由器的接口上,通过匹配数据包信息与访问表参数来决定允许数据包通过还是拒绝数据包通过某个接口。

数据包是通过还是拒绝,主要通过数据包中的源地址、目的地址、源端口、目的端口、协议等信息来决定。

访问控制列表可以限制网络流量,提高网络性能,控制网络通信流量等,同时ACL也是网络访问控制的基本安全手段.2.访问列表类型访问列表可分为标准IP访问列表和扩展IP访问列表。

标准访问列表:其只检查数据包的源地址,从而允许或拒绝基于网络、子网或主机的IP地址的所有通信流量通过路由器的出口。

扩展IP访问列表:它不仅检查数据包的源地址,还要检查数据包的目的地址、特定协议类型、源端口号、目的端口号等。

3.ACL的相关特性每一个接口可以在进入(inbound)和离开(outbound)两个方向上分别应用一个ACL,且每个方向上只能应用一个ACL。

ACL语句包括两个动作,一个是拒绝(deny)即拒绝数据包通过,过滤掉数据包,一个是允许(permit)即允许数据包通过,不过滤数据包。

在路由选择进行以前,应用在接口进入方向的ACL起作用。

在路由选择决定以后,应用在接口离开方向的ACL起作用。

每个ACL的结尾有一个隐含的“拒绝的所有数据包(deny all)”的语句.4.ACL转发的过程5.IP地址与通配符掩码的作用规32位的IP地址与32位的通配符掩码逐位进行比较,通配符掩码为0的位要求IP地址的对应位必须匹配,通配符掩码为1的位所对应的IP地址位不必匹配。

访问控制列表实验报告

访问控制列表实验报告介绍访问控制列表(Access Control List)是一种用于网络安全的重要工具。

它用于限制用户或设备对网络资源的访问权限,以保护网络的安全和保密性。

在本实验中,我们将学习如何配置和管理访问控制列表,并通过实际的示例来演示ACL的工作原理和应用。

实验目标本实验的目标是帮助学生理解访问控制列表的基本概念和配置方法。

具体而言,我们将关注以下方面:1.访问控制列表的作用和用途;2.如何配置和管理访问控制列表;3.不同类型的访问控制列表及其应用场景。

实验步骤步骤一:了解访问控制列表访问控制列表是一种在路由器或交换机上配置的规则集合,用于控制网络流量的访问权限。

它基于源地址、目的地址、协议类型等条件来限制特定用户或设备对网络资源的访问权限。

ACL可以分为两种类型:标准ACL和扩展ACL。

标准ACL仅使用源地址作为匹配条件,而扩展ACL可以使用更多的条件来进行匹配,例如源地址、目的地址、协议类型、端口号等。

步骤二:配置访问控制列表在这个实验中,我们将使用一台路由器进行ACL的配置示例。

以下是一些基本的ACL配置命令:Router(config)# access-list 1 permit 192.168.0.0 0.0.255.255上述命令创建了一个标准ACL,允许所有源地址为192.168.0.0/16的流量通过。

Router(config)# access-list 2 permit tcp any host 192.168.1.1 eq 80上述命令创建了一个扩展ACL,允许任何源地址的TCP流量通过到目的地址为192.168.1.1、目的端口号为80的主机。

步骤三:应用访问控制列表完成ACL的配置后,我们需要将其应用到实际的接口或接口组上。

以下是一些基本的ACL应用命令:Router(config-if)# ip access-group 1 in上述命令将ACL 1应用到接口的入方向,用于限制进入该接口的流量。

扩展的IP访问控制列表

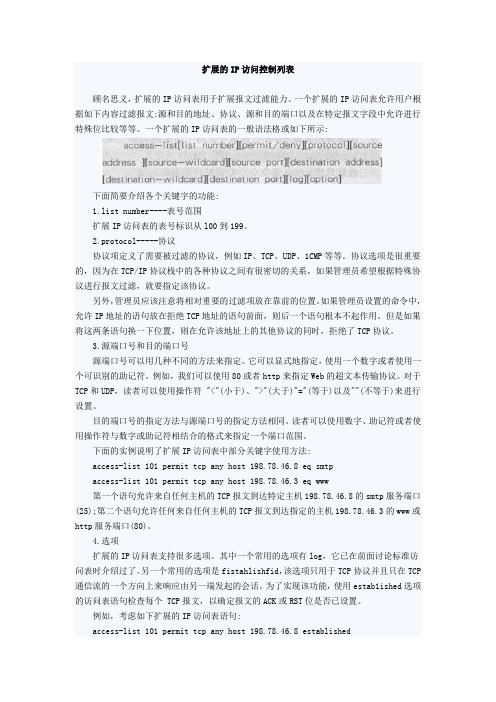

扩展的IP访问控制列表顾名思义,扩展的IP访问表用于扩展报文过滤能力。

一个扩展的IP访问表允许用户根据如下内容过滤报文:源和目的地址、协议、源和目的端口以及在特定报文字段中允许进行特殊位比较等等。

一个扩展的IP访问表的一般语法格或如下所示:下面简要介绍各个关键字的功能:1.list number----表号范围扩展IP访问表的表号标识从l00到199。

2.protocol-----协议协议项定义了需要被过滤的协议,例如IP、TCP、UDP、1CMP等等。

协议选项是很重要的,因为在TCP/IP协议栈中的各种协议之间有很密切的关系,如果管理员希望根据特殊协议进行报文过滤,就要指定该协议。

另外,管理员应该注意将相对重要的过滤项放在靠前的位置。

如果管理员设置的命令中,允许IP地址的语句放在拒绝TCP地址的语句前面,则后一个语句根本不起作用。

但是如果将这两条语句换一下位置,则在允许该地址上的其他协议的同时,拒绝了TCP协议。

3.源端口号和目的端口号源端口号可以用几种不同的方法来指定。

它可以显式地指定,使用一个数字或者使用一个可识别的助记符。

例如,我们可以使用80或者http来指定Web的超文本传输协议。

对于TCP和UDP,读者可以使用操作符 "<"(小于)、">"(大于)"="(等于)以及""(不等于)来进行设置。

目的端口号的指定方法与源端口号的指定方法相同。

读者可以使用数字、助记符或者使用操作符与数字或助记符相结合的格式来指定一个端口范围。

下面的实例说明了扩展IP访问表中部分关键字使用方法:access-list 101 permit tcp any host 198.78.46.8 eq smtpaccess-list 101 permit tcp any host 198.78.46.3 eq www第一个语句允许来自任何主机的TCP报文到达特定主机198.78.46.8的smtp服务端口(25);第二个语句允许任何来自任何主机的TCP报文到达指定的主机198.78.46.3的www或http服务端口(80)。

基于packet tracer的访问控制列表实验教学设计

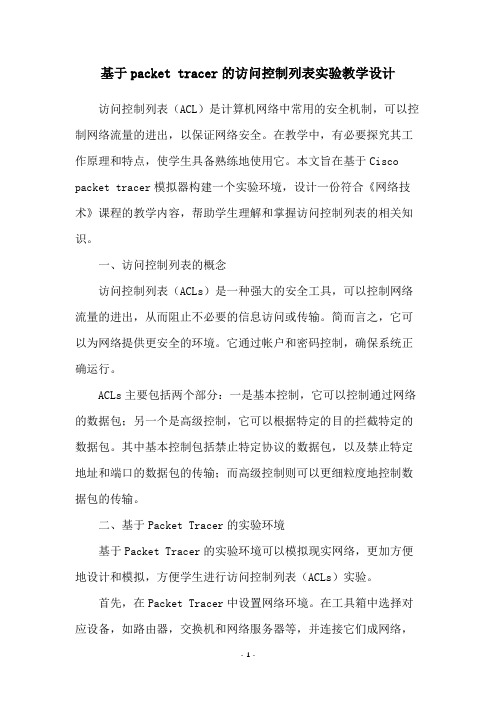

基于packet tracer的访问控制列表实验教学设计访问控制列表(ACL)是计算机网络中常用的安全机制,可以控制网络流量的进出,以保证网络安全。

在教学中,有必要探究其工作原理和特点,使学生具备熟练地使用它。

本文旨在基于Cisco packet tracer模拟器构建一个实验环境,设计一份符合《网络技术》课程的教学内容,帮助学生理解和掌握访问控制列表的相关知识。

一、访问控制列表的概念访问控制列表(ACLs)是一种强大的安全工具,可以控制网络流量的进出,从而阻止不必要的信息访问或传输。

简而言之,它可以为网络提供更安全的环境。

它通过帐户和密码控制,确保系统正确运行。

ACLs主要包括两个部分:一是基本控制,它可以控制通过网络的数据包;另一个是高级控制,它可以根据特定的目的拦截特定的数据包。

其中基本控制包括禁止特定协议的数据包,以及禁止特定地址和端口的数据包的传输;而高级控制则可以更细粒度地控制数据包的传输。

二、基于Packet Tracer的实验环境基于Packet Tracer的实验环境可以模拟现实网络,更加方便地设计和模拟,方便学生进行访问控制列表(ACLs)实验。

首先,在Packet Tracer中设置网络环境。

在工具箱中选择对应设备,如路由器,交换机和网络服务器等,并连接它们成网络,使它们在实验中可以正确工作。

然后,将客户端设置为模拟的网络环境中的实际网络,并设置访问控制列表,让学生可以尝试不同的ACL设置,观察它们对网络的影响。

最后,学生可以通过Packet Tracer对网络系统进行深入讨论,学习如何理解和使用访问控制列表(ACLs)。

三、教学内容设计本实验以系统地设计访问控制列表(ACLs)为主要目的,让学生掌握使用访问控制列表的各种方法和技术,理解其特点。

实验内容包括:(1)ACL的概念:教学的第一步是让学生熟悉访问控制列表的概念,了解访问控制列表的实现原理。

(2)在Packet Tracer中实现ACL:学生可以借助Packet Tracer模拟器搭建实验环境,搭建一个网络,实现访问控制列表。

访问控制列表实验

访问控制列表实验步骤一:在packet tracer环境中按下图搭建网络拓扑结构,要求主机1可以访问服务器DB,主机2和主机3不能访问服务器DB。

主机1不能远程登录路由器。

步骤二:配置主机1-3以及服务器的IP地址、子网掩码及网关;配置路由器fa0/0和fa0/1两个端口的IP地址及子网掩码。

主机1的IP地址为1.1.1.1,子网掩码为255.0.0.0,网关为1.1.1.11;主机2的IP地址为1.1.1.2,子网掩码为255.0.0.0,网关为1.1.1.11;主机3的IP地址为1.1.1.3,子网掩码为255.0.0.0,网关为1.1.1.11;服务器DB的IP地址为2.2.2.2,子网掩码为255.0.0.0,网关为2.2.2.22。

路由器fa0/0的IP地址为1.1.1.11,子网掩码为255.0.0.0;路由器fa0/1的IP地址为2.2.2.22,子网掩码为255.0.0.0。

附:路由器配置命令Router>enableRouter#config terminalRouter(config)#host R0R0(config)#interface fa0/0R0(config-if)#ip address 1.1.1.11 255.0.0.0R0(config-if)#no shutdownR0(config-if)#int fa0/1R0(config-if)#ip add 2.2.2.22 255.0.0.0R0(config-if)#no shutdown输入enable,可简写en,即可进入路由器的特权模式,注意使用英文输入法。

输入config terminal 即可进入路由器的全局配置模式(R(config)# 全局模式,在特权模式下config terminal即可进入,无需任何密码。

无密码即可进入其他的模式,并执行所有的配置修改。

步骤三:在路由器R0上写ACLR0>enableR0#conf tR0(config)#access-list 1 permit host 1.1.1.1 R0(config)#int f0/0R0(config-if)#ip access-group 1 inR0(config)#^Z步骤四:VTY应用在路由器上设置VTYR0>enableR0#conf tR0(config)#line vty 0 4R0(config-line)#password 123R0(config-line)#^ZR0#show usersACL2拒绝主机1的远程登录R0#conf tR0(config)#access-list 2 deny host 1.1.1.1 R0(config)#line vty 0 4R0(config-line)#access-class 2 inR0(config-line)#^Z。

访问控制列表实验报告

访问控制列表实验报告《访问控制列表实验报告》摘要:本实验旨在通过实际操作,了解和掌握访问控制列表(ACL)的基本概念和应用。

通过对ACL的配置和管理,实现对网络资源的访问控制和权限管理。

本文将详细介绍实验的目的、实验环境、实验步骤和实验结果,并对实验过程中遇到的问题和解决方案进行总结和分析。

1. 实验目的访问控制列表(ACL)是一种用于控制网络资源访问权限的重要机制,通过ACL可以对网络流量进行过滤和控制,保护网络安全。

本实验旨在通过实际操作,掌握ACL的基本概念和配置方法,实现对网络资源的访问控制和权限管理。

2. 实验环境本次实验使用了一台路由器和多台计算机组成的局域网,通过路由器进行网络流量的控制和管理。

实验中使用了Cisco路由器,并配置了基本的网络环境和访问控制列表。

3. 实验步骤(1)配置路由器基本网络环境,包括IP地址、子网掩码等;(2)创建访问控制列表,并定义访问控制规则;(3)将访问控制列表应用到路由器的接口上,实现对网络流量的控制和管理;(4)测试ACL的效果,验证ACL对网络流量的过滤和控制。

4. 实验结果通过实验操作,成功创建了访问控制列表,并将其应用到路由器的接口上。

在测试过程中,发现ACL可以有效地对网络流量进行过滤和控制,实现了对特定IP地址或端口的访问限制。

5. 问题与解决在实验过程中,遇到了一些配置和测试中的问题,如ACL规则的定义和应用不当导致网络流量无法正常通过等。

通过查阅资料和与实验指导老师讨论,最终找到了解决方案,并成功完成了实验目标。

6. 总结与展望本次实验通过实际操作,加深了对访问控制列表的理解和应用,掌握了ACL的配置和管理技术。

ACL作为网络安全的重要手段,对于保护网络资源和数据具有重要意义。

未来,可以进一步学习和探索ACL在实际网络环境中的应用,提高网络安全性和管理效率。

通过本次实验,对访问控制列表有了更深入的了解,掌握了其基本配置和应用方法,为今后的网络管理和安全工作奠定了基础。

IP访问控制列表配置实验报告

【实验拓扑】实验时,按照拓扑进行网络的连接,注意主机和路由器连接所用的端口。

【实验步骤】步骤1.(1)按照上图构建网络拓扑结构图(2)配置路由器模块右键点击路由器RouteA图标,选中“配置”→“插槽”,进行如下图设置后,点击“OK”。

《计算机网络工程》实验指导五:IP访问控制列表配置实验右键点击路由器RouteB图标,选中“配置”→“插槽”,进行如下图设置后,点击“OK”。

(3)配置各PC机的网络接口,右键点击PC1图标,选中“配置”→“NIO UDP”,进行如下图设置后,点击“添加”后再点击“OK”。

同理对PC2、PC3进行配置,但各PC机间的本地端口号和远程端口号分别连续加1,使得各不相同。

第3页/ 共13页(4)按照网络拓扑图连接设备。

步骤2.在CNS3中点击显示各端口信息,分别对其标注配置信息。

源设备源接口介质类型目标接口目标设备Route A(Route A )S0/0 Serial (Route B )S0/0 Route BRoute A f1/0 Fastethernet NIO-UDP PC1Route A f2/0 Fastethernet NIO-UDP PC3Route B f1/0 Fastethernet NIO-UDP PC2 步骤3、路由器Route A上的基本配置RouteA>enRouteA#conf tEnter configuration commands, one per line. End with CNTL/Z.Route(config)#hostname RouteA //路由器命名RouteA (config)#interface f1/0RouteA (config-if)#ip address 192.168.1.2 255.255.255.0 //给接口配置IP地址RouteA (config-if) #no shutdownRouteA (config)#interface fastethernet 2/0RouteA (config-if)#ip address 192.168.3.2 255.255.255.0 //给接口配置IP地址RouteA (config-if) #no shutdown《计算机网络工程》实验指导五:IP访问控制列表配置实验RouteA (config-if)#int s0/0RouteA (config-if)#ip add 10.1.2.1 255.255.255.0RouteA (config-if)#clock rate 64000 //配置时钟频率RouteA (config-if)#no shutdownRouteA (config-if)#exitRouteA (config)#ip route 192.168.2.0 255.255.255.0 10.1.2.2 //配置静态路由RouteA(config)#exit步骤4、查看接口状态、路由信息并记录。

Packet Tracer 5.2实验(十三) 扩展IP访问控制列表配置

Packet Tracer 5.2实验(十三) 扩展IP访问控制列表配置一、实验目标∙理解扩展IP访问控制列表的原理及功能;∙掌握编号的扩展IP访问控制列表的配置方法;二、实验背景分公司和总公司分别属于不同的网段,部门之间用路由器进行信息传递,为了安全起见,分公司领导要求部门主机只能访问总公司服务器的WWW服务,不能对其使用ICMP服务。

三、技术原理访问列表中定义的典型规则主要有以下:源地址、目标地址、上层协议、时间区域;扩展IP访问列表(编号为100~199,2000~2699)使用以上四种组合来进行转发或阻断分组;可以根据数据包的源IP、目的IP、源端口、目的端口、协议来定义规则,进行数据包的过滤;扩展IP访问列表的配置包括以下两步:∙定义扩展IP访问列表∙将扩展IP访问列表应用于特定接口上四、实验步骤实验步骤1、分公司出口路由器与外部路由器之间通过V.35电缆串口连接,DCE端连接在R2上,配置其时钟频率64000;主机与路由器通过交叉线连接;2、配置PC机、服务器及路由器接口IP地址;3、在各路由器上配置静态路由协议,让PC间能互相ping通,因为只有在互通的前提下才能涉及到访问控制列表;4、在R2上配置编号的IP扩展访问控制列表;5、将扩展IP访问列表应用到接口上;6、验证主机之间的互通性;R1:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R1R1(config)#int fa0/0R1(config-if)#ip add 192.168.1.1 255.255.255.0 //配置端口IP地址R1(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up R1(config-if)#exitR1(config)#int fa0/1R1(config-if)#ip add 192.168.2.1 255.255.255.0 //配置端口IP地址R1(config-if)#no shutR1(config-if)#%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up R1(config-if)#exitR1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.2 //配置default route R1(config)#endR1#%SYS-5-CONFIG_I: Configured from console by consoleR1#show ip route //查看路由表Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.2.2 to network 0.0.0.0C 192.168.1.0/24 is directly connected, FastEthernet0/0C 192.168.2.0/24 is directly connected, FastEthernet0/1S* 0.0.0.0/0 [1/0] via 192.168.2.2R1#R1#show runBuilding configuration...Current configuration : 510 bytes!version 12.4no service timestamps log datetime msecno service timestamps debug datetime msecno service password-encryption!hostname R1!...!interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0duplex autospeed auto!interface FastEthernet0/1ip address 192.168.2.1 255.255.255.0duplex autospeed auto!interface Vlan1no ip addressshutdown!ip classlessip route 0.0.0.0 0.0.0.0 192.168.2.2!...!line con 0line vty 0 4login!!!endR1#R2:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R2R2(config)#int fa0/0R2(config-if)#ip add 192.168.2.2 255.255.255.0 //配置端口IP地址R2(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR2(config-if)#exitR2(config)#int s2/0R2(config-if)#ip add 192.168.3.1 255.255.255.0 //配置端口IP地址R2(config-if)#no shut%LINK-5-CHANGED: Interface Serial2/0, changed state to downR2(config-if)#clock rate 64000 //配置时钟频率R2(config-if)#%LINK-5-CHANGED: Interface Serial2/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial2/0, changed state to upR2(config-if)#exitR2(config)#ip route 192.168.1.0 255.255.255.0 192.168.2.1 //配置目标网段1.0的静态路由R2(config)#ip route 192.168.4.0 255.255.255.0 192.168.3.2 //配置目标网段4.0的静态路由R2(config)#endR2#%SYS-5-CONFIG_I: Configured from console by consoleR2#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setS 192.168.1.0/24 [1/0] via 192.168.2.1C 192.168.2.0/24 is directly connected, FastEthernet0/0C 192.168.3.0/24 is directly connected, Serial2/0S 192.168.4.0/24 [1/0] via 192.168.3.2R2#R2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#acR2(config)#access-list ?<1-99> IP standard access list<100-199> IP extended access listR2(config)#access-list 100 ?deny Specify packets to rejectpermit Specify packets to forwardremark Access list entry commentR2(config)#access-list 100 perR2(config)#access-list 100 permit ?eigrp Cisco's EIGRP routing protocolgre Cisco's GRE tunnelingicmp Internet Control Message Protocolip Any Internet Protocolospf OSPF routing protocoltcp Transmission Control Protocoludp User Datagram ProtocolR2(config)#access-list 100 permit tcp ? //web服务使用的是tcp 协议A.B.C.D Source addressany Any source hosthost A single source hostR2(config)#access-list 100 permit tcp host ?A.B.C.D Source addressR2(config)#access-list 100 permit tcp host 192.168.1.2 ? //源主机地址A.B.C.D Destination addressany Any destination hosteq Match only packets on a given port numbergt Match only packets with a greater port numberhost A single destination hostlt Match only packets with a lower port numberneq Match only packets not on a given port numberrange Match only packets in the range of port numbersR2(config)#access-list 100 permit tcp host 192.168.1.2 host ?A.B.C.D Destination addressR2(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2 ? //目标主机地址dscp Match packets with given dscp valueeq Match only packets on a given port numberestablished establishedgt Match only packets with a greater port numberlt Match only packets with a lower port numberneq Match only packets not on a given port numberprecedence Match packets with given precedence valuerange Match only packets in the range of port numbers<cr>R2(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2 eq ?<0-65535> Port numberftp File Transfer Protocol (21)pop3 Post Office Protocol v3 (110)smtp Simple Mail Transport Protocol (25)telnet Telnet (23)www World Wide Web (HTTP, 80)R2(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2 eq www ? //www服务dscp Match packets with given dscp valueestablished establishedprecedence Match packets with given precedence value<cr>R2(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2 eq wwwR2(config)#R2(config)#access-list 100 deny ?eigrp Cisco's EIGRP routing protocolgre Cisco's GRE tunnelingicmp Internet Control Message Protocolip Any Internet Protocolospf OSPF routing protocoltcp Transmission Control Protocoludp User Datagram ProtocolR2(config)#access-list 100 deny icmp ? //禁止icmp协议,也就是ping使用的协议A.B.C.D Source addressany Any source hosthost A single source hostR2(config)#access-list 100 deny icmp host ?A.B.C.D Source addressR2(config)#access-list 100 deny icmp host 192.168.1.2 ?A.B.C.D Destination addressany Any destination hosthost A single destination hostR2(config)#access-list 100 deny icmp host 192.168.1.2 host 192.168.4.2 ?<0-256> type-numecho echoecho-reply echo-replyhost-unreachable host-unreachablenet-unreachable net-unreachableport-unreachable port-unreachableprotocol-unreachable protocol-unreachablettl-exceeded ttl-exceededunreachable unreachable<cr>R2(config)#access-list 100 deny icmp host 192.168.1.2 host 192.168.4.2 echo ?<cr>R2(config)#access-list 100 deny icmp host 192.168.1.2 host 192.168.4.2 echoR2(config)#R2(config)#int s2/0R2(config-if)#?bandwidth Set bandwidth informational parametercdp CDP interface subcommandsclock Configure serial interface clockcrypto Encryption/Decryption commandscustom-queue-list Assign a custom queue list to an interfacedelay Specify interface throughput delaydescription Interface specific descriptionencapsulation Set encapsulation type for an interfaceexit Exit from interface configuration modefair-queue Enable Fair Queuing on an Interfaceframe-relay Set frame relay parametershold-queue Set hold queue depthip Interface Internet Protocol config commandskeepalive Enable keepalivemtu Set the interface Maximum Transmission Unit (MTU)no Negate a command or set its defaultsppp Point-to-Point Protocolpriority-group Assign a priority group to an interfaceservice-policy Configure QoS Service Policyshutdown Shutdown the selected interfacetx-ring-limit Configure PA level transmit ring limitzone-member Apply zone nameR2(config-if)#ip ?access-group Specify access control for packetsaddress Set the IP address of an interfacehello-interval Configures IP-EIGRP hello intervalhelper-address Specify a destination address for UDP broadcastsinspect Apply inspect nameips Create IPS rulemtu Set IP Maximum Transmission Unitnat NAT interface commandsospf OSPF interface commandssplit-horizon Perform split horizonsummary-address Perform address summarizationvirtual-reassembly Virtual ReassemblyR2(config-if)#ip acR2(config-if)#ip access-group ?<1-199> IP access list (standard or extended)WORD Access-list nameR2(config-if)#ip access-group 100 ?in inbound packetsout outbound packetsR2(config-if)#ip access-group 100 out ?<cr>R2(config-if)#ip access-group 100 out //将控制列表应用于s2/0端口R2(config-if)#R2(config-if)#R2(config-if)#endR2#%SYS-5-CONFIG_I: Configured from console by consoleR2#show runR2#show running-configBuilding configuration...Current configuration : 901 bytes!version 12.2no service timestamps log datetime msecno service timestamps debug datetime msecno service password-encryption!hostname R2!...!interface FastEthernet0/0ip address 192.168.2.2 255.255.255.0duplex autospeed auto!interface FastEthernet1/0no ip addressduplex autospeed autoshutdown!interface Serial2/0ip address 192.168.3.1 255.255.255.0ip access-group 100 outclock rate 64000!interface Serial3/0no ip addressshutdown!interface FastEthernet4/0no ip addressshutdown!interface FastEthernet5/0no ip addressshutdown!ip classlessip route 192.168.1.0 255.255.255.0 192.168.2.1ip route 192.168.4.0 255.255.255.0 192.168.3.2!!access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2 eq www access-list 100 deny icmp host 192.168.1.2 host 192.168.4.2 echo!...!line con 0line vty 0 4login!!!endR2#R3:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R3R3(config)#int fa0/0R3(config-if)#ip add 192.168.4.1 255.255.255.0R3(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up R3(config-if)#exitR3(config)#int s2/0R3(config-if)#ip add 192.168.3.2 255.255.255.0R3(config-if)#no shut%LINK-5-CHANGED: Interface Serial2/0, changed state to upR3(config-if)#R3(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial2/0, changed state to upR3(config-if)#exitR3(config)#ip route 0.0.0.0 0.0.0.0 192.168.3.1R3(config)#endR3#%SYS-5-CONFIG_I: Configured from console by consoleR3#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.3.1 to network 0.0.0.0C 192.168.3.0/24 is directly connected, Serial2/0C 192.168.4.0/24 is directly connected, FastEthernet0/0 S* 0.0.0.0/0 [1/0] via 192.168.3.1R3#R3#R3#show runBuilding configuration...Current configuration : 667 bytes!version 12.2no service timestamps log datetime msecno service timestamps debug datetime msecno service password-encryption!hostname R3!...!interface FastEthernet0/0ip address 192.168.4.1 255.255.255.0duplex autospeed auto!interface FastEthernet1/0no ip addressduplex autospeed autoshutdown!interface Serial2/0ip address 192.168.3.2 255.255.255.0!interface Serial3/0no ip addressshutdown!interface FastEthernet4/0no ip addressshutdown!interface FastEthernet5/0no ip addressshutdown!ip classlessip route 0.0.0.0 0.0.0.0 192.168.3.1!...!line con 0line vty 0 4login!!!endR3#PC1:Packet Tracer PC Command Line 1.0PC>ipconfigIP Address......................: 192.168.1.2Subnet Mask.....................: 255.255.255.0Default Gateway.................: 192.168.1.1PC>ping 192.168.4.2Pinging 192.168.4.2 with 32 bytes of data:Request timed out.Request timed out.Reply from 192.168.4.2: bytes=32 time=18ms TTL=125 //ACL前Reply from 192.168.4.2: bytes=32 time=12ms TTL=125Ping statistics for 192.168.4.2:Packets: Sent = 4, Received = 2, Lost = 2 (50% loss),Approximate round trip times in milli-seconds:Minimum = 12ms, Maximum = 18ms, Average = 15msPC>ping 192.168.4.2Pinging 192.168.4.2 with 32 bytes of data:Reply from 192.168.2.2: Destination host unreachable. //ACL后Reply from 192.168.2.2: Destination host unreachable.Reply from 192.168.2.2: Destination host unreachable. Reply from 192.168.2.2: Destination host unreachable.Ping statistics for 192.168.4.2:Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),PC>PC1-WEB测试:ACL前后都可以访问web服务。

Packet+Tracer使用及实验说明(完成版)

Packet Tracer使用及实验说明使用版本:Packet Tracer 5.2修订日期:2010年4月前言认识Packet Tracer:Packet Tracer是Cisco公司为思科网络技术学院开发的一款模拟软件,提供了可视化、可交互的用户图形界面,来模拟各种网络设备及其网络处理过程,使得实验过程更加直观、灵活、方便。

本说明将从四个方面对该软件做简单介绍:1.基本界面2.选择设备,为设备选择所需模块并且选用合适的线型互连设备3.路由器配置实验4.交换机配置实验5.NAT配置实验加*部分表示提高性学习表1Packet Tracer 5.2基本界面介绍1菜单栏此栏中有文件、编辑、选项、查看、工具、扩展和帮助按钮,在此可以找到一些基本的命令如打开、保存、打印和选项设置,还可以访问活动向导。

2主工具栏此栏提供了文件按钮中命令的快捷方式。

3常用工具栏此栏提供了常用的工作区工具包括:选择、整体移动、备注、删除、查看、调整大小、添加简单数据包和添加复杂数据包等。

4逻辑/物理工作区转换栏可以通过此栏中的按钮完成逻辑工作区和物理工作区之间转换。

逻辑工作区:主要工作区,在该区域里面完成网络设备的逻辑连接及配置。

二、选择设备,为设备选择所需模块并且选用合适的线型互连设备实例:1.在工作区中添加两个1841的路由器,两个2950T-24的交换机,2台普通PC,如下图:物理工作区:该区域提供了办公地点(城市、办公室、工作间等)和设备的直观图,可以对它们进行相应配置。

5工作区此区域可供创建网络拓扑,监视模拟过程查看各种信息和统计数据。

6实时/模拟转换栏可以通过此栏中的按钮完成实时模式和模拟模式之间转换。

实时模式:默认模式。

提供实时的设备配置和Cisco IOS CLI (Command Line Interface)模拟。

模拟模式:Simulation 模式用于模拟数据包的产生、传递和接收过程,可逐步查看。

7网络设备库该库包括设备类型库和特定设备库。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Packet Tracer 5.2实验(十三)扩展IP访问控制列表配置一、实验目标∙理解扩展IP访问控制列表的原理及功能;∙掌握编号的扩展IP访问控制列表的配置方法;二、实验背景分公司和总公司分别属于不同的网段,部门之间用路由器进行信息传递,为了安全起见,分公司领导要求部门主机只能访问总公司服务器的WWW服务,不能对其使用ICMP服务。

三、技术原理访问列表中定义的典型规则主要有以下:源地址、目标地址、上层协议、时间区域;扩展IP访问列表(编号为100~199,2000~2699)使用以上四种组合来进行转发或阻断分组;可以根据数据包的源IP、目的IP、源端口、目的端口、协议来定义规则,进行数据包的过滤;扩展IP访问列表的配置包括以下两步:∙定义扩展IP访问列表∙将扩展IP访问列表应用于特定接口上四、实验步骤实验步骤1、分公司出口路由器与外部路由器之间通过V.35电缆串口连接,DCE端连接在R2上,配置其时钟频率64000;主机与路由器通过交叉线连接;2、配置PC机、服务器及路由器接口IP地址;3、在各路由器上配置静态路由协议,让PC间能互相ping通,因为只有在互通的前提下才能涉及到访问控制列表;4、在R2上配置编号的IP扩展访问控制列表;5、将扩展IP访问列表应用到接口上;6、验证主机之间的互通性;R1:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R1R1(config)#int fa0/0R1(config-if)#ip add 192.168.1.1 255.255.255.0 //配置端口IP地址R1(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR1(config-if)#exitR1(config)#int fa0/1R1(config-if)#ip add 192.168.2.1 255.255.255.0 //配置端口IP地址R1(config-if)#no shutR1(config-if)#%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to upR1(config-if)#exitR1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.2 //配置default routeR1(config)#endR1#%SYS-5-CONFIG_I: Configured from console by consoleR1#show ip route //查看路由表Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.2.2 to network 0.0.0.0C 192.168.1.0/24 is directly connected, FastEthernet0/0C 192.168.2.0/24 is directly connected, FastEthernet0/1S* 0.0.0.0/0 [1/0] via 192.168.2.2R1#R1#show runBuilding configuration...Current configuration : 510 bytes!version 12.4no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption!hostname R1!...!interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0duplex autospeed auto!interface FastEthernet0/1ip address 192.168.2.1 255.255.255.0duplex autospeed auto!interface Vlan1no ip addressshutdown!ip classlessip route 0.0.0.0 0.0.0.0 192.168.2.2!...!line con 0line vty 0 4login!!!endR1#R2:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R2R2(config)#int fa0/0R2(config-if)#ip add 192.168.2.2 255.255.255.0 //配置端口IP地址R2(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR2(config-if)#exitR2(config)#int s2/0R2(config-if)#ip add 192.168.3.1 255.255.255.0 //配置端口IP地址R2(config-if)#no shut%LINK-5-CHANGED: Interface Serial2/0, changed state to downR2(config-if)#clock rate 64000 //配置时钟频率R2(config-if)#%LINK-5-CHANGED: Interface Serial2/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial2/0, changed state to upR2(config-if)#exitR2(config)#ip route 192.168.1.0 255.255.255.0 192.168.2.1 //配置目标网段1.0的静态路由R2(config)#ip route 192.168.4.0 255.255.255.0 192.168.3.2 //配置目标网段4.0的静态路由R2(config)#endR2#%SYS-5-CONFIG_I: Configured from console by consoleR2#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setS 192.168.1.0/24 [1/0] via 192.168.2.1C 192.168.2.0/24 is directly connected, FastEthernet0/0C 192.168.3.0/24 is directly connected, Serial2/0S 192.168.4.0/24 [1/0] via 192.168.3.2R2#R2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#acR2(config)#access-list ?<1-99> IP standard access list<100-199> IP extended access listR2(config)#access-list 100 ?deny Specify packets to rejectpermit Specify packets to forwardremark Access list entry commentR2(config)#access-list 100 perR2(config)#access-list 100 permit ?eigrp Cisco's EIGRP routing protocolgre Cisco's GRE tunnelingicmp Internet Control Message Protocolip Any Internet Protocolospf OSPF routing protocoltcp Transmission Control Protocoludp User Datagram ProtocolR2(config)#access-list 100 permit tcp ? //web服务使用的是tcp协议A.B.C.D Source addressany Any source hosthost A single source hostR2(config)#access-list 100 permit tcp host ?A.B.C.D Source addressR2(config)#access-list 100 permit tcp host 192.168.1.2 ? //源主机地址A.B.C.D Destination addressany Any destination hosteq Match only packets on a given port numbergt Match only packets with a greater port numberhost A single destination hostlt Match only packets with a lower port numberneq Match only packets not on a given port numberrange Match only packets in the range of port numbersR2(config)#access-list 100 permit tcp host 192.168.1.2 host ?A.B.C.D Destination addressR2(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2 ?//目标主机地址dscp Match packets with given dscp valueeq Match only packets on a given port numberestablished establishedgt Match only packets with a greater port numberlt Match only packets with a lower port numberneq Match only packets not on a given port numberprecedence Match packets with given precedence valuerange Match only packets in the range of port numbers<cr>R2(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2eq ?<0-65535> Port numberftp File Transfer Protocol (21)pop3 Post Office Protocol v3 (110)smtp Simple Mail Transport Protocol (25)telnet Telnet (23)www World Wide Web (HTTP, 80)R2(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2 eq www ? //www服务dscp Match packets with given dscp valueestablished establishedprecedence Match packets with given precedence value<cr>R2(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2 eq wwwR2(config)#R2(config)#access-list 100 deny ?eigrp Cisco's EIGRP routing protocolgre Cisco's GRE tunnelingicmp Internet Control Message Protocolip Any Internet Protocolospf OSPF routing protocoltcp Transmission Control Protocoludp User Datagram ProtocolR2(config)#access-list 100 deny icmp ? //禁止icmp 协议,也就是ping使用的协议A.B.C.D Source addressany Any source hosthost A single source hostR2(config)#access-list 100 deny icmp host ?A.B.C.D Source addressR2(config)#access-list 100 deny icmp host 192.168.1.2 ?A.B.C.D Destination addressany Any destination hosthost A single destination hostR2(config)#access-list 100 deny icmp host 192.168.1.2 host 192.168.4.2 ?<0-256> type-numecho echoecho-reply echo-replyhost-unreachable host-unreachablenet-unreachable net-unreachableport-unreachable port-unreachableprotocol-unreachable protocol-unreachablettl-exceeded ttl-exceededunreachable unreachable<cr>R2(config)#access-list 100 deny icmp host 192.168.1.2 host 192.168.4.2 echo ?<cr>R2(config)#access-list 100 deny icmp host 192.168.1.2 host 192.168.4.2 echoR2(config)#R2(config)#int s2/0R2(config-if)#?bandwidth Set bandwidth informational parametercdp CDP interface subcommandsclock Configure serial interface clockcrypto Encryption/Decryption commandscustom-queue-list Assign a custom queue list to an interfacedelay Specify interface throughput delaydescription Interface specific descriptionencapsulation Set encapsulation type for an interfaceexit Exit from interface configuration modefair-queue Enable Fair Queuing on an Interfaceframe-relay Set frame relay parametershold-queue Set hold queue depthip Interface Internet Protocol config commandskeepalive Enable keepalivemtu Set the interface Maximum Transmission Unit (MTU) no Negate a command or set its defaultsppp Point-to-Point Protocolpriority-group Assign a priority group to an interfaceservice-policy Configure QoS Service Policyshutdown Shutdown the selected interfacetx-ring-limit Configure PA level transmit ring limitzone-member Apply zone nameR2(config-if)#ip ?access-group Specify access control for packetsaddress Set the IP address of an interfacehello-interval Configures IP-EIGRP hello intervalhelper-address Specify a destination address for UDP broadcasts inspect Apply inspect nameips Create IPS rulemtu Set IP Maximum Transmission Unitnat NAT interface commandsospf OSPF interface commandssplit-horizon Perform split horizonsummary-address Perform address summarizationvirtual-reassembly Virtual ReassemblyR2(config-if)#ip acR2(config-if)#ip access-group ?<1-199> IP access list (standard or extended)WORD Access-list nameR2(config-if)#ip access-group 100 ?in inbound packetsout outbound packetsR2(config-if)#ip access-group 100 out ?<cr>R2(config-if)#ip access-group 100 out //将控制列表应用于s2/0端口R2(config-if)#R2(config-if)#R2(config-if)#endR2#%SYS-5-CONFIG_I: Configured from console by consoleR2#show runR2#show running-configBuilding configuration...Current configuration : 901 bytes!version 12.2no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption!hostname R2!...!interface FastEthernet0/0ip address 192.168.2.2 255.255.255.0duplex autospeed auto!interface FastEthernet1/0no ip addressduplex autospeed autoshutdown!interface Serial2/0ip address 192.168.3.1 255.255.255.0ip access-group 100 outclock rate 64000!interface Serial3/0no ip addressshutdown!interface FastEthernet4/0no ip addressshutdown!interface FastEthernet5/0no ip addressshutdown!ip classlessip route 192.168.1.0 255.255.255.0 192.168.2.1ip route 192.168.4.0 255.255.255.0 192.168.3.2!!access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2 eq www access-list 100 deny icmp host 192.168.1.2 host 192.168.4.2 echo!...!line con 0line vty 0 4login!!!endR2#R3:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname R3R3(config)#int fa0/0R3(config-if)#ip add 192.168.4.1 255.255.255.0R3(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR3(config-if)#exitR3(config)#int s2/0R3(config-if)#ip add 192.168.3.2 255.255.255.0R3(config-if)#no shut%LINK-5-CHANGED: Interface Serial2/0, changed state to upR3(config-if)#R3(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial2/0, changed state to upR3(config-if)#exitR3(config)#ip route 0.0.0.0 0.0.0.0 192.168.3.1R3(config)#endR3#%SYS-5-CONFIG_I: Configured from console by consoleR3#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.3.1 to network 0.0.0.0C 192.168.3.0/24 is directly connected, Serial2/0C 192.168.4.0/24 is directly connected, FastEthernet0/0S* 0.0.0.0/0 [1/0] via 192.168.3.1R3#R3#R3#show runBuilding configuration...Current configuration : 667 bytes!version 12.2no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption!hostname R3!...!interface FastEthernet0/0ip address 192.168.4.1 255.255.255.0duplex autospeed auto!interface FastEthernet1/0no ip addressduplex autospeed autoshutdown!interface Serial2/0ip address 192.168.3.2 255.255.255.0!interface Serial3/0no ip addressshutdown!interface FastEthernet4/0no ip addressshutdown!interface FastEthernet5/0no ip addressshutdown!ip classlessip route 0.0.0.0 0.0.0.0 192.168.3.1!...!line con 0line vty 0 4login!!!endR3#PC1:Packet Tracer PC Command Line 1.0PC>ipconfigIP Address......................: 192.168.1.2Subnet Mask.....................: 255.255.255.0Default Gateway.................: 192.168.1.1PC>ping 192.168.4.2Pinging 192.168.4.2 with 32 bytes of data:Request timed out.Request timed out.Reply from 192.168.4.2: bytes=32 time=18ms TTL=125 //ACL前Reply from 192.168.4.2: bytes=32 time=12ms TTL=125Ping statistics for 192.168.4.2:Packets: Sent = 4, Received = 2, Lost = 2 (50% loss), Approximate round trip times in milli-seconds:Minimum = 12ms, Maximum = 18ms, Average = 15msPC>ping 192.168.4.2Pinging 192.168.4.2 with 32 bytes of data:Reply from 192.168.2.2: Destination host unreachable. //ACL后Reply from 192.168.2.2: Destination host unreachable.Reply from 192.168.2.2: Destination host unreachable.Reply from 192.168.2.2: Destination host unreachable.Ping statistics for 192.168.4.2:Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),PC>PC1-WEB测试:ACL前后都可以访问web服务分类: Network。