-扩展ACL实验报告

ACL实验配置的实验报告

ACL实验配置的实验报告ACL实验配置的实验报告一、引言网络安全是当今互联网时代的重要议题之一。

为了保护网络资源的安全性,许多组织和个人采取了访问控制列表(Access Control List,简称ACL)的配置方法。

本文将介绍ACL实验配置的实验报告,探讨ACL在网络安全中的应用和效果。

二、实验目的本次实验旨在通过配置ACL来控制网络流量,实现对特定IP地址或端口的访问控制。

通过实验,我们将了解ACL的基本原理和配置方法,并评估ACL在网络安全中的实际效果。

三、实验环境本次实验使用了一台具备路由器功能的设备,该设备支持ACL功能。

我们将在该设备上进行ACL配置和测试。

四、实验步骤1. 配置ACL规则我们首先登录到设备的管理界面,进入ACL配置页面。

根据实验要求,我们配置了两条ACL规则:- 允许特定IP地址的访问:我们设置了一条允许来自IP地址为192.168.1.100的主机访问的规则。

- 阻止特定端口的访问:我们设置了一条阻止访问端口号为80的规则,以模拟对HTTP协议的限制。

2. 应用ACL规则配置完ACL规则后,我们将其应用到设备的出口接口上。

这样,所有经过该接口的流量都将受到ACL规则的限制。

3. 测试ACL效果为了验证ACL的效果,我们进行了以下测试:- 尝试从IP地址为192.168.1.100的主机访问设备,结果显示访问成功,符合我们的预期。

- 尝试从其他IP地址访问设备,结果显示访问被拒绝,ACL规则起到了限制作用。

- 尝试访问设备的80端口,结果显示访问被拒绝,ACL规则成功限制了对HTTP协议的访问。

五、实验结果与分析通过实验,我们成功配置了ACL规则,并验证了ACL在网络安全中的实际效果。

ACL能够限制特定IP地址或端口的访问,从而提高网络资源的安全性。

通过合理配置ACL规则,可以防止未经授权的访问和攻击,保护网络的机密性和完整性。

六、实验总结ACL在网络安全中起到了重要的作用。

acl配置实验报告

acl配置实验报告ACL配置实验报告一、实验目的本实验旨在通过配置ACL(Access Control List)来实现对网络设备的访问控制,保护网络安全,限制非授权用户的访问权限,提高网络设备的安全性。

二、实验环境本次实验使用了一台路由器和多台主机,通过配置ACL来限制主机对路由器的访问权限。

三、实验步骤1. 首先,登录路由器,进入配置模式。

2. 创建ACL,并定义访问控制列表的规则。

可以通过指定源IP地址、目的IP地址、协议类型、端口等条件来限制访问。

3. 将ACL应用到路由器的接口上,实现对该接口的访问控制。

4. 测试ACL的效果,尝试从不同的主机访问路由器,验证ACL是否生效。

四、实验结果经过配置ACL后,我们成功限制了某些主机对路由器的访问权限,只允许特定的主机进行访问。

ACL的规则生效,非授权主机无法访问路由器,有效保护了网络设备的安全。

五、实验总结通过本次实验,我们深入了解了ACL的配置和应用,学会了如何通过ACL来实现对网络设备的访问控制。

ACL是网络安全的重要手段之一,能够有效保护网络设备的安全,限制非授权用户的访问权限,提高网络的安全性。

六、实验感想ACL的配置虽然需要一定的技术和经验,但是通过实验的学习和实践,我们对ACL有了更深入的理解,掌握了ACL的配置方法和应用技巧。

在今后的网络管理和安全工作中,我们将能够更好地应用ACL来保护网络设备的安全,提高网络的安全性。

七、展望ACL作为网络安全的重要手段,将在未来的网络管理和安全工作中发挥越来越重要的作用。

我们将继续深入学习ACL的相关知识,不断提升自己的技术水平,为网络安全做出更大的贡献。

通过本次实验,我们对ACL的配置和应用有了更深入的了解,相信在今后的学习和工作中,我们将能够更好地应用ACL来保护网络设备的安全,提高网络的安全性。

ACL配置实验报告至此完毕。

实验二十八配置扩展IPACL教师用

提高网络可靠性:通过配 置扩展IPAC L,可以确保 关键业务的网络流量得到 优先处理,提高网络的可 靠性。

简化网络管理:扩展 I PA C L 可 以 实 现 自 动 化 配 置和管理,减少手动干预, 提高网络管理的效率。

方便网络管理

配置扩展IPACL可以方 便网络管理员对网络进 行管理和控制,提高网 络的安全性和稳定性。

选择扩展IP ACL并点击启用

按照需求配置规则并保存设置

确保IP地址范围正确

配置前先确定IP地址范围,避 免误操作

确认IP地址是否符合业务需求 和网络规划

避免IP地址冲突,及时更新IP 地址表

测试配置后的IP地址范围是否 正常

配 置 前 先 检 查 I PA C L 是 否 已 存 在

避免重复创建IPACL

实验体会与建议

实验过程中遇到的问题和解决方法 实验结果与预期的差异及原因分析 对实验原理和操作流程的深入理解 对实验中使用的工具和资源的改进建议

感谢您的观看

添加标题

添加标题

添加标题

添加标题

定 期 检 查 I PA C L 配 置 是 否 符 合 企 业 网络策略,保证网络正常运行

定 期 检 查 I PA C L 配 置 是 否 及 时 更 新 , 以应对网络威胁的变化

提高网络安全

防止未经授权的访 问

限制不必要的网络 流量

增强数据保护和隐 私

提升网络性能和稳 定性

通过配置扩展IPACL,可 以更加灵活地控制网络 流量,优化网络性能, 提高网络的可用性和可 靠性。

配置扩展IPACL可以帮助 网络管理员更好地保护 网络免受恶意攻击和未 经授权的访问,确保网 络安全。

配置扩展IPACL可以简 化网络管理流程,减少 网络管理员的工作量, 提高工作效率。

ACL配置实验报告

南京信息工程大学实验(实习)报告实验(实习)名称ACL的配置实验(实习)日期得分指导教师刘生计算机专业计科年级 09 班次 03 姓名童忠恺学号 200923089161.实验目的(1)了解路由器的ACL配置与使用过程,会运用标准、扩展ACL建立基于路由器的防火墙,保护网络边界。

(2)了解路由器的NA T配置与使用过程,会运用NA T保护网络边界。

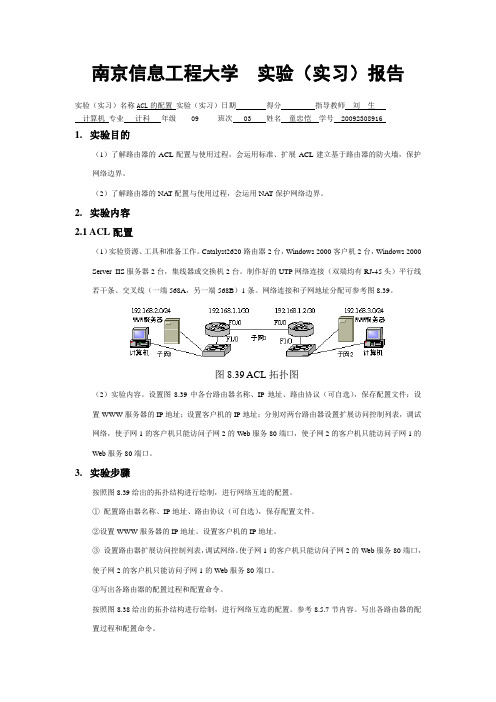

2.实验内容2.1 ACL配置(1)实验资源、工具和准备工作。

Catalyst2620路由器2台,Windows 2000客户机2台,Windows 2000 Server IIS服务器2台,集线器或交换机2台。

制作好的UTP网络连接(双端均有RJ-45头)平行线若干条、交叉线(一端568A,另一端568B)1条。

网络连接和子网地址分配可参考图8.39。

图8.39 ACL拓扑图(2)实验内容。

设置图8.39中各台路由器名称、IP地址、路由协议(可自选),保存配置文件;设置WWW服务器的IP地址;设置客户机的IP地址;分别对两台路由器设置扩展访问控制列表,调试网络,使子网1的客户机只能访问子网2的Web服务80端口,使子网2的客户机只能访问子网1的Web服务80端口。

3.实验步骤按照图8.39给出的拓扑结构进行绘制,进行网络互连的配置。

①配置路由器名称、IP地址、路由协议(可自选),保存配置文件。

②设置WWW服务器的IP地址。

设置客户机的IP地址。

③设置路由器扩展访问控制列表,调试网络。

使子网1的客户机只能访问子网2的Web服务80端口,使子网2的客户机只能访问子网1的Web服务80端口。

④写出各路由器的配置过程和配置命令。

按照图8.38给出的拓扑结构进行绘制,进行网络互连的配置。

参考8.5.7节内容。

写出各路由器的配置过程和配置命令。

4. 实验结果 4.1 ACL 配置 (1)拓扑结构图(2)各路由器的配置过程和配置命令Switch1>en Switch1#conf tSwitch1(config)#int fa0/3Switch1(config-if)#switchport mode trunk Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Switch1#conf tSwitch1(config)#int fa0/2Switch1(config-if)#switchport mode access Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Switch1#conf tSwitch1(config)#int fa0/1Switch1(config-if)#switchport mode access Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Router>enableRouter#configure terminal Router(config)#hostname R1R1(config)#interface fa0/0 R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#no shutdown R1(config-if)#exitR1(config)#interface se2/0 R1(config-if)#ip address 192.168.3.1 255.255.255.252 R1(config-if)# R1(config-if)#exitR1(config)#interface Serial2/0 R1(config-if)#clock rate 64000 R1(config-if)#no shutdown R1(config-if)# R1(config-if)#exitR1(config)#interface Serial2/0 R1(config-if)#exit R1(config)#rounter rip R1(config)#router ripR1(config-router)#network 192.168.3.0 R1(config-router)#exit R1(config)#exit R1#wrBuilding configuration... [OK] R1#R1#configure terminal R1(config)#R1(config)#router ripR1(config-router)#network 192.168.1.0R1(config-router)#exitR1(config)#exitR1#wrBuilding configuration...[OK]R1#ping 192.168.2.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.2.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 3/22/32 msR1#Router>enableRouter#configure terminalRouter(config)#hostname R2R2(config)#int fa0/0R2(config-if)#ip address 192.168.2.1 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#int se2/0R2(config-if)#ip address 192.168.3.2 255.255.255.252R2(config-if)#R2(config-if)#exitR2(config)#interface Serial2/0R2(config-if)#clock rate 64000R2(config-if)#no shutdownR2(config-if)#R2(config-if)#exitR2(config)#router ripR2(config-router)#network 192.168.3.0R2(config-router)#exitR2(config)#exitR2#wrBuilding configuration...[OK]R2#R2#configure terminalR2(config)#interface Serial2/0R2(config-if)#R2(config-if)#exit R2(config)#interface Serial2/0R2(config-if)#exitR2(config)#exitR2#ping 192.168.1.1R2#conf tR2(config)#router ripR2(config-router)#network 192.168.2.0R2(config-router)#exitR2(config)#exitR2#wrBuilding configuration...[OK]R2#ping 192.168.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 16/28/32 msSwitch>Switch>enableSwitch#configure terminalSwitch(config)#hostname Switch2Switch2(config)#int fa0/1Switch2(config-if)#switchport mode trunkSwitch2(config-if)#exitSwitch2(config)#exitSwitch2#wrBuilding configuration...[OK]Switch2#conf tSwitch2(config)#int fa0/2Switch2(config-if)#switchport mode access Switch2(config-if)#exitSwitch2(config)#int fa0/3Switch2(config-if)#switchport mode access Switch2(config-if)#exitSwitch2(config)#exitSwitch2#wrBuilding configuration...[OK]Switch2#R1(config)#access-list 101 permit tcp any host 192.168.2.3 eq wwwR1(config)#access-list 101 permit tcp any any R1(config)#access-list 101 deny ip any anyR1(config)#int se2/0 R1(config-if)#ip access-group 101 out R1(config-if)#end5.实验总结。

-扩展ACL实验报告

班级:计13本2学号:**********姓名:刘飞

实验名称扩展访问控制列表的配置

实验类型

验证型

实验日期

2016-3-17

实验地点

2S—417

实验时间(星期节次)

星期四 3、4节

指导教师

叶培顺

成绩

一、实验目的及要求:(教师填写)

1.进一步理解访问控制列表的作用及工作过程

2.掌握扩展访问控制列表的配置

拒绝所有从网络192.168.1.0来的FTP数据包到达网络

五实验总结:

本次实验需要配置的设备较多,所以配置比较费时间。在配置扩展ACL时,出现问题,在和同学讨论后解决了。本次实验总体完成的较好。

3.掌握命名访问控制列表的配置

.搭建实验环境,连接网络拓扑图

2.路由器基本配置,包括路由器命名以及各接口配置等

3.RIP路由协议配置

4.扩展ACL配置

三、实验环境:(包括拓扑图与实验设备型号)

实验设备:

路由器:2811

交换机:2960-24

主机:PC-PT

服务器:DNS FTP HTTP

拓扑图

四、实验步骤(包括:配置命令与运行结果截图)

1.配置各主机IP地址与默认网关(注意不同网段主机IP)

2.启用路由器各接口并配置局域网接口与广域网接口地址(注意区分DTE与DCE)

3.配置RIP路由协议,使得网络连通

4.配置服务器

配置主机:

5.配置扩展ACL

6.配置扩展ACL

lab2-扩展acl

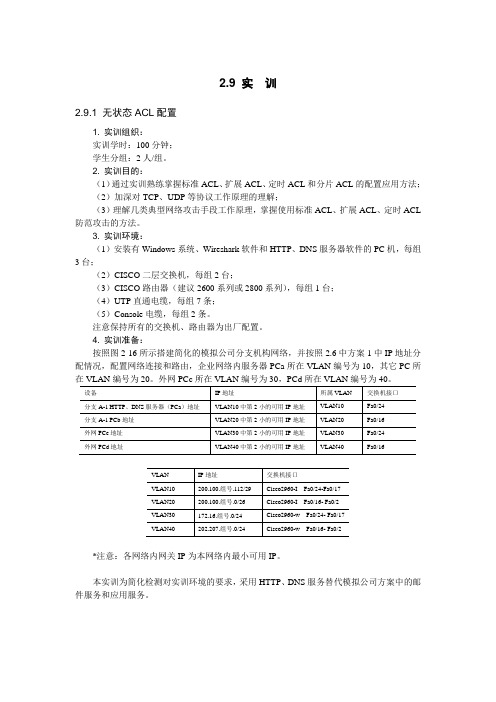

2.9 实训2.9.1 无状态ACL配置1. 实训组织:实训学时:100分钟;学生分组:2人/组。

2. 实训目的:(1)通过实训熟练掌握标准ACL、扩展ACL、定时ACL和分片ACL的配置应用方法;(2)加深对TCP、UDP等协议工作原理的理解;(3)理解几类典型网络攻击手段工作原理,掌握使用标准ACL、扩展ACL、定时ACL 防范攻击的方法。

3. 实训环境:(1)安装有Windows系统、Wireshark软件和HTTP、DNS服务器软件的PC机,每组3台;(2)CISCO二层交换机,每组2台;(3)CISCO路由器(建议2600系列或2800系列),每组1台;(4)UTP直通电缆,每组7条;(5)Console电缆,每组2条。

注意保持所有的交换机、路由器为出厂配置。

4. 实训准备:按照图2-16所示搭建简化的模拟公司分支机构网络,并按照2.6中方案1中IP地址分配情况,配置网络连接和路由,企业网络内服务器PCa所在VLAN编号为10,其它PC所在VLAN编号为20。

外网PCc所在VLAN编号为30,PCd所在VLAN编号为40。

*注意:各网络内网关IP为本网络内最小可用IP。

本实训为简化检测对实训环境的要求,采用HTTP、DNS服务替代模拟公司方案中的邮件服务和应用服务。

5. 实训内容:(1)配置标准ACL,拒绝所有bogon主机使用telnet远程访问路由器和内网交换机。

(2)配置扩展ACL条目,允许所有内网对外网主动TCP连接。

(3)配置定时ACL条目,允许Internet在指定时间段访问内网HTTP、DNS服务器,拒绝所有Internet对内网的非服务器主机的TCP连接请求。

6. 实训指导:进行实训前,先在PCa 上分别ping 路由器、交换机管理地址以及PCc来测试网络连通性。

(1)配置标准ACL,拒绝bogon主机telnet 网络设备在路由器远程访问线路接口0-4的恰当方向上配置标准ACL,拒绝来自bogon主机的telnet访问。

ACL的配置实验报告

ACL的配置实验报告实验目的和要求:目的:1:掌握路由器的ACL基本命令提高路由器的安全性。

2:了解ACL的其他功能,为以后技术的应用做好基础。

要求:1:会使用标准ACL,扩展ACL和命名ACL。

2:能够观察数据的被拦截的信息,分析ACL日志。

网络拓扑与分析设计:实验内容:1、标准ACL的配置。

2、扩展ACL的配置。

3、命名标准ACL和命名扩展ACL的配置。

注意:网络拓扑可以采用课后作业的网络拓扑图,可以做改动。

实验步骤与调试过程:1.打开Cisco Packet tracer,拖入三个PC,一个交换机,两个路由器,建立完整的网络拓扑;2.设置PC的IP,分别为(IP Address 192.168.1.2 Subnet Mask 255.255.255.0 Default Gateeway 192.168.1.1),(IP Address 192.168.0.3 Subnet Mask 255.255.255.0 Default Gateeway 192.168.1.1),(IP Address 192.168.1.4 Subnet Mask 255.255.255.0 Default Gateeway 192.168.1.1)路由器0的端口FastEthernet0/0 192.168.1.2 打开ON,S0/1/0为12.0.0.1时钟频率设为9600.打开ON。

路由器4的S0/1/0为12.0.0.2.打开ON;3.在路由器0上配置标准ACL。

进入全局配置模式,输入access-list 1 permit host 192.168.1.3,允许192.168.1.3的主机访问;4.在路由器0的全局配置模式下输入access-list 1 dent any 禁止其他主机、5.在路由0器的全局配置模式下输入interface f0/1,进入接口配置模式6.在路由器0的接口配置模式下输入ip access-group 1 in 设置在接口f0/1的入站方向按1号访问控制列表对数据包惊醒过滤。

实验四ACL实验含详解

实验四ACL 、NAT注:实验报告分别有标准ACL、拓展ACL、静态NAT、动态NAT、PAT 配置五部分。

【实验任务一】标准ACL1.实验目的(1)掌握ACL 设计原则和工作过程(2)掌握定义标准ACL(3)掌握应用ACL(4)掌握标准ACL 调试2.实验内容及要求实验拓扑如图如下:【实现内容】:本实验拒绝PC2 所在网段访问路由器R2,同时只允许主机PC3 访问路由器R2 的TELNET 服务。

整个网络配置EIGRP(或OSPF)保证IP 的连通性。

【实验分析】:补充:标准ACL最简单,是通过使用IP包中的源IP地址进行过滤,表号范围1-99或1300-1999。

配置ACL之前先保证所有网段网络之间能够互通,然后再进行ACL配置。

实现网段互通我采用OSPF路由协议,它是一种开放式最短路径优先协议,顾名思义我们可以通过一些指定配置,如配置链路带宽来干预它的路由路径选择。

根据实验要求,集中在对R2上的访问控制,为保障实验操作简洁性,因此我们可以着手于R2上进行相应配置来实现。

【实验配置】:OSPF配置:(实现网络互通作用)R1:interface Serial0/0/0 //与R2之间相连接的链路串口ip address 192.168.12.1 255.255.255.0 //配置IP地址及掩码clock rate 64000 //串口线时钟端配置时钟频率interface Serial0/0/1ip address 192.168.23.1 255.255.255.0clock rate 64000 //串口线时钟端配置时钟频率router ospf 1 //ospf本地进程号log-adjacency-changes //激活路由协议邻接关系变化日志network 10.1.1.0 0.0.0.255 area 0 //宣告直连网络,骨干网络network 172.16.1.0 0.0.0.255 area 0 //are 0 表骨干区域网络network 192.168.12.0 0.0.0.255 area 0 //采用反掩码方式宣告R2:interface Loopback0 //创建回环接口ip address 2.2.2.2 255.255.255.0 //作为路由器网管IP及路由IDrouter ospf 1 //本地进程号network 192.168.23.0 0.0.0.255 area 0 //宣告直连网络,下同network 192.168.12.0 0.0.0.255 area 0network 2.2.2.0 0.0.0.255 area 0远程管理配置enable password cisco //特权模式密码,还可采用secret配置line vty 0 2 //允许三条线路进行管理access-class 2 in //只允许list 2内的网络访问配置password cisco //telnet密码login //启用,生效R3:router ospf 1network 192.168.23.0 0.0.0.255 area 0network 172.16.3.0 0.0.0.255 area 0 //R3只需宣告两个直连网络标准ACL配置R2:拒绝PC2所在网络远程接入:access-list 1 deny 172.16.1.0 0.0.0.255 //拒绝172.16.1.0网络access-list 1 permit any //除指定网络,其余地址允许access-list 2 permit host 172.16.3.2 //只允许的主机IP地址interface Serial0/0/0 //PC2在s0/0/0方向在端口s0/0/0下配置ip address 192.168.12.2 255.255.255.0 //配置ip地址ip access-group 1 in //在端口指定ACL列表1,方向为”进”【实验测试】拒绝PC2 所在网段访问路由器R2:FastEthernet0 Connection:(default port)IP Address......................: 172.16.1.2PC>ping 2.2.2.2Pinging 2.2.2.2 with 32 bytes of data:Reply from 192.168.12.2: Destination host unreachable.Reply from 192.168.12.2: Destination host unreachable.…PC2在R1路由表健全的情况下进行访问R2也是主机不可达,因此实验是成功的。

15实验十五扩展ACL实验

15实验十五,,扩展,ACL,实验实验十五扩展ACL实验一、实验目的1、了解什么是标准的ACL;2、了解标准和扩展ACL的区别;3、了解扩展ACL不同的实现方法;二、应用环境标准ACL只能限制源IP地址,而扩展ACL的限制权限就很广泛,包括源IP、目的IP、服务类型等。

三、实验设备1、DCRS-5650交换机2台3、PC机2台4、Console线2根5、直通网线若干四、实验拓扑五、实验要求目的:禁止PC2telnet交换机A。

1、在交换机A和交换机B上分别划分两个基于端口的VLAN见表:2、交换机A和B通过24口级联3、配置交换机A和B各vlan虚拟借口的ip地址见表:4、PC1-PC2的网络设置见表:设备Ip地址GatewaymaskPC1192.168.10.101192.168.10.1255.255.255.0PC2192.168.20.101192.168.20.1255.255.255.05、验证1、配置ACL之前,PC1、PC2都可以ping通vlan302、配置ACL后,PC1可以pingvlan30而PC2的不可以ping通vlan30若实验结果和理论相符,则本实验完成交换机Vlan端口成员交换机A101-8209-4610024交换机B301-810124Vlan10Vlan20Vlan30Vlan100Vlan101192.168.10.1192.168.20.1192.168.30.1192.168.100.1192.168.100.2六、实验步骤1.交换机恢复出厂(以交换机A为例,交换机B配置步骤同A)DCS-5650-28Cenable DCS-5650-28C#setdefault Areyousure?[Y/N]=y!是否确认DCS-5650-28C#write DCS-5650-28C#reloadProcesswithreboot?[Y/N]y2.配置交换机VlAN信息交换机A:创建vlan10和vlan20、vlan100和并给相应vlan添加端口。

ACL实验报告

网络互联实验报告学院计算机与通信工程专业网络工程班级1201班学号201258080122 姓名熊则喻实验时间:2014.10.29一、实验名称:基本ACL及扩展ACL的配置。

二、实验目的:(1)掌握ACL的基本原理。

(2)练习ACL的配置与调试。

三、实验环境:Window操作系统下,利用H3C模拟机模拟实验四、实验内容:通过配置基本ACL协议使相应匹配到的源地址的流被阻塞或被放行。

扩展ACL不仅仅只对源地址进行筛选,同时可以精确到目的地址,协议内容,端口号等。

拓扑图如下所示。

五、实验步骤:(1)在LTTO上画出拓扑图,并连线。

(2)标示各个路由器接口的IP地址与所属网段。

(3)启动路由器和交换机。

(4)启动SecureCRT模拟器,LOAD拓扑图并与之连接。

(5)进入每一台路由器的各个接口配置IP地址和子网掩码。

(6)使用PING命令验证相邻的路由器保证连通性。

(7)配置高级ACL并应用(8)首先要在RT1上配置开启防火墙功能并设置防火墙的缺省过滤方式,请在下面的空格中补充完整的命令:(9)[RT1] firewall enable(10)[RT1]firewall default permit(11)其次配置高级ACL,高级ACL的编号范围是3000~3999,请在下面的空格中补充完整的命令:(12)[RT1]acl number 3000(13)[RT1-acl-adv-3000] rule deny tcp source 10.1.1.0 0.0.0.255 destination 10.1.3.0 0.0.0.255 destination-port eq ftp(14)[RT1-acl-adv-3000] rule permit ip source 10.1.1.0 0.0.0.0 destination 10.1.1.0 0.0.0.255(15)最后要在RT1的接口上应用ACL才能确保ACL生效,请在下面的空格中写出完整的在正确的接口正确的方向上应用该ACL的配置命令:(16)[RT1-GigabitEthernet0/0]firewall packet-filter 3000 inbound六、实验步骤:(1)如图6.1实现的结果是RT1ping不痛RT2了,因为配置的高级ACL协议阻塞了原地址为RT1。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

班级:计13本2学号:**********姓名:刘飞

实验名称扩展访问控制列表的配置

实验类型

验证型

实验日期

2016-3-17

实验地点

2S—417

实验时间(星期节次)

星期四 3、4节

指导教师

叶培顺

成绩

一、实验目的及要求:(教师填写)

1.进一步理解访问控制列表的作用及工作过程

2.掌握扩展访问控制列表的配置

服务器:DNS FTP HTTP

拓扑图

四、实验步骤(包括:配置命令与运行结果截图)

1.配置各主机IP地址与默认网关(注意不同网段主机IP)

2.启用路由器各接口并配置局域网接口与广域网接口地址(注意区分DTE与DCE)

3.配置RIP路由协议,使得网络连通

4.配置服务器

配置主机:

5.配置扩展ACL

6.配置扩展ACL

3.掌握命名访问控制列表的配置

4.学会设计访问控制列表规则

二、实验内容:(教师填写)

包括路由器命名以及各接口配置等

3.RIP路由协议配置

4.扩展ACL配置

三、实验环境:(包括拓扑图与实验设备型号)

实验设备:

路由器:2811

交换机:2960-24

主机:PC-PT

拒绝所有从网络192.168.1.0来的FTP数据包到达网络

五实验总结:

本次实验需要配置的设备较多,所以配置比较费时间。在配置扩展ACL时,出现问题,在和同学讨论后解决了。本次实验总体完成的较好。