Juniper 防火墙策略路由配置

juniper防火墙基本配置文档

防火墙基本配置步骤

防火墙的基本配置分三个步骤:

1、配置接口的IP地址和接口模式。

2、配置默认路由!

3、配置允许策略,TRUST到UNTRUST的策略!

这个是接口栏的截图:单击EDIT即可进行编辑!这里需要编辑trust口和untrust口!

这是点击trust口的edit后进入的配置界面,您只要输入IP地址和掩码位即可!注意:Manage ip* 对应的空白框一定不要填入内容,截图里的是自动生成的!其他保持默认,单击下面的OK即可完成!

下图是点击untrust口的edit进入编辑,选择static ip ,填入IP地址和掩码位,这里的IP是公网IP地址,manage ip那依然保持空白,模式为route,然后在service options选项栏中,将web ui,telnet,ping;三处打勾,如图!

然后点击OK即可完成!

点击左栏的Destination选项即可出现路由界面:新建点击NEW即可!

下图为点击NEW后出现的画面:如图填入内容,ip address/netmask填入0.0.0.0/0,

Next hop处选择gateway,在interface 处的下拉菜单中选择出口,gateway ip address填入UNTRUST口IP地址的下一跳网关即可!其他默认单击OK完成!

trust,TO处选择untrust,然后点击NEW!

点击new后的配置界面,如图配置即可!source address,destination address,service三处都选择ANY,action选permit, 在logging处打勾,其他保持默认,点击OK即可!

下图为蓝影标出的这条策略就是如上图配置完成后看到的结果!。

Juniper 防火墙HA配置详解_主从(L3 路由模式)

J u n i p e r防火墙H A配置详解_主从(L3路由模式)------------------------------------------作者xxxx------------------------------------------日期xxxxJuniper HA 主双(L3)路由模式配置实际环境中防火墙做主双是不太可能实现全互联结构,juniper防火墙标配都是4个物理以太网端口,全互联架构需要防火墙增加额外的以太网接口(这样会增加用户成本),或者在物理接口上使用子接口(这样配置的复杂性增加许多),最主要的是用户的网络中大多没有像全互联模式那样多的设备。

因此主双多数实现在相对冗余的网络环境中。

HAG 2/23G 2/1G 2/1G 2/23G 2/24G 2/24防火墙A上执行的命令set hostname ISG1000-Aset intset interface "ethernet1/4" zone "HA"set nsrp cluster id 1set nsrp rto-mirror syncset nsrp vsd-group id 0 priority 10set nsrp vsd-group id 0 preemptset nsrp vsd-group id 0 monitor interface ethernet1/1 set nsrp vsd-group id 0 monitor interface ethernet1/2 set interface ethernet1 zone trustset interface ethernet1 ip /24set interface ethernet1 manage-ipset interface ethernet2 zone Untrustset .254/24set inter.1set interface eth1 manageset interface eth2 manage防火墙B上执行的命令set hostname ISG1000-Bset interface "ethernet1/4" zone "HA"set nsrp cluster id 1set nsrp rto-mirror syncset nsrp vsd-group id 0 priority 100set nsrp vsd-group id 0 preemptset nsrp vsd-group id 0 monitor interface ethernet1/1 set nsrp vsd-group id 0 monitor interface ethernet1/2 set interface ethernet1 zone trustset interface ethernet1 ip /24set interface ethernet1 manage-ipset interface ethernet2 zone Untrustset interface ethernet2 manage-ip 172.16.1.2set interface eth1 manageset interface eth2 manage任意一个防火墙上执行的命令即可set policy id 2 from "Trust" to "Untrust" "Any" "Any" "ANY" permitset policy id 3 from "UnTrust" to "trust" "Any" "Any" "ANY" permit___________________________________________________________最后 A 和 B 都必须执行的命令exec nsrp sync global save。

Junier PBR配置

Juniper 防火墙策略路由PBR配置手册目录一、网络拓扑图二、建立extended acl三、配置match group四、配置action group五、配置policy六、配置policy binding七、配置访问策略要求:1、默认路由走电信;2、源地址为192.168.1.10的pc访问电信1.0.0.0/8的地址,走电信,访问互联网走网通。

二、建立extended acl1、选择network---routing---pbr---extended acl list,点击new添加:Extended acl id:acl编号Sequence No:条目编号源地址:192.168.1.10/32目的地址:1.0.0.0/8Protocol:选择为any端口号选择为:1-65535点击ok2、点击add seg No.再建立一条同样的acl,但protocol为icmp,否则在trace route的时候仍然走默认路由:3、建立目的地址为0.0.0.0的acl:切记添加一条协议为icmp的acl,命令行:set access-list extended 10 src-ip 192.168.1.10/32 dst-ip 1.0.0.0/8 src-port 1-65535 dst-port 1-65535 protocol any entry 10 set access-list extended 10 src-ip 192.168.1.10/32 dst-ip 1.0.0.0/8 protocol icmp entry 20set access-list extended 20 src-ip 192.168.1.10/32 dst-ip 0.0.0.0/0 src-port 1-65535 dst-port 1-65535 protocol any entry 10 set access-list extended 20 src-ip 192.168.1.10/32 dst-ip 0.0.0.0/0 protocol icmp entry 20三、配置match group:1、network---routing---pbr---match group,点击add:Match group的作用就是关联acl按照同样的方法将两个acl 进行关联:命令行:set match-group name group_10set match-group group_10 ext-acl 10 match-entry 10 set match-group name group_20set match-group group_20 ext-acl 20 match-entry 10四、配置action group1、network---routing---pbr---action group,点击add:在这里指定下一跳接口和地址。

Juniper-SSG-5防火墙配置说明

Juniper SSG—5(NS—5GT)防火墙配置手册初始化设置 (2)Internet网络设置 (6)一般策略设置 (16)VPN连接设置 (28)初始化设置1。

将防火墙设备通电,连接网线从防火墙e0\2口连接到电脑网卡.2.电脑本地连接设置静态IP地址,IP地址192。

168。

1。

2(在192.168。

1。

0/24都可以),子网掩码255。

255.255。

0,默认网关192.168.1.1,如下图:3。

设置好IP地址后,测试连通,在命令行ping 192。

168.1.1,如下图:4.从IE浏览器登陆防火墙web页面,在地址栏输入192。

168。

1.1,如下图向导选择最下面No,skip--,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如下图:6。

登陆到web管理页面,选择Configuration – Date/Time,然后点击中间右上角Sync Clock With Client选项,如下图:7。

选择Interfaces – List,在页面中间点击bgroup0最右侧的Edit,如下图:8.此端口为Trust类型端口,建议IP设置选择Static IP,IP Address输入规划好的本地内网IP地址,如192。

168.22。

1/24,Manage IP 192。

168。

22。

1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet网络设置1.修改本地IP地址为本地内网IP地址,如下图:2.从IE浏览器打开防火墙web页面,输入用户名密码登陆,如下图:3。

选择Interfaces – List,点击页面中ethernet0/0最右侧的Edit选项,如下图:4。

此端口为Untrust类型端口,设置IP地址有以下三种方法:(根据ISP提供的网络服务类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如下图:B.第二种设置IP地址的方法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输入本地ADSL pppoe拨号账号,PPPoE Instance输入名称,Bound to Interface选择ethernet0/0,Username和Password输入ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

juniper Netscreen防火墙策略路由配置

juniper Netscreen防火墙策略路由配置Netscreen-25 概述Juniper网络公司NetScreen-25和NetScreen-50是面向大企业分支办事处和远程办事处、以及中小企业的集成安全产品。

它们可提供网络周边安全解决方案,并带有多个DMZ和VPN,可以确保无线LAN的安全性,或保护内部网络的安全。

NetScreen-25设备可提供100 Mbps 的防火墙和20 Mbps的3DES或AES VPN性能,可支持32,000条并发会话和125条VPN 隧道。

NetScreen-50设备是高性能的集成安全产品,可提供170 Mbps的防火墙和45 Mbps 的3DES或AES VPN性能,可支持64,000条并发会话和500 条VPN隧道。

一、特性与优势NetScreen-25和NetScreen-50产品的主要特性和优势如下:集成的深层检测防火墙可以逐策略提供应用层攻击防护,以保护互联网协议安全;集成的Web过滤功能,可制订企业Web使用策略、提高整体生产率、并最大限度地减少因滥用企业资源而必须承担的赔偿责任;拒绝服务攻击防护功能,可抵御30多种不同的内外部攻击;高可用性功能,可最大限度地消除单点故障;动态路由支持,以减少对手工建立新路由的依赖性;冗余的VPN隧道和VPN监控,可缩短VPN连接的故障切换时间;虚拟路由器支持,可将内部、专用或重叠的IP地址映射到全新的IP地址,提供到最终目的地的备用路由,且不被公众看到;可定制的安全区,能够提高接口密度,无需增加硬件开销、降低策略制订成本、限制未授权用户接入与攻击、简化VPN管理;通过图形Web UI、CLI或NetScreen-Security Manager集中管理系统进行管理;基于策略的管理,用于进行集中的端到端生命周期管理;.二、技术规格Netscreen-25或Netscreen-50都有两种不同的许可选项(Advanced/Baseline),提供不同级别的功能和容量。

Juniper防火墙配置图解

Juniper 防火墙v6.0以上版本 L2tpvpn (for XP Win7)配置图解防火墙端配置1、新建地址池Objects – IP Pools – NewIP Pool Name :用户自定义名称Start IP :用户自定义一段地址的起始地址End IP :用户自定义一段地址的结束地址2、修改L2TP 默认设置VPNs – L2TP – Default Settings3、建立用户和组3.1 新建用户Objects – Users – Local -- New重复这个过程,建立多个用户3.2 新建用户组Objects – Users – Local Group -- New4、建立Vpn Tunnel建立tunnel前,先确定好用于拨入VPN的接口编号。

VPNs – L2TP – Tunnel -- New5、建立策略Policy – Policies – NewSource Address : 选择 Dial-UP VPNDestination Address : 选择 New Address ,填入你要访问的目的地址或目的地址段Service :选择要访问的服务Action : 选择 tunnelL2TP :选择新建的L2TP vpn tunnelLogging :可选记录访问日志客户端配置1.1XP端配置1.1.1建立拨号网上邻居右键属性-点击新建连接向导图标点击完成,vpn拨号配置建立完,后面进行配置调整在新建的vpn连接上右键属性提示保留配置时选择Y1.1.2修改注册表点击开始—运行 --- 键入 regedit命令点击确定,进入注册表配置。

进入HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\Paramete rs ,在右侧新建值命名为“ProhibitIpSec”注意大小写,数值为1修改完毕后重启计算机,进行vpn拨号测试用户名和密码栏中填入防火墙端配置的用户名和密码。

Juniper简单入门介绍-端口,静态路由,策略

Juniper简单入门介绍-端口,静态路由,策略Juniper简单入门介绍(配置端口,静态路由,配置防火墙策略)登陆Juniper设备后,需输入edit或者configuration 命令进入系统配置模式Juniper 系统自带命令和变量可按“空格”键补齐Juniper 系统“用户自定义”变量可按TAB键补齐一、配置端口Juniper配置端口是基于物理端口下的逻辑端口进行配置,例如set interfaces ge-0/0/5 unit 0 family inet address 192.168.1.1 以上命令为ge-0/0/5口添加一个ip地址为192.168.1.1,其中unit为逻辑端口单元,范围0~16385,若再执行命令set interfaces ge-0/0/5 unit 1 family inet address 192.168.2.1 则ge-0/0/5现在有两个ip分别为192.168.1.1和192.168.2.1 以上命令也可以写成set interfaces ge-0/0/5.0 family inet address 192.168.1.1其中.0代表unit 0二、配置静态路由举例:现有网段125.39.91.240/28Juniper ge-0/0/0.0 设置ip为192.168.88.1set routing-options static route 0.0.0.0/0 next-hop 192.168.88.1其中0.0.0.0/0 表示任意目标地址,192.168.88.1为路由器直连网关。

再举例:让所有访问192.168.77.X的路由走192.168.99.1set routing-options static route 192.168.77.0/24 next-hop 192.168.99.1以上192.168.77段,掩码为24,而192.168.99.1为路由器直连网关。

JUNIPER路由器策略路由的使用

的 ft 检 测 到特 定 的 I ie lr P时 , 启 用 路 由实 例 , 用 便 使

该实 例 的路 由转 发 表将 流 量引 导至 相 应 的外 网接 口 ,

而 回程 流量 回到 外 网接 口后 , 根 据全 局 路 由表 到达 会

相应 的 目的地 。

干项 , 每一 项 由条件 和 执行 动 作组 成 , 合 f m 中规 符 r o

ቤተ መጻሕፍቲ ባይዱ

( ) 接 口路 由组 导 入 到全局 路 由表 及路 由实例 5将

的路 由表 中 ;

( ) 内网接 口应 用过 滤器 ft 。 6在 ie lr

12 做 NA 的静 态策略路 由 ( .. 2 T 既做 策略 又做 NA T

转换 )

该 情 况 下 需 要 使 用 v ta—ot 类 型 的路 由实 iul r e r ur 例, 当特 定 的源 I 进入 内 网 口 , P段 应用 在 物理 接 口的

相 关 的 技术 细节 。 文 将 详 细 介 绍 其 原 理及 设置 。 本 关键 词 : 由实 例 实 例 类 型 路 由表 路 f e A i r S服 务 卡 l t

1 静 态 策 略 路 由的 设 置 方 法 及

逻 辑 说 明

11 路 由 实 例 说 明 .

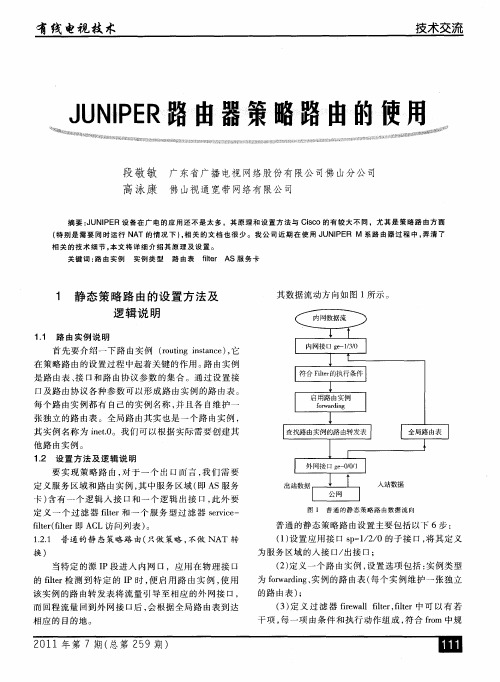

其数 据 流动 方 向如 图 1 所示 。

为服 务 区域 的入接 口/ 出接 口 ;

路 由实例 ; ( ) 义接 口路 由组 r — ru ; 4定 i go p b

() 2 定义 两个 路 由实 例 , 置选 项包 括 : 例类 型 设 实

为 V V 的虚拟接 口 s一 / / .、 R的路 由表 ( R、 R p 12 0X V 每

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Juniper 防火墙策略路由配置

一、网络拓扑图

要求:

1、默认路由走电信;

2、源地址为192.168.1.10 的pc 访问电信1.0.0.0/8 的地址,走电信,访问互联网走网通;

二、建立extended acl

1、选择network---routing---pbr---extended acl list,点击new 添加:

Extended acl id:acl 编号Sequence No.:条目编号源地址:192.168.1.10/32 目的地址:1.0.0.0/8 Protocol:选择为any

端口号选择为:1-65535 点击ok:

2、点击add seg No.再建立一条同样的acl,但protocol 为icmp,否则在trace route 的时候仍然后走默认路由:

3、建立目的地址为0.0.0.0 的acl:

切记添加一条协议为icmp 的acl;

命令行:

set access-list extended 10 src-ip 192.168.1.10/32 dst-ip 1.0.0.0/8 src-port 1-65535 dst-port 1-65535 protocol any entry 10

set access-list extended 10 src-ip 192.168.1.10/32 dst-ip 1.0.0.0/8 protocol icmp entry 20

set access-list extended 20 src-ip 192.168.1.10/32 dst-ip 0.0.0.0/0 src-port 1-65535 dst-port 1-65535 protocol any entry 10

set access-list extended 20 src-ip 192.168.1.10/32 dst-ip 0.0.0.0/0 protocol

icmp entry 20

三、配置match group:

1、network---routing---pbr---match group,点击add:

Match group 的作用就是关联acl

按照同样的方法将两个acl 进行关联:

命令行:

set match-group name group_10

set match-group group_10 ext-acl 10 match-entry 10

set match-group name group_20

set match-group group_20 ext-acl 20 match-entry 10

四、配置action group:

1、network---routing---pbr---action group,点击add:

在这里指定下一跳接口和地址。

配置访问电信1.0.0.0/8 的下一跳地址;

在这里指定下一跳接口和地址。

配置访问电信1.0.0.0/8 的下一跳地址;继续配置访问网通的下一跳路由地址:

五、配置policy

1、network---routing---pbr---policy,点击add:

将刚建立的访问电信1.0.0.0/8 的match group 和action group 绑定

点击Add Seg No.,添加访问网通的策略:

命令行:

set pbr policy name pbr_trust

set pbr policy pbr_trust match-group group_10 action-group action_10 10 set pbr policy pbr_trust match-group group_20 action-group action_20 20

六、配置policy binding:

1、network---routing---pbr---policybinding,点击add:

将配置好的policy(pbr_trust)应用到trust 接口上

命令行:

set interface ethernet0/0 pbr pbr_trust。