【LTE知识】MME的鉴权和加密过程

移动通信中的鉴权与加密

移动通信中的鉴权与加密在当今数字化的时代,移动通信已经成为我们生活中不可或缺的一部分。

我们通过手机与亲朋好友保持联系、获取信息、进行娱乐和工作。

然而,在这个便捷的背后,隐藏着一系列保障通信安全的技术,其中鉴权与加密就是至关重要的环节。

想象一下,您在手机上发送的每一条消息、每一次通话,都如同在一个无形的通道中穿梭。

如果这个通道没有任何保护措施,那么您的信息就有可能被他人窃取、篡改甚至滥用。

鉴权与加密就像是为这个通道设置的两道坚固的关卡,确保只有合法的用户能够进入通道,并且通道中的信息在传输过程中不被泄露和篡改。

那么,什么是鉴权呢?简单来说,鉴权就是验证用户身份的过程。

当您打开手机并尝试连接到移动网络时,网络会对您的身份进行验证,以确保您是合法的用户,有权使用网络提供的服务。

这就好比您进入一个需要门票的场所,工作人员会检查您的门票是否真实有效。

在移动通信中,鉴权通常是通过一系列的参数和算法来实现的。

例如,您的手机会向网络发送一个特定的标识码,网络会将这个标识码与存储在其数据库中的信息进行比对。

如果两者匹配,那么您就通过了鉴权,可以正常使用网络服务。

如果不匹配,那么您的连接请求就会被拒绝。

为了提高鉴权的安全性,移动通信系统还采用了多种加密技术。

加密的目的是将您的通信内容转换为一种难以理解的形式,只有拥有正确密钥的接收方才能将其解密还原为原始内容。

这就像是给您的信息穿上了一层“隐形衣”,即使被他人截获,也无法读懂其中的含义。

常见的加密算法有对称加密和非对称加密两种。

对称加密就像是一把相同的钥匙,发送方和接收方都使用这把钥匙来加密和解密信息。

这种方式的优点是加密和解密速度快,但缺点是密钥的分发和管理比较困难。

非对称加密则使用一对不同的密钥,即公钥和私钥。

公钥可以公开,用于加密信息;私钥则只有接收方拥有,用于解密信息。

这种方式解决了密钥分发的问题,但加密和解密的速度相对较慢。

在实际的移动通信中,通常会结合使用对称加密和非对称加密来达到更好的效果。

MME功能

计算机术语

01 简介

03 作用

目录

02 功能 04 LTE

MME(Mobility Management Entity)是3GPP协议LTE接入络的关键控制节点,它负责空闲模式的UE(User Equipment)的定位,传呼过程,包括中继,简单的说MME是负责信令处理部分。它涉及到bearer激活/关闭过程, 并且当一个UE初始化并且连接到时为这个UE选择一个SGW(Serving GateWay)。通过和HSS交互认证一个用户,为 一个用户分配一个临时ID。MME同时支持在法律许可的范围内,进行拦截、监听。MME为2G/3G接入络提供了控制 函数接口,通过S3接口。为漫游UEs,面向HSS同样提供了S6a接口。

3、附着与去附着

终端在进行实际业务之前必须完成在络中的注册过程,该过程称为附着。附着成功的终端将获得络分配的IP, 提供“永久在线”的IP连接;与传统2/3G络所不同的是,EPS络直接通过初始化附着为用户建立默认承载,而 2/3G络的用户需要在附着之后,进行激活PDP上下文的过程中才会为其分配IP。

LTE

概念

系统结构

LTE(LongTermEvolution,长期演进),又称E-UTRA/E-UTRAN,和3GPP2UMB合称E3G(Evolved3G)

LTE是由3GPP(The3rdGenerationPartnershipProject,第三代合作伙伴计划)组织制定的UMTS (UniversalMobileTelecommunicationsSystem,通用移动通信系统)技术标准的长期演进,于2004年12月在 3GPP多伦多TSGRAN#26会议上正式立项并启动。LTE系统引入了OFDM (OrthogonalFrequencyDivisionMultiplexing,正交频分复用)和MIMO(Multi-Input&Multi-Output,多 输入多输出)等关键传输技术,显著增加了频谱效率和数据传输速率(20M带宽2X2MIMO在64QAM情况下,理论下 行最大传输速率为201Mbps,除去信令开销后大概为140Mbps,但根据实际组以及终端能力限制,一般认为下行峰 值速率为100Mbps,上行为50Mbps),并支持多种带宽分配:1.4MHz,3MHz,5MHz,10MHz,15MHz和20MHz等, 且支持全球主流2G/3G频段和一些新增频段,因而频谱分配更加灵活,系统容量和覆盖也显著提升。LTE系统络架 构更加扁平化简单化,减少了络节点和系统复杂度,从而减小了系统时延,也降低了络部署和维护成本。LTE系 统支持与其他3GPP系统互操作。LTE系统有两种制式:FDD-LTE和TDD-LTE,即频分双工LTE系统和时分双工LTE系 统,二者技术的主要区别在于空中接口的物理层上(像帧结构、时分设计、同步等)。FDD-LTE系统空口上下行 传输采用一对对称的频段接收和发送数据,而TDD-LTE系统上下行则使用相同的频段在不同的时隙上传输,相对 于FDD双工方式,TDD有着较高的频谱利用率。

LTE系统EMM一般过程的研究

密和完 整性保护算法对所有非接入层信令消息进行加 密和 完 整性保护 。当网络收到安全模式完成命令消息, 网络也 将用 已选择 的安全性算法对所有的信令消息进行完整性保

护和加密。

E o e a k t y tm ( P ) 9 1 (0 9 1 ) v l dP c e S s v e E S . .. 2 0 — V 0 2

生 KAS ’ ME。

然后,UE 决定使用什么样E S安全上下文,具体过 P

程 如 下 : 如 果 安 全 上 下 文 标 识 类 型 被 设 置 为 ” 地 安 全 上 本 下 文 ” 并 且 当前 安 全 上 下 文是 一 个 映射 安 全 上 下 文 时 , ,

பைடு நூலகம்4 结束语

作 为 L 协 议 栈 中层 3 议 的 一 个 重 要 组 成 部 分 , TE 协 EMM 的一 般 过 程 在 安 全 性 实 现 , 鉴 权 加 密 , 以 及 消 息 传

U E eB N M M

果鉴 权过程 被成 功完成 同时相 关的e Sl 储在 网络端 的 K 存

E 安 全 上 下 文 中 , 当 初 始 化 一 PS

个新 的鉴权 时, 网络将会 在信息 鉴权 请求消 息 中包 含一个 不 同的

e S 的值 。 K l

如 图 2 示 , 分 别 显 示 了 使 所

分配。

当 网 络 处 于 连 接 状 态 时 , 将 会 发 起 GU 重 分 配 的 过 TI

网络处 于连接状 态时, 能够在任 何 时候 给UE 发起鉴 权 过程 。U E响应 此消息 ,UE 先对 比原来储存 的R D与 AN

新 接 收 的 R D是 否 相 同 , 若 相 同 ,  ̄ U 不 会 将 该 R D AN J IE AN

LTE鉴权参数和Milenage算法介绍

LTE鉴权参数和Milenage算法介绍1. 打开AES算法⽹站:2. Key in hex填写K值,Plaintext in hex填写OP值(当然都是128bits,使⽤⼗六进制表⽰)。

使⽤上⾯表格中的参数例⼦:3. 点击Encrypt键即可算出E[OP]K值:【上⾯的加密的OP、加密的A4k、加密的K值都是这种⽅式计算得到】,如果想解密,只要输⼊Key in hex【K】和Cipherext in hex【OPC】,点击Decrypt即可解密出被加密的数值。

4. 打开软件:5. 上⾯已经得到E[OP]K值,那么OPc值就通过OP和E[OP]K做与或运算即可。

在上⾯输⼊这2个的值【⽆顺序要求】6. 点击XOR键,计算得出OPC值【退出点击Quit键,点X是退不出的】:我们的iEPC/HSS签约鉴权数据时没有把OPC、OP、K对应起来。

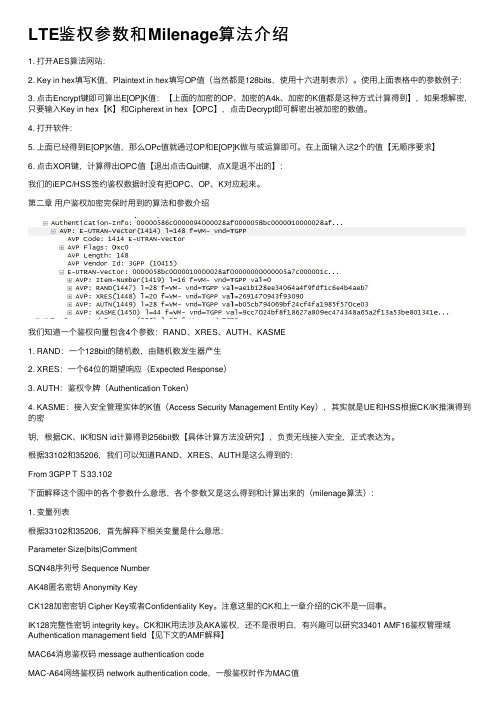

第⼆章⽤户鉴权加密完保时⽤到的算法和参数介绍我们知道⼀个鉴权向量包含4个参数:RAND、XRES、AUTH、KASME1. RAND:⼀个128bit的随机数,由随机数发⽣器产⽣2. XRES:⼀个64位的期望响应(Expected Response)3. AUTH:鉴权令牌(Authentication Token)4. KASME:接⼊安全管理实体的K值(Access Security Management Entity Key),其实就是UE和HSS根据CK/IK推演得到的密钥,根据CK、IK和SN id计算得到256bit数【具体计算⽅法没研究】,负责⽆线接⼊安全,正式表达为。

根据33102和35206,我们可以知道RAND、XRES、AUTH是这么得到的:From 3GPPTS33.102下⾯解释这个图中的各个参数什么意思,各个参数⼜是这么得到和计算出来的(milenage算法):1. 变量列表根据33102和35206,⾸先解释下相关变量是什么意思:Parameter Size(bits)CommentSQN48序列号 Sequence NumberAK48匿名密钥 Anonymity KeyCK128加密密钥 Cipher Key或者Confidentiality Key。

LTE核心网信令流程

LTE核心网信令流程LTE核心网信令流程(Long Term Evolution Evolved Packet Core Signaling Procedure)是指LTE网络中用于控制和管理移动通信的信令流程。

LTE核心网由多个功能节点组成,包括MME(Mobility Management Entity)、S-GW(Serving Gateway)、P-GW(Packet Gateway)等。

下面将详细介绍LTE核心网信令流程的各个步骤。

1. 包鉴定和加密过程(Inter-Ambassador):在设备连接到LTE网络之前,需要进行包鉴定和加密过程,以确保数据的安全性。

这个过程中使用了从设备到LTE网络的SAE(System Architecture Evolution),并通过UE(User Equipment)和MME之间的接口进行连接。

2.接入过程(RAU,跟踪区切换):当UE从一个区域切换到另一个区域时,会触发接入过程。

在这个过程中,UE与MME建立控制面和用户面电路的连接,并且在新位置进行注册。

MME将UE的会话信息发送给新的SGW和PGW。

3.PDP激活过程:在用户进行数据通信时,需要进行PDP(Packet Data Protocol)激活过程。

在这个过程中,UE向MME发送激活请求,MME将请求发送给SGW 和PGW,并返回会话标识以及目标SGW和PGW的地址。

UE使用这些信息建立用户数据通道。

4.用户数据传输:在UE成功激活PDP连接后,就可以进行用户数据传输。

用户数据通过SGW和PGW进行中继,SGW负责控制面和用户面的数据传输,PGW负责数据的计费和IP地址映射。

5. UE Context更新过程:当UE移动到另一个区域时,UE Context需要进行更新,以保持UE的会话信息的最新状态。

UE Context更新包括UE的位置更新、SGW的变化等。

UE Context更新通常与接入过程一起触发。

VoLTE学习笔记0410-0520

VoLTE学习笔记0410-0520⼀、⽹络架构VoLTE中,可以理解为IMS相当于核⼼控制,⼀个统⼀的控制平台,其他CS、PS等都相当于接⼊⽹,CS和PS的核⼼⽹地位下降了。

VoLTE以IMS作为核⼼控制层⽹,EPC作为接⼊层。

IMS本⾝有⼀个特点就是接⼊⽆关,适合全业务运营商使⽤。

VoLTE是将⼿机接⼊到IMS⽹络,⼿机需要移动,就需要EPC来管理⽤户的移动性。

在IMS看来,EPC是⼀个接⼊设备;在EPC看来,IMS是⼀个外部数据⽹。

IMS的接⼊边界是SBC,EPC的外联边界是PGW,所以VoLTE中EPC的PGW要与PSBC 连接,然后接⼊IMS。

VoLTE ⼀个新特点是有QOS的,实现此功能的是PCRF,它也联系着两个⽹络。

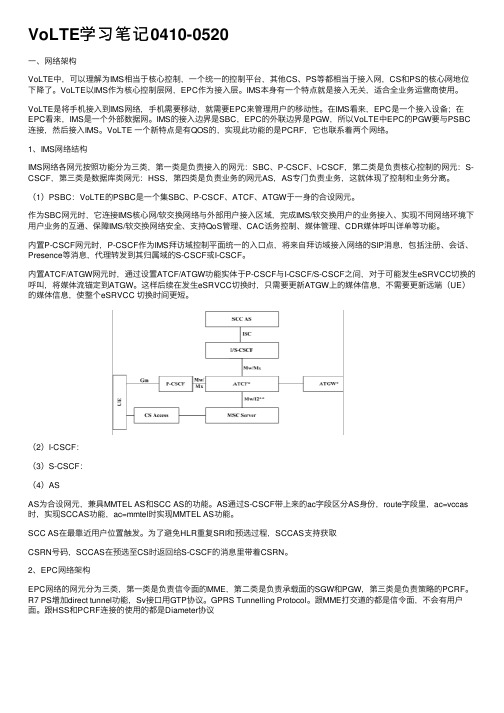

1、IMS⽹络结构IMS⽹络各⽹元按照功能分为三类,第⼀类是负责接⼊的⽹元:SBC、P-CSCF、I-CSCF,第⼆类是负责核⼼控制的⽹元:S-CSCF,第三类是数据库类⽹元:HSS,第四类是负责业务的⽹元AS,AS专门负责业务,这就体现了控制和业务分离。

(1)PSBC:VoLTE的PSBC是⼀个集SBC、P-CSCF、ATCF、ATGW于⼀⾝的合设⽹元。

作为SBC⽹元时,它连接IMS核⼼⽹/软交换⽹络与外部⽤户接⼊区域,完成IMS/软交换⽤户的业务接⼊、实现不同⽹络环境下⽤户业务的互通、保障IMS/软交换⽹络安全、⽀持QoS管理、CAC话务控制、媒体管理、CDR媒体呼叫详单等功能。

内置P-CSCF⽹元时,P-CSCF作为IMS拜访域控制平⾯统⼀的⼊⼝点,将来⾃拜访域接⼊⽹络的SIP消息,包括注册、会话、Presence等消息,代理转发到其归属域的S-CSCF或I-CSCF。

内置ATCF/ATGW⽹元时,通过设置ATCF/ATGW功能实体于P-CSCF与I-CSCF/S-CSCF之间,对于可能发⽣eSRVCC切换的呼叫,将媒体流锚定到ATGW。

这样后续在发⽣eSRVCC切换时,只需要更新ATGW上的媒体信息,不需要更新远端(UE)的媒体信息,使整个eSRVCC 切换时间更短。

鉴权加密

我们知道,手机在做位置更新、发起呼叫时必须首先进行鉴权和加密。

通过鉴权,系统可以为合法的用户提供服务,对不合法的用户拒绝服务。

那么鉴权和加密是如何实现的呢?我们先看下面一个用户开机并成功进行IMSI ATTACH位置更新的信令流程:MSC/VLR通过IU口收到手机开机的消息后,判断该IMSI是否为新用户(即VLR里不存在数据的,华为MSOFTX3000可以通过DEL MS命令实现删除VLR数据)。

如果是新用户,就向HLR/AUC发起取鉴权集请求的消息(SEND_AUTHENTICATION_INFO_REQ);作为响应,HLR/AUC给MSC/VLR回取鉴权集证实消息(SEND_AUTHENTICATION_INFO_CNF):我们看看取鉴权集请求消息里面有什么内容,首先,它包含有该用户的IMSI信息,其次,还包含有VLR 向HLR/AUC所请求的鉴权集的组数(5组),如下:我们再看看HLR/AUC给MSC/VLR回的取鉴权集证实消息里面有什么东西:我们可以看出HLR/AUC一共给VLR回了4组[font color=#000000]鉴权[/font]集,每组鉴权集包含3个参数,分别是rand(随机数)、sres(符号响应)、kc(密钥)。

这3个参数即是我们平时常说的鉴权三参组,由此,我们判断出该用户是2G用户。

此处爱立信HLR/AUC只给回了4组鉴权集,正常情况下是会回5组鉴权集的(华为HLR不存在这样的问题);我就此事询问过广州爱立信HLR的现场技术人员,对方表示也不清楚原因。

MSC/VLR取到鉴权集后,会使用4组鉴权集中的1组,通过IU口向手机发出鉴权请求消息(AUTHENTICATION_REQUEST),其余3组留着供下次的鉴权使用;随后,手机给MSC/VLR回鉴权响应消息(AUTHENTICATION_RESPONSE):我们来看一看鉴权请求消息里面有什么我们需要关注的东西:可以看出VLR将第1组鉴权集里面的[font color=#000000]rand参数的值[/font]通过该消息下发给手机。

lte鉴权流程

lte鉴权流程The LTE authentication process is a crucial step in ensuring the security and privacy of users' information when connecting to a mobile network. It involves verifying the identity of a user and establishing a secure connection between the user's device and the network.LTE鉴权流程是确保用户信息在连接到移动网络时安全和隐私的关键步骤。

它涉及验证用户的身份,并在用户设备和网络之间建立安全连接。

The authentication process begins when a user's device, such as a smartphone or tablet, attempts to connect to the LTE network. The device sends a request to the network, which prompts the network to initiate the authentication procedure.当用户的设备(例如智能手机或平板电脑)尝试连接到LTE网络时,鉴权过程开始。

设备向网络发送请求,促使网络启动鉴权程序。

During the authentication process, the network challenges the user's device to prove its identity. This challenge can take the form of arequest for a security key or a cryptographic challenge that the device must respond to correctly.在鉴权过程中,网络会向用户设备发起挑战,要求证明其身份。

lte鉴权机制及实现

lte鉴权机制及实现LTE(Long Term Evolution)是一种4G移动通信技术,其鉴权机制是保障网络安全和用户身份验证的重要部分。

本文将介绍LTE鉴权机制的原理和实现方式。

一、鉴权机制的原理LTE鉴权机制的主要目的是确保移动设备(UE)与无线网络之间的通信是安全可靠的。

它通过对用户身份进行验证和加密来实现这一目标。

在LTE网络中,鉴权的流程大致如下:1. 首先,UE将请求连接到网络的消息发送给附近的基站(eNodeB)。

2. eNodeB将该消息转发给鉴权中心(Authentication Center,AuC)。

3. AuC将向移动核心网(Mobile Core Network,MCN)发送请求以获取密钥。

4. MCN将向AuC发送一个随机数(RAND)。

5. AuC使用该随机数和用户的鉴权密钥(Ki)来生成一个鉴权向量(Authentication Vector,AV)。

6. AuC将鉴权向量发送给eNodeB。

7. eNodeB将鉴权向量转发给UE。

8. UE使用鉴权向量、鉴权密钥和随机数来生成一个鉴权码(RES)。

9. UE将鉴权码发送给eNodeB进行验证。

10. eNodeB将鉴权码转发给AuC进行验证。

11. AuC验证鉴权码的有效性后,将结果返回给eNodeB。

12. eNodeB根据验证结果决定是否接受UE的连接请求。

通过这一流程,LTE网络可以确保只有合法的用户才能成功连接到网络,从而保障网络的安全性。

二、鉴权机制的实现方式LTE鉴权机制的实现主要依赖于两个关键的组件:AuC和鉴权密钥Ki。

1. AuC(Authentication Center)AuC是一个位于移动核心网中的重要组件,负责存储和管理用户的鉴权信息。

它包含了大量用户的鉴权密钥Ki和相关算法。

当eNodeB需要对用户进行鉴权时,AuC会根据用户的标识和鉴权请求生成相应的鉴权向量,并将其返回给eNodeB。

lte鉴权流程

lte鉴权流程LTE鉴权流程是无线通信中至关重要的一环,它确保了网络与用户设备之间的安全通信。

在LTE网络中,鉴权流程主要涉及到用户设备(UE)与网络侧之间的身份验证和密钥协商。

At the beginning of the LTE authentication process, the UE establishes a radio resource control (RRC) connection with the evolved NodeB (eNodeB). This connection serves as the foundation for subsequent communication between the UE and the network.在LTE鉴权流程开始时,用户设备(UE)与演进型基站(eNodeB)建立无线资源控制(RRC)连接。

这一连接为后续UE与网络之间的通信奠定了基础。

Next, the eNodeB forwards the authentication request message to the Mobility Management Entity (MME) in the core network. The MME is responsible for managing the authentication process and maintaining the security context of the UE.随后,eNodeB将鉴权请求消息转发给核心网络中的移动管理实体(MME)。

MME负责管理鉴权流程并维护UE的安全上下文。

Upon receiving the authentication request, the MME generates a random challenge, which is sent to the UE via the eNodeB. The UE then uses its stored subscription credentials, typically a shared secret key, to compute a response to the challenge.收到鉴权请求后,MME生成一个随机挑战,通过eNodeB发送给UE。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

鉴权流程的目的是由HSS向MME提供EPS鉴权向量(RAND, AUTN, XRES, KASME),并用来对用户进行鉴权。

1) MME发送Authentication Data Request消息给HSS,消息中需要包含IMSI,网络ID,如MCC + MNC和网络类型,如E-UTRAN

2) HSS收到MME的请求后,使用authentication response消息将鉴权向量发送给MME

3) MME向UE发送User Authentication Request消息,对用户进行鉴权,消息中包含RAND和AUTN这两个参数

4) UE收到MME发来的请求后,先验证AUTN是否可接受,UE首先通过对比自己计算出来的XMAC和来自网络的MAC(包含在AUTN 内)以对网络进行认证,如果不一致,则UE认为这是一个非法的网络。

如果一致,然后计算RES值,并通过User Authentication Response消息发送给MME。

MME检查RES和XRES的是否一致,如果一致,则鉴权通过。

EPS鉴权向量由RAND、AUTN、XRES和KASME四元组组成。

EPS 鉴权向量由MME向HSS请求获取。

EPS鉴权四元组:

l RAND(Random Challenge):RAND是网络提供给UE的不可预知的随机数,长度为16 octets。

l AUTN(Authentication Token):AUTN的作用是提供信息给UE,使UE可以用它来对网络进行鉴权。

AUTN的长度为17octets

l XRES(Expected Response):XRES是期望的UE鉴权响应参数。

用于和UE产生的RES(或RES+RES_EXT)进行比较,以决定鉴权是否成功。

XRES的长度为4-16 octets。

l KASME 是根据CK/IK以及ASME(MME)的PLMN ID推演得到的一个根密钥。

KASME 长度32octets。

l ASME从HSS中接收顶层密钥,在E-UTRAN接入模式下,MME扮演ASME的角色。

l CK:为加密密钥,CK长度为16 octets。

l IK:完整性保护密钥,长度为16 octets。

在鉴权过程中,MME向USIM发送RAND和AUTN,USIM可以决定返回RES还是拒绝鉴权。

1. MME发起AUTH REQ消息,携带鉴权相关信息RAND和AUTN;第一条S1AP_DL_NAS_TRANS

2. UE收到AUTH REQ消息后回复AUTH RES(携带RES参数)。

第一条S1AP_UL_NAS_TRANS

3. MME收到AUTH RES后,触发安全模式流程,否则返回AUTH REJ 消息。

EPS的安全架构如下:

EPS安全架构中有相互独立的分层安全:

MME和UE执行NAS(Non-access stratum,非接入层)信令加密和完整性保护。

eNodeB和UE执行RRC信令加密和完整性保护,UP加密。

E-UTRAN里的密钥层次架构:

密钥的层次架构里包含以下密钥: KeNodeB, KNASint, KNASenc, KUPenc, KRRCint 和KRRCenc

- KeNodeB是由UE和MME各自根据KASME计算得到的,可用于派生KRRCint、KRRCenc和KUPenc,发生切换时也可用于派生KeNodeB*。

在初始连接建立时,由UE和MME分别从E-UTRAN的顶层密钥中派生出来的。

KeNodeB*是由UE和源eNodeB根据目的物理小区号、下行频率、KeNodeB(或新NH)派生出来,并在切换后被UE和目的eNodeB 用作新的KeNodeB。

NH(Next Hop)是用于在UE和eNodeB中派生

KeNodeB*。

当安全上下文建立时,NH由UE和MME从KeNodeB派生出来;当发生切换时,从上一个NH派生出来。

- NAS信令的密钥:

- KNASint 是用于NAS信令完整性保护的密钥,是由UE和MME各自根据双方协商的完整性算保护算法计算得到的.

- KNASenc 是用于NAS信令加密的密钥,是由UE和MME各自根据双方协商的加密算法计算得到的.

- 用户数据的密钥:

- KUP enc是专门用于加密用户面数据的密钥,由KeNodeB派生出来,存在于UE和eNodeB中。

- RRC信令的密钥:

- KRRC int是用于保护RRC信令完整性的密钥,由KeNodeB派生出来,存在于UE和eNodeB中。

- KRRC enc是用于加密RRC信令的密钥,由KeNodeB派生出来,存在于UE和eNodeB中。

4 UE收到SMC消息后:

- 根据SMC消息中的Selected NAS security algorithms信元计算出KnasEnc和KnasInt密钥;

- 校验信元UE security capabilities和KSI是否合法,如果合法,则回复MME SECURITY MODE COMPLETE消息,否则返回SECURITY MODE REJECT消息。

第二条S1AP_DL_NAS_TRANS

应用完整性保护和加密特性时,要求UE和MME满足33.401的如下要求:

- 对于NAS信令加密,UE和MME需支持128-EEA0(NULL),128-EEA1(Snow3G)和128-EEA2(AES)。

- 对于NAS信令的完整性保护,UE和MME需支持128-EIA1(Snow3G)和128-EIA2(AES)。

- (可选)UE和MME支持128-EIA0(NULL)。

对于未经认证的紧急呼叫,未要求必须支持,即使MME和eNodeB部署了128-EIA0(NULL)的配置也将失效。

无线侧的完整性保护和加密保护功能在eNodeB配置,对eNodeB上所有小区有效。

第二条S1AP_UL_NAS_TRANS

eNodeB通过Security Mode Command通知UE启动完整性保护和加密过程,UE通过消息中的安全算法计算获取密钥。

此时下行加密已开始。

1) RRC连接建立完成后,MME生成KeNodeB和NH,并向eNodeB发送UE的安全能力和KeNodeB。

安全能力包含UE支持的加密算法和完整性算法。

2) eNodeB将完整性保护算法优先级列表和UE安全能力取交集,选取优先级最高的完整性算法。

3) eNodeB将加密算法优先级列表和UE安全能力取交集,选取优先级最高的加密算法。

4) eNodeB根据KeNodeB和选取的安全算法来计算出KUP enc,KRRC int和KRRC enc密钥,并为PDCP配置相应的加密参数和完整性参数。

5) eNodeB通过Security Mode Command消息向UE发送安全模式参数配置。

Security Mode Command消息通过SRB1发送,由eNodeB进行完整性保护,没有加密保护。

6) eNodeB接收到UE反馈的消息.。