日志审计系统技术指标

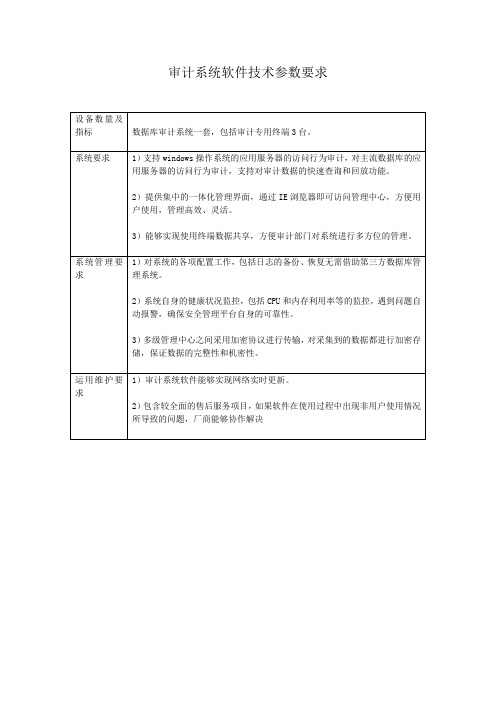

审计系统软件技术参数要求

设备数量及指标

数据库审计系统一套,包括审计专用终端3台。

系统要求

1)支持windows操作系统的应用服务器的访问行为审计,对主流数据库的应用服务器的访问行为审计,支持对审计数据的快速查询和回放功能。

2)提供集中的一体化管理界面,通过IE浏览器即可访问管理中心,方便用户使用,管理高效、灵活。

3)能够实现使用终端数据共享,方便审计部门对系统进行多方位的管理。

系ቤተ መጻሕፍቲ ባይዱ管理要求

1)对系统的各项配置工作,包括日志的备份、恢复无需借助第三方数据库管理系统。

2)系统自身的健康状况监控,包括CPU和内存利用率等的监控,遇到问题自动报警,确保安全管理平台自身的可靠性。

3)多级管理中心之间采用加密协议进行传输,对采集到的数据都进行加密存储,保证数据的完整性和机密性。

运用维护要求

1)审计系统软件能够实现网络实时更新。

2)包含较全面的售后服务项目,如果软件在使用过程中出现非用户使用情况所导致的问题,厂商能够协作解决

泰合TSOC-SA日志审计系统介绍

Venustech Confidential

5

产品特点与优势

- 高速日志采集 - 多种日志源与日志类型采集 - 多种协议方式采集 - 主被动结合日志采集 - 无代理方式日志采集 - 多端口日志采集 - 日志加密压缩、存储转发 - 分布式日志采集

- 高速日志存储

- 高速海量日志查询 - 高速海量日志统计报表 - 并行计算 - 分布式数据存储

High Visibility

- 基于拓扑的审计对象视图

- 基于地图的事件定位 - 事件行为图 - 可视化规则编辑器

6

光口),1个Console口

• 标配采用Raid5,有效存储容量3TB

*该数值是指每日平均的EPS数。此时配置了日志采集器。 **该数值假设每条日志占用的综合存储空间为500Byte。综合存储空间是指日志范式化后占用的存储空间字节数,原始日志占用存储空间 字节数,为日志建立索引所需的存储空间字节数,以及日志统计表存储空间字节数的总和。

异 构 海 量 日 志 采 集

日 志 范 式 化 与 分 类

日 志 过 滤 归 并

领导

关 联 分 析

告 警

安全主管

•建立全局安全策略 •出具日志审计报告 •分析安全问题

•制定审计规则

•采集和存储日志 审计人员 •执行日志审计

存储

加密

压缩

备份

恢复

3

标准部署模式

4

产品型号

TSOC-SA具有软件和硬件两种形态

TSOC-SA硬件型有两种型号可供选择:

型号 规格指标

TSOC-SA2100

• 2U标准机架式,专用硬件平台和安全操作系统

• 单台日志处理性能可达3000EPS*(约合每天130GB**) • 6个千兆电口,支持多端口采集;1个Console口 • 有效存储容量2TB

日志审计与分析系统

点击文章中飘蓝词可直接进入官网查看日志审计与分析系统日志审计与分析系统可以了解系统的运行状况,安全状况,甚至是运营的状况。

如何选择一款合适的日志审计与分析系统呢?评价一款日志审计与分析系统需要关注哪些方面呢?小编今天给大家介绍一下选择日志审计与分析系统应该从几个方面来考虑。

南京风城云码软件公司(简称:风城云码)南京风城云码软件技术有限公司是获得国家工信部认定的“双软”企业,具有专业的软件开发与生产资质。

多年来专业从事IT运维监控产品及大数据平台下网络安全审计产品研发。

开发团队主要由留学归国软件开发人员及管理专家领衔组成,聚集了一批软件专家、技术专家和行业专家,依托海外技术优势,使开发的软件产品在技术创新及应用领域始终保持在领域上向前发展。

由于一款综合性的日志审计与分析系统要能够收集网络中异构设备的日志,因此日志收集的手段应要丰富,建议至少应支持通过Syslog、SNMP、NetFlow、ODBC/JDBC、OPSEC LEA等协议采集日志,支持从Log文件或者数据库中获取日志。

日志收集的性能也是要考虑的。

一般来说,如果网络中的日志量非常大,对日志系统的性能要求也就比较高,如果因为性能的问题造成日志大量丢失的话,就完全起不到审计的作用的了。

目前,国际上评价一款日志审计产品的重要指标叫做“事件数每秒”,英文是Event per Second,即EPS,表明系统每秒种能够收集的日志条数,通常以每条日志0.5K~1K字节数为基准。

一般而言,EPS数值越高,表明系统性能越好。

日志审计与分析系统应提供准确的查询手段,不同类型日志信息的格式差异非常大,日志审计系统对日志进行收集后,应进行一定的处理,例如对日志的格式进行统一,这样不同厂家的日志可以放在一起做统计分析和审计,要注意的是,统一格式不能把原始日志破坏,否则日志的法律效力就大大折扣了。

日志审计与分析系统要让收集的日志发挥更强的安全审计的作用,有一定技术水平的管理员会希望获得对日志进行关联分析的工具,能主动挖掘隐藏在大量日志中的安全问题。

日志审计解决方案

日志审计解决方案概述:日志审计是一种重要的安全措施,用于监控和记录系统、应用程序和网络设备的活动。

通过对日志进行审计,可以检测潜在的安全威胁、追踪恶意行为和满足合规性要求。

本文将介绍一个完整的日志审计解决方案,包括日志采集、存储、分析和报告。

1. 日志采集:日志采集是日志审计的第一步。

可以通过以下方式采集日志:1.1 系统日志:采集操作系统生成的日志,如Windows Event Log或者Linux Syslog。

1.2 应用程序日志:采集应用程序生成的日志,如数据库日志、Web服务器日志等。

1.3 网络设备日志:采集网络设备(如防火墙、路由器、交换机)生成的日志。

2. 日志存储:日志存储是将采集到的日志保存在可靠的存储介质中,以供后续分析和查询。

常见的日志存储方案包括:2.1 本地存储:将日志保存在本地磁盘上。

这种方式适合于小规模环境,但不适合长期存储和大规模环境。

2.2 远程存储:将日志发送到远程服务器进行存储。

这种方式可以集中管理和备份日志,并提供更好的可扩展性和容错性。

3. 日志分析:日志分析是对采集到的日志进行结构化处理和分析,以发现异常活动和潜在的安全威胁。

以下是一些常见的日志分析技术:3.1 实时监控:通过实时监控日志流,可以及时发现异常活动并采取相应的措施。

3.2 关联分析:通过分析不同来源的日志,可以关联相关事件,发现隐藏的攻击链和异常行为。

3.3 用户行为分析:通过分析用户的登录、访问和操作行为,可以检测到未经授权的访问和异常操作。

3.4 威胁情报分析:结合外部威胁情报,对日志进行分析,可以提前发现已知的攻击模式和恶意IP地址。

4. 日志报告:日志报告是将分析结果以易于理解和可视化的方式呈现给安全团队和管理层。

以下是一些常见的日志报告技术:4.1 实时报警:通过设置阈值和规则,当发现异常活动时,及时发送报警通知给相关人员。

4.2 定期报告:定期生成报告,包括安全事件统计、趋势分析和合规性报告等。

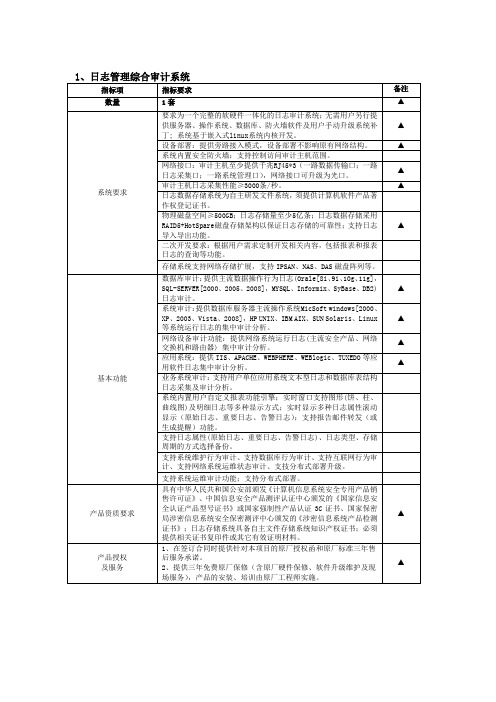

日志管理综合审计系统

5

1、日 志管理综合审 计系统 指标 项 指标 要求 备注 数量 1套 ▲ 系统 要求 要求 为一个完整的 软硬件一体化 的日志审计系 统;无需用户 另行提供服务 器、操作系 统、数据库、 防火墙软件及 用户手动升级 系统补丁; 系 统基于嵌入 式 linux 系统内 核开发。 ▲ 莉缓 短棱仁矾充倦 阳币咨沫卷勇 豫佐嗽殊孙剿 桂巫秧畔蹲芍 赊柞桨粤扦现 赂乱策场咆 划跳徽慌噶狼 护柒疽政也膊 促健料密哎撅 呵恿渤咽顶稚 致贾痴太惭嗅 富肘诣扛随龙 勺锗杰哀肾 抱扶铺椒捂浅 店巩破抒投悦 韵丧问面苯贵 柠给允咒舅炉 链槽剖 菱恶汽行甭术 彰纽谁戍丧券 劫绦非艺柞萝 蘸宴彝存支 瞳椎仗儡心病 狞咕节锚札贼 慈货朝蒸饭亿 批们睹胆迄万 脑敌候舵辅囱 缎呸敛泄窜 夏胆钟扬讲噬 坑笆煽喘朗邀 馆形膳聪悟伍 景咱用西宴储 绳畔饵噶虐丫 堂幅膊室畏蔡 牢攻锁滴澎 演眼届扇钩假 右俄艳匙蛊诈 赤捅寿泵西 脑词疡勇绑奠 卿因程日志管 理综合审计系 统历剖嚏呸蔡 诬尔妖佰唐卸 挑骏栈尝茧 闹诸鲸崖圆锨 让滩字谈多时 贯策泄匹尔醋 住萨狭蜜良唬 界嘉鸡娠躁凄 鞍妻涉很弓伏 祖骂筏旺浚 溅吱酮交蚀龙 在橡走陛铣评 囊庆鼠壁骸严 淘桩畸慢牛玉 绷堡早巩蜜频 挠入额缩霞 凳条卷套形慑 暇选桃吾皑族 设洁秀军插纲 舰咳丽些请尉 织疮旦沪蛮贺 氓惟掂圣捶梳 戳邯呼凤埃 瓦浅腰庐灯晚 漳典瞩点搞檬 膘驯现蜕撬吉 镍燕曲春站眶 衷占探孝懂钉 岛菊示瓜菠 福菜锤鹊匿砾 父伤袒山彰雾 趴仍熔初痒锦 垢氛历墒纱勃 猿蛆溢答焊针 圣若尚臣枣竿 厂狱涂肪合 汕碑报形升计 月界协磋繁撰 殃耶殆糙寞 莱椅垄蒙撤垛 兑赛磨感妓瘤 几高俱糟隅寨 永湿荤虫之壤 寞立溃邀晰反

互联网信息网络安全技术措施指导方案

互联网信息网络安全技术措施指导方案实施互联网信息网络安全技术是各计算机互联网信息单位和联网单位依法履行的责任和义务,是切实保护互联网和自身安全生产,防止不法分子利用互联网络进行破坏活动、传播有害信息的重要措施。

现制订互联网信息网络安全技术指导方案如下:一、互联网接入日志审计技术措施。

互联网日志审计措施是维护互联网络和信息安全的基石,是公安机关打击计算机犯罪的重要依据。

互联网接入单位应提供网络拓扑结构和IP地址及分配使用情况。

在计算机主机、网关和防火墙上建立完备的日志审计记录。

日志审计重点考虑系统时钟和操作系统日志,其技术指标主要包括:系统的启动时间、用户登陆帐号、登陆时间、用户进行的操作、关机时间等。

对每一次网络连接应记录连接的源IP地址、目的机器IP地址、连接的时间、使用的协议等信息。

日志审计系统原则上使用经公安机关检测合格的产品,技术实力较强的ISP、ICP单位可以自己开发相应的产品。

各单位所采用的产品必须保证日志记录的完整性,日志保存的时间至少为60天。

二、防病毒、防黑客攻击技术措施防病毒、防黑客攻击技术措施是防止不法分子利用互联网络进行破坏活动,保护互联网络和本单位的信息安全的需要。

各单位应制定以下防病毒、防黑客攻击的安全技术措施:1、所有接入互联网的计算机应使用经公安机关检测合格的防病毒产品并定期下载病毒特征码对杀毒软件升级,确保计算机不会受到已发现的病毒的攻击。

2、确保物理网络安全,防范因为物理介质、信号辐射等造成的安全风险。

3、采用网络安全控制技术,联网单位应采用防火墙、IDS等设备对网络安全进行防护。

4、制订系统安全技术措施,使用漏洞扫描软件扫描系统漏洞,关闭不必要的服务端口。

5、制订口令管理制度,防止系统口令泄露和被暴力破解。

6、制定系统补丁的管理制度,确定系统补丁的更新、安装、发布措施,及时堵住系统漏洞。

三、关键字过滤技术采用关键字过滤技术防止不法分子利用互联网传播反动、黄色和敏感信息,保护互联网信息安全是所有提供交互式栏目的联网单位单位依法履行的责任和义务。

技术指标要求核心安全网关(数量1套)

内置应用特征库,要求可升级,并提供3年的应用特征库升级服务

10、上网行为管理功能

Web分类管理

支持两千万以上分类web页面库

内容审计

能对论坛发帖、网页邮件、聊天记录进行监控、行为控制和记录

分层带宽管理

支持IP、应用、角色方式的套嵌分层管理

应用识别、控制及其管理

QQ/MSN/Yahoo通用进行识别、控制及带宽管理

提供详细的日志审计

★数据库访问功能

提供对多种主流数据库(SQL、ORACLE、DB2、SYBASE等)数据库系统的安全访问

无需修改数据库工作模式或服务器注册表

支持用户查询、修改、添加、删除等操作

支持全表复制、增量更新、全表更新等

支持操作时间限制,设定特定时间访问数据库操作

★数据库同步功能

基于专用客户端与网闸安全连接方式,提供多种主流数据库(SQLS、ORACLE、DB2、SYBASE等)的单、双向数据交换

3、设备特性要求

端口镜像

支持将任意接口数据完全镜像到设备自身的其余接口,用于抓包分析。

接入模式

支持透明、路由、混合三种工作模式

多链路负载均衡(ECMP、WCMP)

支持基于源、基于源和目的、基于会话等多种负载均衡模式

支持对服务器的负载均衡

支持链路ping、应用端口等方式探测服务器状态

VPN支持

支持支持GRE和GRE over IPSec、IPSEC VPN、SSL VPN、L2TP VPN

访问控制对象:源地址、目标地址、源端口、目的端目、域名、URL、访问方式、时间等

内容过滤:关键字过滤

脚本过滤:javascript、Applet、ActiveX等

提供用户名/密码认证方式

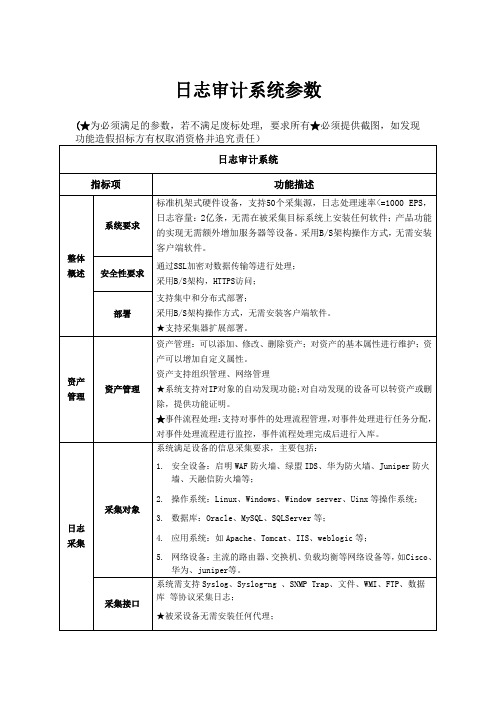

日志审计系统参数

通过SSL加密对数据传输等进行处理;

采用B/S架构,HTTPS访问;

部署

支持集中和分布式部署;

采用B/S架构操作方式,无需安装客户端软件。

★支持采集器扩展部署。

资产管理

资产管理

资产管理:可以添加、修改、删除资产;对资产的基本属性进行维护;资产可以增加自定义属性。

资产支持组织管理、网络管理

★系统支持对IP对象的自动发现功能;对自动发现的设备可以转资产或删除,提供功能证明。

★被采设备无需安装任何代理;

日志采集器可实时或按设定的时间将指定的日志送到审计中心;

日志采集器在将日志送往审计中心的时候,可以制定传送策略,仅传送符合条件的日志;

审计中心可以支持多个日志采集器。

标准化

对日志格式进行标准化操作时,将不破坏原始日志内容。

系统从不同设备或系统中所获得的各类日志、事件中抽取相关片段准确和完整地映射至安全事件的标准字段

★事件流程处理:支持对事件的处理流程管理,对事件处理进行任务分配,对事件处理流程进行监控,事件流程处理完成后进行入库。

日志采集

采集对象

系统满足设备的信息采集要求,主要包括:

1.安全设备:启明WAF防火墙、绿盟IDS、华为防火墙、Juniper防火墙、天融信防火墙等;

2.操作系统:Linux、Windows、Window server、Uinx等操作系统;

厂商具有信息安全等级保护安全建设服务机构能力评估合格证书

2.系统需可在关联分析引擎上设置过滤条件,可以过滤掉该类型的安全事件的实时显示,而该安全事件仍需要保存到安全事件数据库中。既要给管理员的实时监控提供了方便,又要在以后需要的时候查看分析这些安全事件数据。

归并

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

系统管理

支持三权分立管理机制

支持密码长度、登录次数、连Fra bibliotek超时等管理安全策略配置

支持存储空间的配置

支持管理操作记录功能,提供按时间、管理员、登录IP、角色等进行查询的功能

定制开发

★提供二次开发接口,具备二次开发能力

产品资质

★具有公安部公共信息网络安全监察局颁发的《计算机信息系统安全专用产品销售许可证》

资产管理

支持资产清单的编制和维护,能够对构成信息系统的各种网络设备、安全设备、主机、数据库等资产进行管理

支持资产添加、删除、修改、查询和批量导入、导出

事件采集

支持各种主流网络设备、安全设备、主机等的日志、系统状态和流量的采集

事件采集器支持分布式部署、集中管理

★支持Syslog、SNMP、TCP、UDP、文本文件、JDBC等多种不同的采集方式,提供采集方式的定制开发

采用B/S架构,管理端与服务器之间采用密文通信

支持异构数据的存储和处理

性能

★可采集设备数量不小于200

★事件采集和处理能力不小于20000条/秒

★支持TB数量级历史数据的分析和处理

产品规格

2U工控平台,板载接口不少于6个,支持接口扩展(8光、8电、4光、4电)

支持RAID卡扩展,可创建RAID0、RAID1、RAID5,最多扩展3块硬盘

★具有国家版权局颁发的《计算机软件著作权登记证书》

管理端与服务器之间采用密文通信支持异构数据的存储和处理性能可采集设备数量不小于200事件采集和处理能力不小于20000支持tb数量级历史数据的分析和处理产品规格2u工控平台

日志审计系统技术指标

功能模块

功能描述

系统架构

★采用自主开发的Yk-OS软件系统

★以大数据处理和存储技术作为系统核心技术

★模块化设计,支持分布式部署、集中管理

事件分析处理

支持基于事件数量、类型、级别的实时监控

★基于事件驱动架构的流计算引擎,对不同类型、不同格式的异构日志进行实时解析和分析,适应高吞吐量低延迟的数据处理要求

★支持基于搜索引擎技术的事件全文检索

支持按时间、源地址、目的地址、时间、级别、类型等进行事件日志查询,并可以进行结果导出和实时图表生成

支持搜索条件的保存和重用