计算机病毒理论模型

带有用户意识的计算机多病毒传播模型

、0 _ 8 , l3 ・计算机工程

21 0 2年 1月

J n a y 01 a u r 2 2

NO. 1

Co u e g n e i g mp t r En i e rn

安 全技 术 ・

̄I "10-32( 1)—02—0 文献标识码: mq: oo_48 02 1 l 2 2 0- 5 A

病毒传播 的影 响,采用稳定性分析 和实验仿 真的方法,在理论上证 明无病毒平衡态是全局稳定的 , 方病平衡态是局部渐进稳定的 。实验 地 结果表 明,在该模型 中,通过提高用户意识可以有效地控制计算机病 毒的传 播。

关健词 :多病毒传播模型 ;用户意识 ;全局稳定 ;局部稳定 ;平衡点

Co p t rM u t— iu o a a i n M o e t e m u e liv r sPr p g to d l wih Us r Awa e e s r n s

[ yw rs l—i s rpg t nmo e;sr wae esgo al s be lcl al; q ibim on Ke o d Imutvr o aai d lue r ns; lbl t l;oal s be e ul r p i i u p o a y a yt i u t

D0I 1 .9 9 .s. 0 -4 82 1 .1 3 : 03 6 /i n1 03 2 . 20 . 7 js 0 0 0

l 概述

计算机病毒 的传播对计算机 网络 的安全构成了很大 的威 胁 ,随着 硬件 技术 、软件技术 以及 网络通信技术的发展 ,计

算机 病毒的传播能力越 来越强 。计算机病毒具有潜在性 ,一

意识 ,为 了研究方便 ,假定具有感 染性 的计算机越多 ,用户

U-SEIR-KS计算机病毒模型的分析与仿真

-363-科教论坛U-SEIR-KS 计算机病毒模型的分析与仿真邹秉辰,赵向青,李 杏(浙江海洋大学 数理与信息学院,浙江 舟山 316000)[摘要]计算机病毒与生物病毒有很多相似性,因此人们常常借助生物病毒模型来模拟计算机病毒传播机制。

一方面,在用户对病毒的防御意识作用下,计算机用户会主动采取一些杀毒措施,从而减小病毒感染的伤害程度。

另一方面,计算机系统内部的预警机制也可以在一定程度上抑制病毒的传播。

基于SEIR,建立一种带用户意识和预警机制的计算机病毒模型,我们称之为U-SEIR-KS。

首先,从理论上论证了U-SEIR-KS 无毒平衡点和有毒平衡点的稳定性。

其次,对理论结果进行了仿真。

结果表明用户意识和预警机制能有效地抑制计算机病毒的传播。

[关键词]SEIR;用户意识;预警机制;U-SEIR-KS;稳定性[中图分类号]TP309.5 [文献标识码]A1 引言随着云技术、物联网技术及移动通信技术快速地发展和应用于实际生活,计算机病毒对人类的威胁不容忽视。

1991年,J.O.Kephart 和S.R.White 针对计算机病毒与生物病毒在传播机制方面的共同点,建立了SIS 计算机病毒模型。

2004年,J.Kim 在SIS 模型的基础上,假定在病毒移除后计算机获得免疫力,提出SIR 计算机病毒模型。

2006年,袁华和陈国青认识到计算机病毒的潜伏性,提出了SEIR 模型。

2008年,袁华和陈国青在考虑到用户防御户意识对计算机病毒抑制作用的情况下,在SEIR 模型基础上加入用户意识函数,得到U-SEIR。

2017年,任建国,徐永红将网络系统自身预警机制加进SEIR,得到SEIR-KS。

本文将综合考虑用户意识和系统自身预警机制对计算机病毒的抑制作用,并记所得的模型为U-SEIR-KS。

2 U-SEIR-KS 模型假定在一定的时间内会有新的计算机加入现有的网络,也会有旧的计算机被淘汰,从而模型中各个节点会以一定的概率进行转化,以SEIR 模型为例,其状态迁移图为:SEIRβIαεη图1 SEIR 模型状态迁移相应的数学模型SEIR 为:= -βSI + ηI (1)其中S 代表处于易感染状态的计算机,I 代表已经被感染了且具有传染性的计算机,R 表示处于临时免疫状态的计算机,E 表示已感染病毒但并未发作的计算机。

浅析网络中计算机病毒的传播模型

浅析网络中计算机病毒的传播模型作者:聂华来源:《电子世界》2013年第13期【摘要】发展迅速的网络技术不仅极大改善了人们的日常生活、学习和办公,推动人类社会更加快速地发展,同时也带来了巨大的威胁——计算机病毒。

计算机病毒通过窃取私密数据、破坏网络服务器、销毁重要文件甚至是毁坏硬件等手段影响计算机网络系统的安全,特别是最近几年时常爆发全球性的计算机病毒扩散事件,造成大量网民信息泄露、大量企业机构数据外泄、许多事业单位无法正常运作甚至瘫痪,给各个产业造成巨大损失,严重威胁世界互联网的安全。

本文简要探讨了网络中几种主要的计算机病毒的传播模型。

研究计算机病毒的传播模型有助于深入认识计算机病毒传播机理,从而为阻止计算机病毒传播的工作提供理论指导。

【关键词】网络;计算机病毒;传播模型虽然当今防毒软件种类繁多,对阻止计算机病毒的传播起到了很大的作用,但是新的病毒层出不穷,计算机病毒的发展速度远超防毒软件的发展,因此新病毒或病毒的新变种出现时防毒软件束手无策。

起始计算机病毒基本局限于Windows平台,如今,计算机病毒几乎无孔不入,大量出现在其它平台,如Unix平台的Morris、塞班平台的Cardtrap、安卓平台的AnserverBot和FakePlayer、PalmOS平台的Phage、IOS平台的Ikee及Mac OS X平台的Flashback。

计算机病毒危害巨大,防毒软件的发展远远落后于病毒的更新速度,因此,研究如何有效防止计算机病毒在网络中的扩散传播有深远意义,而要预防计算机病毒的传播就需要深入了解计算机病毒的传播机理和传播模型,只有把握住了病毒的传播机理与模型,才能对病毒的传播与危害状况作出准确的预测,同时采取有效地措施来防止或降低危害。

本文探讨了网络中几种主要的计算机病毒传播模型,下面我们对这几种模型进行一一介绍。

一、易感染-感染-易感染模型易感染-感染-易感染模型又称Suscep tible-Infected-Susceptible模型,简称为SIS模型。

计算机网络病毒随机传播的概率模型 (2)

计算机网络病毒随机传播的概率模型刘琼荪,钟波(重庆大学数理学院,400044)教学目的和要求:通过病毒在网络上的随机传播问题的分析过程,使学生:1. 了解概率论在现实生活中的应用;2.了解如何应用随机思想和方法分析、处理实际问题;3.体会学好概率统计知识的重要性;4.激发学习概率论的兴趣。

知识点:几何分布、数学期望。

计划学时:1-2学时正文一、问题的提出因特网的产生与发展让人们的生活发生了革命性的改变。

计算机网络给人们的生活带来了便利的同时,计算机病毒也有了新的发展空间,计算机网络病毒应运而生。

假定计算机病毒传播的方式是随机的,即设某个时刻,有一台机器被感染上了病毒,与之相邻(连接)的多台机器在下一时刻必定有一台(等可能地)被感染。

究竟病毒随机传播的机制是什么?速度有多快?需要建立病毒在网络上的随机传播的数学模型,并分析病毒随机传播的各种特性。

二、问题的假设1. 计算机网络可以用图来表示,对于小型网络,每台电脑作为图的节点,连接的网线可作为图的边;对于大型网络,则图中的节点代表交换机、路由器或连接到因特网的局域网,图中的边则是连接节点的通路。

2. 将时间离散化(等间距或非等间距),每次考虑一个单位时间内发生的事件;3. 病毒在一个有向连通图上进行传播,图中每个节点随时都可能被感染,并且一旦感染后短时间内不可清除;4. 在单位时间内,一个节点假定被病毒侵蚀,一定会将病毒传给与之相邻的多个节点中的某一个,不考虑对方是否已经被感染。

且被感染的节点不能在同一时刻向与它相连的多个节点传播;5. 如果已经被病毒侵蚀的节点存在多个相邻的节点,则等概率地选择其中一个节点被感染;6.在每个单位时间内,节点与节点之间是否被感染是相互独立的;三、问题分析及模型建立对于一个网络,它的拓扑结构抽象成一个图(,)G V E ,假定它是一个连通无向图。

根据模型假定,如果某个节点已经被感染,由于各个节点之间是连通的,则图中的任何一个节点必然会在某个时刻被感染。

第2章 计算机病毒理论模型汇总

Machine with Attached Background Storage,

RASPM_ABS)

x1 x2

xn 输入带

后台存储器

z1 z2

程序(能够 存储在存

储器中)

控制单元

r0

r1

r2 存储器 r3

y1 y2

输入带

基于RASPM_ABS的病毒

• 计算机病毒被定义成程序的一部分,该程序附着在 某个程序上并能将自身链接到其他程序上。当病毒 所附着的程序被执行时,计算机病毒的代码也跟着 被执行。

• 改变译码程序的顺序;

• 处理器能够通过一个以上的指令(序列)来执行同样 的操作;

• 向译码程序中随机地放入哑命令(Dummy Command)。

3.病毒检测的一般问题

• 如果存在着某一能够解决病毒检测问题的算法,那么 就能通过建立图灵机来执行相应的算法。不幸的是, 即使在最简单的情况下,我们也不可能制造出这样的 图灵机。

1.病毒的传播模型 • 如果病毒利用了计算机的一些典型特征或服务,那么 病毒的这种传播方式被称作专用计算机的传播方式。 如果病毒在传播时没有利用计算机的服务,那么此传 播方式被称为独立于计算机的传播方式。

• PC中,引导型病毒就具有专用计算机的传播方式 • 感染C源文件的病毒就是具有独立计算机的传播方式

案例病毒的伪代码

{main:= Call injure; Call submain; Call infect;

} {injure:=

If date>= Jan. 1,1990 then While file != 0 File = get-random-file; Delete file; Halt;

} {injure:=

第8章 计算机病毒理论模型

• Ⅱ是带菌者即已感染病毒的可执行程序,用p(t)表示第Ⅱ类的数目。

• Ⅲ是被感染后具有免疫力的可执行程序,也包括被传播后在一定时间 内不会运行的可执行程序(相当患病者死去),用R(t)表示第Ⅲ类

的数目。

8.3.2 SIR模型

N (t ) S (t ) I (t )

N be N N dN I

在SIS模型中,当r=0时,该模型变为SI模型。

8.3.2 SIR模型

SIR模型

两个假设:

• 已被病毒感染的文件(档)具有免疫力。 • 病毒的潜伏期很短,近似地认为等于零。

把系统中可执行程序分为三种:

8.1.4 RASPM_ABS模型和基于此的病毒 2.少态型病毒和多态型病毒

当有两个程序被同样的病毒以指定传播方式感染,并

且病毒程序的代码顺序不同时,这种传播方式称为多 形态的。 当有两个程序被同样的病毒以指定传播方式感染,并 且病毒程序的代码顺相同但至少有一部分病毒代码被 使用不同的密钥加密时,这种传播方式称为少形态的。

dS dt k pS dR p dt

λ表示传播(感染)速度; 表示每个时间段接触次数; u表示第Ⅱ类程序变成第Ⅲ类程序的速度;

8.3.2 SIR模型

公式的解释:

⑴ S(t)的变化率即经第Ⅰ类程序变成第Ⅱ类程序的变化率,它

与传染者和被传染者之间的接触次数有关,并且正比于这两类文 件的乘积。

8.1.4 RASPM_ABS模型和基于此的病毒

多态型病毒的实现要比少态型病毒的实现复杂得多,

它们能改变自身的译码部分。例如,通过从准备好的

常见的网络病毒模型总结

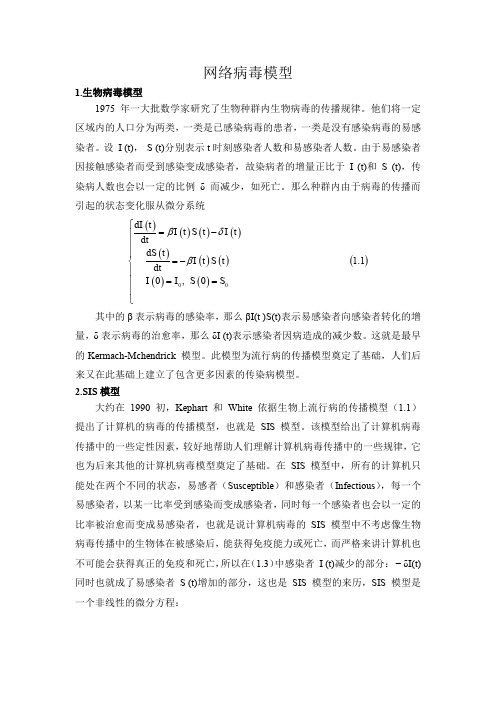

1.生物病毒模型 1975 年一大批数学家研究了生物种群内生物病毒的传播规律。他们将一定 区域内的人口分为两类, 一类是已感染病毒的患者,一类是没有感染病毒的易感 染者。设 I (t), S (t)分别表示 t 时刻感染者人数和易感染者人数。由于易感染者 因接触感染者而受到感染变成感染者,故染病者的增量正比于 I (t)和 S (t),传 染病人数也会以一定的比例 δ 而减少,如死亡。那么种群内由于病毒的传播而 引起的状态变化服从微分系统

同样记 =

dI t 为模型的门限值, 那么由 0 即可以得到病毒的传播扩 dt t 0

大的条件: S0 I 0 I 0 0 即 S0 值,病毒才可能流行,若 S0

。也就是说易感染的数目只有大于门限

,那么病毒是流行不起来的,而这一点与

dI t I t S t I t dt dS t S t I t R t dt dR t I t R t dt

1.6

其中的 μ 为消失(Removed)后结点的变为易感染者的生还率变量,其他的 参数与方程 (1.5) 相同。 如果假设种群内的数量为 N, 则 N = S (t ) + I (t ) + R (t ), 若再提供相应的初始条件比如 I 0 I 0、S 0 =S0 分别表示感染者和易感染者最 初的数目,也可以解得 SIRS 模型的解。

1 时,区域内的所有计算机将

1 时,则意味着区域内的计算机将都被病毒感染。

其实, 在实际的环境中这两种极端的情况很难出现,但它却给人们指出了防 御病毒传播的最主要矛盾,即增加治愈率,降低感染率。 3.SIR 模型

非对称的计算机病毒传播模型

(.col l om tn c ne n Tcn l yS i zun 7 doU ir tS i zun 004, h a 1 hoo n r ao Si ca d eho g,h ihag 7 a n e i,h ihag 503C i ; S ff i e o j a e vs y j a n

ealhdacrn oey e Poet e n t d f ui tnw u e n ot rspedO ri li sb se o i t n t s r ri d h s i n ao olhlt c l l e i r . u s ao t i c d g o d p . p m a me o o mm z i d p o r vus a o h mu tn

第7 第7 卷 期 21 0 2年 7月

中国科技 论文 C IAS E C P P R HN ClN E A E

V 1 o7 0. N . 7

Ji 2 1 u. 0 2

非对称的计算机病毒传播模型

范通让 1 ,王 岚 ,姜彩 萍 2

( 石家庄铁道大学信息科 学与技术学院,石家庄 004 ;2 清华大学信息网络工程研 究中心,北京 108) 1 . 50 3 . 004

2Ne ok eerhC ne,s g u nvri, e i 0 0 4 C i ) . t rR sac e t Ti haU i s B i g10n n

Abtat Ifco t at efa rso o e r n lz< adten e r iie t es i n o - ni eo e. n s c:net n1 e cv et e fn dsaeaa e n o sa dvddi o sni eadn ns si ns A r i nr i u y h d e n t v e t v

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

S

dS

SI

I

(d a) I

rI

• S,I分别表示易感者类和染病者类 • β表示一个染病者所具有的最大传染力 • α表示自然死亡率和额外死亡率

• 流行病的传播服从双线形传染率的SIS模 型 S be N N SI dS rI

I SI (d a r ) I • 总种群的生长为: N (t ) S (t ) I (t )

基于图灵机的计算机病毒的计 算模型

• 随机访问计算机(Random Access Machine —— RAM)

x1

x2

xn

输入带

程序(不能 够存储在 存储器中)

控制单元

r2 r3

r1

r0

存储器

y1 y2

输出带Leabharlann • 随机访问存储程序计算机(Ramdom Access Stored Program Machine,RASPM)

• 2.少态型病毒和多态型病毒

– 当有两个程序被同样的病毒以指定传播方式 感染,并且病毒程序的代码顺序不同时,这 种传播方式称为多形态的。 – 当有两个程序被同样的病毒以指定传播方式 感染,并且病毒程序的代码顺相同但至少有 一部分病毒代码被使用不同的密钥加密时, 这种传播方式称为少形态的。

• 多态型病毒的实现要比少态型病毒的实现复杂 得多,它们能改变自身的译码部分。例如,通 过从准备好的集合中任意选取译码程序。该方 法也能通过在传播期间随即产生程序指令来完 成。例如,可以通过如下的方法来实现:

• (6)对所有i,j∈N,<i,j>表示e′(i,j)。 • (7)对所有部分函数f:N→N及所有 i,j∈N,f(i,j)表示f(<i,j>)。 • (8)对所有部分函数f:N→N及所有 n∈N,f(n)↓表示f(n)是有定义的。 • (9)对所有部分函数f:N→N及所有 n∈N,f(n)↑表示f(n)是未定义的。

• {infect:= • If true then • File = get-random-executable-file; • Rename main routine submain; • Prepend self to file; • }

精简后的伪代码

• • • • • • • • • {main:= Call injure; Decompress compressed part of program; Call submain; Call infect; } {injure:= If false then halt; }

第二章 计算机病毒理论模型

本章学习目标

• • • • • 掌握计算机病毒的抽象描述 掌握基于图灵机的计算机病毒模型 掌握基于递归函数的计算机病毒模型 掌握网络蠕虫传播模型 掌握计算机病毒预防理论模型

虚拟案例

• 一个文本编辑程序被病毒感染了。每当使用文 本编辑程序时,它总是先进行感染工作并执行 编辑任务,其间,它将搜索合适文件以进行感 染。每一个新被感染的程序都将执行原有的任 务,并且也搜索合适的程序进行感染。这种过 程反复进行。当这些被感染的程序跨系统传播, 被销售,或者送给其他人时,将产生病毒扩散 的新机会。最终,在1990年1月1日以后,被感 染的程序终止了先前的活动。现在,每当这样 的一个程序执行时,它将删除所有文件。

计算机病毒伪代码

• • • • • • • • • • • • • {main:= Call injure; … Call submain; … Call infect; } {injure:= If condition then whatever damage is to be done and halt; } {infect:= If condition then infect files; }

案例病毒的伪代码

• • • • • • • • • • • • {main:= Call injure; Call submain; Call infect; } {injure:= If date>= Jan. 1,1990 then While file != 0 File = get-random-file; Delete file; Halt; }

S (t ) (t ) R(t ) N

d dS dR dt dt dt

dS dt k S d k S dt dR dt

谢谢 Q&A

• 1.对于每个程序,都存在该程序相应的 感染形式。也就是,可以把病毒看作是 一个程序到一个被感染程序的映射。 • 2.每一个被感染程序在每个输入(这里 的输入是指可访问信息,例如,用户输 入,系统时钟,数据或程序文件等)上 做形成如下3个选择:

• 破坏(Injure):不执行原先的功能,而去完成其它功能。 何种输入导致破坏以及破坏的形式都与被感染的程序 无关,而只与病毒本身有关。 • 传染(Infect):执行原先的功能,并且,如果程序能终 止,则传染程序。对于除程序以外的其它可访问信息 (如时钟、用户/程序间的通信)的处理,同感染前的 原程序一样。另外,不管被感染的程序其原先功能如 何(文本编辑或编译器等),它传染其它程序时,其 结果是一样的。也就是说,一个程序被感染的形式与 感染它的程序无关。 • 模仿(Imitate):既不破坏也不传染,不加修改地执行原 先的功能。这也可看作是传染的一个特例,其中被传 染的程序的个数为零。

N be N N dN I

在SIS模型中,当r=0时,该模型变为SI模型。

• SIR模型

– 两个假设:

• 已被病毒感染的文件(档)具有免疫力。 • 病毒的潜伏期很短,近似地认为等于零。

– 把系统中可执行程序分为三种:

• Ⅰ是被传播对象即尚未感染病毒的可执行程序,用S(t)表 示第Ⅰ类的数目。 • Ⅱ是带菌者即已感染病毒的可执行程序,用p(t)表示第Ⅱ 类的数目。 • Ⅲ是被感染后具有免疫力的可执行程序,也包括被传播后 在一定时间内不会运行的可执行程序(相当患病者死去), 用R(t)表示第Ⅲ类的数目。

SIS模型和SI模型

• 某种群中不存在流行病时,其种群(N)的生 长服从微分系统。

N be

N

N dN

– 其中N N (t)表示t时刻该环境中总种群的个体数量, – be N 表示种群中单位个体的生育率, – d表示单位个体的自然死亡率。

• 有疾病传播时的模型

be N N

• • • • • •

{infect:= If executable != 0 then File = get-random-executable-file; Rename main routine submain; Compress file; Prepend self to file; }

病毒的性质

• 4.病毒检测方法

– 如果我们只涉及一些已知病毒的问题,那么 就可能简化病毒检测问题。在此情况下,可 以将已知病毒用在检测算法上。 – 我们从每个已知病毒提取一系列代码,当病 毒进行传播时,它们就会在每个被感染了的 文件中显示出来。我们将这一系列代码成为 序列。病毒检测程序的任务就是在程序中搜 寻这些序列。

– 改变译码程序的顺序; – 处理器能够通过一个以上的指令(序列)来执行同 样的操作; – 向译码程序中随机地放入哑命令(Dummy Command)。

• 3.病毒检测的一般问题

– 如果存在着某一能够解决病毒检测问题的算 法,那么就能通过建立图灵机来执行相应的 算法。不幸的是,即使在最简单的情况下, 我们也不可能制造出这样的图灵机。 – 定理:不可能制造出一个图灵机,利用该计 算机,我们能够判断RASPM_ABS中的可执 行文件是否含有病毒。

x1 x2

后台存储器

xn

输入带

z1 z2

程序(能够 存储在存 储器中)

控制单元

r2 r3

y1 y2

输入带

r0 r1

存储器

• 基于RASPM_ABS的病毒

• 计算机病毒被定义成程序的一部分,该程序附着 在某个程序上并能将自身链接到其他程序上。当 病毒所附着的程序被执行时,计算机病毒的代码 也跟着被执行。

dS k pS dt dR p dt

• λ 表示传播(感染)速度; k 表示每个时间段接触次数; u表示第Ⅱ类程序变成第Ⅲ类程序的速度; • 公式的解释:

– ⑴ S(t)的变化率即经第Ⅰ类程序变成第Ⅱ类程序的变化率,它 与传染者和被传染者之间的接触次数有关,并且正比于这两 类文件的乘积。 – ⑵ R(t)的变化率即第Ⅱ类程序变成第Ⅲ类程序的变化率,与当 时第Ⅱ类的可执行程序数目成正比。 – ⑶ 在考虑的时间间隔内,系统内可执行程序的总数变化不大, 并且假设它恒等于常数(即没有文件被撤消,也没有外面的 新文件进来),从而可执行程序总数的变化率为零。

x1

x2

xn

输入带

程序(能够 存储在存 储器中)

控制单元

r2 r3

r1

r0

存储器

y1 y2

输出带

• 基本图灵机(TM)

a1 a2

ai

an B

B

有限控制器

• 包含后台存储带的随机访问存储程序计 算机(The Random Access Stored Program Machine with Attached Background Storage, RASPM_ABS)

基于递归函数的计算机病毒的 数学模型

• Adlemen给出的计算机病毒形式定义: • (1)S表示所有自然数有穷序列的集合。 • (2)e表示一个从S╳S到N的可计算的入射函 数,它具有可计算的逆函数。 • (3)对所有的s,t∈S,用<s,t>表示e(s,t)。 • (4)对所有部分函数f:N→N及所有s,t∈S,用 f(s,t)表示f(<s,t>)。 • (5)e′表示一个从N╳N到N的可计算的入射函 数,它具有可计算的逆函数,并且对所有 i,j∈N,e′(i,j)≥i。