北邮远程教育网络与信与安全第二次作业及答案

北邮-网络信息安全-第二阶段作业 答案

B.安全操作系统

C.安全策略

D.防毒系统

知识点:

第四单元

学生答案:

[C;]

得分:

[10]

试题分值:

10.0

8.以下选项中,防火墙无法带来好处的是()。

A.过滤不安全的服务

B.控制对系统的访问

C.代替安全策略

D.增强保密性

知识点:

第四单元

学生答案:

[C;]

得分:

[10]

试题分值:

10.0

9.关于防火墙技术的描述中,错误的是()。

D.防火墙可以过滤各种垃圾邮件

知识点:

第四单元

学生答案:

[B;]

得分:

[10]

试题分值:

10.0

11.

C.利用邮件系统的脆弱性

D.利用缓冲区溢出的脆弱性

知识点:

第二单元

学生答案:

[C;]

得分:

[10]

试题分值:

10.0

6.IPSec属于()上的安全机制。

A.传输层

B.应用层

C.数据链路层

D.网络层

知识点:

第四单元

学生答案:

Байду номын сангаас[D;]

得分:

[10]

试题分值:

10.0

7.仅设立防火墙系统,而没有(),防火墙就形同虚设。

一、单项选择题(共10道小题,共100.0分)

1.RSA算法是一种基于()的公钥体系。

A.素数不能分解

B.大数没有质因数的假设

C.大数不可能质因数分解的假设

D.公钥可以公开的假设

知识点:

第三单元

学生答案:

[C;]

得分:

北京邮电大学网络教育《数字通信原理》第二阶段作业

北京邮电大学网络教育《数字通信原理》第二阶段作业1.PCM通信系统中采用抽样保持的目的是——————————AA.保证编码的精度B.减小量化误差C.减小量化噪声D.以上都不是2.PCM30/32系统传输帧同步码的时隙为——————————CA.TS0时隙B.奇帧TS0时隙C.偶帧TS0时隙D.TS16时隙3.PCM30/32系统帧同步码的码型为——————————AA.0011011B.0110110C.0000D.11011104.PCM30/32系统第23路信令码的传输位置(即在帧结构中的位置)为————DA.F7帧TS16的前4位码B.F7帧TS16的后4位码C.F8帧TS16的前4位码D.F8帧TS16的后4位码5.PCM30/32系统方框图中标志信号发输出的有——————————CA.信令码B.复帧同步码C.信令码、复帧同步码及复帧对告码D.话音码字6.PCM30/32系统标志信号的抽样周期为——————————DA.T (125μ)B.2TC.15TD.16T7.帧同步码码型的选择主要考虑的因素是——————————CA.产生容易,以简化设备B.捕捉时间尽量短C.产生伪同步码的可能性尽量小D.以上都不是8.PCM30/32系统收端时钟产生的方法是——————————BA.用石英晶体震荡器产生B.定时钟提取C.外同步定时法D.用原子钟产生9.PCM30/32路定时系统中路脉冲的重复频率为——————————CA.2048kHzB.16kHzC.8kHzD.32kHz10.黑白静止图像的图像函数为——————————AA.I=f(某,y)B.I=f(某,y,t)C.I=f(某,y,λ,t)D.I=f(某)11.DPCM的传输质量不如ADPCM。

(对)A.正确B.错误12.ADPCM属于参量编码。

(错)A.正确B.错误ITT的G.732建议规定后方保护计数n=2。

(对)A.正确B.错误14.帧同步码位选得越长越好。

网络与信息安全第二次作业

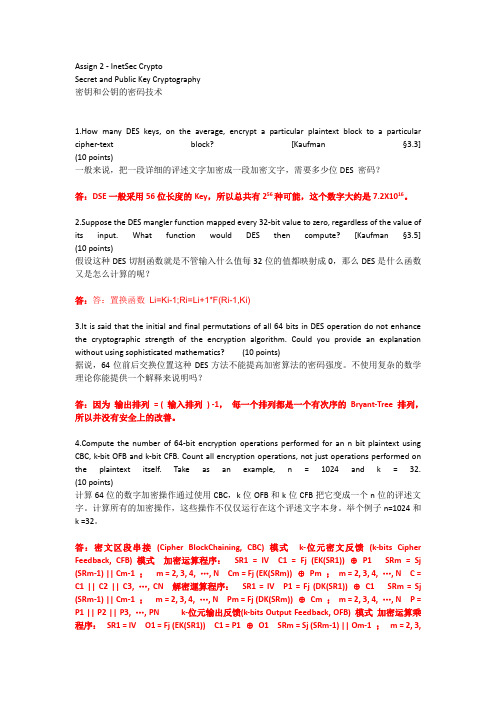

Assign 2 - InetSec CryptoSecret and Public Key Cryptography密钥和公钥的密码技术1.How many DES keys, on the average, encrypt a particular plaintext block to a particular cipher-text block? [Kaufman §3.3] (10 points)一般来说,把一段详细的评述文字加密成一段加密文字,需要多少位DES 密码?答:DSE一般采用56位长度的Key,所以总共有256种可能,这个数字大约是7.2X1016。

2.Suppose the DES mangler function mapped every 32-bit value to zero, regardless of the value of its input. What function would DES then compute? [Kaufman §3.5] (10 points)假设这种DES切割函数就是不管输入什么值每32位的值都映射成0,那么DES是什么函数又是怎么计算的呢?答:答:置换函数Li=Ki-1;Ri=Li+1*F(Ri-1,Ki)3.It is said that the initial and final permutations of all 64 bits in DES operation do not enhance the cryptographic strength of the encryption algorithm. Could you provide an explanation without using sophisticated mathematics? (10 points)据说,64位前后交换位置这种DES方法不能提高加密算法的密码强度。

北邮计算机通信网阶段作业2

一、多项选择题(共2道小题,共20.0分)1. (错误)以下关于10Gbit/s以太网的说法中正确的是( )A.与10Mbit/s、100Mbit/s和1Gbit/s以太网的帧格式完全相同B.使用光纤作为传输媒体C.只工作在全双工方式D.不使用CSMA/CD协议2. (错误)虚拟局域网可分为以下几类?A. 端口VLANB. MAC VLANC. 三层VLAND. IP多播组VLAN3.二、单项选择题(共8道小题,共80.0分)1.100GE以太网工作在()的传输方式下A. 半双工B. 全双工2.3.查看ip地址常用的命令是以下哪一条()A. pingB. ipconfigC. tracertD. netstat4.5.802.11a定义了一个在5GHz ISM频段上的数据传输速率可达()的物理层。

A. 11MbpsB. 21MbpsC. 31MbpsD. 54Mbps6.7. 在Internet网中IP地址由______位二进制数组成。

A. 16B. 24C. 32D. 648.9. 匿名FTP服务的含义是_____。

A. 在Internet上没有地址的FTP服务B. 允许没有帐号的用户登录到FTP服务器C. 发送一封匿名信D. 可以不爱限制地使用FTP服务器上的资源10.11. 域名系统DNS的作用是____。

A. 存放主机域名B. 存放IP地址C. 存放邮件的地址表D. 将域名转换成IP地址12.13. 以下关于Internet的描述,不正确的是_____。

A. Internet以TCP/IP协议为基础,以Web为核心应用的企业内部信息网络B. Internet用户不能够访问Internet上的资源C. Internet采用浏览器技术开发客户端软件D. Internet采用B/S模式14.15. (错误)10000000 00001011 00000011 00011111所对应的点分十进制为?A. 127.11.3.31B. 128.12.4.30C. 128.11.3.31D. 64.11.3.3116.。

北邮网络学院第2次次平时作业

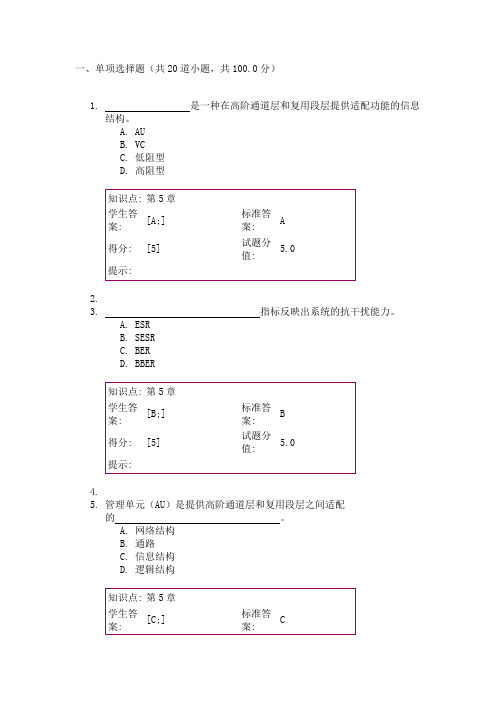

一、单项选择题(共20道小题,共100.0分)1.是一种在高阶通道层和复用段层提供适配功能的信息结构。

A.AUB.VCC.低阻型D.高阻型2.3.指标反映出系统的抗干扰能力。

A.ESRB.SESRC.BERD.BBER4.5.管理单元(AU)是提供高阶通道层和复用段层之间适配的。

A.网络结构B.通路C.信息结构D.逻辑结构6.7.在SDH网中既有标准的电接口,又有标准的,便于不同厂家设备的互通。

A.NNIB.光接口C.UNID.A+B8.9.是指复用器与复用器之间的传输线路。

A.通道B.再生段C.复用段D.耗尽层10.11.虚容器VC是由有效信息和用于对其进行操作、管理和控制的构成。

A.STM-1B.MSOHC.POHD.RSOH12.13. 是指复用器与中继器之间、中继器与中继器之间传输线路。

A.通道B.再生段C.复用段D.耗尽层14.15.STM-4的码速率等于。

A. 2.048Mbit/sB.155.520Mbit/sC.622 .08Mbit/sD.139.264Mbit/s16.17.在SDH帧结构中,是用于传送网络运行、管理和维护的附加字节。

A.容器B.支路单元C.信息净负荷D.段开销18.19.在WDM系统中采用以提高无电再生中继距离。

A.光滤波器B.光隔离器C.光放大器D.波长转换器20.21.在WDM系统的一个信道中光功率最小点出现在。

A.OTU中B.EDFA输入端C.EDFA的输出端D.LD的输出端22.23.当信道之间存在串扰时,会引起接收信号的增加。

A.误码率B.功率C.相位D.频率24.25.在WDM系统中光监控信道使用波长。

A.1528nmB.1560nmC.1310nmD.1510nm26.27.G.652光纤在1550窗口的色散。

A.较大B.较小C.0D.与1310窗口一样28.29.G.652光纤的色散最小点处于处。

A.1510nmB.1310nmC.1550nmD.1380nm30.31.目前实用的波分复用器是一个光学器件。

网络与信息安全考试试卷2+答案

网络与信息安全考试试卷2一、填空题(30分)1. 安全的目的不是安全本身,安全的目的是通过保障信息,从而保障业务的正常、连续运转。

所以,安全关注的焦点的是信息资产,安全保障的是信息的________、完整性和________。

2. 凡是在一种情况下能减少不确定性的任何事物都叫做_______。

3. 针对各种不同种类的网络安全威胁,人们提出了两种主要的网络安全需求模型:网络传输安全和模型和____________________。

4. 安全性和_________成反比,安全性和_______成反比,安全问题的解决是个动态过程。

5. 在密码学中,需要加密的消息称为__________;被加密后的消息称为_________;隐藏内容的过程称为___________。

6. 密码算法的安全性应基于密钥的安全性,而不是基于________的安全性。

7. 访问控制中通过虹膜进行身份鉴别是一种基于__________的鉴别机制。

8. 访问控制是指对用户或系统与系统和资源之间进行交互和______的安全相关的控制,它分为三个阶段:标识、________和_______。

9. 一次性口令确保每次的鉴别口令在使用后作废,以应对_________。

10. 基于规则的访问控制策略也称___________,是以包含在客体中的____________和访问这些敏感性信息的主体的正式授权信息为基础,对访问进行限制的策略。

11.“红”“黑”隔离策略中,“红”是指有__________的危险;红区(红线),指未加密的信息区域或传输线。

“黑”,则表示_________。

12. 安全关联是发送与接收者之间的______关系。

13. VPN可以分为Access VPN 、___________和_____________。

14. 漏洞扫描通常采用基于_________的自动扫描方式。

15. 社会工程,是指通过______,使他人泄露______相关的敏感信息。

计算机网络应用基础第二次作业

计算机网络应用基础第二次作业在当今数字化的时代,计算机网络已经成为我们生活和工作中不可或缺的一部分。

它不仅改变了我们获取信息、交流和娱乐的方式,还对各个行业的发展产生了深远的影响。

通过第一次对计算机网络应用基础的学习,我们对计算机网络的基本概念和原理有了初步的了解。

而在这第二次作业中,我们将更深入地探讨计算机网络应用的一些关键方面。

一、网络协议网络协议是计算机网络中通信双方必须遵循的规则和约定。

就像我们在日常生活中遵循交通规则一样,计算机在网络中通信也需要遵循特定的协议。

其中,TCP/IP 协议簇是目前互联网中最常用的协议。

TCP(传输控制协议)负责保证数据的可靠传输。

它会在数据发送前建立连接,在传输过程中进行差错检测和重传,确保数据准确无误地到达目的地。

而 IP(网际协议)则负责将数据分组,并通过网络进行路由选择,将数据从源地址发送到目的地址。

除了 TCP/IP 协议簇,还有许多其他的网络协议,如 HTTP(超文本传输协议)用于网页浏览,FTP(文件传输协议)用于文件传输等。

了解这些协议的工作原理对于我们有效地利用计算机网络资源至关重要。

二、网络拓扑结构网络拓扑结构是指网络中各个节点之间的连接方式。

常见的网络拓扑结构有总线型、星型、环型、树型和网状型等。

总线型拓扑结构中,所有节点都连接在一条总线上。

这种结构简单,成本低,但一旦总线出现故障,整个网络就会瘫痪。

星型拓扑结构以中央节点为中心,其他节点都连接到中央节点上。

它的优点是易于管理和维护,但中央节点的负担较重。

环型拓扑结构中,节点通过首尾相连的方式形成一个环形。

数据在环中单向传输,每个节点都要负责转发数据。

这种结构的可靠性相对较高,但一旦某个节点出现故障,可能会影响整个网络的运行。

树型拓扑结构类似于一棵倒置的树,具有层次分明的特点。

它适用于分级管理的网络,但对根节点的依赖较大。

网状型拓扑结构则是节点之间任意连接,具有很高的可靠性和容错性,但成本也较高。

北京交通大学远程教育网络安全第2次作业答案

第13题( 简答题 ):

简述宏病毒的特征及其清除方法。

正确答案:

宏病毒的特征:感染.doc文档及.dot模板文件;通常是Word在打开带宏病毒文档或模板时进行传染;多数宏病毒包含AutoOpen、AutoClose等自动宏;含有对文档读写操作的宏命令;在.doc文档及.dot模板中以.BFF格式存放。

(3)服务登录:采用不同的用户账号登录,可以是域用户帐户、本地用户账户或系统帐户,不同帐户的访问、控制权限不同。

(4)批处理登录:所用账号要具有批处理工作的权利。

第4题( 简答题 ):

访问控制的含义是什么?

正确答案:访问控制是对进入系统的控制,作用是对需要访问系统及其数据的人进行识别,并检验其合法身份。

D.利用容易记住的单词作为口令

正确答案: B

第18题( 单选题 ):下列操作系统能达到C2级的是()。

A.DOS

B.Windows98

C.Windows NT

D.Apple的Macintosh System 7.1

正确答案: C

第19题( 单选题 ):美国国防部在他们公布的可信计算机系统评价标准中,将计算机系统的安全级别分为四类七个安全级别,其中描述不正确的是()。

B.后像是指数据库被一个事物更新时,所涉及的物理块更新前的影像

C.前像和后像物理块单位都是块

D.前像在恢复中所起的作用是帮助数据库恢复更新后的状态,即重做

正确答案: D

第17题( 单选题 ):口令管理过程中,应该()。

A.选用5个字母以下的口令

B.设置口令有效期,以此来强迫用户更换口令

C.把明口令直接存放在计算机的某个文件中

宏病毒的清除:使用选项“提示保存Normal模板”;不要通过Shift键来禁止运行自动宏;查看宏代码并删除;使用DisableAutoMacro宏;设置Normal.dot的只读属性;Normal.dot的密码保护。

交大网络教育_网络与信息安全第二次作业

交大网络教育_网络与信息安全第二次作业交大网络教育_网络与信息安全第二次作业1.章节一:引言1.1 背景介绍1.2 目的和范围1.3 术语和定义2.章节二:网络安全概述2.1 网络安全定义2.2 网络攻击类型2.2.1 传统网络攻击2.2.2 互联网攻击2.2.3 社会工程学攻击2.3 网络安全威胁2.3.1 数据泄露2.3.2 和恶意软件2.3.3 未经授权访问2.3.4 拒绝服务攻击3.章节三:网络安全保护措施3.1 端点安全3.1.1 强密码和身份验证3.1.2 防火墙和入侵检测系统 3.1.3 反软件和恶意软件防护 3.2 网络安全策略3.2.1 信息安全政策3.2.2 数据备份和恢复策略 3.2.3 灾备计划3.3 网络安全培训和教育3.3.1 员工安全意识培训3.3.2 网络安全培训和认证4.章节四:信息安全管理4.1 安全评估和风险管理4.1.1 安全评估流程4.1.2 风险识别和评估4.1.3 风险应对和控制4.2 安全事件响应和恢复4.2.1 安全事件响应计划 4.2.2 安全事件分析和报告4.2.3 业务恢复计划5.章节五:法律与合规性5.1 信息安全法律法规5.1.1 数据保护法律5.1.2 电子商务法律5.1.3 网络安全法律5.2 合规性要求5.2.1 个人隐私保护要求 5.2.2 电子支付安全要求5.2.3 数据存储和处理要求6.章节六:总结6.1 主要发现和结论6.2 建议和未来工作附件:附件1:网络安全事件分析报告样本附件2:安全评估工具推荐列表法律名词及注释:1.数据保护法律:涉及个人数据的收集、储存、处理和传输等活动的法律规定。

2.电子商务法律:针对电子商务活动的法律法规,包括电子合同、电子签名等方面的规定。

3.网络安全法律:关于网络安全的法规,包括网络攻击、数据泄露等方面的规定。

北邮网络与信息安全阶段作业2020

北邮网络与信息安全阶段作业20201、数字签名技术中,发送方使用自己的()对信息摘要进行加密。

A、私钥B、公钥C、数字指纹D、数字信封学生答案:[A;]标准答案:A2、下面关于IPSec的说法错误的是()。

A、它是一套用于网络层安全的协议B、它可以提供数据源服务C、它可以提供流量保密服务D、它只能在IPv4环境下使用学生答案:[D;]标准答案:D3、以下方法不属于个人特征认证的是()。

A、PIN码B、声音识别C、虹膜识别D、指纹识别学生答案:[A;]标准答案:A:4、下面加密算法不属于对称加密的是()。

A、DESB、TDEAC、RSAD、RC5学生答案:[C;]标准答案:C5、对网络的威胁包括()。

①假冒②特洛伊木马③旁路控制④陷门⑤授权侵犯A、①②③B、②③④⑤C、①②③④D、①②③④⑤学生答案:[D;]标准答案:D6、某种网络安全威胁是通过非法手段取得对数据的使用权,并对数据进行恶意地添加或修改。

这种安全威胁属于()。

A、数据窃听B、破坏数据完整性C、拒绝服务D、物理安全威胁学生答案:[B;]标准答案:B7、安全威胁可分为()。

A、故意威胁和偶然威胁B、突然威胁和偶然威胁C、主动威胁和被动威胁D、长期威胁和短期威胁学生答案:[A;]标准答案:A8、关于防火墙技术的描述中,错误的是()。

A、可以支持网络地址转换B、可以保护脆弱的服务C、可以查、杀各种病毒D、可以增强保密性学生答案:[C;]标准答案:C9、以下关于防火墙技术的描述,错误的是()。

A、防火墙可以对网络服务类型进行控制B、防火墙可以对请求服务的用户进行控制C、防火墙可以对网络攻击进行反向追踪D、防火墙可以对用户如何使用特定服务进行控制学生答案:[C;]标准答案:C10、IPSec不能提供()服务。

A、流量保密B、数据源认证C、拒绝重放包D、文件加密学生答案:[D;]标准答案:D11、()是指有关管理、保护和发布敏感信息的法律、规定和实施细则。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、单项选择题(共10道小题,共100.0分)

1.RSA算法是一种基于()的公钥体系。

A.素数不能分解

B.大数没有质因数的假设

C.大数不可能质因数分解的假设

D.公钥可以公开的假设

知识点: 第三单元

学生答

案:

[C;]

得分: [10] 试题分

值:

10.0

提示:

2.

3.在认证过程中,如果明文由A发送到B,那么对明文进行签名的密钥为

()。

A.A的公钥

B.A的私钥

C.B的公钥

D.B的私钥

知识点: 第一单元

学生答

案:

[B;]

得分: [10] 试题分

值:

10.0

提示:

4.

5.某种网络安全威胁是通过非法手段取得对数据的使用权,并对数据进行

恶意地添加或修改。

这种安全威胁属于()。

A.数据窃听

B.破坏数据完整性

C.拒绝服务

D.物理安全威胁

知识点: 第一单元

学生答

案:

[B;]

得分: [10] 试题分10.0

提示:

6.

7.MD5是一种常用的摘要算法,它产生的消息摘要长度是()。

A.56位

B.64位

C.128位

D.256位

知识点: 第二单元

学生答

案:

[C;]

得分: [10] 试题分

值:

10.0

提示:

8.

9.以下方法不属于个人特征认证的是()。

A.PIN码

B.声音识别

C.虹膜识别

D.指纹识别

知识点: 第二单元

学生答

案:

[A;]

得分: [10] 试题分

值:

10.0

提示:

10.

11.IPSec属于()上的安全机制。

A.传输层

B.应用层

C.数据链路层

D.网络层

知识点: 第四单元

学生答

案:

[D;]

得分: [10] 试题分10.0

提示:

12.

13.下面说法错误的是()。

A.规则越简单越好

B.防火墙和防火墙规则集只是安全策略的技术实现

C.建立一个可靠的规则集对于实现一个成功的、安全的防火墙来说

是非常关键的

D.DMZ网络处于内部网络里,严格禁止通过DMZ网络直接进行信

息传输

知识点: 第四单元

学生答

案:

[D;]

得分: [10] 试题分

值:

10.0

提示:

14.

15.下面不是防火墙的局限性的是()。

A.防火墙不能防范网络内部的攻击

B.不能防范那些伪装成超级用户或诈称新雇员的黑客们劝说没有防

范心理的用户公开其口令,并授予其临时的网络访问权限

C.防火墙不能防止传送已感染病毒的软件或文件,不能期望防火墙

对每一个文件进行扫描,查出潜在的病毒

D.不能阻止下载带病毒的数据

知识点: 第四单元

学生答

案:

[D;]

得分: [10] 试题分

值:

10.0

提示:

16.

17.对非连续端口进行的、并且源地址不一致,时间间隔长而没有规律的扫

描,称之为()。

A.乱序扫描

B.慢速扫描

C.有序扫描

D.快速扫描

知识点: 第四单元学生答

案:

[B;]

得分: [10] 试题分

值:

10.0

提示:

18.

19.关于防火墙技术的描述中,正确的是()。

A.防火墙不能支持网络地址转换

B.防火墙可以布置在企业内部网和Internet之间

C.防火墙可以查、杀各种病毒

D.防火墙可以过滤各种垃圾邮件

知识点: 第四单元

学生答

案:

[B;]

得分: [10] 试题分

值:

10.0

提示: 20.。