Solaris安全指南

Solaris系统安全配置手册

Solaris系统安全配置1 身分识别描述:用户身分和权限管理是系统基本安全机制。

solaris系统通过给用户和用户所属的组分配合适的权限,来管理系统资源。

系统通过用户登录机制来确认用户的身份,同时,系统中每个文件都具有访问控制列表(ACL),描述了用户对该文件具有的权限。

当用户访问某个文件时,系统通过用户的身份信息,检查访问控制列表中是否对用户进行了适当的授权,拒绝未授权的访问。

1.1 账户设定编号:5015 名称:帐户设定重要等级:中基本信息:用户名必须由2到8个字符组成;第一个字符必须为字母;不能包含空格。

每个用户必须有唯一的一个UID,并且属于某一个GID。

检测内容:可以查看passwd file:More /etc/passwd建议操作:1.2 配置umask设置编号:5015 名称:Umask设置重要等级:中基本信息:umask设置用户文件和目录的文件创建缺省屏蔽值,若将此命令放入.profile文件就可控制该用户后续所建文件的存取许可。

umask命令与chmod命令的作用正好相反,它告诉系统在创建文件时不给予存取许可。

检测内容:1.进如终端模式2.#umask建议操作:编辑/etc/default/login,在# UMASK sets the initial shell file creation mode mask. See umask(1).下面一行添加umask=0221.不要让文件或目录被他人读写。

如果不信任本组用户,umask设置为022。

确保自己的.profile他人不可读写;暂存目录最好不要存放重要文件;home目录任何人不可写; uucp传输的文件应该加密,并尽快转移到自己的目录中。

2.若不想要其它用户读文件或目录,就要使其不允许任何人读。

umask设置为006/007。

若不允许同组用户存取自己的文件和目录,umask设置为077;暂存文件按当前umask设置。

存放重要数据到暂存文件的程序,就被写成能确保暂存文件其它用户不可读。

Solaris系统安全

# last reboot

显示远程系统中登录的用户

# rusers -l

==改变文件权限

chown命令:用于改变文件的属主

命令格式:chown[option(s) ]user_name filename(s)

chown[option(s) ]UID filename(s)

==维护密码和登录控制

==监控系统使用情况

==限制文件访问

==root用户登录

==控制通过网络的远程访问

==维护密码和登录控制

pwconv命令:使用/etc/passwd文件的信息创建和升级/etc/shadow文件。

如果系统中/etc/shadow文件不存在,使用/etc/passwd文件信息创建/etc/shadow文件。

==监控系统使用情况

显示系统中登录的用户

# who(调用/var/adm/utmpx文件中的信息)

显示系统中登录的用户的详细信息

# finger username

# finger username@remotehostname

-m:仅仅匹配用户名

显示系统中所有登录活动的记录

# last(调用/var/adm/wtmpx文件中的信息)

#

#ULIMIT=0

# If CONSOLE is set, root can only login on that device.

# Comment this line out to allow remote login by root.

#

CONSOLE=/dev/console

限制root访问

CONSOLE=/dev/console

#

Solaris安全配置规范

Solaris操作系统安全配置规范2011年3月第1章概述1.1适用范围适用于中国电信使用SOLARIS操作系统的设备。

本规范明确了安全配置的基本要求,可作为编制设备入网测试、安全验收、安全检查规范等文档的参考。

由于版本不同,配置操作有所不同,本规范以SOLARIS 8/10为例,给出参考配置操作。

第2章安全配置要求2.1账号编号:1要求内容应按照不同的用户分配不同的账号。

操作指南1、参考配置操作为用户创建账号:#useradd username #创建账号#passwd username #设置密码修改权限:#chmod 750 directory #其中750为设置的权限,可根据实际情况设置相应的权限,directory是要更改权限的目录)使用该命令为不同的用户分配不同的账号,设置不同的口令及权限信息等。

2、补充操作说明检测方法1、判定条件能够登录成功并且可以进行常用操作;2、检测操作使用不同的账号进行登录并进行一些常用操作;3、补充说明编号:2要求内容应删除或锁定与设备运行、维护等工作无关的账号。

操作指南1、参考配置操作删除用户:#userdel username;锁定用户:1)修改/etc/shadow文件,用户名后加*LK*2)将/etc/passwd文件中的shell域设置成/bin/false3)#passwd -l username只有具备超级用户权限的使用者方可使用,#passwd -l username锁定用户,用#passwd –d username解锁后原有密码失效,登录需输入新密码,修改/etc/shadow能保留原有密码。

2、补充操作说明需要锁定的用户:listen,gdm,webservd,nobody,nobody4、noaccess。

检测方法1、判定条件被删除或锁定的账号无法登录成功;2、检测操作使用删除或锁定的与工作无关的账号登录系统;3、补充说明需要锁定的用户:listen,gdm,webservd,nobody,nobody4、noaccess。

Solaris系统基准安全配置标准20061227

Solaris系统基准安全配置标准TMT中国业务中心信息管理部2006年12月5日目的通过建立系统的安全基线标准,规范TMT中国业务中心网络环境Solaris系统服务器的安全配置,并提供相应的指导;降低系统存在的安全风险,确保服务器系统安全可靠的运行。

范围适合TMT中国业务中心网络环境的所有Solaris系统服务器。

标准维护与解释1.本标准由TMT中国业务中心每年审视1次,根据审视结果修订标准,并颁布执行;2.本标准的解释权归TMT中国业务中心;3.本标准自签发之日起生效。

目录1.优化网络服务 (4)1.1.禁用不必要的系统服务 (4)1.2.卸载或禁用网络服务 (4)2.核心参数调整 (5)2.1..堆栈保护 (5)2.2.网络参数调整 (5)3.日志审计 (6)3.1.启用INETD审计 (6)3.2.启用FTP日志 (6)3.3.记录FTP和INETD连接信息 (6)3.4.记录发送到SYSLOG的MESSAGES信息 (6)3.5.创建/V AR/ADM/LOGINLOG (7)3.6.启用CRON日志记录 (7)3.7.配置系统日志文件权限 (7)4.文件和目录权限 (8)4.1.修改PASSWD、SHADOW、GROUP文件权限为600 (8)4.2.删除没有属主的文件和目录 (8)5.系统访问,认证与授权 (8)5.1.去除/ETC/PAM.CONF文件中的.RHOSTS (8)5.2.删除空的CRONTAB文件,并限制其权限 (9)5.3.只允许ROOT可配置CRON (9)5.4.设置帐号错误口令尝试次数 (9)6.用户帐号和环境 (10)6.1.确保没有空口令(/薄弱口令)帐号 (10)6.2.设置口令期限 (10)6.3.确保除ROOT以外没有其它UID为0的帐号存在 (10)6.4.确保在ROOT $PATH中没有'.'或全局可写目录 (11)6.5.删除.NETRC文件 (11)如果可以,最好将操作系统升级到最新的Solaris 10版本,以下操作说明适用于Solaris 10平台。

Solaris安全手册

Solaris安全手册发布日期: 1999-12—8内容:1,Preparation2,Initial OS installation3,Stripping/configuring OS: 1st pass4,Connect to test network5,Installing tools & sysadmin software6,Stripping/configuring OS: 2nd pass7,Create Tripwire image, backup, test8,Install, test, harden applications。

9,Install on live network, test1. Preparation最小限度保证安全的方法是只在主机上运行一个或两个服务。

使用一个机器比只使用一个拥有所有权利的机器安全的多,因为这样可以隔离,方便查找问题所在。

总之:在你的机器上运行你一些最必要的服务。

考虑拆除键盘,屏幕,这样可以避免使用X11和知道命令行所示,在一个隔离的信任的网络段中进行测试。

明确你的系统和硬件配置能产生什么样的结果,如在安装SUN的Disksuite时要考虑你是否需要RPC服务,因为DISKSUITE必须使用RPC服务。

明确各种应用程序是怎样工作的如:使用什么端口和文件.2,初始化安装操作系统。

连接串口控制台,开机,当出现OK提示时发送Stop—A信息(~#,~%b,或者F5,主要取决于你使用tip,cu或者vt100终端),然后开始安装过程—”boot cdrom - install”使用最小安装 end user bundle(除非你要额外的server/developer工具),设置主机名,终端,IP参数,时区等等,不要激活NIS或者NFS及不要激活电源管理。

选择手工划分分区:把/usr和/opt和ROOT分离开来以便这些分区可以以只读方式挂(mount)起来.考虑把大的/var文件系统和拥有较多的数据量如(web,ftp)划分为独立的分区.如果硬盘是2GB建议200MB / (+var), 200MB swap, 600MB /usr 及 1GB 给 /opt如果硬盘是2GB建议300MB / (+var+opt), 200MB swap, 500MB/usr给ROOT设置一个7到8字符大小写结合等比较强壮的密码,再重启动。

各类操作系统安全基线配置及操作指南

置要求及操作指南

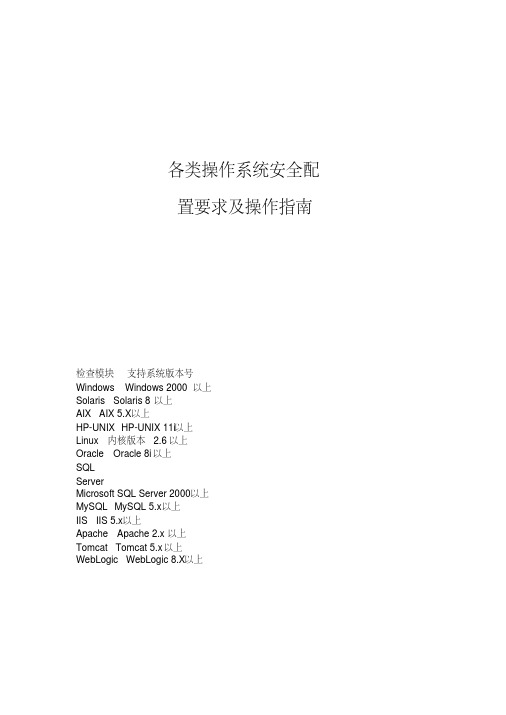

检查模块 支持系统版本号 Windows Windows 2000 以上 Solaris Solaris 8 以上 AIX AIX 5.X以上 HP-UNIX HP-UNIX 11i以上 Linux 内核版本 2.6 以上 Oracle Oracle 8i 以上 SQL Server Microsoft SQL Server 2000以上 MySQL MySQL 5.x以上 IIS IIS 5.x以上 Apache Apache 2.x 以上 Tomcat Tomcat 5.x 以上 WebLogic WebLogic 8.X以上

Windows 操作系统 安全配置要求及操作指南

I

目录

目

录 ..................................................................... I

前

言 .................................................................... II

4 安全配置要求 ............................................................... 2

4.1 账号 ..................................................................... 2

4.2 口令 编号: 1 要求内容 密码长度要求:最少 8 位 密码复杂度要求:至少包含以下四种类别的字符中的三种: z 英语大写字母 A, B, C, , Z z 英语小写字母 a, b, c, , z z 阿拉伯数字 0, 1, 2, , 9 z 非字母数字字符,如标点符号, @, #, $, %, &, *等

Solaris安全设置手册

禁止基于rhosts的用户认证10

检查信任关系10

启动服务脚本的屏蔽掩码10

六,网络接口的调整和安全11

缩短ARP缓存的存在周期11

缩短条目在arp-table里刷新的时间11

禁止回应广播的的请求来防止一些特别的具有危害性的ping包11

启动时禁止源路由11

user:lRs.8R9EfQXx.:11137:0:10000::::

加密段有无被修改的迹象

去掉所有path环境变量里的“.”

安全层面:本地

解决方法:

从用户及root的初始化脚本中的path变量里去除“.”,比如如下脚本:

/.login /etc/.login /etc/default/login /.cshrc /etc/skel/local.cshrc

修改syslog.conf文件22

安装tripwire22

IDS22

日志文件观察者(swatch)22

禁止telnet远程管理,用ssh23

十二,其他23

设置启动标示23

一 solaris系统安装

系统patch

解决方案:

# grep sugroup /etc/group

sugroup::600:root,httpadm,wsphere

只有是sugroup组里的用户才能使用su命令

四 inetd终极进程

注释掉所有确实不必的服务

打开cron程式的记账20

检查utmp,utmpx的权限20

寻找没有用户关联的文件21

寻找没有组关联的文件21

检查/var/cron的权限21

十一,登录和记账21

Solaris安全配置规范

2.2.2. Solaris 2.6 以及以前版本

从 ftp:///pub/patches/ 下 载 最 新 的 Recommended Patch Cluster,保存到/tmp 目录;

DNS

V

Mail1(smtp,pop3) www、ftp

V

V

DB Oracle

Page 4 of 11

rpc.rexd Ufsd Gssd kcms.server Fs cachefsd kerbd In.lpd rpc.cmsd rpc.ttdbserver

2.4.2. 禁用 rc2 和 rc3 启动的不必要服务

*) echo "usage: /etc/init.d/sshd {start|stop}" ;;

Page 6 of 11

Solaris 安全配置规范

esac

prngd 自动启动脚本(/etc/init.d/prngd)

#! /bin/sh # # start/stop the pseudo random generator daemon

文件系统挂载选项的设置通过/etc/vfstab 文件,下面是一个/etc/vfstab 的示例:

Page 3 of 11

Solaris 安全配置规范

/dev/dsk/c0t3d0s0 /dev/rdsk/c0t3d0s0 / ufs 1 no /dev/dsk/c0t3d0s4 /dev/rdsk/c0t3d0s4 /usr ufs 1 no ro /dev/dsk/c0t3d0s5 /dev/rdsk/c0t3d0s5 /var ufs 1 no nosuid /dev/dsk/c0t3d0s6 /dev/rdsk/c0t3d0s6 /opt ufs 2 yes nosuid,ro

SOLARIS操作系统安全配置规范

S o l a r i s操作系统安全配置规范S p e c i f i c a t i o n f o r S o l a r i s O SC o n f i g u r a t i o n U s e d i n C h i n a M o b i l e版本号:1.0.0网络与信息安全规范编号:【网络与信息安全规范】·【第四层:技术规范·Solaris操作系统】·【第4505号】2007-12-19发布2008-01-01实施目录1概述 (1)1.1适用范围 (1)1.2内部适用性说明 (1)1.3外部引用说明 (3)1.4术语和定义 (3)1.5符号和缩略语 (3)2SOLARIS设备安全配置要求 (3)2.1账号管理、认证授权 (3)2.1.1账号 (3)2.1.2口令 (6)2.1.3授权 (9)2.2日志配置要求 (12)2.3IP协议安全配置要求 (15)2.3.1IP协议安全 (15)2.3.2路由协议安全 (18)2.4设备其他安全配置要求 (20)2.4.1屏幕保护 (20)2.4.2文件系统及访问权限 (21)2.4.3物理端口及EEPROM的口令设置 (22)2.4.4补丁管理 (23)2.4.5服务 (24)2.4.6内核调整 (27)2.4.7启动项 (27)前言本标准由中国移动通信有限公司网络部提出并归口。

本标准由标准提出并归口部门负责解释。

本标准起草单位:中国移动通信有限公司网络部。

本标准解释单位:同提出单位。

1概述1.1 适用范围本规范适用于中国移动通信网、业务系统和支撑系统中使用SOLARIS操作系统的设备。

本规范明确了SOLARIS操作系统配置的基本安全要求,在未特别说明的情况下,均适用于所有运行的SOLARIS操作系统版本。

1.2 内部适用性说明本规范是在《中国移动设备通用设备安全功能和配置规范》(以下简称《通用规范》)各项设备配置要求的基础上,提出的Solaris操作系统安全配置要求。

Solaris安全操作指南

Solaris安全操作指南第一章 Solaris系统安全安装1.1 安装步骤下面将以安装Solaris 8 为例,描述系统安装的过程及相关的安全注意事项。

请系统管理员在安装系统前,认真阅读Sun公司提供的系统安装指南和参考手册,了解系统安装的基本操作步骤。

断开网络连接请确定网络是断开,即网线没有接入网络中。

如果用户希望自动配置NIS服务,则需要网络处于连通状态,但是这样做会带来一些安全隐患,因为在安装期间,RPC服务处于启动状态,存在潜在的安全威胁。

建议在系统处于安全保护状态下,才将系统联入网络。

Openboot口令和安全请首先插入CD。

为了防止无关人员执行EEPROM上的命令,请在OK提示符下,使用命令"setenv"设置EEPROM的安全模式为”command”,并设置相应的口令,要求口令至少为8位,必须有字母、数字和标点,不能使用名字、完整的英文单词或生日作为口令。

下面是一个示例:ok setenv security-mode commandsecurity-mode = command请再次确定已经设置了EEPROM的安全模式和口令,并且口令满足一定的复杂读要求。

· OK boot cdrom在OK状态下,设置系统启动设备为CD-ROM。

开始Solaris 安装程序进入系统安装初期,请系统管理员按照SUN公司提供安装手册所描述的步骤进行。

在系统安装min-root,并进入StartWeb安装环境后,系统管理员注意下列安全事项:1. 设置root口令设置一个强壮的root的口令,使其符合复杂性要求,即口令长度必须为8位,包含数字、字母和标点,不能为完整的英文单词或句子。

2. 选择系统安装的类型选择系统安装的类型是系统安装中关键一步,系统管理员需要根据系统安装的策略和最小化原则选择相应的系统软件包。

强烈建议:系统安装选择自定义核心组(core group)软件包,并且不安装附带软件和附加产品。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

copyright Yiming Gong Sep 2001

• 屏蔽服务信息

– 举例:

• • • • • • yiming# telnet 1.2.3.4 Trying 1.2.3.4... Connected to 1.2.3.4 Escape character is '^]'. UNIX(r) System V Release 4.0 (www) login:

copyright Yiming Gong Sep 2001

• Sendmail系统中如何实现

– Sendmail.cf – SmtpGreetingMessage="Yiming's private box”

copyright Yiming Gong Sep 2001

安装后的基本工作

• 1:打patch 为什么要先打patch

在哪里打patch 打patch注意事项

copyright Yiming Gong Sep 2001

• inetd.conf的处理 建议在vi中:1,$s/^/#/ 停掉所有的服务, 再选择性的打开所需要的服务,不要忘记 重新启动。 Netstat -an | grep LISTEN来检查

• 危险的“.“路径

– 去掉/.login /etc/.login /etc/default/login /.cshrc /etc/skel/local.cshrc中所有的.路径

copyright Yiming Gong Sep 2001

• 纪录所有ineቤተ መጻሕፍቲ ባይዱ连接请求

copyright Yiming Gong Sep 2001

• 设置Crontab的日志文件

– /etc/cron.d/logchecker,加入LIMIT=4096

copyright Yiming Gong Sep 2001

• /etc/rc3.d

– S15nfs.server 共享文件系统 – S76snmpdx SNMP精灵进程 – S??dmi Sun Solstice Enterprise tools

copyright Yiming Gong Sep 2001

系统的安装

• 基本步骤 光区引导 分区,设置各分区大小 配ip地址,网关 配dns服务

copyright Yiming Gong Sep 2001

• 如何实现

• /etc/deault/ftpd • BANNER=" Yiming's private box”

copyright Yiming Gong Sep 2001

/etc/rcX.d下程序的处理

• /etc/rc2.d

– – – – S73nfs.client NFS mount S74autofs NFS mount S80lp 打印机 S88sendmail sendmail守护,一个常见的问题

• 如何操作

– – – – /usr/bin/chmod g-s /tmp /usr/bin/chmod 1777 /tmp /usr/bin/chgrp sys /tmp /usr/bin/chown sys /tmp

copyright Yiming Gong Sep 2001

Solaris 安全指南

(version0.99b 待修正)

Copyright 2000-2003 by Yiming Gong(yiming@) All rights reserved. This document may only be reproduced (whole or in part) for non-commercial purposes. All reproductions must contain this copyright notice and must not be altered, except by permission of the author.

copyright Yiming Gong Sep 2001

• Ip spoof 的具体内容

– 参见:

• 防止ip spoof 修改/etc/default/inetinit TCP_STRONG_ISS=2

copyright Yiming Gong Sep 2001

• 例子2

• • • • • # telnet 2.3.4.5 25 Trying 2.3.4.5 ... Connected to 2.3.4.5 . Escape character is '^]'. 220 Yiming's ESMTP PRIVATE mail system,YOU can contact me via yiming@

copyright Yiming Gong Sep 2001

• 例子2

• # ftp 2.3.4.5 • Connected to 2.3.4.5 • 220 2.3.4.5 FTP server (Yimings private box!'

copyright Yiming Gong Sep 2001

copyright Yiming Gong Sep 2001

• 续上

– S71rpc portmapper。 强烈建议停掉,但会影响CDE,解决方案 – S99dtlogin CDE精灵,用于启动CDE

copyright Yiming Gong Sep 2001

• 域名服务器

– Named.conf中

• Version "bind 0.123456789"

copyright Yiming Gong Sep 2001

• ftp

– # ftp 1.2.3.4 – Connected to 1.2.3.4. – 220 1.2.3.4 FTP server (UNIX(r) System V Release 4.0) ready. – Name (1.2.3.4:root):

copyright Yiming Gong Sep 2001

• 检查/etc/passwd中有没有uid为0的账号 • More /etc/passwd

– yiming:x:0:1::/yiming:/bin/sh

copyright Yiming Gong Sep 2001

• 设置超时时间

– /etc/default/login,加入TIMEOUT=120

copyright Yiming Gong Sep 2001

• 防止ip spoof

– Ip spoof的介绍 – IP spoof即IP 电子欺骗,我们可以说是一台 主机设备冒充另外一台主机的IP地址,与其 它设备通信,从而达到某种目的技术。 – /~emv/tubed/archives/Mor ris_weakness_in_TCPIP.txt

copyright Yiming Gong Sep 2001

• Ip spoof 原理

– Trust ->Target SYN SEQ:X – Target -> Trust SYN,ACK SEQ:Y ACK:X+1 – Trust ->Target ACK SEQ:X+1 ACK:Y+1

• 检查空口令的账号

– More /etc/shadow – 使用命令 logins -p

copyright Yiming Gong Sep 2001

• 制定新用户策略

– 编辑/usr/sadm/defadduser

• • • • • defgroup=15 defgname=users defparent=/export/home defskel=/etc/skel defshell=/bin/sh

copyright Yiming Gong Sep 2001

• 检查/tmp属性,增加s位

– s位影响目录的属性,使用户能够在目录下 生成文件,但不能删除目录下的文件

copyright Yiming Gong Sep 2001

copyright Yiming Gong Sep 2001

• 例子2

• • • • • Yiming#telnet 2.3.4.5 Connected to 2.3.4.5 Escape character is '^]'. this is Yiming private box login:

• 控制口令

修改/etc/default/passwd,加入 PASSLENGTH=8控制口令的最小长度。

copyright Yiming Gong Sep 2001

• 将所有不必要的系统账号锁定

– – – – 修改/etc/shadow,将第二列内容改为*LK* 即:bin:*LK*:11522:::::: 使用passwd –l 参考应该锁定的账号为:adm,bin,daemon, listen,lp,nobody,noaccess,nuucp,smtp, sys,uucp

copyright Yiming Gong Sep 2001

• 如何实现

– /etc/issue

• 不完善

– 添加/etc/default/telnetd,内容 BANNER="Yiming's private box”

copyright Yiming Gong Sep 2001

copyright Yiming Gong Sep 2001

• Ftp的安全 建立/etc/ftpusers,将所有/etc/passwd中的用 户导入。 cat /etc/passwd | cut -f1 -d: > /etc/ftpusers