IIS攻击与日志

网站IIS日志的分析

1.日志的后缀名是log,用记事本打开选择格式里的“自动换行”,这样看起来就方便,同时搜索BaiduSpider和Googlebot这两个蜘蛛。

例如:百度蜘蛛2012-06-13 01:49:22 W3SVC177 116.255.169.37 GET / – 80 – 220.181.51.144 Baiduspider-favo+(+ baidu/search/spider ) 200 0 0 15256 197 265谷歌机器人2012-06-13 09:28:48 W3SVC177 116.255.169.37 GET /robots.txt – 80 – 222.186.24.26 Googlebot/2.1+(+ google /bot ) 200 0 0 985 200 31我们分段解释2012-06-13 01:49:22 蜘蛛爬取的时间点和日期W3SVC177 这个是机器码这个是惟一的我们不去管它116.255.169.37 这个IP地址是服务器的IP地址GET 代表事件GET后面就是蜘蛛爬取的网站页面,斜杠就代表首页80 是端口的意思220.181.51.144 这个IP则是蜘蛛的IP,这里告诉大家一个鉴别真假百度蜘蛛的方法,我们电脑点击开始运行输入cmd打开命令提示符,输入nslookup空格加蜘蛛IP点击回车,一般真百度蜘蛛都有自己的服务器IP而假蜘蛛则没有。

如果网站中出现了大量的假蜘蛛则说明有人冒充百度蜘蛛来采集你的内容,你就需要注意了,如果太猖獗那会很占用你的服务器资源,我们需要屏蔽他们的IP.200 0 0这里是状态码状态码的意思可以在百度里搜索下197 265最后两个数字则代表着访问和下载的数据字节数。

2.我们分析的时候先看看状态码 200代表下载成功,304代表页面未修改,500代表服务器超时,这些是一般的其他代码可以百度一下,对于不同的问题我们要处理。

3.我们要看蜘蛛经常爬取哪些页面,我们要记录下来,分析他们为什么会经常被蜘蛛爬取,从而分析出蜘蛛所喜欢内容。

细说IIS异常日志—你必须知道的功能

细说IIS异常⽇志—你必须知道的功能最近在跟QAD⽤Webservice搞接⼝做数据维护,搞的哥那个叫头⼤,遇到很多问题,系统的log4net根本就⽆法记录。

话说QAD调我某⼀个接⼝,可能包含⼏百个字段,⽽且QAD是个产品,所以我这边提供的维护接⼝,必须符合QAD的接⼝标准,两个字蛋疼,四个字就是相当蛋疼。

没办法谁让咱是搞程序的呢,再苦再累也得上。

这时候我突然相倒了,webservice是基于IIS的,那么基于IIS必须有IIS⽇志,那么我就从IIS⽇志⼊⼿解决这些问题。

问题⽰例:QAD调⽤我⽅接⼝,返回消息“<QdocProcessingException>HTTP/1.1 500 Internal ServerError</QdocProcessingException>”,该接⼝传⼊参数为对象,对像中包含加密⼝令,Maintain对象,其中Maintain对象中包含上百个字段,接⼝⽅法中有详细的⽇志⽇录,⽅法返回的是⼀个已定义对象。

在QAD调⽤我⽅接⼝的过程中,并未产⽣相关⽇志记录。

分析:⾸先从返回消息格式上看,该返回消息并⾮是预定义的返回对象,从返回消息内容上看,该消息属于明显的500错误,也就说肯定是我⽅接⼝存在⼀些问题,但是具体是哪⾥出问题,现在不清楚。

其次从问题中可以清晰的了解QAD并未调⽤到接⼝中⽅法,否则⽅法中的⽇志记录可以捕获到异常信息,从其他情况来看,QAD已经调⽤到我⽅接⼝,但是在调⽤进⼊⽅法之前出了⼀点⼩差错,预计可能是传⼊对象出错了,但是对象包含上百个字段,如何排查是哪个出错了,即便这次排查成功,那么下次呢。

想到此我的汗⽑都竖起来了,不过没关系,谁让咱是程序员呢。

解决⽅法:不是有IIS⽇志的吗,注意:iis⽇志只会记录这次请求是500错误,但是具体错误内容还得配置⼀番,请看详解。

在IIS配置⾥⾯有个Failed Request Tarcing Rules,我们New⼀个Rules。

iis日志的查看

如何查看服务器日志2008-11-30 18:40一、利用Windows自带的防火墙日志检测入侵下面是一条防火墙日志记录2005-01-1300:35:04OPENTCP61.145.129.13364.233.189.1044959802005-01-1300:35:04:表示记录的日期时间OPEN:表示打开连接;如果此处为Close表示关闭连接TCP:表示使用的协议是Tcp61.145.129.133:表示本地的IP64.233.189.104:表示远程的IP4959:表示本地的端口80:表示远程的端口。

注:如果此处的端口为非80、21等常用端口那你就要注意了。

每一条Open表示的记录对应的有一条CLOSE记录,比较两条记录可以计算连接的时间。

注意,要使用该项,需要在Windows自带的防火墙的安全日志选项中勾选“记录成功的连接”选项。

二、通过IIS日志检测入侵攻击1、认识IIS日志IIS日志默认存放在System32\LogFiles目录下,使用W3C扩展格式。

下面我们通过一条日志记录来认识它的格式2005-01-0316:44:57218.17.90.60GET/Default.aspx-80-218.17.90.60Mozilla/4.0+(compatible;+MSIE+6.0;+Windows+NT+5.2;+.NET+ CLR+1.1.4322)200002005-01-0316:44:57:是表示记录的时间;218.17.90.60:表示主机的IP地址;GET:表示获取网页的方法/Default.aspx:表示浏览的网页的名称,如果此外的内容不是你网站网页的名称,那就表示可能有人在用注入式攻击对你的网站进行测试。

如:“/msadc/..蜡..蜡..蜡../winnt/system32/cmd.exe/c+dir”这段格式的文字出现在浏览的网页后面就表示有攻击者尝试能否进入到你的系统目录下。

关于W3SVC(IIS)日志清除

手动清除IIS日志一、实验目的●了解IIS日志文件清除的基本原理。

●手动清除本机上的IIS日志。

●掌握针对日志清除攻击的防御方法。

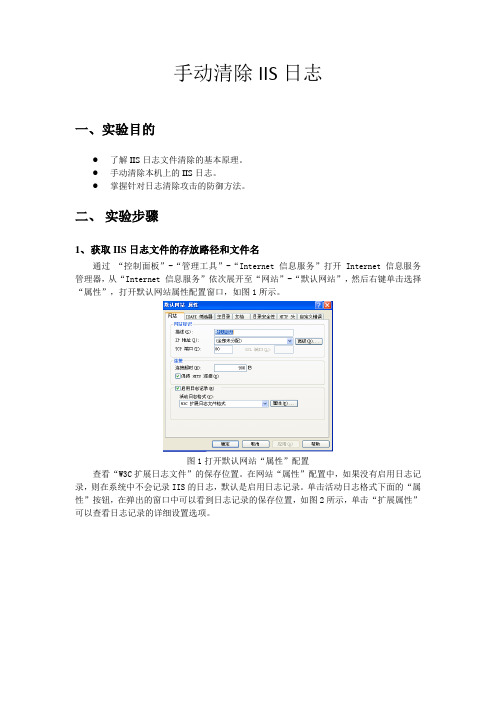

二、实验步骤1、获取IIS日志文件的存放路径和文件名通过“控制面板”-“管理工具”-“Internet 信息服务”打开Internet 信息服务管理器,从“Internet 信息服务”依次展开至“网站”-“默认网站”,然后右键单击选择“属性”,打开默认网站属性配置窗口,如图1所示。

图1打开默认网站“属性”配置查看“W3C扩展日志文件”的保存位置。

在网站“属性”配置中,如果没有启用日志记录,则在系统中不会记录IIS的日志,默认是启用日志记录。

单击活动日志格式下面的“属性”按钮,在弹出的窗口中可以看到日志记录的保存位置,如图2所示,单击“扩展属性”可以查看日志记录的详细设置选项。

图2 查看W3C扩展日志文件的保存位置说明:①IIS日志文件一般是存放于系统目录的logfiles目录,例如在WindowsXP以及Windows2003操作系统中,默认日志文件存放于“C:\WINDOWS\system32\Logfiles\”目录下,日志文件夹以“W3SVC”进行命名,如果有多个网站目录,则会存在多个“W3SVC”目录。

2. 查看日志文件如果在IIS配置中启用了日志记录,则用户在访问网站时,系统会自动记录IIS日志,并生成log文件。

在本案例中直接打开“C:\WINDOWS\system32\Logfiles\W3SVC1\ex100507.log”日志文件,如图3所示,其中包含了用户访问的IP地址,访问的网站文件等信息图3 打开日志文件3.手动删除IIS日志文件启动DOS窗口,并到C:\WINDOWS\system32\Logfiles\目录下,然后输入dir命令;查看到该目录下的W3SVC目录,如图4所示。

图4 用dir命令查看在DOS窗口中输入以下命令:cd C:\WINDOWS\system32\Logfiles\W3SVC1,转到W3SVC1目录下。

IIS的功能和作用

IIS的功能和作用Internet Information Services(IIS)是一款由微软开发的Web服务器软件,它是Windows操纵系统的一部分。

IIS的功能和作用非常广泛,包括但不限于以下几个方面。

1. Web服务器:IIS是一款高性能的Web服务器软件,可以处理和响应Web请求。

它支持HTTP、HTTPS、FTP和SMTP等协议,可以在Windows服务器上托管网站、应用程序和服务。

提供强大的速度、稳定性和扩展性。

3.负载均衡:IIS还提供了负载均衡功能,可以将请求分发到多个后端服务器上,从而实现高可用性和扩展性。

通过配置负载均衡器,可以根据不同的负载算法将请求分发到不同的服务器上,以实现资源的均衡利用。

4. 安全性:IIS提供了各种安全性功能,包括SSL/TLS支持、访问控制、认证授权、IP地址过滤、防止DDoS攻击等。

可以通过IIS管理工具配置这些安全性功能,确保Web服务器的安全。

5. 监控和日志:IIS提供了丰富的监控和日志功能,可以实时监视Web服务器的性能和状态。

它提供了性能计数器、事件日志和访问日志等,可以帮助管理员及时发现和解决问题。

管理员还可以通过日志分析工具分析访问日志,了解用户的访问模式和行为。

6. 扩展性:IIS具有很高的扩展性,可以通过添加和配置不同的模块和处理器来扩展其功能。

例如,可以添加URL重写模块、缓存模块、压缩模块等,以改善Web服务器的性能和功能。

还可以编写自定义的模块和处理器,以满足特定需求。

7. 网站和应用程序管理:通过IIS管理工具,管理员可以方便地管理和配置网站和应用程序。

可以创建、删除、启用和禁用网站和应用程序,设置虚拟目录、托管环境和权限等。

管理员还可以监视和控制正在运行的进程和线程,以确保Web服务器的稳定运行。

总结来说,IIS是一款功能强大的Web服务器软件,可以用于托管和管理网站、应用程序和服务。

它提供了丰富的功能,包括Web服务器、Web应用程序托管、负载均衡、安全性、监控和日志、扩展性、网站和应用程序管理等。

IIS日志

社会科学术语

目录

01

02 查看下载日志

03 文件命名语法

04 日志文件详解

05 返回代都必须学会查看的,服务器的一些状况和访问IP的来源都会记录在IIS日志中, 所以IIS日志对每个服务器管理者非常的重要,seoer也不例外,这点同时也可方便网站管理人员查看网站的运营 情况。

下面对日志格式进行详细解答。

返回代码含义

1xx(临时响应)表示临时响应并需要请求者继续执行操作的状态代码。 代码说明 100 (继续)请求者应当继续提出请求。服务器返回此代码表示已收到请求的第一部分,正在等待其余部分。 101 (切换协议)请求者已要求服务器切换协议,服务器已确认并准备切换。 2xx (成功)表示成功处理了请求的状态代码。 代码说明 200 (成功)服务器已成功处理了请求。通常,这表示服务器提供了请求的网页。 201 (已创建)请求成功并且服务器创建了新的资源。 202 (已接受)服务器已接受请求,但尚未处理。 203 (非授权信息)服务器已成功处理了请求,但返回的信息可能来自另一来源。 204 (无内容)服务器成功处理了请求,但没有返回任何内容。

默认位置:%systemroot%\system32\logfiles\可自由设置。 默认日志格式:ex+年份的末两位数字+月份+日期 文件后缀:.log 如2010年7月30日的日志生成文件是ex100730.log

查看下载日志

第一步,怎样在vps里面找到iis文件 进入vps的管理之后,打开“Internet信息服务(IIS)管理器” 进入管理以后打开vps(本地计算机) 双击vps(本地计算机),在网站栏目那里右键单击选择属性。 在弹出的窗口里面,网站栏目点击属性 上面的日志文件目录即是iis的文件存放位置了,在C:\WINDOWS\system32\LogFiles\W3SVC打开文件夹。 这些文件就是网站的iis日志了,我们随机打开ex121129.log这个文件,打开之后是一个记事本文件,这个 文件里面就是该网站的iis访问日志了,我们第一步做到了获取iis网站访问的日志了,接下来第二步。 第二步,用excel表格分析网站的iis日志 先新建一个excel表格,把刚才的ex121129.log文件里的文件粘贴到新建的excel表格里面。

IIS服务器日志分析详解

IIS服务器日志分析详解查看服务器IIS服务器日志是在Windows文件夹.>>>>system32>>LogFiles>>W3SVC1下的.Log文件。

打开一个IIS的日志,我们在最上边大约第三行能够看到一个表头,像这样:#Fields: date time s-sitename s-ip cs-method cs-uri-stem cs-uri-querys-port cs-username c-ip cs(User-Agent) sc-status sc-substatus sc-win32-status 这是日志每行中每个字段的名称,我们看到的"200 0 64"是最后3个,那就是sc-status sc-substatus sc-win32-status 这三个了,来看看这三个是什么东西: sc-status:HTTP协议的状态.HTTP协议的状态代码为200,这个可能大家不熟悉,但是,HTTP404找不到文件,HTTP500内部服务器错误,这两个状态代码大家应该很熟悉了吧? 不错,这个200,其实就是这个的一种,HTTP200就是文件被正常的访问了,只有这个数字是200以外的数字,才说明访问出现了错误(比如上面说的 404文件找不到等).sc-substatus:HTTP子协议的状态.一般来说网站都是不使用子协议的,所以这个代码为0就是很正常的,我们完全可以不用管它.sc-win32-status:Win32状态.这只是表示客户端是否为32位系统的代码.如果被32位的系统访问,那么这里记录的就是0,如果被64位系统访问,那么这里记录的就是64……比如说:2007-12-03 07:33:25 61.135.145.208 - *.*.*.* 80 GET/index/119.htm - 304 Baiduspider+ (+/search/spider.htm) 这就意味着百度蜘蛛在2007-12-03 07:33:25爬过/index/119.htm这一页,它发现这页是没有更新过的。

iis 日志 理解

IIS(Internet Information Services)是一个由微软开发的Web服务器平台,它提供了强大的功能和工具,以支持Web应用程序的开发和部署。

IIS的日志功能是它的重要特性之一,可以帮助管理员更好地了解和监控Web服务器的活动。

IIS日志记录了Web服务器处理的所有请求和响应,包括HTTP请求、HTTP响应、错误消息和其他相关信息。

这些日志可以帮助管理员了解服务器的负载情况、性能问题、安全问题和访问者的行为等。

IIS日志文件通常存储在Web服务器的日志目录中,例如C:\inetpub\logs\LogFiles。

这些日志文件通常以日期和时间命名,例如ex130904.log表示2013年9月4日的日志文件。

要理解IIS日志文件,需要了解其中的常见项目和格式。

以下是一些常见的IIS日志项目:Date - 日志记录的日期和时间。

Time - 请求的到达时间。

Client - 客户端的IP地址或域名。

User - 访问者的用户名(如果已认证)。

Method - HTTP请求的方法,例如GET、POST等。

URL - 请求的URL地址。

Protocol - HTTP协议的版本。

Status - HTTP响应的状态码,例如200表示成功,404表示未找到页面等。

Bytes - 响应的大小(以字节为单位)。

Referrer - 访问页面的来源页面或URL。

Agent - 访问者的浏览器类型和操作系统信息。

通过分析这些项目,可以了解Web服务器的活动情况,例如请求的数量、访问者的来源、页面的响应时间等。

此外,还可以通过比较不同日期的日志文件来了解服务器的负载趋势和性能问题。

除了默认的日志记录,IIS还支持自定义日志记录。

可以使用LogEventProvider属性来添加自定义的日志事件。

通过自定义日志记录,可以记录特定的信息或事件,例如数据库查询、应用程序错误等。

在分析IIS日志文件时,可以使用多种工具和技术。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IIS攻击与日志不管在操作系统上进行了多么精心的配置,不管网络的安全根基打的多么的好,运行其上的脆弱的应用程序总是能轻松的将它们化为乌有。

INTERNET信息服务(IIS)是WINDOWS 2000服务器上应用最广泛的服务,作为微软的主流WEB服务器,IIS遍布全球的服务器上,因此,几乎所有的IIS漏洞都可能成为一次全球性蠕虫袭击的源头,漏洞发现----蠕虫来袭,几乎成了WINDOWS 2000服务器大灾难的一般规律,尽管发现的漏洞都已经一一提供了补丁,但是还是让很多网管和媒体手忙脚乱一阵,而我们要做好IIS的安全防范,日志是很重要的安全检查手段之一,下面,我们有必要首先了解一些IIS攻击的基本知识。

知识点之一:HTTP请求过程简介浏览器一般是图形界面的,因此我们图形界面后面所发生的详细细节。

实际上,它的请求过程是这样的:首先,你看到的网址通过DNS来转换成的IP地址,你的计算机会同这个IP地址建立TCP连接,连接建立后,就开始HTTP请求过程了,以下是一个完整的HTTP请求过程,首先我们点击/download/Tue Aug 12 11:47:28 2003 正在连接:80Tue Aug 12 11:47:28 2003 正在连接 [IP=66.111.34.91:80]Tue Aug 12 11:47:29 2003 已连接.Tue Aug 12 11:47:29 2003 GET /download/ HTTP/1.1Tue Aug 12 11:47:29 2003 Host: Tue Aug 12 11:47:29 2003 Accept: */*Tue Aug 12 11:47:29 2003 Referer: /download/Tue Aug 12 11:47:29 2003 User-Agent: Mozilla/4.0 (compatible; MSIE 5.00;Windows 98)Tue Aug 12 11:47:30 2003 HTTP/1.1 200 OKTue Aug 12 11:47:30 2003 Date: Tue, 12 Aug 2003 04:46:42 GMTTue Aug 12 11:47:30 2003 Server: ApacheTue Aug 12 11:47:30 2003 Last-Modified: Mon, 09 Jun 2003 02:47:17 GMTTue Aug 12 11:47:30 2003 Content-Type: text/plain由于HTTP是基于文本,所以它非常容易看懂,在浏览器里我们输入的请求是这样的:/download/这是在请求打开虚拟目录里的DOWNLOAD目录,而这个虚拟目录实际上影射的是系统里的一个实际目录:比如说是c:\wwwroot\download\所以在服务器看来,这个请求就是这样的:GET /download/ HTTP/1.1这里举的例子是请求一个目录,请求一个文件也是一样的,比如说我们请求的是:/download/index.html在服务器看来是:GET /download/index.html HTTP/1.1如果这个文件是存在的,而且服务器运行正常,那么服务器就会返回index.html的数据,并通过浏览器对数据的解析,呈现出我们平时看到的页面,在成功的获取了文件的数据的情况下,服务器会产生HTTP 200 OK的应答记录。

如果这个文件不存在就会产生404 notfound,如果权限不够就会产生403 access denied,其他的HTTP常见应答代码还包括:202 Accepted 已经接受请求,但处理尚未完成;301 Moved Permanently 客户请求的文档在其他地方,新的URL在Location头中给出,浏览器应该自动地访问新的URL;401 Unauthorized 客户试图未经授权访问受密码保护的页面。

应答中会包含一个WWW-Authenticate头,浏览器据此显示用户名字/密码对话框,然后在填写合适的Authorization头后再次发出请求;414 Request URI Too Long URI太长;500 Internal Server Error 服务器遇到了意料不到的情况,不能完成客户的请求。

如果想得到一份完整的HTTP应答代码列表,可以在GOOGLE里搜索,网络上很多地方可以提供该列表。

知识点之二:URL的十六进制编码HTTP在URL的请求中允许使用十六进制编码来代替输入的ASCII字符。

常用的ASCII字符和十六进制编码的对应表:ASCII 十六进制编码/正斜线%2F\反斜线%5C空格%20+加号%2B.句点%2E?问号%3C:冒号%3A例如:对于/data下的“BAK DA TA FILE.DBA”的十六进制表达方式就是:/data/bak%20data%20file.dba知识点之三:netcat的使用netcat有”网络瑞士军刀“之称,我们在这里主要介绍一下它在WEB攻击中的应用。

首先,netcat允许原始的HTTP输入,这与IE等浏览器不同,IE浏览器会删除额外的输入,例如“../../”,这会禁止部分遍历攻击。

其次,netcat也允许原始的HTTP输出,这样得到的服务器应答将会更全面、更细致,而浏览器则只会显示HTML那些在源码里注释过的内容,忽略了更重要的信息。

下面我们来看一个例子:Microsoft Windows [版本5.2.3790](C) 版权所有1985-2003 Microsoft Corp.C:\Documents and Settings\Administrator>e:E:\>E:\>nc -vv 192.168.0.100 80192.168.0.100: inverse host lookup failed: h_errno 11004: NO_DATA(UNKNOWN) [192.168.0.100] 80 (http) openget / http/1.1HTTP/1.1 400 Bad RequestServer: Microsoft-IIS/5.0Date: Mon, 15 Dec 2003 03:51:30 GMTContent-Type: text/htmlContent-Length: 87The parameter is incorrect.sent 16, rcvd 224: NOTSOCKE:\>我们可以看到建立了连接以后,目标会告诉我们80端口开放,然后我们输入get /http/1.1来请求WWWROOT里的默认文件,回车。

于是原始的HTTP应答便完整的显示在了屏幕上,包括IIS的类型和完整的脚本输出。

如果为了节省时间,提高速度,可以将需要输入的内容事先作成一个TXT文本,比如说文件名是1.txt,然后使用E:\>nc -vv 192.168.0.100 80 < 1.txt可以得到相同的返回内容。

更多的有趣内容可以通过nc -h命令了解到,需要注意的一点是:netcat不能连接到被SSL保护的WEB服务器。

目前最有威胁的IIS5攻击有两种,一种是IIS5缓冲区溢出,另外的一种是IIS拒绝服务。

IIS5缓冲区溢出我曾经粗略做了一个统计,WINDOWS涉及到溢出的漏洞稍微多于LINUX,而WINDOWS 的大量的溢出漏洞与IIS有关,所以没有IIS的WINDOWS的整体安全性绝对要高于LINUX,这几句话涉及到了WINDOWS与LINUX之争,所以就不再多说了,免得又引起无谓的“口水战”。

熟悉缓冲区溢出攻击必须对溢出的工作方式有所了解,由于本身溢出就是一个很大的课题,所以我们只简单的介绍一下:如果一个程序没有限制输入的字符长度或者检查输入长度是否正确,就会发生溢出。

一个没有进行限制的输入就有可能因为输入长度的问题“溢出”到CPU运行栈的另一部分去,如果这个输入被精心的设计过,那么它可以被用来运行指定的代码。

而IIS运行的帐户环境是SYSTEM,所以通过溢出得到的是SYSTEM权限,而SYSTEM权限是系统内的最高技术权限,因此IIS缓冲区溢出造成的灾难往往是致命的。

IPP缓冲区溢出这个漏洞比较早了,但是一直私下里认为这是一个很典型的IIS溢出漏洞攻击,所以又翻了出来,这个漏洞存在于处理.printer文件的ISAPI过滤器(c:\winnt\system32\msw3prt.dll),它为WIN2000提供INTERNET打印协议,即IPP 的支持,可实现对网络打印机的基于WEB的控制,在.printer ISAPI请求中,在HTTP HOST:头中发送420字节的缓冲区,就会发生溢出,如下:GET /NULL.PRINTER HTTP/1.0HOST:[BUFFER为420个字符]发生溢出后IIS异常终止,但是为了2000为了保障WEB的弹性运行,这时会自动重新运行IIS(inetinfo.exe),在后面提供的日志里你可以充分的注意到这一点。

互联网上流行的最成功的一个IPP漏洞利用工具是IIS5HACK,不过最近的这个工具的版本好象都被加了木马。

操作如下:E:\>iis5hack 192.168.0.87 80 0 1256iis5 remote .printer overflow. writen by sunxfor test only, dont used to hack, :pconnecting...sending...checking...Now you can telnet to 1256 portgood luck :)E:\>这时使用“telnet 192.168.0.87 1256”就可以连接到目标服务器上,我们可以看到目标服务器系统装在H盘上。

Microsoft Windows 2000 [V ersion 5.00.2195](C) 版权所有1985-1998 Microsoft Corp.H:\WINNT\system32>在这个过程里,IIS日志里一般不会出现记录,但是在事件查看器里的系统日志项目里将会出现IIS各个组建停止的信息,安全项目里也将出现以下的日志:事件类型: 成功审核事件来源: Security事件种类: 系统事件事件ID: 515日期: 2003-12-16事件: 15:34:13用户: NT AUTHORITY\SYSTEM计算机: 123-DK8KIFN4NZR描述:受信任的登录过程已经在本地安全机制机构注册。

将信任这个登录过程来提交登录申请。