IIS日志分析方法及工具

网站IIS日志的分析

1.日志的后缀名是log,用记事本打开选择格式里的“自动换行”,这样看起来就方便,同时搜索BaiduSpider和Googlebot这两个蜘蛛。

例如:百度蜘蛛2012-06-13 01:49:22 W3SVC177 116.255.169.37 GET / – 80 – 220.181.51.144 Baiduspider-favo+(+ baidu/search/spider ) 200 0 0 15256 197 265谷歌机器人2012-06-13 09:28:48 W3SVC177 116.255.169.37 GET /robots.txt – 80 – 222.186.24.26 Googlebot/2.1+(+ google /bot ) 200 0 0 985 200 31我们分段解释2012-06-13 01:49:22 蜘蛛爬取的时间点和日期W3SVC177 这个是机器码这个是惟一的我们不去管它116.255.169.37 这个IP地址是服务器的IP地址GET 代表事件GET后面就是蜘蛛爬取的网站页面,斜杠就代表首页80 是端口的意思220.181.51.144 这个IP则是蜘蛛的IP,这里告诉大家一个鉴别真假百度蜘蛛的方法,我们电脑点击开始运行输入cmd打开命令提示符,输入nslookup空格加蜘蛛IP点击回车,一般真百度蜘蛛都有自己的服务器IP而假蜘蛛则没有。

如果网站中出现了大量的假蜘蛛则说明有人冒充百度蜘蛛来采集你的内容,你就需要注意了,如果太猖獗那会很占用你的服务器资源,我们需要屏蔽他们的IP.200 0 0这里是状态码状态码的意思可以在百度里搜索下197 265最后两个数字则代表着访问和下载的数据字节数。

2.我们分析的时候先看看状态码 200代表下载成功,304代表页面未修改,500代表服务器超时,这些是一般的其他代码可以百度一下,对于不同的问题我们要处理。

3.我们要看蜘蛛经常爬取哪些页面,我们要记录下来,分析他们为什么会经常被蜘蛛爬取,从而分析出蜘蛛所喜欢内容。

IIS日志分析工具之EXCEL数据透视表

IIS日志分析工具之EXCEL数据透视表互联网上分析IIS的工具倒是不少,不过我没有遇见能够符合我要求的,一般的都是只能查询IIS日志内的蜘蛛爬行的次数而已。

下面说个比较简单且非常实用的方法,通过EXCEL的一些简单的公式做出想得到的一系列数据,例如时间间隔,爬行页面,返回状态码,网址参数,蜘蛛类型,蜘蛛IP等,通过以上数据可以进行对网站的问题的排查,更正。

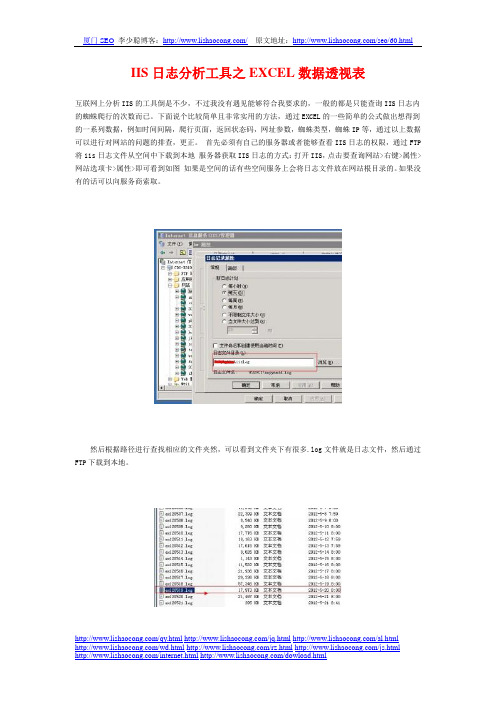

首先必须有自己的服务器或者能够查看IIS日志的权限,通过FTP 将iis日志文件从空间中下载到本地服务器获取IIS日志的方式:打开IIS,点击要查询网站>右键>属性>网站选项卡>属性>即可看到如图如果是空间的话有些空间服务上会将日志文件放在网站根目录的。

如果没有的话可以向服务商索取。

然后根据路径进行查找相应的文件夹然,可以看到文件夹下有很多.log文件就是日志文件,然后通过FTP下载到本地。

如果文件过大操作起来可能不方面,可以使用UltraEdit打开,筛查你想得到的数据(具体自己下载一个研究下)。

文件不是很大可以使用记事本直接打开后复制到EXCEL。

然后将前4行删除,选择A列,点击excel数据>分列>分割符号下一步>其他>输入空格>下一步>完成。

这样第一步就完成了。

然后选择A1列>右键>插入然后将C,D,E,I列删除。

在第一行分别输入:日期,时间,网页,参数,端口,IP,蜘蛛,状态码另外说明一下参数,参数这个是动态网页面问号(?)后面的部分。

/jiaju/chufang/5309_3.html 这个路径后面的参数值为3,那么组合之后真是的URL就是/jiaju/chufang/5309_3.html?3 因此说明蜘蛛还是可以分辨参数的,有些网站投放广告后面经常都会带上参数进行统计,但经过抓取后参数都会被去除的。

所以尽量不要在内容页使用此类的URL。

选中G列>数据>筛选>点击G列箭头>文本筛选>包含输入baidupider 点击确定。

IIS日志分析方法及工具

IIS⽇志分析⽅法及⼯具IIS⽇志建议使⽤W3C扩充⽇志⽂件格式,这也是IIS 5.0已上默认的格式,可以指定每天记录客户IP地址、⽤户名、服务器端⼝、⽅法、URI资源、URI查询、协议状态、⽤户代理,每天要审查⽇志。

如图1所⽰。

IIS 的WWW⽇志⽂件默认位置为 %systemroot%\system32\logfiles\w3svc1\,(例如:我的则是在C:\WINDOWS\system32\LogFiles\W3SVC1\),默认每天⼀个⽇志。

建议不要使⽤默认的⽬录,更换⼀个记录⽇志的路径,同时设置⽇志访问权限,只允许管理员和SYSTEM为完全控制的权限。

如图2所⽰。

如果发现IIS⽇志再也不记录了,解决办法:看看你有没有启⽤⽇志记录:你的⽹站--> 属性 -->“⽹站”-->“启⽤⽇志”是否勾选。

⽇志⽂件的名称格式是:ex+年份的末两位数字+⽉份+⽇期。

( 如2002年8⽉10⽇的WWW⽇志⽂件是ex020810.log )IIS的⽇志⽂件都是⽂本⽂件,可以使⽤任何编辑器或相关软件打开,例如记事本程序,AWStats⼯具。

开头四⾏都是⽇志的说明信息#Software ⽣成软件 #Version 版本 #Date ⽇志发⽣⽇期 #Fields 字段,显⽰记录信息的格式,可由IIS⾃定义。

⽇志的主体是⼀条⼀条的请求信息,请求信息的格式是由#Fields定义的,每个字段都有空格隔开。

字段解释data ⽇期 time 时间 cs-method 请求⽅法 cs-uri-stem 请求⽂件 cs-uri-query 请求参数 cs-username 客户端⽤户名 c-ip 客户端IP cs-version 客户端协议版本 cs(User-Agent) 客户端浏览器 cs(Referer) 引⽤页下⾯列举说明⽇志⽂件的部分内容(每个⽇志⽂件都有如下的头4⾏): #Software: Microsoft Internet Information Services 6.0 #Version: 1.0 #Date: 2007-09-21 02:38:17 #Fields: date time s-sitename s-ip cs-method cs-uri-stem cs-uri-query s-port cs-username c-ip cs(User-Agent) sc-status sc-substatus sc-win32-status2007-09-21 01:10:51 10.152.8.17 - 10.152.8.2 80 GET /seek/images/ip.gif - 200 Mozilla/5.0+(X11;+U;+Linux+2.4.2-2+i686;+en-US;+0.7) 上⾯各⾏分别清楚地记下了远程客户端的:连接时间 2007-09-21 01:10:51 IP地址 10.152.8.17 - 10.152.8.2 端⼝ 80 请求动作 GET /seek/images/ip.gif - 200 返回结果 - 200 (⽤数字表⽰,如页⾯不存在则以404返回)浏览器类型 Mozilla/5.0+ 系统等相关信息 X11;+U;+Linux+2.4.2-2+i686;+en-US;+0.7附:IIS的FTP⽇志IIS的FTP⽇志⽂件默认位置为%systemroot%\system32\logfiles\MSFTPSVC1\,对于绝⼤多数系统⽽⾔(如果安装系统时定义了系统存放⽬录则根据实际情况修改)则是C:\winnt\system32\logfiles\ MSFTPSVC1\,和IIS的WWW⽇志⼀样,也是默认每天⼀个⽇志。

【最新文档】分析iis日志-范文模板 (10页)

本文部分内容来自网络整理,本司不为其真实性负责,如有异议或侵权请及时联系,本司将立即删除!== 本文为word格式,下载后可方便编辑和修改! ==分析iis日志篇一:分析IIS日志的最有效方法分析IIS日志的最有效方法IIS日志分析方法和技巧:一、IIS日志的介绍IIS日志:即服务器日志,记录服务器上的一些访行为和状态.二、IIS日志的作用(1)是否有死链接、错误链接 (404状态码,可用robots进行死链接链接)(2)查看服务器是否正常(500,501,502状态码)(3)了解蜘蛛访问网站的频率(查看时间)(4)了解用户访问形为(即用户访问了哪些页面)(5)了解网站的安全信息例如:13:46:07 127.0.0.1 GET /scripts/..\../winnt/system32/cmd".exe 401 13:46:07 127.0.0.1 GET /scripts/..\../winnt/system32/cmd".exe 200 13:47:37 127.0.0.1 GET /scripts/..\../winnt/system32/cmd".exe 401 如果出现上述这些命令,则表示有人在扫描你的网站(6)分析用户喜欢访问哪些栏目三、怎么下载IIS日志(1)如果是空间,可以在空间后台下载或找空间商(2独立服务器或VPS,进入服务器或VPS进行设置即可四、分析IIS日志例如:例如:#Software: Microsoft Internet Information Services 6.0#Version: 1.0#Date: 201X-04-19 16:03:02#Fields: date time cs-method cs-uri-stem cs-uri-query cs-username c-ip cs-version cs(User-Agent) cs(Referer) sc-status sc-bytes time-taken 201X-04-19 16:03:01 GET /robots.txt - - 123.125.71.81 HTTP/1.1Mozilla/5.0+(compatible;+Baiduspider/2.0;++/search/spider.html) - 200 574 15201X-04-19 16:08:18 GET /index.php - - 222.77.187.33 HTTP/1.1Mozilla/5.0+(compatible;+MSIE+8.0;+Windows+NT+6.1;+Trident/5.0) - 200 30212 859201X-04-19 16:14:19 GET /favicon.ico - - 221.11.16.172 HTTP/1.1Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+5.1;+Trident/4.0;+.NET+ CLR+2.0.50727;+360space) - 200 3364 156201X-04-19 16:16:30 GET /index.php p=246 - 203.208.60.235 HTTP/1.1 Mozilla/5.0+(compatible;+Googlebot/2.1;++/bot.html) - 200 14802 2546201X-04-19 16:17:31 GET /index.php p=401 - 211.154.149.132 HTTP/1.1 Mozilla/4.0+(compatible;+MSIE+8.0;+Windows+NT+6.1;+WOW64;+Trident/4.0 ;+SLCC2;) - 200 18817 937201X-04-19 16:24:35 GET /index.php paged=3 - 180.153.227.29 HTTP/1.1 Mozilla/4.0+(compatible;+MSIE+6.0;+Windows+NT+5.1;+SV1)/s?wd= blog&pn=70&rsv_page=1 200 22752 1000201X-04-19 16:29:46 GET /index.php feed=rss2 - 209.85.238.197HTTP/1.1 Feedfetcher-Google;+(+/feedfetcher.html;+1+subscribers;+feed-id=13463723763221171900) - 304 326 1109201X-04-19 16:31:01 GET /index.php - - 115.238.252.231 HTTP/1.0Mozilla/4.0+(compatible;+MSIE+6.0;+Windows+NT+5.2;+SV1;+.NET+CLR+1.1. 4322;+.NET+CLR+2.0.50727) - 200 30212 1125201X-04-19 16:31:04 GET /index.php - - 115.238.252.231 HTTP/1.0Mozilla/4.0+(compatible;+MSIE+6.0;+Windows+NT+5.2;+SV1;+.NET+CLR+1.1. 4322;+.NET+CLR+2.0.50727) - 200 30212 906201X-04-19 16:31:04 GET /index.php - - 115.238.252.231 HTTP/1.0Mozilla/4.0+(compatible;+MSIE+6.0;+Windows+NT+5.2;+SV1;+.NET+CLR+1.1. 4322;+.NET+CLR+2.0.50727) - 200 30212 1000201X-04-19 16:31:07 GET /index.php - - 115.238.252.231 HTTP/1.0Mozilla/4.0+(compatible;+MSIE+6.0;+Windows+NT+5.2;+SV1;+.NET+CLR+1.1. 4322;+.NET+CLR+2.0.50727) - 200 30212 1062201X-04-19 16:33:28 GET /index.php - - 218.5.46.237 HTTP/1.1Jakarta+Commons-HttpClient/3.1 - 200 16307 119734201X-04-19 16:42:46 GET /favicon.ico - - 113.206.195.98 HTTP/1.1 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+5.1;+Trident/4.0;+.NET+ CLR+2.0.50727;+360space) - 200 3364 203201X-04-19 16:42:47 GET /favicon.ico - - 113.206.195.98 HTTP/1.1 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+5.1;+Trident/4.0;+.NET+ CLR+2.0.50727;+360space) - 200 3364 171201X-04-19 16:50:24 GET /index.php - - 101.226.66.21 HTTP/1.1Mozilla/4.0 - 200 30212 843201X-04-19 16:50:43 GET/wp-content/plugins/dynamic-to-top/js/dynamic.to.top.js ver=3.1.6 - 101.226.66.21 HTTP/1.1 Mozilla/4.0 - 200 439 46201X-04-19 16:50:43 GET /wp-includes/js/l10n.js ver=201X1110 -101.226.66.21 HTTP/1.1 Mozilla/4.0 - 200 592 109201X-04-19 16:50:43 GET/wp-content/plugins/dynamic-to-top/js/libs/jquery.easing.js ver=1.3 - 101.226.66.21 HTTP/1.1 Mozilla/4.0 - 200 5573 171。

如何使用excel轻松分析iis日志

如何使用excel轻松分析iis日志作为一个seo,应该每天都会遇到这样那样的问题,在出现各种问题后,有一个常识就是先分析一下网站的日志,通过网站日志可以记录各搜索引擎蜘蛛机器人爬行网站的详细情况,例如:哪个IP的百度蜘蛛机器人在哪天访问了网站多少次,访问了哪些页面,以及访问页面时返回的HTTP状态码。

当然,这篇文章不是讲如何通过日志分析问题,而且关于日志的各个参数代表什么,网上已经有很多技术文章,这里只是给大家分享一下如何更清晰直观的查看日志,也许有人说网上有各种日志分析工具,也有人说直接通过查找来分析,但都有一定的局限性,日志分析工具并不能让你分辨真假蜘蛛(很多工具都有模拟蜘蛛爬行),而且很多工具的显示数都有限制;而直接查找更不能批量的分析和统计数据。

其实,我们只要简单的通过excel表格就能得到很直观的数据界面,而且非常便于分析,现在就言规正传,来看一下怎么操作:1.先用文本方式将日志文件打开,删除data前面的文字(包括空格),如图,红框中为必须删除的文字,这样是为了导入之后显示没有错位。

保存,退出。

2.新建一个excel表格,如图选中“数据”→“导入外部数据”→“导入数据”。

3.找到日志所在的文件夹,在文件类型中选中“所有文件”,这时会显示出日志的log文件,双击进行导入。

4.在跳出的“导入向导”对话框中选中“分隔符号”,单击下一步。

然后在“分隔符号”里面选中“空格”选项,然后下一步。

直接点击完成,在新出来的对话框中点击确定。

5.这时,我们就可以看见日志数据很清晰的出现在表格中了,这时候我们要做的就是让数据更便于检索,选中第一行数据,点击“数据”→“筛选”→“自动筛选”。

我们就可以看到第一行都出现了下拉箭头,在这个里面,我们就可以方便的选择想要看到的数据了,例如想看某个页面被访问的详情,就可以在“cs-uri-stem”下拉框中找到相应的页面,如果页面过多还可以在下拉框中选择“自定义”来进行各项操作,方便直观。

IIS日志分析

二、通过IIS日志检测入侵攻击1、认识IIS日志IIS日志默认存放在System32\LogFiles目录下,使用W3C扩展格式。

下面我们通过一条日志记录来认识它的格式2005-01-0316:44:57218.17.90.60GET/Default.aspx-80-218.17.90.60Mozilla/4.0+(compatible;+MSIE+6.0;+Windows+NT +5.2;+.NET+CLR+1.1.4322)200002005-01-0316:44:57:是表示记录的时间;218.17.90.60:表示主机的IP地址;GET:表示获取网页的方法/Default.aspx:表示浏览的网页的名称,如果此外的内容不是你网站网页的名称,那就表示可能有人在用注入式攻击对你的网站进行测试。

如:“/msadc/..蜡..蜡..蜡../winnt/system32/cmd.exe/c+dir”这段格式的文字出现在浏览的网页后面就表示有攻击者尝试能否进入到你的系统目录下。

-80:表示服务器的端口。

-218.17.90.60:表示客户机的IP地址。

如果在某一时间或不同时间都有大量的同一IP对网站的连接那你就要注意了。

Mozilla/4.0+(compatible;+MSIE+6.0;+Windows+NT+5.2;+.NE T+CLR+1.1.4322):表示用户的浏览器的版本操作系统的版本信息200:表示浏览成功,如果此处为304表示重定向。

如果此处为404则表示客户端错误未找到网页,如果服务器没有问题但出现大量的404错误也表示可能有人在用注入式攻击对你的网站进行测试。

2、检测IIS日志的方法明白了IIS日志的格式,就可以去寻找攻击者的行踪了。

但是人工检查每一条数据几乎是不可能的,所以我们可以利用Windows本身提供了一个命令findstr。

下面以寻找05年1月1日日志中包含CMD字段为例演示一下它的用法。

IIS服务器日志分析详解

IIS服务器日志分析详解查看服务器IIS服务器日志是在Windows文件夹.>>>>system32>>LogFiles>>W3SVC1下的.Log文件。

打开一个IIS的日志,我们在最上边大约第三行能够看到一个表头,像这样:#Fields: date time s-sitename s-ip cs-method cs-uri-stem cs-uri-querys-port cs-username c-ip cs(User-Agent) sc-status sc-substatus sc-win32-status 这是日志每行中每个字段的名称,我们看到的"200 0 64"是最后3个,那就是sc-status sc-substatus sc-win32-status 这三个了,来看看这三个是什么东西: sc-status:HTTP协议的状态.HTTP协议的状态代码为200,这个可能大家不熟悉,但是,HTTP404找不到文件,HTTP500内部服务器错误,这两个状态代码大家应该很熟悉了吧? 不错,这个200,其实就是这个的一种,HTTP200就是文件被正常的访问了,只有这个数字是200以外的数字,才说明访问出现了错误(比如上面说的 404文件找不到等).sc-substatus:HTTP子协议的状态.一般来说网站都是不使用子协议的,所以这个代码为0就是很正常的,我们完全可以不用管它.sc-win32-status:Win32状态.这只是表示客户端是否为32位系统的代码.如果被32位的系统访问,那么这里记录的就是0,如果被64位系统访问,那么这里记录的就是64……比如说:2007-12-03 07:33:25 61.135.145.208 - *.*.*.* 80 GET/index/119.htm - 304 Baiduspider+ (+/search/spider.htm) 这就意味着百度蜘蛛在2007-12-03 07:33:25爬过/index/119.htm这一页,它发现这页是没有更新过的。

IIS网站日志综合分析

IIS网站日志综合分析IIS网站日志综合分析一、日志介绍网站日志是属于服务器中的一种数据记录文本,主要针对网站在运行状态中所产生的各类数据,常规情况下由网站在正常运营的中,由服务器所自己保持记录的数据。

网站日志与网站的服务器程序密不可分,不同的服务器程序在生成网站日志时方法相差相大。

互联网上常见的服务器程序有:Apache 49%,IIS 20% ,Lighttpd 4%本文档侧重于IIS与Apache服务器的日志说明。

二、网站日志与SEO的作用了解搜索引擎抓取网页的问题:1、根据搜索引擎蜘蛛所抓取的情况,我们能够分析出网站在搜索引擎收录中的状态。

2、通过网站日志中的蜘蛛所抓取的数据我们可以清楚的知道,我们网站搜索引擎喜欢哪些页面,哪些页面经常被爬取,而哪些页面爬取频率稍微低一些,从数据我们对网站中不友好的地方做出相应的调整。

3、对搜索引擎蜘蛛在对我们网站在爬去中每日的数据是否正常,是否有太大的变化和不正常的抓取频率。

4、对我们所设置的ROBOTS能够进行跟踪,对所调整后的页面和对蜘蛛进行屏蔽了的页面进行关注和跟进,了解蜘蛛对我们所屏蔽的页面是否有重复或者是继续抓取的情况。

了解网站内容及链接是否正常:1、通过对返回的HTML状态代码我们可以了解网站中是否存在死链接,错误地址。

2、了解网站是否存在内容更新而因设置的关系导致搜索引擎在抓取中无法发觉。

3、网站是否存在了重定向的问题。

4、服务器是否存在稳定性不足,影响搜索引擎的爬去。

5、服务器存在权限不足导致搜索引擎无法抓取。

6、网站是否被植入一些木马病毒或者是一些可疑的文本植入进行对网站的攻击,我们通过对网站日志所保存的数据跟踪能够及时找到问题的根源。

7、网站中是否存在了某些文件被误删的情况,通常比如说图片、文档、CSS、JS文本等等。

网站日志研究对于网站安全的作用:1、了解网站被盗链的情况如果网站出现了第三方网站的盗链,对我网站中的图片、视频、MP3进行绝对路径的调用导致服务器资源被大量浪费,我们从网站日志中能够及时进行处理。

利用IIS日志分析网站安全问题

利用IIS日志分析网站安全问题内容摘要:随着网站制作技术的普及,网站的安全问题越来越严重,而分析IIS 日志是一种比较常用,比较有效的方法,文章由此出发,介绍了如何分析IIS 日志,利用日志发现安全问题,进而加强安全防范。

关键字:日志、安全、措施IIS提供了一套相当有效的安全管理机制,并且也提供了一套强大的日志文件系统,而IIS日志文件一直都是网站管理人员查找“病源”的有利工具,通过对日志文件的监测,可以找出有疑问的痕迹,得到网站的访问,操作记录,以及系统的问题所在。

1、IIS日志简介1.1 什么是IIS日志II即为Internet Information Server,是英特网信息服务的意思,是一个World Wide Web server。

而这个World Wide Web server的服务一般有三个步骤,第一是服务请求,包含用户端的众多基本信息,如IP地址、浏览器类型、目标URL等。

第二是服务响应,Web服务器接收到请求后,按照用户要求运行相应的功能,并将信息返回给用户。

如果出现错误,将返回错误代码。

第三是追加日志,服务器将对用户访问过程中的相关信息以追加的方式保存到日志文件中。

IIS日志记录了网站服务器接收,处理请求以及运行错误等各种原始信息。

即它可以记录访问者的一举一动,不管访问者是访问网站,还是上传文件,不管是成功还是失败,日志都以进行记录。

1.2 IIS日志文件的存放通过你的网站--> 属性-->“网站”-->“启用日志”是否勾选可以看到日志文件是否启用。

IIS6.0日志文件默认位置为%systemroot%\system32\logfiles\w3svc1\,默认每天一个日志。

不要使用默认的目录,更换一个记录日志的路径,如果不换日志的路径,不对日志进行保护,会很容易被入侵者找到并把日志中的痕迹毁掉,因此建议不要使用默认目录,设置日志文件的访问友限,只允许管理员SYSTEM为完全控制的权限。

iis 日志 理解

IIS(Internet Information Services)是一个由微软开发的Web服务器平台,它提供了强大的功能和工具,以支持Web应用程序的开发和部署。

IIS的日志功能是它的重要特性之一,可以帮助管理员更好地了解和监控Web服务器的活动。

IIS日志记录了Web服务器处理的所有请求和响应,包括HTTP请求、HTTP响应、错误消息和其他相关信息。

这些日志可以帮助管理员了解服务器的负载情况、性能问题、安全问题和访问者的行为等。

IIS日志文件通常存储在Web服务器的日志目录中,例如C:\inetpub\logs\LogFiles。

这些日志文件通常以日期和时间命名,例如ex130904.log表示2013年9月4日的日志文件。

要理解IIS日志文件,需要了解其中的常见项目和格式。

以下是一些常见的IIS日志项目:Date - 日志记录的日期和时间。

Time - 请求的到达时间。

Client - 客户端的IP地址或域名。

User - 访问者的用户名(如果已认证)。

Method - HTTP请求的方法,例如GET、POST等。

URL - 请求的URL地址。

Protocol - HTTP协议的版本。

Status - HTTP响应的状态码,例如200表示成功,404表示未找到页面等。

Bytes - 响应的大小(以字节为单位)。

Referrer - 访问页面的来源页面或URL。

Agent - 访问者的浏览器类型和操作系统信息。

通过分析这些项目,可以了解Web服务器的活动情况,例如请求的数量、访问者的来源、页面的响应时间等。

此外,还可以通过比较不同日期的日志文件来了解服务器的负载趋势和性能问题。

除了默认的日志记录,IIS还支持自定义日志记录。

可以使用LogEventProvider属性来添加自定义的日志事件。

通过自定义日志记录,可以记录特定的信息或事件,例如数据库查询、应用程序错误等。

在分析IIS日志文件时,可以使用多种工具和技术。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

日志的重要性已经越来越受到程序员的重视,IIS的日志更是不言而喻。

www.eshuba.co m E书吧

IIS日志建议使用W3C扩充日志文件格式,这也是IIS 5.0已上默认的格式,可以指定每天记录客户IP地址、用户名、服务器端口、方法、URI资源、UR I查询、协议状态、用户代理,每天要审查日志。

如图1所示。

IIS 的WWW日志文件默认位置为%systemroo t%\system32\logfiles\w3svc1\,(例如:我的则是在C:\W IND OW S\system32\LogFiles\W3SVC1\),默认每天一个日志。

建议不要使用默认的目录,更换一个记录日志的路径,同时设置日志访问权限,只允许管理员和SYSTEM为完全控制的权限。

如图2所示。

如果发现IIS日志再也不记录了,解决办法:

看看你有没有启用日志记录:你的网站--> 属性-->“网站”-->“启用日志”是否勾选。

日志文件的名称格式是:ex+年份的末两位数字+月份+日期。

( 如2002年8月10日的WWW日志文件是ex020810.log)

IIS的日志文件都是文本文件,可以使用任何编辑器或相关软件打开,例如记事本程序,AWStats工具。

开头四行都是日志的说明信息

#So ftware生成软件

#Ve rsion 版本

#Da te 日志发生日期

#Fields 字段,显示记录信息的格式,可由IIS自定义。

日志的主体是一条一条的请求信息,请求信息的格式是由#Fields定义的,每个字段都有空格隔开。

字段解释

data 日期

time 时间

cs-me thod 请求方法

cs-uri-stem 请求文件

cs-uri-q uery请求参数

cs-use rname客户端用户名

c-ip 客户端IP

cs-versio n 客户端协议版本

cs(User-Age nt) 客户端浏览器

cs(Refe rer) 引用页

下面列举说明日志文件的部分内容(每个日志文件都有如下的头4行):

#So ftware: Microso ft Interne t Info rma tio n Services 6.0

#Ve rsion: 1.0

#Da te: 2007-09-21 02:38:17

#Fields: date time s-site name s-ip cs-me thod cs-uri-stem cs-uri-q uery s-po rt cs-username c-ip cs(Use r-Agent) sc-sta tus sc-substa tus sc-win32-sta tus

2007-09-21 01:10:51 10.152.8.17 - 10.152.8.2 80

GET /seek/images/ip.gif - 200 Mozilla/5.0+(X11;+U;+Linux+2.4.2-2+i686;+e n-US;+0.7)

上面各行分别清楚地记下了远程客户端的:

连接时间 2007-09-21 01:10:51

IP地址10.152.8.17 - 10.152.8.2

端口80

请求动作GET /seek/images/ip.gif - 200

返回结果- 200 (用数字表示,如页面不存在则以404返回)

浏览器类型Mo zilla/5.0+

系统等相关信息X11;+U;+Linux+2.4.2-2+i686;+en-US;+0.7

附:IIS的FTP日志

IIS的FTP日志文件默认位置为%systemroot%\syste m32\log files\MSFTPSVC1\,对于绝大多数系统而言(如果安装系统时定义了系统存放目录则根据实际情况修改)则是

C:\winnt\syste m32\logfiles\ MSFTPSVC1\,和IIS的WWW日志一样,也是默认每天一个

日志。

日志文件的名称格式是:ex+年份的末两位数字+月份+日期,如2002年8月10日的WWW日志文件是ex020810.log。

它也是文本文件,同样可以使用任何编辑器打开,例如记事本程序。

和IIS的WWW日志相比,IIS的FTP日志文件要丰富得多。

下面列举日志文件的部分内容。

#So ftware: Microso ft Interne t Info rma tio n Services 6.0

#Ve rsion: 1.0

#Da te: 2002-07-24 01:32:07

#Fields: time cip csmethod csuristem scsta tus

03:15:20 210.12.195.3 [1]U SER administa tor 331

(IP地址为210.12.195.2用户名为administa tor的用户试图登录)

03:16:12 210.12.195.2 [1]PASS - 530(登录失败)

03:19:16 210.12.195.2 [1]U SER administra tor 331

(IP地址为210.12.195.2用户名为administra tor的用户试图登录)

03:19:24 210.12.195.2 [1]PASS - 230(登录成功)

03:19:49 210.12.195.2 [1]MKD b rght 550(新建目录失败)

03:25:26 210.12.195.2 [1]QU IT - 550(退出FTP程序)

有经验的用户可以通过这段FTP日志文件的内容看出,来自IP地址210.12.195.2的远程

客户从2002年7月24日3:15开始试图登录此服务器,先后换了2次用户名和口令才成功,最终以administra tor的账户成功登录。

这时候就应该提高警惕,因为administra tor账户极有可能泄密了,为了安全考虑,应该给此账户更换密码或者重新命名此账户。

如何辨别服务器是否有人曾经利用过UNICODE漏洞入侵过呢?可以在日志里看到类似如下的记录:

如果有人曾经执行过copy、del、echo、.bat等具有入侵行为的命令时,会有以下类似的记录:

13:46:07 127.0.0.1 GET /scripts/..\../winnt/syste m32/cmd".exe 401

13:46:07 127.0.0.1 GET /scripts/..\../winnt/syste m32/cmd".exe 200

13:47:37 127.0.0.1 GET /scripts/..\../winnt/syste m32/cmd".exe 401

相关软件介绍:

如果入侵者技术比较高明,会删除IIS日志文件以抹去痕迹,这时可以到事件查看器看来自W3SVC的警告信息,往往能找到一些线索。

当然,对于访问量特别大的Web服务器,仅靠人工分析几乎是不可能的--数据太多了!可以借助第三方日志分析工具,如Faststs Analyzer、Logs2Intrusions v.1.0等。

此处仅仅介绍一下Logs2Intrusions日志分析工具。

它是一个由Turkish Security Ne twork公司开发的自由软件,是免费的日志分析工具,可以分析IIS 4/5、Apache和其他日志文件。

可以到/logs2intrusio ns 下载最新的版本。

该软件简单易用,下面是它的主界面,如图3所示。

单击【Select】按钮后选择要分析的日志文件,然后单击【Next】按钮,在出现的窗口中单击【Begin Work】按钮即可开始分析,如图4所示。

如图4所示,它表明已经发觉入侵的痕迹。

如果没有发现痕迹则弹出如图5所示的对话框。

在发现痕迹后单击【Next】按钮继续,如图6所示。

【View Report】按钮是查看报告,【Save Report】按钮是保存报告,【Ne w Report】按钮是生成新报告。

下面是报告的例子,如图7所示。

在"Intrusio n Attemp t"列中列出了超链接,选择它可以得到Trsecurity公司的专家的建议。

和该软件同一目录中的sign.txt是入侵行为特征的关键字,用户可以根据新的漏洞的发现而随时补充。

AWStats简介:Apache/IIS的日志分析工具

/tech/awstats.html

不同的日志类型,其存储的位置也不同:

应用程序日志、安全日志、系统日志、DNS日志默认位

置:%systemroot%\system32\config

Web,Ftp的日志的默认位置在:%systemroot%\system32\logfiles

具体参看这篇文章: Win2k日志详细

IIS日志的启用和设置

如何在Windows 2000 中启用IIS 日志记录站点活动

日志分析工具

日志的分析工具很多,AWStats是一个优秀的跨平台的开源日志分析工具Awstats 安装使用说明

IIS日志的内容其实是一些记录的文本

IIS日志分析

如何在Windows 2000 中启用IIS 日志记录站点活动( MSDN ) http://support.microso /defa ult.asp x?scid=kb;zh-cn;300390。