Cisco 2811企业网络配置案例

《路由与交换技术》课程设计

安徽省巢湖学院计算机与信息工程学院课程设计报告课程名称:《路由与交换技术》课题名称:中小企业网络的组建课程设计3专业班级: 09网络工程同组姓名:章蓉、赵德馨、吴龙、庞洁同组学号:09012073、09012074、09012054、09012038联系方式: 153********指导教师:江家宝完成起讫时间:2012年5月21日至2012年6月10日目录一、课程设计目的1二、课程设计内容12.1、需求分析12.2、同组人员的任务分配1三、设备选型与数量13.1、交换机的选型与数量23.2、路由器的选型与数量23.3、PC机的选型与数量2四、网络设计与规划24.1、网络设备连接图24.2、设备的属性值基本规划34.3、路由的设计64.4、网络安全的设计64.4、网络出口的设计6五、各设备的配置75.1、交换机的配置75.2、路由器的配置10六、网络的测试结果14附录:参考文献16一、课程设计目的《路由与交换技术》是计算机与信息工程学院网络工程专业的必修课程,内容涉及路由器与交换机的综合配置、对实际案例的规划和设计等。

在前阶段的学习中,进行了路由器和交换机的各个知识点的专项练习,在基础知识掌握之后,需要一个相对完整的时间进行知识点的融会贯通,并能针对实际案例进行综合性地规划、设计和配置来灵活运用这些知识。

本课程设计为学生提供了一个动手动脑、独立实践的机会。

通过该课程设计,使学生能够更好地掌握路由器和交换机的原理和配置;能够将课本上的理论知识和实践开发有机的结合起来;能够锻炼学生的分析问题、解决问题的能力,从而加深对这门课的理解,在理解相关设备的原理知识的同时又提高学生的实际操作能力。

二、课程设计内容2.1、需求分析组件和管理一个如下图所示的中小企业网,完成以下网络需求:(1).路由器的基本配置,对路由器设置使能密码,加密使能密码,虚拟终端线密码,并能telnet登录;(2).对交换机进行基本配置,划分VLAN如下图所示;(3). 使用静态路由,让各VLAN的主机在访问不受限的情况下可访问外网,可互访;使用访问控制列表ACL进行控制,让VLAN1 、VLAN3 、VLAN4的主机只有在夜间23:30~次日凌晨06:00可以访问外网,其余时间以及其它主机访问外网不受限制;此外VLAN1不能与其它VLAN主机相互访问;(4).使用静态路由,为路由器添加静态路由命令,让路由器之间可以相互访问;(5).对路由器配置RIP协议,并在路由器上运行RIP协议;(6).远程访问技术的NAT技术,通过地址转换,公有IP地址为:191.2.2.1~191.2.2.3,对内网和外网的IP进行转换;IP地址分配时要求至少有6个网络地址(可利用子网)。

网络配置综合案例

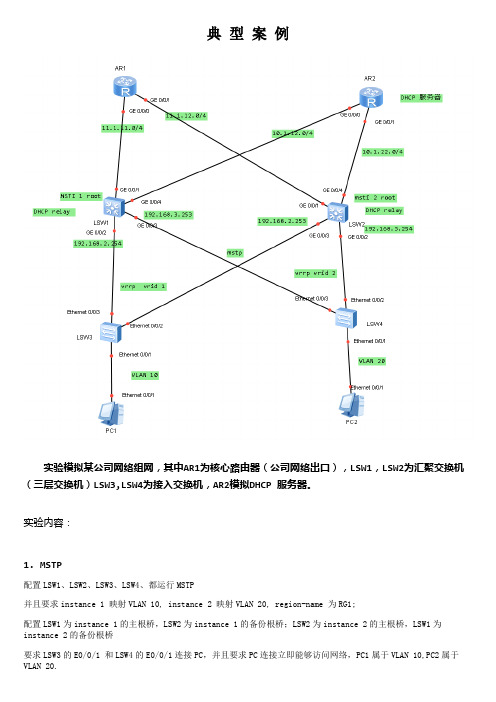

典型案例实验模拟某公司网络组网,其中AR1为核心路由器(公司网络出口),LSW1,LSW2为汇聚交换机(三层交换机)LSW3,LSW4为接入交换机,AR2模拟DHCP 服务器。

实验内容:1. MSTP配置LSW1、LSW2、LSW3、LSW4、都运行MSTP并且要求instance 1 映射VLAN 10, instance 2 映射VLAN 20, region-name 为RG1;配置LSW1为instance 1的主根桥,LSW2为instance 1的备份根桥;LSW2为instance 2的主根桥,LSW1为instance 2的备份根桥要求LSW3的E0/0/1 和LSW4的E0/0/1连接PC,并且要求PC连接立即能够访问网络,PC1属于VLAN 10,PC2属于VLAN 20.2.VLAN所有交换机之间的接口配置为trunk模式,所有trunk口允许所有VLAN 通过。

在LSW1上配置VLANif 10 的ip 地址为192.168.2.254/24, VLANif 20 的ip 地址为192.168.3.253/24;在LSW2上配置VLANif 10 的ip 地址为192.168.2.253/24, VLANif 20 的ip 地址为192.168.3.254/24;3.VRRP在VLANif 10下配置 VRRP vrid 1 的master 为LSW1, BACKUP 为LSW2, 虚拟IP为192.168.2.1;在VLANif 20下配置 VRRP vrid 2 的master 为LSW2, BACKUP 为LSW1, 虚拟IP为192.168.3.1;在两个备份组中分别设置master路由器的优先级为120,抢占时延为5s,监视上行GE0/0/1接口的状态来实现主备切换,监控的接口为DOWN是优先级降低30。

4.DHCP server与 DHCP relay使能DHCP server 的G0/0/0和G0/0/1接口从全局地址池分配地址。

cisco交换机配置实例教程.doc

cisco交换机配置实例教程cisco交换机配置实例教程1、在交换机上启动QOSSwitch(config)#mls qos //在交换机上启动QOS2、分别定义PC1(10.10.1.1)和PC2(10.10.2.1)访问控制列表Switch(config)#access-list 10 permit 10.10.1.0 0.0.0.255 //控制pc1上行流量Switch(config)#access-list 100 permit any 10.10.1.0 0.0.0.255 //控制pc1下行流量Switch(config)#access-list 11 permit 10.10.2.0 0.0.0.255 //控制pc2上行流量Switch(config)#access-list 111 permit any 10.10.2.0 0.0.0.255 //控制pc2下行流量class-map mach-all {name}match access-group 110policy-mapclass二、详细配置过程注:每个接口每个方向只支持一个策略;一个策略可以用于多个接口。

因此所有PC的下载速率的限制都应该定义在同一个策略(在本例子当中为policy-map user-down),而PC不同速率的区分是在Class-map 分别定义。

1、在交换机上启动QOSSwitch(config)#mls qos //在交换机上启动QOS2、分别定义PC1(10.10.1.1)和PC2(10.10.2.1)访问控制列表Switch(config)#access-list 10 permit 10.10.1.0 0.0.0.255 //控制pc1上行流量Switch(config)#access-list 100 permit any 10.10.1.0 0.0.0.255 //控制pc1下行流量Switch(config)#access-list 11 permit 10.10.2.0 0.0.0.255 //控制pc2上行流量Switch(config)#access-list 111 permit any 10.10.2.0 0.0.0.255 //控制pc2下行流量3、定义类,并和上面定义的访问控制列表绑定Switch(config)# class-map user1-up //定义PC1上行的类,并绑定访问列表10Switch(config-cmap)# match access-group 10Switch(config-cmap)# exitSwitch(config)# class-map user2-upSwitch(config-cmap)# match access-group 11 //定义PC2上行的类,并绑定访问列表10Switch(config-cmap)# exitSwitch(config)# class-map user1-downSwitch(config-cmap)# match access-group 100 //定义PC1下行的类,并绑定访问列表100Switch(config-cmap)# exitSwitch(config)# class-map user2-downSwitch(config-cmap)# match access-group 111 //定义PC2下行的类,并绑定访问列表111Switch(config-cmap)# exit4、定义策略,把上面定义的类绑定到该策略Switch(config)# policy-map user1-up //定义PC1上行的速率为1MSwitch(config-pmap)# class user1-upSwitch(config-pmap-c)# trust dscpSwitch(config-pmap-c)# police 1024000 1024000 exceed-action dropSwitch(config)# policy-map user2-up //定义PC2上行的速率为2MSwitch(config-pmap)# class user2-upSwitch(config-pmap-c)# trust dscpSwitch(config-pmap-c)# police 2048000 1024000 exceed-action dropSwitch(config)# policy-map user-downSwitch(config-pmap)# class user1-downSwitch(config-pmap-c)# trust dscpSwitch(config-pmap-c)# police 1024000 1024000 exceed-action dropSwitch(config-pmap-c)# exitSwitch(config-pmap)# class user2-downSwitch(config-pmap-c)# trust dscpSwitch(config-pmap-c)# police 2048000 1024000 exceed-action dropSwitch(config-pmap-c)# exit5、在接口上运用策略Switch(config)# interface f0/1Switch(config-if)# service-policy input user1-upSwitch(config)# interface f0/2Switch(config-if)# service-policy input user2-upSwitch(config)# interface g0/1Switch(config-if)# service-policy input user-down看了cisco交换机配置实例教程还想看:1.思科交换机基本配置实例讲解2.CISCO交换机配置操作学习教程3.思科交换机配置教程详解4.cisco交换机qos配置实例教程5.思科路由器、交换机的基本管理教程6.Cisco 2960交换机的基础安装配置教程Cisco交换机入门配置的方法Cisco交换机入门配置的方法:机型:Cisco 3750想对交换机警醒配置。

系统集成项目案例完整版

Windows项目案例项目背景:洛阳路通重工机械有限公司位于洛阳飞机场工业园区,是研制、设计、生产液压挖掘机、压路机的专业厂家,下属一个总部、四个分厂,占地面积3万平方米,拥有固定资产3亿元。

公司产品研发中心技术力量雄厚,拥有中、高级工程技术人员百余名,具有液压挖掘机、压路机、平地机等系列工程机械的的开发研制能力。

铸锻、机械加工、金属结构、装配四个分厂拥有大、中型精密设备百余台,二十年来一直致力于工程机械的零部件及整机制造,以可靠的质量、优质的服务赢得了良好的声誉,多次被评为省市“明星企业”、“重质量、守信用企业”。

随着公司的发展,为了更好的适应日益激烈的市场竞争环境,加快企业信息资源的整合利用。

企业信息化已经摆在了面前。

现在企业总部共有电脑85台,其中市场部12台,技术部38台,财务部4台,车间6台,综合管理部8台,质量控制部5台。

其他公用计算机12台。

未来每个部门平均需要增加20台电脑供办公使用。

现在企业网络采用普通交换机组建了LAN,利用一台计算机做软路由通过申请的互联网光纤连接外网。

另外,四个分厂也组建了自己的小型LAN并通过ADSL连接到互联网。

四个分厂暂时无法和总部的网络实现互通。

用户要求我们对网络进行升级改造,共分为三个阶段,其中第一个阶段是对企业网络进行升级,统一采用高性能CISCO设备对网络进行全面的升级改造。

请画出网络新网络的网络拓朴图,并进行网络规划,写出升级思路。

然后利用现在设备在工程实施前进行测试,看是否能够满足用户需要。

第二阶段是建立一个具有可管理性的,资源共享的企业总部网络环境。

具体意向要求如下:1.采购四台服务器,将整个网络设计为集中式管理网络。

2.设计,部署和实施全网Windows域环境应用。

3.部署DNS,DHCP,打印,FTP和WEB服务器。

4.设计,部署和实施企业OA系统实现信息资源共享。

5.设计,部署和实施企业级安全防护系统,保障企业网络安全。

6.设计,部署和实施数据备份方案。

cisco+2811路由器配置手册

思科CISCO 路由器初始配置向导一、路由器开机初始序列当路由器进展初始化时,路由器进展以下操作:1)自ROM 执行上电自检,检测CPU,内存、接口电路的根本操作。

2)自ROM 进展引导,将操作系统装下载到主存。

3)引导操作系统由配置存放器的引导预确定由FLASH 或网络下载,则配置文件的boot system 命令确定其精准位置。

4)操作系统下载到低地址内存,下载后由操作系统确定路由器的工作硬件和软件局部并在屏幕上显示其结果。

5)N VRAM 中存储的配置文件装载到主内存并通过执行,配置启动路由进程,供给接口地址、设置介质特性。

假设NVRAM 中设有有效的配置文件,则进入Setup 会话模式。

6)然后进入系统配置会话,显示配置信息,如每个接口的配置信息。

二、Setup 会话当NVRAM 里没有有效的配置文件时,路由器会自动进入Setup 会话模式。

以后也可在命令行敲入Setup 进展配置。

Setup 命令是一个交互方式的命令,每一个提问都有一个缺省配置,假设用缺省配置则敲回车即可。

假设系统已经配置过,则显示目前的配置值。

假设是第一次配置,则显示出厂设置。

当屏幕显示------ More ,键入空格键连续;假设从Setup 中退出,只要键入Ctrl-C 即可。

1、Setup 主要参数:配置它的一般参数,包括:主机名:hostname特权口令:enable password虚终端口令:virtual terminal passwordSNMP 网管:SNMP Network ManagementIP :IPIGRP 路由协议:IGRP RoutingRIP 路由协议:RIP RoutingDECnet : DECnet . 等其中Console 的secret、password 的设置:enable secret <string>;enable password <string>;Virtual Terminor的password 的设置:Line vty <number>;Password <string>;Host name 的设置:Hostname <string>;2、Setup 接口参数:设置接口参数,如以太网口、TokenRing 口、同步口、异步口等。

cisco配置实验报告

cisco配置实验报告Cisco配置实验报告1. 实验目的本次实验旨在通过配置Cisco网络设备,实现局域网内主机之间的互联及互访。

通过此实验,我们将深入了解Cisco设备的配置和管理,提高网络管理技能。

2. 实验环境本次实验使用的设备为Cisco Catalyst 2960交换机和Cisco 2811路由器。

交换机用于构建局域网,路由器用于实现不同局域网之间的互联。

3. 实验步骤3.1 网络拓扑规划根据实验要求,我们设计了以下网络拓扑结构:一个核心交换机连接多个分支交换机,每个分支交换机连接多台主机。

核心交换机通过路由器与其他局域网相连。

3.2 配置交换机首先,我们登录到核心交换机的管理界面。

使用默认用户名和密码登录后,我们进入交换机的命令行界面。

3.2.1 VLAN配置为了实现不同局域网之间的隔离,我们需要配置不同的VLAN。

通过以下命令,我们创建了两个VLAN,分别为VLAN 10和VLAN 20:```vlan 10name VLAN10vlan 20name VLAN20```3.2.2 端口配置接下来,我们需要将交换机的端口划分到不同的VLAN中。

通过以下命令,我们将端口1-10划分到VLAN 10,端口11-20划分到VLAN 20:```interface range fastEthernet 0/1-10switchport mode accessswitchport access vlan 10interface range fastEthernet 0/11-20switchport mode accessswitchport access vlan 20```3.3 配置路由器在路由器上,我们需要配置静态路由,将不同局域网之间的流量进行转发。

3.3.1 接口配置首先,我们配置路由器的接口。

通过以下命令,我们将路由器的Fa0/0接口配置为与核心交换机相连的接口:```interface fastEthernet 0/0ip address 192.168.1.1 255.255.255.0```3.3.2 静态路由配置接着,我们配置静态路由,实现不同局域网之间的互通。

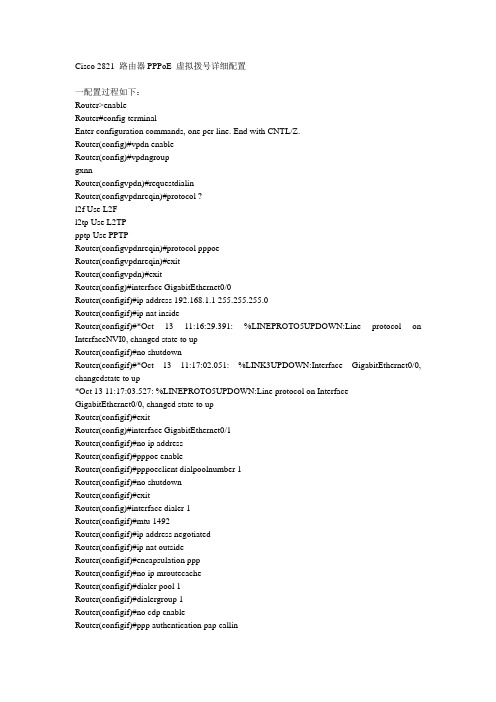

Cisco 2821 路由器PPPoE接入配置手册

Router(config)#dialerlist 1 protocol ip permit

Router(config)#end

Router#*Oct 13 11:29:20.199: %SYS5CONFIG_I: Configured from console by console

ppp authentication pap callin

ppp pap sentusername

ADSL用户名password 0 ADSL密码

! ip classless

ip route 0.0.0.0 0.0.0.0 Dialer1 permanent

!!

no ip http server

no ip http secureserver

*Oct 13 11:17:03.527: %LINEPROTO5UPDOWN:Line protocol on Interface

GigabitEthernet0/0, changed state to up

Router(configif)#exit

Router(config)#interface GigabitEthernet0/1

ip nat inside

ip virtual-reassembly

peer default ip address pool adsl

keepalive 5

ppp authentication chap callin

ppp chap hostname test

ppp chap password 0 test1234

Building configuration...

bgp,vpn实例

去年12月的时候做了一个项目,中间碰到一个问题,今天写出来跟大家分享一下。

项目概况是这样的,国家电网的一市局,市局里放了两台NE20E-8的路由器,做为全市的核心路由器,每台NE20E-8用一个CPOS口通过传输设备复用出多个2M线路,下接多个变电所,变电所路由器为cisco的2811路由器。

cisco 2811路由器与两台NE20E-8组成一个链路双归网络,cisco 2811、两台NE20E-8路由器均为PE设备,两台NE20E-8做为全市的路由反射器,变电所的cisco2811路由器只与两台NE20E-8路由器建立BGP邻居关系。

全市存在两个VPN(MPLS/VPN),分别以VRF A和VRF B表示,两台NE20E-8使用upe 方式向cisco2811下发缺省路由引导上行流量,在cisco 2811中重分布直连路由。

以下为网络示意图:以下为三台设备的配置文件NE20E-8A:dis cu#sysname HZLA-NE20E-8A#router id 33.10.191.11#diffserv domain#ip vpn-instance realtimeroute-distinguisher 2007:1vpn-target 30033:11 export-extcommunityvpn-target 30033:1 30033:11 30033:13 import-extcommunity #ip vpn-instance nrtroute-distinguisher 2007:2vpn-target 30033:12 export-extcommunityvpn-target 30033:2 30033:12 30033:14 import-extcommunity #mpls lsr-id 33.10.191.11mpls#mpls ldp#controller Cpos3/0/0e1 6 channel-set 0 timeslot-list 1-31#interface Aux0async mode flowlink-protocol ppp#interface Ethernet1/0/0#interface Ethernet1/0/1#interface Ethernet1/0/2#interface Ethernet1/0/3#interface Ethernet1/0/4description LINK_TO_HZ-NE20-8Aip address 33.10.190.6 255.255.255.252mplsmpls ldp#interface Ethernet1/0/5#interface Ethernet1/0/6#interface Ethernet1/0/7#interface Ethernet2/0/0#interface Ethernet2/0/1#interface Ethernet2/0/2description LINK_TO_HZLA-NE20-8Bip address 33.10.190.61 255.255.255.252 mplsmpls ldp#interface Ethernet2/0/3#interface Ethernet2/0/4#interface Ethernet2/0/5#interface Ethernet2/0/6#interface Ethernet2/0/6.100vlan-type dot1q 100description LINK_TO_HZLA-S3328TP-RT ip binding vpn-instance realtimeip address 33.10.190.209 255.255.255.252 #interface Ethernet2/0/6.200vlan-type dot1q 200description realtimeip binding vpn-instance realtimeip address 10.33.177.94 255.255.255.224 vrrp vrid 200 virtual-ip 10.33.177.94#interface Ethernet2/0/7#interface Ethernet4/0/0#interface Ethernet4/0/1#interface Ethernet4/0/2#interface Ethernet4/0/3#interface Ethernet4/0/4#interface Ethernet4/0/5#interface Ethernet4/0/6#interface Ethernet4/0/6.300#interface Ethernet4/0/6.400description nrt#interface Ethernet4/0/7#interface Serial3/0/0/6:0link-protocol pppdescription xiushuiip address 33.10.177.217 255.255.255.252 mplsmpls ldp#interface GigabitEthernet0/0/1#interface GigabitEthernet0/0/2#interface NULL0#interface LoopBack0ip address 33.10.191.11 255.255.255.255 #bgp 30033group 500 internalpeer 500 connect-interface LoopBack0 peer 33.10.191.131 as-number 30033 peer 33.10.191.131 group 500group 300 internalpeer 300 connect-interface LoopBack0 peer 33.10.191.1 as-number 30033peer 33.10.191.1 group 300peer 33.10.191.12 as-number 30033peer 33.10.191.12 group 300#ipv4-family unicastundo synchronizationreflector cluster-id 100.100.100.100peer 300 enablepeer 33.10.191.1 enablepeer 33.10.191.1 group 300peer 33.10.191.12 enablepeer 33.10.191.12 group 300peer 500 enablepeer 500 reflect-clientpeer 33.10.191.131 enablepeer 33.10.191.131 group 500#ipv4-family vpnv4reflector cluster-id 100.100.100.100policy vpn-targetpeer 300 enablepeer 33.10.191.1 enablepeer 33.10.191.1 group 300peer 33.10.191.12 enablepeer 33.10.191.12 group 300peer 500 enablepeer 500 reflect-clientpeer 500 upepeer 500 default-originate vpn-instance realtimepeer 500 default-originate vpn-instance nrtpeer 33.10.191.131 enablepeer 33.10.191.131 group 500#ipv4-family vpn-instance realtimeimport-route directimport-route static#ipv4-family vpn-instance nrtimport-route directimport-route static#aaalocal-user admin password cipher .]@USE=B,53Q=^Q`MAF4<1!! local-user admin service-type telnetlocal-user admin level 15authentication-scheme default#authorization-scheme default#accounting-scheme default#domain default##ospf 1area 0.0.0.21network 33.10.191.11 0.0.0.0network 33.10.190.4 0.0.0.3network 33.10.190.60 0.0.0.3network 33.10.177.216 0.0.0.3#nqa-jitter tag-version 1#snmp-agentsnmp-agent local-engineid 000007DB7F00000100004E8Bsnmp-agent community write Zpepbdc@sjwsnmp-agent community read huaWei8zjepsnmp-agent sys-info version allsnmp-agent target-host trap address udp-domain 10.33.223.178 params securityname huaWei8zjepsnmp-agent target-host trap address udp-domain 10.33.223.179 params securityname huaWei8zjepsnmp-agent trap enable standardsnmp-agent trap source LoopBack0#user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode aaa#returnNE20—B:dis cu#sysname HZLA-NE20E-8B#router id 33.10.191.12#diffserv domain#ip vpn-instance realtimeroute-distinguisher 2008:1vpn-target 30033:11 export-extcommunityvpn-target 30033:1 30033:11 30033:13 import-extcommunity#ip vpn-instance nrtroute-distinguisher 2008:2vpn-target 30033:12 export-extcommunityvpn-target 30033:2 30033:12 30033:14 import-extcommunitympls lsr-id 33.10.191.12mpls#mpls ldp#controller Cpos3/0/0e1 6 channel-set 0 timeslot-list 1-31#interface Aux0async mode flowlink-protocol ppp#interface Ethernet1/0/0#interface Ethernet1/0/1#interface Ethernet1/0/2#interface Ethernet1/0/3#interface Ethernet1/0/4#interface Ethernet1/0/5#interface Ethernet1/0/6#interface Ethernet1/0/7#interface Ethernet2/0/0#interface Ethernet2/0/1#interface Ethernet2/0/2description LINK_TO_HZLA-NE20-8A ip address 33.10.190.62 255.255.255.252 mplsmpls ldp#interface Ethernet2/0/3#interface Ethernet2/0/4#interface Ethernet2/0/5interface Ethernet2/0/6#interface Ethernet2/0/6.300vlan-type dot1q 300description LINK_TO_HZLA-S3328TP-NRT ip binding vpn-instance nrtip address 33.10.190.217 255.255.255.252#interface Ethernet2/0/6.400vlan-type dot1q 400description nrtip binding vpn-instance nrtip address 10.33.177.126 255.255.255.224 vrrp vrid 40 virtual-ip 10.33.177.126#interface Ethernet2/0/7#interface Ethernet4/0/0#interface Ethernet4/0/1#interface Ethernet4/0/2#interface Ethernet4/0/3#interface Ethernet4/0/4description LINK_TO_HZFY-NE20-8Aip address 33.10.190.58 255.255.255.252 mplsmpls ldp#interface Ethernet4/0/5#interface Ethernet4/0/6#interface Ethernet4/0/6.100#interface Ethernet4/0/6.200description realtime#interface Ethernet4/0/7#interface Serial3/0/0/6:0link-protocol pppdescription xiushuiip address 33.10.226.217 255.255.255.252 mplsmpls ldp#interface GigabitEthernet0/0/1#interface GigabitEthernet0/0/2#interface NULL0#interface LoopBack0ip address 33.10.191.12 255.255.255.255 #bgp 30033group 500 internalpeer 500 connect-interface LoopBack0 peer 33.10.191.131 as-number 30033 peer 33.10.191.131 group 500group 300 internalpeer 300 connect-interface LoopBack0 peer 33.10.191.11 as-number 30033peer 33.10.191.11 group 300peer 33.10.191.9 as-number 30033peer 33.10.191.9 group 300#ipv4-family unicastundo synchronizationreflector cluster-id 100.100.100.100peer 300 enablepeer 33.10.191.11 enablepeer 33.10.191.11 group 300peer 33.10.191.9 enablepeer 33.10.191.9 group 300peer 500 enablepeer 33.10.191.131 enablepeer 33.10.191.131 group 500#ipv4-family vpnv4reflector cluster-id 100.100.100.100 policy vpn-targetpeer 300 enablepeer 33.10.191.11 enablepeer 33.10.191.11 group 300peer 33.10.191.9 enablepeer 33.10.191.9 group 300peer 500 enablepeer 500 reflect-clientpeer 500 upepeer 500 default-originate vpn-instance realtimepeer 500 default-originate vpn-instance nrtpeer 33.10.191.131 enablepeer 33.10.191.131 group 500#ipv4-family vpn-instance realtimeimport-route directimport-route static#ipv4-family vpn-instance nrtimport-route directimport-route static#aaalocal-user admin password cipher .]@USE=B,53Q=^Q`MAF4<1!! local-user admin service-type telnetlocal-user admin level 15authentication-scheme default#authorization-scheme default#accounting-scheme default#domain default##ospf 1import-route directarea 0.0.0.21network 33.10.191.12 0.0.0.0network 33.10.190.60 0.0.0.3network 33.10.190.56 0.0.0.3network 33.10.226.216 0.0.0.3#nqa-jitter tag-version 1#snmp-agentsnmp-agent local-engineid 000007DB7F00000100004E8Bsnmp-agent community write Zpepbdc@sjwsnmp-agent community read huaWei8zjepsnmp-agent sys-info version allsnmp-agent target-host trap address udp-domain 10.33.223.178 params securityname huaWei8zjepsnmp-agent target-host trap address udp-domain 10.33.223.179 params securityname huaWei8zjepsnmp-agent trap enable standardsnmp-agent trap source LoopBack0#user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode aaa#returncisco 2811LAXIUSHUI-R2811-1#sho runBuilding configuration...Current configuration : 3511 bytes!version 12.4no service padservice timestamps debug datetime msecservice timestamps log datetime msecservice password-encryption!hostname LAXIUSHUI-R2811-1!boot-start-markerboot-end-marker!card type e1 0 1logging message-counter syslogenable secret 5 $1$0LKz$71.irTxS.bL56D.GD74lD/!no aaa new-modelclock timezone CST 8no network-clock-participate wic 1!dot11 syslogno ip source-routeno ip gratuitous-arps!!ip cefip vrf nrtrd 2406:2route-target export 30033:14route-target import 30033:2route-target import 30033:12!ip vrf realtimerd 2406:1route-target export 30033:13route-target import 30033:1route-target import 30033:11!!!no ipv6 cef!multilink bundle-name authenticated !!!!!!!!!!!!!!!!!!!!!!!voice-card 0!!!!!archivelog confighidekeys!!!!!controller E1 0/1/0framing NO-CRC4clock source internalchannel-group 0 timeslots 1-31!controller E1 0/1/1framing NO-CRC4clock source internalchannel-group 0 timeslots 1-31!!!!!interface Loopback0ip address 33.10.191.131 255.255.255.255 !interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0 duplex autospeed auto!interface FastEthernet0/1no ip addressshutdownduplex autospeed auto!interface FastEthernet0/0/0description ***TO LAXIUSHUI-C2918-01 G0/24*** switchport mode trunk!interface FastEthernet0/0/1description ***TO LAXIUSHUI-C2918-02 G0/24*** switchport mode trunk!interface FastEthernet0/0/2!interface FastEthernet0/0/3!interface Serial0/1/0:0description ***TO LINAN-NE20-A ....***ip address 33.10.177.218 255.255.255.252 encapsulation pppmpls ip!interface Serial0/1/1:0description ***TO LINAN-NE20-B ....***ip address 33.10.226.218 255.255.255.252 encapsulation pppmpls ip!interface Vlan1no ip address!interface Vlan10ip vrf forwarding realtimeip address 33.10.234.97 255.255.255.248!interface Vlan20ip vrf forwarding nrtip address 33.10.234.105 255.255.255.248!interface Vlan30description management-realtimeip vrf forwarding realtimeip address 33.10.185.218 255.255.255.252ip access-group 100 in!interface Vlan40description management-nrtip vrf forwarding nrtip address 33.10.189.218 255.255.255.252!router ospf 1router-id 33.10.191.131log-adjacency-changesnetwork 33.10.177.216 0.0.0.3 area 21 network 33.10.191.131 0.0.0.0 area 21 network 33.10.226.216 0.0.0.3 area 21 !router bgp 30033bgp router-id 33.10.191.131no bgp default ipv4-unicastbgp log-neighbor-changesneighbor 500 peer-groupneighbor 500 remote-as 30033 neighbor 500 update-source Loopback0 neighbor 33.10.191.11 peer-group 500 neighbor 33.10.191.12 peer-group 500 !address-family ipv4neighbor 33.10.191.11 activate neighbor 33.10.191.12 activateno auto-summaryno synchronizationexit-address-family!address-family vpnv4neighbor 500 send-community extended neighbor 33.10.191.11 activate neighbor 33.10.191.12 activateexit-address-family!address-family ipv4 vrf realtime redistribute connectedredistribute staticno synchronizationexit-address-family!address-family ipv4 vrf nrt redistribute connectedredistribute staticno synchronizationexit-address-family!ip forward-protocol ndno ip http serverno ip http secure-server!!!!!!!!!control-plane!!!!!!!!!!line con 0line aux 0line vty 0 4exec-timeout 5 0password 7 1511021F07257A767Blogin!scheduler allocate 20000 1000end正常情况下,按照上面的配置,网络是不会有问题的,但当天做完后,发现网络不通,经检查,发现cisco 2811中每个vrf中均上存在一条缺省路由,为bgp路由是指向NE20-A 的(优选router-ID小的),这条路由是正常的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco 2811企业网络配置案例

网络, Cisco, 企业

一、DHCP服务

1.全局地址池

地址池名称:global

地址段:192.168.0.0 255.255.255.0

默认网关:192.168.0.1

DNS:202.106.0.20,202.106.116.1

地址租期:3天

ip dhcp pool global

network 192.168.0.0 255.255.255.0

default-router 192.168.0.1

dns-server 202.106.0.20 202.106.116.1

lease 3

2.固定地址池

为每个员工建立一个DHCP 地址池,并根据员工姓名对地址池进行命名,根据MAC地址进行IP地址分配,如:

ip dhcp pool staffnameA

host 192.168.0.11 255.255.255.0

client-identifier 0108.0046.0ef8.ae

ip dhcp pool staffnameB

host 192.168.0.12 255.255.255.0

client-identifier 0100.115b.518c.a2

注意,在MAC地址前面多了个01,然后每4位用一个点分隔。

3.未分配的IP地址

地址段:192.168.0.60 到192.168.0.254

ip dhcp excluded-address 192.168.0.60 192.168.0.254

二设置IP地址与MAC地址绑定

绑定特权IP地址与MAC地址的关系,保证特权IP不被占用。

arp 192.168.0.2 0000.e897.444c ARPA

arp 192.168.0.3 0000. 00e8.9734 ARPA

…………

绑定其他IP地址与MAC地址的关系,保证IP不被盗用。

arp 192.168.0.9 ef00.abcd.4444 ARPA

…………

…………

arp 192.168.0.254 ef00.abcd.4444 ARPA

三、PAT转换

访问控制列表100的策略:

允许192.168.0.2、192.168.0.3、192.168.0.4、192.168.0.5、192.168.0.6、192.168.0.7、192.168.0.8七个特权地址任意访问公网。

允许其他地址访问MSN、QQ、MAIL、SKYPE、DNS、网站:60.28.30.73、61.135.150.104、61.135.150.98等。

允许任意用户使用PING命令。

四、PPTP配置

建立用户abc,bcd,允许使用PPTP功能。

打开AAA服务,实现本地认证。

username abc password abc

username bcd password bcd

为VPN用户指定DNS

ip name-server 202.100.0.20

ip name-server 202.106.116.1

打开AAA服务

aaa new-model

aaa authentication login default local

aaa authentication ppp default local

aaa authorization network default local

配置PPTP服务

vpdn enable

vpdn-group 1

! Default PPTP VPDN group

accept-dialin

protocol pptp

virtual-template 1

interface Virtual-Template1

ip unnumbered FastEthernet0/1

peer default ip address pool addpool

no keepalive

ppp encrypt mppe auto passive

ppp authentication ms-chap ms-chap-v2

五、访问控制列表

1.放开特权IP地址权限

access-list 100 permit ip host 192.168.0.2 any

access-list 100 permit ip host 192.168.0.3 any

access-list 100 permit ip host 192.168.0.4 any

access-list 100 permit ip host 192.168.0.5 any

access-list 100 permit ip host 192.168.0.6 any

access-list 100 permit ip host 192.168.0.7 any

access-list 100 permit ip host 192.168.0.8 any 2.允许其他用户使用的协议

access-list 100 permit tcp any any eq 135

access-list 100 permit udp any any eq domain access-list 100 permit icmp any any

3.开放MSN

access-list 100 permit tcp any any eq 1863

access-list 100 permit tcp any any eq 3389

access-list 100 permit tcp any any eq 1503

access-list 100 permit tcp any any eq 6891

access-list 100 permit tcp any any eq 443

4.开放QQ

access-list 100 permit tcp any any range 6891 6900 access-list 100 permit tcp any any range 4000 4010 access-list 100 permit tcp any any range 8000 8010

5.开放MAIL

access-list 100 permit tcp any any eq smtp

access-list 100 permit tcp any any eq pop3

access-list 100 permit tcp any any eq 143。