东软防火墙配置过程

防火墙配置简单教程

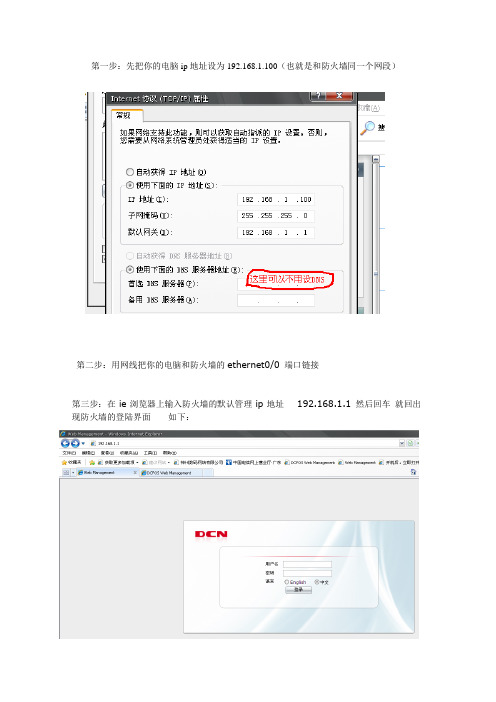

第一步:先把你的电脑ip地址设为192.168.1.100(也就是和防火墙同一个网段)

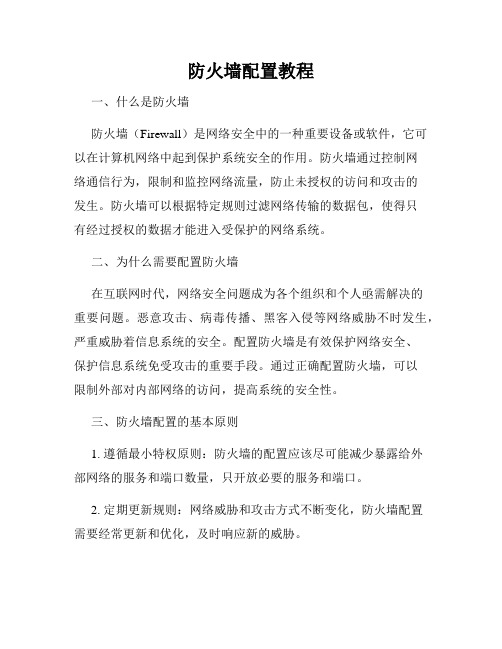

第二步:用网线把你的电脑和防火墙的ethernet0/0 端口链接

第三步:在ie浏览器上输入防火墙的默认管理ip地址192.168.1.1 然后回车就回出现防火墙的登陆界面如下:

第四步:输入用户名admin 密码admin 点击登录就可以进入到防火墙的web界面

第五步:点击左边的工具栏上面的网络,然后再点接口,然后再点击名称为ethernet0/1 对应的操作那里。

第六步:外网ip地址的配置(注意几点:安全域类型选三层安全域安全域选untrust ip配置类型选静态ip ip/网络掩码框框内填写外网地址和子网掩码然后管理那里把telnet ssh ping http https打钩最后点确认和应用)如图

第七步:在右上角点保存就ok了。

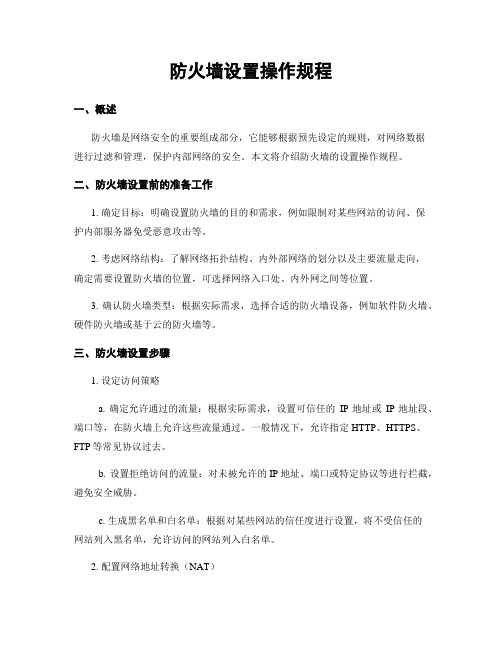

防火墙配置教程

防火墙配置教程一、什么是防火墙防火墙(Firewall)是网络安全中的一种重要设备或软件,它可以在计算机网络中起到保护系统安全的作用。

防火墙通过控制网络通信行为,限制和监控网络流量,防止未授权的访问和攻击的发生。

防火墙可以根据特定规则过滤网络传输的数据包,使得只有经过授权的数据才能进入受保护的网络系统。

二、为什么需要配置防火墙在互联网时代,网络安全问题成为各个组织和个人亟需解决的重要问题。

恶意攻击、病毒传播、黑客入侵等网络威胁不时发生,严重威胁着信息系统的安全。

配置防火墙是有效保护网络安全、保护信息系统免受攻击的重要手段。

通过正确配置防火墙,可以限制外部对内部网络的访问,提高系统的安全性。

三、防火墙配置的基本原则1. 遵循最小特权原则:防火墙的配置应该尽可能减少暴露给外部网络的服务和端口数量,只开放必要的服务和端口。

2. 定期更新规则:网络威胁和攻击方式不断变化,防火墙配置需要经常更新和优化,及时响应新的威胁。

3. 多层次防御:配置多个层次的防火墙,内外网分别配置不同的策略;同时使用不同的技术手段,如过滤规则、入侵检测等。

4. 灵活性和可扩展性:防火墙配置需要考虑未来系统的扩展和变化,能够适应新的安全需求。

四、防火墙配置步骤1. 确定安全策略:根据实际需求确定不同网络安全策略的配置,例如允许哪些服务访问,限制哪些IP访问等。

2. 了解网络环境:了解整个网络的拓扑结构,确定防火墙的位置和部署方式。

3. 选择防火墙设备:根据实际需求和网络规模,选择合适的防火墙设备,如硬件防火墙或软件防火墙。

4. 进行基本设置:配置防火墙的基本设置,包括网络接口、系统时间、管理员账号等。

5. 配置访问控制:根据安全策略,配置访问控制列表(ACL),限制网络流量的进出。

6. 设置安全策略:根据实际需求,设置安全策略,包括允许的服务、禁止的服务、端口开放等。

7. 配置虚拟专用网(VPN):如果需要远程连接或者跨地点互连,可以配置VPN,确保通信的安全性。

02.neteye firewall 5200_初始设置

课程目标

• 了解初始设置的连接方式 • 了解初始设置的配置过程

初始设置的连接方式

• 设备初始设置的准备工作,连接方式,用一 台PC连接防火墙的CONSOLE口,如下图 :

配置过程

• 打开PC “开始菜单”>“附件” >“通讯” >“ 超级终端”,任意输入名称点击确定,如 图:

配置过程

• 选择相应的连接端口,通常默认为COM1口 ,然后确定,如图:

配置过程

• 进行所选网卡的设置,直接回车代表选择 括号中默认值:

• Please input IP address (192.168.1.100): 10.1.1.1

• Please input subnet mask (255.255.255.0):

• Please enter default router to use with selected interface (192.168.1.1):

回顾

• NetEye FW5200如何进行初始设置。 • NetEye FW5200初始设置的连接方式。 • NetEye FW5200初始设置的配置过程。

初始设置

演讲人: 唐作夫 tangzf@ 网络安全产品营销中心 东软集团股份有限公司

Copyright 2008 By Neusoft Group. All rights reserved

初始设置

• NetEye FW5200防火墙提供了方便快捷的 初始化设置功能,设备开箱后必须进行初 始设置,设置后才可以对防火墙进行进一 步配置。另外,当防火墙执行恢复出厂设 置操作后也必须进行该操作。

配置过程

• 配置完成进行登录: • You now have access to WebUI and can

防火墙设置操作规程

防火墙设置操作规程一、概述防火墙是网络安全的重要组成部分,它能够根据预先设定的规则,对网络数据进行过滤和管理,保护内部网络的安全。

本文将介绍防火墙的设置操作规程。

二、防火墙设置前的准备工作1. 确定目标:明确设置防火墙的目的和需求,例如限制对某些网站的访问、保护内部服务器免受恶意攻击等。

2. 考虑网络结构:了解网络拓扑结构、内外部网络的划分以及主要流量走向,确定需要设置防火墙的位置,可选择网络入口处、内外网之间等位置。

3. 确认防火墙类型:根据实际需求,选择合适的防火墙设备,例如软件防火墙、硬件防火墙或基于云的防火墙等。

三、防火墙设置步骤1. 设定访问策略a. 确定允许通过的流量:根据实际需求,设置可信任的IP地址或IP地址段、端口等,在防火墙上允许这些流量通过。

一般情况下,允许指定HTTP、HTTPS、FTP等常见协议过去。

b. 设置拒绝访问的流量:对未被允许的IP地址、端口或特定协议等进行拦截,避免安全威胁。

c. 生成黑名单和白名单:根据对某些网站的信任度进行设置,将不受信任的网站列入黑名单,允许访问的网站列入白名单。

2. 配置网络地址转换(NAT)a. 内网地址转换:将内部网络的私有IP地址与公网地址进行转换,实现内网访问互联网的功能。

可设置源地址转换(SNAT)和目标地址转换(DNAT)等。

b. 外网地址转换:将外部网络的公网IP地址与内网地址进行映射,以便外部网络访问内网的服务器。

可设置端口映射、地址映射等。

3. 审计与日志记录配置a. 设置审计规则:根据实际需求,对网络中的一些重要流量进行审计,记录流量的源地址、目的地址、协议、端口等信息,方便日后的审计和分析。

b. 配置日志记录:设置防火墙的日志记录功能,并将日志记录保存在安全的地方,以备日后的检查和溯源。

4. 更新与升级a. 及时更新防火墙软件/固件版本:定期检查厂商的官方网站,获取最新的软件/固件版本,并及时进行更新,以修复已知的漏洞和提升安全性能。

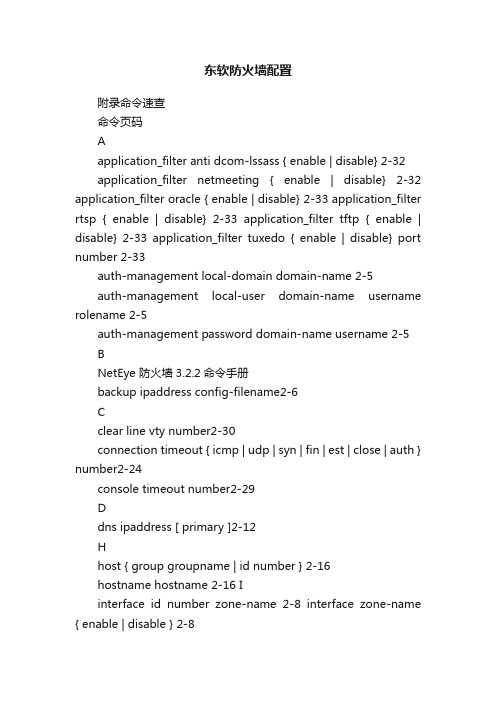

东软防火墙配置

东软防火墙配置附录命令速查命令页码Aapplication_filter anti dcom-lssass { enable | disable} 2-32application_filter netmeeting { enable | disable} 2-32 application_filter oracle { enable | disable} 2-33 application_filter rtsp { enable | disable} 2-33 application_filter tftp { enable | disable} 2-33 application_filter tuxedo { enable | disable} port number 2-33auth-management local-domain domain-name 2-5auth-management local-user domain-name username rolename 2-5auth-management password domain-name username 2-5 BNetEye 防火墙3.2.2命令手册backup ipaddress config-filename2-6Cclear line vty number2-30connection timeout { icmp | udp | syn | fin | est | close | auth } number2-24console timeout number2-29Ddns ipaddress [ primary ]2-12Hhost { group groupname | id number } 2-16hostname hostname 2-16 Iinterface id number zone-name 2-8 interface zone-name { enable | disable } 2-8interface zone-name ipaddress netmask 2-8L附录命令速查license { generate | upload | download } ipaddress filename 2-2Mmode { route | switch } [ anti-attack ] 2-9Nno auth-management domain-name 2-5no auth-management local-user domain-name username 2-5no dns ipaddress 2-12 no host { id | group } 2-16no interface zone-name ipaddress netmask 2-8no proxy address ipaddress 2-12no proxy route ipaddress netmask [ gateway ] 2-11no proxy vlanpass number 2-12no radius-server1-1no route dst-ipaddress netmask zone-name [ ipaddress [ metric number] ] |[metric number [ ipaddress ] ] ] 2-10NetEye 防火墙3.2.2命令手册no route dst-ipaddress netmask ipaddress [ zone-name [ metric number ] ] |[ metric number [ zone-name ] ] 2-10no route dst-ipaddress netmask metric number [ zone-name [ ipaddress ] ] |2-11[ ipaddress [ zone-name ] ]no rule nat number 2-14 no rule nip number 2-20 no rule ip-mac number 2-21no rule local-access number 2-23no rule multicast number 2-22no rule packet-filter number 2-20no system time ntp 2-3no user username 1-2 Ppassword2-5password [ username ] 1-2 ping { ipaddress | hostname | domain } 2-3附录命令速查proxy address ipaddress netmask mac zone-list [ vlan number type 802.1q ] 2-11proxy route dst-ipaddress netmask gateway 2-11proxy vlanpass number 2-12 Rradius-server host ipaddress [ port number ]1-1radius-server port number 1-1 radius-server secret 1-1reboot 2-3reset 2-3restore ipaddress config-filename 2-6route dst-ipaddress netmask ipaddress[ zone-name [ metric number ] ]|[ metric number [ zone-name ] ] 2-10route dst-ipaddress netmask zone-name [ ipaddress [ metric numbe r ] ] |2-10[ metric number [ ipaddress ] ]rule ip-mac move srcnumber dstnumber 2-21rule ip-mac otherip { permit | deny } 2-21NetEye 防火墙3.2.2命令手册rule ip-mac sequence number { enable | disable } 2-21rule ip-mac zone { ipaddress-list | any} macaddress{enable| disable }[ sequence number ] 2-21rule local-access { ip-range | any } [ mac ] zone ipaddress service { ping |authentication | management | auth-pwd } { permit | deny } { enable | disable }2-23[ sequence number ]rule local-access { ip-range | any }[ mac ] zone ipaddress service { tcp | udp }{ port-range | any } { permit | deny } { enable | disable }[ sequence2-23number ]rule local-access move srcnumber dstnumber 2-23rule local-access sequence number advanced worktime { { on week timelist }2-23| off }rule local-access sequence number { enable | disable } 2-23 rule multicast move srcnumber dstnumber 2-22 rule multicast sequence number advanced audit { on | off } 2-22 rule multicast sequence number advanced worktime { { on week timelist } |2-22off }rule multicast sequence number { enable | disable } 2-22rule multicast source client { iplist | any } { permit | deny }{enable | disable }2-22[ sequence number ]附录命令速查rule nat move srcnumber dstnumber 2-14rule nat non-single src-zone { sip-list | any } dst-zone { dip | dip-range }2-14{service { { { tcp | udp } sip { { sport dip dport } | { { sport-range | any } dip } }[ domain ] } | { icmp sip dip } } enable | disable } [ sequence number ]rule nat sequence number { enable | disable } 2-14rule nat single src-zone sip dst-zone dip { enable | disable } [ sequence2-14number ]rule nip move srcnumber dstnumber 2-21 rule nip sequence number advanced worktime { { on week timelist } | off } 2-20 rule nip sequence number { enable | disable } 2-21rule nip src-zone { smac-list | any } dst-zone { dmac-list | any } protocol name{ protocolnumber | any} { permit | deny } {enable | disable }[ sequence2-20number ]rule packet-filter move srcnumber dstnumber 2-20rule packet-filter sequence number advanced audit { on | off } 2-19rule packet-filter sequence number advanced authentication { { on2-19auth-domain } | off }rule packet-filter sequence number advanced syncheck { on | off } 2-19rule packet-filter sequence number advanced worktime { { on week timelist } |2-19off }rule packet-filter sequence number { enable | disable } 2-20 NetEye 防火墙3.2.2命令手册rule packet-filter src-zone { sip-list | any } dst-zone { dip-list | any } protocolname icmp { echoreply | echo | info_request | info_reply | timestamptimestampreply | address | addressreply | dest_unreach | source_quench |2-18 redirect | time_exceeded | parameterprob | all } { permit | deny } { enable |disable } [ sequence number ]rule packet-filter src-zone { sip-list | any } dst-zone { dip-list | any } protocolname other { protocolnumber | any }{ permit | deny } { enable | disable }2-19 [ sequence number ]rule packet-filter src-zone { sip-list | any } dst-zone { dip-list | any } protocolname tcp { srcport | any } { dstport | any } { permit | deny } { enable |disable } [ sequence number ] 2-18rule packet-filter src-zone { sip-list | any } dst-zone { dip-list | any } protocolname udp { srcport | any } { dstport | any } { permit | deny } { enable |2-18 disable } [ sequence number ]Sservice audit { enable | disable } { local | network ipaddress | syslog3-1 ipaddress port }service ids { enable | disable } 2-28 service telnet { enable vty number [ timeout time ] | disable } 2-29 show connection status2-24附录命令速查show connection timeout { icmp | udp | syn | fin | est | close | auth | all } 2-24show dns 2-13show host 2-16show interface [ zone-name ] 2-8 show line 2-30show mode 2-9show proxy address 2-12show proxy route 2-11show proxy vlanpass 2-12show radius-server 1-2show route 2-11show rule ip-mac [ number ] 2-22show rule local-access [ number ] 2-24show rule multicast [ number ] 2-23show rule nat [ number ] 2-14NetEye 防火墙3.2.2命令手册show rule nip [ number ] 2-21 show rule packet-filter [ number ] 2-20show service audit 3-1show service ids 2-28show service telnet 2-30show system info 2-2show system time 2-3show user [ username ] 1-2shutdown 2-3sync { info-down | info-up } ipaddress filename 2-16system time ntp { ipaddress | domain-name | update | { week <1-7>2-2hh:mm:ss } }system time date time 2-2 system update ipaddress filename 2-3Tterminal language 2-30附录命令速查Uuser username{ local | radius } { security [ audit ] | audit [ security ] }1-1。

导入已有配置到防火墙中的配置方法

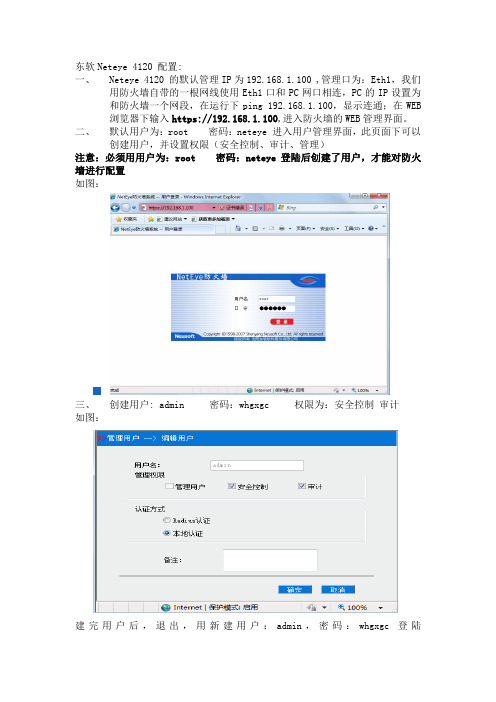

东软Neteye 4120 配置:

一、Neteye 4120 的默认管理IP为192.168.1.100 ,管理口为:Eth1,我们

用防火墙自带的一根网线使用Eth1口和PC网口相连,PC的IP设置为和防火墙一个网段,在运行下ping 192.168.1.100,显示连通;在WEB 浏览器下输入https://192.168.1.100,进入防火墙的WEB管理界面。

二、默认用户为:root 密码:neteye 进入用户管理界面,此页面下可以创

建用户,并设置权限(安全控制、审计、管理)

注意:必须用用户为:root 密码:neteye登陆后创建了用户,才能对防火墙进行配置

如图:

三、创建用户: admin 密码:whgxgc 权限为:安全控制审计

如图:

建完用户后,退出,用新建用户:admin,密码:whgxgc登陆

https://192.168.1.100,进入WEB界面后,看到防火墙的所有信息。

如图:

点击“备份恢复”,如下图:

点击“恢复防火墙配置”,选择前面备份好的配置文件neteyefw.backup,就可恢复。

重启防火墙,配置完成。

求东软防火墙使用手册

求东软防火墙使用手册

东软Neteye 4032 防火墙维护手册

一、 Neteye 4032 的默认管理IP为192.168.1.100 ,我们用防火墙自带的一根交叉线和PC相连,PC的IP设置为和防火墙一个网段,在运行下ping 192.168.1.100,显示连通;在WEB浏览器下输入192.168.1.100,进入防火墙的WEB管理界面。

二、默认用户为:root 密码:eye 进入用户管理界面,此页面下可以创建用户,并设置权限(安全控制、审计、管理)

三、为方便调试已创建用户: xxxx 密码:xxxx 权限为:安全控制

四、用xxxx 这个用户进入WEB界面后,先看到防火墙的所有信息

然后根据需求,设置防火墙的工作模式,是交换还是路由,

1、交换模式下,Eth 口不需要配地址,也没有NAT的转换

2、路由模式下,根据需求可以配置NAT、默认路由,它既充当路由器,又起到防火墙的作用。

五、 Eth 0口为管理接口,只有在配置防火墙时才使用

Eth 1-4可随意定义为内网口、外网、DMZ区等

在我们这次配置中,Eth 口的定义:

Eth 1----内网

Eth 2---外网

Eth---3 用交叉线直连防火墙

Eth 4----xxx网

六、访问控制:允许Eth 1 访问 Eth 2 , 拒绝访问 Eth 3、4

允许Eth 2 访问 Eth 1 , 拒绝访问 Eth 3、4

允许Eth 3 访问 Eth 4 , 拒绝访问 Eth 1、2

允许Eth 4访问 Eth 3 , 拒绝访问 Eth 1、2

七、在配置完成后,一定要选择“应用并保存”选项。

东软防火墙 NetEye FW 安装

5

2012-10-8

Neusoft Group Ltd.

管理主机的配置要求

• 硬件要求 – Pentium 450、256M内存、硬盘4GB以上的自由空间、 10M/100M以太网卡(ISA/PCI) • 软件要求 – Windows 2000、Windows XP – 安装Internet Explorer 4.0或以上版本 – TCP/IP协议 – IP地址为192.168.1.0网段

6

2012-10-8

Neusoft Group Ltd.

管理软件ቤተ መጻሕፍቲ ባይዱ安装

• • •

将机箱中 NetEye 防火墙管理系统安装光盘放入管理主机的光驱中,自动弹出“选择 安装程序”窗口; 此光盘显示:管理工具和认证客户端,其中管理工具安装在管理主机上; 想浏览整个光盘的内容,点击右下角的光盘图标;

7

2012-10-8

12

2012-10-8

Neusoft Group Ltd.

管理软件的安装

13

2012-10-8

Neusoft Group Ltd.

管理软件的安装

14

2012-10-8

Neusoft Group Ltd.

浏览开始菜单

• 四个应用程序

15

NetEye Firewall的架构

•

网卡

• • •

防火墙

管理主机

• •

防火墙是接入到网络中实现访问控 制等功能的网络设备; 防火墙上的所有软件在出厂时已经 安装完毕; 防火墙没有配置鼠标、键盘、显示 器等设备; 管理主机用于管理防火墙,配置防 火墙的安全策略等; 管理主机和防火墙之间的通信是经 过加密的; 管理主机需要用户单独准备;

网络防火墙配置指南:详细步骤解析(九)

网络防火墙配置指南:详细步骤解析在当今互联网时代,网络安全问题日益突出,网络防火墙成为企业和个人必备的安全设备之一。

网络防火墙作为一种安全设备,可以监控和控制网络流量,保护内部网络免受来自外部的恶意攻击和未经授权的访问。

本文将详细介绍网络防火墙的配置步骤,以帮助读者更好地了解如何设置和保护自己的网络安全。

一、确保硬件和软件准备就绪在开始配置网络防火墙之前,首先需要确保所使用的硬件和软件已经准备就绪。

硬件方面,选择一台性能稳定、适用于自己网络规模的防火墙设备,例如思科、华为等品牌的设备。

软件方面,确保所使用的防火墙软件已经正确安装,并进行了适当的配置。

二、了解网络拓扑和需求在配置网络防火墙之前,了解网络拓扑和实际需求是非常重要的。

通过了解网络的架构和连接关系,可以更好地决定防火墙的配置策略。

确定具体的防火墙规则和访问控制策略,以满足网络安全需求,并保护网络免受潜在的威胁。

三、配置基本网络设置在配置防火墙之前,需要进行基本网络设置。

包括设定防火墙的IP地址、子网掩码、默认网关等信息,确保防火墙能够正确地与其他设备进行通信。

此外,还需配置DNS服务器、时钟同步服务等,以保证防火墙正常运行。

四、设置网络地址转换(NAT)网络地址转换(NAT)是防火墙配置中的关键步骤之一。

通过NAT,可以将内部网络的私有IP地址转换为公共IP地址,保护内部网络的隐私和安全。

根据实际需求,设置相应的NAT规则,将内部网络的IP地址与公网IP地址进行映射,实现内外网络的互通。

五、配置访问控制列表(ACL)访问控制列表(ACL)是防火墙配置中的另一个重要步骤。

通过ACL,可以限制内外网络之间的通信,保护内部网络免受不必要的访问和攻击。

配置ACL规则,包括源IP地址、目的IP地址、端口号等,以控制特定的网络流量。

同时,可根据安全策略,配置防火墙的策略路由,对不同类型的流量进行不同的处理。

六、设置虚拟专用网络(VPN)虚拟专用网络(VPN)可以加密网络传输,提供安全的远程访问和通信。

网络防火墙配置指南:详细步骤解析(十)

网络防火墙配置指南:详细步骤解析随着互联网的普及和快速发展,网络安全问题变得日益突出。

在我们日常生活中,互联网是我们获取信息和进行交流的重要途径,但同时也给我们的个人和机构带来了安全的挑战。

一种常见的网络安全措施是通过配置网络防火墙来保护我们的网络免受恶意攻击和未经授权的访问。

在本文中,我们将详细解析网络防火墙的配置步骤,以便读者能够更好地理解和应用这一重要安全措施。

首先,我们需要明确什么是网络防火墙。

简单而言,网络防火墙是一种位于网络和外部互联网之间的安全设备,它通过监测和控制网络流量,允许合法的数据包进入网络,同时阻止恶意的数据包进一步传入。

1. 硬件或软件选择:在配置网络防火墙之前,我们需要选择适合自己需求的硬件或软件。

可以选择商业防火墙设备,也可以选择基于开源软件的解决方案。

无论选择哪种方式,都需要确保设备或软件能够支持您的网络规模和特定需求。

2. 制定安全策略:在配置网络防火墙之前,我们需要制定一套详细的安全策略。

这个策略将决定哪些流量被允许进入网络,哪些流量被拒绝,以及对于不同类型的数据包的处理方式。

安全策略应该根据实际需求进行制定,确保网络安全和便利性之间的平衡。

3. 配置入站和出站规则:在防火墙中,入站规则控制着外部流量进入网络的方式,而出站规则控制着网络内部流量离开网络的方式。

入站规则通常包括端口过滤、IP过滤、MAC地址过滤等,而出站规则则可以根据需要进行更加细致的设置,例如应用层代理、数据包检测等。

4. 配置安全策略并测试:一旦配置了入站和出站规则,我们需要在防火墙中配置相应的安全策略并进行测试。

这包括设置访问控制列表(ACL)、进入和离开接口的访问规则等。

测试是非常关键的步骤,通过模拟和检测可能发生的攻击,以确保防火墙能够正确地工作并保护网络的安全性。

5. 定期更新和维护:配置完成后,我们不能忽视定期更新和维护的重要性。

网络威胁和攻击方式在不断演变,防火墙需要及时更新以保持与最新威胁的抗争能力。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

(一)初始化设备

1) 初始化配置步骤:

1.用超级终端通过串口控制台连接(RJ-45 null-modem 线缆)来完成初始配置。

完成初始配置后,可不再使用控制台。

2.打开NetEye 设备的电源开关。

3.终端控制台将显示如下提示:

LILO 22.7.1

1 NetEye_FW_4_2_build_200080.install

2 bootmgr

Press key '2' to enter BOOTMGR command mode

该提示信息将显示约5 秒钟,在此期间输入1 并按回车。

4.配置设备。

Config the firewall or quit (y/n)(n)y

5.修改主机名。

Please input the host name for this system

Host name: <new hostname>

SZYCZ_FW5200

6.输入系统时间。

Please set the system time(YYYY-MM-DD HH:MM:SS) system time (2000-01-01 00:00:01):2012-07-04

10:22:36

7.设置系统语言。

Please set system language

(1) English

(2) Chinese

Please input a choice[1-2,q](2) <1、2 或q>

选择2,中文,回车

8.更改根管理员口令。

(此步骤可选,但东软强烈建议首次登录后修改口令。

)

Changing default password of root?(y/n)(y):

Old password(6-128): neteye

Password(6-128): < 新密码>

Repeat Password(6-128): < 新密码>

这里我们不更改它的默认密码,选择n

9.添加根系统管理员及选择登录方式。

Creating an administrator?(y/n)(y):

Username: < 用户名>

Please select a login type

(1) Web

(2) Telnet

(3) SSH

(4) SCM

Please input a choice[1-4](1)(example: 1,2,3):1,2,3,4

Password(6-128): < 密码>

Repeat Password(6-128): < 密码>

选择y,添加ycz用户,设备相应密码,Web管理,Telnet。

10.选择配置系统的方式并配置一个可连接的端口。

Allow managing the firewall by using the WebUI?(y/n)(y):y

Allow managing the firewall by using the CLI?(y/n)(y):n

管理员可以通过WebUI 界面配置系统,或者通过CLI 界面配置系统。

Select an interface from the list :

( 1 ) eth0

( 2 ) eth1

( 3 ) eth2

( 4 ) eth3

Please input ethernet interface [1-4](1): < 端口ID 或序号> 1

Please input IP address (192.168.1.100): <IP 地址>192.168.1.100

Please input subnet mask (255.255.255.0): < 子网掩码>255.255.255.0

Please input default router to use with selected interface (192.168.1.1): <缺省路由>192.168.1.1 You have input the following parameters:

Interface for initial connection: <eth0>

IP address: <192.168.1.100>

Subnet mask: <255.255.255.0>

Default route: < 192.168.1.1>

Is this information correct(y/n) y

You now have access to WebUI and CLI and can continue to configure the

system via these interface.

Start SCM Server?(y/n)(n): < 开启SCM Server>n

Allow managing the firewall by using the SCM Server(y/n)(n): <允许SCM Server管理>n

11.登录NetEye 系统。

Username:

12.关机,重启机器,配置笔记本IP为192.168.1.X网段,255.255.255.0,用网线接设备的eth0口,通过IE浏览器输入https://192.168.1.100,登录防火墙开始进行配置。

(二)用户管理

添加用户及设置用户权限

(三)配置接口

一般来说,eth0为管理口,IP地址为:192.168.1.100,用https 登录Web进行管理(即https://192.168.1.100)。

Eth1和eth2为内外网接口,初次登录需将接口“模式”从二层改为三层,并配置IP地址,然后启用WebAuth以方便日后用该IP进行设备的管理。

(四)添加安全域(Inside,Outside)

(五)配置路由

(六)定义IP地址

(七)定义服务

依次展开配置——对象——服务,在截图界面的最下面,添加新的服务(保信业务、电量采集业务)

1. 保信业务

2. 电能采集业务

(八)定义映射(NAT转换)依次展开配置——地址转换——地址映射

(九)定义访问策略

(十)导出配置文件

点击“整机配置”,输入文件名,然后点击保存按钮

.

,保存到电脑硬盘即可。

.。