思科交换机端口安全(Port-Security)

交换机安全特性

Cisco交换机的安全特性一、端口安全二、AAA服务认证三、DHCP欺骗四、IP Source Guard五、ARP六、DAI的介绍七、SSH认证八、VTY线路出入站的ACL九、HTTP server十、ACL功能十一、PVLAN一、端口安全:A、通过端口安全特性可以检查连接交换机的MAC地址的真实性。

管理员可以通过这个特性将固定的MAC地址写在交换机中。

B、配置顺序:1)启动端口安全程序,2)配置有效的MAC地址学习上线,3)配置静态有效MAC地址(动态学习不需要配置),4)配置违反安全规定的处理方法(方法有三种:shut down直接关闭端口,需要后期由管理员手工恢复端口状态;protect过滤掉不符合安全配置的MAC地址;restrict过滤掉非安全地址后启动计时器,记录单位时间内非安全地址的连接次数),5)配置安全地址的有效时间(静态配置的地址永远生效,而动态学习的地址则需要配置有效时间)。

C、配置实例:D、当管理员需要静态配置安全MAC地址,而又不知道具体MAC地址时,可通过sticky特性实现需求。

命令如下:switchport port-security mac-address stickysticky特性会将动态学习到的MAC地址自动配置为静态安全地址。

且该条目可以在show run中看到(记得保存配置)。

E、校验命令:show port-security [interface interface-id] [address]具体端口明细信息show port-security显示端口安全信息show port-security address显示安全地址及学习类型二、AAA认证1、AAA:A、Authentication 身份认证:校验身份B、Authorization 授权:赋予访问者不同的权限C、Accounting 日志:记录用户访问操作2、AAA服务认证的三要素:AAA服务器、各种网络设备、客户端客户端:AAA服务中的被管理者各种网络设备:AAA服务器的前端代理者AAA服务器:部署用户、口令等注:CC IE-RS只涉及网络设备上的一小部分,不作为重点。

cisco交换机的端口安全配置

【官方提供】【实验文档】【实验0021】【交换机的端口安全配置】【实验名称】交换机的端口安全配置。

【实验目的】掌握交换机的端口安全功能,控制用户的安全接入。

【背景描述】你是一个公司的网络管理员,公司要求对网络进行严格控制。

为了防止公司内部用户的IP当端口因为违例而被关闭后,在全局配置模式下使用命令errdisable recovery来将接口从错误状态中恢复过来。

【实现功能】针对交换机的所有端口,配置最大连接数为1,针对PC1主机的接口进行IP+MAC地址绑定。

【实验设备】S2126G交换机(1台),PC(1台)、直连网线(1条)【实验拓扑】图 26【实验步骤】步骤1. 配置交换机端口的最大连接数限制。

Switch#configure terminalSwitch(config)#interface range fastethernet 0/1-23 ! 进行一组端口的配置模式Switch(config-if-range)#switchport port-security!开启交换机的端口安全功能Switch(config-if-range)#switchport port-secruity maximum 1! 配置端口的最大连接数为1Switch(config-if-range)#switchport port-secruity violation shutdown !配置安全违例的处理方式为shutdown验证测试:查看交换机的端口安全配置。

Switch#show port-securitySecure Port MaxSecureAddr(count) CurrentAddr(count) Security Action------------------------------------------------------------------Fa0/1 1 0ShutdownFa0/2 1 0ShutdownFa0/3 1 0ShutdownFa0/4 1 0ShutdownFa0/5 1 0ShutdownFa0/6 1 0 ShutdownFa0/7 1 0 ShutdownFa0/8 1 0 ShutdownFa0/9 1 0 ShutdownFa0/10 1 0Fa0/20 1 0 ShutdownFa0/21 1 0 ShutdownFa0/22 1 0 ShutdownFa0/23 1 0 Shutdown步骤2. 配置交换机端口的地址绑定。

cisco交换机安全配置设定方法

cisco交换机安全配置设定方法你还在为不知道cisco交换机安全配置设定方法而烦恼么?接下来是小编为大家收集的cisco交换机安全配置设定方法教程,希望能帮到大家。

cisco交换机安全配置设定方法一、交换机访问控制安全配置1、对交换机特权模式设置密码尽量采用加密和md5 hash方式switch(config)#enable secret 5 pass_string其中 0 Specifies an UNENCRYPTED password will follow5 Specifies an ENCRYPTED secret will follow建议不要采用enable password pass_sting密码,破解及其容易!2、设置对交换机明文密码自动进行加密隐藏switch(config)#service password-encryption3、为提高交换机管理的灵活性,建议权限分级管理并建立多用户switch(config)#enable secret level 7 5 pass_string7 /7级用户进入特权模式的密码switch(config)#enable secret 5 pass_string15 /15级用户进入特权模式的密码switch(config)#username userA privilege 7 secret 5 pass_userAswitch(config)#username userB privilege 15 secret 5 pass_userB/为7级,15级用户设置用户名和密码,Cisco privilege level分为0-15级,级别越高权限越大switch(config)#privilege exec level 7 commands /为7级用户设置可执行的命令,其中commands可以根据分配给用户的权限自行定义4、本地console口访问安全配置switch(config)#line console 0switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见设置登录console口进行密码验证方式(1):本地认证switch(config-line)#password 7 pass_sting /设置加密密码switch(config-line)#login /启用登录验证方式(2):本地AAA认证switch(config)#aaa new-model /启用AAA认证switch(config)#aaa authentication login console-in group acsserver local enable/设置认证列表console-in优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#line console 0switch(config-line)# login authentication console-in /调用authentication设置的console-in列表5、远程vty访问控制安全配置switch(config)#access-list 18 permit host x.x.x.x /设置标准访问控制列表定义可远程访问的PC主机switch(config)#aaa authentication login vty-in group acsserver local enable/设置认证列表vty-in, 优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#aaa authorization commands 7 vty-in group acsserver local if-authenticated/为7级用户定义vty-in授权列表,优先依次为ACS Server,local 授权switch(config)#aaa authorization commands 15 vty-in group acsserver local if-authenticated/为15级用户定义vty-in授权列表,优先依次为ACS Server,local 授权switch(config)#line vty 0 15switch(config-line)#access-class 18 in /在线路模式下调用前面定义的标准ACL 18switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#authorization commands 7 vty-in /调用设置的授权列表vty-inswitch(config-line)#authorization commands 15 vty-inswitch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见switch(config-line)#login authentication vty-in /调用authentication设置的vty-in列表switch(config-line)#transport input ssh /有Telnet协议不安全,仅允许通过ssh协议进行远程登录管理6、AAA安全配置switch(config)#aaa group server tacacs+ acsserver /设置AAA 服务器组名switch(config-sg-tacacs+)#server x.x.x.x /设置AAA服务器组成员服务器ipswitch(config-sg-tacacs+)#server x.x.x.xswitch(config-sg-tacacs+)#exitswitch(config)# tacacs-server key paa_string /设置同tacacs-server服务器通信的密钥二、交换机网络服务安全配置禁用不需要的各种服务协议switch(config)#no service padswitch(config)#no service fingerswitch(config)#no service tcp-small-serversswitch(config)#no service udp-small-serversswitch(config)#no service configswitch(config)#no service ftpswitch(config)#no ip http serverswitch(config)#no ip http secure-server/关闭http,https远程web管理服务,默认cisco交换机是启用的三、交换机防攻击安全加固配置MAC Flooding(泛洪)和Spoofing(欺骗)攻击预防方法:有效配置交换机port-securitySTP攻击预防方法:有效配置root guard,bpduguard,bpdufilterVLAN,DTP攻击预防方法:设置专用的native vlan;不要的接口shut或将端口模式改为accessDHCP攻击预防方法:设置dhcp snoopingARP攻击预防方法:在启用dhcp snooping功能下配置DAI和port-security在级联上层交换机的trunk下switch(config)#int gi x/x/xswitch(config-if)#sw mode trunkswitch(config-if)#sw trunk encaps dot1qswitch(config-if)#sw trunk allowed vlan x-xswitch(config-if)#spanning-tree guard loop/启用环路保护功能,启用loop guard时自动关闭root guard 接终端用户的端口上设定switch(config)#int gi x/x/xswitch(config-if)#spanning-tree portfast/在STP中交换机端口有5个状态:disable、blocking、listening、learning、forwarding,只有处于forwarding状态的端口才可以发送数据。

思科交换机安全端口配置

令,或者你可以手动的shut再no shut端口。这个是端口安全违规的默认动作。

默认的端口安全配置:

以下是端口安全在接口下的配置-

特性:port-sercurity 默认设置:关闭的。

特性:最大安全mac地址数目 默认设置:1

特性:违规模式 默认配置:shutdown,这端口在最大安全mac地址数量达到的时候会shutdown,并发

足够数量的mac地址,来降下最大数值之后才会不丢弃。

?restrict:

一个**数据和并引起"安全违规"计数器的增加的端口安全违规动作。

?shutdown:

一个导致接口马上shutdown,并且发送SNMP陷阱的端口安全违规动作。当一个安全端口处在error-

disable状态,你要恢复正常必须得 敲入全局下的errdisable recovery cause psecure-violation 命

switch(config-if)#end

switch#show port-sec add

Secure Mac Address Table

------------------------------------------------------------

Vlan Mac Address Type Ports

switch(config-if)#end

switch#show port-sec int f0/12

Security Enabled:Yes, Port Status:SecureUp

Violation Mode:Shutdown

Max. Addrs:5, Current Addrs:0, Configure Addrs:0

交换机端口安全系统Port-Security超级详解

交换机端口安全Port-Security超级详解交换安全】交换机端口安全Port-Security超级详解一、Port-Security概述在部署园区网的时候,对于交换机,我们往往有如下几种特殊的需求:•限制交换机每个端口下接入主机的数量(MAC地址数量)•限定交换机端口下所连接的主机(根据IP或MAC地址进行过滤)•当出现违例时间的时候能够检测到,并可采取惩罚措施上述需求,可通过交换机的Port-Security功能来实现:二、理解Port-Security1.Port-Security安全地址:secure MAC address在接口上激活Port-Security后,该接口就具有了一定的安全功能,例如能够限制接口(所连接的)的最大MAC数量,从而限制接入的主机用户;或者限定接口所连接的特定MAC,从而实现接入用户的限制。

那么要执行过滤或者限制动作,就需要有依据,这个依据就是安全地址–secure MAC address。

安全地址表项可以通过让使用端口动态学习到的MAC(SecureDynamic),或者是手工在接口下进行配置(SecureConfigured),以及sticy MAC address(SecureSticky)三种方式进行配置。

当我们将接口允许的MAC地址数量设置为1并且为接口设置一个安全地址,那么这个接口将只为该MAC所属的PC服务,也就是源为该MAC的数据帧能够进入该接口。

2.当以下情况发生时,激活惩罚(violation):当一个激活了Port-Security的接口上,MAC地址数量已经达到了配置的最大安全地址数量,并且又收到了一个新的数据帧,而这个数据帧的源MAC并不在这些安全地址中,那么启动惩罚措施当在一个Port-Security接口上配置了某个安全地址,而这个安全地址的MAC又企图在同VLAN的另一个Port-Security接口上接入时,启动惩罚措施当设置了Port-Security接口的最大允许MAC的数量后,接口关联的安全地址表项可以通过如下方式获取:•在接口下使用switchport port-security mac-address 来配置静态安全地址表项•使用接口动态学习到的MAC来构成安全地址表项•一部分静态配置,一部分动态学习当接口出现up/down,则所有动态学习的MAC安全地址表项将清空。

Cisco 交换机端口安全

主机

• Switch(config)#permit any host 0009.6b4c.d4bf • //定义任何主机可以访问MAC为0009.6b4c.d4bf的主机 • Switch(config)#ip access-list extended IP10 • //定义一个IP地址访问控制列表并且命名为IP10 • Switch(config)#permit 192.168.0.1 0.0.0.0 any • //定义IP地址为192.168.0.1的主机可以访问任何主机 • Switch(config)#permit any 192.168.0.1 0.0.0.0 • //定义任何主机都可以访问IP地址为192.168.0.1的主机 • Switch(config)#int fa0/20 • //进入端口配置模式 • Switch(config-if) • #在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略) • Switch(config-if)ip access-group IP10 in • #在该端口上应用名为MAC10的访问列表(IP访问控制列表哟)

4500、6500系列交换机上可以实现,但是 需要注意的是2950、3550需要交换机运行 增强的软件镜像(Enhanced Image)

IP地址的MAC地址绑定

• Switch(config)#mac access-list extended MAC10 //定义一个MAC地址访问控制列表并命名为MAC10 • Switch(config)#permit host 0009.6b4c.d4bf any //定义MAC地址为0009.6b4c.d4bf 的主机可以访问任何

这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或

思科交换机mac,ip绑定

Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。

方法1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式:Switch#config terminal#进入配置模式Switch(config)# Interface fastethernet 0/1#进入具体端口配置模式Switch(config-if)#Switchport port-secruity#配置端口安全模式Switch(config-if )switchport port-security mac-address MAC(主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址)#删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

以上功能适用于思科2950、3550、4500、6500系列交换机方法2——基于MAC地址的扩展访问列表Switch(config)Mac access-list extended MAC10#定义一个MAC地址访问控制列表并且命名该列表名为MAC10Switch(config)permit host 0009.6bc4.d4bf any#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permit any host 0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if )interface Fa0/20#进入配置具体端口的模式Switch(config-if )mac access-group MAC10 in#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)no mac access-list extended MAC10#清除名为MAC10的访问列表此功能与应用与第一种方法相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

实验17 交换机端口安全

图 3 交换机端口绑定指定 mac 地址

五、背景描述 一是未经授权的用户主机随意连接到企业的网络中。 某公司员工从自己家里拿来一台电脑,可以在不经管理员同意的情况下,拔下某台主机的网线,插在

自己带来的电脑上。然后连入到企业的网路中。这会带来很大的安全隐患。如员工带来的电脑可能本身就 带有病毒。从而使得病毒通过企业内部网络进行传播。或者非法复制企业内部的资料等等。

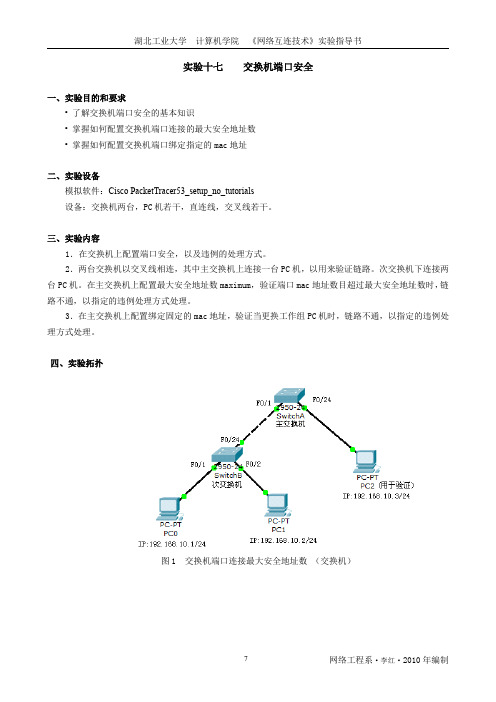

三、实验内容 1.在交换机上配置端口安全,以及违例的处理方式。 2.两台交换机以交叉线相连,其中主交换机上连接一台 PC 机,以用来验证链路。次交换机下连接两

台 PC 机。在主交换机上配置最大安全地址数 maximum,验证端口 mac 地址数目超过最大安全地址数时,链 路不通,以指定的违例处理方式处理。

步骤 1.画出实验拓扑结构图。

步骤 2. 按实验拓扑图 1 连接设备。并对三台 PC 机进行 IP 设置。

步骤 3.交换机更改主机名。 主交换机改名为 SwitchA,次交换机改名为 SwitchB。

步骤 4.验证 PC0,PC1 与 PC2 三者之间都能 ping 通,说明交换机连接的网络是 ok 的。

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security maximum 1

Switch(config-if)#switchport port-security violation shutdown

【思考二】:如果,主交换机 fa0/1 端口的最大的地址连接数改为 1,结果又如何呢? 【思考三】:如果,主交换机 fa0/1 端口的最大的地址连接数改为 1,并且违例方式为 shutdown,结 果又如何呢? 请将实验结果写在下方:

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

思科交换机端口安全(Port-Security)Cisco Catalyst交换机端口安全(Port-Security)1、Cisco29系列交换机可以做基于2层的端口安全,即mac地址与端口进行绑定。

2、Cisco3550以上交换机均可做基于2层和3层的端口安全,即mac 地址与端口绑定以及mac地址与ip地址绑定。

3、以cisco3550交换机为例做mac地址与端口绑定的可以实现两种应用:a、设定一端口只接受第一次连接该端口的计算机mac地址,当该端口第一次获得某计算机mac地址后,其他计算机接入到此端口所发送的数据包则认为非法,做丢弃处理。

b、设定一端口只接受某一特定计算机mac地址,其他计算机均无法接入到此端口。

4、破解方法:网上前辈所讲的破解方法有很多,主要是通过更改新接入计算机网卡的mac地址来实现,但本人认为,此方法实际应用中基本没有什么作用,原因很简单,如果不是网管,其他一般人员平时根本不可能去注意合法计算机的mac地址,一般情况也无法进入合法计算机去获得mac地址,除非其本身就是该局域网的用户。

5、实现方法:针对第3条的两种应用,分别不同的实现方法a、接受第一次接入该端口计算机的mac地址:Switch#config terminalSwitch(config)#inte**ce inte**ce-id 进入需要配置的端口Switch(config-if)#switchport mode access 设置为交换模式Switch(config-if)#switchport port-security 打开端口安全模式Switch(config-if)#switchport port-security violation {protect |restrict | shutdown }//针对非法接入计算机,端口处理模式{丢弃数据包,不发警告| 丢弃数据包,在console发警告| 关闭端口为err-disable状态,除非管理员手工激活,否则该端口失效。

b、接受某特定计算机mac地址:Switch(config-if)#switchport mode accessSwitch(config-if)#switchport port-securitySwitch(config-if)#switchport port-security violation {protect |restrict | shutdown }//以上步骤与a同Switch(config-if)#switchport port-security mac-address stickySwitch(config-if)#switchport port-security aging static //打开静态映射Switch(config-if)#switchport port-security mac-address sticky**X.**X.**X//为端口输入特定的允许通过的mac地址mac地址与ip地址绑定基本原理:在交换机内建立mac地址和ip地址对应的映射表。

端口获得的ip和mac地址将匹配该表,不符合则丢弃该端口发送的数据包。

实现方法:Switch#config terminalSwitch(config)#arp 1.1.1.1 0001.0001.1111 arpa该配置的主要注意事项:需要将网段内所有IP都建立MAC地址映射,没有使用的IP地址可以与0000.0000.0000建立映射。

否则该绑定对于网段内没有建立映射的IP地址无效。

最常用的对端口安全的理解就是可根据MAC地址来做对网络流量的控制和管理,比如MAC地址与具体的端口绑定,**具体端口通过的MAC地址的数量,或者在具体的端口不允许某些MAC地址的帧流量通过。

稍微引申下端口安全,就是可以根据802.1X来控制网络的访问流量。

首先谈一下MAC地址与端口绑定,以及根据MAC地址允许流量的配置。

1. MAC地址与端口绑定,当发现主机的MAC地址与交换机上指定的MAC地址不同时,交换机相应的端口将down掉。

当给端口指定MAC地址时,端口模式必须为access或者Trunk状态。

3550-1#conf t3550-1(config)#int f0/13550-1(config-if)#switchport mode access /指定端口模式。

3550-1(config-if)#switchport port-security mac-address00-90-F5-10-79-C1//配置MAC地址。

3550-1(config-if)#switchport port-security maximum 1//**此端口允许通过的MAC地址数为1。

3550-1(config-if)#switchport port-security violation shutdown//当发现与上述配置不符时,端口down掉。

2. 通过MAC地址来**端口流量,此配置允许一接口最多通过100个MAC地址,超过100时,但来自新的主机的数据帧将丢失。

3550-1#conf t3550-1(config)#int f0/13550-1(config-if)#switchport mode access3550-1(config-if)#switchport port-security maximum 100 /允许此端口通过的最大MAC地址数目为100。

3550-1(config-if)#switchport port-security violation protect /当主机MAC地址数目超过100 时,交换机继续工作,但来自新的主机的数据帧将丢失。

上面的配置根据MAC地址来允许流量,下面的配置则是根据MAC 地址来拒绝流量1. 此配置在Catalyst交换机中只能对单播流量进行过滤,对于多播流量则无效。

3550-1#conf t3550-1(config)#mac-address-table static 00-90-F5-10-79-C1 vlan 2 drop/在相应的Vlan丢弃流量。

3550-1#conf t3550-1(config)#mac-address-table static 00-90-F5-10-79-C1 vlan 2int f0/1/在相应的接口丢弃流量。

你可以配置接口的三种违规模式·protect:当mac地址的数量达到了这个端口所最大允许的数量,带有未知的源地址的包就会被丢弃,直到删除了足够数量的mac地址,来降下最大数值之后才会不丢弃。

·restrict:一个**数据和并引起"安全违规"计数器的增加的端口安全违规动作。

·shutdown:一个导致接口马上shutdown,并且发送SNMP陷阱的端口安全违规动作。

当一个安全端口处在error- disable状态,你要恢复正常必须得敲入全局下的errdisable recovery causepsecure-violation 命令,或者你可以手动的shut再no shut端口。

这个是端口安全违规的默认动作。

默认的端口安全配置:以下是端口安全在接口下的配置-特性:port-sercurity 默认设置:关闭的。

特性:最大安全mac地址数目默认设置:1特性:违规模式默认配置:shutdown,这端口在最大安全mac地址数量达到的时候会shutdown,并发snmp陷阱。

配置向导:下面是配置端口安全的向导-·安全端口不能在动态的access口或者trunk口上做,换言之,敲port-secure之前必须的是switch mode acc之后。

·安全端口不能是一个被保护的口。

·安全端口不能是SPAN的目的地址。

·安全端口不能属于GEC或FEC的组。

·安全端口不能属于802.1x端口。

如果你在安全端口试图开启802.1x,就会有报错信息,而且802.1x也关了。

如果你试图改变开启了802.1x 的端口为安全端口,错误信息就会出现,安全性设置不会改变。

配置案例:1. 在f0/12上最大mac地址数目为5的端口安全,违规动作为默认。

switch#config tEnter configuration commands, one per line. End with CNTL/Z. switch(config)#int f0/12switch(config-if)#swi mode accswitch(config-if)#swi port-secswitch(config-if)#swi port-sec max 5switch(config-if)#endswitch#show port-sec int f0/12Security Enabled:Y es, Port Status:SecureUpViolation Mode:ShutdownMax. Addrs:5, Current Addrs:0, Configure Addrs:02. 如何配置f0/12安全mac地址switch(config)#int f0/12switch(config-if)#swi mode accswitch(config-if)#swi port-secswitch(config-if)#swi port-sec mac-add 1111.1111.1111switch(config-if)#endswitch#show port-sec addSecure Mac Address Table------------------------------------------------------------Vlan Mac Address Type Ports1 1000.2000.3000 SecureConfigured Fa0/123. 配置端口安全超时时间两小时。

switch(config)#int f0/12switch(config)#swi port-sec aging time 1204. 端口安全超时时间2分钟,给配置了安全地址的接口,类型为inactivityaging:switch(config-if)#swi port-sec aging time 2switch(config-if)#swi port-sec aging type inactivityswitch(config-if)#swi port-sec aging staticshow port-security inte**ce f0/12可以看状态.其他showshow port-security 看哪些接口启用了端口安全.show port-security address 看安全端口mac地址绑定关系.==================================================== =============================(config-if)#switchport mode access 设置为交换模式(config-if)#switchport port-security 打开端口安全模式(config-if)#switchport port-security violation {protect | restrict | shutdown }(config-if)#switchport port-security mac-address sticky(config-if)#switchport port-security aging static //打开静态映射(config-if)#switchport port-security mac-address sticky **X.**X.**X (config)#arp 1.1.1.1 0001.0001.1111 arpa [建立mac地址和ip地址对应的映射表](config-if)#switchport port-security mac-address 0090.F510.79C1 (config-if)#switchport port-security maximum 1(config)#mac-address-table static 00-90-F5-10-79-C1 vlan 2 drop (config)#mac-address-table static 00-90-F5-10-79-C1 vlan 2 int f0/1 [特定接口丢包]。