WebLogic_Web服务器安全配置风险评估检查表

信息安全风险评估调查表

表1:基本信息调查1 / 222 / 22网络设备:路由器、网关、交换机等。

安全设备:防火墙、入侵检测系统、身份鉴别等。

服务器设备:大型机、小型机、服务器、工作站、台式计算机、便携计算机等。

终端设备:办公计算机、移动存储设备。

重要程度:依据被检查机构数据所有者认为资产对业务影响的重要性填写非常重要、重要、一般。

3 / 22填写说明系统软件:操作系统、系统服务、中间件、数据库管理系统、开发系统等。

应用软件:项目管理软件、网管软件、办公软件等。

4 / 22服务类型包括:1.网络服务;2.安全工程;3.灾难恢复;4.安全运维服务;5.安全应急响应;6.安全培训;7.安全咨询;8.安全风险评估;9.安全审计;10.安全研发。

岗位名称:1、数据录入员;2、软件开发员;3、桌面管理员;4、系统管理员;5、安全管理员;6、数据库管理员;7、网络管理员;8、质量管理员。

5 / 22填写说明信息系统文档类别:信息系统组织机构及管理制度、信息系统安全设计、实施、运维文档;系统开发程序文件、资料等。

6 / 227 / 221、用户分布范围栏填写全国、全省、本地区、本单位2、业务处理信息类别一栏填写:a) 国家秘密信息;b) 非密敏感信息(机构或公民的专有信息) ;c) 可公开信息3、重要程度栏填写非常重要、重要、一般4、如通过测评,请填写时间和测评机构名称。

1、网络区域主要包括:服务器域、数据存储域、网管域、数据中心域、核心交换域、涉密终端域、办公域、接入域和外联域等;2、重要程度填写非常重要、重要、一般。

8 / 22注:安全事件的类别和级别定义请参照GB/Z20986-2007《信息安全事件分类分级指南》9 / 2210 / 22表2:安全状况调查1. 安全管理机构安全组织体系是否健全,管理职责是否明确,安全管理机构岗位安全策略及管理规章制度的完善性、可行性和科学性的有关规章人员的安全和保密意识教育、安全技能培训情况,重点、敏感岗4. 系统建设管理关键资产采购时是否进行了安全性测评,对服务机构和人员的保密约束情况如何,在服务提供过程中是否采取了管控措施。

服务器和网站安全检查登记表

日常安全检查汇总表

检查时间:年月日

检查单位

操作系统

检查数量和范围

安全防护软件

检查数量和范围

Web服务软件

检查数量和范围

网站内容

检查数量和范围

系统安全漏洞

检查数量和范围

存在的主要问题:

处理方法和结果:

检查人

负责人

备注:

说明:检查方法和标准参照《第四军医大学网站安全检查技术规范》;存在的问题、处理方法和结果应描述明确,内容较多时可附页。

□日志内容无异常

1.9远程管理限制□限制了远 Nhomakorabea管理端口的访问范围

1.10运行状态

□CPU占用率正常

□系统进程无异常

□网络连接无异常

□硬件无报警

备注

检查人

负责人

安全防护软件日常安全检查登记表

检查时间:年月日

检查单位

操作系统类型和版本

服务器名称

安全防护软件

类型和版本

检查分项

检查要点

异常说明

签名

检查人

负责人

2.1安装设置

□安装了防病毒和防火墙软件并开启了实时防护

□防火墙正确配置了策略

2.2更新升级

□防护软件已升级到最新

2.3防护日志

□防护日志无异常报警

备注

检查人

负责人

网站内容日常安全检查登记表

检查时间:年月日

检查单位

操作系统类型和版本

网站管理单位

服务器名称

网站IP地址

数据库类型

□Access□SQLServer

操作系统日常安全检查登记表

检查时间:年月日

检查单位

操作系统类型和版本

Tomcat Web服务器安全配置风险评估检查表

Tomcat Web服务器安全配置基线目录第1章概述 (1)1.1目的 (1)1.2适用范围 (1)1.3适用版本 (1)第2章账号管理、认证授权 (2)2.1账号 (2)2.1.1共享帐号管理 (2)2.1.2无关帐号管理 (2)2.2口令 (3)2.2.1密码复杂度 (3)2.2.2密码历史 (4)2.3授权 (4)2.3.1用户权利指派 (4)第3章日志配置操作 (6)3.1日志配置 (6)3.1.1审核登录 (6)第4章IP协议安全配置 (7)4.1IP协议 (7)4.1.1支持加密协议 (7)第5章设备其他配置操作 (8)5.1安全管理 (8)5.1.1定时登出 (8)5.1.2更改默认端口 (8)5.1.3错误页面处理 (9)5.1.4目录列表访问限制 (10)第1章概述1.1 目的本文档规定了Tomcat WEB服务器应当遵循的安全性设置标准,本文档旨在指导系统管理人员进行Tomcat WEB服务器的安全配置。

1.2 适用范围本配置标准的使用者包括:服务器系统管理员、应用管理员、网络安全管理员。

1.3 适用版本4.x、5.x、6.x版本的Tomcat Web服务器。

第2章账号管理、认证授权2.1 账号2.1.1共享帐号管理2.1.2无关帐号管理2.2 口令2.2.1密码复杂度2.2.2密码历史2.3 授权2.3.1用户权利指派第3章日志配置操作3.1 日志配置3.1.1审核登录第4章IP协议安全配置4.1 IP协议4.1.1支持加密协议第5章设备其他配置操作5.1 安全管理5.1.1定时登出5.1.2更改默认端口5.1.3错误页面处理备注5.1.4目录列表访问限制安全基线项目名称Tomcat目录列表安全基线要求项安全基线编号SBL-Tomcat-05-01-04安全基线项说明禁止tomcat列表显示文件检测操作步骤1、参考配置操作(1) 编辑tomcat/conf/web.xml配置文件,<init-param><param-name>listings</param-name> <param-value>true</param-value></init-param>把true改成false(2)重新启动tomcat服务基线符合性判定依据1、判定条件当WEB目录中没有默认首页如index.html,index.jsp等文件时,不会列出目录内容2、检测操作直接访问http://ip:8800/webadd备注。

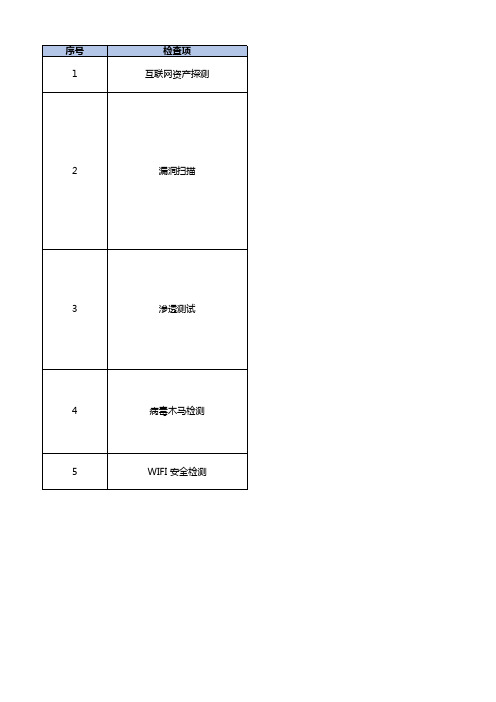

IT数据中心网络安全检查表模板V5

序号 1

检查项 互联网资产探测

2

漏洞扫描

3

渗透测试

4

病毒木马检测

5

WIFI 安全检测

检查内容 对重点检查单位对外的互联网应用及资产,进行信息搜集。主要包含 IP信息、DNS信息、whois信息、CDN信息、端口情况、域名信息、 域名注册情况等进行综合分析,以此来识别重点检查单位的资产情况 网络扫描主要依靠带有安全漏洞知识库的网络安全扫描工具对信息资 产进行基于网络、系统层面安全扫描,其特点是能对被评估目标进行 覆盖面广泛的安全漏洞检查,并且评估环境与被评估对象在线运行的 环境完全一致,能较真实地反映主机系统、网络设备、应用系统所存 在的网络安全问题和面临的网络安全威胁。 1) 互联网接入扫描 通过互联网接入网络环境,对被检查单位重要系统对互联网暴露的域 名、IP、端口和服务进行漏洞扫描。 2) 内网扫描 通过内部网络环境,对关键信息基础设施运行的网络设备、主机数据 库、应用系统、运维终端、个人终端等分别开展漏洞扫描,发现可能 存在的安全漏洞隐患。

weblogic巡检表

巡检人:_____________________巡检日期:_______________________

Weblogic巡检

硬件机型

是否集群

系统实际用户数

硬件检查,性能检查

Weblogic进程

进入操作系统,登陆weblogic用户,命令:su—weblogic

Process

进程情况

测试应用

□正常□异常

负载状态

□正常□异常

运行状态

□正常□异常

Performance

配置情况

□正常□异常

硬件系统

□正常□异常

察看锁

□正常□异常

查看内存堆栈

□正常□异常

优化Java读写

□正常□异常

Backlog

□正常□异常

Use the PreparedStatement Cache

□正常□异常

Use LocalInterfaces

□正常□异常

Measure Your Performance Metrics

□正常□异常

垃圾回收

□正常□异常

说明

□正常□异常

进程状态

□正常□异常

Log

状态

□正常□异常

运行情况

□正常□异常

查看日志

□正常□异常

Application

配置情况

□正常□异常

运行情况

□正常□异常

应用日志

□正常□异常

查看状态

□正常□异常

Datasource

配置情况

□正常□异常

驱动情况

□正常□异常

运行情况

□正常□异常

ServerSta异常

WebLogic服务器对Web安全验证的技术支持(第1部分)

1.1WebLogic服务器对Web安全验证的技术支持(第1部分)1、WebLogic Server中的安全框架介绍(1)WebLogic Server的安全框架是依照J2EE安全规范定义的J2EE应用程序开发者可以很容易的使用这个框架提供的服务保护自己的应用程序。

(2)在WebLogic Server环境下,组件的安全是由容器负责的组件的开发人员可以不用或者很少在组件中添加安全代码。

这种安全逻辑和业务逻辑相对独立的架构,使得企业级应用系统有更好的灵活性和扩展性。

(3)WebLogic Server遵守J2EE规范为应用程序开发者提供了两种形式的基于容器的安全性1)说明性的安全性2)可编程的安全性。

2、WebLogic Server的安全框架的主要特点(1)即装即用的安全模块BEA WebLogic Server支持由J2EE所声明的包含诸如用户ID、角色、访问控制列表、审计、安全事件等的安全性。

要实现这些特性,WebLogic Server囊括了一个安全框架,该框架能够通过安全提供方的模块进行扩展。

WebLogic Server允许这些模块采用即装即用的实现方式。

您可以在框架中插入自定义的模块。

(2)主要的安全服务BEA WebLogic Server 向所有的应用系统和应用组件,提供功能齐全的安全服务--先进的认证、授权、审核和加密功能。

●BEA Weblogic 安全框架应用BEA WebLogic 安全框架,能够使得开发者从业务逻辑中去除掉安全代码,从而让容器来保证应用系统的安全,从而解决了保证应用安全方面的难题(分离业务逻辑和安全逻辑)。

●安全策略通过其动态角色映射和利用授权策略引擎,BEA WebLogic Server 允许根据实际情况实时创建和处理安全策略与角色,因此,创建的安全策略强大而灵活。

●与第三方安全解决方案间的互操作性BEA WebLogic 安全框架支持即插即用,因此,允许外来安全解决方案管理 BEA WebLogic 资源。

服务器安全检查基准表

检查Windows服务器是否开启了一些危险的缺省服务,若存在应及时关闭。否则会成为潜在威胁。

这些不必要的服务开启完全可能被恶意分子利用,有些服务的开启有可能通过网络共享资源泄漏出系统的敏感信息或者通过一些不必要的服务开启利用共享资源浏览一些而这些其它机器上的信息,信息的泄漏都是在用户不知情的情况下发生的。因为开启了这些服务后,这些服务会自动跟踪网络上一个域内的机器,允许用户通过网上邻居来发现他们不知道确切名字的共享资源。而且浏览这些资源是不通过任何授权的。

Dr.Watson是Microsoft用来处理应用程序错误的一个实用程序。它可以Dump一个出错应用程序的内存以便进行分析。但是Dump出来的数据中肯能会含有敏感信息,因此应该防止Dr. Watson crash dump到磁盘上。

更改键ห้องสมุดไป่ตู้为0

通过登录查看Windows主机注册表后发现注册表HKLM\System\CurrentControlSet\Control\CrashControl\AutoReboot键值不合理,存在安全隐患应该及时更改。

定期备份数据。

漏洞与补丁

定期安装补丁和安全更新,包括系统、组件、应用程序的更新;

黑客会利用WINDOWS漏洞对系统进行攻击。

定期更新补丁。

定期检查补丁安装的情况,可用日志与MBSA分析结合检查;

黑客会利用WINDOWS漏洞对系统进行攻击。

定期核查并记录在案。

检查Windows服务器是否都安装了防病毒软件,病毒库是否升级到了最新版本

在HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters 下,修改SynAttackProtect的值为2。并添加以下数据

信息安全_风险评估_检查流程_操作系统评估检查表_Solaris_free

查看系统的版本信息、主机名及配置信息检查网卡数目与状态检查系统端口开放情况及路由查看系统已经安装了哪些程序包以root权限,执行:以root 权限,执行:查看网卡数目、网络配置、是否开启混杂监听模式。

以root 权限,执行:以root 权限,执行:了解系统备份情况、备份机制审核补丁安装情况检查passwd 、shadow 及group 文件检查有无对于login 进行口令认证检查是否问询相关的管理员。

重点了解备份介质,方式,人员,是否有应急恢复制度等状况。

# patchadd -p 检查系统的补丁情况# showrev -p 查看所有已经安装的patch或者# ls /var/sadm/patch 或者ls /var/adm/patchcat /etc/passwdcat /etc/shadowcat /etc/group保存后检查文件执行:执行:设置了口令最短长度要求检查是否设置了口令过期策略无用帐号审核为新增用户配置安全模板执行:查看/etc/passwd 中是否存在uucp,news 等帐号以及确认拥有shell 权限的帐号是否合理确认/usr/sadm/defadduser 有以下类似配置内容:检查是否设置登录超时检查root 的搜索路径检查/tmp 目录的属性检查查看/etc/default/login 文件,确认其中存在合理的设置,下面的举例为30 秒执行:检查root 的$PATH环境变量中是否浮现当前目录“. ”。

执行:查看执行结果是否如下:drwxrwxrwt 7 sys sys 496 6 月8 15:41 /tmp/确认有“t”的粘合位/var/adm/utmp、/var/adm/utmpx、/etc/group、/var/adm /utmp 、/var/adm /utmpx 、/etc/gro up 、/var/adm /wtmp 文件的权限检查是否有属主非有效用户的文件/ 目录检查是否有属组非有效组的文件/目录检查/var/adm 目/var/adm/wtmp 文件的权限应该是 644执行:(检查风险:根目录下目录及文件数量非常大,执行时间会很长,建议采用系统利用率比较底的时间执行)执行:(检查风险:根目录下目录及文件数量非常大,执行时间会很长,建议采用系统利用率比较底的时间执行)执行:(检查风险:/var/adm 目录下目录及文件数量非常大,执录下是否存在所有人可写文件检查/var/cron 目录的属性检查是否存在所有人可写的目录检查属性为777 的文件/目录检查属性为666 的文件/目录检查移动介质上的文件系统行时间会很长,建议采用系统利用率比较底的时间执行) 检查/var/cron 目录权限是否为:root:sys 755执行:(检查风险:根目录下目录及文件数量非常大,执行时间会很长,建议采用系统利用率比较底的时间执行)执行:find / -type f -perm 777 | xargs ls -las(检查风险:根目录下目录及文件数量非常大,执行时间会很长,建议采用系统利用率比较底的时间执行)执行:find / -type f -perm 666 | xargs ls -las(检查风险:根目录下目录及文件数量非常大,执行时间会很长,建议采用系统利用率比较底的时间执行)执行:,查看是否做了如下设置执行:(检查风险:如果/etc 目录下目录及文件数量非常大,执 行时间会很长,建议采用系统利用率比较底的时间执行) 执行: (检查风险:如果/etc 目录下目录及文件数量非常大,执 行时间会很长,建议采用系统利用率比较底的时间执行) 查看/etc/default/login 文件中是否有如下配置: 查看 root 的掩码设置,确认/etc/profile 文件中将 umask 设 为 077 或者 027 执行:安全配置检查/etc 目 录 下 所 有 文 件 的 组 可写权限检查/etc 目 录 下 所 有 文 件 的 其 他 用 户 可 写权限检 查 初 始 文 件 权 限 掩码配置检 查 Root 的 文 件 权 限 掩 码 设置查 看 磁 盘 分区情况检查/etc/inetd.c onf 中的各项服务配置检查telnet & SSH 服务状况审核root 用户远程telnet\ftp 登录检查是否限制telnet 或者ssh 等的登录IP 执行:more /etc/inetd.conf查看是否禁止了部份不必要的、危(wei)险的服务。

网站安全检查表

○否

31、是否对自管的域名解析系统采取了安全防护措 施?

○是 系统

○否 ○无自管域名解析

32、是否与托管方签订了安全协议?

○是 ○否 ○未采用托管方式

33、是否指定了奥运期间网站安全突法时间应急预 案?

○是

○否

34、是否根据应急预案组织过应急演练?

○是

○否

35、是否采取了备份措施?

○备机 ○备件 ○网站数据备份 ○其他措施

6、是否对安全防护措施进行了评估

○是

○否

7、如果开展了安全防护措施评估,评估结果是什么? ○有效 ○基本有效 ○不足

8、本年度是否开展了网站安全风险评估或等级测评?

○自评估 开展

○委托专业评估

○没有

○SQL注入攻击隐患 ○跨站脚本攻

击隐患

○弱口令 ○操作系统补丁安装情况

○网站服务系统及其他应用系统补丁 安装情况

网站安全检查表

单位名称 信息安全主管领导 网站安全第一责任人 1、网站名称

2、网站安全等级保护级别

3、网站主机服务器运行维护管理方式

4、是否对安全规章制度进行了梳理?

5、是否有明确的网站安全责任处罚规定?

联系人/联系电话 职务 职务

○四级 ○三级 ○二级 ○未定级

○自行管理 ○委托管理

ห้องสมุดไป่ตู้○是

○否

○是

○否

○是

○否

20、操作系统最近一次升级日期

——月——日

21、Web服务器系统最近一次升级时间

——月——日

22、数据库系统最近一次升级的日期

——月——日

23、是否关闭或删除了不必要的帐户?

○是

○否

24、是否关闭或删除了不必要的应用?

安全风险评估表.xls

injury to others

to use, have unqualified wire

ropes replaced, only

certificate equipment as used

22 设备安装

设备基础不稳

人身伤害、财产损失

√

Installation of Equipment

/环境破坏Personal

√

rope break off or Personal injury

fractured

Property loss

吊机液压及旋转,经检查后才 √ 可使用。Crane hydraulic and rotation, and can only be used

after the inspection.

充分沟通,协调一致Good

√

communication and

coordination

使用前检查,及时更换,选用有 √

资质的设备 check them prior

to use, have unqualified wire

ropes replaced, only

certificate equipment as used

作业人员、 安全员 Operators、 HSE

vehicle

provided

loss/damage to

others/environmenta

l damage

16 设备卸车

地面不平

人身伤害、环境破坏

√

Equipment/m uneven ground/floor Personal injury

aterial

/environmental

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

WebLogicWeb服务器安全配置基线

目 录

第1章 概述 (1)

1.1 目的 (1)

1.2 适用范围 (1)

1.3 适用版本 (1)

第2章 账号管理、认证授权 (2)

2.1 账号 (2)

2.1.1 账号锁定策略 (2)

2.2 口令 (2)

2.2.1 密码复杂度 (2)

第3章 日志配置操作 (4)

3.1 日志配置 (4)

3.1.1 审核登录 (4)

第4章 IP协议安全配置 (5)

4.1 IP协议 (5)

4.1.1 支持加密协议 (5)

4.1.2 限制应用服务器Socket数量 (5)

4.1.3 禁用Send Server Header (6)

第5章 设备其他配置操作 (7)

5.1 安全管理 (7)

5.1.1 定时登出 (7)

5.1.2 更改默认端口 (7)

5.1.3 错误页面处理 (8)

5.1.4 目录列表访问限制 (8)

第1章概述

1.1 目的

本文档规定了WebLogic Web服务器应当遵循的安全性设置标准,本文档旨在指导系统管理人员进行WebLogic Web服务器的安全配置。

1.2 适用范围

本配置标准的使用者包括:服务器系统管理员、应用管理员、网络安全管理员。

1.3 适用版本

6.x、

7.x、

8.x版本的WebLogic Web服务器。

现在最新的weblogic服务器时9.1,此文件不适用与最新的服务器

第2章账号管理、认证授权2.1 账号

2.1.1账号锁定策略

安全基线项

目名称

WebLogic账号锁定安全基线要求项

安全基线编

号

SBL-WebLogic-02-01-01

安全基线项

说明

要求设定帐号锁定次数和时间

检测操作步

骤1、参考配置操作

查看以管理员身份登录控制台

1. 点击左侧面板”Security”文件夹,展开”REALM”

2. 点击右侧面板中的”User Lock”标签,查看Lockout Enabled,Lockout

Threshold,Lockout Duration等

基线符合性判定依据1、判定条件

要求Lockout Enabled=true; Lockout Threshold=5; Lockout Duration=30

备注

2.2 口令

2.2.1密码复杂度

安全基线项

目名称

WebLogic密码复杂度安全基线要求项

安全基线编

号

SBL-WebLogic-02-01-01

安全基线项

说明

对于采用静态口令认证技术的设备,口令长度至少8位。

检测操作步

骤1、参考配置操作

查看WebLogic安装目录下的weblogic.properties配置文件2、补充操作说明

口令要求:长度至少8位。

基线符合性判定依据1、判定条件

weblogic.system.minPasswordLen=8

备注

第3章日志配置操作

3.1 日志配置

3.1.1审核登录

安全基线项

目名称

WebLogic审核登录安全基线要求项安全基线编

号

SBL-WebLogic-03-01-01

安全基线项

说明设备应配置日志功能,对用户登录进行记录,记录内容包括用户登录使用的账号,登录是否成功,登录时间,以及远程登录时,用户使用的IP地址。

检测操作步

骤1、参考配置操作

查看WebLogic安装目录下的weblogic.properties配置文件

基线符合性判定依据1、判定条件

weblogic.system.enableReverseDNSLookups=true

备注

第4章IP协议安全配置4.1 IP协议

4.1.1支持加密协议

安全基线项

目名称

WebLogic支持加密协议安全基线要求项安全基线编

号

SBL-WebLogic-04-01-01

安全基线项

说明对于通过HTTP协议进行远程维护的设备,设备应支持使用HTTPS等加密协议。

检测操作步

骤1、参考配置操作

查看WebLogic安装目录下的weblogic.properties配置文件

基线符合性判定依据1、判定条件

weblogic.system.SSLListenPort=portNumber

weblogic.security.certificate.server=mycert.der

weblogic.security.key.server=mykey.der

weblogic.security.certificate.authority=CA.der

weblogic.security.certificateCacheSize=5

weblogic.security.clientRootCA=anyValidCertificate weblogic.httpd.register.authenticated=\

weblogic.t3.srvr.ClientAuthenticationServlet

weblogic.httpd.register.T3AdminCaptureRootCA=admin.T3Admi nCaptureRootCA

备注

4.1.2限制应用服务器Socket数量

安全基线项

目名称

WebLogic限制应用服务器Socket数量安全基线要求项安全基线编

号

SBL-WebLogic-04-01-02

安全基线项

说明Sockets最大打开数目设置不当的话,容易受到拒绝服务攻击,超出操作系统文件描述符限制

检测操作步

骤1、参考配置操作

以管理员身份登录管理控制台

1. 点击左侧面板的域名文件夹,然后点击Servers文件夹,双击要管理的服务器

2. 在右侧面板的“Configuration”面板下选择“Tuning”标签,查看Maximum Open Sockets值

基线符合性判定依据1、判定条件

要求Maximum Open Sockets不大于254。

备注

4.1.3禁用Send Server Header

安全基线项

目名称

WebLogic禁用Send Server Header安全基线要求项安全基线编

号

SBL-WebLogic-04-01-03

安全基线项

说明Sockets最大打开数目设置不当的话,容易受到拒绝服务攻击,超出操作系统文件描述符限制

检测操作步

骤1、参考配置操作

以管理员身份登录管理控制台

1. 点击域名下的Servers文件夹,选择要管理的服务器

2. 在右侧面板“Protocols”面板下,点击HTTP标签

3. 检查是否勾选Send Server header

基线符合性判定依据1、判定条件

要求禁止Send Server header

备注

第5章设备其他配置操作5.1 安全管理

5.1.1定时登出

安全基线项

目名称

WebLogic定时登出安全基线要求项安全基线编

号

SBL-WebLogic-05-01-01

安全基线项

说明对于具备字符交互界面的设备,应支持定时账户自动登出。

登出后用户需再次登录才能进入系统。

检测操作步

骤1、参考配置操作

查看WebLogic安装目录下的weblogic.properties配置文件

基线符合性判定依据1、判定条件

weblogic.login.readTimeoutMillis=integer weblogic.login.readTimeoutMillisSSL=integer

备注

5.1.2更改默认端口

安全基线项

目名称

WebLogic运行端口安全基线要求项安全基线编

号

SBL-WebLogic-05-01-02

安全基线项

说明

更改WebLogic服务器默认端口

检测操作步

骤1、参考配置操作

查看WebLogic安装目录下的weblogic.properties配置文件

基线符合性判定依据1、判定条件

weblogic.system.listenPort=integer

备注

5.1.3错误页面处理

安全基线项

目名称

WebLogic错误页面处理安全基线要求项安全基线编

号

SBL-WebLogic-05-01-03

安全基线项

说明

WebLogic错误页面重定向

检测操作步

骤1、参考配置操作

查看<Application HOME>/WEB-INF/web.xml:

基线符合性判定依据1、判定条件

要求包含如下片段:

备注

5.1.4目录列表访问限制

安全基线项

目名称

WebLogic目录列表安全基线要求项安全基线编

号

SBL-WebLogic-05-01-04

安全基线项

说明

禁止WebLogic列表显示文件

检测操作步

骤1、参考配置操作

查看WebLogic安装目录下的weblogic.properties配置文件

基线符合性判定依据1、判定条件

weblogic.httpd.indexDirectories=false

备注。