基于ejbca搭建自己的CA认证中心之ejbca安装配置指南

CA证书安装与绑定说明

1CA证书安装与绑定说明1.1 CA的绑定说明在使用CA登录前请确认是否已经安装和配置好和CA相关的软件,如果没有请按第二章的步骤进行CA软件下载和安装。

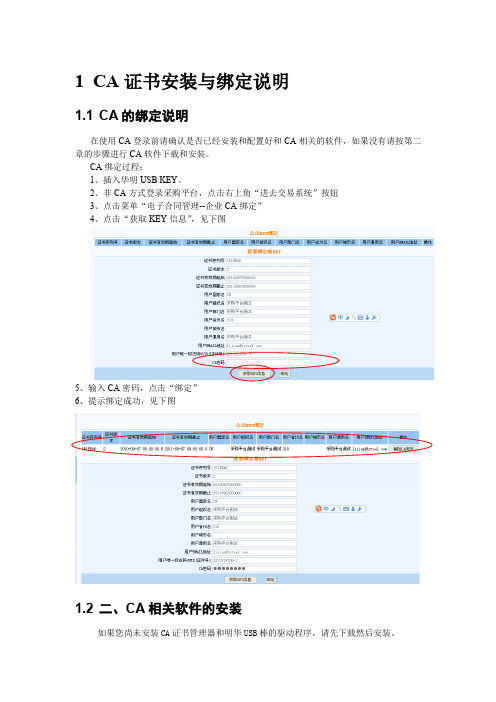

CA绑定过程:1、插入华明USB KEY。

2、非CA方式登录采购平台,点击右上角“进去交易系统”按钮3、点击菜单“电子合同管理--企业CA绑定”4、点击“获取KEY信息”,见下图5、输入CA密码,点击“绑定”6、提示绑定成功,见下图1.2 二、CA相关软件的安装如果您尚未安装CA证书管理器和明华USB棒的驱动程序,请先下载然后安装。

下载地址:要下载的文件列表:1.SafeEngineCom.cab2.SafeEngineCom.dll3.UniTrust证书管理器(证书管理CertMgr_v2_28g.exe)CA证书的管理工具。

4.明华USB KEY驱动程序(MingHuaUSB_v2_9_040405_14.exe)5.证书状态查看器(介质状态查看工具USBViwer_V2.0_setup.exe)查看USB KEY是否正确安装和插入的工具。

一般情况下登录交易中心系统如果您的机子安装了一些IE安全插件或提高了IE 的安全级别IE就不能自动下载安装,1.2.1SafeEngineCom.cab安装把SafeEngineCom.cab复制到Windows安装目录的system32目录下。

例如:Windows 安装在C:盘跟根目录,对于Windows2000复制到C:\WINNT\SYSTEM32目录,对于XP或Windows2003复制到C:\WINDOWS\ SYSTEM32目录。

1.2.2SafeEngineCom.dll安装把SafeEngineCom.dll复制到Windows安装目录的system32目录下。

例如:Windows 安装在C:盘跟根目录,对于Windows2000复制到C:\WINNT\SYSTEM32目录,对于XP 或Windows2003复制到C:\WINDOWS\ SYSTEM32目录。

CA服务器的安装与配置

CA服务器的安装与配置

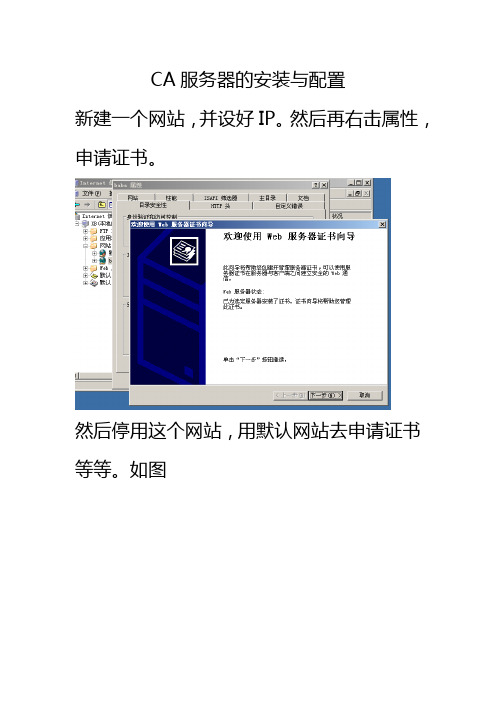

新建一个网站,并设好IP。

然后再右击属性,申请证书。

然后停用这个网站,用默认网站去申请证书等等。

如图

然后单击高级证书申请。

进入页面之后

再进入所选目标,之后将保存在默认c 盘中的代码复制如图

显示如图

然后进入证书机构颁发证书

然后颁发证书。

然后返回到先前的网站上点击主业查看证书挂起状态。

显示如图

下载证书到桌面

再进入新建的网站右击属性

证书安装成功

然后进入到网站进入主页再申请一个证书这次选中web证书申请

进入之后可随便填但是国家最好填ch 提交之后设置安全级别为高

密码自己设置一个别搞忘了不然后果自负。

完成之后再进入证书颁发机构再颁发证书,方法如上。

颁发完后再查看证书挂起状态再安装证书

之后停用默认网站启用新建网站

最后一点必须更改就是右击新建的网站进入编辑

更改如图。

CA安装与配置

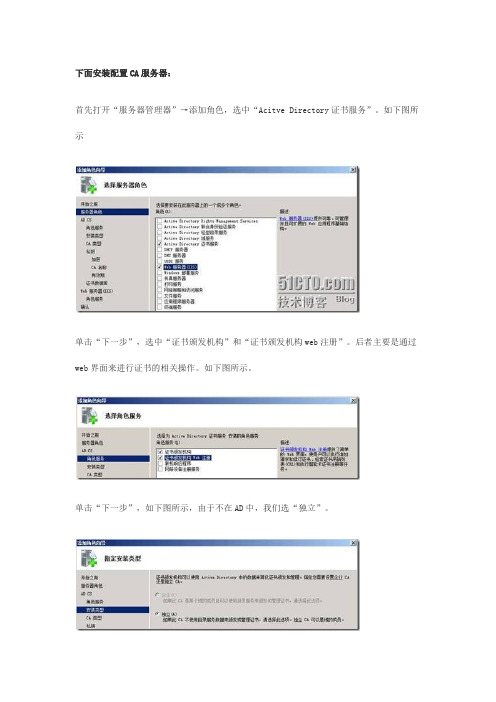

下面安装配置CA服务器:首先打开“服务器管理器”→添加角色,选中“Acitve Directory证书服务”。

如下图所示单击“下一步”,选中“证书颁发机构”和“证书颁发机构web注册”。

后者主要是通过web界面来进行证书的相关操作。

如下图所示。

单击“下一步”,如下图所示,由于不在AD中,我们选“独立”。

单击“下一步”,如下图所示,由于是企业中第一个证书服务器,所以我们选“根CA”。

单击“下一步”,如下图所示,选择“新建私钥”;单击“下一步”,如下图所示,这里就用默认的。

单击“下一步”,如下图所示,这边修改CA的公用名称为CA01,该名称无实际意义,随便取。

上图中的可分辨后缀名可不填写。

下面的操作全部默认,过程这里省略了。

安装IIS服务过程略过,但注意一定要选择""组件!下面配置web服务器首先安装好IIS和DNS组件,这里省略。

打开IIS,这里我们的加密网站就直接使用原来的默认网站了,当然新建网站也一样做。

首先修改C:\inetpub\wwwroot中的首页,把原来的文件删除,新建一个index.htm,内容任意。

并且测试下这个网页能被访问到,如下图所示:注意:新建网页的时候,我们一般是用记事本,然后另存为index.htm,这里注意和windows 2003不一样,需要打开后缀名。

否则另存为后的文件是index.htm.txt。

在这里把DNS也配好,添加主机记录,客户机的的DNS地址也要设置好,测试通过域名能访问该网站。

IIS服务器此时还不信任颁发证书的CA服务器。

解决办法是将CA服务器添加到IIS服务器计算机"受信任的根证书颁发机构",在web服务器上打开http://1.1.1.1/certsrv/选择“下载CA证书、证书链或CRL”。

为了方便,下载保存到桌面上,然后双击安装。

安装过程中把证书导入到“受信任的根证书颁发机构”中,如下图:(这里最好勾选“显示物理存储区”,导入到local computer)接下来在网站中配置证书,打开IIS,选中“计算机名字”,在中间选中“服务器证书”如下图所示,在右边选中“创建证书申请”,如下图所示:输入证书请求信息,通用名称请输入完整的域名(包含主机名),企业名称可以用中文,国家代码一般用CN(请按照ISO 3166-1 A2):我们的证书是用于web服务的,所以这里一定要填网站的访问域名,比如,注意这里如果填,用就无法访问,会出现证书不是颁发给该网站之类的提示。

CA证书服务安装

3.在弹出的“增加角色导游〞窗口点击“增加所需的角色效劳〞;单机“下一步〞 ;

4.在“指定安装种类〞中选择“企业〞,单击“下一步〞 ;

5.在“指定CA种类〞中选择“根〞 ,单击“下一步〞 ;

6.在“设置私钥〞窗口中选择“新建私钥〞;单击“下一步〞 ;

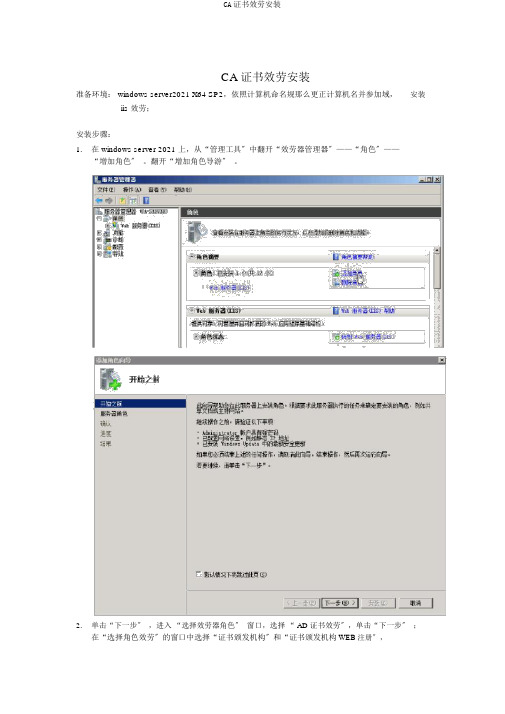

CA证书效劳安装

准备环境:windows server2021 X64 SP2,依照计算机命名规那么更正计算机名并参加域,安装

iis效劳;

安装Байду номын сангаас骤:

1.在windows server 2021上,从“管理工具〞中翻开“效劳器管理器〞——“角色〞——“增加角色〞 。翻开“增加角色导游〞 。

2.单击“下一步〞 ,进入“选择效劳器角色〞窗口,选择“AD证书效劳〞,单击“下一步〞 ;

信

5.若是需要逼迫用户守使用SSL方式连接站点, 那么选择“要求SSL〞。选择此项后无论

占带你可否有s种类的绑定,用户都只能一s方式连接站点,

在“SSL设置〞页面还可以设置可否需要客户端证书。

★忽略:无论用户可否拥有证书,都将被授予接见权限。客户端不需要申请和安装客

户端证书;

★接受:用户可以使用客户端证书接见资源,但证书其实不是必定的。客户端不需要申

请和安装客户端证书。

★必定:效劳器在将用户与资源连接从前要考据客户端证书。客户端必定申请和安装客户端证书,比方“用户〞证书。

CA证书效劳安装、申请和颁发已经设置完成。客户端接见时必定要申请证书,使用S来接见站点;

6.翻开证书申请文件,可目击书申请文佳是Base-64编码;

7.用IE翻开证书申请页面,输入域用户名和密码。在证书效劳页面单击“申请证书〞

ca证书配置方法

ca证书配置方法在计算机网络中,CA证书用于加强通信的安全性和保护数据的机密性。

CA证书实际上是指电子证书,其可以将非对称加密技术(如RSA加密算法)结合起来,确保通信的参与者是真实有效的。

那么在使用CA证书时,如何进行配置呢?下面将为您一一解析。

第一步:安装CA证书在安装CA证书之前,您需要确定您计算机上所有需要安装证书的用户帐户,这些帐户的存储位置是有区别的。

如果您使用的是“只要当前用户能够访问自己的证书存储位置”,那么所有的用户帐户都会共享同一个证书。

如果选择“将证书存储在本地计算机”,则所有用户将会共享存储位置。

第二步:导入CA证书在导入CA证书之前,您需要将颁发CA证书的机构的证书导入您的计算机,这样才能够确认您的CA证书。

不同的操作系统对导入证书的方式有所不同,在Windows操作系统中,您需要通过控制面板中的Internet选项来进行证书导入。

在Linux等操作系统中,可以使用OpenSSL等工具来导入证书。

第三步:配置证书在您计算机上安装了CA证书之后,您需要对配置文件进行调整,才能够和您的操作系统进行配合。

需要特别注意以下几个配置项:1. 参数ssl_ca指定了CA证书的位置,可以是文件名或文件夹名2. 参数ssl_cert指定了网站证书的位置3. 参数ssl_key指定了私钥的位置4. 指定加密算法,如RSA或AES第四步:应用证书在将证书应用于您的网站程序时,您需要确保整个过程是安全的。

一般通过私钥和公钥的匹配来实现加解密的操作。

您的网站程序将第一次向客户端发送证书时,需要将私钥保密,确保不会被公开泄漏,从而保证整个通讯过程的安全性。

以上就是关于CA证书配置的一些基础知识和操作过程。

在配置证书的过程中,需要注意对网络安全的保护工作。

无论是在导入证书和安装证书的过程中,都应当保证安全措施有效地防范潜在风险,在保证通讯安全性和保护数据的机密性的同时,也可以增加用户信任度。

CA证书和客户端系统安装及使用手册

+CA认证和网上办事大厅客户端系统安装及使用手册宁波市鄞州地方税务局2012目录1、内容简介2、办理流程3、客户端系统—软件下载4、客户端系统—软件安装5、CA证书—软件安装6、CA证书—登录使用7、CA证书—常见问题8、客户端操作手册9、客户端常见问题10、技术服务附件资料一: 日常维护与服务说明附件资料二:关于在全市使用网上办税的纳税人中推广电子签名身份认证技术的通知(甬地税征(2010)218号)附件资料三:CA证书办理须知(一) 内容简介CA数字证书简介政府机构或企业开发的业务系统大多是基于互联网的,需要通过广泛的、开放的互联网进行数据传输。

因此,不可避免地存在着由于互联网的广泛性、开放性所带来的安全隐患,例如:用户身份认证、信息的机密性、信息的完整性、信息的不可抵赖性等。

宁波财税开发的网上办事大厅(客户端)、网上征管、个税全员申报、机打发票等互联网应用系统,涉及企业财务数据和国家财政收入等机密信息,因此,需要确保互联网数据传输的安全。

根据业界实践经验,使用CA 数字证书是解决该问题的最佳选择。

使用CA证书将确保用户身份合法性和互联网数据安全根据国家电子签名法,CA电子签名可替代手写签名或盖章企业可以不再向财税局报送纸质报表(注:以局方通知为准)宁波财税网上办事大厅(客户端)简介网上办事大厅(客户端)是市财税局推出的集纳税申报、财务报表、个税全员申报、所得税年报、机打发票等各种财税业务于一体的“一窗式”服务终端,是所有企业涉税信息的统一出入口。

“客户端”解决了企业电脑上浏览器版本众多带来的操作使用问题、大数据量在线填写导致的网络超时问题、以及企业端涉税软件统一管理和统一服务的问题,为广大纳税企业提供一体化、方便、安全的办税服务。

客户端实现了所有涉税软件的整合,提供“一窗式”服务有效避免了互联网浏览器版本不兼容问题,申报过程更稳定不存在网络链接超时问题,支持长时间操作,以及大数据量填报所有功能均支持CA数字证书,确保身份真实和数据传输安全随着纸质报表的取消,真正实现“足不出户”享受办税服务(二)办理流程学习参加税局组织的集中培训或自学,学习CA证书及客户端操作要点客户端软件服务商常年提供免费培训,具体参见服务商网站:/art/2011/6/2/art_1442_40000.html初次安装已经获取安装文件的企业,按税局通知要求自行完成软件安装软件安装步骤(含CA 驱动)的具体说明参见“安装过程说明” 培训现场未领取安装文件的企业,可到财税局网站自行下载: 下载地址:https:///aWeb/spindex.doCA 验证登录已经完成客户端安装的企业,在领取CA 证书“天威盾”后,应在正式启用前验证CA 证书能够正常登录网上办事大厅(客户端),具体操作步骤参见“CA 验证登录步骤说明”。

基于EJBCA的CA证书认证中心的搭建与应用

文章编号:2096-1472(2018)-07-32-04DOI:10.19644/ki.issn2096-1472.2018.07.009软件工程 SOFTWARE ENGINEERING 第21卷第7期2018年7月V ol.21 No.7Jul. 2018基于EJBCA 的CA 证书认证中心的搭建与应用史建宜1,陈新鹏2(1.国网北京电力公司房山供电公司电力调度控制中心,北京 102401;2.国家电网公司信息通信分公司信息通信调度控制中心,北京 100053)摘 要:保障信息安全交换与传输越来越重要。

CA认证中心,作为一种可信赖的第三方证书机构,为信息安全传输提供安全的密码认证服务,保证信息传输参与者的身份真实有效、信息在网络上安全传输。

EJBCA是一个开源的CA 系统,首先介绍了EJBCA特点和基本结构;然后详述通过EJBCA搭建与配置CA认证中心;随后讨论使用EJBCA进行证书的申请和生成;最后,通过一个简单实例说明EJBCA的应用。

关键词:EJBCA;信息安全;认证中心中图分类号:TP393.08 文献标识码:ACertificate Authority Construction and Application Based on EJBCASHI Jianyi 1,CHEN Xinpeng 2(1.Dispatching and Control Center ,Beijing Fangshan Power Supply Company,Beijing 102401,China ;2.Dispatching and Control Center ,State Grid Information & Telecommunication Brach ,Beijing 100053,China )Abstract:Secure information exchange and transmission is increasingly important.As a trusted third-party certificate authority,CA (Certificate Authority) provides secure password authentication services for information security transmission.It ensures that the identity of the information transmission participant is valid and effective,and the information is transmitted securely over the network.EJBCA is an open source CA.This paper introduces EJBCA,outlines the characteristics and the basic structure,details the setup configuration of certificate authority through EJBCA,discusses subsequently application and generation of certificates using EJBCA and finally explains the simple application of EJBCA by an example.Keywords:EJBCA;information security;Certificate Authority1 引言(Introduction)网络的迅速发展给整个社会带来了各种各样的改变,人们通过网络进行信息交换变得越来越普遍。

(转)EJBCA安装教程

(转)EJBCA安装教程简介:EJBCA是⼀个全功能的开源CA系统软件,它基于J2EE技术,并提供了⼀个强⼤的、⾼性能并基于组件的CA。

EJBCA兼具灵活性和平台独⽴性,能够独⽴使⽤,也能和任何J2EE应⽤程序集成。

特性:LGPL开源许可建⽴在J2EE 1.3(EJB2.0)规范之上灵活的、基于组件的体系结构多级CA多个CA和多级CA,在⼀个EJBCA实例中建⽴⼀个或者多个完整的基础设施单独运⾏,或者在任何J2EE应⽤中集成它简单的安装和配置强⼤的基于Web的管理界⾯,并采⽤了⾼强度的鉴别算法⽀持基于命令⾏的管理,并⽀持脚本等功能⽀持个⼈证书申请或者证书的批量⽣产服务器和客户端证书能够采⽤PKCS12, JKS或者PEM格式导出⽀持采⽤Netscape, Mozilla, IE等浏览器直接进⾏证书申请⽀持采⽤开放API和⼯具通过其它应⽤程序申请证书由RA添加的新⽤户可以通过email进⾏提醒对于新⽤户验证可以采⽤随机或者⼿⼯的⽅式⽣成密码⽀持硬件模块,来集成硬件签发系统(例如智能卡)⽀持SCEP⽀持⽤特定⽤户权限和⽤户组的⽅式来进⾏多极化管理对不同类型和内容的证书可以进⾏证书配置对不同类型的⽤户可以进⾏实体配置遵循X509和PKIX(RFC3280)标准⽀持CRL完全⽀持OCSP,包括AIA扩展CRL⽣成和基于URL的CRL分发点遵循RFC3280,可以在任何SQL数据库中存储证书和CRL(通过应⽤服务器来处理)。

可选的多个发布器,以⽤来在LDAP中发布证书和CRL⽀持⽤来为指定⽤户和证书来恢复私钥的密钥恢复模块基于组件的体系结构,⽤来发布证书和CRL到不同的⽬的地基于组件的体系结构,⽤来在发布证书时采⽤多种实体授权⽅法容易集成到⼤型应⽤程序中,并为集成到业务流程进⾏了优化EJBCA完全采⽤Java编写,能够在任何采⽤J2EE服务器的平台上运⾏。

开发和测试是在Linux和Windows上进⾏的。

CA(证书颁发机构)服务器配置图解过程

试验拓扑:

试验内容以及拓扑说明:

试验内容:独立根CA服务器与独立从属CA服务器搭建以及客户端证书申请

试验拓扑说明:图中server1担任独立根CA服务器,server2担任独立从属CA服务器,另外三台客户机,分别为client1、client2和client3.

试验配置过程:

第一步:构建独立根CA服务器,我需要先安装IIS(证书服务安装过程中会在IIS的默认网站中写入虚拟目录,如果没有IIS的话,无法通过web浏览器的方式申请证书),然后再安装证书服务,配置过程如下:

安装完成后,如图:

证书服务的安装过程:

安装完成后,客户端即可申请证书,由于是独立根CA,而且我们不是域环境,所以我们只能通过web浏览器申请证书:http://CA服务器的ip地址或者计算机名/certsrv,如图:

再由CA服务器的管理员手工颁发证书,打开证书服务器server1,选择管理工具---证书颁发机构,颁发证书:

可以通过Internet选项的“内容”或者MMC证书管理单元进行查看

安装独立从属CA,它必须先从独立根CA申请证书后才可以正常使用

证书请求文件已经生成,然后利用请求文件再向CA服务器发送证书请求,申请证书

选择“使用base64编码的那个选项”,然后把申请的请求文件(后缀为.req)使用记事本打开,并将内容全部复制到空白处,如下图:

本文出自“陈宣宋微软技术空间” 博客,请务必保留此出处。

EJBCA配置

EJBCA由5部分组成:认证中心、注册机构、证书库、证书申请者和证书信任方。

其中,认证中心、注册机构和证书库3部分是PKI的基本部分,证书申请者和证书信任方是参加网上交易的主体。

所需软件:JDK1.6.0_9JBOSS-5.0.1.GAejbca_3_6_1apache-ant-1.7.0jce_policy-1_6_0设置环境变量:ANT_HOME D:\apache-ant-1.9.4-bin\apache-ant-1.9.4ANT_OPTS -Xmx640mEJBCA_HOME D:\ejbca_3_9_0JBOSS_HOME D:\jboss-5.0.1.GAPATH%JA V A_HOME%\bin;%JA V A_HOME%\jre\bin;%JA V A_HOME%/bin;%JBOSS_H OME%/bin;%ANT_HOME%/bin;ClASSPATH.;%JA V A_HOME%\lib\dt.jar;%JA V A_HOME%\lib\tools.jar;%JA V A_HOME%/lib; 先进行编译利用ant bootstrap命令,然后用run.bat启动jboss服务器,用ant install 命令进行安装管理CA并初始化EJBCA系统,安装完后停止jboss,用ant deploy 命令发布到jboss。

具体过程如下图:重新启动JBoss登录http://localhost:8080/ejbca/可以进入管理员界面https://localhost:8443/ejbca/adminweb/index.jsp进入管理员界面添加终端实体给浏览器颁发证书颁发成功向CA申请证书ca给服务器颁发证书生成的证书内容保存为.cer文件SSL双向验证打开MMC.EXE然后添加证书,在个人证书里面添加客户端证书,受信任的根证书中添加根证书,在企业信任中添加服务器证书,即可实现SSL双向认证。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

基于EJBCA搭建自己的CA认证中心之EJBCA安装配置指南出家如初,成佛有余目 录1. 概述 (3)2. 软件环境 (3)3. EJBCA基本架构 (4)4. EJBCA的部署模式 (4)5. JDK安装 (5)6. Java(TM) Cryptography Extension (JCE)安装 (5)7. ANT安装 (6)8. Jboss安装 (7)9. Mysql安装配置 (8)10. 环境变量配置 (8)11. EJBCA安装配置 (9)12. 导入p12格式的证书说明 (10)1.概述PKI(Public Key Infrastructure ) 即"公钥基础设施"较好地解决了Web 应用中的机密性、完整性、真实性和抗否认性等安全问题。

但在Web 环境下,还必须证明公钥与其持有者之间的映射关系,并认证密钥持有者的身份。

数字证书很好地解决了这个问题。

同样,在分布式环境下,还应该建立起安全、有效的证书管理机制,实现证书的生成、存储、分发、吊销等操作,从而为Web 应用乃至网络通信提供必要的密钥和证书服务。

公钥基础设施PKI 就是这样的一种提供安全服务的基础设施。

PKI 的核心是对证书及其公/私钥对的管理。

同时,PKI 也代表着一种分布式的信任模型关系,它首先要选择或定义证书格式及其操作过程,其次需要明确证书签发机构或个人之间的信任关系。

EJBCA就是这样一个针对PKI证书体系企业级的开源解决方案。

它基于J2EE技术,提供了一个强大的、高性能并基于组件的CA体系。

EJBCA兼具灵活性和平台独立性,能够独立使用,也能和任何J2EE应用程序集成。

2.软件环境操作系统:Centos 5.4数据库:mysql 5.0JDK:jdk 1.6EJBCA:ejbca 3.9.3ANT: ant 1.7.1JBOSS:jboss 4.2.3约定ejbca及相关软件都安装在/opt/目录下。

3.EJBCA基本架构4.EJBCA的部署模式完整的部署方案EJBCA本身对负载均衡、高可用等有较好的支持,完整的部署方案描述了典型的完整的部署方案的部署形式。

CA与RA分离(External RA )部署模式CA与RA分离(External RA )的部署模式,还可以退化成CA与RA部署在一起的模式,初期在安全性要求不高的情况下,基于成本及管理的方便,可以采用CA与RA一体化部署的模式。

5.JDK安装wgethttp://cds‐/ESD6/JSCDL/jdk/6u17‐b04/jdk‐6u17‐linux‐i586.bin?AuthParam=1261744116_81ef97d958ff4f2096bbff2dd2c17e2e&TicketId=B%2Fw6lx2BRFJIShNAPVNdlwHl&GroupName=CDS&FilePath=/ESD6/JSCDL/jdk/6u17‐b04/jdk‐6u17‐linux‐i586.bin&File=jdk‐6u17‐linux‐i586.binchmod 755 jdk‐6u17‐linux‐i586.bin./ jdk‐6u17‐linux‐i586.binmv jdk‐6u17‐linux‐i586 /opt/jdk6.Java(TM) Cryptography Extension (JCE)安装wget/is‐bin/INTERSHOP.enfinity/WFS/CDS‐CDS_Developer‐Site/en_US/‐/USD/VerifyItem‐Start/jce_policy‐6.zip?BundledLineItemUUID=reZIBe.lWN4AAAEmJKgeYx0K&OrderID=7fhIBe.lMgUAAAEmGageYx0K&ProductID=33bACUFBf50AAAEYiO45AXuH&FileName=/jce_policy‐6.zipunzip jce_policy‐6.zipmv jce_policy‐6/jce/*jar /opt/jdk/jre/lib/security/JCE(Java密码扩展)为应用程序采用Java加密和数字签名提供了一种统一和一致的方式。

如果在EJBCA中使用高强度的加密方式或者当数字证书的用户密码大于7个字符时候,必须安装JCE包,否则在ejbca中会报类似如下的错误:Exception:java.io.IOException: exception encrypting data ‐ java.security.InvalidKeyException: Illegal key sizeat org.bouncycastle.jce.provider.JDKPKCS12KeyStore.wrapKey(JDKPKCS12KeyStore.java:602)at org.bouncycastle.jce.provider.JDKPKCS12KeyStore.engineStore(JDKPKCS12KeyStore.java:1108)at java.security.KeyStore.store(KeyStore.java:1117)at org.ejbca.ui.web.pub.CertReqServlet$RequestInstance.sendP12Token(CertReqServlet.java:574)at org.ejbca.ui.web.pub.CertReqServlet$RequestInstance.doPost(CertReqServlet.java:273)at org.ejbca.ui.web.pub.CertReqServlet.doPost(CertReqServlet.java:726)at javax.servlet.http.HttpServlet.service(HttpServlet.java:710)at javax.servlet.http.HttpServlet.service(HttpServlet.java:803)at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:290)at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:206)at org.jboss.web.tomcat.filters.ReplyHeaderFilter.doFilter(ReplyHeaderFilter.java:96)at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:235)at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:206)at org.apache.catalina.core.StandardWrapperValve.invoke(StandardWrapperValve.java:230)at org.apache.catalina.core.StandardContextValve.invoke(StandardContextValve.java:175)at org.jboss.web.tomcat.security.SecurityAssociationValve.invoke(SecurityAssociationValve.java:182)at org.jboss.web.tomcat.security.JaccContextValve.invoke(JaccContextValve.java:84)at org.apache.catalina.core.StandardHostValve.invoke(StandardHostValve.java:127)at org.apache.catalina.valves.ErrorReportValve.invoke(ErrorReportValve.java:102)at org.jboss.web.tomcat.service.jca.CachedConnectionValve.invoke(CachedConnectionValve.java:157)at org.apache.catalina.core.StandardEngineValve.invoke(StandardEngineValve.java:109)at org.apache.catalina.connector.CoyoteAdapter.service(CoyoteAdapter.java:262)at org.apache.coyote.http11.Http11Processor.process(Http11Processor.java:844)at org.apache.coyote.http11.Http11Protocol$Http11ConnectionHandler.process(Http11Protocol.java:583) at .JIoEndpoint$Worker.run(JIoEndpoint.java:446)at ng.Thread.run(Thread.java:619)7.ANT安装wget /ant/binaries/apache‐ant‐1.7.1‐bin.tar.gzunzip apache‐ant‐1.7.1‐bin.zipmv apache‐ant‐1.7.1‐bin /opt/ant8.Jboss安装wget http://cdnetworks‐kr‐/project/jboss/JBoss/JBoss‐4.2.3.GA/jboss‐4.2.3.GA.zipunzip jboss‐4.2.3.GA.zipmv jboss‐4.2.3.GA /opt/jboss‐4.2.3.GAchmod 755 /opt/jboss‐4.2.3.GA/bin/*sh¾拷贝Jboss Web Service相关的包在jdk1.6+Jboss 4.2.3组合情况下,要支持JAX‐WS 2.0 apis,需要拷贝${JBOSS_HOME}/client下的如下包到${JBOSS_HOME}/lib/endorsedjboss‐jaxrpc.jarjboss‐jaxws.jarjboss‐jaxws‐ext.jarjboss‐saaj.jarjaxb‐api.jar否则会报如下错误:setProperty must be overridden by all subclasses of SOAPMessage并会导致jboss直接退出参考:/project/shownotes.php?release_id=614346&group_id=22866https:///jira/browse/JBWS‐1439¾修改jboss 端口vi jboss‐4.2.3.GA/server/default/deploy/jboss‐web.deployer/server.xml,将<Connector port="8080" address="${jboss.bind.address}"maxThreads="250" maxHttpHeaderSize="8192"emptySessionPath="true" protocol="HTTP/1.1"enableLookups="false" redirectPort="8443" acceptCount="100"connectionTimeout="20000" disableUploadTimeout="true" />修改为:<Connector port="80" address="0.0.0.0"maxThreads="250" maxHttpHeaderSize="8192"emptySessionPath="true" protocol="HTTP/1.1"enableLookups="false" redirectPort="8443" acceptCount="100"connectionTimeout="20000" disableUploadTimeout="true" />¾修改启动参数vi jboss‐4.2.3.GA/bin/run.conf,修改如下:JAVA_OPTS="‐Xms1024m –Xmx1024m –server –XX:MaxPermSize=512m–XX:PermSize=256m ‐XX:MaxNewSize=512m ‐Dsun.rmi.dgc.client.gcInterval=3600000‐Dsun.rmi.dgc.server.gcInterval=3600000"由于在一些平台上ejbca 3.9.3+jboss 5.0版本的组合方式在安装时候存在一些问题,推荐使用jboss 4.2.3版本。