配置EIGRP认证

EIGRP路由协议知识点集合

EIGRP 协议是一个内部网关协议,高级距离矢量协议,组播地址224.0.0.101、eigrp 是一个高级的距离矢量协议2、eigrp 具有高速的收敛特性3、支持路由汇总和路由聚合4、eigrp 支持触发式增量更新5、eigrp 可以支持多种网络层协议,可以开启多个eigrp 进程支持不同的3 层被动路由协议。

6、eigrp 发送报文以组播和单播形式发送组播地址224.0.0.107、eigrp 支持手工汇总8、eigrp 保证100%无环路9、eigrp 无论在广域网还是在局域网部署eigrp 配置都比较简单10、eigrp 支持非等价的负载均衡Eigrp 头部的字段用来描述这个 eigrp 报文是个什么报文在 hello 报文的载荷字段中,有一个 ack 位,在普通情况下为 0,当 ack 位被置为 1 的时候,说明此报文为 acknowledge 报文。

所有的 IGP 协议中 IP 包头的 TTL 字段都为 1:当端口大于 1.544mbit/s 的发送频率为 5s 一次,小于 1.544mbit/s的我 60s 一次,连续的 3 次 hello 时间都没有收到 hello 包就判定邻居挂掉了。

默认情况下 hello 报文以组播形式发送。

在不支持组播的二层环境中如帧中继环 境中,需要手动修改指定单播地址 neighbor 1.1.1.1 255.255.255.0eigrp 的报文能够被可靠的发送,所以 eigrp 定义了可靠的传输机制, 内部定义的 确认机制,但并非所有的 eigrp 报文都需要确认, update ,query ,和 reply 需要 回复 ack ,如果没有回复则重传,重传次数为 16 次。

在 hello 报文的载荷字段中,有一个 ack 位,在普通情况下为 0,当 ack 位被置为 1 的时候,说明此报文为 acknowledge 报文,当 ack 位被置 1 的时候只能以单播 形式发送。

eigrp认证过程

eigrp认证过程EIGRP(Enhanced Interior Gateway Routing Protocol)是一种距离矢量路由协议,用于在自治系统(AS)内部的路由选择。

它具有快速收敛、高效的带宽利用和简单的配置等特点。

在EIGRP中,认证过程起到保护网络安全和防止未经授权的访问的作用。

EIGRP认证过程是指在EIGRP邻居之间建立和维护邻居关系时进行的身份验证。

认证过程可确保只有经过身份验证的邻居才能够交换路由更新消息。

以下是EIGRP认证的基本过程:1. 配置密钥链:首先,我们需要在EIGRP配置中创建密钥链。

密钥链是一个包含多个密钥的链表,以便邻居之间能够依次验证这些密钥。

2. 分配密钥链:将密钥链分配给特定的EIGRP配置。

在配置EIGRP邻居关系时,将密钥链应用于所需的接口。

3. 发送Hello消息:EIGRP邻居通过发送Hello消息来发现对方并建立邻居关系。

在认证过程中,Hello消息会携带认证信息。

4. 身份验证阶段:当EIGRP邻居收到Hello消息后,它们会验证对方发送的认证信息。

这些认证信息将与配置的密钥链进行比对。

5. 验证结果:如果对方的认证信息与密钥链匹配,则认证通过,双方可以继续交换路由更新消息。

否则,认证失败,邻居关系将无法建立。

EIGRP认证过程确保了网络中的路由交换只能由经过身份验证的邻居进行。

这有助于防止未经授权的访问和路由欺骗,从而提高了网络的安全性和可靠性。

总结起来,EIGRP认证过程是通过配置密钥链、分配密钥链、发送Hello消息、身份验证阶段和验证结果等步骤来确保EIGRP邻居之间的身份验证和安全通信。

它是EIGRP协议的一个重要特性,可保护网络免受未经授权的访问和攻击。

EIGRP MD5验证的配置

EIGRP MD5验证本身的原理很简单,也必须通过“发送方的密码=接收方的密码”这个验证,其实跟明码的验证方式原理上并没有太大的区别,只不过这里的密码是经过加密的密码而已。

而所谓的MD5加密,无非就是用一个基本上不可逆的算法对一个字符串进行加密,也就是说你不能够通过被加密的那堆字符串倒推出加密前的字符串。

MD5加密在网站编程中被广泛用于对用户密码的加密,所以你在某个论坛上注册了账号,论坛的管理员也是不知道你的密码的,因为它只能看到一堆杂乱无章的字符串。

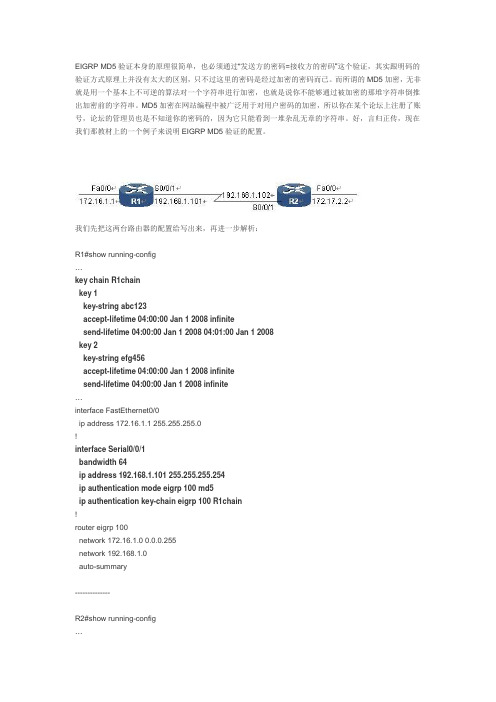

好,言归正传,现在我们那教材上的一个例子来说明EIGRP MD5验证的配置。

我们先把这两台路由器的配置给写出来,再进一步解析:R1#show running-config…key chain R1chainkey 1key-string abc123accept-lifetime 04:00:00 Jan 1 2008 infinitesend-lifetime 04:00:00 Jan 1 2008 04:01:00 Jan 1 2008key 2key-string efg456accept-lifetime 04:00:00 Jan 1 2008 infinitesend-lifetime 04:00:00 Jan 1 2008 infinite…interface FastEthernet0/0ip address 172.16.1.1 255.255.255.0!interface Serial0/0/1bandwidth 64ip address 192.168.1.101 255.255.255.254ip authentication mode eigrp 100 md5ip authentication key-chain eigrp 100 R1chain!router eigrp 100network 172.16.1.0 0.0.0.255network 192.168.1.0auto-summary--------------R2#show running-config…key chain R2chainkey 1key-string abc123accept-lifetime 04:00:00 Jan 1 2008 infinitesend-lifetime 04:00:00 Jan 1 2008 infinitekey 2key-string efg456accept-lifetime 04:00:00 Jan 1 2008 infinitesend-lifetime 04:00:00 Jan 1 2008 infinite…interface FastEthernet0/0ip address 172.16.1.1 255.255.255.0!interface Serial0/0/1bandwidth 64ip address 192.168.1.101 255.255.255.254ip authentication mode eigrp 100 md5ip authentication key-chain eigrp 100 R2chain!router eigrp 100network 172.16.1.0 0.0.0.255network 192.168.1.0auto-summary首先我们先看R1的配置,先看较下面关于接口的配置部分,可以看到MD5验证是在接口模式下进行配置的,这里我们使用ip authentication mode eigrp 100 md5命令来指出验证方式为md5,对自治系统号为100的EIGRP有效。

EIGRP协议

EIGRP整合(Integrated)了IP、AppleTalk和IPX三种协议。

EIGRP是最典型的平衡混合路由选择协议,它融合了距离矢量和链路状态两种路由选择协、议的优点,使用散射更新算法 (DUAL),实现了很高的路由性能。

EIGRP协议的特点:

运行EIGRP的路由器之间形成邻居关系,并交换路由信息。相邻路由器之间通过发送和接收Hello包来保持联系,维持邻居关系。Hello包的发送间隔默认值为5s钟。

较少带宽占用。使用EIGRP协议的对等路由器之间周期性的发送很小的hello报文,以此来保证从前发送报文的有效性。路由的发送使用增量发送方法,即每次只发送发生变化的路由。发送的路由更新报文采用可靠传输,如果没有收到确认信息则重新发送,直至确认。EIGRP还可以对发送的EIGRP报文进行控制,减少EIGRP报文对接口带宽的占用率,从而避免连续大量发送路由报文而影响正常数据业务的事情发生。

EIGRP是Cisco公司的私有协议。Cisco公司是该协议的发明者和唯一具备该协议解释和修改权的厂商。如果要支持EIGRP协议需向Cisco公司购买相应版权,并且Cisco公司修改该协议没有义务通知任何其他厂家和使用该协议的用户。而OSPF是开放的协议,是IETF组织公布的标准。世界上主要的网络设备厂商都支持该协议,所以它的互操作性和可靠性由于公开而得到保障,并且在众多的厂商支持下,该协议也会不断走向更加完善。

2.可行距离(feasible distance):到达一个目的地的最短路由的度量值。

3.后继 ( successor):后继是一个直接连接的邻居路由器,通过它具有到达目的地的最短路由。通过后继路由器将包转发到目的地。

4.通告距离(advertise distance):相邻路由器所通告的相邻路由器自己到达某个目的地的最短路由的度量值。

eigrp协议

eigrp协议EIGRP(Enhanced Interior Gateway Routing Protocol)是一种用于在企业网络中进行路由选择的动态路由协议。

它是Cisco自主研发的一种高级广域网(WAN)路由协议,用于在企业网络中传播路由信息、动态选择优化路径和自动适应网络拓扑的变化。

EIGRP协议采用了一种名为DUAL(Diffusing Update Algorithm)的算法来计算最优路径,并能够按需进行路由表更新。

这使得EIGRP具有快速收敛的特点,可以快速适应网络拓扑的变化和路由器的故障。

EIGRP的工作原理是通过交换HELLO消息在网络中发现邻居路由器,并通过交换更新消息来传播路由信息。

邻居路由器之间会建立邻居关系,并共享各自的路由信息。

当网络拓扑发生变化时,EIGRP会重新计算最优路径,并向邻居路由器发送更新消息,以通知它们当前的路由信息。

EIGRP使用了可变长度子网掩码(VLSM)和无分类路由(CIDR)的概念,可以更有效地利用IP地址空间。

它还支持等量多路访问(Equal Cost Multi-Path)功能,即允许在等价路径上进行负载均衡和冗余。

EIGRP的配置相对简单,需要在路由器上启用EIGRP进程,并指定其运行的AS号(Autonomous System Number)。

然后通过配置网络命令,将需要参与EIGRP路由选择的网络添加到EIGRP的路由表中。

EIGRP还支持一种称为分层的路由汇总的功能,可以将较长的网络前缀转换为较短的前缀,以减少路由表的规模。

这样可以有效地提高路由器的性能和网络的可扩展性。

EIGRP可以与其他路由协议如OSPF(Open Shortest Path First)和BGP(Border Gateway Protocol)进行互操作,使得不同的路由协议可以在同一网络中同时存在。

这样可以方便地实现网络的部署和扩展。

总而言之,EIGRP是一种高效可靠的动态路由协议,广泛应用于企业网络中。

常用动态路由协议安全性的评价6篇

常用动态路由协议安全性的评价6篇篇1常用动态路由协议安全性的评价随着网络技术的不断发展,动态路由协议在网络中的应用越来越广泛。

动态路由协议可以自动更新路由表,实现网络中路由的动态变化,提高网络的灵活性和效率。

然而,动态路由协议也存在安全隐患,恶意攻击者可以利用漏洞对网络进行攻击。

因此,评估动态路由协议的安全性至关重要。

常见的动态路由协议包括RIP、OSPF、EIGRP和BGP等。

这些协议在功能上略有不同,但都具有一定的安全性问题。

首先,这些协议都没有明确的身份验证机制,路由器之间的通信往往是基于信任的,这为恶意攻击者伪造路由器提供了机会。

其次,这些协议在数据传输过程中往往不加密,攻击者可以轻易截取和篡改数据包,造成网络中的数据泄漏和攻击。

此外,这些协议大多是基于文本的,不易排查错误和漏洞,给安全管理带来了困难。

针对这些安全问题,研究人员提出了许多解决方案。

首先是加密和认证机制的引入,例如使用IPsec对动态路由协议进行加密,使用MD5或SHA1对数据包进行认证。

其次是基于角色的访问控制,限制只有特定角色的用户才能访问和修改路由器的配置。

此外,还可以将路由器设置为拒绝所有的默认路由,只接受特定的路由信息,减少潜在的攻击面。

综合来看,动态路由协议在网络中的应用不可避免,但是其安全性问题也不可忽视。

为了保障网络的安全,建议在部署动态路由协议时要注意以下几点:加强身份验证,加密数据传输,限制访问权限,及时更新路由表,定期审查安全策略。

只有采取这些措施,才能有效提高网络的安全性,防范网络攻击的发生。

总之,动态路由协议的安全性评价是一个复杂而重要的课题。

网络管理员应当充分重视动态路由协议的安全性,采取相应的安全措施,保护网络的稳定和安全。

同时,研究人员也应不断探索新的安全技术,提高动态路由协议的安全性,为网络的发展和安全打下坚实的基础。

篇2动态路由协议是网络通信中的重要组成部分,它负责决定数据包在网络中如何传输,以及选择最佳路径进行转发。

Eigrp 总结

Eigrp 的总结:一、特点:1.高级距离失量;2.组播和单播的更新方式;3.支持多种网络层协议4.100%无环路无类路由;5.快速收剑;6.增量更新;7.灵活的网络设计;8.支持VLSM和不连续子网;9.支持等价负载均衡和非等价负载均衡;10.在W AN和LAN链路的配置简单;11.支持在任何点可以手动汇总;12.丰富的度量。

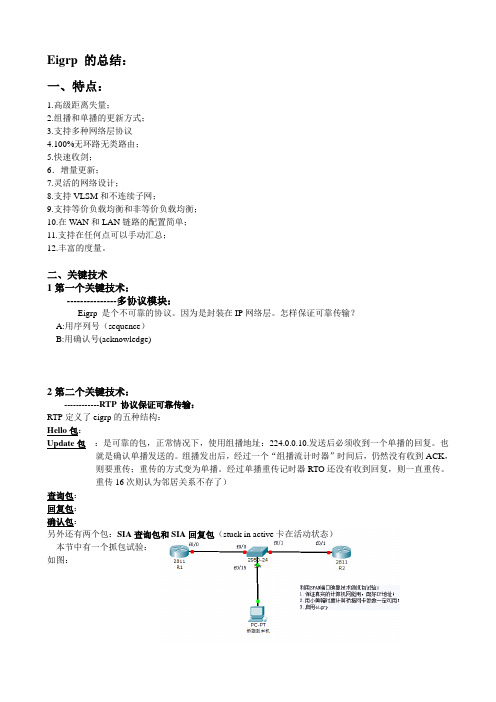

二、关键技术1第一个关键技术:---------------多协议模块:Eigrp 是个不可靠的协议。

因为是封装在IP网络层。

怎样保证可靠传输?A:用序列号(sequence)B:用确认号(acknowledge)2第二个关键技术:------------RTP 协议保证可靠传输:RTP定义了eigrp的五种结构:Hello包:Update包:是可靠的包,正常情况下,使用组播地址:224.0.0.10.发送后必须收到一个单播的回复。

也就是确认单播发送的。

组播发出后,经过一个“组播流计时器”时间后,仍然没有收到ACK,则要重传;重传的方式变为单播。

经过单播重传记时器RTO还没有收到回复,则一直重传。

重传16次则认为邻居关系不存了)查询包:回复包:确认包:另外还有两个包:SIA查询包和SIA回复包(stuck in active卡在活动状态)本节中有一个抓包试验:如图:R1,在全局下:要做从交换机的f0/0接口映射到f0/15接口,这样数据也能够经过f0/15接口,才能利用真实机抓到R1到R2数据包。

可以分析数据包的结构。

配置Sw1config#:monitor session 1 source interface fastethernet 0/0 both( 双向)最后还可以定其它的参数:如RX(只收)、TX(只发)、,(用,号分开可以接多个接口)和-(用-连接接口)等Monitor session 1 destintion interface f0/153.第三个关键技术:---------------邻居的发现与恢复:邻居的发现过程:-------------三次握手:利用Holle包,来发现邻居;R1:Hello --------------------------→R2 第一次<————————hello 第二次<————————updateACK------------------------→第三次update----------------------→holle 时间为5秒,失效时间为15秒;抖动时间:可以忽略不计。

cisco认证介绍

cisco认证介绍考试编号:640-802考试时间:90分钟考题数目:50∙60题及格分数:825考试题型:模拟题;少数连线题;多项选择题及单项选择题。

新版的认证内容包含:WAN的连接;网络安全实施;网络类型;网络介质;路由与交换原理;TCP/IP与。

Sl参考模型等旧版CCNA网络基础知识的内容,此外,还新增加了关于无线局域网的基础知识。

除此之外,新版CCNA还能够通过下列两个途径的任意一个来通过认证:一、通过64 0-822 ICND1 (CCENT )新课程与640-816 ICND2 课程二、直接通过640∙802综合认证课程新版CCNA 640-802考试要紧考点:1 .描述网络工作的原理♦清晰要紧网络设备的用途与功能♦能够根据网络规格需求选择组件♦用OSl与TCP/IP模型与有关的协议来解释数据是如何在网络中传输的♦描述常见的网络应用程序包含网页应用程序♦描述OSl与TCP模型下协议的用途与基本操作♦描述基于网络的应用程序(IP音频与IP视频)的效果♦解释网络拓扑图♦决定跨越网络的两个主机间的网络路径♦描述网络与互联通信的结构♦用分层模型的方法识别与改正位于1、2、3与七层的常见网络故障♦区分广域网与局域网的作用与特征2 .配置、检验与检修VLAN与处于交换通信环境的交换机♦选择适当的介质、线缆、端口与连接头来连接交换机跟主机或者者其他网络设备♦解释以太网技术与介质访问操纵方法♦解释网络分段与基础流量管理的概念♦解释基础交换的概念与思科交换机的作用♦完成并检验最初的交换配置任务包含远程访问操纵♦用基本的程序(包含:ping, traceroute, telnet.SSH, arp, ipconfig) -⅛ SHOW&DEBUG命令检验网络与交换机的工作状态♦识别、指定与解决常见交换网络的介质问题、配置问题、自动协商与交换硬件故障♦描述高级的交换技术(包含:VTP, RSTP, VLAN, PVSTP, 802.1q)♦描述VLANs如何创建逻辑隔离网络与它们之间需要路由的必要性♦配置、检验与检修VLANS♦配置、检验与检修思科交换机的trunking♦配置、检验与检修VLAN间路由♦配置、检验与检修VTP♦配置、检验与检修RSTP功能♦通过解释各类情况下SHOW与DEBUG命令的输出来确定思科交换网络的工作状态♦实施基本的交换机安全策略(包含:端口安全、聚合访问、除VLAN1之外的其他VLAN 的管理等等)3.在中等规模的公司分支办公室网络中实现满足网络需求的IP地址规划及IP服务♦描述使用私有IP与公有IP的作用与好处♦解释DHCP与DNS的作用与优点♦在路由器上配置、检验与排错DHCP与DNS操作(包含命令行方式与SDM方式)♦为局域网环境的主机实施静态与动态IP地址服务♦在支持VLSM (变长子网掩码)的网络中计算并应用IP地址规划♦使用VLSM与地址汇总决定合适的无类地址规划,以满足不一致局域网/广域网的地址规划要求♦描述在与IPv4网络共存情况下实施IPv6的技术要求(包含协议放式,双栈方式,隧道方式)♦描述IPv6地址♦鉴定并纠正普通的IP地址与主机配置问题4 .基本的路由器操作与思科设备路由的配置,检查与排错♦描述路由的基本改概念(包含IP数据包转发,路由查询)♦描述思科路由器的运作过程(包含路由器初起过程,POST加电自检,路由器的物理构成)♦选择适当的介质、线缆、端口与连接器将路由器连接到其他的网络设备与主机♦RIPV2的配置,检查与排错♦访问路由器并配置基本的参数(包含命令行方式与SDM方式)♦连接,配置并检查设备接口的工作状态♦检查设备的配置并使用ping, traceroute, telnet, SSH等命令检验网络连接性♦在给定的路由需求下实施并检验静态路由与默认路由的配置♦管理IoS配置文件(包含储存,修改,更新与恢复)♦管理思科IOS♦比较不一致的路由实现方法与路由协议♦OSPF配置,检查与排错♦ElGRP配置,检查与排错♦检查网络连接性(包含使用Ping, traceroute, telnet, SSH等命令)♦路由故障排错♦使用show与debug命令检查路由器的硬件及软件运作状态♦实施静态路由器安全5 .解释并选择适当的可管理无线局域网(WLAN)任务♦描述跟无线有关的标准(包含IEEE, WlFl联盟,ITU/FCC)♦识别与描述小型无限网络构成结构的用途(包含:SSID, BSS, ESS)♦确定无线网络设备的基本配置以保证它连接到正确的介入点♦比较不一致无线安全协议的特性及性能(包含:开放,WPA, WEP-1/2)♦认识在无线局域网实施过程中的常见问题(包含接口,配置错误)6 .识别网络安全威胁与描述减轻这些威胁的通常方法♦描述当前的网络安全威胁并解释实施全面的安全策略以降低安全威胁的必要性♦解释降低网络设备、主机与应用所遭受安全威胁的通常方法♦描述安全设备与应用软件的功能♦描述安全操作规程建议(包含网络设备的的初起安全配置)7.在中小型企业分支办公网络中实施、检验与检修NAT与ACLs♦描述ACLS的作用与类型♦配置与应用基于网络过滤要求的ALCS (包含命令行方式与SDM方式)♦配置与应用ALCS以限制对路由器的telnet与SSH访问(包含命令行方式与SD M方式)♦检查与监控网络环境中的ACLS♦ACL排错♦描述NAT基本运作原理♦配置基于给定网络需求的NAT (包含命令行方式与SDM方式)♦NAT排错8.实施与校验WAN连接♦描述连接到广域网的不一致方式♦配置并检查基本的广域网串行链接♦在思科路由器上配置并检查帧中继♦广域网实施故障排错♦描述VPN (虚拟专用网)技术(包含重要性,优点,影响,构成)♦在思科路由器间配置并检查PPP链接或者者通过640-822 ICND1 (CCENT 新课程)与640-816 ICND2六、CCNA认证的有效期CCNA证书的有效期为三年,如想持续有效,需要在过期前参加重认证(ReCertifiCa tion)的考试,假如你再三年年内考取了更高级别的CiSCo认证,则CCNA认证的有效期自动更新。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

– EIGRP

ITAA学习情报组

简单密码 vs. MD5 认证

• 简单密码认证: – 路由器发送数据包和密码. – 邻居检查密码是否和本地符合. – 处理不安全. • MD5 认证: – 配置一个密钥和密钥ID,产生信息摘要,或者进行hash运算.

– 数据包中包含信息摘要; 但不包含密钥.

– 处理达到操作系统级别安全.

key-string text

• 定义密钥 (password)

Router(config-keychain-key)#

accept-lifetime start-time {infinite | end-time | duration seconds}

• 可选项: 定义密钥可被接受的时间

Router(config-keychain-key)#

配置EIGRP

配置EIGRP认证

汤姆一通互联网技术训练中心 /bbs

路由器认证

• 许多路由协议支持认证:认证每一个收到路由更新报文的源 • 支持简单密码认证: – IS-IS – OSPF – RIPv2 • 支持MD5 认证:

– OSPF

– RIPv2 – BGP

ITAA学习情报组

验证 MD5 认证

R1# *Jan 21 16:23:30.517: %DUAL-5-NBRCHANGE: IP-EIGRP(0) 100: Neighbor 192.168.1.102 (Serial0/0/1) is up: new adjacency

R1#show ip eigrp neighbors IP-EIGRP neighbors for process 100 H Address Interface

0 192.168.1.102 Se0/0/1 R1#show ip route <output omitted> Gateway of last resort is not set D 172.17.0.0/16 [90/40514560] via 192.168.1.102, 00:02:22, Serial0/0/1 172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks D 172.16.0.0/16 is a summary, 00:31:31, Null0 C 172.16.1.0/24 is directly connected, FastEthernet0/0 192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks C 192.168.1.96/27 is directly connected, Serial0/0/1 D 192.168.1.0/24 is a summary, 00:31:31, Null0 R1#ping 172.17.2.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.17.2.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 12/15/16 ms

• EIGRP允许通过“钥匙链”管理密钥

• 定义密钥ID以及密钥生存期 • 按照顺序,最先的密钥最先被使用

ITAA学习情报组

配置 EIGRP MD5 认证

Router(config-if)#

ip authentication mode eigrp autonomous-system md5

• 接口配置:为EIGRP数据报文定义MD5认证

<output omitted> key chain R1chain key 1 key-string firstkey accept-lifetime 04:00:00 Jan 1 2006 infinite send-lifetime 04:00:00 Jan 1 2006 04:01:00 Jan 1 2006 key 2 key-string secondkey accept-lifetime 04:00:00 Jan 1 2006 infinite send-lifetime 04:00:00 Jan 1 2006 infinite <output omitted> interface FastEthernet0/0 ip address 172.16.1.1 255.255.255.0 ! interface Serial0/0/1 bandwidth 64 ip address 192.168.1.101 255.255.255.224 ip authentication mode eigrp 100 md5 ip authentication key-chain eigrp 100 R1chain ! router eigrp 100 network 172.16.1.0 0.0.0.255 network 192.168.1.0 auto-summary

Router(config)#

key chain name-of-chain

• 配置模式:定义钥匙链名字

Router(config-keychain)#

key key-id

• 进入keyid配置

ITAA学习情报组

配置EIGRP MD5认证 (Cont.)

Router(config-keychain-RP MD5 认证

• EIGRP 支持MD5认证. • 路由器产生检查及检查每个EIGRP数据包。路由器认证其接收到 的每个更新数据包的源。 • 配置密钥和密钥ID;邻居之间必需有相同的密钥

ITAA学习情报组

MD5 认证

EIGRP MD5 认证:

• 路由器产生一个信息摘要,或者进行hash运算

ITAA学习情报组

R2 Configuration for MD5 Authentication

<output omitted> key chain R2chain key 1 key-string firstkey accept-lifetime 04:00:00 Jan 1 2006 infinite send-lifetime 04:00:00 Jan 1 2006 infinite key 2 key-string secondkey accept-lifetime 04:00:00 Jan 1 2006 infinite send-lifetime 04:00:00 Jan 1 2006 infinite <output omitted> interface FastEthernet0/0 ip address 172.17.2.2 255.255.255.0 ! interface Serial0/0/1 bandwidth 64 ip address 192.168.1.102 255.255.255.224 ip authentication mode eigrp 100 md5 ip authentication key-chain eigrp 100 R2chain ! router eigrp 100 network 172.17.2.0 0.0.0.255 network 192.168.1.0 auto-summary

Router(config-if)#

ip authentication key-chain eigrp autonomous-system name-of-chain

• 接口配置:启用EIGRP数据包文认证,使用keychain里面的密钥

ITAA学习情报组

配置 EIGRP MD5 认证 (Cont.)

ITAA学习情报组

排查 MD5 认证问题

MD5 authentication on both R1 and R2, but R1 key 2 (that it uses when sending) changed

R1(config-if)#key chain R1chain R1(config-keychain)#key 2 R1(config-keychain-key)#key-string wrongkey R2#debug eigrp packets EIGRP Packets debugging is on (UPDATE, REQUEST, QUERY, REPLY, HELLO, IPXSAP, PROBE, ACK, STUB, SIAQUERY, SIAREPLY) R2# *Jan 21 16:50:18.749: EIGRP: pkt key id = 2, authentication mismatch *Jan 21 16:50:18.749: EIGRP: Serial0/0/1: ignored packet from 192.168.1.101, opc ode = 5 (invalid authentication) *Jan 21 16:50:18.749: EIGRP: Dropping peer, invalid authentication *Jan 21 16:50:18.749: EIGRP: Sending HELLO on Serial0/0/1 *Jan 21 16:50:18.749: AS 100, Flags 0x0, Seq 0/0 idbQ 0/0 iidbQ un/rely 0/0 *Jan 21 16:50:18.753: %DUAL-5-NBRCHANGE: IP-EIGRP(0) 100: Neighbor 192.168.1.101 (Serial0/0/1) is down: Auth failure R2#show ip eigrp neighbors IP-EIGRP neighbors for process 100 R2#