sonicwall防火墙中文教程

Sonicwall 快速安装手册

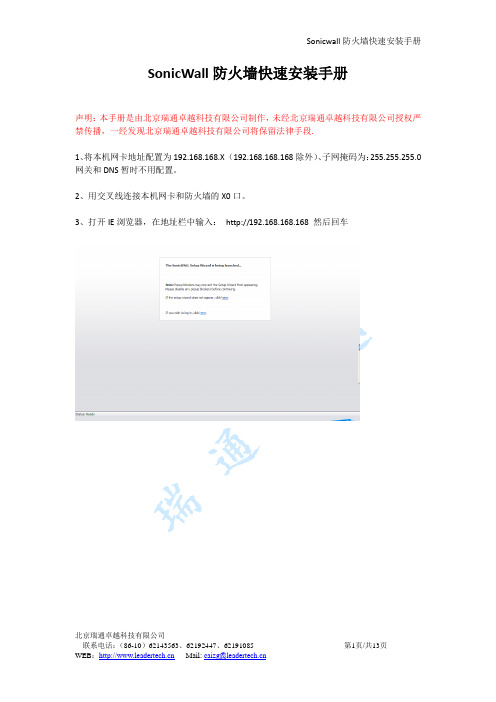

SonicWall防火墙快速安装手册声明:本手册是由北京瑞通卓越科技有限公司制作,未经北京瑞通卓越科技有限公司授权严禁传播,一经发现北京瑞通卓越科技有限公司将保留法律手段.1、将本机网卡地址配置为192.168.168.X (192.168.168.168除外)、子网掩码为:255.255.255.0 网关和DNS暂时不用配置。

2、用交叉线连接本机网卡和防火墙的X0口。

3、打开IE浏览器,在地址栏中输入:http://192.168.168.168 然后回车第一次登录会有一个安装向导,建议不用向导直接点击“Cancel”4、输入防火墙的用户名和密码,默认的防火墙的用户是:admin 密码是:password. 然后点击登录。

5、更改系统时间点击“System –>Time”进入设置系统时间界面,更改系统时间和时区,更改后点击“Accept”设置网络:配置wan口地址:点击“Network->Interfaces”然后点击wan的右侧有一个编辑按钮如果外网地址为静态IP可以参照上图配置。

如果防火墙使用ADSL方式上网,请按照上图配置。

如果防火墙使用自动获得IP方式上网,请参照上图配置。

配置回址路由:(如果内网有3层交换机,并划分了VLan,那么需要在防火墙中添加一条回址路由)先添加内网各个VLan地址,然后将这些地址加入到一个组中,同时再添加一个核心交换机和防火墙内网口所连的IP地址。

如下图:在Network Address Objects 中点击“Add”点击“Add Group”添加地址组将相应的地址从左侧移到右侧后点击“OK”。

添加核心交换机地址:添加路由:在“Network Routing”中点击“Add”添加回址路由。

按照上图配置好后点击“OK”完成配置回址路由。

配置NAT 策略:添加NAT策略,保证内网VLan用户可以通过防火墙上网。

进入“Network NAT Policies”点击“Add”添加NAT策略按照上图配置NAT策略。

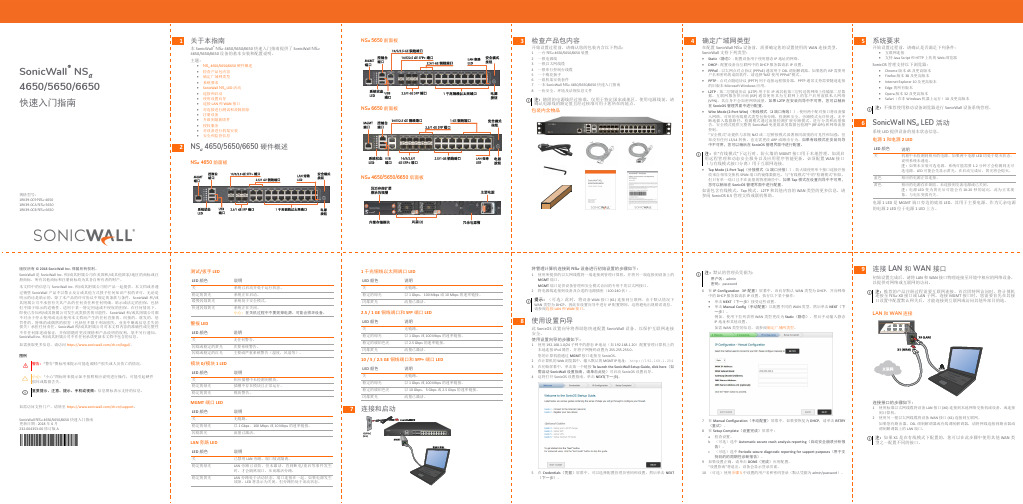

SonicWall NSa 4650 5650 6650 快速入门指南说明书

说明 无链路。 以 1 Gbps、100 Mbps 或 10 Mbps 的速率链接。 流量已激活。

LAN 旁路 LED LED 颜色

关 稳定的绿光

稳定的黄光

说明

已禁用 LAN 旁路,端口彼此隔离。

LAN 旁路已设防,但未激活。直到断电/重启等事件发生 时,才会隔离端口,从而激活旁路。

LAN 旁路处于活动状态,端口连接在一起。如果电源发生 故障,LED 将显示为关闭,但旁路仍处于活动状态。

8 使用设置向导

此 SonicOS 设置向导将帮助您快速配置 SonicWall 设备,以保护互联网连接 安全。 使用设置向导的步骤如下: 1 使用 192.168.1.0/24 子网中的静态 IP 地址(如 192.168.1.20)配置管理计算机上的

本地连接 IPv4 属性,并将子网掩码设置为 255.255.255.0。 您的计算机能通过 MGMT 接口连接至 SonicOS。 2 在计算机的 Web 浏览器中,输入默认的 MGMT IP 地址: http://192.168.1.254 3 在初始屏幕中,单击第一个链接 To launch the SonicWall Setup Guide, click here(如 需启动 SonicWall 设置指南,请单击此处)可启动 SonicOS 设置向导。 4 这将打开 SonicOS 设置指南。单击 NEXT(下一步)。

注:在“有线模式”下运行时,防火墙的 MGMT 接口用于本地管理。如需启 用远程管理和动态安全服务以及应用程序智能更新,必须配置 WAN 接口 (与有线模式接口分离)用于互联网连接。

• Tap Mode (1-Port Tap)(分接模式(1 端口分接))- 防火墙使用单个接口连接并接 收来自相邻交换机 SPAN 端口的镜像数据包。与“有线模式”中的“检测模式”相似, 但只有单一端口且不在流量的物理路径中。如果 Tap 模式在设置向导中不可用, 您可以稍后在 SonicOS 管理界面中进行配置。

SonicWALL UTM防火墙中文手册 NAT配置

如何配置NAT Policies配置手册版本1.0.0Question/T opicUTM: 如何配置NA T Policies并发布服务器Answer/Article本文适用于:涉及到的Sonicwall防火墙Gen5: NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 240Gen5 TZ系列:TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 WirelessGen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列:TZ 190, TZ 190 W, TZ 180, TZ 180 W, TZ 170, TZ 170 W, TZ 170 SP, TZ 170 SP Wireless固件/软件版本: 所有SonicOS增强版版本服务: NAT Policy, Firewall Access Rules, Firewall Services功能与应用NAT(网络地址转换) 属接入广域网(WAN)技术,是一种将私有(保留)地址转化为合法IP地址的转换技术,它被广泛应用于各种类型Internet接入方式和各种类型的网络中。

Sonicwall的操作系统允许用户对出入流量定义NAT Policies,本文演示了在Sonicwall防火墙中配置NAT Policies的方法。

步骤配置NAT Policies添加地址对象1.选择Network->Address Objects2.点击Add按钮,为服务器添加一个局域网私有地址和一个公有地址3.点击OK完成添加地址对象定义NAT Policies1.选择Network->NAT Policies2.点击Add按钮,进行相关配置,如下图所示:提示:create a reflexive policy:当选择这个选项,将自动生成一个镜像的出入NAT Policies。

sonicwall2040标准版中文配置说明书

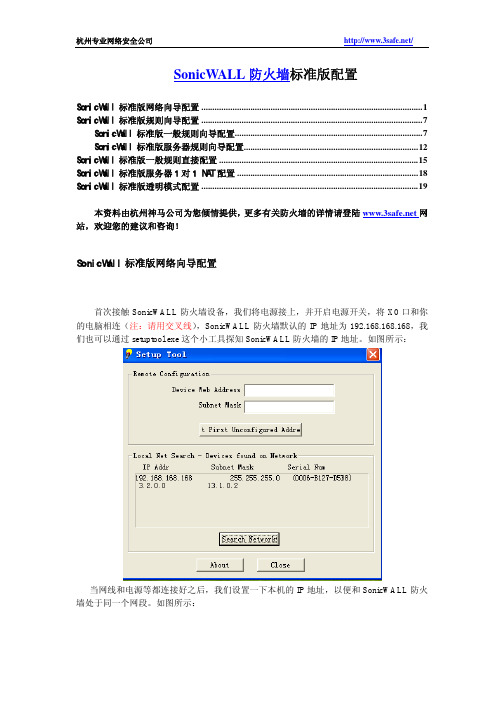

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (7)SonicWall标准版一般规则向导配置 (7)SonicWall标准版服务器规则向导配置 (12)SonicWall标准版一般规则直接配置 (15)SonicWall标准版服务器1对1 NAT配置 (18)SonicWall标准版透明模式配置 (19)本资料由杭州神马公司为您倾情提供,更多有关防火墙的详情请登陆网站,欢迎您的建议和咨询!SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicWALL防火墙的IP地址。

如图所示:当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,点next,提示我们是否修改管理员密码,暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置WAN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

SonicWALL PRO3060防火墙配置

SonicWALL PRO3060防火墙配置SonicWall网络向导配置 (1)SonicWall规则配置 (7)SonicWall一般规则配置 (7)SonicWall服务器规则向导配置 (10)SonicWall透明模式配置 (13)SonicWall对象配置 (16)SonicWall网络向导配置首次接触SonicW ALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,防火墙将弹出网络配置向导界面点next,提示我们是否修改管理员密码,根据需要我们将密码设置为实际密码,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置W AN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,设置DHCP server的相关配置,如果不开启,把勾取消即可。

点next,点apply,设置生效。

点close,回到登陆界面输入帐号密码后,点login当把配置做好以后,我们将防火墙的X1口接到ISP进来的网线上,将X0口接到内网交换机上。

SonicWall规则配置SonicWall一般规则配置这时,我们已经可以访问外网了。

此时的策略是默认允许内网的所有机器可以任意的访问外网,为了符合公司的安全策略,我们如果要相关的安全策略,限制一些访问的协议。

SonicWALL配置手册--

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (11)SonicWall标准版一般规则向导配置 (11)SonicWall标准版服务器规则向导配置 (21)SonicWall标准版一般规则直接配置 (25)SonicWall标准版服务器1对1 NAT配置 (29)SonicWall标准版透明模式配置 (31)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicWALL防火墙的IP地址。

如图所示:页脚内容1当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,页脚内容2点next,提示我们是否修改管理员密码,页脚内容3暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

页脚内容4点next,提示我们设置WAN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:页脚内容5我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

页脚内容6点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

页脚内容7点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:页脚内容8点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

sonicwall防火墙设置方法有哪些

sonicwall防火墙设置方法有哪些sonicwall防火墙想要设置下!用什么方法好呢?下面由店铺给你做出详细的sonicwall防火墙设置方法介绍!希望对你有帮助!sonicwall防火墙设置方法一:假设你要把服务器192.168.3.5的80端口映射出去,其中192.168.3.5做好了花生壳(或者你外网是个固定IP)首先到network→Services里,点击添加新建一个端口。

名称:TCP80,类型TCP,端口范围80-80.然后在SonicWALL右上角你可以看到一个三角形的按钮,叫Wizards ,点击那个按钮。

在弹出的页面中选择Public Server Wizard ,点击next,Server Type选择other,Services 就选择你刚才建立的TCP80,点击下一步Server Name就是你在防火墙上看到服务器的名字(以后可以在防火墙规则以及NAT规则里看到这个),随便起个自己认识的就行,Server Private IP Address就是你服务器的内网IP(192.168.3.5) 点击下一步之后,会出现Server Public IP Address,这个如果你是ADSL拨号的就不用管(如果是固定IP的话就填你的外网IP,不过这里一般防火墙会帮你自动填入)直接点击下一步,之后就会出来确认信息,点击apply应用设置即可。

等向导弹出结束按钮,按close退出即可。

至此,完成服务器192.168.3.5的80端口发布。

备注:默认情况下80口是被运营商封堵的,如果需要使用80端口直接打开,就必须去运营商处进行备案。

你也可以发布成其他端口,然后采用IP+端口号(例如202.96.133.22:8888)这样的进行访问。

sonicwall防火墙设置方法二:配置连接有三个基本步骤:配置SonicWALL防火墙,创建配置账户,安装和配置SonicWALL Global Client。

sonicwall防火墙中文_教程

30

必须在WAN口 设置进出的 带宽参数, 否则在防火 墙的规则里 不会出现带 宽管理的界 面

2014-7-9 31

2014-7-9

32

2014-7-9

33

2014-7-9

34

故障诊断

2014-7-9

35

点到点VPN 隧道故障建立,一、二阶段协商参数

PRO4060 VPN Policy

2014-7-9

ARP代理透明

设备工作在3层,设备的两个端口处于同一个网段,但两个端 口占用同一个IP地址,需要管理员指定哪些网络范围的IP 地址在设备的某一个端口,使设备能正确转发数据包到正 确的端口。 SonicWALL的UTM设备透明方式是ARP代理透明,需要在WAN口 和LAN口(或DMZ口)占用一个IP地址。

CERNET X2 IP:10.10.10.253/30 R1 IP: 10.10.10.254/30

R1

R2

INTERNET: XI IP:211.214.169.6 255.255.255.224 R2 IP:211.214.169.2 DNS:202.67.222.240 202.67.222.250

X2 WAN S 5060c 192.168.1.1/30 192.168.1.2/30 三层交换机

X1 WAN X3 DMZ 219.247.99.60 255.255.255.192 DMZ

X0 LAN

INTERNET: 192.168.10.0 / 24 192.168.20.0 / 24 192.168.30.0 / 24 192.168.40.0 / 24

2014-7-9 27

SonicOS增强版一个端口支持多个网段

51CTO学院-美国Sonicwall防火墙VPN视频教程(支持中文)

51cto学院-美国Sonicwall防火墙VPN视频教程(支持中文)适用人群中级IT从业人员课程简介学完本课程可以掌握以下主要技能:1、集团IPSec-VPN的规划设计与搭建。

2、SSL-VPN以及虚拟办公的书签管理。

3、用Sonicwall防火墙向internet发布Web、FTP、mail服务器。

4、可以与AD域服务器对接同步,实现用域帐号进行系统集成web上网身份验证。

5、可以针对应用层的识别与上网管理(比如QQ的识别与封锁,比如在线流媒体或论坛网页的过滤)。

6、可以进行流量管理和反垃圾邮件过滤。

7、可以用多条外线来做负载均衡,满足高可靠性的需求。

8、本课程的特点是:根据实际工作中常用的需求,不讲高深的理论,只讲工作中的实际需求与应用。

适合对象:本课程是以美国戴尔公司的Sonicwall-NSA系列2400型号设备为例,以设备内核操作系统Son ic-OS-5.90版为例,围绕实际工作中的需求与生产中的案例,展开演示操作。

本课程适合在职IT从业人员、在校学生、防火墙VPN爱好者。

学习条件:【零基础即可快速上手,如果你懂AD域服务器就更好,可以结合AD做系统集成。

课程1第1.1讲:登录界面简述[免费观看]53分钟2第1.2讲:怎样配置它的LAN接口[免费观看]11分钟3第1.3讲:把WAN接口,配置成PPPOE拨号上网[免费观看]21分钟4第1.4讲:把WAN接口,配置成动态IP上网[免费观看]6分钟5第1.5讲:把WAN接口,配置成静态IP上网[免费观看]10分钟6第1.6讲:怎样配成DHCP服务器[免费观看]11分钟7第1.7讲:怎样恢复成出厂设置3分钟8第1.8讲:创建多个不同权限的管理员帐号11分钟9第1.9讲:怎样自定义时间范围9分钟10第1.10讲:怎样配置地址对象10分钟11第1.11讲:怎样配置服务对象10分钟12第1.12讲:怎样修改设备管理员的密码[免费观看]10分钟13第2.1讲:在总部Sonicwall内配置IPSec-VPN45分钟14第2.2讲:在分厂Sonicwall中进行IPSec-VPN的配置23分钟15第2.3讲:检查IPSec-VPN配置是否成功11分钟16第3讲:怎样删除IPsec-VPN11分钟17第4.1讲:在总部的设备中配置SSL-VPN31分钟18第4.2讲:在出差电脑中配置SSL-VPN17分钟19第4.3讲:SSL-VPN虚拟办公的书签管理15分钟20第4.4讲:怎样删除SSL-VPN3分钟21第5.1讲:怎样映射远程桌面29分钟22第5.2讲:向公网发布web服务器32分钟23第5.3讲:向公网发布FTP服务器28分钟24第5.4讲:发布mail服务器的准备工作33分钟25第5.5讲:演示发布mail服务器的过程49分钟26第5.6讲:检查发布的邮件服务器是否正常2分钟27第6.1讲:在总部的防火墙中配置IPSec的过程45分钟28第6.2讲:在分厂的防火墙中配置IPSec的过程24分钟29第6.3讲:检查IPSec-VPN是否成功11分钟30第6.4讲:用“隧道接口”的方法来搭建IPSec38分钟31第7讲:Sonicwall与AD域服务器中的用户同步41分钟32第8讲:把Sonicwall设备配置成Web认证服务器24分钟33第9讲:用sonicwall中的本地帐号进行web上网认证8分钟34第10讲:开放几个指定网站不需要进行web认证11分钟35第11讲:用AD中的帐号进行web上网认证14分钟36第12讲:只允许指定的帐号上网33分钟37第13讲:针对IP地址MAC地址进行上网控制20分钟38第14讲:针对URL(域名)进行上网控制12分钟39第15讲:针对IP范围或整个网段的方式控制上网8分钟40第16讲:封锁上网的综合实验9分钟41第17讲:怎样把领导的上网帐号与MAC绑定8分钟42第18讲:案例1(公司263邮箱、形象网站、OA绕过认证)53分钟43第19讲:案例2(IT总监可访问任何网页,并且不需要web认证)17分钟44第20讲:案例3(QC总监可访问任何网页,但需要经过web认证)26分钟45第21讲:案例4(封锁所有在线视频,QC总监的ip除外)23分钟46第22讲:案例5(封锁所有IM即时通信软件,IT总监的帐号除外)13分钟47第23讲:案例6(封锁所有P2P、游戏和股票)6分钟48第24讲:案例7(用流媒体格式封锁在线视频)39分钟49第25讲:案例8(禁止下载指定格式的文件)7分钟50第26讲:案例9(封锁这类的网址)9分钟51第27讲:怎样封锁客户机的远程工具7分钟52第28讲:怎样封锁QQ传文件的功能4分钟53第29讲:针对用户(IP)或应用软件进行流量分配27分钟54第30讲:怎样把内网客户机的IP与MAC绑定12分钟55第31讲:多条外线的负载均衡28分钟课程地址:/course/course_id-1929.html。

sonicwall防火墙如何设置

sonicwall防火墙如何设置安装了sonicwall防火墙,但不会设置,该怎么办呢?下面由店铺给你做出详细的sonicwall防火墙设置方法介绍!希望对你有帮助!sonicwall防火墙设置方法一:进入管理页面,有一个配置向导,按照那个一步步来,可以初步连接上去,在此基础上你可以再进行其他的管理配置sonicwall防火墙设置方法二:最简单的方法自然是使用向导,登录防火墙之后,右上角有个Wizards,点那个,然后进去之后选择Public Server Wizard,一步一步来就可以了,服务器类型看你要建立哪种服务器,根据需要选择后面那一页是填服务器名字,你服务器内网IP,还有备注。

最后那外网IP防火墙会根据当前WAN口IP自动填写,一般来说没必要改。

最后完成就行了,防火墙会自动创建相关规则,很方便。

如果不使用向导,就得做以下步骤:首先要设置访问规则,在防火墙filewall里的WAN→LAN,设置源IP为any,目的地址是你内网那个IP,然后服务选择相应的端口(例如是网页服务器就选择HTTP什么的,也可以自定义)。

端口any即可。

之后需要在network里做NAT策略,源地址any,不转换;目的地址是你的防火墙外网地址,转换为你的那个内网地址,端口和上面防火墙上设置的一样。

之后如果你想在内网使用外网IP来访问服务器,就需要再做NAT 策略,把内网的地址转换为公网IP,否则你无法在内网使用域名或者外网IP访问服务器(当然内网IP是可以的)。

相关阅读:sonicwall防火墙介绍优点:SonicWALL®网络安全设备(NSA)系列下一代防火墙采用了独特的多核设计以及具有专利的免重组深度包检测®(RFDPI)技术*,让您无需牺牲网络性能即可获得全方位的安全保护。

NSA系列克服了现有安全解决方案的各种局限性它能实时地对每一个数据包执行整体扫描,以检测当前出现的内部及外部威胁。

NSA系列提供了入侵防御、恶意软件保护以及应用智能、控制和可视化功能,同时提供了突破性性能。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2019/12/2

39

PRO4060 Shared Secret

2019/12/2

40

PRO4060 Log PAYLOAD_MALFORMED 表示共享密钥不匹配,网络故障导致VPN隧道 断开,如果隧道两端VPN设备采用的DPD不是 一个标准,重新协商时也可能出现此错误

2019/12/2

41

TCP 超时时间的设置,TCP Setting和防火墙规则设置

2019/12/2

11

SonicOS 标准版 防火墙LAN口和WAN口透明

2019/12/2

12

2019/12/2

13

2019/12/2

14

2019/12/2

15

注:透明模式并不意味着所有的业务端 口都“透明”,必须设置必要的防火 墙规则以允许WAN到LAN或WAN到DMZ服 务器的访问。

2019/12/2

46

防火墙不能升级签名的诊断步骤

1. 确认LAN PC能通过防火墙WAN口访问互联网

2. 确认防火墙System->Diagnostics里的DNS解析能解析

3. 防火墙通过HTTPS直接访问 ,不能经过代理 服务器.

ARP代理透明

设备工作在3层,设备的两个端口处于同一个网段,但两个端 口占用同一个IP地址,需要管理员指定哪些网络范围的IP 地址在设备的某一个端口,使设备能正确转发数据包到正 确的端口。

SonicWALL的UTM设备透明方式是ARP代理透明,需要在WAN口 和LAN口(或DMZ口)占用一个IP地址。

2019/和ARP代理透明

2.SonicOS 标准版透明 3.SonicOS 增强版透明

2019/12/2

10

二层透明

设备工作在二层透明方式,设备本身不需要任何IP地址配置, 防火墙规则照常工作,检测数据流。如果需要,也可以配 置管理IP地址对设备进行管理。

而不指向SonicWALL防火墙设备时,一定要分配IP地址给GVC, 以免除路由问题。

由于各个网络设备厂家的NAT设备在对IPSec VPN的支持不尽相同,有些支 持IPSec Pass Through, 有些不支持。经过不支持IPSec Pass Through的 NAT设备建立IPSec VPN隧道,必须采用NAT穿越技术。SonicWALL GVC自动 检测沿途设备是否支持IPSec, 如果需要,自动启动NAT穿越,但是有些设 备的IPSec pass throug不稳定,有些支持IPSec的NAT设备反而不能正确处 理NAT穿越数据,需要在SonicWALL GVC上禁止NAT穿越参数。

注:在一个物理端口如LAN上设置两个网 段,则两个网段之间由防火墙路由,访 问规则不影响两个网段的通信,但是 LAN到DMZ第二个网段的通信可由防火 墙规则控制。

2019/12/2

28

Network-〉ARP

Network-〉Routing

配置静态ARP和静态路由,在一个端口支持第 二个网段,视访问需求可在Firewall->Access

网出口访问教育网和互联网。本例的策略路由相对简单。

注:有些高校教育网包月不计流量, 有些高校只针对指定的教育网服

务器不计流量,其它到教育网的访问要按流量收费,所以策略路由的

配置要视客户具体需求进行调整,是按照源IP地址设置策略路由还是

按目的地址设置策略路由,在教育网访问按流量收费的时候一定注意

设置2019正/12/2确的默认路由,以尽量降低数据流量产生的费用.

2019/12/2

CERNET: 219.247.100.0 / 24 219.247.101.0 / 24 219.247.102.0 / 24

219.247.103.0 / 24 219.247.104.0 / 24 219.247.105.0 / 24 219.247.106.0 / 24

南校区网络配置, 为确保客户网络安全, 图中所用的IP地址均为 假定的IP地址 配置应以客户实际网络 环境为准

本例主要讲解南校区的网络配置。其中PRO 5060 LAN口连接一台华

为的三层交换机S8505,DMZ连接一组服务器,为教育网提供服务。

所有到服务器的流量都走教育网出口。S8505 三层交换机下连接4个

私有IP的网段,7个公有IP网段。 4个私有网段只通过电信出口访问

Internet, NAT到一个公有IP的地址池,7个公有IP网段只通过教育

SonicWALL

典型配置和问题诊断

目的: 1. 熟悉典型客户网络环境下防火墙的配置方法 2. 分析LOG及借助工具软件诊断并解决问题的方法

参加培训的要求: 掌握SonicWALL标准版和增强版的基本配置 熟悉TCP/IP协议及基本网络通信协议

通过此次培训,使参加培训的工程师能够掌握典型客户的 防护墙配置,并在发生问题时及时解决问题。

2019/12/2

43

有些应用如Oracle客户端,ERP系统等通过VPN隧道访问 服务器,默认的TCP超时时间一定要修改,否则这些系 统可能会产生问题,如有的ERP系统在有中间设备断开 TCP连接后,会延迟30分钟才允许客户端再次建立连接

2019/12/2

44

GVC NAT 穿越, 何时需要分配IP地址 当服务器的默认网关指向另外一个路由器,通过专线联接互联网,

5

CERNET

R1 X2 IP:10.10.10.253/30

R1 IP: 10.10.10.254/30

INTERNET:

XI IP:211.214.169.6

R2

255.255.255.224 R2 IP:211.214.169.2

DNS:202.67.222.240

202.67.222.250

方法二

配置静态ARP和静态路由,在一个端口支持第 二个网段,视访问需求可在Firewall->Access

Rules里添加允许到第二个网段的访问规则

2019/12/2

27

SonicOS增强版一个端口支持多个网段

采用静态ARP,配置过程与标准版采用静态 ARP支持第二个网段完全相同,不过注意 静态路由的配置是在策略路由的界面配 置的。详见下页。

4. 确认没有防火墙规则禁止LAN Primary IP访问Internet.

5. 确认防护墙里的系统时间正确。如果系统时间不正确,可导致访问 Licensemanager超时.

6. 如果还有问题,可以在WAN口上抓包,以帮助诊断问题。

2019/12/2

47

1. IP和MAC绑定

SonicWALL SonicOS 3.0 以上操 作系统支持IP到MAC地址的绑定 gon功能。

2019/12/2

2

PRO5060 双WAN链路应用和策略路由

2019/12/2

3

PRO5060 在高校的典型应用,双WAN链路+策略路由 2如019/条12/2 件允许,还可以配置OSPF路由两个校园出口互为备份4

学校一共有两个校区,东校区通过一台防火墙经电信出口上 Internet,南校区有两个出口,一个是经电信出口接入Internet, 另一个出口接入教育网。两个校区之间由专线把两个三层交换机连 通,如果在三层交换和两台防火墙上启动OSPF路由协议,两台防火 墙设备可以互为对方的备份,一台防火墙宕机,所有到互联网的出 口流量可以经过专线由另外一个校园网的防火墙访问Internet。

2019/12/2

45

有些支持IPSec的NAT设备不能 正确处理NAT穿越数据,需要 在SonicWALL GVC上禁止NAT穿 越参数,常见的问题是客户端 不能从防火墙通过DHCP获取IP 地址,GVC LOG 提示信号灯超 时(semaphore Timeout),修改 此参数大部分情况可解决问题 。

2019/12/2

1

典型配置案例: 1、PRO5060 在高校的应用,双WAN和策略路由 2、标准版和增强版的透明模式 3、静态ARP的应用,第二个网段 4、带宽管理,TCP Session数管理

故障诊断: 1. 点到点VPN 隧道故障建立,一、二阶段协商参数 2. VPN隧道 TCP 超时时间的设置 3. GVC NAT 穿越, 何时需要分配IP地址 4. 防火墙不能升级签名的诊断步骤 5. ARP 表更新,IP和MAC绑定,上游路由器ARP表不刷新问题 6. Ethereal 软件的使用,诊断问题。 7. ViewPoint配置及绑定到其它的网卡地址时如何更正

Rules里添加允许到第二个网段的访问规则

2019/12/2

29

带宽管理和TCP Session 数限 制

2019/12/2

30

必须在WAN口 设置进出的 带宽参数, 否则在防火 墙的规则里 不会出现带 宽管理的界 面

2019/12/2

31

2019/12/2

32

2019/12/2

33

2019/12/2

34

故障诊断

2019/12/2

35

点到点VPN 隧道故障建立,一、二阶段协商参数 PRO4060 VPN Policy

2019/12/2

36

TZ150W VPN Policy,故意设置与对端不同

2019/12/2

37

NO_PROPOSAL_CHOSEN 是指参数不匹配

2019/12/2

38

NO_PROPOSAL_CHOSEN 是指参数不匹配

2019/12/2

16

SonicOS 标准版

防火墙DMZ口和WAN口透明

(TZ170 OPT口默认相当于DMZ口) DMZ口可以工作在透明模式或NAT模式

2019/12/2

17

2019/12/2

18

2019/12/2