CCNA security笔记

ccna读书笔记

ccna读书笔记进行搜索troubleshooting ip address一些网络问题的排难:1.打开windows里的1个dos窗口,ping本地回环地址,如果反馈信息失败,说明ip协议栈有错,必须重新安装tcp/ip协议。

2.如果1成功,ping本机ip地址,如果反馈信息失败,说明你的网卡不能和ip协议栈进行通信。

(written by 红头发,chinaitlab bbs)第三篇:ccna培训读书笔记ccna培训笔记总结1、 ccna基础:熟悉一些常用的网络设备、熟悉常用的网络电缆、熟悉简单的lan技术和拓扑结构、熟悉简单的wan技术和拓扑结构、知道一些简单的宽带技术、精通osi参考模型、熟悉tcp/ip参考模型、会进行ip地址计算2、 ccna:routing and switching supportccnp:routing and switching support ccie:routing and switchingsecuritycommunications and services3、 ciscoios 执行模式: user exec(用户执行模式) privilege exec(特权模式)4、熟悉应用交换机命令行帮助工具:上下文提示帮助(提供命令列表和具体命令可供选择的参数)、历史命令缓存(重新回放原来输入的命令,对比较复杂的命令尤其有效)、控制台错误信息(如果输入命令错误,指出错误原因,并提示你修改)5、 configuration mode(配置模式):global configuration mode(全局配置模式)和 interface configuration mode(接口配置模式)6、为交换机命名hostname sw1、配置管理地址ip address 配置ip地址、配置缺省网关 ip default- 、使用show命令显示交换机的配置 show version、show running-configuration、show interfacetype/nummber(0/1)、show ip7、路由器启动后如果在nvram中发现配置文件,其就会进入用户模式提示符,如果没有发现,就会进入setup初始化状态8、 enable secret(安全使能密钥)和enable password(使能密钥)不能相同,如果设定安全使能密钥的话,使能密钥就没什么用了9、路由器基于上写文的帮助功能:对不识别的符号进行解析、命令提示、回放最后一次输入的命令以及历史命令方便路由器的配置节省时间10、快捷键诠释:ctrl+a(把光标快速移动到整行的最开始) ctrl+e (把光标快速移动到整行的最末尾)ctrl+b(后退一个字符) ctrl+f(前进一个字符) ctrl+d(删除单独一个字符)show history 显示历史缓冲区中的内容11、把ram中正在运行的配置保存在nvram中 copy running-configstartup-config12、配置路由器的密码:line console o/vty 04/—login—password cisco 或者是以前的老命令enable password/secret cisco取消密码命令 no login—no enable password 13、14、15、 interfacetype slot/port 配置接口命令适合于模块化的设备接口设定时钟速率(仅仅在dce接口上)router(con-if)#clock rate 6400 serial 口一般是连接在csu/dce等类型的提供时钟频率的设备上,但是,假如你的试验环境里采用了背对背的配置,那么需要将一端作为dce设备提供时钟频率。

ccna学习笔记

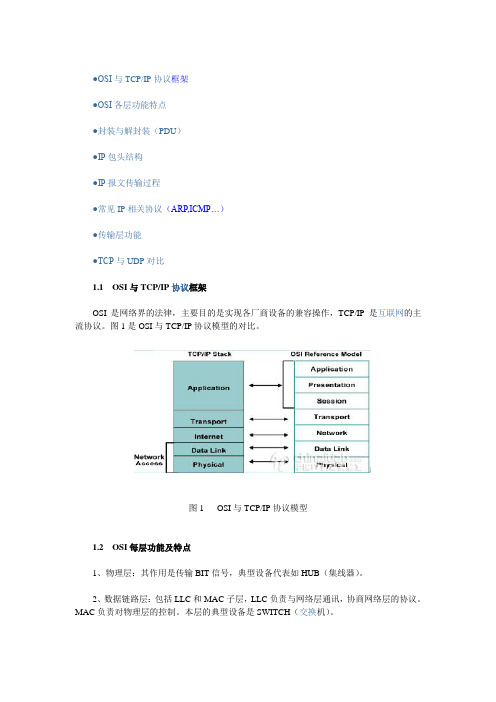

●OSI与TCP/IP协议框架●OSI各层功能特点●封装与解封装(PDU)●IP包头结构●IP报文传输过程●常见IP相关协议(ARP,ICMP…)●传输层功能●TCP与UDP对比1.1OSI与TCP/IP协议框架OSI是网络界的法律,主要目的是实现各厂商设备的兼容操作,TCP/IP是互联网的主流协议。

图1是OSI与TCP/IP协议模型的对比。

图1OSI与TCP/IP协议模型1.2OSI每层功能及特点1、物理层:其作用是传输BIT信号,典型设备代表如HUB(集线器)。

2、数据链路层:包括LLC和MAC子层,LLC负责与网络层通讯,协商网络层的协议。

MAC负责对物理层的控制。

本层的典型设备是SWITCH(交换机)。

3、网络层:本层的作用是负责路由表的建立和维护,数据包的转发。

本层的典型设备是ROUTER(路由器)。

4、传输层:本层将应用数据分段,建立端到段的虚连接,提供可靠或者不可靠传输。

5、会话层:本层负责两个应用之间会话的管理和维护。

6、表示层:本层解决数据的表示、转换问题,是人机之间通讯的协调者,如进行二进制与ASCII码的转换。

7、应用层:本层是人机通讯的接口。

典型的应用程序如FTP、HTTP等。

1.3OSI封装,解封装以及PDU1.3.1封装所谓封装是指在发送方发生的自上而下的过程在每一层为应用数据添加上特定的头部/尾部信息(PDU,Protocol Data Unit,协议数据单元)Application(应用程序)→segment(数据段)→packet(数据包)→frame(数据帧)→bit (比特,二进制位)1.3.2解封装所谓解封装是指在接收方发生的自下而上的过程逐层的去掉头部以及尾部信息1.4IP包结构IP包结构的结构如图2所示。

图2IP包结构其中的重要字段包括:TTL(Time To Live,生存时间):每经过路由器一次,此值减一。

如果该值为0路由器就不会再转发此数据包。

Protocol(协议):网络层和传输层之间的通讯接口,用于识别传输层的传输协议。

CCNA_学习笔记

1.网络的定义:一组使用介质(线缆)互连的中间系统(集线器、交换机和路由器等网络设备)以及终端系统(PC和服务器)。

2.工作组Network Group LAN为微软提出,没有中间系统的概念。

3.Physical Topology Categories:4.Bandwidth:单位时间可传输的数据量。

5.Delay:帧从网络的一端到另一端所花费的时间。

6.单工线缆:光缆;双工线缆:同轴电缆、双绞线。

7.所有的网络设备都会将收到的所有信号进行放大。

8.集线器工作在以太网下,其提供的为共享带宽,使用半双工模式,其端口的最大带宽为10Mbit/s。

9.集线器为物理层设备,无法识别任何控制信息,转发机制为放大信号+泛洪处理。

所有连接集线器的设备同处一个冲突域。

10.冲突域:冲突产生的时候能够接收到冲突碎片的设备的集合,就是冲突域(主要存在于半双工模式下)。

11.以太网采用CSMA/CD来防止产生冲突。

12.令牌环:使用令牌来避免冲突,带宽也只有10M,容错率较低(仅使用一个方向传送信息,当环状网络中一个节点down后,将无法传送数据)。

13.总线型和令牌环为局域网拓扑;星形拓扑既是局域网拓扑,也是广域网拓扑。

14.总线型拓扑为集线器式以太网,星形拓扑为交换机式以太网。

15.PC发送信息时,必须包含两个信息:信息的发送方和接收方以及信息所使用的应用程序。

16.以太网交换机的所有接口都支持全双工。

17.MAC地址表示方式:XX-XX-XX-XX-XX-XX(微软)和XXXX.XXXX.XXXX(cisco)。

18.MAC地址的前24bit为OUI,能确定一个生产厂商,后24bit为厂商自行分配。

19.MAC地址使用CAM表,MAC地址的学习分为static和dynamic两种。

20.交换机能学习源MAC,不能学习目的MAC。

21.Cisco设备的MAC地址表默认aging time为300秒。

22.交换机收到帧,先根据FCS进行校验,然后放大信号,最后根据源MAC和目的MAC来进行匹配,若不能匹配,则进行泛洪。

CCNA笔记

CCNA笔记1[图]分类: 思科 | 标签: ciscoCCNA笔记1[图] - -最高3层定义了端用户如何进行互相通信;底部4层定义了数据是如何端到端的传输.最高3层,也称之为上层(upper对数据的操作诸如加密,压缩等等3.Session层:建立会话,分隔不同应用程序的数据4.Transport层:提供可靠和不可靠的数据投递;在错误数据重新传输前对其进行更正work层:提供逻辑地址,用于routers的路径选择6.Data根据MAC地址提供对传输介质的访问;实行错误检测,但是不实行错误更正7.Physical层:在设备之间传输比特(bit);定义电压,线速,针脚等物理规范然后数据开始传输;数据传输完毕以后,终止虚电路连接(virtual于是发送方继续发送数据.这就是流控制的用途而bridges是基于软件性质的延时:1个帧从进去的端口到达出去的端口所耗费的时间透明桥接(transparent bridging):如果目标设备和帧是在同1个网段,那么层2设备将堵塞端口防止该帧被传送到其他网段;如果是和目标设备处于不同网段,则该帧将只会被传送到那个目标设备所在的网段每个和switches相连的网段必须是相同类型的设备,比如你不能把令牌环(Token Ring)上的主机和以太网上的主机用switches混合相连,这种方式叫做media translation,不过你可以用routers来连接这样不同类型的网络。

在LAN内使用switches比使用hubs的好处:1.插入switches的设备可以同时传输数据,而hubs不可以。

2.在switches中,每个端口处于1个单独的冲突域里,而hubs的所有端口处于1个大的冲突域里,可想而知,前者在LAN内可以有效的增加带宽.但是这2种设备的所有端口仍然处于1个大的广播域里。

再检查是否可以采用全双工模式,如果不行,则切换到半双工模式。

Ethernet当I/G位为1的时候,我们可以设想它为广播或多播.第46位叫做G/L位,也叫U/L位.当这个位为0的时候代表它是由IEEE分配的全局地址;当这个位为1的时候,代表本地管理地址(例如在DECnet 当中)UDP协议不2.TCP协议可靠;UDP协议不可靠3.TCP协议是面向连接;UDP协议采用无连接4.TCP协议负载较高;UDP协议低负载5.TCP协议的发送方要确认接受方是否收到数据段;UDP反之6.TCP协议采用窗口技术和流控制;UDP协议反之硬件地址也叫节点地址(nodeB类的为255.255.0.0;C类的为255.255.255.0C Address划分子网的几个捷径:1.你所选择的子网掩码将会产生多少个子网?:2的x次方-2(x代表掩码位,即2进制为1的部分)2.每个子网能有多少主机?: 2的y次方-2(y代表主机位,即2进制为0的部分)3.有效子网是?:有效子网号=256-10进制的子网掩码(结果叫做block size或base number)4.每个子网的广播地址是?:广播地址=下个子网号-15.每个子网的有效主机分别是?:忽略子网内全为0和全为1的地址剩下的就是有效主机地址.最后有效1个主机地址=下个子网号-2(即广播地址-1)子网掩码255.255.255.192(/26)1.子网数=2*2-2=22.主机数=2的6次方-2=623.有效子网?:block size=256-192=64;所以第一个子网为192.168.10.64,第二个为192.168.10.1284.广播地址:下个子网-1.所以2个子网的广播地址分别是192.168.10.127和192.168.10.1915.有效主机范围是:第一个子网的主机地址是192.168.10.65到192.168.10.126;第二个是192.168.10.129到192.168.10.190子网掩码255.255.192.0(/18)1.子网数=2*2-2=22.主机数=2的14次方-2=163823.有效子网?:block size=256-192=64;所以第一个子网为172.16.64.0,最后1个为172.16.128.04.广播地址:下个子网-1.所以2个子网的广播地址分别是172.16.127.255和172.16.191.2555.有效主机范围是:第一个子网的主机地址是172.16.64.1到172.16.127.254;第二个是172.16.128.1到172.16.191.254子网掩码255.255.255.224(/27)1.子网数=2的11次方-2=2046(因为B类地址默认掩码是255.255.0.0,所以网络位为8+3=11)2.主机数=2的5次方-2=303.有效子网?:block size=256-224=32;所以第一个子网为172.16.0.32,最后1个是172.16.255.193到172.16.255.223Variable减少路由表大小.使用VLSM时,所采用的路由协议必须能够支持它,这些路由协议包括RIPv2,OSPF,EIGRP和BGP. 关于更多的VLSM知识,可以去进行搜索Troubleshooting IP Address一些网络问题的排难:1.打开Windows里的1个DOS窗口,ping本地回环地址127.0.0.1,如果反馈信息失败,说明IP协议栈有错,必须重新安装TCP/IP协议。

CCNA安全 CCNAS Chapter 1

his item references content from the following areas:CCNA Security: Implementing Network Security• 1.3.1 Reconnaissance AttacksWhat is a ping sweep?A ping sweep is a network scanning technique that indicates the live hosts in a range of IP addresA ping sweep is a software application that enables the capture of all network packets sent acrossA ping sweep is a scanning technique that examines a range of TCP or UDP port numbers on a hA ping sweep is a query and response protocol that identifies information about a domain, includindomain.Observable Description Max Value1 correctness of response2 points for Option 10 points for any other option2Which access attack method involves a software program attempting to discover a system password by using an electronic dictbuffer overflow attackport redirection attackDenial of Service attackbrute-force attackIP spoofing attackpacket sniffer attackObservable Description Max Value1 correctness of response2 points for Option 40 points for any other option2How is a Smurf attack conducted?by sending a large number of packets, overflowing the allocated buffer memory of the target deviceby sending an echo request in an IP packet larger than the maximum packet size of 65,535 bytesby sending a large number of ICMP requests to directed broadcast addresses from a spoofed source address on the sameby sending a large number of TCP SYN packets to a target device from a spoofed source addressObservable Description Max Value1 correctness of response2 points for Option 30 points for any other option2A port scan is classified as what type of attack?access attackDenial of Service attackreconnaissance attackspoofing attackObservable Description Max Value1 correctness of response2 points for Option 30 points for any other option2What are the basic phases of attack that can be used by a virus or worm in sequential order?paralyze, probe, penetrate, persist, and propagateprobe, penetrate, persist, propagate, and paralyzepenetrate, persist, propagate, paralyze, and probepersist, propagate, paralyze, probe, and penetrateObservable Description Max Value1 correctness of response2 points for Option 20 points for any other option2What are the three major components of a worm attack? (Choose three.)enabling vulnerabilityinfecting vulnerabilitypayloadpenetration mechanismprobing mechanismpropagation mechanismObservable Description Max Value1 correctness of response Option 1, Option 3, and Option 6 are correct.1 point for each correct option.0 points if more options are selected than required.3Which type of software typically uses a network adapter card in promiscuous mode to capture all network packets that are sent aport scannerping sweeperpacket snifferInternet information queryObservable Description Max Value1 correctness of response2 points for Option 30 points for any other option2An attacker is using a laptop as a rogue access point to capture all network traffic from a targeted user. Which type of attack is ttrust exploitationbuffer overflowman in the middleport redirectionObservable DescriptionMax Value1 correctness of response2 points for Option 30 points for any other option2Which three options describe the phases of worm mitigation? (Choose three.)The containment phase requires the use of incoming and outgoing ACLs on routers and firewalls.The containment phase tracks down and identifies the infected machines within the contained areas.The inoculation phase disconnects, blocks, or removes infected machines.The inoculation phase patches uninfected systems with the appropriate vendor patch for the vulnerability.The quarantine phase terminates the worm process, removes modified files or system settings, and patches the vulnerabilit used to exploit the system.The treatment phase disinfects actively infected systems.ObservableDescriptionMaxValue1 correctness ofresponseOption 1, Option 4, and Option 6 are correct.1 point for each correct option.0 points if more options are selected thanrequired.3Which phase of worm mitigation requires compartmentalization and segmentation of the networdown or stop the worm and prevent currently infected hosts from targeting and infecting other scontainment phaseinoculation phasequarantine phasetreatment phaseObservable Description Max Value1 correctness of response2 points for Option 1 20 points for any other optionWhat is a characteristic of a Trojan Horse?A Trojan Horse can be carried in a virus or worm.A proxy Trojan Horse opens port 21 on the target system.An FTP Trojan Horse stops anti-virus programs or firewalls from functioning.A Trojan Horse can be hard to detect because it closes when the application that launched it closes.Observable Description Max Value1 correctness of response2 points for Option 10 points for any other option2Which two statements are characteristics of a virus? (Choose two.)A virus typically requires end-user activation.A virus has an enabling vulnerability, a propagation mechanism, and a payload.A virus replicates itself by independently exploiting vulnerabilities in networks.A virus provides the attacker with sensitive data, such as passwords.A virus can be dormant and then activate at a specific time or date.Observable Description Max Value1 correctness of response Option 1 and Option 5 are correct.1 point for each correct option.0 points if more options are selected than required.2Which two are characteristics of DoS attacks? (Choose two.)They always precede access attacks.They attempt to compromise the availability of a network, host, or application.They are difficult to conduct and are initiated only by very skilled attackers.They are commonly launched with a tool called L0phtCrack.Examples include smurf attacks and ping of death attacks.Observable DescriptionMaxValue1correctness ofresponseOption 2 and Option 5 are correct.1 point for each correct option.0 points if more options are selected thanrequired.2Which two statements describe access attacks? (Choose two.)Port redirection attacks use a network adapter card in promiscuous mode to capture all network packets that are sent acro Password attacks can be implemented using brute-force attack methods, Trojan Horses, or packet sniffers.Buffer overflow attacks write data beyond the allocated buffer memory to overwrite valid data or exploit systems to execute code.Port scanning attacks scan a range of TCP or UDP port numbers on a host to detect listening services.Trust exploitation attacks can use a laptop acting as a rogue access point to capture and copy all network traffic in a public wireless hotspot.Observable Description Max Value1 correctness of responseOption 2 and Option 3 are correct.1 point for each correct option.0 points if more options are selected than required.2A disgruntled employee is using Wireshark to discover administrative Telnet usernames and passwords. What type of network at describe?Denial of Serviceport redirectionreconnaissancetrust exploitationObservable Description Max Value1 correctness of response2 points for Option 30 points for any other option2Which two network security solutions can be used to mitigate DoS attacks? (Choose two.)virus scanningdata encryptionanti-spoofing technologiesintrusion protection systemsapplying user authenticationObservable Description Max Value1 correctness of response Option 3 and Option 4 are correct.1 point for each correct option.0 points if more options are selected than required.2Users report to the helpdesk that icons usually seen on the menu bar are randomly appearing on their computer screens. What c reason that computers are displaying these random graphics?An access attack has occurred.A virus has infected the computers.A DoS attack has been launched against the network.The computers are subject to a reconnaissance attack.Observable Description Max Value1 correctness of response2 points for Option 20 points for any other option2A network administrator detects unknown sessions involving port 21 on the network. What could be causing this security breachAn FTP Trojan Horse is executing.A reconnaissance attack is occurring.A denial of service attack is occurring.Cisco Security Agent is testing the network.Observable Description Max Value1 correctness of response2 points for Option 10 points for any other option2Which statement accurately characterizes the evolution of network security?Internal threats can cause even greater damage than external threats.Internet architects planned for network security from the beginning.Early Internet users often engaged in activities that would harm other users.Threats have become less sophisticated while the technical knowledge needed by an attacker has grown.Observable Description Max Value1 correctness of response2 points for Option 10 points for any other option2What is considered a valid method of securing the control plane in the Cisco NFP framework?authorization of actionsDHCP snoopingdynamic ARP inspectionlogin and password policyrouting protocol authenticationrole-based access controlObservable Description Max Value1 correctness of response2 points for Option 50 points for any other option2What are two reasons for securing the data plane in the Cisco NFP framework? (Choose two.)to protect against DoS attacksto provide bandwidth controlto force technicians to use SSH and HTTPS when managing devicesto provide a record of who accessed the device, what occurred, and when it occurredto allow users to control the flow of traffic that is managed by the route processor of their network devicesWhich type of security threat can be described as software that attaches to another program tospecific unwanted function?viruswormproxy Trojan HorseDenial of Service Trojan Horse。

CCNA_Security_02

14

2.1.2 配置安全的管理访问 4、创建用户

15

2.1.3 为虚拟登录配置增强的安全性

1、虚拟登录的安全

2、增强的登录特性

3、系统日志消息 4、登录消息

16

2.1.3 为虚拟登录配置增强的安全性

1、为获得更好虚拟登录连接的安全性应配置以下参数:

(1)连续两次成功登录之间的延迟

26

2.1.4 配置 SSH

SSH简单的运行过程

1、Client端向Server端发起SSH连接请求。

2、Server端向Client端发起版本协商。 3、协商结束后Server端发送Host Key公钥 Server Key公钥 ,随机数等信息。到这里所有通信是不加密的。 4、Client端返回确认信息,同时附带用公钥加密过的一个随 机数,用于双方计算Session Key。

2.1.4 配置SSH

5

2.1.1 保护边界路由器

单一路由器法

纵深防御方法

DMZ 方法

6

2.1.1 保护边界路由器 路由器安全的范围

安全的管理控制,关闭未用端口和 接口和不需要的服务

物理位置, UPS电源

内存, 最新的IOS版本,路由器 OS的映像文件和路由器配置文 件的安全副本

7

2.1.1 保护边界路由器

2.1.4 配置 SSH

4、使用SDM

1.选择 Configure > Additional Tasks > Router Access > SSH

2. 可能的状态选项: - 在此路由器上没有设置RSA密钥 -在此路由器上设置了RSA 密钥

4. 在vty上配置SSH, 选择 Configure > Additional Tasks > Router Access > VTY

CCNA学习笔记(考试重点版)

第二章ISO七层模型七层功能介绍:应用层:提供用户接口表示层:数据表示过程(编码方式、加密方式)会话层:区分不同会话的数据流传输层:可靠或不可靠的数据传输、数据重传前的错误纠正网络层:提供路由器用来就定路径的逻辑寻址数据链路层:将比特流组合成帧、用MAC地址访问介质、发现错误(fcs)但不能纠正物理层:设备间接受或发送比特流(说明电压、线速和线缆、水晶头阵脚定义方式)物理层定义介质类型、连接器类型、信令类型,包含802.3、EIA/TIA.232、v3.5标准10base2——细缆以太网(base表示基带传输,10表示10M)10base5——粗缆以太网10baset——双绞线物理层设备:集线器、中继器(放大信号)、解码/编码器、传输介质连接器冲突(collision)冲突域(collision domain)广播域(broadcast domain):广播帧传输的网络范围,一般是有路由器来界定边界(router 不转发广播)数据链路层数据链路层:(网桥和交换机)MAC子层:负责MAC寻址和定义解释访问控制方法MAC子层访问控制模式:1.争用式:冲突不可避免:CMSA/CD;FCFS2.轮流式:访问时间可预见,不发生冲突:令牌环LLC子层:为上层协议提供SAP服务访问点,并为数据加上控制信息,就是为与上层通信的时候提供了一个接口。

LLC子层协议:802.2:该协议只在LLC子层,为以太网和令牌环网提供通信功能SAP(server access point服务访问点)LLC子层为了网络层的各种协议提供服务(相应的接口),上层可能运行不同的协议,为区分不同的协议数据,需要采用服务访问点交换机每个端口都是一个冲突域,所有端口都是一个广播域;集线器每个端口都是一个冲突域网络层网络层:提供逻辑寻址功能广播信息控制多点发送信息控制路径优化流量管制逻辑寻址提供W AN连接传输层区分不同的上层应用建立应用间的端到端的链接定义流量控制为数据传输提供可靠或者是不可靠的链接服务(tcp、udp)协议数据单元PDU协议数据单元:(PDU,protocol data unit)简单地说就是表示数据在每层的名字上层:message 数据Transport layer:segment数据段Network layer:packet数据包Data-link layer:frame帧Physical layer:bit比特封装/解封装Llc:逻辑链路控制Fcs:帧校验序列。

CCNA笔记

CCNE 方向:路由和交换,安全,负责运营商(通信和服务),语音,网络存储

(一般每三年升级一次)

在什么情况下使用集线器、交换机和路由器(集线器X1,交换器X多)

利用CISCO软件确认端口、协议、地址和可连接性

根据要求互连交换机和路由器

配置交换机和路由器以支持LAN和W AN服务

设置IP子网以便于有效的管理网络

通过配置访问列表来控制对网络段或网络资源的访问

确认交换机、路由器及其配置的网络服务是按我们的预定在运作

判断网络故障的原因并解决之

对一些实际工程案例有一定的分析和解决能力

ISO:国际标准化组织OSI:开放系统互连优点————层优点(2课4条) MAC媒体(媒介)访问控制

FCS:循环冗余校验(排错但无法纠正)

X1的设备:集线器【多端口中继器】,中继器(信号放大),编码--解码器,传输介质连接器

路由器分割广播域、

CSMA/CD:一种访问网络控制方法。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

CCNA SECURITY笔记A)命令级别:a) . Privilege exec level 1 clear line *privilege configure all level 5 router”all”就是把全局配置模式下的router这个命令下面的所有命令给于5级别。

如果不加all,则只有router 后面的命令在5级别可以使用。

意思是把原来exec下面的【包括#和>下面的,不论是原来是什么级别的命令clear line *】移动到1级别去。

将高级别的命令放到级别的时候也要有先后顺序的:比如:你要把router 这个命令放到level 1下面去,但是你没有把configure terminal放过去,你是看不到router 命令的。

因为路由器觉得router是在全名模式下的命令,你必须要进入全局模式下才可以敲入router.如下图:R1(config)>routerR1(config)>router os 1R1(config-router)>network 192.168.1.1 0.0.0.0 a 0虽然进入到全名模式也是>这个符号,但是也要进入这种全局模式。

才有router命令。

b) .View 命令集:将命令做成一集合,然后授权给某个用户使用。

控制力度更强。

则此用户只能使用此命令集中的命令。

Root view 比15级别更强Aaa new-modeEablesecretwang/enble pass wang配置进入到root view下面的密码Root view 可以创建删除VIEW,但是15级别不可以。

Enable view (进入root view)Parser view y uan(创建一个view)Secret yeslabccies配置y uan这个子view下面的密码Commands exec include show version使用本地数据库绑定VIEW先去掉aaa new-model 只是为了演示,其实一般都是用AAA做VIEW的授权User yuan password yuanUser yuan view yuanB ) CISCO路由器的加密级别0,5,6,70 是不加密5 是MD56是在做VPN的时候加密的6: key config-key password-encrypt wang1245passwor encryption aescryptiskmap key 0 yuan add 192.168.1.1最后变成:cryptoisakmp key 6 ZFSN\VVKfdcf\cBKKBLZWDgVXGD address 192.168.1.17是开启了service password-encrytionC) chatper认证不能够使用enable secret 加密1.security passwords min-length2.no service password-recovery 【让你无法找回running-config】就是让用户在重启的时候无法进入ROMMON下面中破解密码。

3.privilige exec level 1 clear line在ISR路由器上面有效保护IOS和configure的安全。

secure boot-image [加密保护隐藏IOS]secure boot-config【加密备份配置】只有CONSOLE进入才可以no掉。

6.login block-for 10s attempt 10 within 10s(10S内联系登入10次,在10S内谁都不可以登入了)login on-failure log every 10 (log 和trap的区别,貌似有LOG就不可以有TRAP)login delay 2login quiet-mode access-class admin(由于第一句话在10S内谁都不可以登入了,将管理员IP地址例外)ip access-list standard adminpermit 192.1681.1permit 192.168.1.0 0.0.0.2558.rommon>boot IOSrouter# secure boot-config restore flash:/secure.cfgrouter#copy flash:/secure.cfg running-config9.console口默认是no login 的10.在做8O21.X和AUTH-PROXY只能使用AAA authentication default group radius , 不能使用命名的策略。

11.tcp 的小服务(service tcp-small),可以做TCP的PING,对方时间回显,字符回来等,客户端踢掉ctrl+shift+6 ,x.服务器端踢掉clear tcptcb回话号(show tcpbrife)。

12.主机算不算是有路由能力的设备。

route print 可以看见主机的路由表,但是不设置网关也可以上网。

对于主机,如果网关的代理ARP关闭了,而且又不配网关,那么主机去往任何的非同以网段的IP地址的时候,将不会发送任何ARP请求。

如果配置了网关那么将向网关请求ARP请求。

配置网关设备关闭代理ARP的时候上不了网。

如果网关设备开启了代理ARP的时候,那么配不配网关都无所谓,但是像家用的一些路由器是关闭了代理ARP功能的。

13.IP选项源站路由,路由器默认是打开的。

可以通过PING测试,可以自己填写下一条来指引数据包的流向。

而且源站路由如果你知道一个做了PAT的站点的外网地址,你可以穿越PAT到达这个站点的内网地址。

在你写了下一条任何路由器上面关闭的ip source-route那么目的地将无法到达。

14.service finger在开启的时候,可以远程telnet 192.168.1.1 finger等于在192.168.1.1上面show user.15.ICMP Ureachable只是在路由器发给一个地址,而下一条的地址不知道的情况下,发给自己的。

如果是下下一条不知道那么自己将收不到这个Ureachable的。

一般可以在边界的接口上面取消这种告警。

16.terminal monitor17.loggin buffered是将相关的告警信息保存一份到本地的内存中。

可以通过show logging查看出来。

18.sy slog服务器:logging trap 消息登记loggin host 192.168.1.1 logging buffered +日志缓存区大小。

19.snmp的三个组建:agenet:就是运行了agent的设备。

management:server:安装了SNMP软件的PC。

MIB:关于设备上面的信息数据库。

mangent\server 可以通过162端口get agent上面的信息。

mangentment\server可以通过162set agent上面的相关参数。

angent可以通过161端口在有信息的时候主动发送trap消息给server.配置:设置get/set的参数:snmp community yuanro/rw (get/set设置读和写时候的关键字信息)snmp-server host 192.168.1.1 GW(在V2中是关键信息和community一样,但是在V3就是用来加密的PASSWORD)snmp-server enable traps20.ssh 配置:ip domain name , crypto key genratersa , line vty 0 4, login local, transport input ssh ssh v2 的密钥长度必须大于768长度,crypto key genratersa modulus 1024sh21.NTP端口是UDP 123 ,NTP在SYSLOG和PKI中非常重要。

配置:clocktimezone GMT +8clock set 16:33:33 3 jun 2012ntp authentication-key 1 md5 120010161C 7ntp authenticatentp trusted-key 1ntp master(服务器的配置)ntp服务器有一个特性就是它必须先自己同步自己,然后给其他设备同步。

所有如果设置了NTP的ACL的话,要放开自己ntp access-group server 127.0.0.1 和其他向它同步的设备的IP 地址。

客户端配置:clocktimezone GMT +8ntp server 192.168.1.1 key 1ntp authentication-key 1 md5 120010161C 7ntp authenticatentp trusted-key 122.CAM表,就是交换机端口和本端口学习到的MAC地址的映射。

常见的MAC地址攻击,就是:MAC地址防洪,MAC地址欺骗。

解决方案:1.PORT-SECURITY:遵行的原则是:默认一个端口就只能有一个MAC地址存在,一个VLAN下的两个端口不能学习到同一个MAC地址。

23.STP保护:ROOT GUARD:在端口下面开启,这个端口还是可以连接交换机,接的交换机也可以参与STP的选举,但是你不能选取成为ROOT,如果你成为ROOT,那么这个接口将成为一种生成树不连续状态和SHUTDOWN差不多。

1.BPDU GUARD:接口下面只能接PC,如果收到BPDU的包端口将立刻SHUTDOWN。

2.BPDU FILETER:如果是在全局启用,那么只对开启了PORTFAST和AUTO AGE端口生效,并且不发送任何的BUDU给下联的设备。

如果从下联的设备接受了BPUD,那么PORTFAST和BPUD FILTER的特性将失效,端口将重新进入STP运算状态。

如果是在某一个接口下面启用BPUD FITLER和PORTFAST那么这几接口将不发也不收任何的BPUD。

但这可能会出现环路。

所以BPDU FILTER和PORTFAST连用的时候说明你的接口下面一定要接主机,如果接的是交换机那么发送的BPDU在开启了FILTER接口被干掉了可能出现环路哦。

比如:下图:在A,B口都启用了PORTFAST 和BPDUFILTER,那么这个肯定是有环路的。

3.在SPANNING-TREE PORTFAST口的接口收到任何的BUDU那么这个接口的这个一特性将丢失,重新进行STP 的运算,所以开启这个特征的设备一般和BPDU FILTER接口使用。