实验四Ethereal抓包软件高级

Ethereal -抓包、报文分析工具

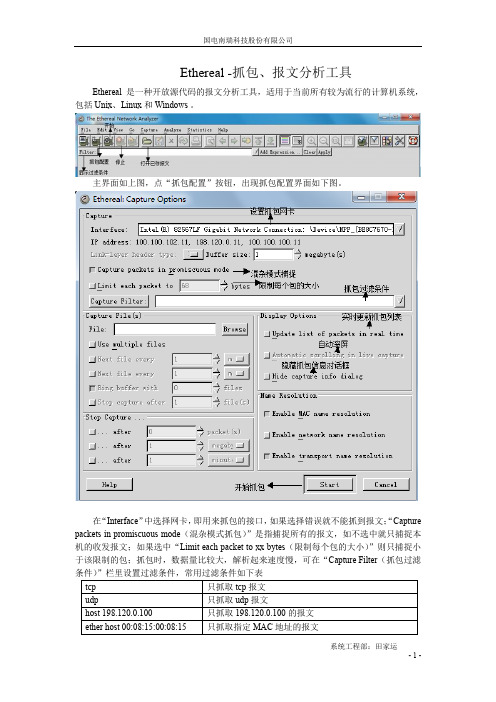

Ethereal -抓包、报文分析工具Ethereal 是一种开放源代码的报文分析工具,适用于当前所有较为流行的计算机系统,包括 Unix、Linux 和 Windows 。

主界面如上图,点“抓包配置”按钮,出现抓包配置界面如下图。

在“Interface”中选择网卡,即用来抓包的接口,如果选择错误就不能抓到报文;“Capture packets in promiscuous mode(混杂模式抓包)”是指捕捉所有的报文,如不选中就只捕捉本机的收发报文;如果选中“Limit each packet to xx bytes(限制每个包的大小)”则只捕捉小于该限制的包;抓包时,数据量比较大,解析起来速度慢,可在“Capture Filter(抓包过滤设置“Display Options(显示设置)”中建议选中“Update list of packets in realtime(实时更新抓包列表)”、“Automatic scrolling in live capture(自动滚屏)”和“Hide capture info dialog(隐藏抓包信息对话框)”三项。

抓包配置好就可以点击“Start”开始抓包了。

抓包结束,按“停止”按钮即可停止。

为了快速查看需要的报文,在“Filter”栏中输入过滤条件后按回车键即可对抓到的包进行过滤。

注意“Filter”栏中输入的过滤条件正确则其底色为绿色,错误则其底色为红色。

常用有些报文还可以判断网络的状况,例如输入显示过滤条件tcp.analysis.flags,可以显示丢失、重发等异常情况相关的TCP报文,此类报文的出现频率可以作为评估网络状况的一个标尺。

偶尔出现属于正常现象,完全不出现说明网络状态上佳。

tcp.flags.reset==1。

SYN是TCP建立的第一步,FIN是TCP连接正常关断的标志,RST是TCP连接强制关断的标志。

统计心跳报文有无丢失。

在statistics->conversations里选择UDP,可以看到所有装置的UDP报文统计。

实验三Ethereal抓包软件初步

浙江大学城市学院实验报告课程名称计算机网络应用实验项目名称实验三 Ethereal抓包软件初步实验成绩指导老师(签名)日期 2014-05-06一. 实验目的和要求1. 掌握Ethereal软件的安装2. 学习Ethereal过滤规则的设置3. 使用Ethereal捕获Ethernet帧,并对Ethernet帧和协议数据包进行分析二. 实验内容、原理及实验结果与分析1. 安装Ethereal软件1.1安装WinPcap_3_0.exe和Ethereal-setup-0.10.3.exe下载地址: 【实验结果与分析】Ethereal主界面2. 在Ethereal中创建并设置以下普通过滤规则2.1捕获本地主机收到和发出的所有数据包【过滤规则】host 10.66.19.272.2捕获本地主机收到和发出的所有ARP包【过滤规则】host 10.66.19.27 and arp2.3捕获局域网上所有的ICMP包【过滤规则】icmp2.4捕获MAC地址为00-06-68-16-38-80的数据包【过滤规则】ether host 00:06:68:16:38:802.5捕获本地主机收到和发出的Telnet包【过滤规则】host 10.66.19.27 and tcp port 233. 捕获并解析Ethernet帧及协议3.1捕获解析本机发出或接收的Ethernet 802.3格式的帧,并对照帧格式进行解释【实验结果与分析】Ethernet 802.3帧分析选中的那一行,数据包以IEEE802.3Ethernet帧格式封装。

长度6字节6字节2字节字段Destination Address Source Address Length值01:80:c2:00:00:009c:4e:20:c2:45:8346帧的上一层协议是Logical-Link Control(LLC)。

3.2捕获解析本地主机发出及收到的ARP数据包,解释ARP广播帧的内容及返回数据包信息(如ping一台旁边没连接过的电脑,捕获ARP数据包)【实验结果与分析】ARP请求包ARP应答包选中一个ARP数据包,把对应的字段值填入下面的表格(值取自上图中的ARP应答包):长度2字节2字节1字节1字节2字节字段Hardware type Protocoltype HardwaresizeProtoclesizeOpcode值0x00010x0800640x0002长度6字节4字节6字节4字节字段Sender MAC address Sender IPaddress Target MACaddressTarget IPaddress值00:01:6c:98:63:aa10.66.19.3300:15:58:e7:cd:1210.66.19.27上图ARP请求包,协议树窗口中Opcode:request (0x0001)表示主机10.66.19.27向局域网发送广播包询问主机10.66.19.33的MAC地址。

[工学]协议分析软件Ethereal的使用

![[工学]协议分析软件Ethereal的使用](https://img.taocdn.com/s3/m/9d96b0b0011ca300a7c39078.png)

实验协议分析软件Ethereal 的使用一、实验目的和要求:熟悉掌握Ethereal软件的使用,并应用该软件分析Ethernet帧以及高级协议,从而能够加深对TCP/IP 协议栈上的参与通信的网络数据包结构以及通信方式有进一步的了解。

二、实验内容和原理1. 安装windows下的Ethereal及WinPcap软件。

2. 捕捉任何主机发出的DIX Ethernet V2(即Ethernet II)格式的帧(帧的长度字段>1500, 帧的长度字段实际上是类型字段),Ethereal的capture 的options中capture filter设置为:ether[12:2] > 1500 观察并分析帧结构,Ethernet II的帧(ether[12:2] > 1500)的上一层主要是哪些PDU?是IP、LLC还是其它哪种?IP3. 捕捉并分析局域网上的所有ethernet broadcast帧,Ethereal的capture 的options中capture filter设置为:ether broadcast(1). 观察并分析哪些主机在发广播帧,这些帧的高层协议是什么?ARP(2). 你的LAN的共享网段上连接了多少台计算机?1分钟内有几个广播帧?有否发生广播风暴?92台4. 捕捉局域网上主机发出或接受的所有ARP包capture 的options中capture filter设置为:arp host ip (1)主机上执行“arp –d ”清除arp cache.(2)在主机上ping 局域网上的另一主机(3)观察并分析主机发出或接受的所有ARP包,及arp包结构。

5. IP 分组的结构固 定 部分 可变 部分0 48 16192431版 本 标志 生 存 时 间协 议标 识服 务 类 型总 长 度 片 偏 移填 充首 部 检 验 和源 地 址 目 的 地 址可 选 字 段 (长 度 可 变) 比特 首部长度 01 2 3 4 5 6 7 D T R C 未用 优 先 级数 据 部 分首 部6、UDP 报文伪首部源端口目的端口长 度检验和数 据首 部UDP 长度源 IP 地址目的 IP 地址17 IP 数据报字节12 2 2 2 2 字节 发送在前数 据首 部 UDP 用户数据报附:1、Ethernet II的帧结构字节46 ~ 1500 目的地址源地址类型数据FCS目的地址:01:00:5e:22:17:ea源地址:00:1e:90:75:af:4f类型数据2、IP分组的结构版本首部长度服务类型总长度标识标志固 定 部分 可变 部分0 48 16192431版 本 标志 生 存 时 间协 议标 识服 务 类 型总 长 度 片 偏 移填 充首 部 检 验 和源 地 址 目 的 地 址可 选 字 段 (长 度 可 变) 比特 首部长度 01 2 3 4 5 6 7 D T R C 未用 优 先 级数 据 部 分首 部片偏移生存时间协议首部检验和源地址目的地址可选字段 数据3、 ARP 的报文格式硬件地址长度协议类型 发送方IP 地址(八位组0-1) 目标硬件地址(八位组2-5) 目标IP 地址(八位组0-3)发送方硬件地址(八位组0-3)硬件类型操作发送方硬件地址(八位组4-5) 发送方IP 地址(八位组2-3)协议长度目标硬件地址(八位组0-1)* 硬件类型指明发送方想知道的硬件接口类型。

使用 Ethereal 软件进行数据抓包

在客户端打开IE浏览器,访问新建网站。单击向导“下一步”,在说明中输入该站的网站名称。

(5)设置虚拟目录

目录作用是在地址栏中除了输入主机名外,还用“/目录名”来进一步指向某个子目录或网页文件。

单击“开始—程序—管理工具—Internet服务管理器”,打开Internet信息服务单元,选中准备新建虚拟目录的网站“默认Web站点”,打开快捷菜单的“新建—虚拟目录”。

3、分析捕获到的典型的数据帧。

实验环境

Windows 2003 server

实验内容(算法、程序、步骤和方法)

1安装配置DNS服务

(1)选择“开始”→“设置”→“控制面板”→“添加/删除程序”→“添加/删除Windows组件”命令→选择“网络服务”选项→请选择“域名服务系统(DNS)”后单击“确定”按钮。

File:如果需要将抓到的包写到文件中,在这里输入文件名称。

Use ring buffer:是否使用循环缓冲。缺省情况下不使用,即一直抓包。注意,循环缓冲只有在写文件的时候才有效。如果使用了循环缓冲,还需要设置文件的数目,文件多大时出现滚动条。

其他的项选择缺省的就可以了。

(3)Ethereal的抓包过滤器

输入:ipconfig /flushdns

捕获HTTP数据包,打开网页访问自己建的网站即可

捕获FTP数据包,打开网页访问自己建的FTP站点即可

数据记录

和计算

DHCP抓包

DNS抓包

HTTP抓包

FTP抓包

结论

(结果)

通过Ethereal软件成功捕获四种数据包

小结

通过这次实验,熟悉并初步掌握了Ethereal软件的使用,该软件分析了网络协议TCP,DHCP,DNS,FTP并成功捕获数据包,使得其更直观的展现在面前。通过本次实验加深了对网络数据包结构的理解和认识,为以后的深入学习打下了基础。虽然这次实验自己做了很长时间,但是感觉自己收获颇丰。

计算机网络实验一 etherreal实验

计算机网络实验一 etherreal实验计算机网络实验是培养学生实践能力、加强理论与实际应用结合的重要环节。

在计算机网络实验一中,我们将学习使用网络数据包分析工具Etherreal(现在已更名为Wireshark),通过捕获、分析和解释网络数据包的内容,加深对计算机网络协议的理解。

通过这个实验,我们还可以进一步掌握计算机网络数据传输的过程,提升网络安全意识和问题排查能力。

实验目的通过Etherreal实验,我们的目的是:1. 学会使用Etherreal工具分析网络数据包;2. 理解网络协议的数据传输过程;3. 掌握网络故障排查方法;4. 加深对计算机网络的理论知识的理解和应用。

实验准备工作在进行Etherreal实验之前,我们需要完成以下准备工作:1. 下载并安装Wireshark软件,确保能够正常运行;2. 确保测试环境网络连接正常,可以正常访问互联网;3. 准备测试数据包,可以通过网络请求、网络攻击等方式生成。

实验步骤1. 启动Wireshark软件,并选择适当的网络接口进行捕获;2. 开始捕获网络数据包,观察网络数据的传输过程;3. 选择一个数据包,分析其详细信息,包括源IP地址、目的IP地址、协议类型等;4. 结合协议标准和通信过程,解释数据包中各字段的含义;5. 可以根据需要设置过滤器,只显示指定类型或目的地址的数据包;6. 分析网络数据包中是否存在异常情况,如网络攻击、传输错误等;7. 掌握Wireshark软件的高级功能,如统计分析、流量图表等。

实验注意事项在进行Etherreal实验时,注意以下事项:1. 合理使用Wireshark软件,避免捕获过多数据包导致系统负荷过大;2. 尽量使用模拟环境进行实验,避免对实际网络环境造成干扰;3. 注意数据包中的私密信息(如密码、身份证号等)的保护;4. 注意网络数据包分析工具的合法使用,遵守相关法律法规;5. 实验结束后,清理实验环境,确保不留下任何安全隐患。

高级网络实验一实验报告

《高级网络技术》实验一一、实验目的1.熟悉Ethereal网络抓包工具软件的作用和使用方法;2.通过Ethereal工具软件的帮助,对抓到包进行分析。

二、实验内容学习Ethereal网络抓包工具以及对ARP packet format进行分析。

三、实验设备及工具硬件:安装了网卡的PC机。

软件:PC 机操作系统Win2000 或WinXP,安装了网卡驱动程序,以及ethereal抓包软件四、实验步骤及数据分析代表分析相应的数据次帧的编号为:46获取时间为:1.678340源MAC地址为:winstronI-51:59:ab目的MAC地址为:255.255.255.255(广播)包上层协议:ARP包长度:60字节在上图中我们看到这个帧的一些基本信息:帧被捕获的日期和时间:sep 25, 2011 15:59:28.487519000帧距离前一个帧的捕获时间差:0.018297000 seconds帧距离第一个帧的捕获时间差:0.018297000 seconds帧的编号:46(捕获时的编号)帧的大小:60字节捕获帧的长度:60字节此帧没有被标记,也没有被忽略帧内装载的协议:ARP用不同染色标记的协议名为ARP染色显示规则字符串为:arp在上图中,我们可以看到:目的地址(Destination):ff:ff:ff:ff:ff:ff (这是个MAC地址,这个MAC地址是一个广播地址,就是局域网中的所有计算机都会接收这个数据帧)源地址(Source): WistronI_51:59:ab (20:6a:8a:51:59:ab),同时也说明了本机的网卡是由WistronI厂家所生产的帧中封装的协议类型:ARP (0x0806),这个就是ARP协议的类型编号。

Trailer: 000000000000000000000000000000000000是协议中填充的数据,为了保证帧最少有64字节从上面的语句中我们可以得知如下的信息:这是个ARP请求报文,request硬件类型为:以太网以太网(0 x0001)的协议类型: IP(0 x0800)硬件尺寸: 6协议尺寸: 4(指 IPV4 版本的协议)操作字段:请求(0x0001)是否是免费ARP:否发送方MAC 地址:WistronI_51:59:ab (20:6a:8a:51:59:ab)发送方IP 地址:192.168.60.88 (192.168.60.88)目标MAC 地址: Broadcast (ff:ff:ff:ff:ff:ff)目标IP 地址: 192.168.60.251 (192.168.60.251)注:主机在启动的时候,或者修改了IP地址之后,会产生一种叫做“免费”的特殊的 ARP 数据包,这种 ARP 数据包的特殊性在于,其 Sender IP 和 Target IP 均为自己,如果它收到该 ARP 数据包的响应,则说明网络上存在IP冲突,那么同样,对方主机也会收到这样的一个ARP包,所以对方也检测到了IP冲突。

实验报告——使用Ethereal进行报文的获取

实验报告——使用Ethereal一、实验目的(1)熟悉Ethereal的工作环境。

(2)掌握使用Ethereal进行报文的捕获。

(3)用所捕获的报文分析网络,巩固自己所学的知识。

二、实验要求1,Ethereal软件的基本功能使用。

2,按照老师所提供的ppt课件和教程进行操作。

3,自己选择过滤条件进行捕获,对所捕获的数据报文的检测与分析。

三、实验环境1,校园局域网环境2,Ethereal软件四、实验步骤网络世界中,最基本的单元是数据包。

这个实验主要是练习Ethereal的使用,在网上抓包,培养对网络通讯协议底层的分析和认识,加强对网络的理解。

(1)这个工具要安装Ethereal。

这个很简单,大家根据安装提示点“下一步”就可以了。

(2)下面是抓包的具体步骤:双击打开Ethereal,出现Ethereal的工作界面,如图1,a.点窗口中的Capture选项中设置抓包的相关参数。

1)选择合适的网卡(网卡=网络适配器)Interface(NIC),Capture packets in promiscuous mode 是所抓包的类型,我们不用混杂选项,所以不打勾。

b.按ctrl+K进行“capture option”的选择。

如图2,start,等一小会点stop停止抓包,如图3现在所显示的图4就是我所抓到的包。

(3)分析我所抓到的包数据报文的源地址:10.3.133.55目的地址:10.3.131.74UDP协议(4)捕获过滤捕获条件A:udpFilter选项为捕获过滤条件,红色是不正确的语句,绿色为正确语句。

相同的为一种颜色。

捕获条件B :ip.addr==10.3.131.12捕获条件C:http五、实验总结通过这次实验,我了解了Ethereal软件的应用。

学会了使用Ethereal进行抓包,分析网络。

在遇到不明白的地方仔细查阅书籍,巩固了自己的知识。

在做视频时下载录制视频软件,录制视频也使我获益匪浅。

实验一:Ethereal的使用

计算机网络实验报告年级:姓名:学号:实验日期:实验名称:Ethereal(wireshark)的使用一、实验目的1、下载安装抓包工具ethereal;熟悉ethereal的操作环境;2、学习使用ethereal(wireshark)的使用方法,会用ethereal工具进行抓包;3、学会分析抓包工具获得的信息,对其进行简单分析和过滤。

二、实验器材1、接入Internet的网络的主机;2、安装抓包工具ethereal(wireshark)软件;和wincap软件;3、截图软件SnagIt。

三、实验内容1、launch ethereal, how to capture the packet by the ethereal? what's type packets youcaptured抓包方法:(1)打开抓包软件wireshark,单击工具栏list the available capture interface,如下图所示。

单击后出现如下图:(2)、单击Start,再打开一个网页(),抓包开始。

(3)网页显示完后,单击上图中的“stop”,抓包结束。

2、start capture packets, try to visit a homepage (), and check the captured packets.(1)、访问:后抓包结果如下图(2)check the captured packets ,过滤拉检测所抓的包。

如下图:3、how to save the captured packets? how to analyse the captured packets(抓包)?(1)、save the captured packets:单击save图标(如下图所示),选择要保存的路径和要报的名字,单击确定即可保存。

4 、can you capture other computer's packets? if can, what types?答:有两种情况;1)广播包时:广播包可以抓到所需要的包;2)非广播包时有以下三种情况可以抓包:a、在交换式的以太网下抓不到别人的非广播包;b、局域网信道是广播信道的可以抓包;c、在广播信道下可以抓到别人的非广播包。

计算机网络Ethereal实验报告

课程:计算机网络项目:实验1 Ethereal一、实验目的•进一步掌握Ethereal的使用方法•能对捕获到的包进行较深入的分析•简单的运用filter设置过滤•通过Ethereal抓包和分析,了解HTTP协议二、实验原理1.http协议HTTP 是一个应用层协议,它使用 TCP 连接进行可靠的传送,HTTP协议定义了浏览器(即WWW客户进程)怎样向万维网服务器请求万维网文档,以及服务器怎样把文档传送给浏览器。

每个万维网网点都有一个服务器进程,它不断的监听TCP的端口80,以便发现是否有浏览器(即万维网客户)向它发出连接建立的请求。

http报文格式:GET /chn/YXSZ/index.htm HTTP/1.1 {请求行使用了相对URL}Host: {此行是首部行的开始,给出主机的域名} Connection: close {不保持连接放}User-Agent: Mozilla/5.0 {表明用户道理是使用Netscape浏览器} Accept-Language: cn {表示用户希望优先得到中文版本的文档} 各部分的解释如下:2.tcp协议TCP(Transmission Control Protocol 传输控制协议)是一种面向连接(连接导向)的、可靠的、基于IP的传输层协议,由IETF的RFC 793说明(specified)。

TCP在IP报文的协议号是6。

当应用层向TCP层发送用于网间传输的、用8位字节表示的数据流,TCP则把数据流分割成适当长度的报文段,最大传输段大小(MSS)通常受该计算机连接的网络的数据链路层的最大传送单元(MTU)限制。

之后TCP把数据包传给IP层,由它来通过网络将包传送给接收端实体的TCP层。

TCP为了保证报文传输的可靠,就给每个字节一个序号,同时序号也保证了传送到接收端实体的包的按序接收。

然后接收端实体对已成功收到的字节发回一个相应的确认(ACK);如果发送端实体在合理的往返时延(RTT)内未收到确认,那么对应的数据(假设丢失了)将会被重传。

网络抓包分析实验报告(HTTP)

网络抓包分析实验报告一:实验目的:1.学习使用网络数据抓包软件Ethereal,对互连网进行数据抓包,巩固对所学知识的理解二:实验内容:1:分析http协议请求的响应过程。

2:分析TCP的处理过程,HTTP,TCp的报文格式。

三:实验工具Wireshark抓包软件四:实验步骤1、安装Wireshark,简单描述安装步骤。

2、打开wireshark,选择接口选项列表。

或单击“Capture”,配置“option”选项。

3、设置完成后,点击“start”开始抓包,显示结果。

4、选择某一行抓包结果,双击查看此数据包具体结构五:分析1:http请求报文分析(第8个包)请求行:方法字段:GET,版本是http/1.1.首部行:主机host:;Connection:Keep-Alive,即保持持久连接;Accept-language:zh-cn,即接收语言是中文。

2.http响应报文(第55个包)状态行:http/1.1 200 OK;请求成功。

首部行:响应Date:sat,21,Apr 2012 04:58:18 GMT;Content-Type:text/html 指示实体主体中的对象是text/html文本;Content-Length:35593 表明了被发送对象的字节数是35593个字节。

:3:TCP报文格式分析:报文格式:如截图可知:源端口号:80,目的端口号3968,序号:1,确认号:424,首部长度:20 bytes,Flags=0X10(URG=0,ACK=1,PSH=0,RST=0,SYN=0,FIN=0)接收窗口大小:65112;检验和:0x8a44。

4:TCP响应(3次握手)分析:1)服务器应用启动,进入LISTEN状态;2)客户端向服务器端发送一个TCP报文段,该段设置SYN标识,请求跟服务器端应用同步,之后进入SYN-SENT状态,等待服务器端的响应;(第5个包)3)服务器端应用收到客户端的SYN 段之后,发送一个TCP段响应客户端,该段设置SYN和ACK标识,告知客户端自己接受它的同步请求,同时请求跟客户端同步。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

浙江大学城市学院实验报告

课程名称计算机网络应用

实验项目名称实验四Ethereal抓包软件高级

实验成绩指导老师(签名)日期2014-05-13

一. 实验目的和要求

1. 进一步学习掌握Ethereal过滤规则的设置

2. 使用Ethereal捕获Ethernet帧,并对高层协议数据包进行分析

二. 实验内容、原理及实验结果与分析

1. 在Ethereal中创建并设置以下过滤规则

1.1捕获局域网上的所有UDP数据包

【过滤规则】

udp

1.2捕获本地主机收到和发出的所有FTP数据包

【过滤规则】

host 10.66.19.27 and tcp port 21

1.3捕获本地主机和某一主机之间的远程桌面控制数据包(TCP端口3389)

【过滤规则】

host 10.66.19.27 and tcp port 3389

1.4捕获本地主机和之间的通信

【过滤规则】

host 10.66.19.27 and

2. 捕获并解析TCP/IP协议的高层协议数据包

2.1捕获解析本机发出或接收的UDP数据包,并对照UDP报头格式进行解

释(如发送QQ信息构造UDP数据包)

【实验结果与分析】

host 10.66.19.27and udp

UDP数据包

长度6字节6字节2字节

字段Source port Destination port Length

值1042 35208 36

2.2捕获解析本地主机发出及收到的FTP数据包,并对照TCP报头格式进

行解释,同时分析FTP发出的命令和响应(如构造FTP数据包)【实验结果与分析】

host 10.66.19.27 and

数据包

数据包

下面的表格的值取自数据包:

长度16位16位

字段Source port Destination port

值4271 21

长度32位32位

字段Sequence number Acknowledgement number 值 1 63

长度4位6位1位1位1位1位1位1位字段Header length Reserved URG ACK PSH RST SYN FIN 值20 0 0 1 1 0 0 0

长度16位16位

字段Window size Checksum

值65473 0x4973

FTP发出的命令和响应

如上图所示,从10.66.19.27发出的数据包中,包含用户名信息anonymous 的以USER开头,包含显示密码明文信息的123456以PASS开头。

从这个显示信息可知,用Ethereal软件可以捕获局域网内FTP服务器的用户登录时对应的帐号和密码,FTP服务的密码传输存在着漏洞,极具危险性。

2.3捕获解析本机和一特定WWW服务器之间的通信(如),找出其中三次

握手的数据包,并进行解释,同时分析HTTP的命令和响应【实验结果与分析】

host 10.66.19.27 and

主机和www服务器之间的通信包

三次握手的数据包

HTTP PDU结构

Method:

GET / HTTP/1.1

Message Header:

Accept

Accept-Language

Accept-Encoding

User-Agent

Host

Connection

Cookie

三. 讨论、心得

记录实验感受、上机过程中遇到的困难及解决办法、遗留的问题、意见和建议等。