高级CISSP信息安全与黑客攻防系列课程

网络攻防技术了解黑客行为与防御策略培训课件

03

案例三

漏洞攻击。攻击者利用计算机系统和网络中的漏洞,获取未授权访问权

限,进而窃取信息或破坏系统正常运行。例如,利用缓冲区溢出漏洞攻

击服务器,获取管理员权限并控制服务器。

03

网络防御策略基础

网络安全概念和原则

网络安全概念

网络安全是指通过采用各种技术和管理措施,保护计算机网络系统免受未经授 权的访问、攻击、破坏或篡改,确保网络系统的机密性、完整性和可用性。

02

黑客行为概述

黑客的定义和分类

黑客的定义

黑客是指一种利用计算机和网络 技术,通过攻击计算机系统和网 络获取未授权信息的行为。

黑客的分类

根据攻击目的和手段的不同,黑 客可分为白帽黑客、灰帽黑客和 黑帽黑客。

黑客攻击的目的和手段

黑客攻击的目的

黑客攻击的主要目的是获取未授权的 信息,包括个人隐私、商业机密、国 家机密等,以及破坏计算机系统和网 络的正常运行。

网络攻防技术了解黑客行为 与防御策略培训课件

汇报人:

2023-12-28

• 引言 • 黑客行为概述 • 网络防御策略基础 • 识别与应对网络攻击 • 防范恶意软件与钓鱼网站 • 数据安全与隐私保护 • 总结与展望

01

引言

培训目的和背景

了解黑客行为

通过分析黑客的攻击手段、动机 和目的,使学员能够深入了解黑 客行为,从而更好地制定防御策

04

识别与应对网络攻击

识别网络攻击的方法和工具

入侵检测系统(IDS)

01

通过监控网络流量和事件,实时检测潜在的入侵行为并发出警

报。

安全信息和事件管理(SIEM)

02

收集、分析和呈现来自各种安全设备和系统的日志和事件数据

信息安全工程及管理CISP认证培训教程

加密技术应用场景

包括网络通信、数据存储、身 份认证等领域。

2024/1/30

20

数据备份恢复策略制定

数据备份策略

根据数据类型、重要性等因素 制定备份周期、备份方式等。

2024/1/30

数据恢复策略

确保在数据丢失或损坏时能够 及时恢复,包括定期演练恢复 流程。

备份恢复技术选择

根据实际需求选择适合的备份 恢复技术,如磁带、磁盘、云 备份等。

2024/1/30

28

操作系统安全配置优化建议

最小化安装

在安装操作系统时,仅安 装必需的服务和组件,降 低系统被攻击的风险。

2024/1/30

安全补丁管理

定期更新操作系统安全补 丁,修复已知漏洞,提高 系统安全性。

账户和权限管理

严格控制操作系统账户权 限,避免使用root或管理 员权限运行应用程序,采 用最小权限原则。

信息安全管理

包括信息安全管理体系建设、信息安全风险管理、信息安全策略制 定和实施、信息安全审计和监控等方面的内容。

32

复习方法分享和备考技巧指导

系统学习

建议考生参加专业的CISP认证培训 课程,系统学习信息安全工程及管理 相关知识和技能。

阅读教材

认真阅读CISP认证考试指定教材, 深入理解各个知识点和概念。

,如SQL注入、跨站脚本等。

输入验证和输出编码

对用户输入进行严格的验证和过滤,防止 注入攻击;对所有输出进行编码,防止跨

站脚本攻击。

2024/1/30

会话管理安全

实施安全的会话管理机制,包括使用强随 机数生成器生成会话ID、定期更换会话密 钥、限制会话生存时间等。

最小权限原则

遵循最小权限原则,为每个应用或服务分 配所需的最小权限,减少潜在的安全风险 。

黑客入侵与防范课程培训PPT

任务管理器里隐藏

按下Ctrl+Alt+Del打开任务管理器, 查看正在运行的进程,可发现木马 进程,木马把自己设为”系统服务” 就不会出现在任务管理器里了. 添 加系统服务的工具有很多,最典型的 net service,可手工添加系统服务.

隐藏端口

大部分木马一般在1024以上的高端 口驻留,易被防火墙发现.现在许多 新木马采用端口反弹技术,客户端使 用80端口、21端口等待服务器端 (被控制端)主动连接客户端(控 制端)。

监听

以“里应外合”的工作方式,服务程序通过打开特定的端口并进行监听,这些端口好像“后门”一样,所以 也有人把特洛伊木马叫做后门工具。 攻击者所掌握的客户端程序向该端口发出请求(Connect Request),木马便和它连接起来了,攻击者就可以 使用控制器进入计算机,通过客户程序命令达到控服务器端的目的。

木马启动方式

在配置文件中启动

(1)在Win.ini中 在一般情况下,C:\WINNT\ Win.ini 的”Windows”字段中有启动命令 “load=”和”Run=”的后面是空白的, 如果有后跟程序,例如: Run= C:\WINNT\ File.exe load= C:\WINNT\ File.exe ,这个 File.exe极可能是木马。 (2)在system.ini中 C:\WINNT\ system.ini的

端口反弹技术

反弹技术

该技术解决了传统的远程控制软件不能访问装有防火墙和控制局域网内部的远程计算机的难题

反弹端口型软件的原理

客户端首先到FTP服务器,编辑在木马软件中预先设置的主页空间上面的一个文件,并打开端口监听,等待服务端 的连接,服务端定期用HTTP协议读取这个文件的内容,当发现是客户端让自己开始连接时,就主动连接,如此就 可完成连接工作。因此在互联网上可以访问到局域网里通过 NAT (透明代理)代理上网的电脑,并且可以穿过防 火墙。与传统的远程控制软件相反,反弹端口型软件的服务端会主动连接客户端,客户端的监听端口一般开为80 (即用于网页浏览的端口),这样,即使用户在命令提示符下使用"netstat -a"命令检查自己的端口,发现的也是类 似"TCP UserIP:3015 ControllerIP:http ESTABLISHED"的情况,稍微疏忽一点你就会以为是自己在浏览网 页,而防火墙也会同样这么认为的。于是,与一般的软件相反,反弹端口型软件的服务端主动连接客户端,这样 就可以轻易的突破防火墙的限制

cissp培训课程

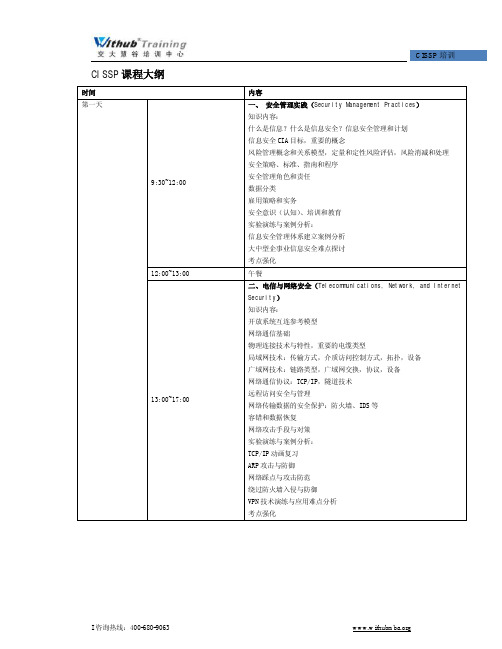

CISSP课程大纲时间内容9:30~12:00 一、安全管理实践(Security Management Practices)知识内容:什么是信息?什么是信息安全?信息安全管理和计划信息安全CIA目标,重要的概念风险管理概念和关系模型,定量和定性风险评估,风险消减和处理安全策略、标准、指南和程序安全管理角色和责任数据分类雇用策略和实务安全意识(认知)、培训和教育实验演练与案例分析:信息安全管理体系建立案例分析大中型企事业信息安全难点探讨考点强化12:00~13:00 午餐第一天13:00~17:00 二、电信与网络安全(Telecommunications, Network, and Internet Security)知识内容:开放系统互连参考模型网络通信基础物理连接技术与特性,重要的电缆类型局域网技术:传输方式,介质访问控制方式,拓扑,设备广域网技术:链路类型,广域网交换,协议,设备网络通信协议:TCP/IP,隧道技术远程访问安全与管理网络传输数据的安全保护:防火墙、IDS等容错和数据恢复网络攻击手段与对策实验演练与案例分析:TCP/IP动画复习ARP攻击与防御网络踩点与攻击防范绕过防火墙入侵与防御VPN技术演练与应用难点分析考点强化9:30~12:00 三、访问控制(Access Control System and Methodology)知识内容:什么是访问控制?访问控制的功能和分类身份识别与认证技术:口令、一次性口令、生物识别、SSO等访问控制技术,MAC、DAC、基于角色AC等访问控制模型:状态机模型,BLP模型,Biba模型等访问控制实施方法:集中式与分散式访问控制管理:账号管理,权限管理,跟踪审计攻击手段:口令攻击,拒绝服务,欺骗攻击入侵检测,HIDS和NIDS渗透测试实验演练与案例分析:内网入侵渗透测试演练与防范大中型企业考点强化12:00~13:00 午餐第二天13:00~16:30 四、密码学(Cryptography)知识内容:密码学的定义、作用和应用密码学的发展历史密码学的方法:流密码、对称算法、非对称算法等消息完整性,散列函数,数字签名公钥基础设施PKI,CA证书密钥管理:生成、交换、撤销、恢复Email安全各种应用于Internet的安全标准和协议密码分析学和攻击手段政府介入,密钥托管实验演练与案例分析:PGP原理与实用指南PKI架构部署与演示分析解密与字典优化技术各类密码破解在攻防中的流程考点强化9:30~12:00 五、操作安全(Operations Security)知识内容:Due diligence控制措施的类型:预防性,检测性和纠正性管理手段:责任分离,工作轮换,最小特权等常见的IT任务:计算机操作,生产调度,磁带库,系统安全等日常审计和监督防病毒管理变更管理,备份和介质处理事件处理常见的攻击手段,道德黑客实验演练与案例分析:大中型企业运维安全应用实例子分析企业内网补丁管理探讨客户端管理探讨考点强化12:00~13:00 午餐第三天13:00~16:30 六、安全体系结构和模型(Security Architecture and Models)知识内容:安全保护机制:分层、抽象和数据隐藏计算机系统结构,硬件和软件安全控制的概念,TCB,RM,安全内核,最小特权,责任分离……安全模型:访问控制模型,信息流模型,完整性模型等系统评估标准:TCSEC、ITSEC、CCIPSec实验演练与案例分析:安全模型在现实生活中的应用考点强化安全模型在考试中的理解技巧9:30~12:00 七、应用开发安全(Application Development Security)知识内容:应用系统存在的一些问题数据库和数据仓库的安全性,软件面临的攻击数据/信息存储时的安全考虑基于知识的系统:专家系统和神经网络系统开发控制:在系统开发生命周期内考虑到安全措施关于恶意代码的讨论各种针对应用的攻击手段实验演练与案例分析:针对数据库的攻击分析与防范常见木马攻击演示与防范应用层攻击实例与防御分析考点强化第四天12:00~13:00 午餐13:00~16:30 八、业务连续性计划(Business Continuity Planning)知识内容:BCP和DRP的概念计划制定过程业务影响分析(BIA)选择应急计划策略备份方案的选择应急计划人员的选择和责任应急计划的内容应急计划测试应急计划培训实验演练与案例分析:应急案例分析与探讨备份案例分析与探讨考点强化9:30~12:00 九、物理安全(Physical Security)知识内容:基本的控制措施:管理性,技术性和物理性物理安全弱点和风险安全设施的选择、构建和维护磁带和介质库保护策略文档(硬拷贝)库垃圾处理物理入侵检测实验演练与案例分析:物理安全防范案例分析考点强化12:00~13:00 午餐第五天13:00~16:30 十、法律、调查和道德(Law, Investigations, and Ethics)知识内容:基本法律类型关于计算机犯罪的讨论计算机安全事件调查取证,可信性和权威性,最佳证据规则,证据链计算机辨析学计算机道德实验演练与案例分析:物理安全防范案例分析考点强化。

《网络安全课件-CISSP认证-密码学》

确保使用的密码算法始终保持安全性并进行定期更新。

安全通信

使用加密算法保护通信内容的机 密性,如SSL/TLS协议。

身份验证

使用数字证书和公钥基础设施 (PKI)验证用户身份。

安全存储

使用加密算法保护敏感数据的存 储安全,如硬盘加密。

密码学风险

密码学虽然提供了关键的安全保护,但也存在风险和挑战。

1 弱密码

2 密钥管理

使用弱密码容易被破解,因此选择强密码是 关键。

2

完全同态加密

研究在不解密的情况下对加密数据进行计算和处理。

3

区块链安全

研究如何在区块链技术中实现更好的加密和隐私保护。

密码学案例研究

探索密码学在实际场景中的应用和效果。

电子支付

密码学技术在安全实现电子支 付过程中发挥重要作பைடு நூலகம்。

数据加密

密码学在数据加密和解密过程 中帮助维护数据隐私和机密性。

网络身份验证

医疗保密

医疗数据的加密和安全存储有助于保护病人的 隐私和机密信息。

密码学实践建议

遵循以下实践建议可以帮助您更好地应用密码学技术:

1 选择强密码

使用长且复杂的密码,包含字母、数字和特殊字符。

2 密钥保护

合理保护并定期更换密钥,确保密钥的安全性。

3 加密数据通信

使用加密协议与远程系统或个人进行安全通信。

《网络安全课件-CISSP认 证-密码学》

密码学是网络安全的重要组成部分,了解密码学原理对于保护信息资产至关 重要。本课件将深入探讨密码学的基本概念和应用。

密码学基础

密码学是研究通信安全的科学,涉及加密(保证信息安全)和解密(还原被加密的信息)技术。了解密码学基 础对保护数据的机密性至关重要。

cissp_chapter02

恐怖行動 身分收集 (identity theft)

駭客攻擊 違法色情

以各種手法收集他人身分資料。

社交工程 (social engineering)

利用非科技性的的手法取得密碼 等資訊。 8

Information Security Courses and Laboratories (ISCAL) - 2

Information Security Courses and Laboratories (ISCAL) - 2

美國垃圾郵件大王被捕 可能關65年【2007/6/1 聯合報】

美國檢方已在西雅圖市逮捕了「垃圾郵件大王」索洛威。美國當局說,網 路使用者一定能夠明顯感覺垃圾郵件變少了。廿七歲的索洛威使用病毒軟 體入侵並操控他人的電腦,散發數億封垃圾郵件。美國聯邦大陪審團一周 前以盜用身分,洗錢,以及信件、網路、電子郵件詐欺等卅五項罪名將索 洛威起訴 如果罪名成立 索洛威最高將面臨六十五年以上徒刑 洛威起訴。如果罪名成立,索洛威最高將面臨六十五年以上徒刑。

AOL 釣魚客面臨101年刑期 【譯自 2007/1/16 CNET 】

Jeffrey Brett Goodin 日前假冒 AOL 收款部門寄出電郵給他們的使用者,指引 他們到一個偽裝的網站去更新帳戶資料,藉此得到這些客戶的信用卡號等 重要資訊,再冒用信用卡購物。他被起訴多項罪名,包括:網路詐欺、未 經授權冒用信用卡、濫用 AOL 商標等十項,被起訴刑期高達101年。 5

Information Security Courses and Laboratories (ISCAL) - 2

4

熊貓燒香病毒製造者被批准逮捕 【2007/3/17 新聞晨報】

注册信息安全专业人员(CISP认证培训)

注册信息安全专业人员(CISP认证培训)认证介绍国家注册信息安全专业人员(简称:CISP)是有关信息安全企业,信息安全咨询服务机构、信息安全测评机构、社会各组织、团体、企事业有关信息系统(网络)建设、运行和应用管理的技术部门(含标准化部门)必备的专业岗位人员,其基本职能是对信息系统的安全提供技术保障,其所具备的专业资质和能力,系经中国信息安全测评中心实施注册。

2015年6月,全国获得CISP认证资格人员已超过15000名。

认证目的信息安全人员培训与姊姊认定的目的是构建全面的信息安全人才体系。

构建全面的信息安全人才体系是国家政策的要求,是组织机构信息安全保障建设自身的要求和组织机构人员自身职业发展的要求。

是国家政策的要求:中办发【2003】27号文件《国家信息化领导小组关于加强信息安全保障工作的I 安逸》中提出了“加快悉尼型安全人才培养,增强全民信息安全意识”的知道精神,重点强调了信息安全人才培养的重要性。

是组织机构信息安全保障建设自身的要求:企事业单位、政府机关等组织机构在信息安全保障建设、信息哈U建设中,需要有一个完整层次化的信息安全人才队伍以保障其信息安全、保障其信息化建设,从而保障其业务和使命。

是组织机构人员自身职业为发展的要求:作为人员本身,在其工作和职业发展中,需要充实其信息安全保障相关的只是和经验,以更好的开展其工作并为自己的只因为发展提供帮助。

认证价值对组织的价值:高素质的信息安全专业人才队伍,是信息安全的保障;信息安全人员持证上岗,满足政策部门的合规性要求;为组织实施信息安全岗位绩效考核提供了标准和依据;是信息安全企业申请安全服务资质必备的条件对个人的价值:适应市场中越来越热的对信息安全人才的需求;通过专业培训和考试提高个人信息安全从业水平;证明具备从事信息安全技术和管理工作的能力;权威认证提升职场竞争中的自身优势;可以获取信息安全专业人士的认可,方便交流。

认证分类根据工作领域和时间广州的需求,可以分为两类:注册信息安全工程师(CISE )主要从事信息安全技术开发服务工程建设等工作。

“2023年信息安全培训课件:网络攻击与防范”

2

减少安全漏洞

通过减少人为错误,可以降低组织面临的网络攻击的风险。

未来的网络安全挑战

1

物联网

连接的设备和网络增加了网络攻击的潜在目标。

2

人工智能

黑客可以利用人工智能技术进行更加复杂和有针对性的攻击。

3

社交工程

通过利用个人信息和社交媒体,攻击者可以进行更加精准的网络攻击。

文件或访问感染的网站,

源,导致该系统无法正常

息或敏感数据。

攻击者可以获得系统的控

工作,使其无法提供服

制权。

务。

黑客行为的动机

经济利益

社会或政治目标☮️

个人娱乐⚡️

黑客获取用户的财务信息,

黑客可能试图操纵舆论、破

一些黑客攻击纯粹出于对技

以经济利益为目的进行攻击。

坏政治稳定或推动特定的社

术的兴趣和乐趣。

“2021年信息安全培训课

件:网络攻击与防范”

网络攻击是一个持续存在的威胁,了解不同类型的攻击和如何防范是至关重

要的。本课程将探讨网络攻击的常见形式和最佳实践的防御措施。

常见的网络攻击方式

1

钓鱼攻击

2

恶意软件

3

拒绝服务攻击

通过虚假的电子邮件或网

通过下载携带恶意代码的

通过超载目标系统的资

站,诱骗用户提供个人信

2

识别和报告潜在的网络攻击。

建议使用复杂的密码,并定期更改以保

护个人和组织的敏感信息。

3

安全软件更新

保持操作系统和应用程序的更新,确保

最新的安全补丁已安装。

云计算安全

优势

挑战

•

灵活性和可扩展性

•

共享责任模型•降低成本•来自数据隐私和合规性•

国际信息系统安全专业CISSP认证课程大纲

国际信息系统安全专业CISSP认证课程大纲第一章安全和风险管理安全基本原则安全定义控制措施类型安全框架反计算机犯罪法律的难题网络犯罪的复杂性知识产权个人隐私保护数据泄露方针、策略、标准、基线风险管理威胁建模风险评估与分析供应链风险管理风险管理框架业务连续性和灾难恢复人员安全安全治理道德第二章资产安全信息生命周期数据分级管理责任层级资产留存策略隐私保护保护资产数据泄露第三章安全架构与工程系统架构计算机架构操作系统系统安全架构安全模型系统评价认证和认可开放式系统和封闭式系统系统安全工控安全威胁回顾密码编码术的背景密码学的定义与概念密码运算类型加密方法对称密码系统的种类非对称密码系统的种类消息完整性公钥基础架构密码技术应用对密码技术的攻击设计场所与基础设施安全场所安全设计过程内部支持系统第四章通信与网络安全网络架构原则开放系统互联参考模型TCP/IP模型传输介质无线网络网络基础网络协议和服务网络组建内联网和外联网城域网广域网通信信道远程连接网络加密网络攻击第五章身份与访问管理访问控制概述安全原理集成身份即服务身份表示、身份验证、授权与可问责性访问控制机制访问控制方法和技术身份与访问权限配置生命控制物理与逻辑访问访问控制实践访问控制持续监测访问控制面临的威胁第六章安全评估与测试评估、测试、和审计策略审计技术控制措施审计管理控制措施报告管理评审和批准第七章运营安全运营部门的角色行政管理物理管理安全资源配置网络与资源的可用性预防与检测事故管理流程调查灾难恢复责任及其影响保险实施灾难恢复人员安全问题第八章软件开发安全构建良好代码软件开发生命周期软件开发方法论能力成熟度集成模型变更管理开发环境的安全性安全编码编程语言与概念分布式计算移动代码Web安全数据库管理恶意软件评估获取软件的安全性。

黑客攻防技术宝典第二版课程设计

黑客攻防技术宝典第二版课程设计课程简介本课程是针对黑客攻防技术的深入学习和实践,旨在培养学生对黑客攻击方式及防范手段的认识和能力,并提高学生应对安全事件的应变能力。

本课程包括黑客攻击手段、安全防范、攻击与反击演练、实战演练等内容,是一门实践性强的课程。

课程目标通过本课程学习,学生应具备以下能力:1.掌握一定的黑客攻防技术知识;2.熟悉常见的黑客攻击手段及其防范措施;3.掌握利用安全工具进行防御和攻击的基本方法;4.深入了解何为网络安全、网络安全威胁、网络攻击等概念;5.培养学生分析和解决网络安全问题的能力;6.提高学生对安全事件的应变能力。

课程内容第一章黑客攻击基础本章主要介绍黑客攻击的基本概念、分类及其攻击目标。

学生将能够较清楚地了解黑客攻击的手段及其威胁。

第二章安全防御原理本章主要介绍网络安全防御原理、攻击与防御的关系、安全防御的基本策略。

学生将能够深入了解网络安全威胁及其防御措施。

第三章常见黑客攻击本章主要介绍黑客攻击方式和技术,例如SQL注入、漏洞利用、社会工程学等,以及应对这些攻击的防御措施。

第四章网络渗透测试本章主要介绍网络渗透测试的基本概念、测试流程和方法,并且讲解实际的网络渗透测试案例。

学生将能够掌握渗透测试的基本方法和流程。

第五章安全工具使用本章主要介绍常见的网络安全工具,例如Wireshark、Nmap、Metasploit等,并且讲解这些工具的使用方法和技巧。

学生将能够熟练掌握这些安全工具的使用。

第六章实战演练本章主要介绍实战演练的必要性,以及如何制定实战演练计划并进行实战演练。

学生将能够通过实战演练不断提高自身的安全防御能力。

实验与作业本课程需要学生参与实验和作业,以便更深入的学习和掌握课程内容。

例如,安全漏洞扫描与修复实验、社会工程学实验等,学生需要根据实验内容完成相应的作业。

考核方式本课程的考核主要包括期中考试、期末考试以及实验作业的考核。

其中期中考试和期末考试占比50%,实验作业占比50%。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

江西省南昌市2015-2016学年度第一学期期末试卷(江西师大附中使用)高三理科数学分析一、整体解读试卷紧扣教材和考试说明,从考生熟悉的基础知识入手,多角度、多层次地考查了学生的数学理性思维能力及对数学本质的理解能力,立足基础,先易后难,难易适中,强调应用,不偏不怪,达到了“考基础、考能力、考素质”的目标。

试卷所涉及的知识内容都在考试大纲的范围内,几乎覆盖了高中所学知识的全部重要内容,体现了“重点知识重点考查”的原则。

1.回归教材,注重基础试卷遵循了考查基础知识为主体的原则,尤其是考试说明中的大部分知识点均有涉及,其中应用题与抗战胜利70周年为背景,把爱国主义教育渗透到试题当中,使学生感受到了数学的育才价值,所有这些题目的设计都回归教材和中学教学实际,操作性强。

2.适当设置题目难度与区分度选择题第12题和填空题第16题以及解答题的第21题,都是综合性问题,难度较大,学生不仅要有较强的分析问题和解决问题的能力,以及扎实深厚的数学基本功,而且还要掌握必须的数学思想与方法,否则在有限的时间内,很难完成。

3.布局合理,考查全面,着重数学方法和数学思想的考察在选择题,填空题,解答题和三选一问题中,试卷均对高中数学中的重点内容进行了反复考查。

包括函数,三角函数,数列、立体几何、概率统计、解析几何、导数等几大版块问题。

这些问题都是以知识为载体,立意于能力,让数学思想方法和数学思维方式贯穿于整个试题的解答过程之中。

二、亮点试题分析1.【试卷原题】11.已知,,A B C 是单位圆上互不相同的三点,且满足AB AC →→=,则AB AC →→⋅的最小值为( )A .14-B .12-C .34-D .1-【考查方向】本题主要考查了平面向量的线性运算及向量的数量积等知识,是向量与三角的典型综合题。

解法较多,属于较难题,得分率较低。

【易错点】1.不能正确用OA ,OB ,OC 表示其它向量。

2.找不出OB 与OA 的夹角和OB 与OC 的夹角的倍数关系。

【解题思路】1.把向量用OA ,OB ,OC 表示出来。

2.把求最值问题转化为三角函数的最值求解。

【解析】设单位圆的圆心为O ,由AB AC →→=得,22()()OB OA OC OA -=-,因为1OA OB OC ===,所以有,OB OA OC OA ⋅=⋅则()()AB AC OB OA OC OA ⋅=-⋅-2OB OC OB OA OA OC OA =⋅-⋅-⋅+ 21OB OC OB OA =⋅-⋅+设OB 与OA 的夹角为α,则OB 与OC 的夹角为2α所以,cos 22cos 1AB AC αα⋅=-+2112(cos )22α=--即,AB AC ⋅的最小值为12-,故选B 。

【举一反三】【相似较难试题】【2015高考天津,理14】在等腰梯形ABCD 中,已知//,2,1,60AB DC AB BC ABC ==∠= ,动点E 和F 分别在线段BC 和DC 上,且,1,,9BE BC DF DC λλ==则AE AF ⋅的最小值为 .【试题分析】本题主要考查向量的几何运算、向量的数量积与基本不等式.运用向量的几何运算求,AE AF ,体现了数形结合的基本思想,再运用向量数量积的定义计算AE AF ⋅,体现了数学定义的运用,再利用基本不等式求最小值,体现了数学知识的综合应用能力.是思维能力与计算能力的综合体现. 【答案】2918【解析】因为1,9DF DC λ=12DC AB =,119199918CF DF DC DC DC DC AB λλλλλ--=-=-==, AE AB BE AB BC λ=+=+,19191818AF AB BC CF AB BC AB AB BC λλλλ-+=++=++=+,()221919191181818AE AF AB BC AB BC AB BC AB BCλλλλλλλλλ+++⎛⎫⎛⎫⋅=+⋅+=+++⋅⋅ ⎪ ⎪⎝⎭⎝⎭19199421cos1201818λλλλ++=⨯++⨯⨯⨯︒2117172992181818λλ=++≥+= 当且仅当2192λλ=即23λ=时AE AF ⋅的最小值为2918. 2.【试卷原题】20. (本小题满分12分)已知抛物线C 的焦点()1,0F ,其准线与x 轴的交点为K ,过点K 的直线l 与C 交于,A B 两点,点A 关于x 轴的对称点为D . (Ⅰ)证明:点F 在直线BD 上; (Ⅱ)设89FA FB →→⋅=,求BDK ∆内切圆M 的方程. 【考查方向】本题主要考查抛物线的标准方程和性质,直线与抛物线的位置关系,圆的标准方程,韦达定理,点到直线距离公式等知识,考查了解析几何设而不求和化归与转化的数学思想方法,是直线与圆锥曲线的综合问题,属于较难题。

【易错点】1.设直线l 的方程为(1)y m x =+,致使解法不严密。

2.不能正确运用韦达定理,设而不求,使得运算繁琐,最后得不到正确答案。

【解题思路】1.设出点的坐标,列出方程。

2.利用韦达定理,设而不求,简化运算过程。

3.根据圆的性质,巧用点到直线的距离公式求解。

【解析】(Ⅰ)由题可知()1,0K -,抛物线的方程为24y x =则可设直线l 的方程为1x my =-,()()()112211,,,,,A x y B x y D x y -,故214x my y x =-⎧⎨=⎩整理得2440y my -+=,故121244y y m y y +=⎧⎨=⎩则直线BD 的方程为()212221y y y y x x x x +-=--即2222144y y y x y y ⎛⎫-=- ⎪-⎝⎭令0y =,得1214y yx ==,所以()1,0F 在直线BD 上.(Ⅱ)由(Ⅰ)可知121244y y m y y +=⎧⎨=⎩,所以()()212121142x x my my m +=-+-=-,()()1211111x x my my =--= 又()111,FA x y →=-,()221,FB x y →=-故()()()21212121211584FA FB x x y y x x x x m →→⋅=--+=-++=-,则28484,93m m -=∴=±,故直线l 的方程为3430x y ++=或3430x y -+=213y y -===±,故直线BD 的方程330x -=或330x -=,又KF 为BKD ∠的平分线,故可设圆心()(),011M t t -<<,(),0M t 到直线l 及BD 的距离分别为3131,54t t +--------------10分 由313154t t +-=得19t =或9t =(舍去).故圆M 的半径为31253t r +== 所以圆M 的方程为221499x y ⎛⎫-+= ⎪⎝⎭【举一反三】【相似较难试题】【2014高考全国,22】 已知抛物线C :y 2=2px(p>0)的焦点为F ,直线y =4与y 轴的交点为P ,与C 的交点为Q ,且|QF|=54|PQ|.(1)求C 的方程;(2)过F 的直线l 与C 相交于A ,B 两点,若AB 的垂直平分线l′与C 相交于M ,N 两点,且A ,M ,B ,N 四点在同一圆上,求l 的方程.【试题分析】本题主要考查求抛物线的标准方程,直线和圆锥曲线的位置关系的应用,韦达定理,弦长公式的应用,解法及所涉及的知识和上题基本相同. 【答案】(1)y 2=4x. (2)x -y -1=0或x +y -1=0. 【解析】(1)设Q(x 0,4),代入y 2=2px ,得x 0=8p,所以|PQ|=8p ,|QF|=p 2+x 0=p 2+8p.由题设得p 2+8p =54×8p ,解得p =-2(舍去)或p =2,所以C 的方程为y 2=4x.(2)依题意知l 与坐标轴不垂直,故可设l 的方程为x =my +1(m≠0). 代入y 2=4x ,得y 2-4my -4=0. 设A(x 1,y 1),B(x 2,y 2), 则y 1+y 2=4m ,y 1y 2=-4.故线段的AB 的中点为D(2m 2+1,2m), |AB|=m 2+1|y 1-y 2|=4(m 2+1).又直线l ′的斜率为-m ,所以l ′的方程为x =-1m y +2m 2+3.将上式代入y 2=4x ,并整理得y 2+4m y -4(2m 2+3)=0.设M(x 3,y 3),N(x 4,y 4),则y 3+y 4=-4m,y 3y 4=-4(2m 2+3).故线段MN 的中点为E ⎝ ⎛⎭⎪⎫2m2+2m 2+3,-2m ,|MN|=1+1m 2|y 3-y 4|=4(m 2+1)2m 2+1m 2.由于线段MN 垂直平分线段AB ,故A ,M ,B ,N 四点在同一圆上等价于|AE|=|BE|=12|MN|,从而14|AB|2+|DE|2=14|MN|2,即 4(m 2+1)2+⎝ ⎛⎭⎪⎫2m +2m 2+⎝ ⎛⎭⎪⎫2m 2+22=4(m 2+1)2(2m 2+1)m 4,化简得m 2-1=0,解得m =1或m =-1, 故所求直线l 的方程为x -y -1=0或x +y -1=0.三、考卷比较本试卷新课标全国卷Ⅰ相比较,基本相似,具体表现在以下方面: 1. 对学生的考查要求上完全一致。

即在考查基础知识的同时,注重考查能力的原则,确立以能力立意命题的指导思想,将知识、能力和素质融为一体,全面检测考生的数学素养,既考查了考生对中学数学的基础知识、基本技能的掌握程度,又考查了对数学思想方法和数学本质的理解水平,符合考试大纲所提倡的“高考应有较高的信度、效度、必要的区分度和适当的难度”的原则. 2. 试题结构形式大体相同,即选择题12个,每题5分,填空题4 个,每题5分,解答题8个(必做题5个),其中第22,23,24题是三选一题。

题型分值完全一样。

选择题、填空题考查了复数、三角函数、简易逻辑、概率、解析几何、向量、框图、二项式定理、线性规划等知识点,大部分属于常规题型,是学生在平时训练中常见的类型.解答题中仍涵盖了数列,三角函数,立体何,解析几何,导数等重点内容。

3. 在考查范围上略有不同,如本试卷第3题,是一个积分题,尽管简单,但全国卷已经不考查了。

四、本考试卷考点分析表(考点/知识点,难易程度、分值、解题方式、易错点、是否区分度题)。