思科防火墙基本配置

思科防火墙配置

11、给内部某个主机配置一个静态的公网IP地址

打开某端口给某台机器(假设IP为1.1.1.1):

conduit permit tcp host 1.1.1.1 eq 2000 any any

查看端口打开状态,应该用show static吧,记不清了。

以下是pix506的基本配置:

1、 给PIX506接上电源,并打开电脑主机。

2、 将CONSOLE口连接到主机的串口上,运行Hyperterminal程序,从CONSOLE口进入PIX系统。

3、 进入特权模式

PIX> enable

PIX#

4、 进入全局控制模式并设置密码

PIX#configure terminal

PIX(config)#passwd chenhong

arp inside 192.168.1.66 0017.316a.e5e8 alias

arp inside 192.168.1.70 0017.316a.e140 alias

/*允许访问外网的IP,其他IP都不能访问*/

access-list 110 permit ip host 192.168.1.86 any

icmp-object echo-reply

icmp-object unreachable

object-group network WWWSERVERS

network-object host 外网IP

access-list ACLIN permit tcp 外网IP 子网掩码 object-group WWWSERVERS object-group MYSERVICES

思科防火墙完全配置

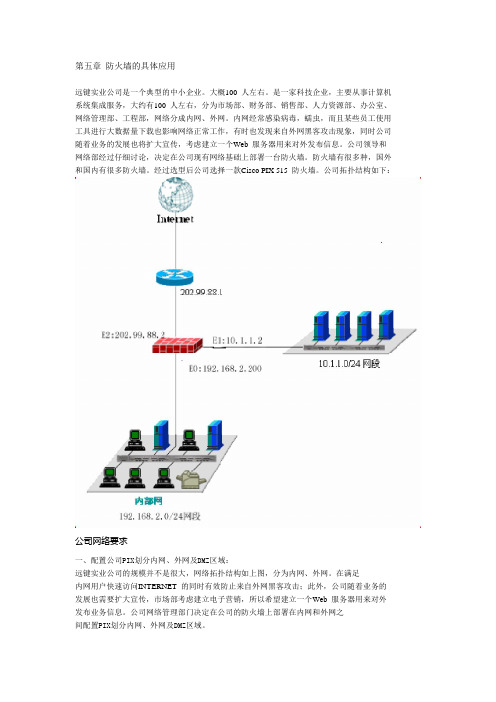

第五章防火墙的具体应用远键实业公司是一个典型的中小企业。

大概100 人左右。

是一家科技企业,主要从事计算机系统集成服务,大约有100 人左右,分为市场部、财务部、销售部、人力资源部、办公室、网络管理部、工程部,网络分成内网、外网。

内网经常感染病毒,蠕虫,而且某些员工使用工具进行大数据量下载也影响网络正常工作,有时也发现来自外网黑客攻击现象,同时公司随着业务的发展也将扩大宣传,考虑建立一个Web 服务器用来对外发布信息。

公司领导和网络部经过仔细讨论,决定在公司现有网络基础上部署一台防火墙。

防火墙有很多种,国外和国内有很多防火墙。

经过选型后公司选择一款Cisco PIX 515 防火墙。

公司拓扑结构如下:公司网络要求一、配置公司PIX划分内网、外网及DMZ区域:远键实业公司的规模并不是很大,网络拓扑结构如上图,分为内网、外网。

在满足内网用户快速访问INTERNET 的同时有效防止来自外网黑客攻击;此外,公司随着业务的发展也需要扩大宣传,市场部考虑建立电子营销,所以希望建立一个Web 服务器用来对外发布业务信息。

公司网络管理部门决定在公司的防火墙上部署在内网和外网之间配置PIX划分内网、外网及DMZ区域。

pixfirewall>enapixfirewall##进入全局配置模式pixfirewall# conf t#配置防火墙接口的名字,并指定安全级别(nameif)。

pixfirewall(config)#int e0pixfirewall(config-if)# nameif insidepixfirewall(config-if)# security-level 100pixfirewall(config)#int e1pixfirewall(config-if)# nameif dmzpixfirewall(config-if)# security-level 50pixfirewall(config)#int e2pixfirewall(config-if)# nameif outsidepixfirewall(config-if)# security-level 0security-leve 0 是外部端口outside 的安全级别(0 安全级别最高)security-leve 100 是内部端口inside 的安全级别,如果中间还有以太口,则security-leve 10,security-leve 20 等等命名,多个网卡组成多个网络,一般情况下增加一个以太口作为dmz security-leve 50 是停火区dmz 的安全级别。

思科PIX防火墙设置详解-王成林MySpace聚友博客

思科PIX防火墙设置详解-王成林MySpace聚友博客思科PIX防火墙设置详解在本期应用指南中,管理员可以学到如何设置一个新的PIX防火墙。

你将设置口令、IP地址、网络地址解析和基本的防火墙规则。

假如你的老板交给你一个新的PIX防火墙。

这个防火墙是从来没有设置过的。

他说,这个防火墙需要设置一些基本的IP地址、安全和一些基本的防火墙规则。

你以前从来没有使用过PIX防火墙。

你如何进行这种设置?在阅读完这篇文章之后,这个设置就很容易了。

下面,让我们看看如何进行设置。

思科PIX防火墙的基础思科PIX防火墙可以保护各种网络。

有用于小型家庭网络的PIX防火墙,也有用于大型园区或者企业网络的PIX防火墙。

在本文的例子中,我们将设置一种PIX 501型防火墙。

PIX 501是用于小型家庭网络或者小企业的防火墙。

PIX防火墙有内部和外部接口的概念。

内部接口是内部的,通常是专用的网络。

外部接口是外部的,通常是公共的网络。

你要设法保护内部网络不受外部网络的影响。

PIX防火墙还使用自适应性安全算法(ASA)。

这种算法为接口分配安全等级,并且声称如果没有规则许可,任何通信都不得从低等级接口(如外部接口)流向高等级接口(如内部接口)。

这个外部接口的安全等级是“0”,这个内部接口的安全等级是“100”。

下面是显示“nameif”命令的输出情况:pixfirewall# show nameifnameif ethernet0 outside security0nameif ethernet1 inside security100pixfirewall#请注意,ethernet0(以太网0)接口是外部接口(它的默认名字),安全等级是0。

另一方面,ethernet1(以太网1)接口是内部接口的名字(默认的),安全等级是100。

指南在开始设置之前,你的老板已经给了你一些需要遵守的指南。

这些指南是:·所有的口令应该设置为“思科”(实际上,除了思科之外,你可设置为任意的口令)。

cisco防火墙配置手册

ASA防火墙配置笔记二〇〇六年十月二十七日序言:Cisco新的防火墙ASA系列已经面市了,将逐步取代PIX防火墙,网上关于ASA配置资料很少,现把我积累的ASA配置技术编写一个文档,供大家参考。

如有问题,可发邮件给我。

1. ....................................................................................... 常用技巧12. ....................................................................................... 故障倒换13. ....................................................... 配置telnet、ssh及http管理34. ........................................................................ v pn常用管理命令35. ............................................................................... 配置访问权限36. .................................................................. 配置sitetosite之VPN47. .............................................................. w ebvpn配置(ssl vpn)48. .............................................................................. 远程拨入VPN59. ........................................................................... 日志服务器配置610. .......................................................................... Snmp网管配置711. .................................................................................... ACS配置712. ................................................................................... AAA配置713. ..................................................................................... 升级IOS814. ..................................................................................... 疑难杂症81.常用技巧Sh ru ntp查看与ntp有关的Sh ru crypto 查看与vpn有关的Sh ru | inc crypto 只是关健字过滤而已2.故障倒换failoverfailover lan unit primaryfailover lan interface testint Ethernet0/3failover link testint Ethernet0/3failover mac address Ethernet0/1 0018.1900.5000 0018.1900.5001failover mac address Ethernet0/0 0018.1900.4000 0018.1900.4001failover mac address Ethernet0/2 0018.1900.6000 0018.1900.6001failover mac address Management0/0 0018.1900.7000 0018.1900.7001failover interface ip testint 10.3.3.1 255.255.255.0 standby 10.3.3.2注:最好配置虚拟MAC地址sh failover显示配置信息write standby写入到备用的防火墙中failover命令集如下:configure mode commands/options:interface Configure the IP address and mask to be used for failoverand/or stateful update informationinterface-policy Set the policy for failover due to interface failureskey Configure the failover shared secret or keylan Specify the unit as primary or secondary or configure theinterface and vlan to be used for failover communication link Configure the interface and vlan to be used as a link forstateful update informationmac Specify the virtual mac address for a physical interface polltime Configure failover poll intervalreplication Enable HTTP (port 80) connection replicationtimeout Specify the failover reconnect timeout value forasymmetrically routed sessionssh failover 命令集如下:history Show failover switching historyinterface Show failover command interface informationstate Show failover internal state informationstatistics Show failover command interface statistics information| Output modifiers<cr>3.配置telnet、ssh及http管理username jiang password Csmep3VzvPQPCbkx encrypted privilege 15aaa authentication enable console LOCALaaa authentication telnet console LOCALaaa authentication ssh console LOCALaaa authorization command LOCALhttp 192.168.40.0 255.255.255.0 managementssh 192.168.40.0 255.255.255.0 inside4.vpn常用管理命令sh vpn-sessiondb full l2l 显示site to site 之vpn通道情况sh ipsec stats 显示ipsec通道情况sh vpn-sessiondb summary 显示vpn汇总信息sh vpn-sessiondb detail l2l 显示ipsec详细信息sh vpn-sessiondb detail svc 查看ssl client信息sh vpn-sessiondb detail webvpn 查看webvpn信息sh vpn-sessiondb detail full l2l 相当于linux下的ipsec whack –status 如果没有建立连接,则表示ipsec通道还没有建立起来。

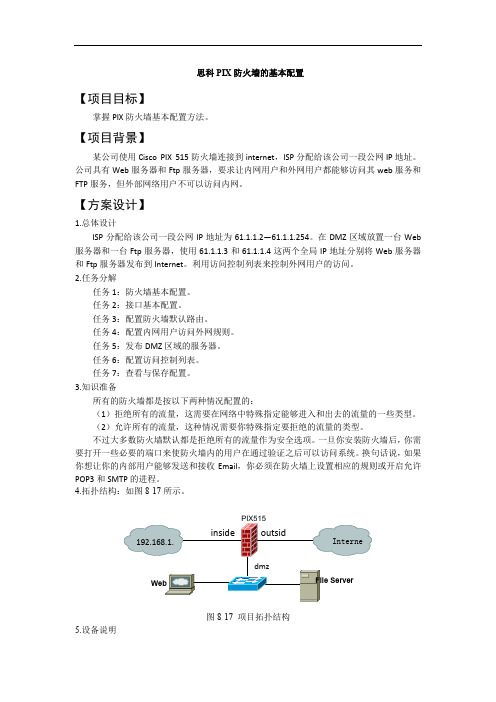

思科PIX防火墙的基本配置

思科PIX 防火墙的基本配置【项目目标】掌握PIX 防火墙基本配置方法。

【项目背景】某公司使用Cisco PIX 515防火墙连接到internet ,ISP 分配给该公司一段公网IP 地址。

公司具有Web 服务器和Ftp 服务器,要求让内网用户和外网用户都能够访问其web 服务和FTP 服务,但外部网络用户不可以访问内网。

【方案设计】1.总体设计ISP 分配给该公司一段公网IP 地址为61.1.1.2—61.1.1.254。

在DMZ 区域放置一台Web 服务器和一台Ftp 服务器,使用61.1.1.3和61.1.1.4这两个全局IP 地址分别将Web 服务器和Ftp 服务器发布到Internet 。

利用访问控制列表来控制外网用户的访问。

2.任务分解任务1:防火墙基本配置。

任务2:接口基本配置。

任务3:配置防火墙默认路由。

任务4:配置内网用户访问外网规则。

任务5:发布DMZ 区域的服务器。

任务6:配置访问控制列表。

任务7:查看与保存配置。

3.知识准备所有的防火墙都是按以下两种情况配置的:(1)拒绝所有的流量,这需要在网络中特殊指定能够进入和出去的流量的一些类型。

(2)允许所有的流量,这种情况需要你特殊指定要拒绝的流量的类型。

不过大多数防火墙默认都是拒绝所有的流量作为安全选项。

一旦你安装防火墙后,你需要打开一些必要的端口来使防火墙内的用户在通过验证之后可以访问系统。

换句话说,如果你想让你的内部用户能够发送和接收Email ,你必须在防火墙上设置相应的规则或开启允许POP3和SMTP 的进程。

4.拓扑结构:如图8-17所示。

图8-17 项目拓扑结构5.设备说明PIX515dmzoutsidinside File ServerWeb192.168.1.Interne以PIX515防火墙7.X 版本的操作系统为例,介绍其配置过程。

在配置之前先假设pix515防火墙的ethernet0接口作为外网接口(命名为outside),并分配全局IP 地址为61.1.1.2;ethernet1接口作为内网接口(命名为inside),并分配私有IP 地址为192.168.1.1;ethernet2接口作为DMZ 接口,并分配私有IP 地址为192.168.2.1。

思科6500防火墙模块配置指南

9

防火墙模块安装配置

4.3 基本配置命令

配置防火墙模块,主要有 6 个基本命令,他们分别是 nameif、ip address、global、 nat、route、access-list,如果配置了这几个基本命令防火墙就能正常工作了。

查看防火墙 vlan-group

Router# show firewall vlan-group Group vlans ----- -----50 55-57 51 70-85 52 100

查看防火墙所关联的 VLAN

Router# show firewall module Module Vlan-groups 5 50,52 8 51,52

如果存在两个防火墙模块,分别是 module 5 和 8 可以进行如下关联

Router(config)# firewall vlan-group 50 55-57 Router(config)# firewall vlan-group 51 70-85 Router(config)# firewall vlan-group 52 100 Router(config)# firewall module 5 vlan-group 50,52 Router(config)# firewall module 8 vlan-group 51,52

第三步,在 firewall_group 中添加 vlan_range

Router(config)# firewall vlan-group firewall_group vlan_range vlan_range 允许范围是(2 to 1000 and from 1025 to 4094)

7

防火墙模块安装配置

能够组合网络对象(例如主机)和服务(例如 ftp 和 http)

思科ASA防火墙基本配置

思科ASA防火墙基本配置思科ASA防火墙基本配置Fire Wall 防火墙,它是一种位于内部网络与外部网络之间的网络安全系统,当然,防火墙也分软件防火墙与硬件防火墙。

硬件防火墙又分为:基于PC架构与基于ASIC芯片今天来聊一聊思科的'硬件防火墙 Cisco ASACisco ASA 防火墙产品线挺多:Cisco ASA5505 Cisco ASA5510 Cisco ASA5520 Cisco ASA5540 Cisco ASA5550 等等ASA 的基本配置步骤如下:配置主机名、域名hostname [hostname]domain-name xx.xxhostname Cisco-ASA 5520domain-name 配置登陆用户名密码password [password]enable password [password]配置接口、路由interface interface_namenameif [name]name 有三种接口类型 insdie outside dmzsecurity-level xx(数值)数值越大接口安全级别越高注:默认inside 100 ,outside 0 ,dmz 介于二者之间静态路由route interface_number network mask next-hop-addressroute outside 0.0.0.0 0.0.0.0 210.210.210.1配置远程管理接入Telnettelnet {network | ip-address } mask interface_nametelnet 192.168.1.0 255.255.255.0 insidetelnet 210.210.210.0 255.255.255.0 outsideSSHcrypto key generate rsa modulus {1024| 2048 }指定rsa系数,思科推荐1024ssh timeout minutesssh version version_numbercrypto key generate rsa modulus 1024ssh timeout 30ssh version 2配置 ASDM(自适应安全设备管理器)接入http server enbale port 启用功能http {networdk | ip_address } mask interface_nameasdm image disk0:/asdm_file_name 指定文件位置username user password password privilege 15NATnat-controlnat interface_name nat_id local_ip maskglobal interface_name nat_id {global-ip [global-ip] |interface} nat-controlnat inside 1 192.168.1.0 255.255.255.0global outside 1 interfaceglobal dmz 1 192.168.202.100-192.168.202.150ACLaccess-list list-name standad permit | deny ip maskaccess-list list-name extendad permit | deny protocol source-ip mask destnation-ip mask portaccess-group list-name in | out interface interface_name如果内网服务器需要以布到公网上staic real-interface mapped-interface mapped-ip real-ip staic (dmz,outside) 210.210.202.100 192.168.202.1保存配置wirte memory清除配置clear configure (all)【思科ASA防火墙基本配置】。

思科防火墙设置

增加一台服务器具体要求。

新增一台服务器地址:10.165.127.15/255.255.255.128。

需要nat 转换成公网地址16.152.91.223 映射出去,并对外开通这台服务器的80端口。

在对外pix525上面增加如下:access-list acl_out permit tcp any host 16.52.91.223 eq www //开放外网对新服务器80端口static (inside,outside) 16.152.91.223 10.165.127.15 netmask 255.255.255.255 0 0 ////外高桥新服务器地址转换16.152.91.223可是为什么转换后,不能访问16.52.91.223的网页,但确可以ping通16.52.91.223,但是访问10.165.127.15的主页是正常的??具体配置如下:pix-525> enablePassword: *****pix-525# sh run: Saved:PIX Version 6.3(5)interface ethernet0 100fullinterface ethernet1 100fullnameif ethernet0 outside security0nameif ethernet1 inside security100enable password FVHQD7n.FuCW78fS level 7 encryptedenable password 2KFQnbNIdI.2KYOU encryptedpasswd 2KFQnbNIdI.2KYOU encryptedhostname wgqpix-525fixup protocol dns maximum-length 512fixup protocol ftp 21fixup protocol h323 h225 1720fixup protocol h323 ras 1718-1719fixup protocol http 80fixup protocol rsh 514fixup protocol rtsp 554fixup protocol sip 5060fixup protocol sip udp 5060fixup protocol skinny 2000fixup protocol smtp 25fixup protocol sqlnet 1521fixup protocol tftp 69namesaccess-list acl_out permit tcp any host 16.152.91.221 eq wwwaccess-list acl_out permit icmp any anyaccess-list acl_out permit tcp any host 16.152.91.220 eq httpsaccess-list acl_out permit tcp any host 16.152.91.223 eq wwwaccess-list outbound permit icmp any anyaccess-list outbound permit ip any anypager lines 24mtu outside 1500mtu inside 1500ip address outside 16.152.91.222 255.255.255.128ip address inside 10.165.127.254 255.255.255.252ip audit info action alarmip audit attack action alarmno failoverfailover timeout 0:00:00failover poll 15no failover ip address outsideno failover ip address insideno pdm history enablearp timeout 14400static (inside,outside) 16.152.91.221 10.165.127.11 netmask 255.255.255.255 0 0 static (inside,outside) 16.152.91.220 10.165.127.23 netmask 255.255.255.255 0 0 static (inside,outside) 16.152.91.223 10.165.127.15 netmask 255.255.255.255 0 0 access-group acl_out in interface outsideaccess-group outbound in interface insideroute outside 0.0.0.0 0.0.0.0 16.152.91.129 1route inside 10.165.0.0 255.255.0.0 10.165.127.253 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00 timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00timeout sip-disconnect 0:02:00 sip-invite 0:03:00timeout uauth 0:05:00 absoluteaaa-server TACACS+ protocol tacacs+aaa-server TACACS+ max-failed-attempts 3aaa-server TACACS+ deadtime 10aaa-server RADIUS protocol radiusaaa-server RADIUS max-failed-attempts 3aaa-server RADIUS deadtime 10aaa-server LOCAL protocol localhttp server enableno snmp-server locationno snmp-server contactsnmp-server community publicno snmp-server enable trapsfloodguard enabletelnet 10.165.6.225 255.255.255.255 insidetelnet 10.165.127.12 255.255.255.255 insidetelnet 10.165.127.250 255.255.255.255 insidetelnet 10.165.6.15 255.255.255.255 insidetelnet 10.165.6.16 255.255.255.255 insidetelnet timeout 5ssh timeout 5console timeout 0username admin password iuQeTKNaNbruxBKd encrypted privilege 2terminal width 80Cryptochecksum:b2e1195d144f48f01fe66606cd31d0f2: endwgqpix-525#最佳答案( 回答者: xintao800 )PIX防火墙提供4种管理访问模式:²非特权模式。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

sh•owDisbpolaoyttvhearsystem boot image.

10.0.0.11

fw1# show bootvar BOOT variable = flash:/pix-701.bin Current BOOT variable = flash:/pix-701.bin CONFIG_FILE variable = Current CONFIG_FILE variable =

runningconfig

Configuration Changes

© 2005 Cisco Systems, Inc. All rights reserved.

SNPA v4.0—3-8

Clearing Running Configuration

Clear the running configuration: clear config all

4

-rw- 6748932

13:21:13 Jul 28 2005 asdm-501.bin

16128000 bytes total (4472832 bytes free)

© 2005 Cisco Systems, Inc. All rights reserved.

SNPA v4.0—3-13

Selecting Boot System File

firewall# dir

Directory of flash:/

3

-rw- 4902912

13:37:33 Jul 27 2005 pix-701.bin

4

-rw- 6748932

13:21:13 Jul 28 2005 asdm-501.bin

16128000 bytes total (4472832 bytes free)

figuration • Monitor

firewall> firewall# firewall<config># monitor>

© 2005 Cisco Systems, Inc. All rights reserved.

SNPA v4.0—3-3

© 2005 Cisco Systems, Inc. All rights reserved.

SNPA v4.0—3-4

访问配置模式: configure terminal 命令

firewall#

configure terminal

• Used to start configuration mode to enter configuration commands from a terminal

Configuration file*

* Space available

SNPA v4.0—3-12

Displaying Stored Files: System and Configuration

10.0.0.11

firewall(config)#

PIX Firewall Flash:

ASA Disk0: Disk1:

• copy run start – show running-config – show startup-config

• write memory – write terminal

To save configuration changes: copy run start

startupconfig (saved)

firewall(config)#

Boot [system | config} <url>

• Can store more than one system image and configuration file

• Designates which system image and startup configuration file to boot

Lesson 3

开始思科安全设备

© 2005 Cisco Systems, Inc. All rights reserved.

SNPA v4.0—3-1

用户接口

© 2005 Cisco Systems, Inc. All rights reserved.

SNPA v4.0—3-2

防火墙访问模式

思科防火墙有4个安全管理访问 模式:

Fw1# write erase

© 2005 Cisco Systems, Inc. All rights reserved.

SNPA v4.0—3-10

Reload the Configuration: reload Command

firewall(config)#

reload [noconfirm] [cancel] [quick] [save-config] [max-hold-time [hh:]mm [{in [hh:]mm | {at hh:mm [{month day} | {day month}]}] [reason text]

dir [/recursive] [[•{dDiisspkla0y:t|hedidisrekc1to:r|yfcloanstehn:ts}. ][<path>}]]

firewall# dir

Directory of flash:/

3

-rw- 4902912

13:37:33 Jul 27 2005 pix-701.bin

Access Privilege Mode

Internet

firewall>

enable [priv_level]

• Used to control access to the privileged mode • 让你可以访问到其他模式

pixfirewall> enable password: pixfirewall#

• Reboots the security appliance and reloads the configuration

• Reboots can be scheduled

fw1# reload Proceed with reload?[confirm] y Rebooting...

© 2005 Cisco Systems, Inc. All rights reserved.

unprivileged

SNPA v4.0—3-6

文件管理

© 2005 Cisco Systems, Inc. All rights reserved.

SNPA v4.0—3-7

查看和保存你的配置

The following commands enable you to view or save your configuration:

SNPA v4.0—3-9

Clearing Startup Configuration

Clear the startup configuration: Write erase

startupconfig (default)

runningconfig

firewall#

write erase

• Clears the startup configuration

Exit the current command mode

pixfirewall > help enable

USAGE:

enable [<priv_level>]

DESCRIPTION:

enable

Turn on privileged commands

© 2005 Cisco Systems, Inc. All rights reserved.

© 2005 Cisco Systems, Inc. All rights reserved.

Running Configured

SNPA v4.0—3-15

Security Appliance Security Levels

© 2005 Cisco Systems, Inc. All rights reserved.

firewall#

exit

• Used to exit from an access mode

pixfirewall> enable password: pixfirewall# configure terminal pixfirewall(config)# exit pixfirewall# exit pixfirewall>

SNPA v4.0—3-11

File System

Release 6.

and earlier

• Software Image • Configuration file • Private data file • PDM image • Crash

information

© 2005 Cisco Systems, Inc. All rights reserved.

startupconfig (default)

runningconfig

firewall(config)#

clear configure all

• Clears the running-configuration

fw1(config)# clear config all

© 2005 Cisco Systems, Inc. All rights reserved.

© 2005 Cisco Systems, Inc. All rights reserved.

SNPA v4.0—3-5

help 命令

pixfirewall > help ?

enable exit login logout mode quit